RFC 9583: 量子インターネットのためのアプリケーションのシナリオ

要旨

量子インターネットは、インターネット全体のインフラに量子情報技術を取り入れることで、アプリケーションの機能を向上させる可能性を秘めている。本文書では、量子インターネットで利用されることが予想されるいくつかのアプリケーションの概要を説明し、それらを分類する。また、量子インターネットに求められる一般的要件についても説明する。本文書の目的は、アプリケーションの基本構造を説明し、量子インターネットのためのいくつかの厳選されたアプリケーションのシナリオを説明することである。本文書は、量子インターネット研究グループ(QIRG)の成果物である

本文書の位置付け

本文書はインターネット標準化過程の仕様書ではなく、情報提供を目的で公開する。

本文書は、インターネット・リサーチ・タスクフォース(IRTF)の成果物である。IRTFは、インターネット関連の研究開発活動の成果を公開している。これらの成果は、展開に適さないかも知れない。このRFCは、インターネット・リサーチ・タスクフォース(IRTF)のQIRG研究グループの合意を表す。IRSGによって公開が承認された文書は、インターネット標準のいかなるレベルにも該当しない。RFC 7841のセクション2を参照のこと。

文書の現在の位置付け、正誤表、フィードバックの提供方法に関する情報は、<https://www.rfc-editor.org/info/rfc9583>で入手できる。

著作権表示

Copyright (c) 2024 IETFトラストおよび文書の著者として特定された人物。無断転載を禁じる。

本文書は、BCP 78および文書の発行日において有効なIETF文書に関するIETFトラストの法的規定(<https://trustee.ietf.org/license-info>)に従うものとする。これらの文書には、本文書に関するあなたの権利と制限が記載されているため、注意深く確認して欲しい。

1. はじめに

古典、つまり非量子インターネットは、1990年代初頭に初めて商業的に普及して以来、絶えず成長を続けている。インターネットは基本的には、ルータで接続され、自律システムにクラスタ化された多数のエンドノード(ラップトップ、スマートフォン、ネットワーク・サーバなど)で構成される。エンドノードは、音声、動画、データの処理や伝送など、エンドユーザにサービスを提供するアプリケーションを実行する。インターネットのさまざまなノード間の接続には、バックボーン・リンク(光ファイバなど)とアクセス・リンク(光ファイバ、Wi-Fi、セルラー・ワイヤレス、デジタル加入者線(DSL)など)がある。ビットは、パケットで古典インターネットを越えて送信される。

ここ数年、量子インターネットの開発に向けた研究や実験が活発化している[Wehner]。エンドノードも量子インターネットの一部となる。この場合、エンドノードは「量子エンドノード」と呼ばれ、量子中継器や量子ルータで接続される。これらの量子エンドノードは、後で説明する付加価値アプリケーションも実行する。

量子インターネットのさまざまなノード間の物理層量子チャネルは、光ファイバのような導波路、あるいは自由空間のいずれかになる。光(光子)は量子ビットを物理的に実現するのに非常に適しているため、フォトニック・チャネルは特に有用である。量子インターネットは、量子重ね合わせや量子もつれなどの量子物理原理に従って動作する[RFC9340]。

量子インターネットは、古典インターネットに取って代わるものではなく、むしろ古典インターネットを強化し、画期的なアプリケーションを提供することが期待されている。例えば、量子鍵配送は古典インターネットのセキュリティを向上させ、量子コンピューティングは古典インターネットにおける計算集約型タスクを高速化し、最適化することができる。量子インターネットは、古典インターネットと連携して動作する。量子インターネットを古典インターネットに統合するプロセスは、既存のインターネットに新しい通信やネットワーク・パラダイムを導入するプロセスと似ているが、より深遠な意味を持つ。

本文書の目的は、量子インターネットのためのアプリケーションとアプリケーションのシナリオに関する共通の理解と基本構造を提供することである。ITU-T SG13-TD158/WP3 [ITUT]では、量子鍵配送ネットワーク以外の量子ネットワークのユースケースとして、量子時間同期、量子コンピューティング、量子乱数生成器、量子通信(量子デジタル署名、量子匿名伝送、量子マネーなど)の4種類を簡単に説明している。本文書では、セキュア通信セットアップ、ブラインド量子コンピューティング、分散量子コンピューティングなど、ネットワークにより大きな影響を与える量子アプリケーションに焦点を当てる。これらのアプリケーションは、[ITUT]でも言及されているが、本文書ではより詳細な情報を提供し、ネットワークの観点からいくつかの要件を導き出す。

本文書は、量子インターネット研究グループ(QIRG)が執筆した。QIRGメーリングリストと研究グループの数回の会合で議論され、量子物理学と古典インターネットの運用の両方の専門知識を持つQIRGメンバーによって広範囲にわたってレビューされた。本文書は、QIRG メンバーの合意を示すものであり、対象読者は量子及びネットワーク領域の専門家とニューカマーの両者である。これは、IETFプロダクトではなく、標準でもない。

2. 用語と頭字語の一覧

本文書は、[RFC9340]で説明している量子情報技術に関する用語と概念に読者が精通していることを前提とする。さらに、以下の用語と頭字語は、意味を明確にするためにこの中で定義する:

Bellペア:

2つの量子ビットからなる特殊な量子状態。2つの量子ビットは、古典情報理論では観測できない相関を示す。このような相関関係を量子もつれと呼ぶ。Bellペアは最大の量子もつれを示す。Bellペアの1つの例は、(

ビット:

バイナリ・デジット(つまり、古典通信及び古典コンピューティングにおける情報の基本単位)。ビットの状態が決定論的である古典インターネットではビットが使用される。対照的に、量子ビットは、量子インターネットにおいて使用され、量子ビットの状態は測定される前は不確定である。

古典インターネット:

既存の展開済みインターネット(2020年頃)は、ノード間でビットをパケット化して伝送し、情報を伝達する。古典インターネットは、量子インターネットによって強化される可能性のあるアプリケーションをサポートする。例えば、古典インターネット・アプリケーションのエンド・ツー・エンドのセキュリティは、量子アプリケーションを使用した安全な通信セットアップによって改善される可能性がある。古典インターネットは、量子情報技術をサポートしない古典ネットワーク・ノードのネットワークである。これに対し、量子インターネットは、量子情報技術に基づく量子ノードで構成される。

量子もつれスワッピング:

これは、いくつかの中間ノードを経由して、離れた2人の当事者間で量子もつれを共有するプロセスである。例えば、3人の当事者(A、B、C)がいて、各当事者(A、B)と(B、C)がBellペアを共有しているとする。Bは、A及びCと共有する量子ビットを使って、量子もつれスワッピングを行うことができ、その結果、AとCはBellペアを共有する。量子もつれスワッピングは、本質的に量子もつれ配送を実現する(つまり、距離の離れた2つのノードがBellペアを共有できる)。

高速ビザンチン交渉:

ビザンチン交渉における高速合意のための量子ベースの手法[Ben-Or] [Taherkhani]。

局所演算と古典通信(LOCC):

ノードがラウンド単位で通信する方法。(1) ノードは互いに任意の古典情報を送信することができ、(2) ノードは個別に局所量子演算を実行することができ、(3) 各ラウンドで実行されるアクションは前のラウンドの結果に依存する可能性がある。

ノイズのある中規模量子 (NISQ):

NISQは[Preskill]において、量子技術の近い将来を表すものとして定義された。この定義によると、NISQコンピュータには2つの顕著な特徴がある: (1) NISQコンピュータの規模は50から数百物理量子ビットの範囲(つまり、中規模)であること、(2) NISQコンピュータの量子ビットには固有のエラーがあり、その制御は不完全(つまり、ノイズが多い)であること。

パケット:

メッセージを転送するために使用できる帯域内アドレスや他の情報を含む自己識別メッセージ。メッセージは一定数のビットの順序付けられた集合を含む。パケットに含まれるビットは古典ビットである。

準備と測定:

量子インターネットでは、量子ノードは単純な量子機能(量子ビットの準備と測定)のみをサポートするシナリオ・セット。例えば、BB84 [BB84]は準備と測定を行う量子鍵配送プロトコルである。

量子コンピュータ(QC):

量子メモリと量子コンピューティング機能を備えた量子エンドノードは、本格的な量子コンピュータとみなされる。

量子エンドノード:

ユーザ・アプリケーションをホストし、インターネットの残りの部分とのインタフェースとなるエンドノード。通常、エンドノードはアプリケーションの一部としてクライアント、サーバ、ピアツーピアの役割を果たす。量子エンドノードは、制御のために古典インターネットとのインタフェースを持ち、古典ビットやパケットを受信、処理、送信できなければならない。

量子インターネット:

量子ネットワークのネットワーク。量子インターネットは、古典インターネットに統合されることが想定されている。量子インターネットは、古典アプリケーションを改善するか、新しい量子アプリケーションを可能にする。

量子鍵配送(QKD):

複製不可定理などの量子力学を活用し、2人の当事者に同じ任意の古典鍵を作成できるようにする方法。

量子ネットワーク:

量子情報技術によって実現される新しいタイプのネットワークで、量子ノード間で量子ビットや量子もつれなどの量子リソースを転送・利用する。量子ネットワークは、量子チャネルと古典インターネットが提供する古典チャネルの両方を使用し、「ハイブリッド実装」と呼ばれる。

量子テレポーテーション:

局所演算と古典通信(LOCC)を介して量子情報を転送する技術。2者がBellペアを共有する場合、量子テレポーテーションを利用することで、送信者は量子チャネルを介して物理的に送信することなく、量子データビットを受信者に転送することができる。

量子ビット:

量子ビット(量子通信や量子コンピューティングにおける情報の基本単位)。これは、測定後に量子ビットの状態が「0」または「1」のいずれかになるという点で、古典ビットに似ており、ディラックのケット表記を用いてその基底状態ベクトルを

量子ビットをテレポートする:

量子テレポーテーションを使って、送信側から受信側へ量子ビットを移動させるために、2つ以上のキャリアを連続して操作を行うこと。

量子ビットを転送する:

量子ビットを移動させる手段(「送信」または「テレポート」)を指定せずに、送信側から受信側へ量子ビットを移動させる操作のこと。

量子ビットを送信する:

量子ビットを移動キャリア(通常は光子)に符号化し、送信側(送信機)から受信側に量子チャネルを介してに渡す操作のこと。

3. 量子インターネットのアプリケーション

量子インターネットは、既存や新規のアプリケーションの一部にとって有益であると期待されている。量子インターネットの形成段階にあるため、量子インターネットに期待されるアプリケーションはまだ開発中である[Castelvecchi] [Wehner]。ただし、量子インターネットでサポートされるアプリケーションの初期リスト(網羅的ではない)は、2つの異なるスキームを使って特定・分類することができる。本文書には、特定のノードに対する完全に局所的な量子コンピューティング・アプリケーションは含まれていないことに留意する。

アプリケーションは、その用途に応じてグループ化することができる。具体的には、アプリケーションは以下のカテゴリに分類することができる:

量子暗号のアプリケーション:

量子情報技術の暗号タスクへの利用を指す(量子鍵配送[Renner]など)。

量子センサーのアプリケーション:

分散センサー(例えば、クロック同期[Jozsa2000] [Komar] [Guo])をサポートするための量子情報技術の利用を指す。

量子コンピューティングのアプリケーション:

量子情報技術を利用した遠隔量子コンピューティング(例えば、分散量子コンピューティング[Denchev])への利用を指す。

このスキームは、技術者にも非技術者にも簡単に理解できる。次のセクションでは、このスキームについてさらに詳しく説明する。

3.1. 量子暗号のアプリケーション

量子暗号の応用例としては、量子ベースのセキュア通信セットアップや高速ビザンチン交渉などが挙げられる。

セキュア通信セットアップ:

2つ以上のエンドノード間で暗号鍵を安全に配送することを指す。最もよく知られている方法は、「量子鍵配送(QKD)」[Renner]と呼ばれる。

高速ビザンチン交渉:

ビザンチン交渉における高速合意のための量子ベースの方法[Ben-Or]を指す。例えば、古典ビザンチン交渉とは対照的に、予想される通信ラウンドの数を減らし、結果としてより高速な合意を達成する。[Taherkhani]で提案されている量子中継器ネットワーク上での量子支援ビザンチン合意には、量子回路の深さと各ノードの量子ビット数を大幅に削減する最適化手法が含まれている。ビザンチン交渉における高速合意のための量子ベースの手法は、実用的なビザンチン・フォールト・トレランス(pBFT)などのコンセンサス・プロトコルや、ビザンチン交渉を使用する他の分散コンピューティング機能の改善に使用できる。

量子マネー:

貨幣の安全性の主要な要件は偽造不可能性であることを指す。量子マネー・スキームは、未知の量子状態の複製不可能な特性を利用することを目的としている。量子マネーの元々のアイデアは1970年に遡るが、これらの初期のプロトコルは、発行銀行のみが量子マネーを検証できるようになっていた。しかし、公開鍵量子マネー[Zhandry]のような最近のプロトコルは、誰でもローカルで紙幣を検証することができる。

3.2. 量子センシングと計測アプリケーション

量子もつれ、重ね合わせ、干渉、圧縮は、量子センサーの感度を高め、最終的には古典戦略を凌駕することができる。量子センサーの応用例としては、ネットワーク・クロック同期、高感度センシングなどが挙げられる。これらのアプリケーションは主に、高精度のマルチパラメータ推定を行うために、量子もつれ量子センサーのネットワーク(量子センサー・ネットワーク)を活用している[Proctor]。

ネットワーク・クロック同期:

量子インターネットによって接続された高精度クロックのグローバル・セットを指し、量子理論によって設定された基本的な精度限界を持つ超高精度クロック信号[Komar]を実現する。

高感度センシング:

量子現象を利用して、物理的な大きさの信頼性の高いナノスケールのセンシングを実現するアプリケーションを指す。例えば、[Guo]は、複数の分散ノード間の平均位相シフトを測定するために、量子もつれネットワークを使用している。

量子情報を利用した干渉望遠鏡:

2台以上の望遠鏡からの信号を組み合わせて、どちらか一方の望遠鏡を個別に使用した場合よりも、高い解像度で測定を行うために使用される干渉計技術を指す。望遠鏡が広範囲に分散している場合、非常に小さな天体の測定を行うことができる。ただし、望遠鏡間の通信チャネルによってもたらされる位相変動と光子損失により、光干渉計の基線長に制限が課せられる。この制限は、量子テレポーテーションを使用することで回避できる可能性がある。一般に、量子中継器を使ってアインシュタイン=ポドルスキー=ローゼン・ペアを共有することで、光干渉計は長距離にわたって光子を通信し、任意の長さの基線を提供することができる[Gottesman2012]。

3.3. 量子コンピューティングのアプリケーション

このセクションでは、量子コンピューティングのアプリケーションを紹介する。量子コンピュータは将来クラウド・サービスとしての利用が進むことが予想される。このようなアプリケーションをプライバシーを保護しながらクラウド上で実行するには、クライアントとサーバ間で量子ビットを交換する必要がある(例えば、後述するブラインド量子コンピューティング[Fitzsimons])。そのため、このようなプライバシー保護量子コンピューティング・アプリケーションを実行するには、量子インターネットが必要となる。

量子コンピューティングの例としては、分散量子コンピューティングやブラインド量子コンピューティングがあり、新しいタイプのクラウド・コンピューティングが可能になる。

分散量子コンピューティング:

仮想的に大容量の量子コンピュータをシミュレートするために、小容量のリモート量子コンピュータ(各コンピュータが比較的少数の量子ビットをサポートしている)を接続し、協調して動作させることを指す[Wehner]。

ブラインド量子コンピューティング:

プライベートまたはブラインド量子計算を指し、クライアントが計算対象のソースデータを開示することなく、1台以上のリモート量子コンピュータに計算タスクを委任する方法を提供する[Fitzsimons]。

4. 厳選された量子インターネット・アプリケーションのシナリオ

量子インターネットは、さまざまなアプリケーションや展開構成をサポートする。このセクションでは、量子インターネットのメリットを示すいくつかの主要なアプリケーションのシナリオについて詳しく説明する。システム・エンジニアリングにおいて、アプリケーション・シナリオは通常、特定の環境において、特定の目標に関連するノードとユーザ間の相互作用可能なシーケンスの集合で構成される。これが、このセクションで使用する定義である。

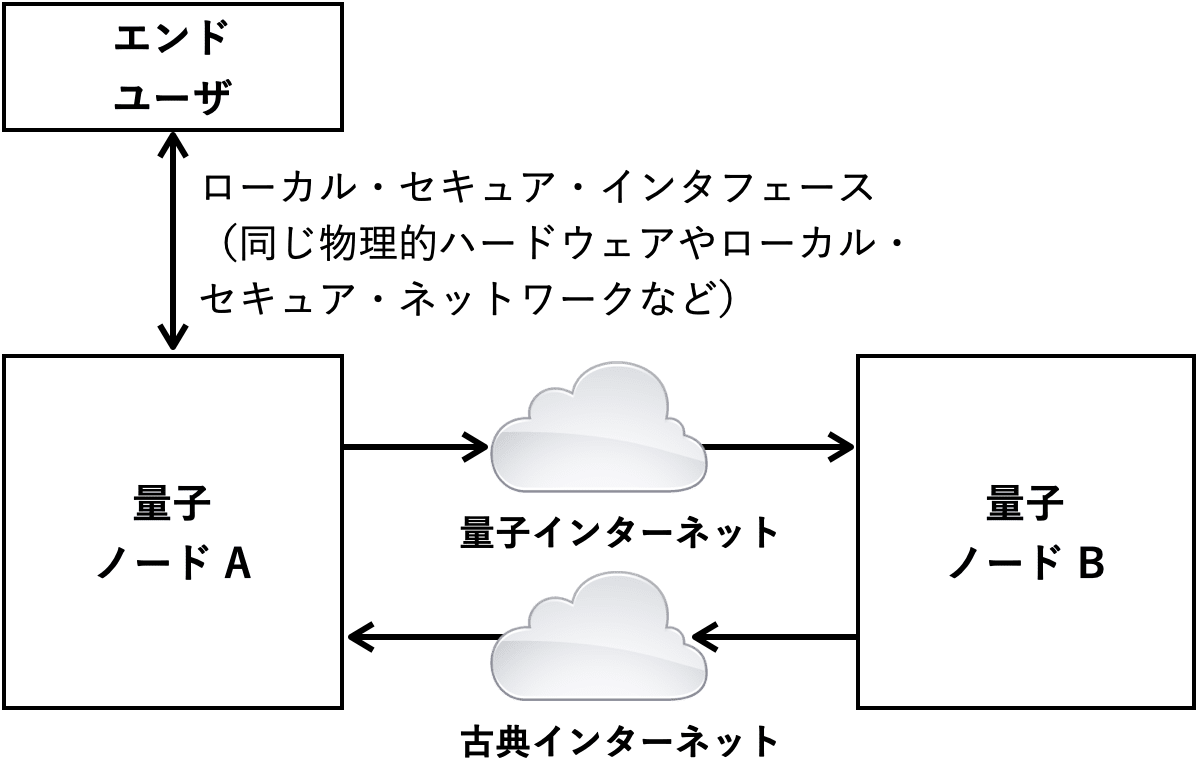

4.1. セキュア通信セットアップ

このシナリオでは、2つのノード(例えば、量子ノードA と量子ノードB)が機密情報を送信するために、安全な通信を行う必要がある(図1を参照)。そのため、まず、量子ノードAへのローカルなセキュア・インタフェースを持つエンドユーザによってトリガーされる古典秘密鍵(つまり、古典ビット列)を安全に共有する必要がある。この結果、量子ノードAは量子ノードBと古典秘密鍵を安全に確立する。これは、「セキュア通信セットアップ」と呼ぶ。量子ノードAとBは、必要最低限の機能を備えた量子エンドノードでも、本格的な量子コンピュータでも構わない。このアプリケーションのシナリオは、量子インターネットを活用することで、古典インターネット・アプリケーションのセキュリティを向上できることを示している。

このセキュア通信セットアップ・プロセスの要件の1つは、古典あるいは量子コンピューティングの攻撃に対して脆弱であってはならないということである。これは、原理的に解読不可能なQKDを用いて実現できる。QKDは、古典認証チャネルと崩れやすい量子チャネルを使用することで、鍵を物理的にネットワーク経由で送信することなく、2つの量子ノード間で秘密鍵を安全に確立することができるため、必要なセキュリティを実現できる。ただし、 QKDシステムを危険にさらす可能性のある物理的なサイドチャネル攻撃に対して、安全であることを保証する必要がある。物理的なサイドチャネル攻撃の例としては、QKDに使用している光デバイスに密かに追加の光を注入し、偏光などのシステムに関するサイド情報を取得することが挙げられる。QKDに対する他の特殊な物理的攻撃も、位相再マッピング攻撃、光子数分割攻撃、囮状態攻撃など、古典認証チャネルと崩れやすい量子チャネルが使用する[Zhao2018]。QKDは、IPsecやトランスポート層セキュリティ(TLS)など、関係者が共有セキュリティ鍵を確立する必要がある他の多くの暗号通信にも使用できるが、通常は大きな遅延が発生する。

QKDは量子情報技術の中で最も成熟した機能であり、小規模かつ短距離の展開において商用リリースされている。さらに多くのQKDユースケースは、ETSI文書[ETSI-QKD-UseCases]に記載されている。さらに、QKDユーザとQKDデバイス間のインタフェースは、ETSI文書[ETSI-QKD-Interfaces]で規定されている。

一般的に、量子もつれを使用しない準備・測定型(prepare-and-measure)QKDプロトコル(例えば、[BB84])は、以下のように動作する:

- 量子ノードAは、古典ビットを量子ビットに符号化する。基本的に、ノードAは2つのランダムな古典ビット列

X Y X Y X=0 \{\ket{0}, \ket{1}\} \{\ket{+}, \ket{-}\} Y=0 \ket{0} \ket{+} X Y=1 \ket{1} \ket{-} - 量子ノードAは量子チャネルを介して量子ノードBに量子ビットを送信する。

- 量子ノードBは量子ビットを受信し、2つの基底のいずれかで各量子ビットをランダムに測定する。

- 量子ノードBは、各量子ビットの基底の選択を量子ノードAに通知する。

- 量子ノードAは、どのランダム量子基底が正しいかを量子ノードBに通知する。

- 両ノードとも、異なる量子基底の下では測定ビットを破棄し、残りのビットを秘密鍵として使用することができる。最終的な秘密鍵を生成する前に、認証された古典チャネル上で後処理が行われる。古典後処理は、パラメータ推定、誤り訂正、プライバシー増幅の3つのステップに分けられる。パラメータ推定フェーズでは、アリスとボブの両者がビットのいくつかを使ってチャネル・エラーを推定する。もし、それがしきい値より大きければ、プロトコルを中止するか、誤り訂正フェーズに移行する。基本的に、盗聴者がノードAからノードBに送信された量子ビットを傍受して読み取ろうとした場合、量子力学のエントロピー的不確定性関係の定理により、盗聴者が検出される。後処理手順の一環として、両ノードは通常、効率的な誤り訂正のための情報調停[Elkouss]を実行し、最終的な情報理論的に安全な鍵を生成するためにプライバシー増幅[Tang]を実行する。

- 後処理は、認証された古典チャネルを介して実行する必要がある。つまり、量子ノードAと量子ノードBは、[Kiktenko]で説明されているような認証プロトコルに従って、盗聴者やオンパス攻撃がないことを確認するために、古典チャネルを認証する必要がある。[Kiktenko]では、古典チャネルの真正性は、量子ノードAと量子ノードBの間で交換される古典メッセージごとにチェックするのではなく、後処理の最後にチェックする。

注目すべき点は:

- [BB84]に基づいて強化されたQKDプロトコルは数多く存在する。例えば、測定装置の不完全性に起因する一連の抜け穴が特定されているが、測定装置に依存しないQKD [Zheng2019]など、これらの攻撃に関して考慮すべき解決策がいくつかある。これらの強化QKDプロトコルは、BB84プロトコル[BB84]の手順とは異なる動作をする可能性がある。

- 大規模QKDのためには、量子インターネットのサブセットとみなすことができるQKDネットワーク(QKDN)が必要である。QKDNは、QKDアプリケーション層、QKDネットワーク層、QKDリンク層[Qin]で構成される。QKDNによって接続された量子ノードAと量子ノードBとの間には、1つまたは複数の信頼できるQKDリレー[Zhang2018]が存在する場合がある。あるいは、QKDNは量子もつれ分散や量子もつれベースのQKDプロトコルに依存することもある。その結果、大規模QKDを行うためには、信頼できるQKDリレーの代わりに量子中継器やルータが必要となる。量子もつれ分散を実現するために、量子もつれスワッピングを活用することができる。

- QKDは、盗聴者が存在する場合でも、2者の当事者(送信者と受信者)間で秘密鍵を共有する情報理論的な方法を提供する。しかし、これは理論上の話であり、理論と実践の間には大きな隔たりがある。検出器の不完全性を利用することで、イヴは共有鍵に関する情報を得ることができる[Xu]。[Lo]では、このようなサイドチャネル攻撃を回避するために、研究者は「Measurement Device-Independent (MDI)」と呼ばれるQKDプロトコルを提供している。このQKDは、2人のユーザ(送信者「アリス」と受信者「ボブ」)が、使用している(測定)ハードウェアが(例えば、盗聴者によって)改ざんされ、信頼できない場合でも、完全なセキュリティで通信することもできる。これは、実際の信号そのものではなく、アリスとボブからの信号間の相関を測定することによって実現される。

- 連続可変QKD(CV-QKD)に基づくQKDプロトコルは、入手が容易で、業界全体で一般的に使用されている通信機器を必要とするだけなので、最近大きな注目を集めている。この種の技術は、限られた距離で、安全な鍵を配布するための潜在的に高性能な技術である。CV-QKDの最近のデモでは、広帯域の古典通信システムで広く使用されている古典コヒーレント検出方式との互換性を示している[Grosshans]。連続可変システム用の量子中継器はまだ存在しないことに留意する。したがって、この種のQKD技術は、短距離通信や信頼できるリレーベースのQKDネットワークに使用することができる。

- 秘密鍵の共有は、各ノードに秘密鍵の共有部分またはその一部を知らせることで、複数のノード間に秘密鍵を分散するために使用できる。一方、単一のノードが秘密鍵全体を知ることはできない。秘密鍵は、十分な数のノードの協力によってのみ再構築することができる。量子秘密共有(QSS)は通常、共有される秘密鍵は古典ビットではなく量子状態に基づくというシナリオを指す。QSSを使用すると、このような量子状態を複数のノード間で分割して共有することができる。

- [Treiber]、[E91]、[BBM92]で説明しているような、量子もつれに基づくQKDプロトコルがいくつかあり、上記の手順とは異なる動作をする。量子もつれ状態が量子ノードAと量子ノードBの外部で準備される量子もつれベースのスキームは、通常、[Wehner]で定義されている「準備・測定型」とは見なされない。他の量子もつれベースの方式は、量子もつれがソース量子ノード内で生成される場合でも、「準備・測定型」と見なすことができる。送信と返送の方式は、鍵が導出される情報コンテンツが、測定のために量子ノードBに送信される前に量子ノードA内で準備されている場合でも「準備・測定型」と見なすことができる。

その結果、図1の量子インターネットには量子チャネルが含まれる。そして、特に大規模な展開において、セキュア通信セットアップをサポートするためには、量子もつれ生成と量子もつれ分散[QUANTUM-CONNECTION]、量子中継器やルータ、信頼できるQKDリレーも必要となる。

図1: セキュア通信セットアップ

4.2. ブラインド量子コンピューティング

ブラインド量子コンピューティングとは、以下のようなシナリオを指す:

- ソースデータを持つクライアント・ノードは、ソースデータの計算をリモート計算ノード(つまり、サーバ)に委ねる。

- さらに、クライアント・ノードはソースデータをリモート計算ノードに開示したくないため、ソースデータのプライバシーが保護される。

- リモート計算ノードがソースデータのプライバシーの観点から信頼できるエンティティであるという仮定や保証はないことに留意する。

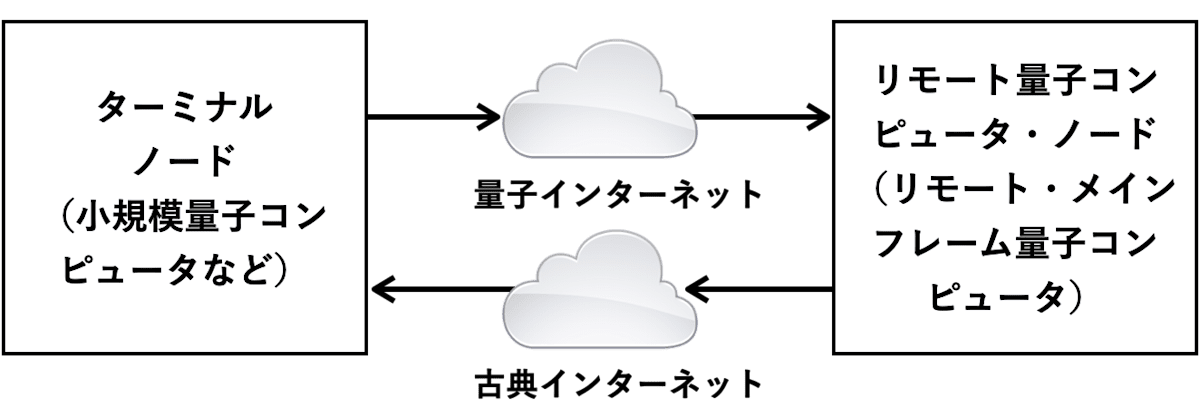

図2に示す例のように、端末ノードは、リモート量子計算ノード(例えば、リモート・メインフレーム量子コンピュータ)と比較して、計算能力が制限された小型の量子コンピュータだが、端末ノードは計算負荷の高いタスク(例えば、ショアの因数分解アルゴリズム)を実行する必要がある。端末ノードは個々の量子ビットを作成し、リモート量子計算ノードに送信することができる。次に、リモート量子計算ノードは量子ビットをもつれさせ、計算し、測定し、測定結果を古典ビットで生成し、端末ノードに返す。なお、量子ビットの初期状態は暗号的に安全な方法で選択されているため、リモート量子計算ノードからは、これらの測定結果は純粋にランダムなデータのように見える。

新しいクライアントとサーバの計算モデルとして、ブラインド量子計算(BQC)は、一般的に以下のプロセスを可能にする:

- クライアントは計算機能をサーバに委ねる。

- クライアントは元の量子ビットをサーバに送らず、変換した量子ビットをサーバに送る。

- 変換された量子ビットに対して、サーバで計算機能が実行され、一時的な結果量子ビットを生成する。これは、量子回路に基づく計算であったり、測定に基づく量子計算であったりする。サーバは一時的な結果量子ビットをクライアントに送信する。

- クライアントは一時的な結果量子ビットを受け取り、それを最終結果量子ビットに変換する。

このプロセスの間、サーバは変換された量子ビットから元の量子ビットを判別することはできない。また、クライアント側では、元の量子ビットを変換された量子ビットに変換したり、一時的な結果の量子ビットを最終結果の量子ビットに変換したりするのにそれほど多くの労力を必要としない。[Childs]で説明されているような最初のBQCプロトコルの1つは、このプロセスに従っているが、クライアントは量子メモリ、量子ビットの準備と測定、量子ビットの送信などの基本的な量子機能を必要とする。測定に基づく量子計算については、本文書の範囲外であり、詳細については[Jozsa2005]を参照のこと。

注目すべき点:

-

[Childs]の BQCプロトコルは、回路ベースのBQCモデルであり、クライアントは量子ビット変換のために単純な量子回路のみを実行し、サーバは量子論理ゲートのシーケンスを実行する。量子ビットはクライアントとサーバの間でやり取りされる。

-

[Broadbent]のユニバーサルBQC(UBQC)は、量子もつれ状態を活用した測定ベースの量子コンピューティングに基づく測定ベースのBQCモデルである。UBQCの原理は、量子テレポーテーションと回転Bell測定を組み合わせることで量子計算を実現し、これを複数回繰り返すことで一連の量子計算を実現できるという事実に基づいている。このアプローチでは、クライアントはまず変換された量子ビットを準備してサーバに送信し、サーバは受信したすべての量子ビットから量子もつれ状態を準備する必要がある。次に、クライアントとサーバの間で複数のやり取りと測定ラウンドが行われる。各ラウンドでは:

- クライアントは新しい測定指示または測定適応を計算し、サーバに送信する

- サーバは受信した測定指示に従って測定を実行し、測定結果(量子ビットまたは古典ビット)を生成する

- その後、クライアントは測定結果を受け取り、最終結果に変換する

-

[Zhang2009]ではハイブリッドUBQCが提案されており、[Childs]で実証されたような量子回路と[Broadbent]で実証されたような量子測定の両方をサーバが実行することで、[Broadbent]で必要な量子もつれ状態の数を減らしている。また、クライアントは[Childs]のクライアントよりもはるかに単純である。このハイブリッドBQCは、回路ベースのBQCモデルと測定ベースのBQCモデルを組み合わせたものである。

-

BQCにおけるクライアントが純粋に古典クライアントである場合、つまり古典チャネルと通信を使用してサーバとやり取りするだけでよいのであれば理想的である。[Huang]は、古典クライアントが2つの量子もつれサーバを利用し、両サーバが相互に通信できないという前提でBQCを実行するというアプローチを示している。そうでなければ、クライアントのブラインドネスやプライバシーは保証されない。[Huang]で示されているシナリオは、本質的に複数のサーバを使用したBQCの例である。

-

サーバがクライアントの要求や期待どおりに動作することをどのように検証するかは、多くのBQCプロトコルにおいて重要な問題であり、「検証可能なBQC」と呼ばれている。[Fitzsimons]はこの問題について説明し、さまざまなBQCプロトコルで比較している。

図2では、量子インターネットは、量子チャネルと量子中継器や量子ビットの長距離伝送用ルータが含まれている[RFC9340]。

図2: ブラインド量子コンピューティング

4.3. 分散量子コンピューティング

分散量子コンピューティングには2つのタイプがある[Denchev]:

-

古典分散コンピューティングを強化するために量子力学を活用する。例えば、量子もつれ状態を利用することで、古典分散コンピューティングにおいて、分散パーティ間で古典通信を導入することなく、各パーティ(ノードやデバイスなど)で量子もつれ状態を測定するだけで、リーダー選出を改善することができる[Pal]。通常、まず分散パーティ間で事前共有された量子もつれを確立し、その後、各パーティでLOCC操作を行う必要がある。また、一般に、分散パーティ間で量子ビットを転送する必要はない。

-

量子コンピューティング機能を分散量子コンピュータに分散させる。量子ゲートのような量子コンピューティングのタスクや機能は、物理的に分離された複数の量子コンピュータに分割・分散される。そして、それらの分散量子コンピュータ間で量子ビット(入力または出力)を伝送する必要がある場合もあれば、そうではない場合もある。このような分散量子コンピューティング・タスクをサポートするには、量子もつれ状態が必要となり、実際に消費される。以下の点に注目する価値がある:

- 量子もつれ状態はあらかじめ作成して保存したり、バッファリングすることができる

- 量子もつれの生成速度は、分散量子コンピューティングを含む実用的な量子インターネット・アプリケーションの性能を制限するが、量子もつれ状態をバッファリングすることは可能である。

例えば、[Gottesman1999]と[Eisert]は、制御NOT(CNOT)ゲートが複数の量子コンピュータによって共同で実現され、分散できることを実証している。このセクションの残りの部分では、このような分散量子コンピューティングに焦点を当てる。

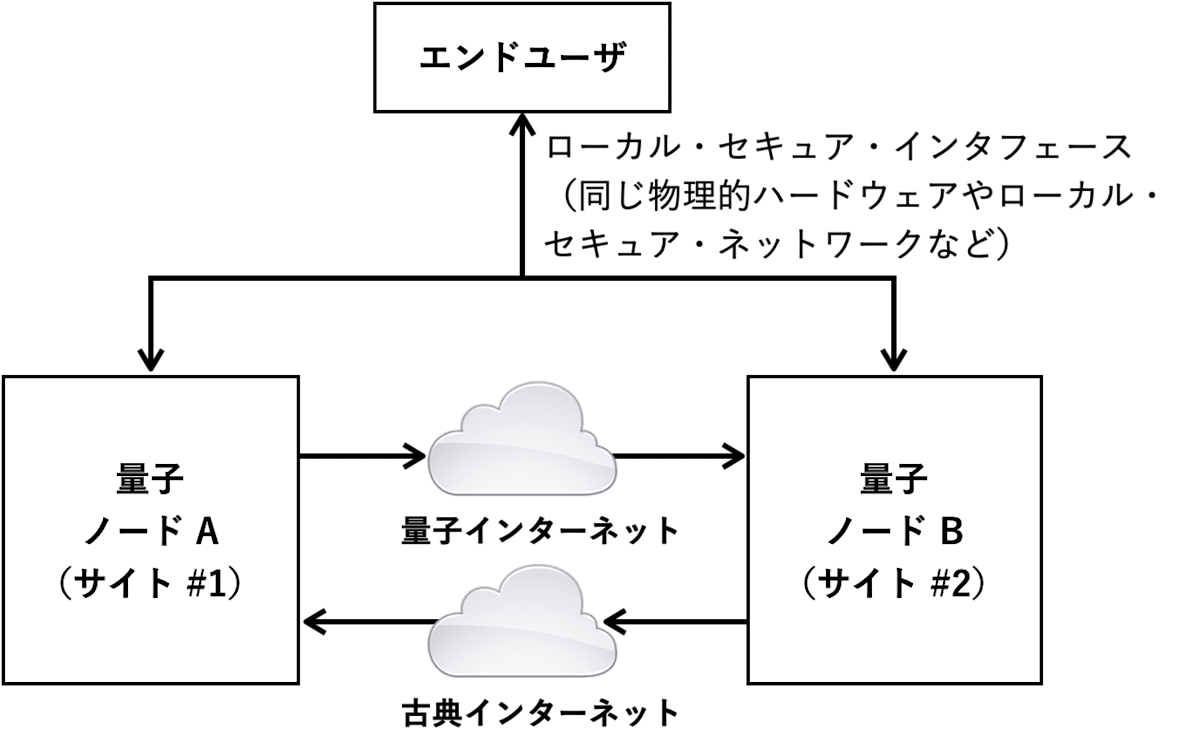

2番目のタイプの分散量子コンピューティングのシナリオとして、さまざまな場所に分散した誤り訂正なし量子(NISQ)コンピュータを共有することができる。[Preskill]の定義によれば、NISQコンピューターは少数の量子ビットしか実現できず、量子誤り訂正にも限界がある。このシナリオは、「分散量子コンピューティング」と呼ばれている[Caleffi] [Cacciapuoti2020] [Cacciapuoti2019]。このアプリケーション・シナリオは、分散量子コンピューティング・エコシステム[Cuomo]の文脈において、古典インターネットの古典コンピューターとは対照的に、量子インターネットの一部として量子コンピュータがもたらすことができる膨大な計算能力を反映している。[Cuomo]によると、量子テレポーテーションにより、「テレデータ」 [VanMeter2006-01]と呼ばれる新しい通信パラダイムが可能になり、量子状態を量子ビット間で分散量子コンピュータに移動させる。さらに、分散量子計算には、分散量子コンピュータ上の量子ビットに対してリモートで量子計算を実行する機能も必要であり、これは「テレゲート」[VanMeter2006-02]と呼ばれる技術によって実現できる。

例えば、ユーザは接続されたNISQコンピュータを活用して、医療用医薬品開発のための化学反応の分析など、非常に複雑な科学的計算の問題を解くことができる[Cao] (図3参照)。この場合、接続された量子コンピュータ間で量子チャネルを介して量子ビットが送信され、ユーザの実行要求は古典チャネルを介してこれらの量子コンピュータに送信され、調整と制御が行われる。分散量子コンピューティングのもう1つの例は、安全なマルチパーティ量子コンピューティング(MPQC)[Crepeau]で、これは古典セキュア・マルチパーティ・コンピューティング(MPC)の量子バージョンと見なすことができる。セキュアMPQCプロトコルでは、複数の参加者が、さまざまな参加者が準備・提供する入力量子状態に対して、共同で量子計算を実行する。セキュアMPQCの主な目的の1つは、各参加者が他の参加者から提供された入力量子状態を知らないことを保証することである。セキュアMPQCは、検証可能な量子秘密分散[Lipinska]に依存している。

図3の例では、1台のNISQコンピュータから別のNISQコンピュータに量子ビットを移動させたいと考えている。この目的のために、量子テレポーテーションを利用して、1台の量子コンピュータ(A)から別の量子コンピュータ(B)に、機密データの量子ビットをテレポートすることができる。図3は、量子テレポーテーションを必要としない測定ベースの分散量子コンピューティングをカバーしていないことに留意する。量子テレポーテーションを採用している場合、AとBの間で次の手順が行われる。実際、図3に示すように、量子テレポーテーションを実現するために、量子コンピュータAとBでLOCC[Chitambar]演算が実行される。

- 量子コンピュータAは、量子コンピュータBにテレポートされる機密データ量子ビットを局所的に生成する。

- 量子コンピュータAと量子コンピュータBの間には、共有量子もつれが確立される(つまり、量子もつれ量子ビットが2つある: Aにはq1、Bにはq2)。例えば、量子コンピュータAは2つの量子もつれ量子ビット(つまり、q1とq2)を生成し、量子通信を介してq2を量子コンピュータBに送信することができる。

- 次に、量子コンピュータAは、量子もつれ量子ビットq1と機密データ量子ビットのBell測定を実行する。

- このBell測定の結果は2つの古典ビットに符号化され、古典チャネルを介して量子コンピュータBに物理的に送信される。

- 量子コンピュータBは、受信した2つの古典ビットに基づき、量子コンピュータAの機密データ量子ビットと同じ新しい量子ビットを生成するように、量子もつれ量子ビットq2の状態を変更する。

図3において、量子インターネットは量子チャネルと量子中継器および/または量子ルータを含む[RFC9340]。このアプリケーション・シナリオでは、量子テレポーテーションをサポートするために、量子もつれ生成と量子もつれ分散(または量子接続)のセットアップ[QUANTUM-CONNECTION]をサポートする必要がある。

図3: 分散量子コンピューティング

5. 一般的な要件

量子技術は着実に進化し、改善されている。そのため、[Grumbling]で指摘されているように、量子コンピューティングに関する量子技術のタイムラインや将来のマイルストーンを予測することは難しい。現在、NISQコンピュータは、一定のエラー率で50から数百量子ビットを実現できる。

ネットワーク・レベルでは、[Wehner]に量子インターネット技術のロードマップとして、量子インターネット開発の6つの段階が以下のように説明されている。

- 信頼できる中継ネットワーク(ステージ1)

- ネットワークの準備と測定(ステージ2)

- 量子もつれ分配ネットワーク(ステージ3)

- 量子メモリ・ネットワーク(ステージ4)

- フォールト・トレラント少数量子ビット・ネットワーク(ステージ5)

- 量子コンピューティング・ネットワーク(ステージ6)

最初のステージは単純な信頼できる中継ネットワークで、最終ステージは本格的な量子インターネットが実現する量子コンピューティング・ネットワークである。各中間ステージでは、新しい機能、新しいアプリケーション、新しい特性がもたらされる。表1は、セクション3と4で説明した量子インターネットのアプリケーション・シナリオを、[Wehner]で説明した量子インターネットのステージにマッピングしたものである。たとえあb、セキュア通信セットアップは、ステージ1、ステージ2、ステージ3でサポートすることができるが、QKDソリューションは異なる。具体的には、

- ステージ1では、基本的なQKDが可能で、セキュア通信セットアップをサポートするために活用できるが、エンドツーエンドのセキュリティを提供するには信頼できるノードが必要である。主な要件は信頼できるノードである。

- ステージ2では、エンドユーザが量子ビットを準備し、測定することができる。このステージでは、ユーザは古典パスワードを明かすことなく検証することができる。

- ステージ3では、量子中継器と量子もつれ分散に基づいてエンドツーエンドのセキュリティを実現し、同じセキュア通信セットアップ・アプリケーションをサポートできる。主な要件は、長距離QKDを可能にするための量子もつれ分散である。

- ステージ4では、量子中継器は量子メモリに量子もつれ量子ビットを保存し、操作する機能を獲得する。このような量子ネットワークを使えば、ブラインド量子コンピューティング、リーダー選出、量子秘密共有などの高度なアプリケーションを実行できる。

- ステージ5では、量子中継器は誤り訂正を行うことができるため、受信したデータに対してフォールト・トレラントな量子計算を実行できる。これらの中継器を用いることで、より少ない量子ビットで分散型量子コンピューティングや量子センサー・アプリケーションを実行することが可能になる。

- 最後に、ステージ6では、より多くの量子ビットに依存する分散量子コンピューティングをサポートすることができる。

| 量子 インターネット ステージ |

量子インターネットのユースケース | 特性 |

|---|---|---|

| ステージ1 | 基本的なQKDを使用したセキュア通信セットアップ | 信頼できるノード |

| ステージ2 | エンドツーエンドのセキュリティを備えたQKDを使用した セキュア通信セットアップ |

準備と測定の機能 |

| ステージ3 | 量子もつれ対応QKDを使用したセキュア通信セットアップ | 量子もつれ分散 |

| ステージ4 | ブラインド量子コンピューティング | 量子メモリ |

| ステージ5 | より高精度なクロック同期 | フォールトトレランス |

| ステージ6 | 分散量子コンピューティング | より多くの量子ビット |

表1: 量子インターネットのさまざまな段階におけるアプリケーション・シナリオの例

上記のアプリケーション・シナリオと量子インターネットの技術ロードマップ[Wehner]に基づき、ネットワークの観点から見た量子インターネットの一般的な機能要件を特定し、次のセクションで説明する。

5.1. 量子もつれ量子ビットの操作

量子アプリケーションが量子もつれ量子ビットと効率的に相互作用できるようにする方法は、指定された量子もつれ量子ビットを量子インターネットに存在する他の量子ノードに配布できるようにするために必要である。これを実現するには、量子もつれ量子ビットに対して特定の操作を実行する必要がある(例えば、量子もつれスワッピングや量子もつれ蒸留)。量子ノードは、量子エンドノード、量子中継器、量子ルータ、量子コンピュータである。

5.2. 量子もつれ分散

量子中継器や量子ルータは、2つの量子ノード間の高忠実度の量子もつれ接続を拡張・確立するために、堅牢で効率的な量子もつれ分散をサポートする必要がある。これを実現するには、まず2つのノード間のパスの各ホップで量子もつれペアを生成し、各中間ノードで量子もつれスワッピングを実行する必要がある。

5.3. 古典チャネルの必要性

量子エンドノードは、量子中継器や量子受信機間の量子ビットの転送や理解を支援するために、古典チャネル上で追加情報を送信する必要がある。このような追加情報の例としては、セキュア通信セットアップにおける量子ビット測定(セクション4.1)や分散量子コンピューティングでのBell測定(セクション4.3)などがある。さらに、量子ビットは個別に転送され、量子ビットの転送に役立つパケット・ヘッダは持たない。量子ビットのルーティング、識別などに役立つ追加情報は、古典チャネル経由で送信しなければならない。

5.4. 量子インターネット管理

量子ノードとその量子リソースを含む量子インターネットを管理・制御する方法が必要である。量子ノードのリソースには、量子メモリ、量子チャネル、量子ビット、確立された量子接続などが含まれる。このような管理方法は、量子インターネットのネットワーク状態を監視し、潜在的な問題(例えば、量子接続)を診断・特定し、量子ノードに新しいアクションやポリシー(例えば、新しい量子もつれスワッピング操作を実行する)を設定するために使用できる。量子インターネットの新しい管理情報モデルを開発する必要があるかもしれない。

6. 結論

本文書では、量子インターネットに期待されるアプリケーションの分類の概要を示し、次に厳選したアプリケーションのシナリオの詳細を説明する。アプリケーションはまず、分かりやすい分類体系である用途別にグループ化されている。もちろん、このアプリケーション群は、量子インターネットが成熟するにつれて、時間とともに拡大する可能性がある。最後に、量子インターネットに対する一般的な要件も示す。

本文書は、量子インターネットの実用的な利用法について学びたいと考えている読者への入門書としても役立つ。最後に、本文書が、ここで説明するアプリケーションのシナリオを実装するために必要な量子インターネット機能のさらなる研究と開発の指針となることを期待している。

7. IANAに関する考慮事項

本文書にはIANAアクションはない。

8. セキュリティに関する考慮事項

本文書は、量子インターネットのアーキテクチャや特定のプロトコルを定義するものではない。その代わりに、アプリケーションのシナリオと要件を詳述し、典型的な量子インターネット・アプリケーションの説明に重点を置いている。しかし、量子インターネットのセキュリティに関して、以下のような際立った見解がある。

[NISTIR8240]では、大規模な量子コンピューティングが実現すれば、現在使用されている公開鍵(非対称)暗号システムの多くを破ることができると指摘されている。これは、ある種の問題(素因数分解や最適化など)に対する量子コンピュータの計算能力が向上するためである。これは、公開鍵(ディフィー・ヘルマン(DH))暗号に基づく、古典インターネットで使用されている多くのセキュリティ・メカニズムに多くに悪影響を及ぼすだろう。そのため、量子コンピューティング攻撃に対してセキュアな新しい暗号システムの開発を急がれている[NISTIR8240]。

興味深いことに、量子インターネットの開発は、DHベースの公開鍵暗号システムに対する量子コンピューティング攻撃による脅威も軽減する。具体的には、セクション4.1で説明したように、量子インターネットのセキュア通信セットアップ機能は、ディフィー・ヘルマン・ベースの公開鍵暗号システムに対する古典攻撃にも量子コンピューティング攻撃にも強い耐性を持つ。

量子インターネットに追加される重要な脅威に関する考慮事項は[RFC7258]で取り上げられており、プライバシーに対する広範にわたる攻撃として、蔓延する監視の危険性を警告している。蔓延する監視とは、アプリケーションのコンテンツやヘッダなどプロトコルのメタデータを侵入的に収集することによる、広範にわたる、通常は秘密裏に行われる監視と定義している。これは、能動的または受動的な盗聴、トラフィック分析、通信のセキュリティ確保に使用される暗号鍵の破壊によって遂行される。

セクション4.1で説明したように、量子インターネットのセキュア通信セットアップ機能は、直接攻撃(ディフィー・ヘルマン)暗号鍵に基づく蔓延する監視に対して強い耐性を持つ。また、セクション4.2では、ソースデータのプライバシーを維持しながらリモート量子コンピューティングを実行する方法について説明している。最後に、量子ビットの本質的な特性として、量子ビットが観測された場合、たとえ秘密裏であってもデコヒーレンスが発生するため、理論的には、将来のソリューションにおいて、望ましくない監視を検出することが可能になる。

最新のネットワークは、ネットワーク・スタックの論理層の多くで、機密性、完全性の保護、認証に古典暗号が使われ、多くの場合、デバイスからクラウド内のソフトウェアに至るまで、ゼロトラストの原則に基づいて実装されている[NISTSP800-207]。現在使用されている暗号ソリューションは、十分に理解されたプリミティブ、証明可能なセキュア・プロトコル、さまざまなサイドチャネル攻撃に対して安全な最先端の実装に基づいている。

従来の暗号やポスト量子暗号(PQC)とは対照的に、QKDのセキュリティは本質的に物理層と結びついており、QKDと従来の暗号の脅威面はまったく異なる。QKDの実装は既に公表された攻撃にさらされており[Zhao2008]、国家安全保障局(NSA)は従来の暗号のリスク・プロファイルの方がよりよく理解されていると指摘している[NSA]。従来の暗号とPQCが物理層よりも高い層で実装されているという事実は、PQCを使用して、保護された情報を信頼できないリレーを介して安全に送信できることを意味する。これは、信頼できる中間ノード間のホップ・バイ・ホップのセキュリティに依存するQKDとはまったく対照的である。PQCのアプローチは、エンドツーエンドのセキュリティとゼロトラストの原則に向かっているアプリケーションが増えている現在の技術環境により合致している。また、PQCはソフトウェア・アップデートで導入できるが、QKDには新しいハードウェアを必要とする点も留意する必要がある。さらに、IETFにはポスト量子プロトコル使用(PQUIP)に関するワーキング・グループがあり、PQCの移行問題を研究している。

QKDの実装の詳細に関して、NSAは、QKDでは通信ニーズとセキュリティ要件が物理的に相反し、そのバランスをとるために必要なエンジニアリングのエラーに対する許容度が極めて低いと述べている。従来の暗号は、パフォーマンスやその他の理由からハードウェアで実装できる場合もあるが、QKDは本質的にハードウェアに縛られている。NSAは、このためアップグレードやセキュリティ・パッチに関してQKDの柔軟性が低くなると指摘している。QKDは基本的にポイント・ツー・ポイント・プロトコルであるため、QKDネットワークでは信頼できるリレーの使用が必要になる場合が多く、内部脅威によるセキュリティ・リスクが増大することも、NSAは指摘している。

イギリスの国家サイバー・セキュリティ・センターは、特に重要な国家インフラ部門においてQKDへの依存に対して警告を発しており、NISTによって標準化されたPQCの方がより良いソリューションであると示唆している[NCSC]。一方、フランスの国家サイバー・セキュリティ庁は、発生するコストがITシステムに対する現在の脅威の緩和に悪影響を及ぼさない限り、QKDは従来の暗号を補完する多層防御策として検討できると判断している[ANNSI]。

9. 参考規格

[ANNSI] French Cybersecurity Agency (ANSSI), "Should Quantum Key Distribution be Used for Secure Communications?", May 2020, <https://www.ssi.gouv.fr/en/publication/should-quantum-key-distribution-be-used-for-secure-communications/>.

[BB84] Bennett, C. H. and G. Brassard, "Quantum cryptography: Public key distribution and coin tossing", DOI 10.1016/j.tcs.2014.05.025, December 2014, <https://doi.org/10.1016/j.tcs.2014.05.025>.

[BBM92] Bennett, C. H., Brassard, G., and N. D. Mermin, "Quantum cryptography without Bell's theorem", Physical Review Letters, American Physical Society, DOI 10.1103/PhysRevLett.68.557, February 1992, <https://link.aps.org/doi/10.1103/PhysRevLett.68.557>.

[Ben-Or] Ben-Or, M. and A. Hassidim, "Fast quantum byzantine agreement", STOC '05, Association for Computing Machinery, DOI 10.1145/1060590.1060662, May 2005, <https://dl.acm.org/doi/10.1145/1060590.1060662>.

[Broadbent] Broadbent, A., Fitzsimons, J., and E. Kashefi, "Universal Blind Quantum Computation", 50th Annual IEEE Symposium on Foundations of Computer Science, IEEE, DOI 10.1109/FOCS.2009.36, December 2009, <https://arxiv.org/pdf/0807.4154.pdf>.

[Cacciapuoti2019] Cacciapuoti, A. S., Caleffi, M., Van Meter, R., and L. Hanzo, "When Entanglement meets Classical Communications: Quantum Teleportation for the Quantum Internet (Invited Paper)", DOI 10.48550/arXiv.1907.06197, July 2019, <https://arxiv.org/abs/1907.06197>.

[Cacciapuoti2020] Cacciapuoti, A. S., Caleffi, M., Tafuri, F., Cataliotti, F. S., Gherardini, S., and G. Bianchi, "Quantum Internet: Networking Challenges in Distributed Quantum Computing", IEEE Network, DOI 10.1109/MNET.001.1900092, February 2020, <https://ieeexplore.ieee.org/document/8910635>.

[Caleffi] Caleffi, M., Cacciapuoti, A. S., and G. Bianchi, "Quantum internet: from communication to distributed computing!", NANOCOM '18, Association for Computing Machinery, DOI 10.1145/3233188.3233224, September 2018, <https://dl.acm.org/doi/10.1145/3233188.3233224>.

[Cao] Cao, Y., Romero, J., and A. Aspuru-Guzik, "Potential of quantum computing for drug discovery", IBM Journal of Research and Development, DOI 10.1147/JRD.2018.2888987, December 2018, <https://doi.org/10.1147/JRD.2018.2888987>.

[Castelvecchi] Castelvecchi, D., "The quantum internet has arrived (and it hasn't)", Nature 554, 289-292, DOI 10.1038/d41586-018-01835-3, February 2018, <https://www.nature.com/articles/d41586-018-01835-3>.

[Childs] Childs, A. M., "Secure assisted quantum computation", DOI 10.26421/QIC5.6, July 2005, <https://arxiv.org/pdf/quant-ph/0111046.pdf>.

[Chitambar] Chitambar, E., Leung, D., Mančinska, L., Ozols, M., and A. Winter, "Everything You Always Wanted to Know About LOCC (But Were Afraid to Ask)", Communications in Mathematical Physics, Springer, DOI 10.1007/s00220-014-1953-9, March 2014, <https://link.springer.com/article/10.1007/s00220-014-1953-9>.

[Crepeau] Crépeau, C., Gottesman, D., and A. Smith, "Secure multi-party quantum computation", STOC '02, Association for Computing Machinery, DOI 10.1145/509907.510000, May 2002, <https://doi.org/10.1145/509907.510000>.

[Cuomo] Cuomo, D., Caleffi, M., and A. S. Cacciapuoti, "Towards a distributed quantum computing ecosystem", IET Quantum Communication, DOI 10.1049/iet-qtc.2020.0002, July 2020, <http://dx.doi.org/10.1049/iet-qtc.2020.0002>.

[Denchev] Denchev, V. S. and G. Pandurangan, "Distributed quantum computing: a new frontier in distributed systems or science fiction?", ACM SIGACT News, DOI 10.1145/1412700.1412718, September 2008, <https://doi.org/10.1145/1412700.1412718>.

[E91] Ekert, A. K., "Quantum cryptography based on Bell's theorem", Physical Review Letters, American Physical Society, DOI 10.1103/PhysRevLett.67.661, August 1991, <https://link.aps.org/doi/10.1103/PhysRevLett.67.661>.

[Eisert] Eisert, J., Jacobs, K., Papadopoulos, P., and M. B. Plenio, "Optimal local implementation of nonlocal quantum gates", Physical Review A, American Physical Society, DOI 10.1103/PhysRevA.62.052317, October 2000, <https://doi.org/10.1103/PhysRevA.62.052317>.

[Elkouss] Elkouss, D., Martinez-Mateo, J., and V. Martin, "Information Reconciliation for Quantum Key Distribution", DOI 10.48550/arXiv.1007.1616, April 2011, <https://arxiv.org/pdf/1007.1616.pdf>.

[ETSI-QKD-Interfaces] ETSI, "Quantum Key Distribution (QKD); Components and Internal Interfaces", V2.1.1, ETSI GR QKD 003, March 2018, <https://www.etsi.org/deliver/etsi_gr/QKD/001_099/003/02.01.01_60/gr_QKD003v020101p.pdf>.

[ETSI-QKD-UseCases] ETSI, "Quantum Key Distribution; Use Cases", V1.1.1, ETSI GS QKD 002, June 2010, <https://www.etsi.org/deliver/etsi_gs/qkd/001_099/002/01.01.01_60/gs_qkd002v010101p.pdf>.

[Fitzsimons] Fitzsimons, J. F., "Private quantum computation: an introduction to blind quantum computing and related protocols", DOI 10.1038/s41534-017-0025-3, June 2017, <https://www.nature.com/articles/s41534-017-0025-3.pdf>.

[Gottesman1999] Gottesman, D. and I. Chuang, "Demonstrating the viability of universal quantum computation using teleportation and single-qubit operations", Nature 402, 390-393, DOI 10.1038/46503, November 1999, <https://doi.org/10.1038/46503>.

[Gottesman2012] Gottesman, D., Jennewein, T., and S. Croke, "Longer- Baseline Telescopes Using Quantum Repeaters", Physical Review Letters, American Physical Society, DOI 10.1103/PhysRevLett.109.070503, August 2012, <https://link.aps.org/doi/10.1103/PhysRevLett.109.070503>.

[Grosshans] Grosshans, F. and P. Grangier, "Continuous Variable Quantum Cryptography Using Coherent States", Physical Review Letters, American Physical Society, DOI 10.1103/PhysRevLett.88.057902, January 2002, <https://doi.org/10.1103/PhysRevLett.88.057902>.

[Grumbling] Grumbling, E., Ed. and M. Horowitz, Ed., "Quantum Computing: Progress and Prospects", National Academies of Sciences, Engineering, and Medicine, The National Academies Press, DOI 10.17226/25196, 2019, <https://doi.org/10.17226/25196>.

[Guo] Guo, X., Breum, C. R., Borregaard, J., Izumi, S., Larsen, M. V., Gehring, T., Christandl, M., Neergaard-Nielsen, J. S., and U. L. Andersen, "Distributed quantum sensing in a continuous-variable entangled network", Nature Physics, DOI 10.1038/s41567-019-0743-x, December 20219, <https://www.nature.com/articles/s41567-019-0743-x>.

[Huang] Huang, H-L., Zhao, Q., Ma, X., Liu, C., Su, Z-E., Wang, X-L., Li, L., Liu, N-L., Sanders, B. C., Lu, C-Y., and J-W. Pan, "Experimental Blind Quantum Computing for a Classical Client", DOI 10.48550/arXiv.1707.00400, July 2017, <https://arxiv.org/pdf/1707.00400.pdf>.

[ITUT] ITU-T, "Draft new Technical Report ITU-T TR.QN-UC: 'Use cases of quantum networks beyond QKDN'", ITU-T SG 13, November 2022, <https://www.itu.int/md/T22-SG13-221125-TD-WP3-0158/en>.

[Jozsa2000] Josza, R., Abrams, D. S., Dowling, J. P., and C. P. Williams, "Quantum Clock Synchronization Based on Shared Prior Entanglement", Physical Review Letters, American Physical Society, DOI 10.1103/PhysRevLett.85.2010, August 2000, <https://link.aps.org/doi/10.1103/PhysRevLett.85.2010>.

[Jozsa2005] Josza, R., "An introduction to measurement based quantum computation", DOI 10.48550/arXiv.quant-ph/0508124, September 2005, <https://arxiv.org/pdf/quant-ph/0508124.pdf>.

[Kiktenko] Kiktenko, E. O., Malyshev, A. O., Gavreev, M. A., Bozhedarov, A. A., Pozhar, N. O., Anufriev, M. N., and A. K. Fedorov, "Lightweight authentication for quantum key distribution", DOI 10.1109/TIT.2020.2989459, September 2020, <https://arxiv.org/pdf/1903.10237.pdf>.

[Komar] Kómár, P., Kessler, E. M., Bishof, M., Jiang, L., Sørensen, A. S., Ye, J., and M. D. Lukin, "A quantum network of clocks", DOI 10.1038/nphys3000, October 2013, <https://arxiv.org/pdf/1310.6045.pdf>.

[Lipinska] Lipinska, V., Murta, G., Ribeiro, J., and S. Wehner, "Verifiable hybrid secret sharing with few qubits", Physical Review A, American Physical Society, DOI 10.1103/PhysRevA.101.032332, March 2020, <https://doi.org/10.1103/PhysRevA.101.032332>.

[Lo] Lo, H-K., Curty, M., and B. Qi, "Measurement-Device-Independent Quantum Key Distribution", Physical Review Letters, American Physical Society, DOI 10.1103/PhysRevLett.108.130503, March 2012, <https://doi.org/10.1103/PhysRevLett.108.130503>.

[NCSC] National Cyber Security Centre (NCSC), "Quantum security technologies", Whitepaper, March 2020, <https://www.ncsc.gov.uk/whitepaper/quantum-security-technologies>.

[NISTIR8240] Alagic, G., Alperin-Sheriff, J., Apon, D., Cooper, D., Dang, Q., Liu, Y-K., Miller, C., Moody, D., Peralta, R., Perlner, R., Robinson, A., and D. Smith-Tone, "Status Report on the First Round of the NIST Post-Quantum Cryptography Standardization Process", DOI 10.6028/NIST.IR.8240, NISTIR 8240, January 2019, <https://nvlpubs.nist.gov/nistpubs/ir/2019/NIST.IR.8240.pdf>.

[NISTSP800-207] Rose, S., Borchert, O., Mitchell, S., and S. Connelly, "Zero Trust Architecture", NIST SP 800-207, DOI 10.6028/NIST.SP.800-207, August 2020, <https://doi.org/10.6028/NIST.SP.800-207>.

[NSA] National Security Agency (NSA), "Post-Quantum Cybersecurity Resources", <https://www.nsa.gov/Cybersecurity/Post-Quantum-Cybersecurity-Resources/>.

[Pal] Pal, S. P., Singh, S. K., and S. Kumar, "Multi-partite Quantum Entanglement versus Randomization: Fair and Unbiased Leader Election in Networks", DOI 10.48550/arXiv.quant-ph/0306195, June 2003, <https://arxiv.org/pdf/quant-ph/0306195.pdf>.

[Preskill] Preskill, J., "Quantum Computing in the NISQ era and beyond", DOI 10.22331/q-2018-08-06-79, July 2018, <https://arxiv.org/pdf/1801.00862>.

[Proctor] Proctor, T. J., Knott, P. A., and J. A. Dunningham, "Multiparameter Estimation in Networked Quantum Sensors", Physical Review Letters, American Physical Society, DOI 10.1103/PhysRevLett.120.080501, February 2018, <https://journals.aps.org/prl/abstract/10.1103/PhysRevLett.120.080501>.

[Qin] Qin, H., "Towards large-scale quantum key distribution network and its applications", June 2019, <https://www.itu.int/en/ITU-T/Workshops-and-Seminars/2019060507/Documents/Hao_Qin_Presentation.pdf>.

[QUANTUM-CONNECTION] Van Meter, R. and T. Matsuo, "Connection Setup in a Quantum Network", Work in Progress, Internet-Draft, draft-van-meter-qirg-quantum-connection-setup-01, 11 September 2019, <https://datatracker.ietf.org/doc/html/draft-van-meter-qirg-quantum-connection-setup-01>.

[Renner] Renner, R., "Security of Quantum Key Distribution", DOI 10.48550/arXiv.quant-ph/0512258, September 2005, <https://arxiv.org/pdf/quant-ph/0512258.pdf>.

[RFC7258] Farrell, S. and H. Tschofenig, "Pervasive Monitoring Is an Attack", BCP 188, RFC 7258, DOI 10.17487/RFC7258, May 2014, <https://www.rfc-editor.org/info/rfc7258>.

[RFC9340] Kozlowski, W., Wehner, S., Van Meter, R., Rijsman, B., Cacciapuoti, A. S., Caleffi, M., and S. Nagayama, "Architectural Principles for a Quantum Internet", RFC 9340, DOI 10.17487/RFC9340, March 2023, <https://www.rfc-editor.org/info/rfc9340>.

[Taherkhani] Taherkhani, M. A., Navi, K., and R. Van Meter, "Resource-aware System Architecture Model for Implementation of Quantum aided Byzantine Agreement on Quantum Repeater Networks", DOI 10.1088/2058-9565/aa9bb1, January 2017, <https://arxiv.org/abs/1701.04588>.

[Tang] Tang, B-Y., Liu, B., Zhai, Y-P., Wu, C-Q., and W-R. Yu, "High-speed and Large-scale Privacy Amplification Scheme for Quantum Key Distribution", Scientific Reports, DOI 10.1038/s41598-019-50290-1, October 2019, <https://doi.org/10.1038/s41598-019-50290-1>.

[Treiber] Treiber, A., Poppe, A., Hentschel, M., Ferrini, D., Lorünser, T., Querasser, E., Matyus, T., Hübel, H., and A. Zeilinger, "A fully automated entanglement-based quantum cryptography system for telecom fiber networks", New Journal of Physics 11 045013, DOI 10.1088/1367-2630/11/4/045013, April 2009, <https://iopscience.iop.org/article/10.1088/1367-2630/11/4/045013>.

[VanMeter2006-01] Van Meter, R., Nemoto, K., Munro, W. J., and K. M. Itoh, "Distributed Arithmetic on a Quantum Multicomputer", 33rd International Symposium on Computer Architecture (ISCA '06), DOI 10.1109/ISCA.2006.19, June 2006, <https://doi.org/10.1109/ISCA.2006.19>.

[VanMeter2006-02] Van Meter, R. D., "Architecture of a Quantum Multicomputer Optimized for Shor's Factoring Algorithm", DOI 10.48550/arXiv.quant-ph/0607065, February 2008, <https://arxiv.org/pdf/quant-ph/0607065.pdf>.

[Wehner] Wehner, S., Elkouss, D., and R. Hanson, "Quantum internet: A vision for the road ahead", Science 362, DOI 10.1126/science.aam9288, October 2018, <http://science.sciencemag.org/content/362/6412/eaam9288.full>.

[Xu] Xu, F., Qi, B., and H-K. Lo, "Experimental demonstration of phase-remapping attack in a practical quantum key distribution system", New Journal of Physics 12 113026, DOI 10.1088/1367-2630/12/11/113026, November 2010, <https://iopscience.iop.org/article/10.1088/1367-2630/12/11/113026>.

[Zhandry] Zhandry, M., "Quantum Lightning Never Strikes the Same State Twice", Advances in Cryptology - EUROCRYPT 2019, DOI 10.1007/978-3-030-17659-4_14, April 2019, <http://doi.org/10.1007/978-3-030-17659-4_14>.

[Zhang2009] Zhang, X., Luo, W., Zeng, G., Weng, J., Yang, Y., Chen, M., and X. Tan, "A hybrid universal blind quantum computation", DOI 10.1016/j.ins.2019.05.057, September 2019, <https://www.sciencedirect.com/science/article/abs/pii/S002002551930458X>.

[Zhang2018] Zhang, Q., Xu, F., Chen, Y-A., Peng, C-Z., and J-W. Pan, "Large scale quantum key distribution: challenges and solutions [Invited]", Optics Express, DOI 10.1364/OE.26.024260, August 2018, <https://doi.org/10.1364/OE.26.024260>.

[Zhao2008] Zhao, Y., Fred Fung, C-H., Qi, B., Chen, C., and H-K. Lo, "Quantum hacking: Experimental demonstration of time-shift attack against practical quantum-key-distribution systems", Physical Review A, American Physical Society, DOI 10.1103/PhysRevA.78.042333, October 2008, <https://link.aps.org/doi/10.1103/PhysRevA.78.042333>.

[Zhao2018] Zhao, Y., "Development of Quantum Key Distribution and Attacks against It", Journal of Physics: Conference Series, DOI 10.1088/1742-6596/1087/4/042028, 2018, <https://iopscience.iop.org/article/10.1088/1742-6596/1087/4/042028>.

[Zheng2019] Zheng, X., Zhang, P., Ge, R., Lu, L., He, G., Chen, Q., Qu, F., Zhang, L., Cai, X., Lu, Y., Zhu, S., Wu, P., and X-S. Ma, "Heterogeneously integrated, superconducting silicon-photonic platform for measurement-device-independent quantum key distribution", DOI 10.1117/1.AP.3.5.055002, December 2019, <https://arxiv.org/abs/1912.09642>.

謝辞

ミケーレ・アモレッティ、マティアス・ヴァン・デン・ボッシュ、グヴィエ・ド・フォワ、パトリック・ジェラール、アルバロ・ゴメス・イネスタ、マロリー・クノデル、ヴォイチェフ・コズロフスキ、ジョン・プレウス・マトソン、ロドニー・ヴァン・メーター、コリン・パーキンス、ジョーイ・サラザール、ジョセフ・タッチ、ブライアン・トラメル、その他QIRGコミュニティ全体に対し、本文書に対する非常に有益なレビューとコメントを提供してくれたことに感謝する。

著者のアドレス

チョンガン・ワン

InterDigital Communications, LLC

1001 E Hector St

Conshohocken, PA 19428

アメリカ合衆国

メールアドレス: Chonggang.Wang@InterDigital.com

アクバル・ラーマン

Ericsson

349 Terry Fox Drive

Ottawa Ontario K2K 2V6

カナダ

メールアドレス: Akbar.Rahman@Ericsson.Com

ルイドン・リー

金沢大学

石川県金沢市角間町

920-1192

日本

メールアドレス: lrd@se.kanazawa-u.ac.jp

メルヒオール・アエルマンス

Juniper Networks

Boeing Avenue 240

1119 PZ Schiphol-Rijk

オランダ

メールアドレス: maelmans@juniper.net

カウシク・チャクラボルティ

The University of Edinburgh

10 Crichton Street

Edinburgh, Scotland

EH8 9AB

イギリス

メールアドレス: kaushik.chakraborty9@gmail.com

更新履歴

- 2024.6.30

Discussion