RFC 6491: IANAが発行したリソース公開鍵基盤(RPKI)オブジェク

要旨

本文書は、IANAが発行すべきリソース公開鍵基盤(RPKI)オブジェクトについて、IANAに具体的な指示を規定するものである。

本文書の位置付け

本文書は、インターネット標準化過程の文書である。

この文書はInternet Engineering Task Force (IETF)の成果物である。IETFコミュニティのコンセンサスを表すものである。公開レビューを受けており、Internet Engineering Steering Group (IESG)によって公開が承認されている。インターネット標準の詳細については、RFC 5741のセクション 2を参照のこと。

本文書の現在のステータス、正誤表、および文書に対するフィードバックの提供方法に関する情報は、https://www.rfc-editor.org/info/rfc6491 で入手できる。

著作権表示

Copyright (c) 2012 IETFトラストおよび文書の著者として特定された人物。無断転載を禁じる。

本文書は、BCP 78および文書の発行日において有効なIETF文書に関するIETFトラストの法的規定(https://trustee.ietf.org/license-info)に従うものとする。これらの文書には、本文書に関するあなたの権利と制限が記載されているため、注意深く確認して欲しい。文書から抽出されたコード・コンポーネントには、トラスト法的条項のセクション4.eに記載されている簡易BSDライセンスのテキストを含まなければならず、簡易BSDライセンスに記載されているように保証なしで提供する。

1. はじめに

「安全なインターネット・ルーティングをサポートする基盤」[RFC6480]は、IANA[RFC2860]が権威を持つリソース公開鍵基盤(RPKI)オブジェクトを発行するよう指示している。本文書では、IANAが発行するオブジェクトについて説明する。将来、IANAが追加のRPKIオブジェクトの発行を指示した場合、本文書は改訂され、新しいバージョンが発行される。

ここで説明するIANAが発行する署名済みオブジェクトとは、未割り当て、予約済み、特殊用途のIPv4とIPv6アドレスブロック、未割り当ておよび予約済みの自律システム番号である。これらの番号リソースは、IETFのためにIANAが管理している。したがって、IANAは対応するRPKIオブジェクトを発行する責任を負う。読者は、本文書でIANAに対して提案している署名済みオブジェクトの発行が、パブリック・ルーティング・システムに与える技術的影響を考慮することが推奨される。

⚠️ 実際、どうなっているのか?

このRFCに書かれていることは、未割り当て、予約済み、特殊用途のIPv4とIPv6アドレスブロックなど、IANAは管理しているリソースのRPKIオブジェクトを発行しなさいということである。

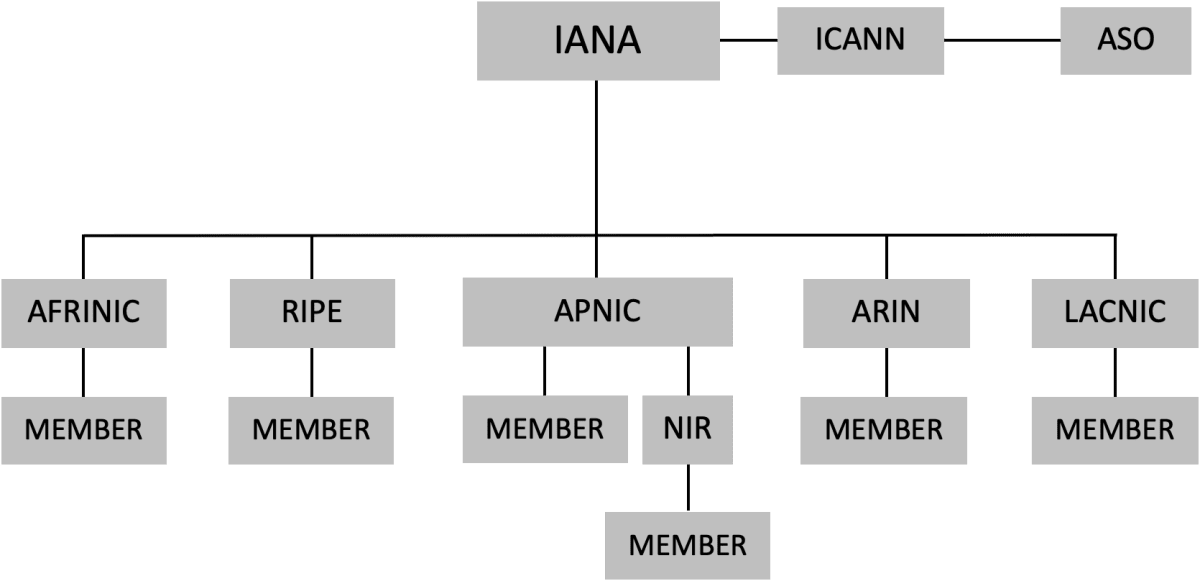

インターネット番号リソース(INR)は以下の図の通り、IANAをトップとした階層構造でアドレスの割り当てが行われている。

ところが、RPKIの現状の管理構造には、IANAというトップが存在せず、各RIRが全アドレスのRPKIオブジェクトを発行するようになっている。(NROのアナウンス、IETFドラフト)

実際、IANAという認証局は存在せず、IANAはRPKIオブジェクトを発行していない。RPKIのリポジトリを見ても、これらのリソース証明書もROAも存在しない。では、RIRが代わりにこれらのリソース証明書やROAを発行しているのかというと、発行していない。

ただし、APNICは、AS0-TALを運用して、パブリック・インターネットでの使用を想定していないリソースのAS0 ROAを公開している。APNICによって運用される完全独立のRPKI TAでグローバルRPKIとは異なる。LACNICもAS0-TALの運用を検討しているとのこと。

(グローバルRPKIのTALは、5つではなく6つということになる。)

APNIC AS0 ROAに関する重要な注意事項

APNICは 、 RCF 6483に従い、委任されていない、したがってルーティングすべきではないIPv4およびIPv6アドレス範囲を示すためにAS0 ROAを発行する。運用ルーティングにおけるAS 0の使用にはリスクが伴うため、ユーザはそれを十分に理解する必要がある。

ルータの設定によっては、 AS0 ROAにエラーが発生すると、他のネットワークとのルーティングが意図せず中断する可能性がある。そのため、AS0 ROAは、アドバイスやアラートの目的のみに使用し、BGP経路の自動フィルタリングには使用しないことを強く推奨する。

APNIC AS0 ROAに別のTAL (Trust Anchor Locator )を使用するのは、オペレータがROAを不用意に使用できないようにすることを目的としている。とはいえ、オペレータはAS 0 ROAの使用に伴うリスクを認識し、いかなる結果に対しても全責任を負わなければならない。

APNIC AS0 ROAには、APNICが権限を持つアドレス・ブロックのみが含まれることにも留意する必要がある。したがって、APNICのアドレス範囲内の未割り当てブロックを識別するのに役立つのみであり、他の地域インターネットレジストリ(RIR)やInternet Assigned Numbers Authority(IANA)が保有する範囲内のブロックを識別することはできない。

他のRIRもAS0 ROAを公開する場合、未割り当てのIPアドレス空間をより適切にカバーするために、ROAセット全体を使用すること可能であるべきである。

APNIC RPKIの使用に関する注意事項も参照のこと。

BGP[RFC4271]ルーティング・システムは、それを運用する組織のポリシー管理下にあるため、本文書では扱わない。読者は、IANAが発行したオブジェクトをローカルでオーバーライドする方法(例えば、ローカル環境内で、未割り当て、予約済み、特殊用途のIPv4およびIPv6アドレスの使用を有効にする方法)について説明する「リソース公開鍵基盤のローカル・トラストアンカーの管理」[TA-MGMT]を参照のこと。

ここに含まれるIANAへの指示は、レジストリおよび関連するレジストリのアクションに向けた理想的な技術的態度を表すべきであるという理想に従うものである。

2. 要件の表記

キーワード「MUST」、「MUST NOT」、「REQUIRED」、「SHALL」、「SHALL NOT」、「SHOULD」、「SHOULD NOT」、「RECOMMENDED」、「MAY」、「OPTIONAL」は、すべて大文字で表示される場合のみ、RFC 2119 [RFC2119]に記述されているように解釈される。

3. 必読文献

読者は、RPKI、RPKIリポジトリの構造、および以下に記載するさまざまなRPKIオブジェクト、用途、解釈について精通している必要がある: [RFC6480]、[RFC6487]、[RFC6482]、[RFC6493]、[TA-MGMT]、[RFC6483]、[RPKI-USE]、[RFC6484]、[RFC6486]に記載されている。

注記: 本文書で使用されているアドレスはアドレス例ではない。したがって、[RFC3849]、[RFC5735]、[RFC5771]に準拠していない。本文書で説明する慣行は実世界のアドレスの特定の事例を対象としているが、これは意図的なものである。

4. 定義

インターネット番号リソース(INR): IPv4アドレス[RFC0791]およびIPv6アドレス[RFC2460]、ならびに自律システム(AS)の番号識別子。

IANA: Internet Assigned Numbers Authority (伝統的な名称で、ここではインターネット・プロトコルの技術パラメータの割り当てを行い、公表する技術チームを指す)。IANAの技術チームは現在、ICANN[RFC2860]の一部である。

RPKI: リソース公開鍵基盤。インターネット番号リソースの保有に関するアサーションのための安全な基盤を提供するように設計された公開鍵基盤。RPKIに基づいて発行された証明書には、IPv4、IPv6、および自律システム番号リソースを識別する追加属性が含まれる[RFC6480]。

ROA: 経路発信認可(経路オリジン認可)。ROAは、アドレス・プレフィックスの保有者が、そのプレフィックスに対する(BGPでの)経路を発信することが許可されているASを指定できるようにするRPKIオブジェクトである[RFC6482]。

AS 0 ROA: ASIDフィールドに値0を含むROA。「リソース証明書公開鍵基盤(PKI)と経路オリジン認証(ROA)を使用した経路発信の検証」[RFC6483]は、「AS 0をサブジェクトとするROA(AS 0 ROA)は、 ROAに記述されたプレフィックスおよびMore Specificなプレフィックスが、ルーティングの文脈で使用すべきではないことをプレフィックス保有者が証明するものである」と記載されている。

「(公に)ルーティングされることを意図していない」: このフレーズは、グローバル・インターネット・ルーティング・テーブルで表現されることを意図していないプレフィックスを指す(例えば、192.168/16[RFC1918])。

5. 予約されたリソース

予約されたIPv4とIPv6のリソースは、IETFの措置によってさまざまな理由で保留されている。一般的に、このようなリソースはグローバルにルーティングされることを意図していない。このような予約の例に127.0.0.0/8 [RFC5735]がある。IANAが予約したリソースについては、付録AとBを参照のこと。

IANAは、ルーティングを意図しないすべての予約されたIPv4とIPv6リソースに対して、AS 0 ROAを発行する必要がある(SHOULD)。[RFC2119]の用語を選択したのは、IANAレジストリのアクションの前に、AS 0 ROAが削除されたり、発行されなかったりする状況が存在する可能性があるためである。IANAを、通常の内部運用を通じて、IANAの態度がIETF標準と矛盾するような状況に置くことは適切ではない。

例えば、192.88.99.0/24 [RFC3068]のように、ルーティングを意図した予約済みリソースが少数存在する。IANAの予約済みリソースについては、付録AとBを参照のこと。

IANAは、グローバルにルーティングされることが期待される予約されたリソースに対して、いかなるROA(AS 0またはそれ以外)も発行してはならない(MUST NOT)。

6. 未割り当てのリソース

特別な目的[RFC5736]、地域インターネット・レジストリ(RIR)、あるいは他にまだ割り当てられていないインターネット番号リソースは、グローバルにルーティングされることを意図していないと見なされる。

IANAは、すべての未割り当てリソースに対してAS 0 ROAを発行する必要がある(SHOULD)。[RFC2119]の用語を選択したのは、IANAレジストリのアクションの前に、AS 0 ROAが削除されたり、発行されなかったりする状況が存在する可能性があるためである。IANAを、通常の内部運用を通じて、IANAの態度がIETF標準と矛盾するような状況に置くことは適切ではない。

7. 特別な目的のレジストリ・リソース

特別なレジストリ・リソース[RFC5736]は、ルーティングの観点から2つのカテゴリのいずれかに分類される。そのリソースは何らかの形でグローバル・インターネット・ルーティング・テーブルに見えることを意図しているか、そうでないかである。グローバル・ルーティングを意図した特別なレジストリ・リソースINRの例は、2001::/32 [RFC4380]である。表示されることを意図しないINRの例は、2001:002::/48 [RFC5180]である。

IANAは、グローバルにルーティングされることを意図した特別目的のレジストリ・リソースに対してROA(AS 0またはそれ以外)も発行してはならない(MUST NOT)。

IANAは、グローバルにルーティングされることを意図しない特別目的のレジストリ・リソースに対して、AS 0 ROAを発行する必要がある(SHOULD)。

8. マルチキャスト

IPv4マルチキャスト[RFC5771]とIPv6マルチキャスト[RFC4291]レジストリの中には、グローバルにルーティングされることを意図しないマルチキャスト登録が多数ある。

IANAは、以下のIPv4およびIPv6マルチキャストINRをカバーするAS 0 ROAも発行しなければならない(MUST)。

IPv4:

-

ローカルネットワーク制御ブロック

224.0.0.0 ~ 224.0.0.255 (224.0.0/24) -

IANA RESERVEDの予約済み部分

224.1.0.0 ~ 224.1.255.255 (224.1/16) -

予約済み

224.5.0.0 ~ 224.251.255.255 (251 /16s)225.0.0.0 ~ 231.255.255.255 (7 /8s)

IPv6:

- ノード・ローカル・スコープのマルチキャスト・アドレス

- ローカル・スコープのマルチキャスト・アドレス

IANAは、適切な「IANAの考慮事項」セクションを含むIESG承認の標準化過程の文書が指示しない限り、他のマルチキャスト・アドレスに対していかなるROA (AS 0またはそれ以外)を発行してはならない(MUST NOT)。

9. 情報オブジェクト

RPKIリポジトリの公開ポイントに存在できる情報オブジェクトの1つは、ゴーストバスターズ・レコード[RFC6493]である。

IANAは、IANAが管理するリソースに適した内容のゴーストバスターズ・オブジェクトを発行しなければならない(MUST)。

10. 証明書と証明書失効リスト(CRL)

IANAは、ROAを発行する前に、まず、未割り当て、予約済み、特殊用途のINRをカバーするRPKI認証局(CA)を確立しなければならない(MUST)。これらのINRをカバーするCAは、その証明書に対応する番号リソースのRFC 3379拡張 [RFC3779]を含めなければならない(MUST)。このCAは、生成するROAごとに使い捨てエンド・エンティティ(EE)証明書を発行しなければならない(MUST)。EE証明書は、リソース証明書プロファイル[RFC6487]および[RFC6482]に規定される追加制約に準拠する。IANAは、このCAが使用する公開ポイントを維持しなければならず、この公開ポイントに対してマニフェスト[RFC6486] (対応するEE証明書とともに)を公開しなければならない(MUST)。IANAは、上記のEE証明書に対して、このCA証明書の下でCRLを発行しなければならない(MUST)。このCAが発行するすべてのオブジェクトは、RPKI証明書ポリシー[RFC6484]に準拠する。

11. IANAに関する考慮事項

本文書は、予約済み、未割り当て、特別なレジストリのインターネット番号リソースの現在の状況に対して、本文書に記載されている特定のRPKIオブジェクトを発行するか、または発行を控えるようIANAに指示するものである。さらに、IANAは、他のすべてのINRレジストリに、本文書に記載されているインターネット番号リソースに対してRPKIオブジェクトが発行されたことを通知し、リライング・パーティーを混乱させる可能性のある重複オブジェクトの発行を回避しなければならない(MUST)。

12. セキュリティに関する考慮事項

本文書は、SIDR WGの文書で既に議論されているRPKIのセキュリティ・プロファイルを変更するものではない。

13. 謝辞

著者らは、マルチキャスト割り当てに関して有益な指示を与えてくれたデイブ・メイヤーに感謝する。

14. 参考文献

14.1. 引用規格

[RFC2119] Bradner, S., "Key words for use in RFCs to Indicate Requirement Levels", BCP 14, RFC 2119, March 1997.

[RFC6480] Lepinski, M. and S. Kent, "An Infrastructure to Support Secure Internet Routing", RFC 6480, February 2012.

[RFC6482] Lepinski, M., Kent, S., and D. Kong, "A Profile for Route Origin Authorizations (ROAs)", RFC 6482, February 2012.

[RFC6483] Huston, G. and G. Michaelson, "Validation of Route Origination Using the Resource Certificate Public Key Infrastructure (PKI) and Route Origin Authorizations (ROAs)", RFC 6483, February 2012.

[RFC6484] Kent, S., Kong, D., Seo, K., and R. Watro, "Certificate Policy (CP) for the Resource Public Key Infrastructure (RPKI)", BCP 173, RFC 6484, February 2012.

[RFC6486] Austein, R., Huston, G., Kent, S., and M. Lepinski, "Manifests for the Resource Public Key Infrastructure (RPKI)", RFC 6486, February 2012.

[RFC6487] Huston, G., Michaelson, G., and R. Loomans, "A Profile for X.509 PKIX Resource Certificates", RFC 6487, February 2012.

[RFC6493] Bush, R., "The Resource Public Key Infrastructure (RPKI) Ghostbusters Record", RFC 6493, February 2012.

14.2. 参考規格

[RFC0791] Postel, J., "Internet Protocol", STD 5, RFC 791, September 1981.

[RFC0919] Mogul, J., "Broadcasting Internet Datagrams", STD 5, RFC 919, October 1984.

[RFC0922] Mogul, J., "Broadcasting Internet datagrams in the presence of subnets", STD 5, RFC 922, October 1984.

[RFC1112] Deering, S., "Host extensions for IP multicasting", STD 5, RFC 1112, August 1989.

[RFC1122] Braden, R., "Requirements for Internet Hosts - Communication Layers", STD 3, RFC 1122, October 1989.

[RFC1918] Rekhter, Y., Moskowitz, R., Karrenberg, D., Groot, G., and E. Lear, "Address Allocation for Private Internets", BCP 5, RFC 1918, February 1996.

[RFC2460] Deering, S. and R. Hinden, "Internet Protocol, Version 6 (IPv6) Specification", RFC 2460, December 1998.

[RFC2544] Bradner, S. and J. McQuaid, "Benchmarking Methodology for Network Interconnect Devices", RFC 2544, March 1999.

[RFC2860] Carpenter, B., Baker, F., and M. Roberts, "Memorandum of Understanding Concerning the Technical Work of the Internet Assigned Numbers Authority", RFC 2860, June 2000.

[RFC3068] Huitema, C., "An Anycast Prefix for 6to4 Relay Routers", RFC 3068, June 2001.

[RFC3779] Lynn, C., Kent, S., and K. Seo, "X.509 Extensions for IP Addresses and AS Identifiers", RFC 3779, June 2004.

[RFC3849] Huston, G., Lord, A., and P. Smith, "IPv6 Address Prefix Reserved for Documentation", RFC 3849, July 2004.

[RFC3879] Huitema, C. and B. Carpenter, "Deprecating Site Local Addresses", RFC 3879, September 2004.

[RFC3927] Cheshire, S., Aboba, B., and E. Guttman, "Dynamic Configuration of IPv4 Link-Local Addresses", RFC 3927, May 2005.

[RFC4193] Hinden, R. and B. Haberman, "Unique Local IPv6 Unicast Addresses", RFC 4193, October 2005.

[RFC4271] Rekhter, Y., Li, T., and S. Hares, "A Border Gateway Protocol 4 (BGP-4)", RFC 4271, January 2006.

[RFC4291] Hinden, R. and S. Deering, "IP Version 6 Addressing Architecture", RFC 4291, February 2006.

[RFC4380] Huitema, C., "Teredo: Tunneling IPv6 over UDP through Network Address Translations (NATs)", RFC 4380, February 2006.

[RFC4843] Nikander, P., Laganier, J., and F. Dupont, "An IPv6 Prefix for Overlay Routable Cryptographic Hash Identifiers (ORCHID)", RFC 4843, April 2007.

[RFC5180] Popoviciu, C., Hamza, A., Van de Velde, G., and D. Dugatkin, "IPv6 Benchmarking Methodology for Network Interconnect Devices", RFC 5180, May 2008.

[RFC5735] Cotton, M. and L. Vegoda, "Special Use IPv4 Addresses", BCP 153, RFC 5735, January 2010.

[RFC5736] Huston, G., Cotton, M., and L. Vegoda, "IANA IPv4 Special Purpose Address Registry", RFC 5736, January 2010.

[RFC5737] Arkko, J., Cotton, M., and L. Vegoda, "IPv4 Address Blocks Reserved for Documentation", RFC 5737, January 2010.

[RFC5771] Cotton, M., Vegoda, L., and D. Meyer, "IANA Guidelines for IPv4 Multicast Address Assignments", BCP 51, RFC 5771, March 2010.

[RPKI-USE] Manderson, T., Sriram, K., and R. White, "Use Cases and Interpretation of RPKI Objects for Issuers and Relying Parties", Work in Progress, October 2011.

[TA-MGMT] Reynolds, M. and S. Kent, "Local Trust Anchor Management for the Resource Public Key Infrastructure", Work in Progress, December 2011.

付録 A. IANA予約済みIPv4アドレス・ブロック

このアドレス空間とRFCのリストは、本文書執筆時点のものである。

| プレフィックス | RFC | TBR |

|---|---|---|

| 0.0.0.0/8 | [RFC1122]セクション3.2.1.3 | No |

| 10.0.0.0/8 | [RFC1918] | No |

| 127.0.0.0/8 | [RFC1122]セクション3.2.1.3 | No |

| 169.254.0.0/16 | [RFC3927] | No |

| 172.16.0.0/12 | [RFC1918] | No |

| 192.0.0.0/24 | [RFC5736] | Various |

| 192.0.2.0/24 | [RFC5737] | No |

| 192.88.99.0/24 | [RFC3068] | Yes |

| 192.168.0.0/16 | [RFC1918] | No |

| 198.18.0.0/15 | [RFC2544] | No |

| 198.51.100.0/24 | [RFC5737] | No |

| 203.0.113.0/24 | [RFC5737] | No |

| 224.0.0.0/4 | [RFC5771] | No |

| 240.0.0.0/4 | [RFC1112]セクション 4 | No |

| 255.255.255.255/32 | [RFC0919]セクション7、[RFC0922]セクション7 | No |

TBR: ルーティングする、アドレス・ブロックに関するRFCの意図。

表1: IPv4アドレス・ブロックと、それをIANAに予約するよう指示したRFC

付録 B. IANA予約済みIPv6アドレス・ブロック

このアドレス空間とRFCのリストは、本文書執筆時点のものである。

| プレフィックス | RFC | TBR |

|---|---|---|

| 0000::/8 | [RFC4291] | No |

| 0100::/8 | [RFC4291] | No |

| 0200::/7 | [RFC4291] | No |

| 0400::/6 | [RFC4291] | No |

| 0800::/5 | [RFC4291] | No |

| 1000::/4 | [RFC4291] | No |

| 4000::/3 | [RFC4291] | No |

| 6000::/3 | [RFC4291] | No |

| 8000::/3 | [RFC4291] | No |

| A000::/3 | [RFC4291] | No |

| C000::/3 | [RFC4291] | No |

| E000::/4 | [RFC4291] | No |

| F000::/5 | [RFC4291] | No |

| F800::/6 | [RFC4291] | No |

| FC00::/7 | [RFC4291] | No |

| FE00::/9 | [RFC4291] | No |

| FE80::/10 | [RFC4291] | No |

| FEC0::/10 | [RFC3879] | No |

| FF00::/8 | [RFC4291] | No |

| 2001:0002::/48 | [RFC5180] | No |

| 2001:10::/28 | [RFC4843] | No |

TBR: ルーティングする、アドレス・ブロックに関するRFCの意図。

表2: IPv6 アドレス・ブロックと、それをIANAに予約するよう指示したRFC

著者のアドレス

テリー・マンダーソン

Internet Corporation for Assigned Names and Numbers

4676 Admiralty Way, Suite 330

Marina del Rey, CA 90292

アメリカ合衆国

電話: +1-310-823-9358

メール: terry.manderson@icann.org

URI: http://www.iana.org/

レオ・ベゴダ

Internet Corporation for Assigned Names and Numbers

4676 Admiralty Way, Suite 330

Marina del Rey, CA 90292

アメリカ合衆国

電話: +1-310-823-9358

メール: leo.vegoda@icann.org

URI: http://www.iana.org/

スティーブ・ケント

BBN

メール: kent@bbn.com

変更履歴

- 2024.3.23

Discussion