Security Hub でリージョン集約している場合の Config.1 の評価について

Security Hub controls for AWS Config - AWS Security Hub

- If the current Region is set as your aggregation Region, the control produces PASSED findings only if AWS Identity and Access Management (IAM) global resources are recorded (if you have enabled controls that require them).

- If the current Region is set as a linked Region, the control doesn’t evaluate whether IAM global resources are recorded.

- 集約リージョンでは IAM グローバルリソースの記録が有効な場合に PASSED と評価される

- リンクされたリージョンでは IAM グローバルリソースの記録を評価しない

上記仕様により以下の状況が発生するケースがあります。

- 集約リージョンでもリンクされたリージョンでも IAM グローバルリソースを記録しない設定だが、Security Hub の検出結果が異なる

- 集約リージョンでは FAILED

- リンクされたリージョンでは PASSED

試してみた

以下のパターンにおける Security Hub の検出結果を確認してみました。

- 集約リージョンのみで IAM グローバルリソースを記録

- 集約リージョンおよびリンクされたリージョンで IAM グローバルリソースを記録しない

- リンクされたリージョンでのみ IAM グローバルリソースを記録

なお、以下の前提で検証しています。

- AWS Config ではサービスにリンクされたロールである AWSServiceRoleForConfig を使用

- 集約リージョンは東京リージョン、リンクされたリージョンはバージニア北部リージョン

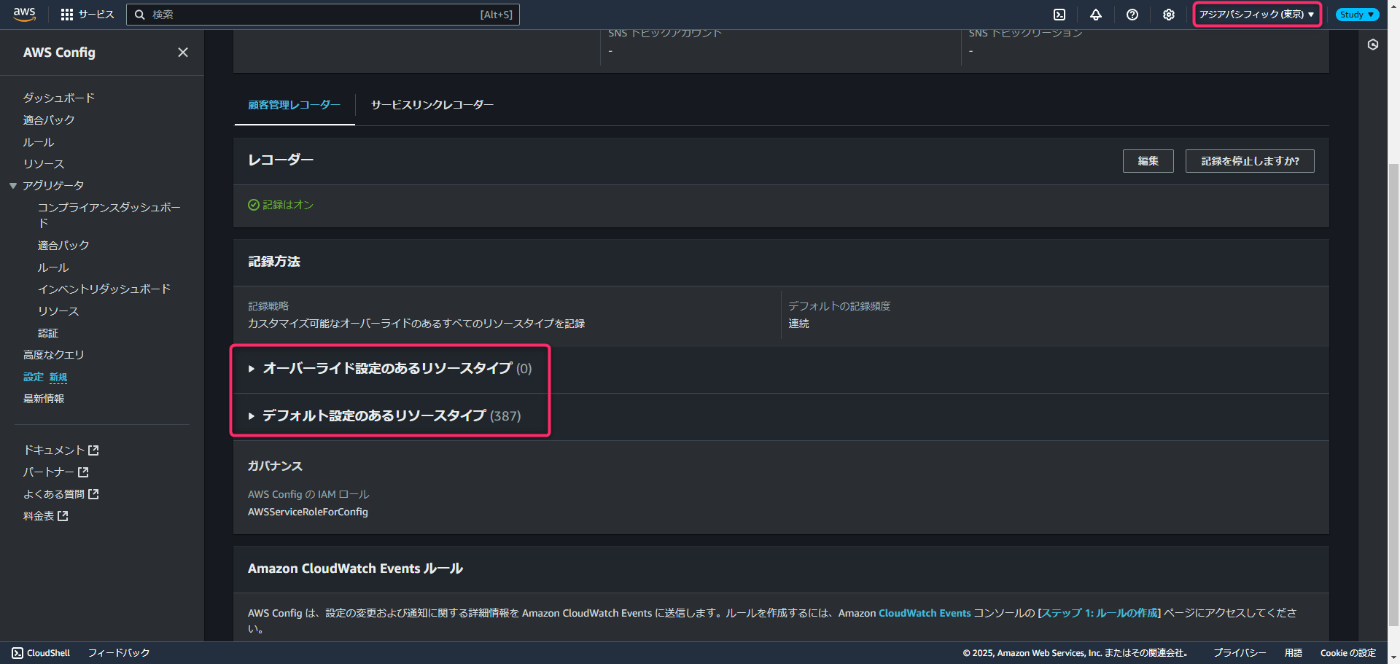

1. 集約リージョンのみで IAM グローバルリソースを記録

東京リージョンの Config の記録設定は以下の通り、IAM グローバルリソースも記録する設定です。

(オーバーライド設定のあるリソースタイプがない = IAM グローバルリソースも記録)

バージニア北部リージョンの Config の記録設定では IAM グローバルリソースの記録を除外しました。

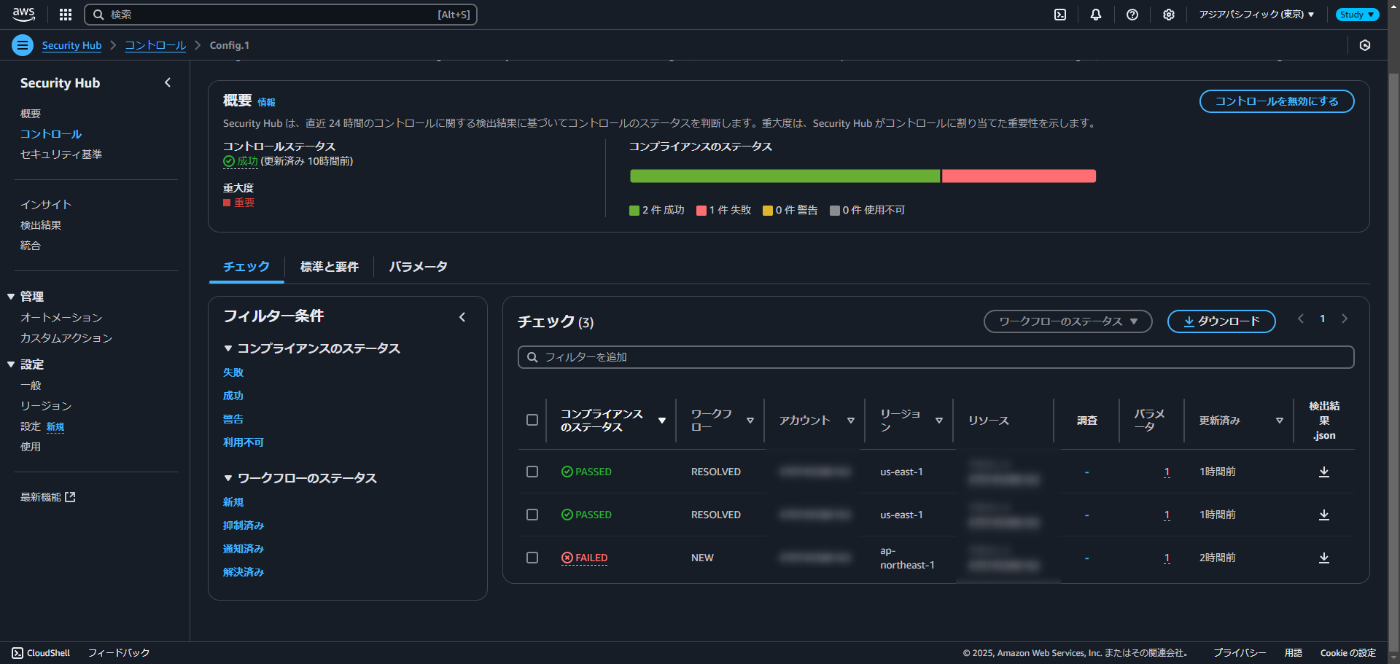

この状態で Security Hub の Config.1 を確認してみました。

集約リージョンである東京リージョンで IAM グローバルリソースを記録しているため、Security Hub の結果は PASSED となりました。

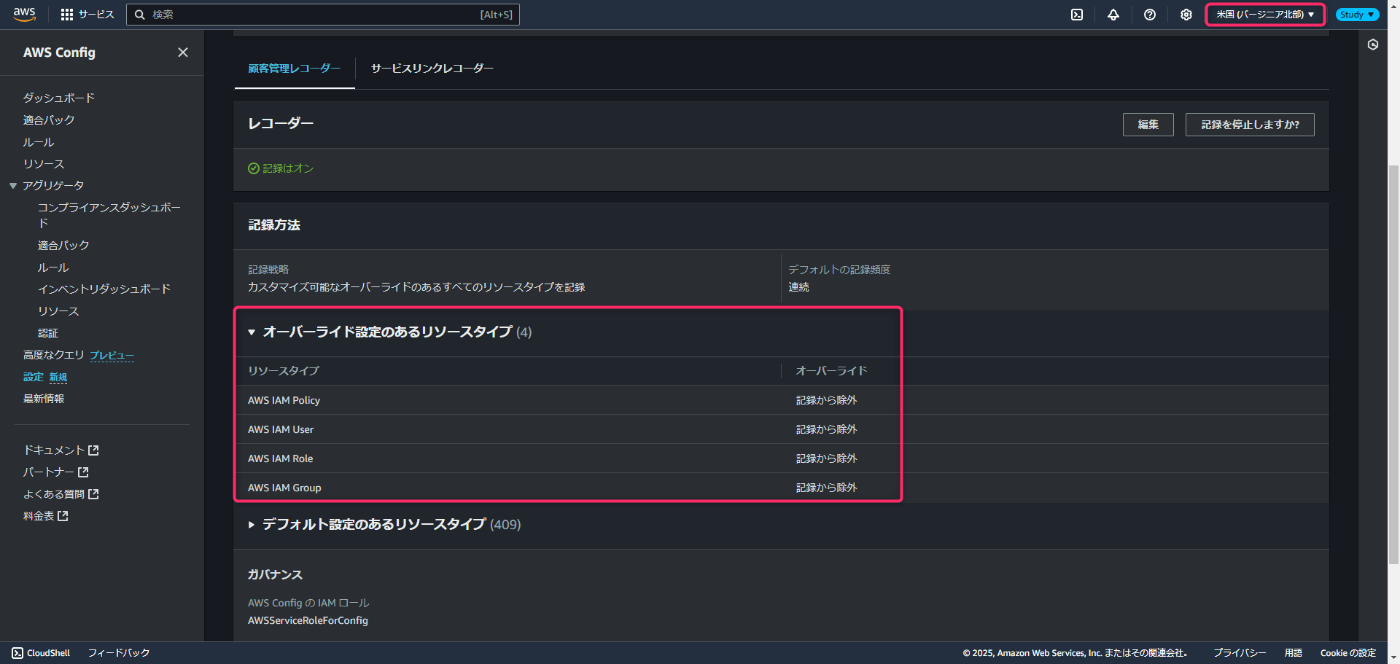

2. 集約リージョンおよびリンクされたリージョンで IAM グローバルリソースを記録しない

東京リージョンの Config の設定で IAM グローバルリソースの記録を除外します。

この状態で Security Hub の Config.1 を確認してみました。

集約リージョンである東京リージョンで IAM グローバルリソースを記録していないため、Security Hub の結果は FAILED となりました。

3. リンクされたリージョンでのみ IAM グローバルリソースを記録

東京リージョンの Config の設定は 2 の状態のまま、バージニア北部リージョンで IAM グローバルリソースを記録するように設定します。

2 と同様に集約リージョンである東京リージョンで IAM グローバルリソースを記録していないため、Security Hub の結果は FAILED となりました。

また、リンクされたリージョンでは IAM グローバルリソースの記録の有無にかかわらず Security Hub の結果が PASSED になることも確認できました。

以上より、リージョン集約している場合の Config.1 の評価が仕様通りであることを確認できました。

まとめ

今回は Security Hub でリージョン集約している場合の Config.1 の評価について紹介しました。

どなたかの参考になれば幸いです。

Discussion