QKD(量子鍵配送)の概要と必要性

はじめに

現在広く利用されている暗号技術は、量子コンピュータの登場によって安全性が揺らぐ可能性があると指摘されています。この問題への解決策として二つのアプローチが注目を集めています。一つは、量子コンピュータでも解けない計算問題に基づいた「耐量子計算機暗号(PQC)」 です。もう一つは、量子力学の原理を利用する「量子暗号(QKDなど)」 です。

私はこれらの最先端の暗号技術に強い関心があり、独学で得た知識を体系的に整理するために、記事シリーズとしてまとめています。

本記事ではQKD(量子鍵配送) に焦点を当てて整理したいと思います。

量子暗号とQKDの違い

名前が似ているため混同されがちですが、量子暗号(Quantum Cryptography) と 耐量子計算機暗号(Post-Quantum Cryptography,PQC) は、全く異なるアプローチです。

-

PQC(耐量子計算機暗号)

既存のコンピュータ上で動作するソフトウェアのアルゴリズムです。その安全性は「(量子コンピュータを使っても)数学的に解くのが極めて難しい問題」に依存しています。 -

量子暗号(QKD 等)

光子(光の粒)が持つ量子的な性質といった、物理法則を利用して鍵を安全に共有する技術です。最大の特徴は、第三者が通信を盗聴しようとすると、その痕跡が必ず残るため、盗聴検知が可能である点です。ただし、導入には専用のハードウェアや通信網が必要となります。

簡潔に違いをまとめると次の表のようになります。

| 項目 | 耐量子計算機暗号 (PQC) | 量子暗号 (Quantum Cryptography) |

|---|---|---|

| 安全性の基盤 | 数学的に難しい問題 | 量子力学の法則(盗聴を検知可能) |

| 実装方法 | 既存インフラでソフトウェア改修可能 | 専用ハードウェア・通信ネットワークが必要 |

| 主な用途 | データ暗号化、署名、鍵交換など | 鍵配送(QKD)などの安全な通信 |

QKDが求められる理由

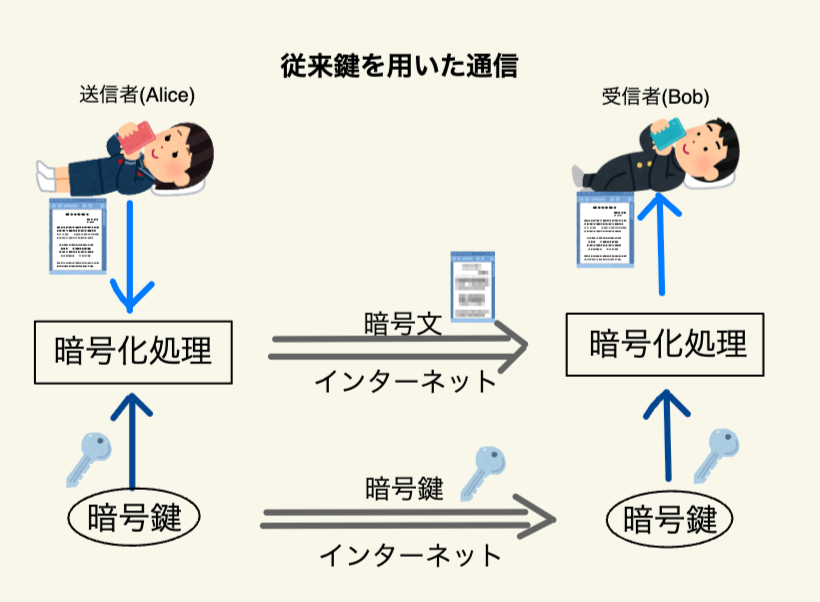

従来の暗号通信は、安全な「鍵」を共有することが大前提ですが、その鍵の管理・配送プロセスには多くの課題が潜んでいます。QKDが求められる主な理由を以下に整理します。

1.鍵のライフサイクルが長く複雑

鍵は「生成→配布→使用→保管→破棄」という長いライフサイクルをたどります。1:このプロセスが複雑であるほど、人為的なミスや情報漏洩のリスクが高まります。例えば、以下のような各段階で適切な管理が求められますが、一つでも不備があれば重大なセキュリティリスクにつながります。

- Pre-activation: 生成済みだが、まだ有効化されていない状態

- Active: 現在、暗号化・復号に使用されている状態

- Suspended / Deactivated: 一時的に無効化、または保管されている状態

- Compromised: 漏洩・侵害されてしまった危険な状態

- Destroyed: 完全に破棄された状態

2.鍵を配送・交換する際の脆弱性

そもそも、暗号化されたデータそのものより、「鍵」を相手に安全に渡すプロセスが攻撃の標的になりやすいという問題があります。代表的な脆弱性は以下の通りです。

- 中間者攻撃: 鍵を配送している途中で盗聴・改ざんされる。

- 不適切な保管: 鍵そのものが暗号化されずに保管されている。

- 予測可能な鍵: 乱数生成が弱く、鍵が推測されてしまう。

- 管理の不備: 鍵の有効期限や利用目的が曖昧に運用されている。

- 過剰な共有: 鍵のコピーが不必要に多く存在し、攻撃対象が増加する。

これらのリスクは従来の技術だけでは完全には防ぎきれず、特に長期間データを保護する必要がある場合や、大規模なシステムでは深刻な課題となります。

3.量子コンピュータによる既存暗号の解読

Shorのアルゴリズムに代表される量子アルゴリズムは、現在インターネットの安全を支えている公開鍵暗号を、極めて短時間で解読できることが理論的に証明されています。

既存の暗号(対称鍵暗号など)も、鍵の長さを2倍にするなどの対策で対抗は可能ですが、計算コストの増加やシステムの互換性など、新たな問題を引き起こします。

4.「Harvest Now, Decrypt Later(HNDL)」攻撃の脅威

HNDL(今すぐ収穫し、後で解読する)攻撃とは、攻撃者が「今は解読できない暗号通信」をとにかく大量に収集・保存しておき、将来、高性能な量子コンピュータが手に入った時点で解読するという攻撃手法です。

政府や企業の機密情報、個人のプライバシーなど、長期的な安全性が求められるデータにとって、これはすでに現実の脅威となっています。

QKDの仕組み

ここからは、QKDの仕組みについて整理していきます。量子暗号の土台となる「光」と「光子」についてご存知でない方は先にこちらの記事をご覧ください。

1.QKDの概要

QKD(Quantum Key Distribution)は、量子力学の原理を利用して、安全に暗号鍵を共有する技術です。

従来の暗号技術は、「解くのに非常に時間がかかる数学問題」を安全性の根拠としていました。しかし、将来量子コンピュータが登場すれば、それらの問題が瞬時に解かれてしまう危険性があります。

一方で、QKDの安全性は「物理法則」そのものに基づいています。たとえどれだけ計算能力が高いコンピュータが登場しても、物理法則を破ることはできません。これが、QKDが究極的に安全だと言われる理由です。

※補足: QKDは「量子鍵配送」と訳されますが、これは「量子の性質を利用した、鍵配送」という意味です。特殊な「量子鍵」というものを送っているわけではありません。

|

|

量子状態の安全性

QKDの安全性は、量子ビットを運ぶ光子が持つ量子状態に由来します。

- 重ね合わせ: 観測されるまで、情報は「0でもあり1でもある」という複数の可能性が重なり合った状態にあります。

- 複製不可能 (ノークローニング定理): 光子が持つ量子状態を、寸分違わず完全にコピーすることは不可能です。

- 観測による変化: この状態は非常に不安定で、盗聴者が観測(測定)した瞬間に重ね合わせ状態が壊れ、ビット情報(0か1)が確定します。

これらの性質により、もし第三者(盗聴者)が鍵情報を盗もうと光子を測定すれば、その痕跡が必ず残り、通信している本人たち(送信者と受信者)に盗聴を確実に検知させることができるのです。

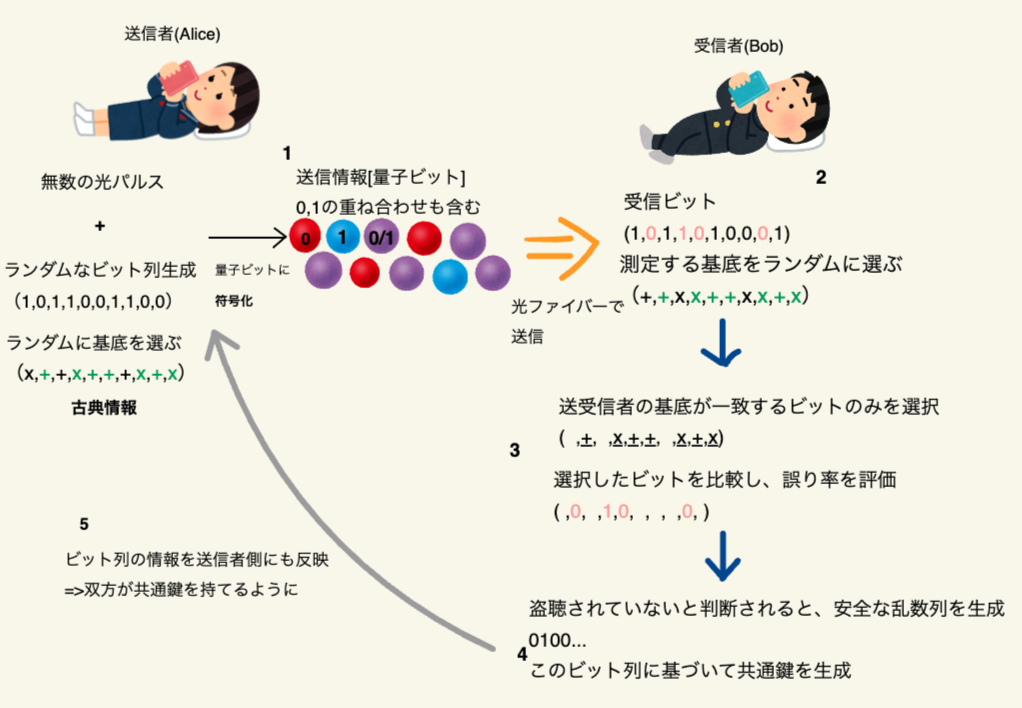

2.QKDの基本手順(BB84プロトコル) 2

ここでは、最も代表的なQKDのプロトコルである「BB84」を例に、鍵共有の大まかな流れを見ていきましょう。送信者をアリス、受信者をボブ、盗聴者をイブとして説明します。

-

アリスが光子に情報を乗せて送る

アリスは送りたいビット(0か1)と、それを読み取るための「基底(フィルターの種類のようなもの)」[1]をランダムに選び、光子の状態に変換してボブに送ります。 -

ボブが光子をキャッチして読み取る

ボブは、アリスがどの基底を使ったか知らないため、自分もランダムに基底を選んで光子を測定し、結果を記録します。 -

二人で答え合わせをする

通信が終わった後、二人は安全な別の通信路(電話など)で、お互いがどの基底を使ったかだけを教え合います。そして、偶然同じ基底を使っていた測定結果だけを手元に残し、残りは捨てます。 -

盗聴がなかったか最終チェック

手元に残したデータの一部を公開して比較し、食い違いがないかを確認します。もし食い違いが多ければ、誰かが途中で盗聴したと判断し、生成した鍵候補をすべて破棄します。問題がなければ、残ったデータが安全な共通鍵となります。 -

アリスのビット列を反映

共通鍵を生成した後、該当するビット列をアリスに知らせ、反映させます。そして、アリスとボブは共通の暗号鍵(共通鍵)を持つことができます。

3.QKDシステムの具体的な構成(BB84)

この一連の流れは、実際には大きく3つのブロック(装置群)が連携して実現されています。

- 量子通信ブロック:アリスとボブが、光子を使って物理的に情報をやり取りする部分。

- 鍵蒸留ブロック:やり取りした情報から、ノイズや盗聴による誤りを取り除き、完璧に安全な鍵を「蒸留」して作り上げる部分。

- 制御ブロック:量子通信ブロックと鍵蒸留ブロックをつなぎ、同期信号の生成・基底の選択・光強度の制御などを行う。

3.1 量子通信ブロック

量子通信ブロックの目的は、送信したい古典情報(鍵ビット・基底)を、量子ビットに符号化し、光子に乗せて安全に送信することです。ここでは、どのように量子ビットに変換するかが重要なポイントとなります。

量子ビットの符号化には、主に以下の方式があります。それぞれ異なる物理量を利用して情報を表現し、量子状態の種類を決定します。

| 符号化方式 | 内容 | 特徴 |

|---|---|---|

| 偏光符号化 | 光の偏光状態(水平/垂直、45°/135°など)を利用 | 自由空間通信に適するが光ファイバー中の偏光揺らぎに弱い |

| 位相符号化 | 光パルス間の位相差(0,π、π/2など)を利用 | 光ファイバー伝送に適し、干渉計を用いて情報を制御・測定する |

| タイムビン符号化 | 光子の到着時間(早い/遅い)を利用 | 光ファイバー伝送に強く、長距離通信でよく使われる |

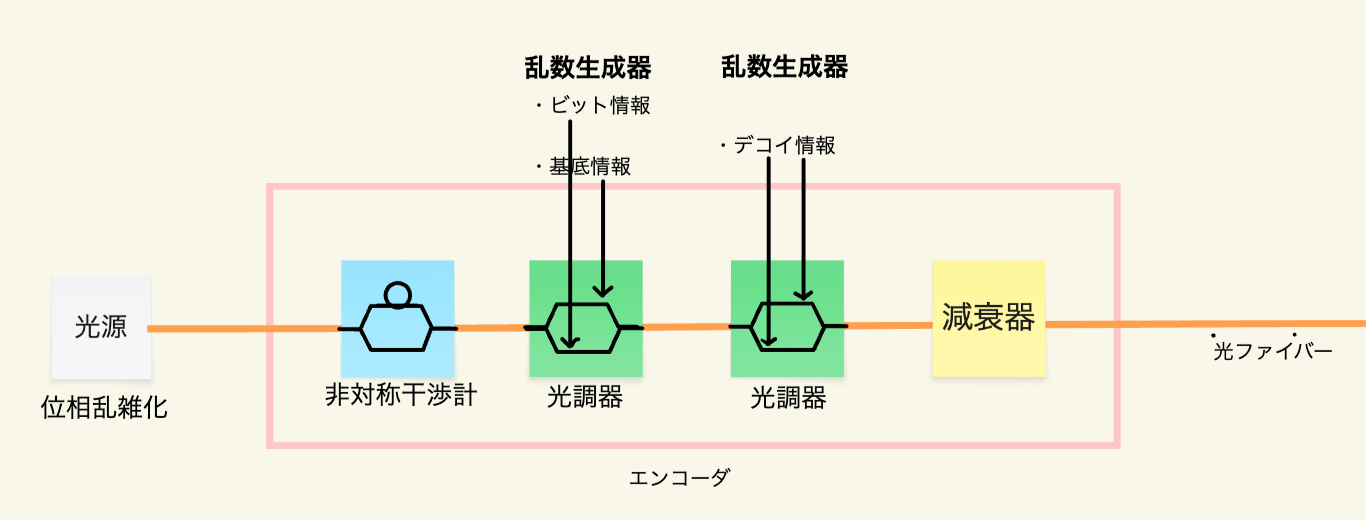

ここでは、代表的なタイムビン符号化を例に、送信から受信までの流れを説明します。

- 構成要素

- 送信側

- 光源:レーザー光を出す装置。

- 位相乱雑化器:レーザー光の波のタイミングをランダムにずらす装置。

- エンコーダ:鍵ビット(0か1)を光子の状態に変換する装置。

- 量子通信路:情報を運ぶ光ファイバー。

- 受信側

- デコーダ:送られてきた光子の状態を読み取り、鍵ビットに戻す装置。

- 光子検出器:光子を検出するセンサー。

- 送信側

送信側の動作

1.光の準備

光源から出力されたレーザー光は、まず位相乱雑化器[2]を通過します。これは、レーザー光のパルスが持つ波の振動タイミング(位相)を意図的にランダムにずらすためのものです。これによって、後で行われる盗聴を防ぐための準備が整います。

2.パルスをペアにする

位相がランダム化された光は、エンコーダ内の非対称干渉計という装置に入ります。この干渉計は、光を二つの経路に分けます。一つは、短い経路、もう一つは長い経路です。この結果、時間的に少しずれた二つの光のパルス(パルスペア) が生成されます。これが、情報を載せるための「タイムビン」となります。

3.ビット情報を光に載せる(タイムビン符号化)

生成されたパルスペアは、光の波の位相を変える「光変調器」を通過します。ここで制御ブロックの乱数源Aから提供された鍵ビットと基底の情報に応じて、二つのパルスの位相を調整します。この操作によって、鍵ビットと基底が光子の状態に変換されます。この変換を「タイムビン符号化」といいます。

(タイムビン方式の場合)

- Z基底の場合:「早い/遅い」という時間差で符号化

- X基底の場合:「位相差」で符号化

4.盗聴対策(デコイ法)

次に、この量子ビットは二つ目の光変調器に入ります。ここでは、デコイ法という技術が使われます。これは、パルス内の光子の数をランダムに変えること(=光の強度を変える)で、盗聴者が「鍵」の情報を運ぶ本物のパルスを特定できないようにするものです。

5. 送信

最後に、光の強度が非常に弱く調整されます。これは、一つのパルスに複数の光子が含まれる可能性をできる限り減らすためです。こうして、微弱な光のパルスとして調整された「タイムビン信号」が、光ファイバーを通してボブに送られます。

PNS攻撃とは

パルスの中に複数の光子を含む「多光子パルス」をを狙った攻撃手法です。

それぞれの光子は全て同じ1ビットの量子ビットの情報を持っていること、ボブはアリスが送った光子の数を知ることができないことを利用しています。

攻撃の流れ

- イブが多光子パルスを傍受

- イブは通信路を監視し、多光子パルスが送られてきたことを検知します。

- この時点では、光子の数を認識するだけ、量子状態を測定[3]していないため、量子状態は壊れません。

- イブが光子を分割

- 例えば、2個の光子が含まれるパルスを受け取った場合、イブはそのうち1個を自分の元に残し、もう1個をボブに送り返します。

- イブが残した光子を測定

- イブは残した光子の状態を測定して情報を盗みます。

- この時、盗聴の痕跡が残らないため、ボブは盗聴されたことに気が付くことはできません。

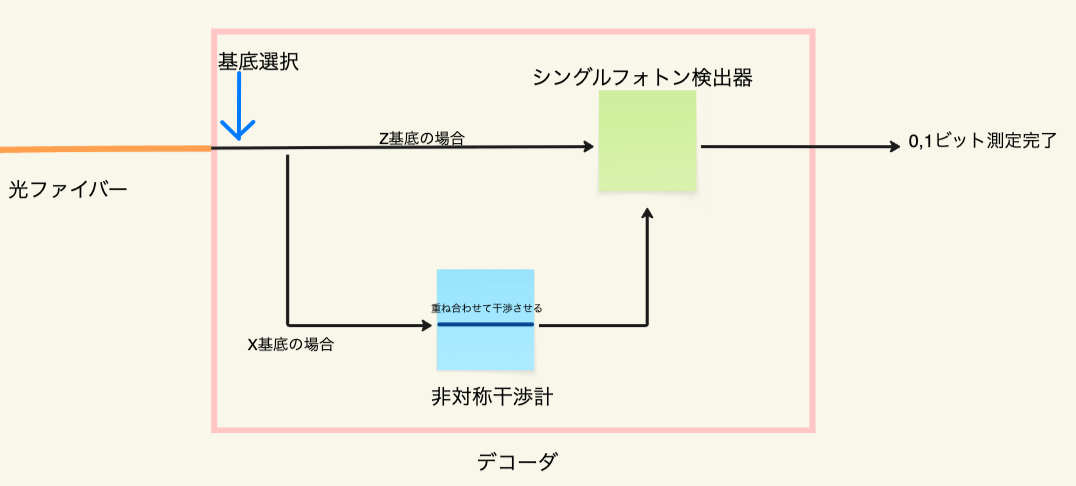

受信側の動作

1.パルスの受信

ボブは、アリスから送られてきた微弱な光のパルスを受け取ります。この時点では、パルスがどのタイミングに光子を含むか、またその位相はどのような状態か、という情報はまだ確定していません。

タイムビン符号化方式のため、届いた光子は、時間的にずれた二つのパルスの重ね合わせの状態です。

2.測定方法のランダムな選択

ボブは、アリスとは独立して、二つの基底(Z基底、X基底)のうち、どちらか一方をランダムに選択します。これは、アリスがどの基底を選んだかを知らないためです。このランダムな選択が、盗聴者が情報を予測して盗むことを防ぐ上で重要です。

- Z基底の場合(タイムビン測定):光子は「早いパルス」と「遅いパルス」のどちらに入っているかを測定

- X基底の場合(位相):二つのパルスの間の「位相差」を測定

3.光子の測定

選択した基底に応じて、光子の状態を測定します。

-

Z基底を選択した場合

- 光子を非対称干渉計を通さずに、直接シングルフォトン検出器に送り、光子が検出された時間を測定します。検出器は、光子が到着した時間を測定することで、光子が「早いパルス」と「遅いパルス」のどちらにあったかを確定させます。

-

X基底を選択した場合:

- 光子を非対称干渉計に通します。この干渉計は、時間的にずれて届いたパルスを再び一つに重ね合わせ、光子自身と干渉させます。この干渉によって、送信者が符号化した位相差の情報が、光が強め合うか弱め合うかのパターンとして現れます。干渉計を通過した光は、最後にシングルフォトン検出器に送られ、光子が強め合った経路と弱め合った経路のどちらで検出されたかを測定します。この測定結果がビット情報として確定します。

※送信側と受信者側では、非対称干渉計は全く異なる役割を果たしています。

3.2 鍵蒸留ブロック

鍵蒸留ブロックの目的は、お互いのビット列を比較し、盗聴やノイズに誤りを取り除き、安全な暗号鍵を作成することです。このプロセスは、盗聴者が監視することができる公開通信路を介して行われます。

- 構成要素

- 送信側、受信側

- 鍵蒸留装置:生鍵の生成、誤り訂正、秘匿性増強などの処理を行う

- 公開通信路:鍵の比較や誤り訂正に必要な情報をやり取りするための、盗聴者が傍受できることを前提とした通信路

- 送信側、受信側

1.生鍵の生成

アリスは量子信号を送信する際に使用した乱数列を、ボブは受信した量子信号の測定結果をそれぞれ自らの鍵蒸留装置に記録します。制御ブロックからの同期信号によって、対応するビット列を生成することができます。このビット列を「生鍵」と言います。

2.ふるい鍵の抽出

公開通信路を介して、アリスとボブはどのパルスでどの基底(Z基底、X基底)を選択したかを互いに知らせ合います。その結果、基底が一致したパルスに対応するビット列のみを抽出します。この過程で得られた、基底が一致したビット列を「ふるい鍵」と言います。基底が一致しなかったビット列は破棄されます。

3.誤り率の評価

ふるい鍵から一部のビットをテストビットとして抜き出し、公開鍵通信路でビットの値を比較します。このテストビットの不一致率を計算し、「量子ビット誤り率」とします。この値が事前に定めた閾値よりも大きい場合、盗聴があったと判断し、鍵全体を廃棄します。閾値よりも小さい場合は、盗聴がない、または許容範囲内のノイズであると判断し、次のステップに進みます。

※ビットの誤りは、盗聴以外にも、量子通信路上での伝送エラー、変調、光子検出器の雑音からも起こります。装置の不完全性によるビットの誤りか盗聴によるビットの誤りかを判断することは現状不可能であるため、全て盗聴に起因するものとみなしています。

4.誤り訂正

ふるい鍵に残った誤りをを訂正します。アリスとボブは、公開鍵通信路を介して誤り訂正に必要な情報をやり取りし、両者のビット列を完全に一致します。この際、鍵そのものの情報を送信するわけではなく、あくまで「どのビットが間違っているか」を示す情報だけを交換します。

5.秘匿性増強

誤り訂正の過程で、イブがわずかに情報を得ている可能性があります。このリスクを取り除くため、最終的に残った鍵をわずかに安全で短い鍵に圧縮します。その結果、イブが得たわずかな情報は無意味になり、安全な暗号鍵が生成されます。

3.3 制御ブロック

制御ブロックの目的は、量子通信ブロックと鍵蒸留ブロックを同期させ、全体を統括することです。

1.乱数列の生成と同期

量子通信ブロックで光子の符号化に使用する乱数(鍵ビットと基底)と、鍵蒸留ブロックで鍵を生成する際に使用する乱数を生成し、送受信者間で同期させます。

2.エンコーダとデコーダの制御

乱数列の情報に基づいて、送信者側のエンコーダと受信者側のデコーダを制御します。例えば、受信したパルスをZ基底の測定回路に振り分けるようにデコーダに命令したりします。

3.タイミングの同期

アリスからボブへ光子がいつ送信され、いつ受信されたかというタイミング情報を管理し、両者の間で正確に同期をとります。これにより、鍵蒸留ブロックでアリスとボブが互いのビット列を付き合わせる際に対応関係を正確に特定できます。

4.鍵蒸留ブロックへのデータ供給

ボブの光子検出器から得られた測定結果や、アリスとボブが符号化・測定に用いた乱数列の情報などを、鍵蒸留ブロックに送ります。

ここまでの内容を踏まえて、改めて全体像をご覧ください。これら3つのブロックが精密に連携することで、物理法則に守られた安全な鍵共有が実現されているのです。

代表的なプロトコル 3

これまで紹介した「BB84」はQKDの代表格ですが、ほかにも様々なプロトコルが存在します。完璧なプロトコルはまだなく、利便性(通信距離、速度、コスト)と安全性のバランスを追求し、今も研究開発が続いています。

QKDプロトコルは、主に以下の2つの観点で分類できます。

1.鍵生成の仕組み

-

P&M(準備・測定)方式: 送信者が光子の状態を「準備」し、受信者がそれを「測定」する、シンプルで実装しやすい方式です。BB84はこちらに分類されます。

-

EB(エンタングルメント)方式: 「量子もつれ」という特殊な状態を利用する方式。もつれた光子ペアを二人に配り、片方を測定すればもう片方の状態が瞬時に確定する性質を利用するため、より高い安全性を目指せます。

| 方式 | メリット | デメリット | 代表例 |

|---|---|---|---|

| P&M | シンプルで効率が良い | 装置の不完全性を突く攻撃に比較的弱い | BB84, B92 |

| EB | 安全性が高く、装置への信頼性の要求が低い | もつれ状態の生成・維持が技術的に難しい | E91, BBM92 |

※両者の方式を組み合わせたプロトコルの開発も行われています。

2.利用する量子状態の種類

-

離散変数 (DV) 方式: 光子の偏光など、デジタル(離散的)な値で情報を表現します。技術的に確立されていますが、単一光子を扱う高価な検出器が必要です。

-

連続変数 (CV) 方式: 光の振幅や位相といった、アナログ(連続的)な値で情報を表現します。既存の通信技術を応用できるため高速・低コストですが、ノイズに弱いという課題があります。

| 種類 | メリット | デメリット | 代表例 |

|---|---|---|---|

| DV | ノイズに強く、技術が確立されている | 高価な単一光子検出器が必要 | BB84, E91 |

| CV | 既存技術が使え、高速・低コスト | ノイズの影響を受けやすい | GG02, CV-BB84 |

このほか、装置の不完全性そのものを攻撃されるリスクをなくすため、検出器や送受信機を信頼しないことを前提とした、MDI-QKDやDI-QKDといった、さらに安全性を高めたプロトコルの研究も進められています。4

QKDの実用化に向けて:長距離化への挑戦

QKDには、光ファイバーでは通信距離に限界がある(約50〜100km)という大きな壁が存在します。この壁を乗り越え、都市間や国家間で安全な通信網を築くため、現在3つのアプローチが研究されています。

1.鍵リレー方式:現在の主流

「信頼できる中継点(トラステッドノード)」 を設置し、そこで鍵を一度復号し、再び暗号化して次のノードへ送る、バケツリレーのような方式です。5

-

強み: 現在の技術で実現可能であり、東京や北京-上海間などで既に実用化されています。

-

課題: 全ての中継点が絶対に安全であるという信頼が前提となります。中継点自体が攻撃されれば、安全性は崩れてしまいます。

2.量子中継方式:未来の理想形

「量子中継器」 を用いて、量子状態(特に量子もつれ)を壊さずに、そのまま遠くまで届ける方式です。もつれをバケツリレーのようにつなぎ替えていくイメージです。6

-

強み: 送信者から受信者までエンドツーエンドで量子状態を保てるため、究極的に安全な通信が可能です。

-

課題: 量子状態を保持する「量子メモリ」など、未確立の技術が多く、実用化にはまだ時間がかかります。

3.衛星QKD:宇宙を使うアプローチ

人工衛星を介して、地上局間で鍵を共有する方式です。光が真空中を進むため、ファイバーのような信号の減衰がほとんどありません。7

-

強み: 地理的な制約がなく、大陸間のような超長距離通信を可能にします。中国の量子科学衛星「墨子」が有名です。

-

課題: 衛星の打ち上げ・運用に莫大なコストがかかるほか、地上との通信が天候に左右されるという不安定さがあります。

実用化の現在地と今後の課題

現在、これらの技術を組み合わせ、実用化に向けた動きが加速しています。

例えば、QKDで生成した鍵でクラウド上のデータを守る 「量子セキュアクラウド」 や、既存のデータ通信用ファイバーにQKDの信号を相乗りさせ、インフラコストを削減する技術などが開発されています。

しかし、本格的な普及にはまだ多くの課題があります。

- コスト: 専用装置やインフラが高価。

- インフラ: 都市や国をまたぐ広域ネットワークの構築。

- 技術: 量子中継に必要な量子メモリなどの性能向上。

- 運用: 中継点の物理的なセキュリティ確保など、運用体制の確立。

QKDが拓く未来

QKDは鍵配送技術だけでなく、将来的には通信相手が本物かを確認する「量子認証」や、改ざん不可能な「量子署名」など、通信の信頼性を根底から支える様々な技術への応用が期待されています。

QKDは、量子コンピュータ時代においても長期的な安全を保証する重要な技術です。実用化はすでに始まっていますが、長距離化やコストといった課題を克服するため、今後は鍵リレー・量子中継・衛星QKDを組み合わせたハイブリッドなネットワークが、グローバルな安全通信基盤の実現を担っていくと考えられています。

私自身も量子暗号については現在進行形で学んでいます。この学びを深めながら、今後の記事でさらに踏み込んだ内容を記載する予定です。

参考文献:

- https://nvlpubs.nist.gov/nistpubs/specialpublications/nist.sp.800-57pt1r5.pdf

- https://www.nict.go.jp/publication/shuppan/kihou-journal/houkoku-vol63-1/K2017Q-03-01.pdf

- https://arxiv.org/pdf/2506.02028

- https://arxiv.org/pdf/2501.09818

- https://www.nict.go.jp/quantum/about/crypt.html

- https://journal.ntt.co.jp/article/21666

- https://www.nict.go.jp/press/2024/04/18-1.html

Discussion