💧

Microsoft Defender ファイアウォールの Drop ログを Defender for Endpoint に連携する

はじめに

Microsoft Defender ファイアウォール (旧 Windows ファイアウォール) の Drop ログを Defender for Endpoint に連携することが可能です。デフォルトでは有効になっていないので、有効化の設定方法を確認していきます。

設定

ドキュメントからの抜粋ですが、以下の設定が必要です。

具体的にはこちらのドキュメントの以下項目が対象です。設定方法はグループ ポリシーか auditpol コマンドです。

- フィルタ リング プラットフォームのパケットのドロップ

- プラットフォームの接続をフィルター処理

今回は auditpol を使用します。設定コマンドはこちらです。

auditpol /set /subcategory:"フィルタリング プラットフォーム パケットのドロップ" /failure:enable

auditpol /set /subcategory:"フィルタリング プラットフォームの接続" /failure:enable

ローカライズの影響を受けないようにするには GUID で指定します。

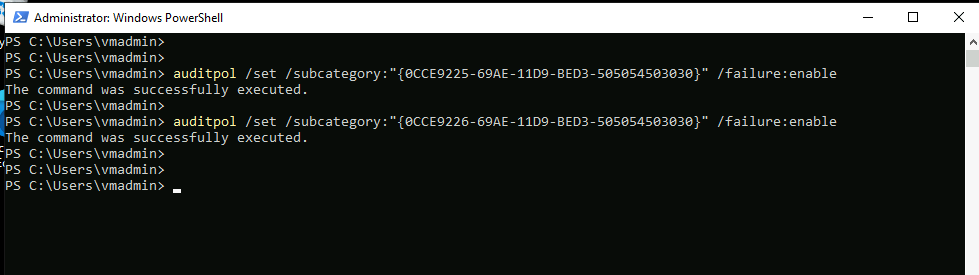

auditpol /set /subcategory:"{0CCE9225-69AE-11D9-BED3-505054503030}" /failure:enable

auditpol /set /subcategory:"{0CCE9226-69AE-11D9-BED3-505054503030}" /failure:enable

コマンド実行後、以下のように表示されれば成功です。

動作確認

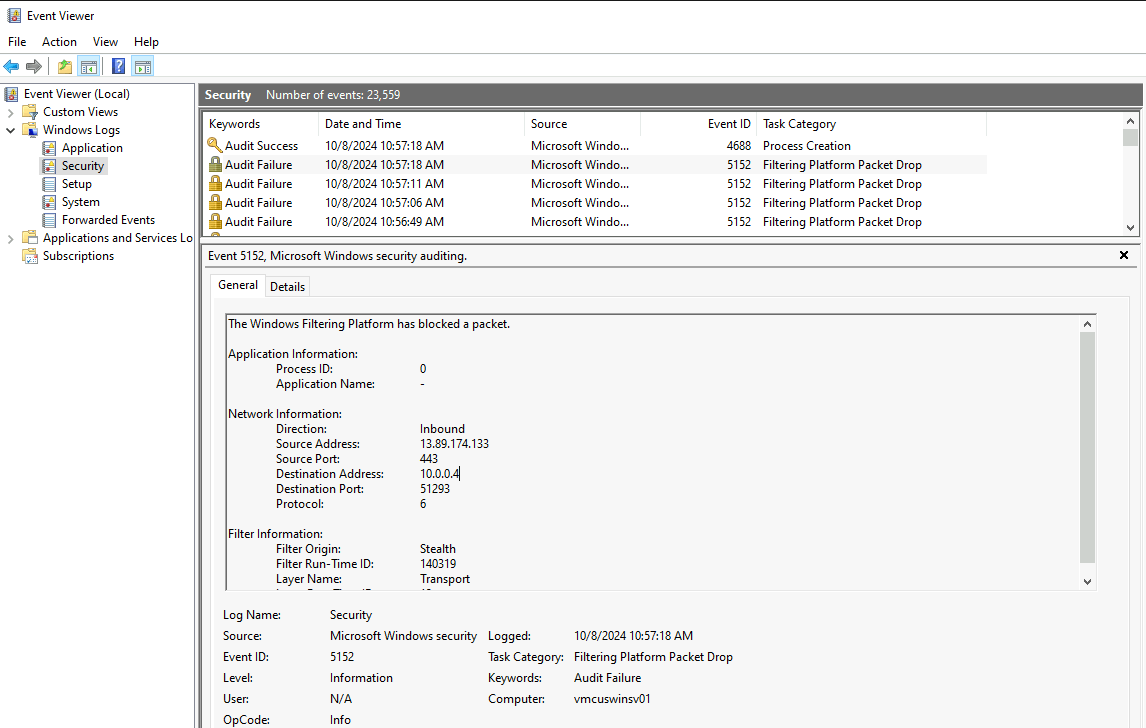

まずデバイス上のイベントログを確認します。以下のように記録されていれば設定できています。

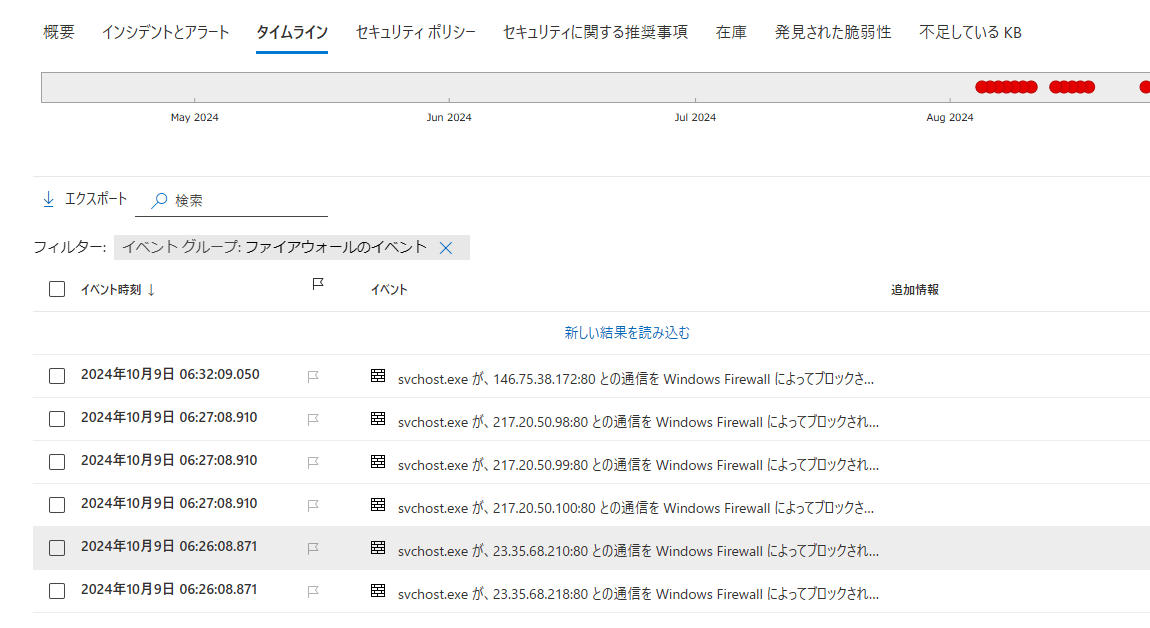

次に Defender XDR ポータルにてデバイスのタイムラインを確認します。フィルタ条件で [ファイアウォールのイベント] で確認できます。

[レポート] > [ファイアウォール] を確認します。ログが少ないですが以下のように確認できます。

レポート上の [高度な追及を開く] をクリックしクエリを実行します。以下のようにログを確認できます。

ActionType は FirewallOutboundConnectionBlocked もしくは FirewallInboundConnectionBlocked になるかと思います。

Discussion