Defender for Cloud の 統合 Qualys エージェント スキャンとエージェントレス スキャン (MDVM) の機能差分

はじめに

先日、Defender for Cloud においてマシンの脆弱性スキャン機能として提供されている統合 Qualys スキャナーが 2024/5/1 にリタイアとなることが発表されました。

そのため、統合 Qualys スキャナーを利用している場合には、Microsoft Defender 脆弱性の管理 (MDVM) を利用したエージェントベースのスキャン、もしくはエージェントレス スキャンに移行する必要があります。今回はマシンへの影響がないエージェントレス スキャンとの脆弱性評価における機能差分を確認していきます。

仕様の比較一覧

| 項目 | 統合 Qualys エージェント | エージェントレス スキャン |

|---|---|---|

| エージェント | あり | なし |

| スキャン頻度 | 12 時間 *1 オンデマンド スキャン可能 |

24 時間 |

| 対象マシン | Qualys のサポートに準拠 | Azure / AWS / GCP が対象 オンプレなどは対象外 一部暗号化されているディスクが対象外 *2 |

| 対象 OS | Qualys のサポートに準拠 | MDVM のサポートに準拠 *3 |

| 表示箇所 | Azure ポータルにおける Defender for Cloud の推奨事項から確認 | Azure ポータルにおける Defender for Cloud の推奨事項から確認 |

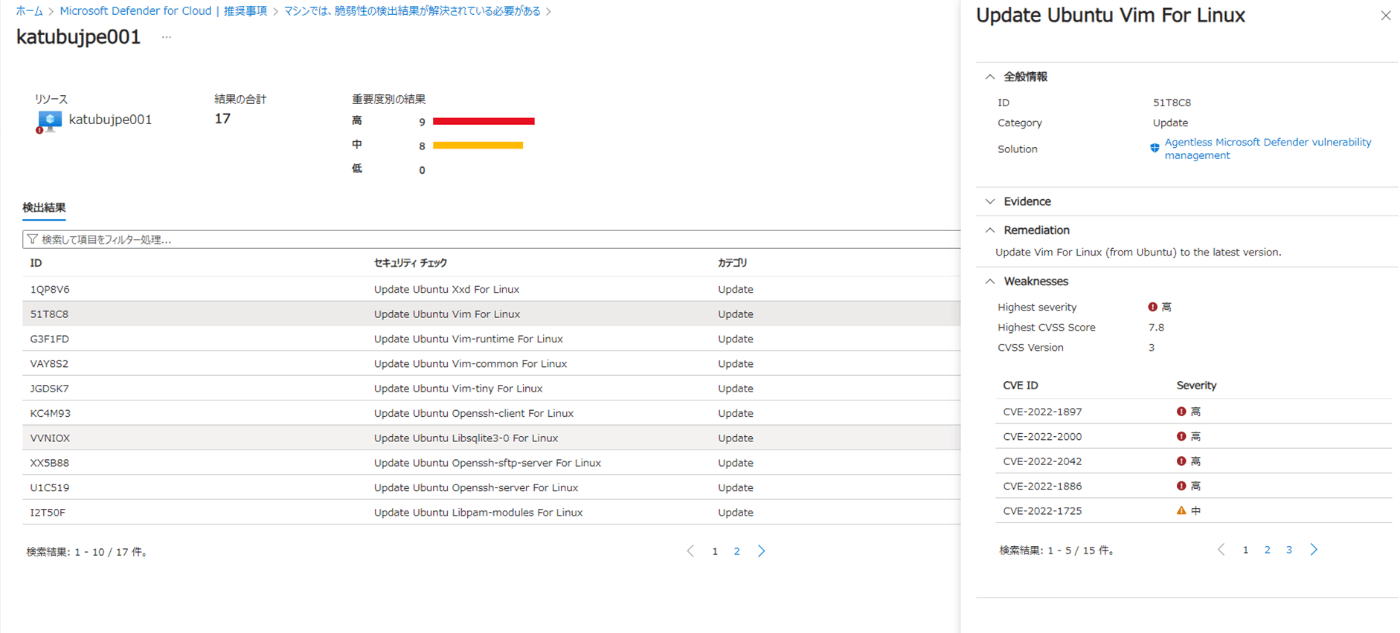

| 表示形式 | CVE 1-2 個単位で ID を付与 | CVE を複数まとめて ID を付与 その結果、Qualys よりもセキュリティ チェックの個数が少なく見える |

| 検出できる脆弱性 | Qualys のエンジンに従う 以下のような古い CVE も検出される CVE-2002-1117 CVE-2000-1200 CVE-2013-3900 |

MDVM のエンジンに従う 古い CVE が一部検出できないものがある 逆に Qualys で表示されない脆弱性が検出できている (Vim に関する CVE-2022-1897, CVE-2022-2000 など) |

| 脆弱性の説明 | Qualys データベースの説明に従う ID 単位で Description, Impact, 全般情報, Threat, Remediation, Additional References, Affected resources CVE 単位では表示されない |

MDVM のデータベースに従う ID 単位で全般情報, Remediation, Weaknesses, CVD ID, Affected Resources CVE 単位で Description, General Information, Threat Insights, Affected resources |

| CVE スコア | NVD を参照 (ただし一致していないときもある) |

CNA の各ベンダでの割り当てを参照 (そのため Qualys と差分がある) |

| ログ出力 | 基本的に WebUI と同様の情報が書き込まれるため、Qualys とエージェントレス スキャンでカラムの有無に差分がある | - |

*1: 統合 Qualys スキャナーを使用して脆弱性スキャンを有効にする (非推奨)

*2: エージェントレス マシンのスキャン

*3: サポートされているオペレーティング システム、プラットフォーム、機能

Qualys と MDVM のスキャン結果表示

こちらの差異については、公式のドキュメントでも記載があります。

MDVM と Qualys の間の [推奨事項] ページに脆弱性の合計数が異なるのはなぜですか?

MDVM を利用したサーバーの脆弱性評価ソリューションは、おすすめ ページで脆弱なソフトウェアの統合された統合ビューを提供します。 Qualys は、多くの場合、1 つまたは 2 つの CVE を含む Qualys ID を利用します。 MDVM は、これらの CVE を 1 つまたは複数の脆弱性 ID に統合します。 MDVM は、これらの CVE を 1 つまたは複数の脆弱性 ID に集約します。 この統合により、同じソフトウェア内の複数の脆弱性が同時に解決されます。

実際に画面で Wireshark というアプリの脆弱性について確認していきます。

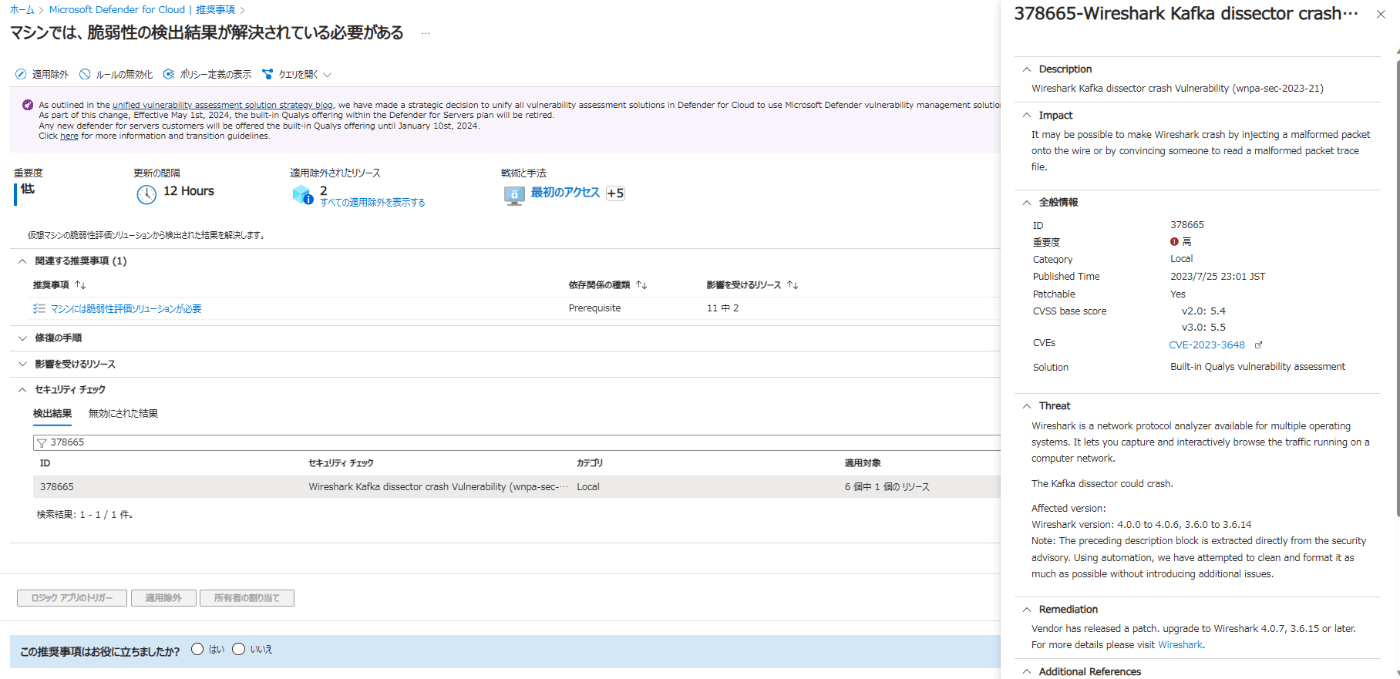

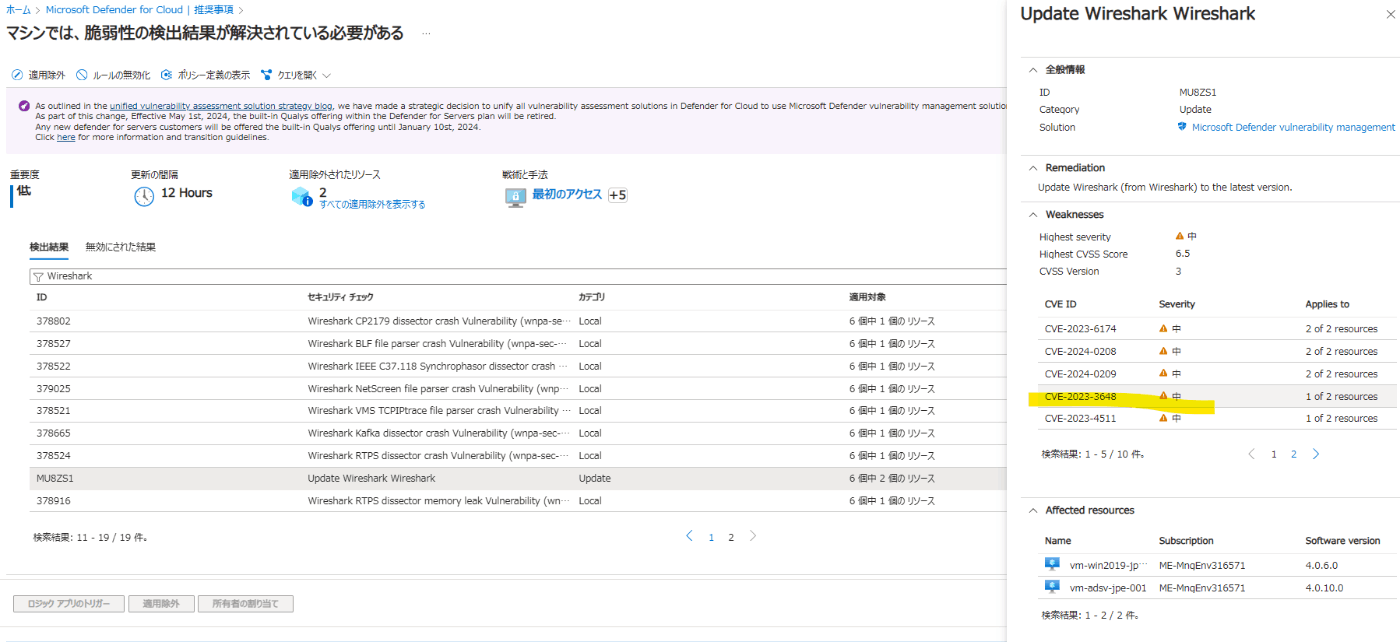

脆弱性スキャンの結果を Wireshark で絞ると以下のように表示されます。

6 桁の数字のみの ID が Qualys、アルファベットも含む ID が MDVM になります。以下の通り、Qualys のほうは CVE 1 件のみですが、MDVM は 10 件含まれており、1 つの ID にまとめられていることが分かります。

Qualys スキャン結果

MDVM スキャン結果

セキュリティ チェックの説明内容も異なっており、Qualys のほうが説明や影響、修復方法などが丁寧な印象があります。このあたりの粒度は対象となるソフトウェアによるかもしれません。

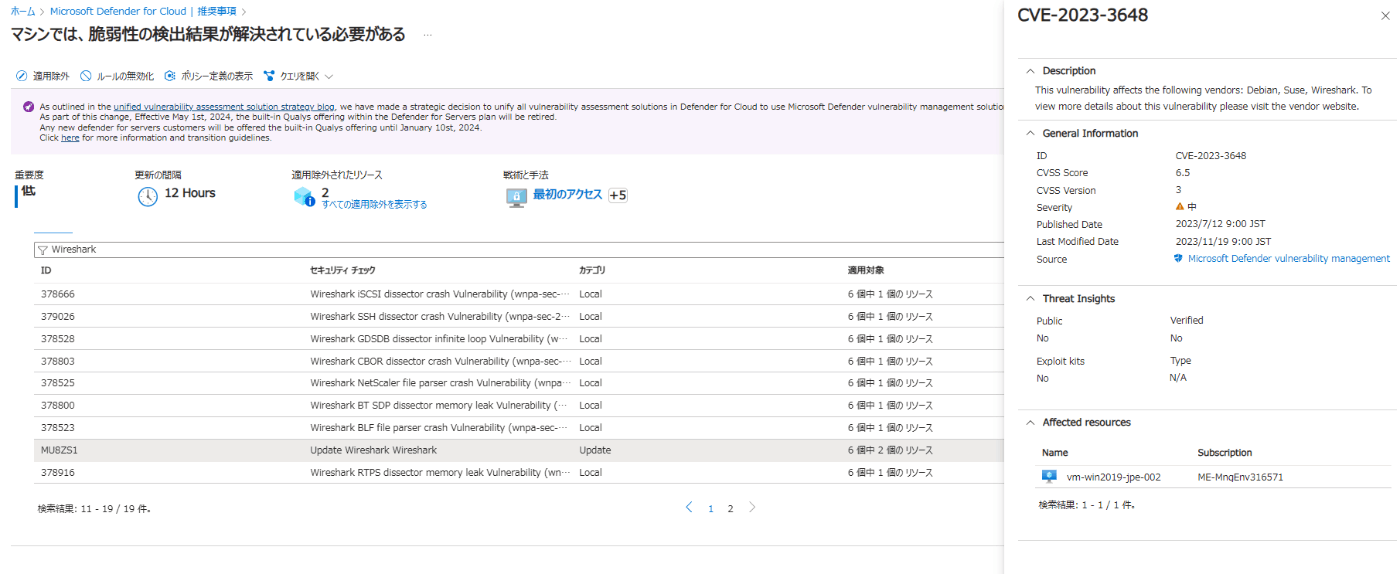

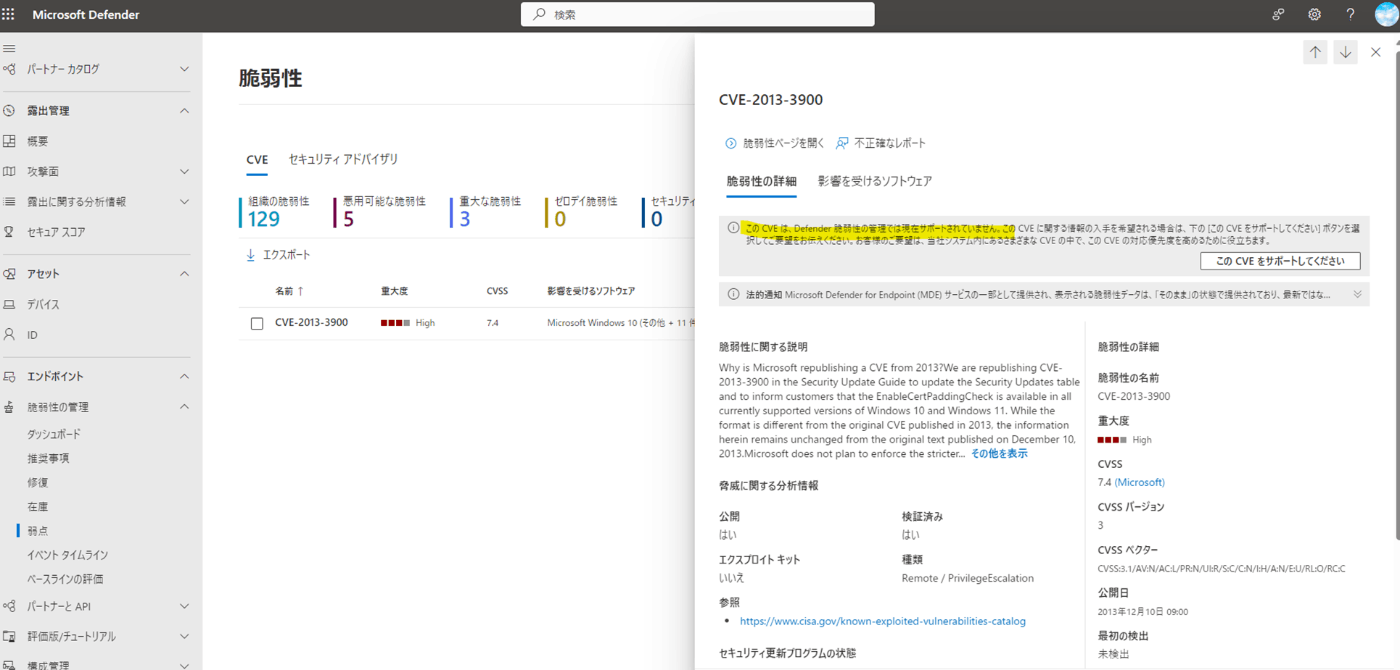

MDVM でサポートされない CVE の例

以下のように一部検出できない CVE があるようです。(古い CVE と思われます)

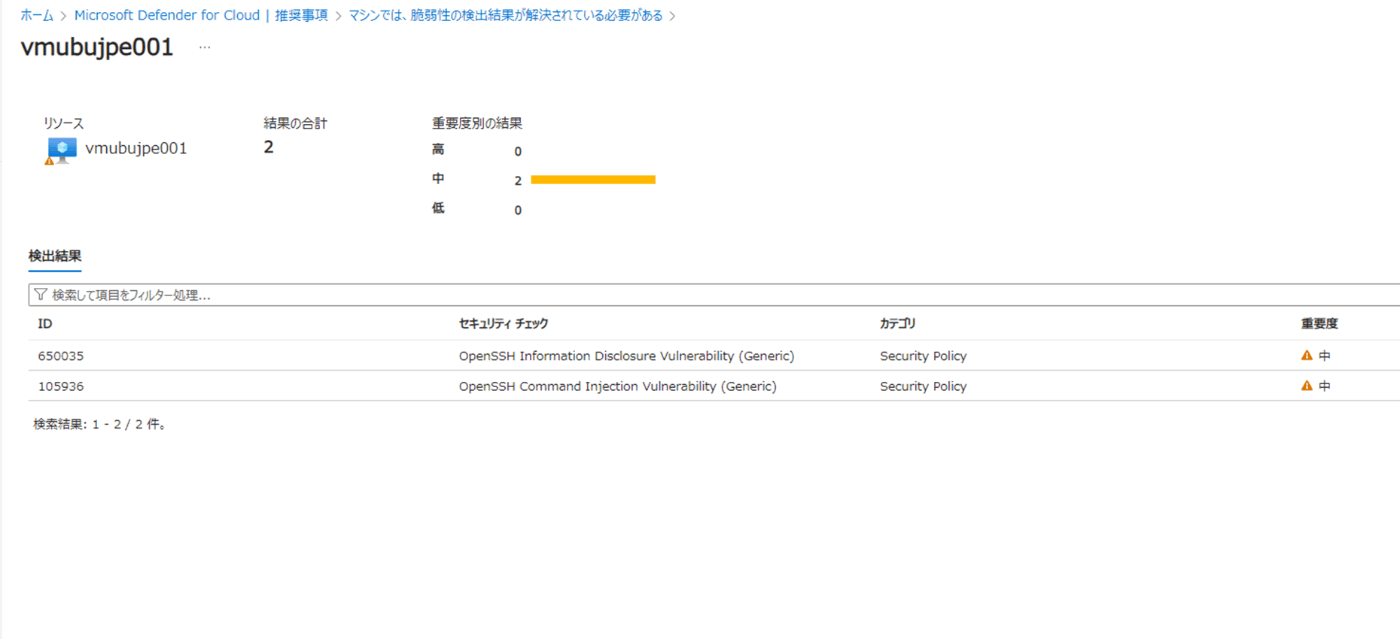

Qualys で表示できない脆弱性

同一条件の Azure VM でスキャンした結果を比較します。

Qualys スキャン結果

エージェントレス (MDVM) スキャン結果

上記の通り、Qualys 側では表示されない脆弱性があります。

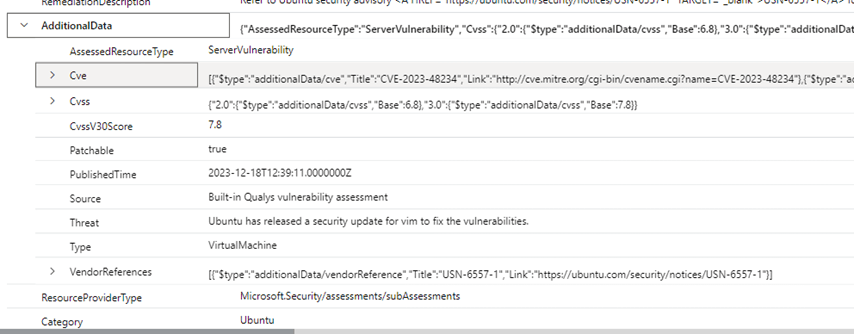

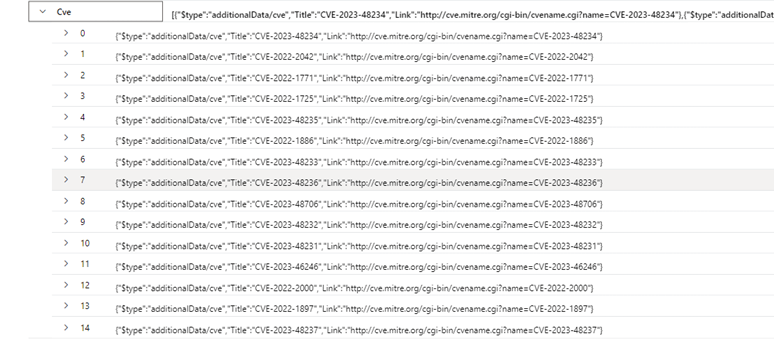

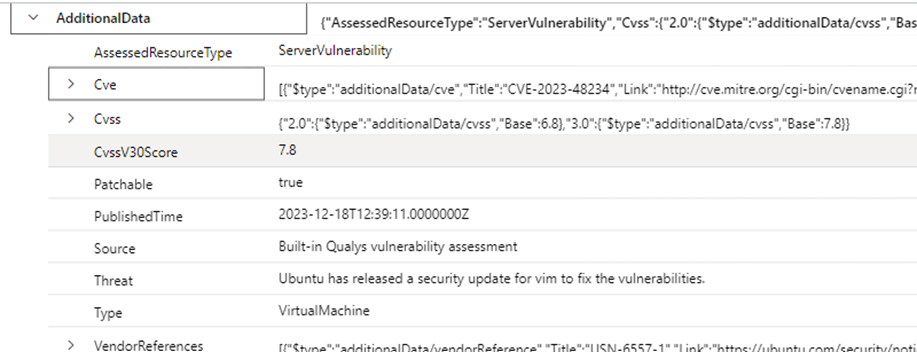

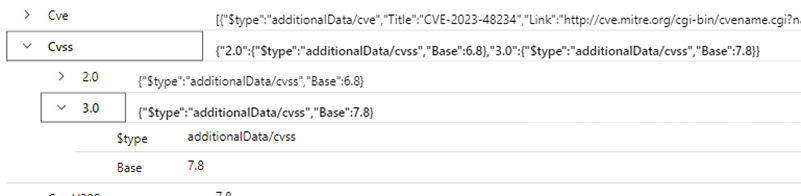

ただし、以下の通り連続エクスポートしたログでは表示されており、画面上 (および Azure Resource Graph) で表示されない理由はよく分からずです。

CVE スコア

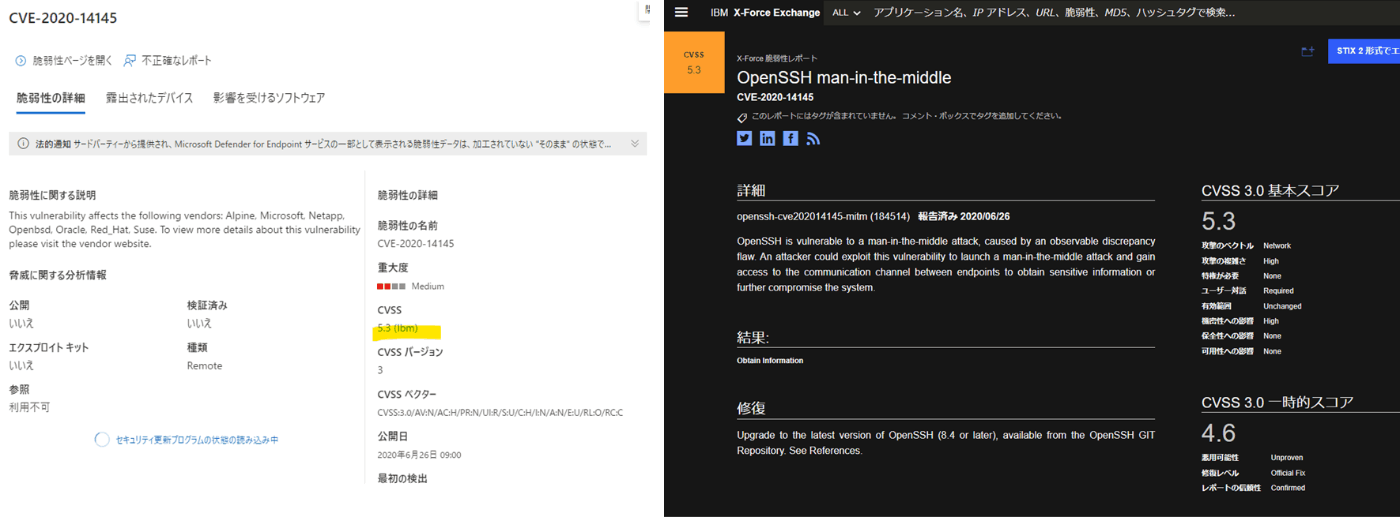

参照しているデータベースが異なるため、同一の CVE でもスコアが異なります。そのため、スコアをベースに通知や対処を決めている場合には切り替え時に注意が必要です。

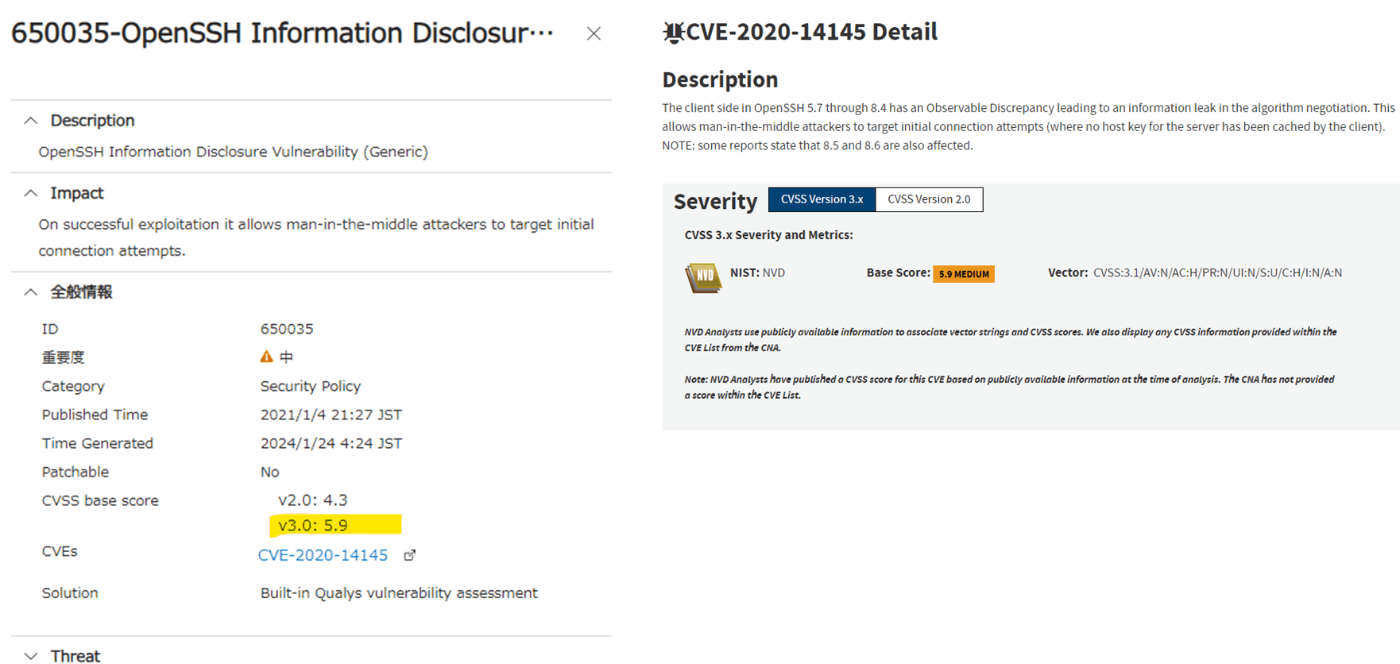

Qualys スキャン結果と CVE 詳細

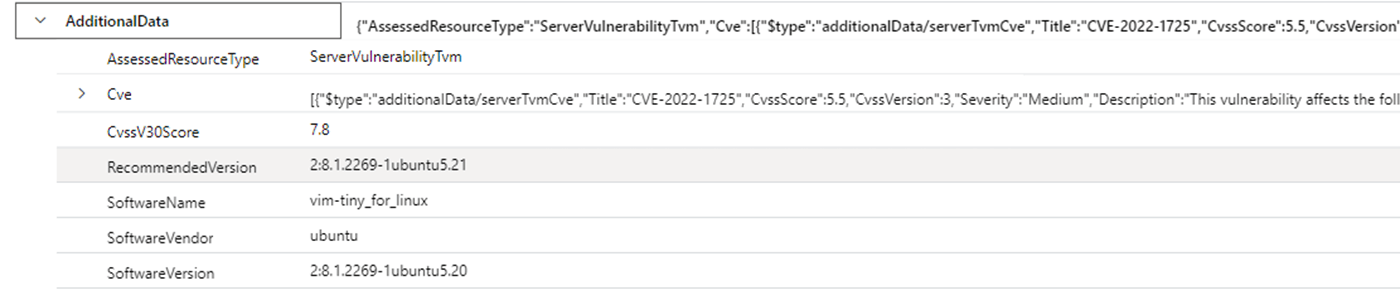

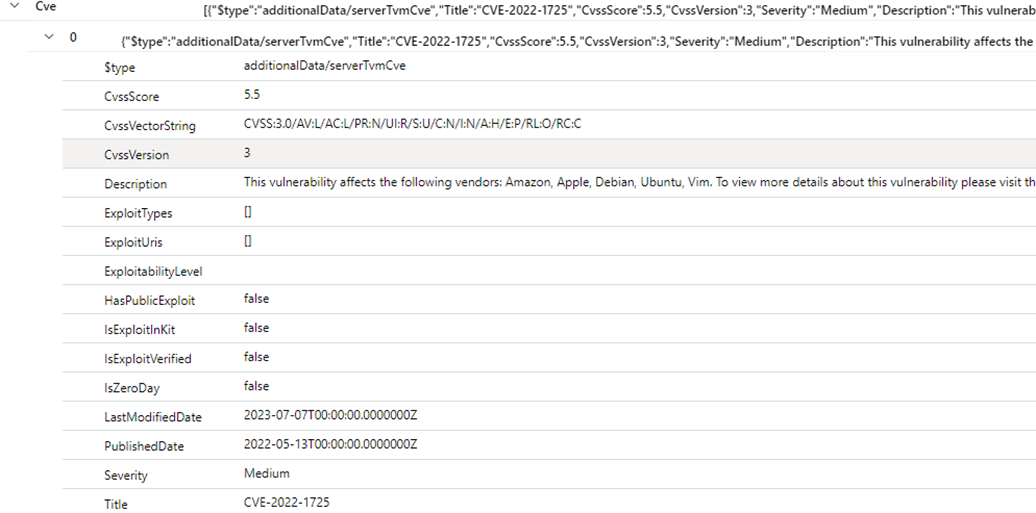

MDVM における脆弱性詳細と CVE 詳細

ログの差異

Defender for Cloud の連続エクスポート機能を利用すると、脆弱性検出結果をログとして保存することが可能です。以下は Log Analytics ワークスペースで記録した例です。基本的に WebUI の説明項目、内容に沿っているため、Qualys と MDVM で差分があります。

Qualys スキャン結果

エージェントレス (MDVM) スキャン結果

まとめ

本記事では 統合Qualys エージェントと移行先となる MDVM ベースのエージェントレス スキャンをついて差分を確認してきました。細かい点ではありますが、運用に影響しそうな差分がいくつかありますので、切り替え時に運用フローへの影響有無の点検をしたほうがよさそうです。

Discussion