M365 グループに秘密度ラベルを適用して外部ゲスト追加をブロックする

はじめに

Microsoft Purview の秘密度ラベルは M365 グループにも適用でき、外部ゲストの追加を制限することが可能です。今回はこちらを検証します。

M365 グループの秘密度ラベルを有効化

こちらのドキュメントを参考に Microsoft Entra ID (Azure AD) で秘密度ラベルを有効化します。なお、使用している AzureADPreview モジュールはリタイア予定ですが、代替の Graph API PowerShell までは調べていません。(ごめんなさい)

# モジュール インストールと接続

Install-Module AzureADPreview

Import-Module AzureADPreview

AzureADPreview\Connect-AzureAD

# 現在のグループ設定の表示

$grpUnifiedSetting = (Get-AzureADDirectorySetting | where -Property DisplayName -Value "Group.Unified" -EQ)

$Setting = $grpUnifiedSetting

$grpUnifiedSetting.Values

# 機能の有効化

$Setting["EnableMIPLabels"] = "True"

# 設定された値の確認

$Setting.Values

# 変更を保存

Set-AzureADDirectorySetting -Id $grpUnifiedSetting.Id -DirectorySetting $Setting

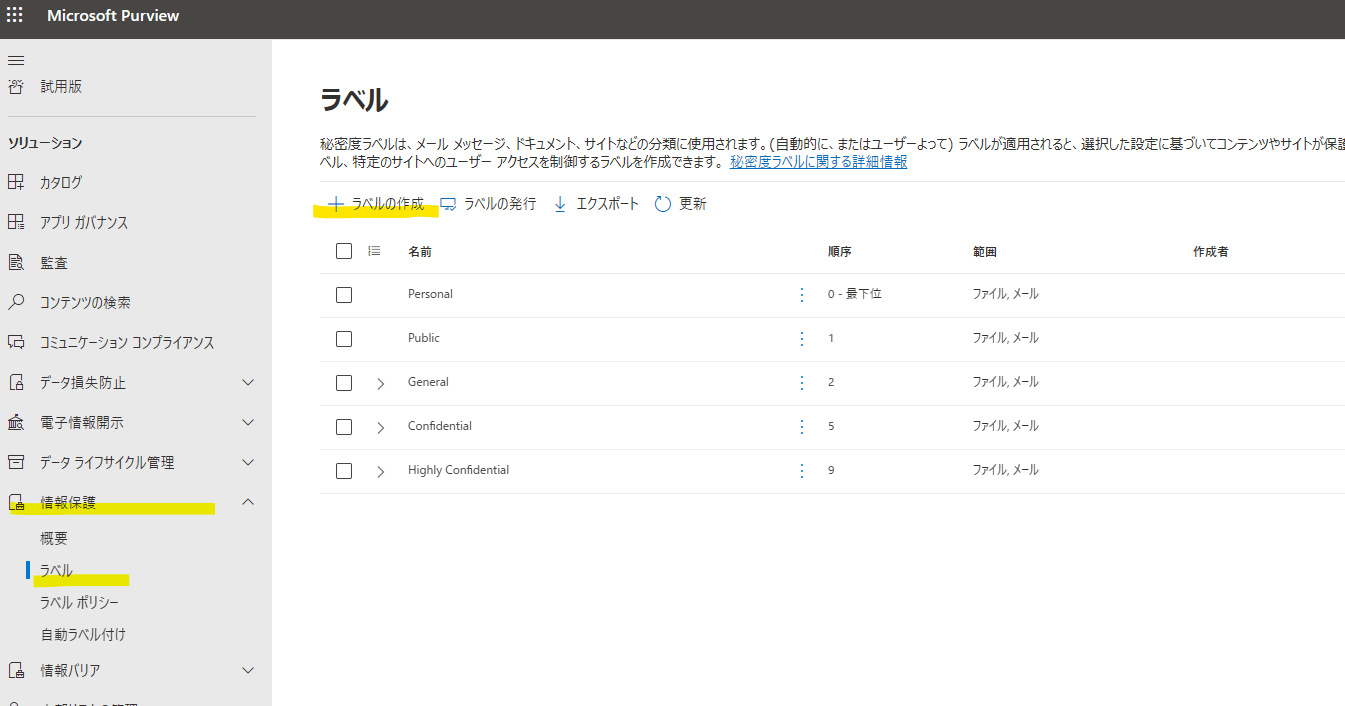

秘密度ラベルの作成

グループに適用できる秘密度ラベルを作成します。

Purview ポータルで [情報保護] > [ラベル] > [ラベルの作成] を開きます。

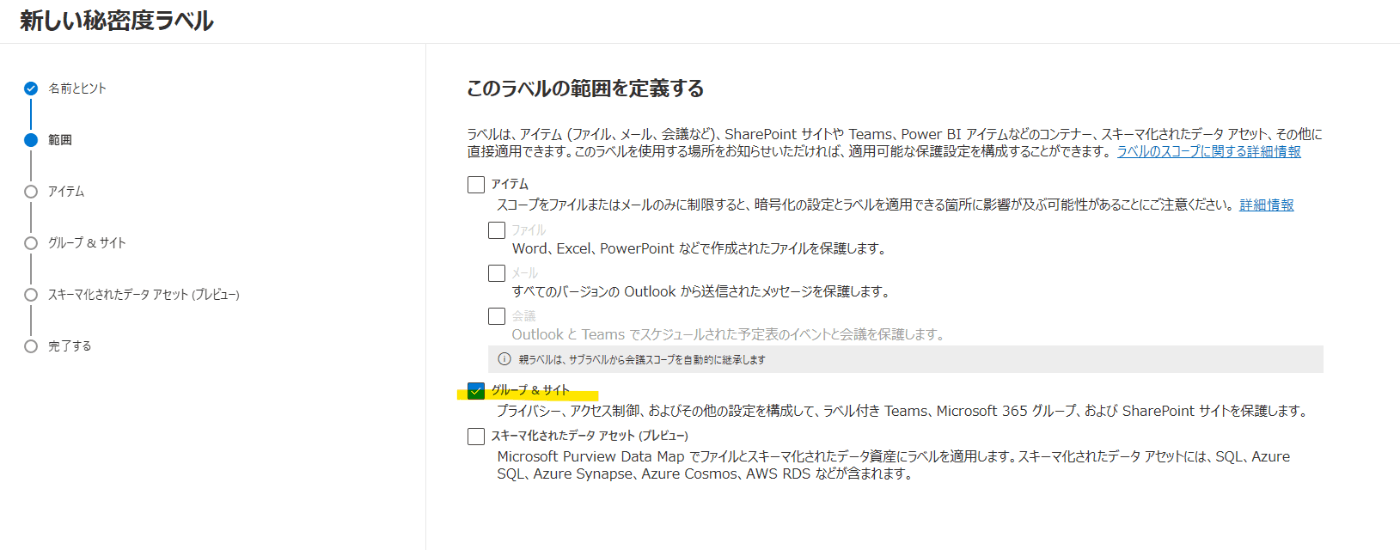

[範囲] のページで [グループ&サイト] にチェックを入れます。

[グループとサイトの保護設定を定義] で [プライバシーと外部ユーザー アクセス設定] にチェックを入れます。

[プライバシーと外部ユーザー アクセス設定を定義する] で [外部ユーザー アクセス]のチェックがされていないことを確認します。

最後まで進んでラベルを作成します。

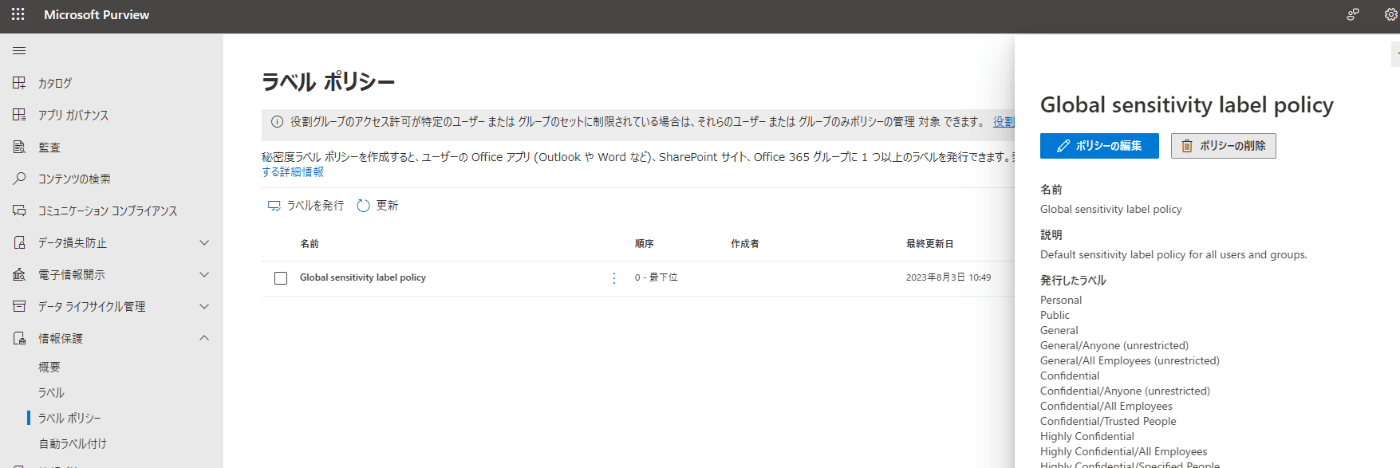

そのまま秘密度ラベルを発行します。

ラベル ポリシーに追加したラベルを追加して保存します。

ラベルを Microsoft Entra ID に同期

下記を参考に Microsoft Entra ID (Azure AD) に秘密度ラベルを同期します。同期後、ラベルを Microsoft Entra ID (Azure AD) で使用できるようになるには、最大 24 時間かかる場合があるとのことです。

# モジュールのインストール・インポート

Install-Module ExchangeOnlineManagement

Import-Module ExchangeOnlineManagement

# 接続

Connect-IPPSSession -UserPrincipalName <upn>

# 秘密度ラベルを同期

Execute-AzureAdLabelSync

M365 グループに秘密度ラベルを適用

ここまで設定すると、M365 グループ作成時、もしくは編集時に秘密度ラベルが指定できるようになります。

もし表示されない場合はこちらのトラブル シューティングを確認します。

動作確認

ポータルからグループ所有者のユーザーで外部ゲストを M365 チームに追加してみると、以下のようにエラーになりました。

ちなみに外部ユーザーであれば追加できてしまいました。テナント外かどうか、という点ではなく、ユーザー or ゲストのユーザータイプの属性を見ているようです。

Teams の場合は選択することができないようになっていました。

Viva Engage (Yammer) で追加してみても、エラーになりました。

まとめ

Microsoft Purview の秘密度ラベルを M365 グループに適用し、外部ゲストの追加の制限を試してみました。こちらを活用することで、組織全体ではグループ所有者やユーザーに M365 グループへの外部ゲストの追加を許可しつつ、機密性の高い M365 グループについてはラベルを付与して、外部ゲスト追加を禁止することが可能になります。

Discussion