Defender for Servers の Defender for Endpoint ダイレクトオンボーディングを試す

はじめに

文字で説明するといろいろややこしいですが、Azure の CSPM/CWPP である Defender for Cloud の機能のひとつに Defender for Servers というサーバー保護機能があり、そこに Defender for Endpoint (MDE) の利用権が付随しています。

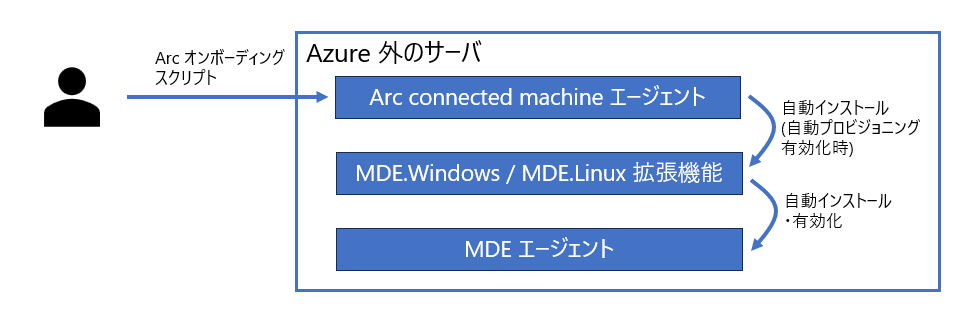

このとき、Azure 上の仮想マシンであれば、自動的に Defender for Endpoint のオンボーディングを行うことができますが、Azure 外のマシンの場合、Azure のコントロールプレーンに接続させるために Azure Arc のインストールが必要でした。

今回のリリースで Defender for Servers として課金するけれども、MDE のオンボーディング スクリプトを使ってオンボーディングができるようになる機能がリリースされました。

Arc でのオンボーディング イメージ

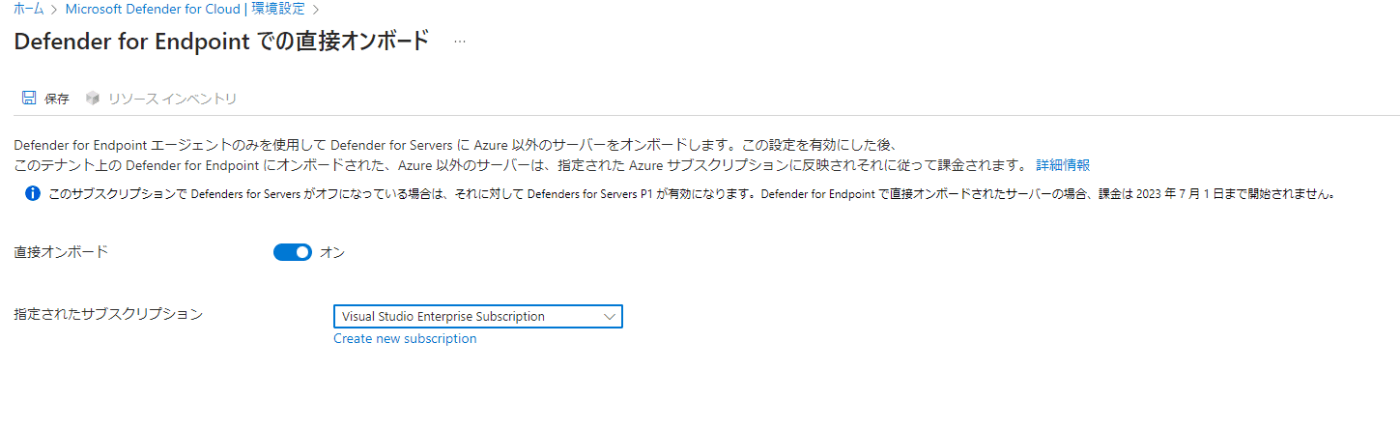

Arc なしでのダイレクト オンボーディング イメージ

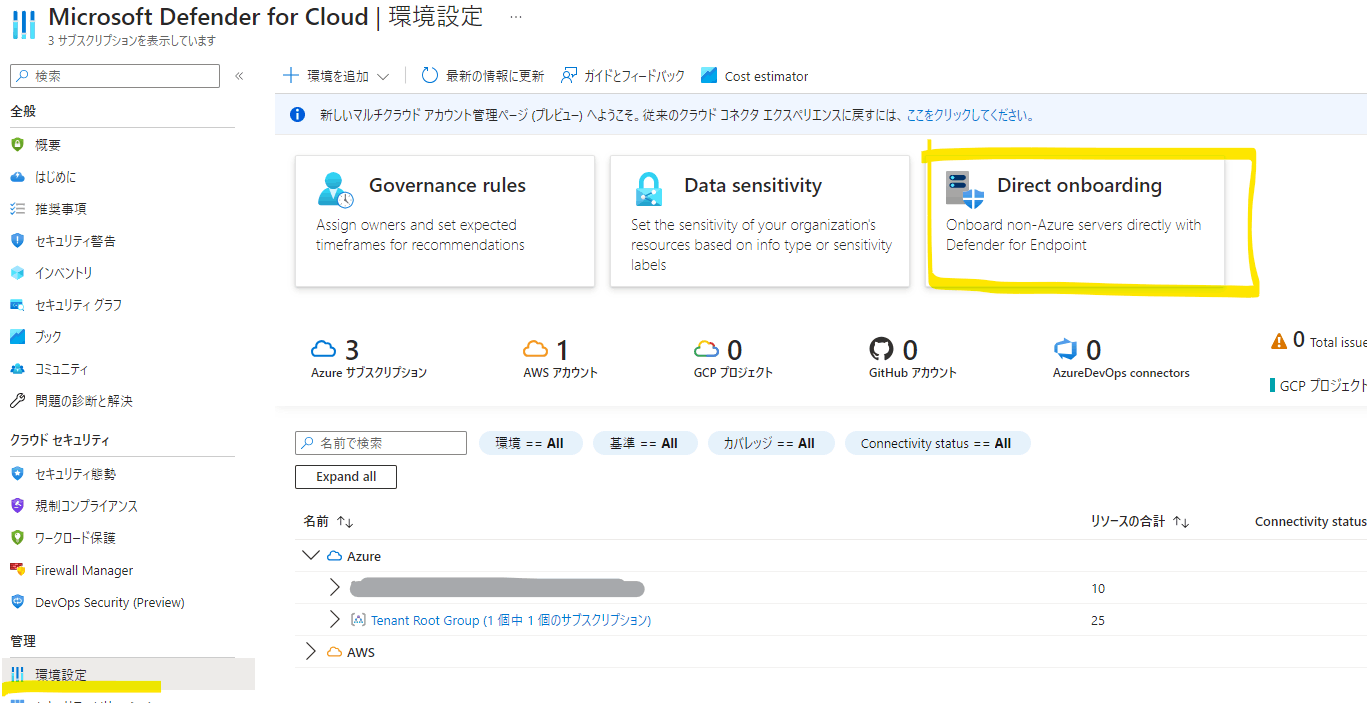

初期設定

権限としてはサブスクリプションの所有者と AAD のグローバル管理者もしくはセキュリティ管理者が必要です。Defender for Cloud のページで [環境設定] から [Direct onboarding] をクリックします。

直接オンボードをオンにして、課金するサブスクリプションを選択し、保存します。設定はこれだけです。

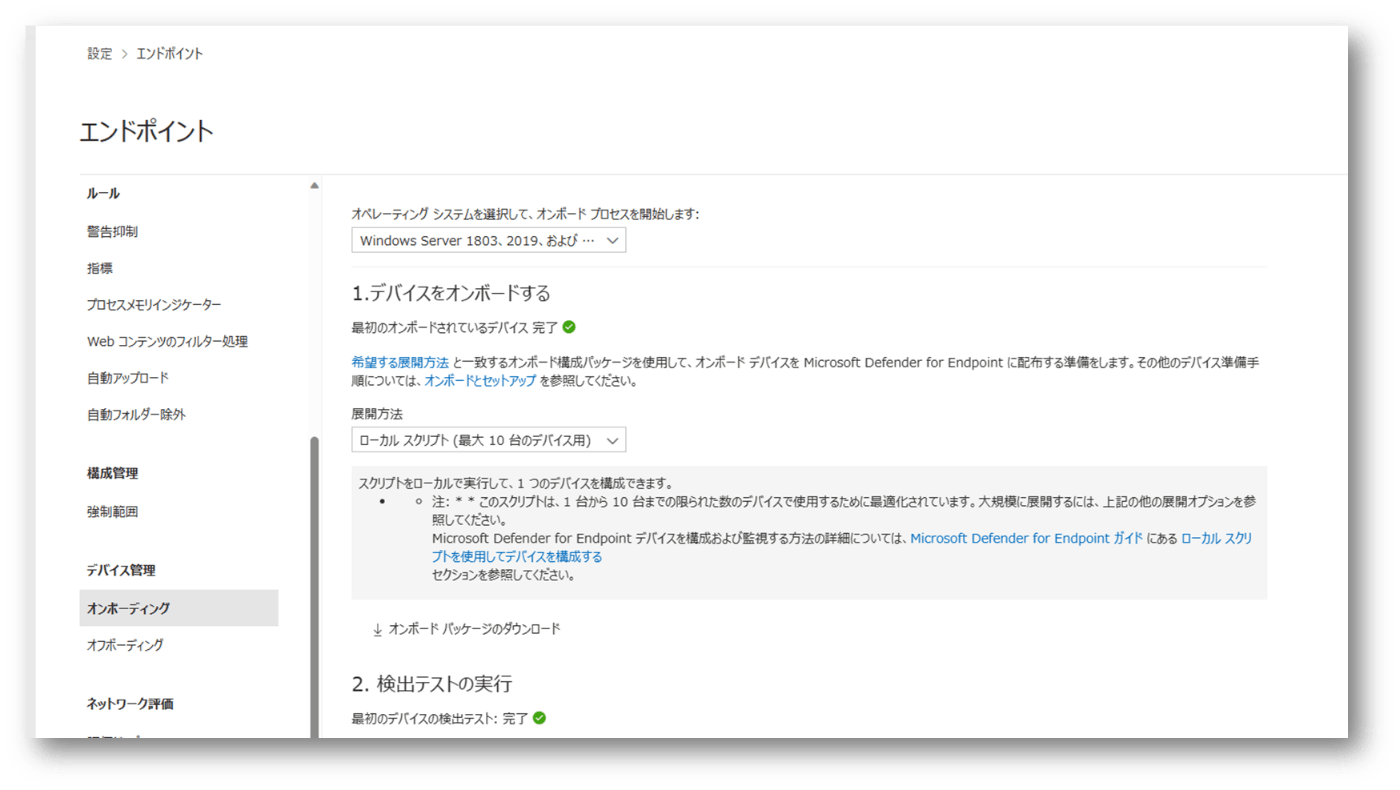

MDE オンボード

あとは直接 MDE にオンボードします。Azure 側は一切操作不要です。

オンボード結果

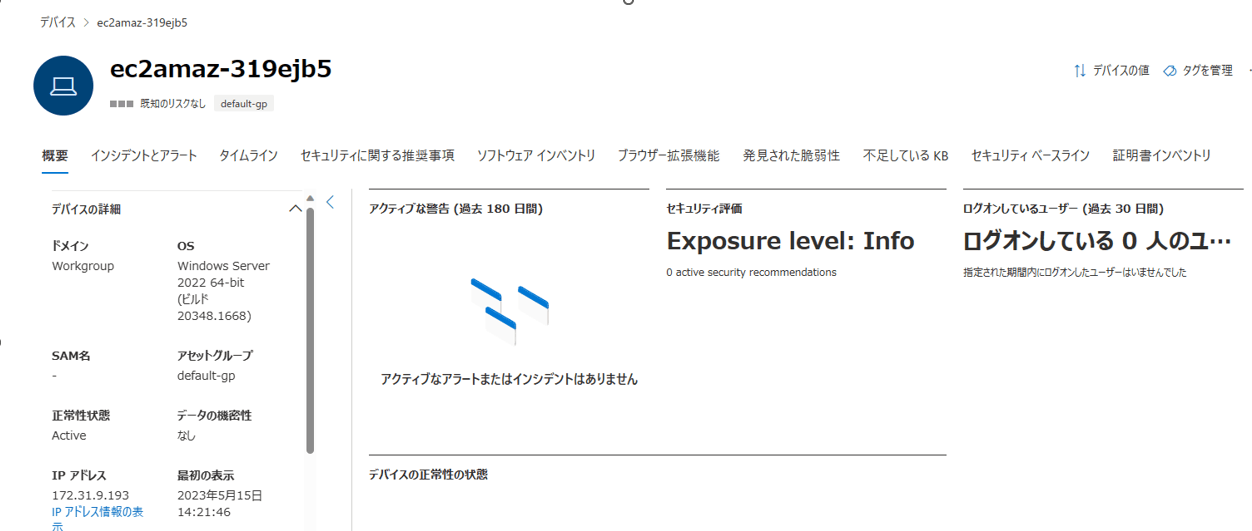

MDE ポータルには通常のオンボードと同様に、比較的すぐデバイスが表示されます。

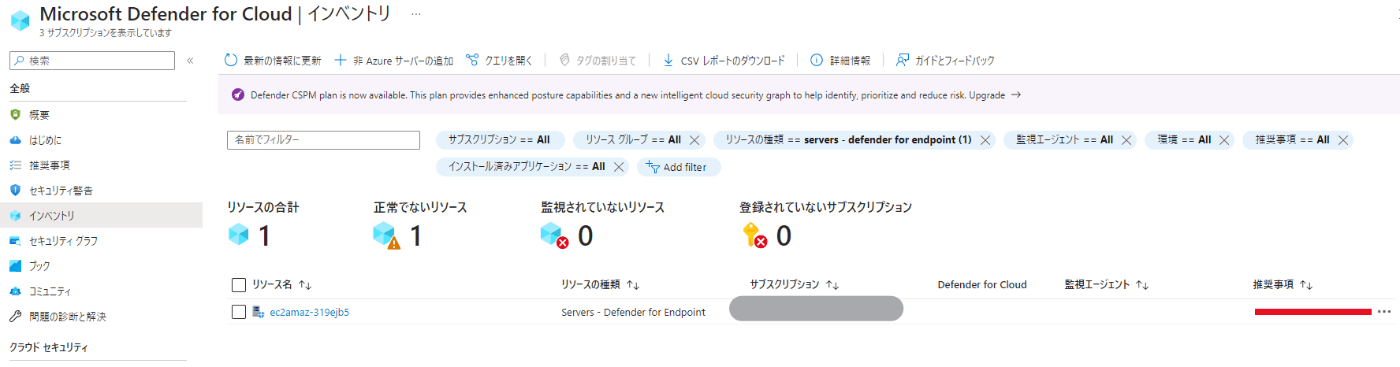

連携設定をしているので、Defender for Cloud 側にもリソースが表示されるようになっています。

関連する推奨事項や MDE から連携されたアラート、インストール済みアプリケーションも確認可能です。

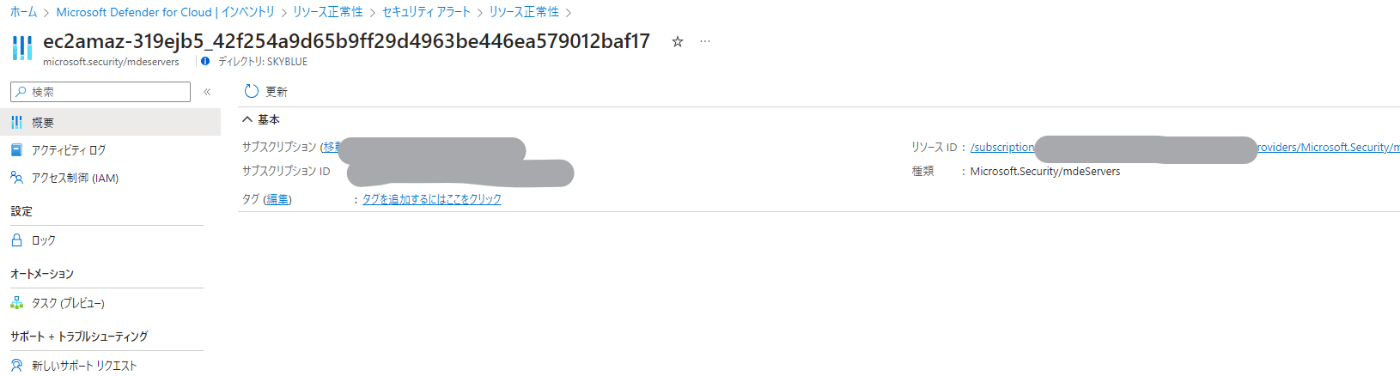

リソースに実体はなく、リソースグループにも所属していません。Microsoft.Security/mdeServers というタイプになっています。

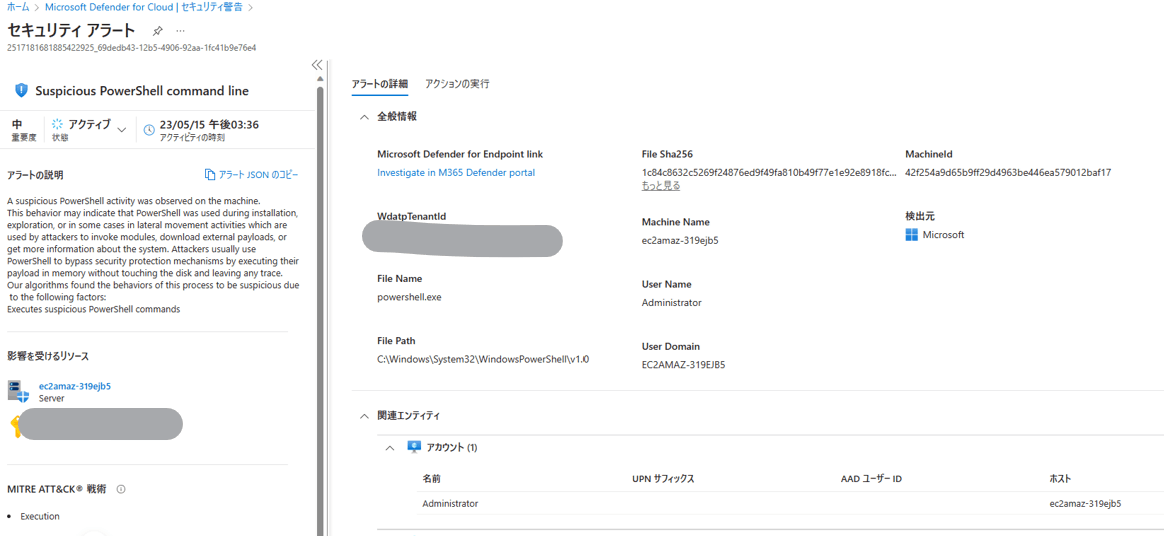

アラート確認

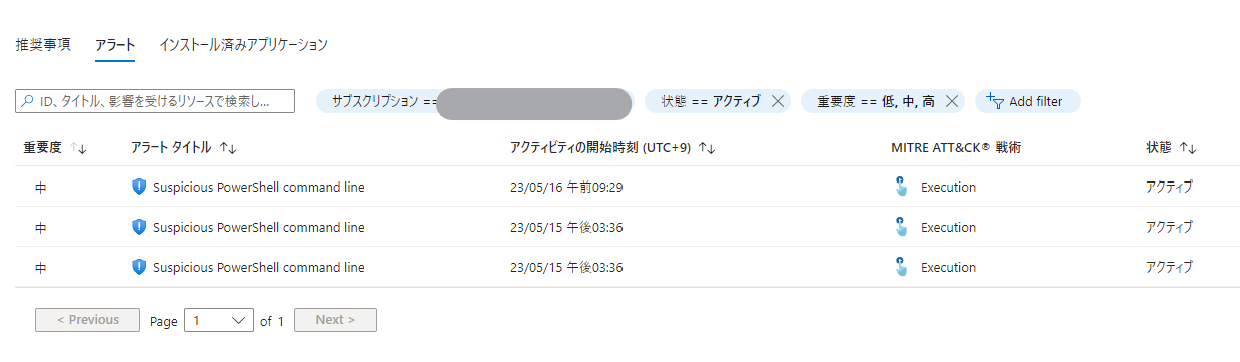

疑似アラートを出してみて確認しました。MDE はいつものように表示されます。

Defender for Cloud に関しても通常の MDE 連携と同じ形で表示されています。

懸念事項

課金とライセンス

ドキュメントにも書かれていますが、使い方によっては多重で課金されるケースがあるようです。ドキュメントの表記が分かりづらいのですが、例えば MDE.Windows 拡張機能なしの Azure VM に対して MDE オンボーディングを直接実施した場合、Azure 上では 2 つのリソースとして見えて 2 台分課金される可能性があるケースかと思います。

また、MDE には MDE for Servers というライセンスがあるため、そちらをすでに所有している場合、本設定を実施してしまうとすべてサブスクリプション側に課金され、ライセンスが消費されないことになると思われるため、その点も注意が必要です。

アクセス権限

現時点では 1 つのサブスクリプションしか指定できないため、例えばサブスクリプションの閲覧者権限を持っていれば、すべてのサーバの情報が閲覧できる形になってしまいます。MDE ポータルであればデバイスグループなどで権限の分掌が可能ですが、Defender for Cloud 側では難しいので、そもそもアクセスさせないなどの検討が必要かと思います。

まとめ

Arc なしでオンボーディングできる仕組みということで、シンプルに MDE のみ使用したいケースもしくは MDE for Servers のライセンスを従量課金に切り替えるケースがでの活用が想定されます。便利である一方、懸念すべき点もあり、複雑な構成や用途によっては慎重な検討が必要となりそうです。

Discussion