Microsoft Intune : Intune による特定の USB デバイスの制限

はじめに

ここでは Microsoft Intune を利用して特定の USB デバイスの「インストール」を制限する方法を記載します。以下の learn の手順を少しかみ砕いて説明している内容になります。

Microsoft Defender for Endpoint (MDE) を利用することでより詳細な制御 (読み書きの制御やレポートなど) ができますが、そちらに関してはまた今度。

しくみ

本機能は Windows 10/11 の OS 自体が持つ機能となります。

これを Windows のグループ ポリシー経由で有効化することもできますし、Microsoft Intune の構成プロファイルから有効化することもできます。

考慮事項

正直なところセキュリティ的な観点ではおすすめしていません。

というのも、特定の USB のみ使用許可したとしても、許可された USB を利用すれば、データを持ち出すことができるためです。機密情報の保護という観点では Microsoft Purview などを利用してデータ単位でのアクセス制御を実装した方がおすすめです。

手順概要

ざっくりとした流れは以下のようになります。

- 除外する USB デバイスの「デバイス インスタンス ID」を調べる

- デバイスのインストールの禁止 / 除外するデバイスの設定

- 動作確認

1. 除外する USB デバイスの「デバイス インスタンス ID」を調べる

今回は許可した USB のみを使用させるために、その USB 固有のデバイス インスタンス ID を調べておいて、そのデバイス インスタンス ID をもつ USB のみを許可することにします。

ハードウェア ID の調べ方はいくつかありますが、今回は「デバイス マネージャー」から、対象の USB のプロパティから値をとります。

対象の USB をどこかの PC に挿入し、その PC の「デバイス マネージャー」から下図の通り他対象の USB メモリを右クリックし [プロパティ] から、[デバイス インスタンス パス] のプロパティ値をコピーしておきます。

ここでは以下のような値をメモ帳に残しておきます。

USBSTOR\DISK&VEN_SONY&PROD_STORAGE_MEDIA&REV_PMAP\FB0710678E1B81B542&0

また、接続されている USB コントローラーのインスタンス パスの値もコピーしておきます。

対象の USB を挿入したときに表示される「USB 大容量記憶装置」から値をコピーします。

色々つないでるとどれだか良くわからない場合は、対象の USB プロパティの「イベント」のタブの情報から、「親デバイス」のログを確認することでも可能かと思います。

同じく以下のような値をメモ帳に残しておきます。

USB\VID_054C&PID_05B8\FB0710678E1B81B542

これは「手順 2.」で使いますのでお忘れなきよう。

2. デバイスのインストールを禁止するポリシーの設定

実際に Microsoft Intune の管理コンソールにて構成プロファイルを作成します。

以下の 3 つのポリシーを設定します。

- 「すべてのデバイス一致基準にわたってデバイス インストール ポリシーを許可および防止するための階層化された評価順序を適用する」

- 「これらのデバイス インスタンス ID と一致するデバイスのインストールを許可する」

- 「リムーバブル デバイスのインストールを禁止する」

以下具体的な手順です

[デバイス] - [構成プロファイル] - [プロファイルの作成] - [Wiundows 10 以降] - [テンプレート] を選択

Microsoft Intune の管理コンソール (https://endpoint.microsoft.com/)

その後 [管理用テンプレート] - [作成] をクリック

Microsoft Intune の管理コンソール (https://endpoint.microsoft.com/)

「プロファイルの作成」の項目に移りますので、分かりやすい名前を入れて [次へ] をクリック

Microsoft Intune の管理コンソール (https://endpoint.microsoft.com/)

「構成設定」の項目で [すべての設定] - 「すべてのデバイス一致」 で検索を行い、[すべてのデバイス一致基準にわたってデバイス インストール ポリシーを許可および防止するための階層化された評価順序を適用する] の項目を見つけ、[有効] を選択し、[OK] をクリック

Microsoft Intune の管理コンソール (https://endpoint.microsoft.com/)

次に、特定の USB のみを許可するポリシーも設定します。

先ほどの要領で 「これらのデバイス インスタンス」 で検索を行い、[これらのデバイス インスタンス ID と一致するデバイスのインストールを許可する] の項目を見つけ、[有効] を選択し、「手順 1.」でメモをした以下の値を入れます。

USBSTOR\DISK&VEN_BUFFALO&PROD_USB_FLASH_DISK&REV_4000\IG20420200006158&0

USB\VID_054C&PID_05B8\FB0710678E1B81B542

その後 [OK] をクリックします。

Microsoft Intune の管理コンソール (https://endpoint.microsoft.com/)

最後に、またまた同じ要領で 「リムーバブル デバイスの」 で検索を行い、[リムーバブル デバイスのインストールを禁止する] の項目を見つけ、[有効] を選択し、[OK] をクリック

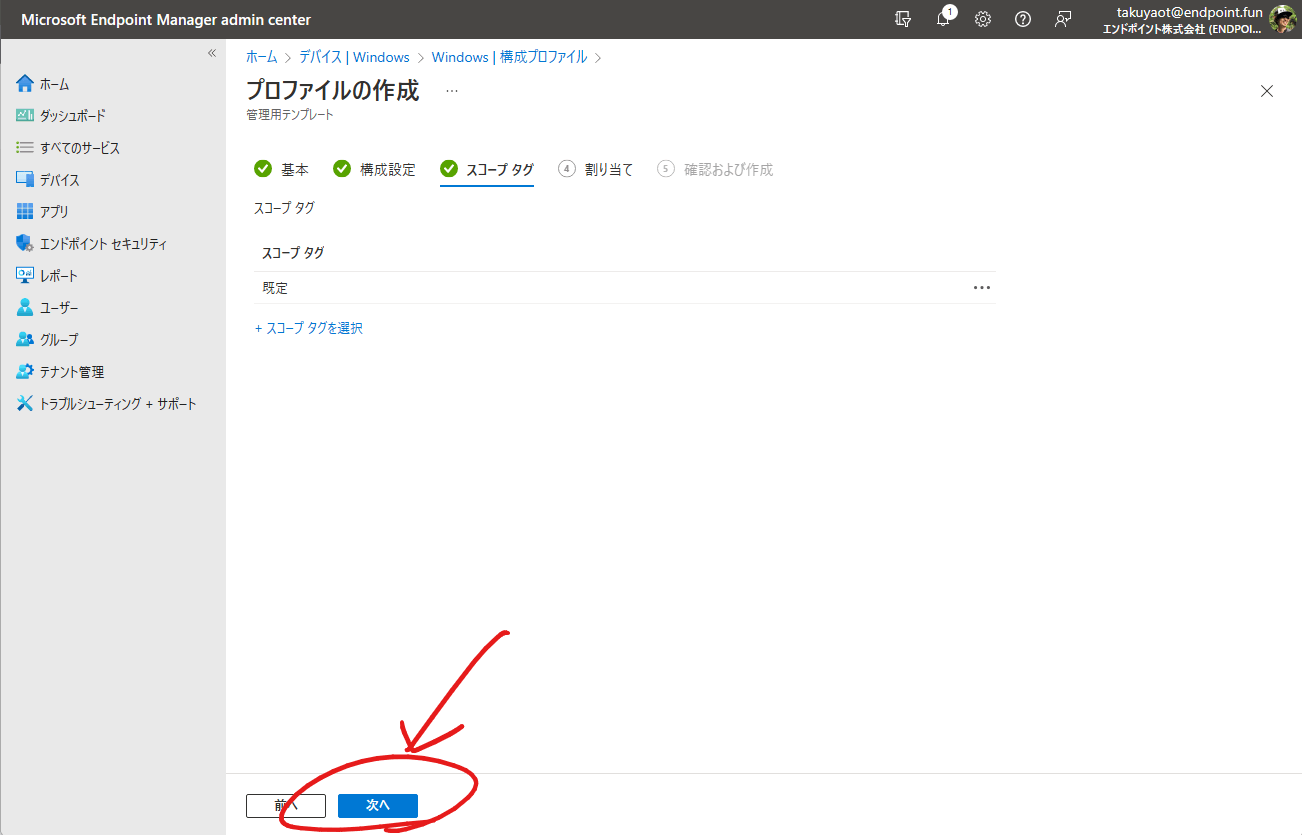

「スコープ タグ」の項目にて、今回はそのまま [次へ]

Microsoft Intune の管理コンソール (https://endpoint.microsoft.com/)

「割り当て」の項目にて、適用したいグループを選択し [次へ]

Microsoft Intune の管理コンソール (https://endpoint.microsoft.com/)

「確認及び作成」の項目にて、今回の 3 つの設定が「有効」であることを確認し [作成]

Microsoft Intune の管理コンソール (https://endpoint.microsoft.com/)

以上で Microsoft Intune での設定が完了です。

あとは当該 PC にポリシーが適用されるのを待ちましょう。

3. 動作確認

実際にポリシーを設定した PC にて USB を挿入してみるだけです。

許可した USB 以外を挿入するとブロックされます!

ポリシーを設定した PC にて対象外の USB をブロック

注意事項

本機能の検証やテストの際にハマるポイントとして、既に一度 USB を認識させてしまった後にこのポリシーをテストして上手く動作しない、ということがあります。

USB を使用したことが無い PC でテストする、もしくは一度でも USB を挿入してしまった場合には、以下のように [デバイス マネージャー] で [デバイスのアンインストール] を実施してください。

繰り返しですが、ポリシー適用前に USB を挿してしまった場合には、忘れずに手動で [デバイスのアンインストール] だ!

参考 : グループ ポリシーの場合

参考までにグループポリシーで設定したい場合には、以下の項目になります。

場合によって、ローカル ポリシーなどで動きをテストとしてみても良いでしょう。

[コンピューターの構成] - [管理用テンプレート] - [システム] - [デバイスのインストール制限]

グループ ポリシー エディター

Discussion

コメント失礼します。

PCにiPhoneを接続した際にiPhoneのフォルダ(写真やビデオ)にアクセスできないような

ポリシーがIntuneやその他365サービスで設定であれば教えていただけないでしょうか。過去前任者がそのような設定をしているようでどの設定項目によって影響しているのかわからず・・・

よろしくお願いいたします。

端的に質問にお答えしますと・・・

・「iPhone に対して」という設定は基本的には無いです。⇒ なのでいわゆる「リムーバブル記憶域」や USB などでブロックするのが一般的ですが、iPhone だけでしょうか?Android とかでも同様ではないですかね・・・?(社給の iPhone とかで iPhone そのものにポリシーがかかってれば別ですが)

・基本的には接続をブロックするような機能というのは、OS の機能で行っていますので、OS の機能を無効や有効にするような Intune で行うのが一般的ですね。

・設定項目としては上記の「管理用テンプレート」や構成プロファイルの「デバイスの制限」で「リムーバブル記憶域」などを「ブロック」設定するという感じです。

ご回答ありがとうございます。色々調査したところ、ホーム>デバイス>iOS/iPadOS>iOS/iPadOS 登録>Enrollment Program トークンの設定でPCとの同期をしないを選択をすると、充電はできるけど内部ストレージは空の状態で見えるということが判明しました。

なおこの設定を変更してデバイスに反映したい場合は仕様上デバイスの初期化が必要というかなりめんどくさい設定なようです…

ポリシーが設定されている iPhone のパターンだったのですね😅

そうですね、その設定はいわゆる iOS の監視モードを有効にして行う設定で、初期が必要になってしまいますね・・・とりあえず判明したようで良かったです!