Microsoft Entra の Global Secure Access を使ってみる (Private Access 編)

はじめに

以下の記事で Global Secure Access の Intenett Access について書きましたが、こちらでは Private Access について検証してみます。

Private Access は ZTNA にカテゴリされる製品で、オンプレミスなどのプライベートネットワークに構築されたアプリに対してインターネット経由でセキュアにアクセスします。従来より Azure AD Application Proxy がありましたが、こちらの弱みであったブラウザのみという制限がなくなり、エージェントになったため HTTP/HTTPS 以外のプロトコルも利用可能です。

初期設定

Get Started に従って設定していきます。

事前準備

- Global Secure Access Administrator ロール、アプリケーション管理者ロールが必要

- プレビュー利用には Microsoft Entra ID Premium P1 (旧 Azure AD Premium P1) が必要で、M365 向けトラフィックのフォワーディングも実施する場合は M365 E3 が推奨

- 一般提供のタイミングでは別のライセンスが必要となる可能性がある

Microsoft Entra Private Access

以下の順序で設定してきます。設定は Azure ポータルではなく、Entra 管理センター(https://entra.microsoft.com) で行います。

- App Proxy コネクタとコネクタグループを構成する。

- Global Secure Access application を設定する。

- プライベートアクセスのトラフィック転送プロファイルを有効にする。

- エンドユーザーデバイスにグローバルセキュアアクセスクライアントをインストールし、構成する。

App Proxy コネクタとコネクタグループを構成

コネクタをインストールするサーバについてはアウトバウンド通信の許可設定が必要です(インバウンドは不要です)。詳細な前提条件はこちらを確認ください。

なお、この設定は従来の Application Proxy 利用時のコネクタ設定と同様のため、実施済みの方は飛ばしてかまいません。

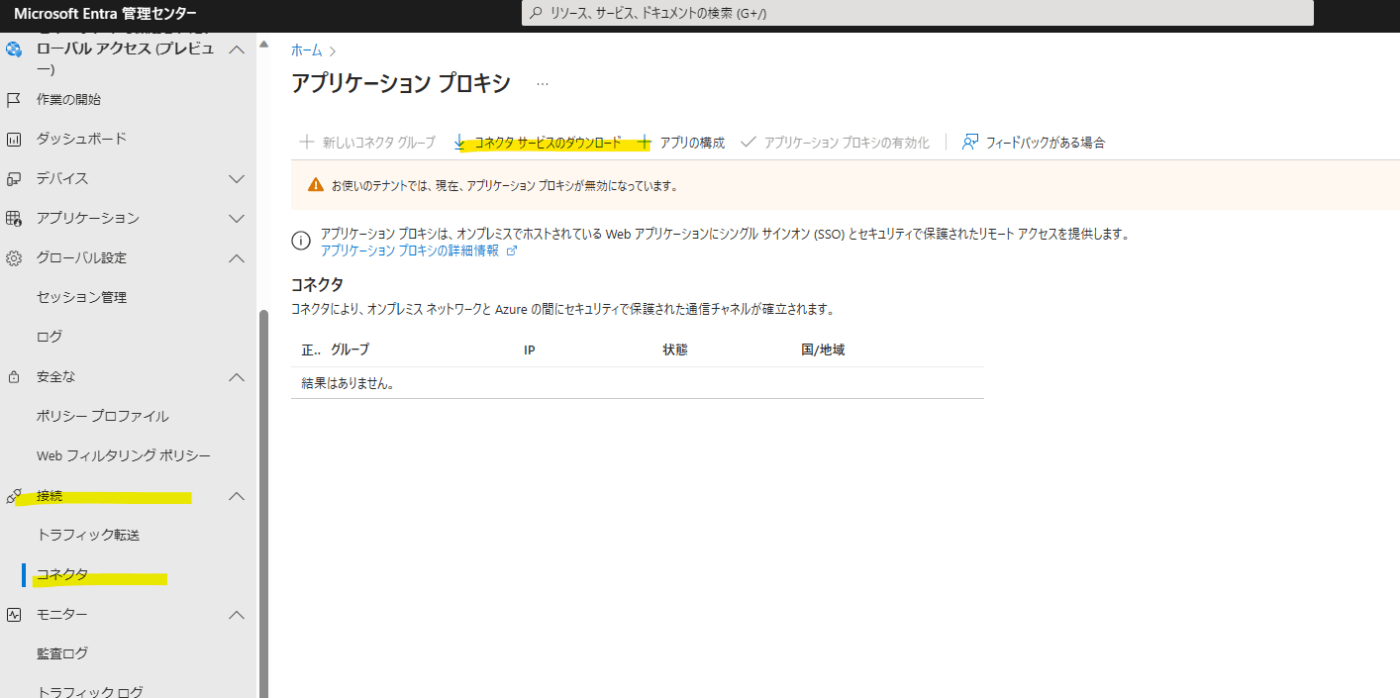

Entra 管理センター (https://entra.microsoft.com) にアクセスして、 [セキュリティで保護されたグローバル アクセス (プレビュー)] > [接続] > [コネクタ] にアクセスし、インストーラをダウンロードします。

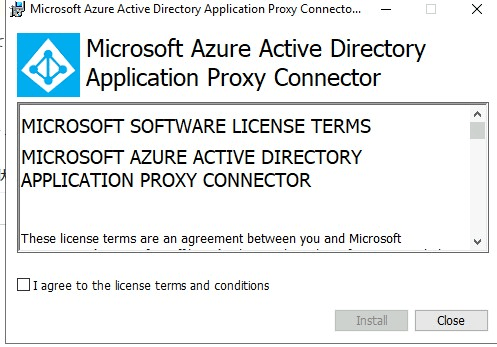

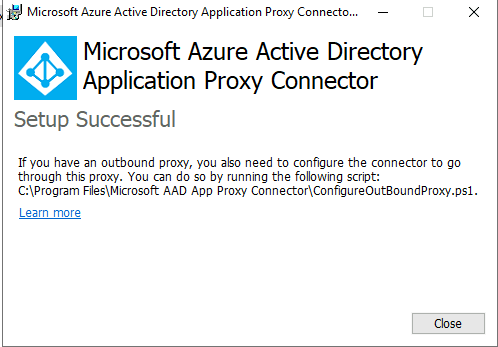

インストーラを実行して、インストールします。途中で認証画面が出るので、アプリケーション管理者以上のユーザーでログインします。

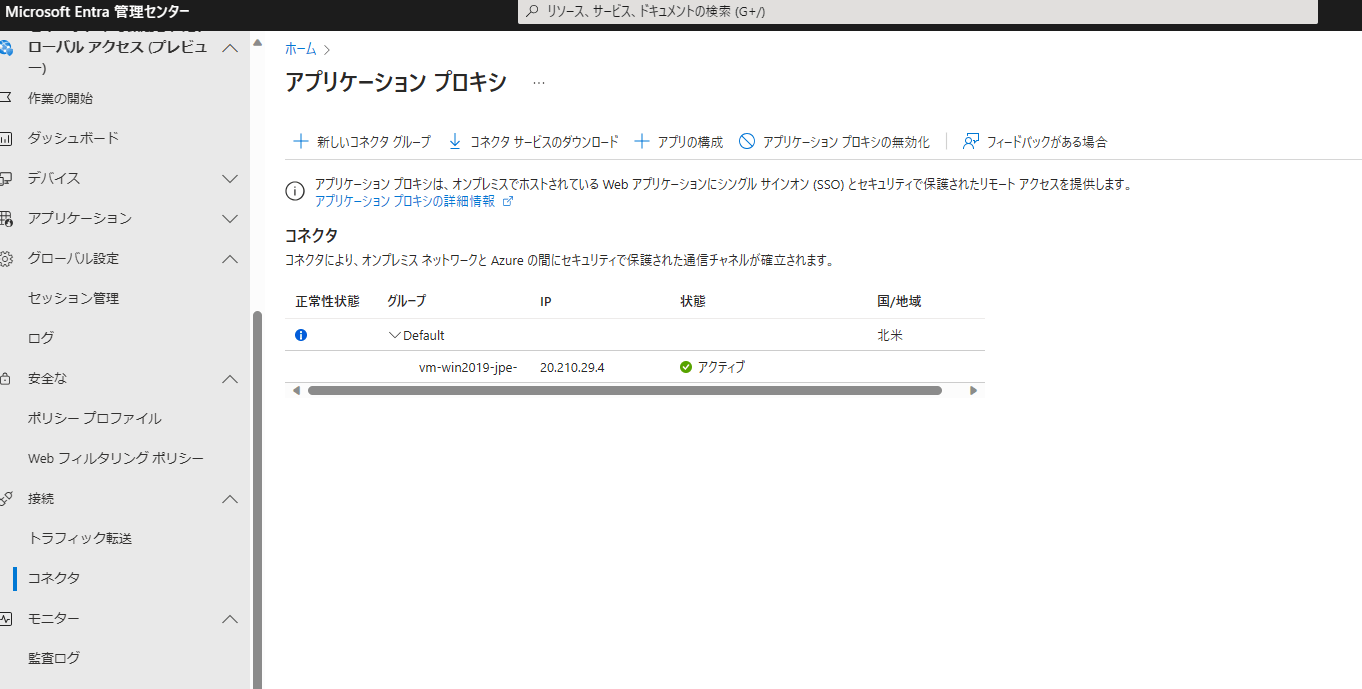

インストール完了後、以下のようにコネクタページにサーバ情報が表示されます。

Global Secure Access application

アクセス先のアプリケーションを設定してきます。Application Proxy のときとは若干異なり、

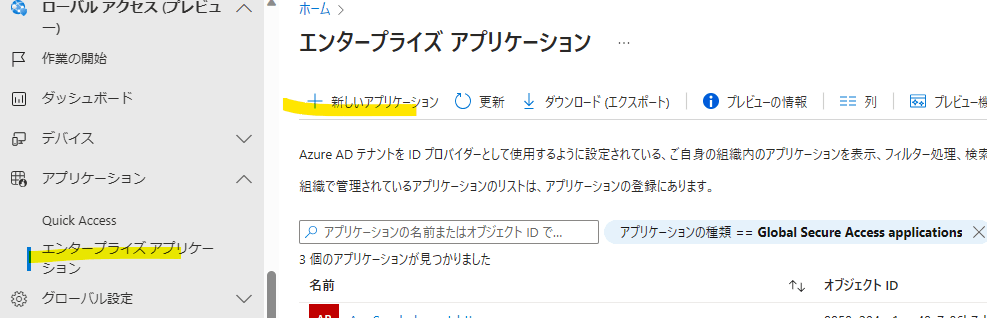

[セキュリティで保護されたグローバル アクセス (プレビュー)] > [アプリケーション] > [エンタープライズ アプリケーション] にアクセスし、[新しいアプリケーション] をクリックします。

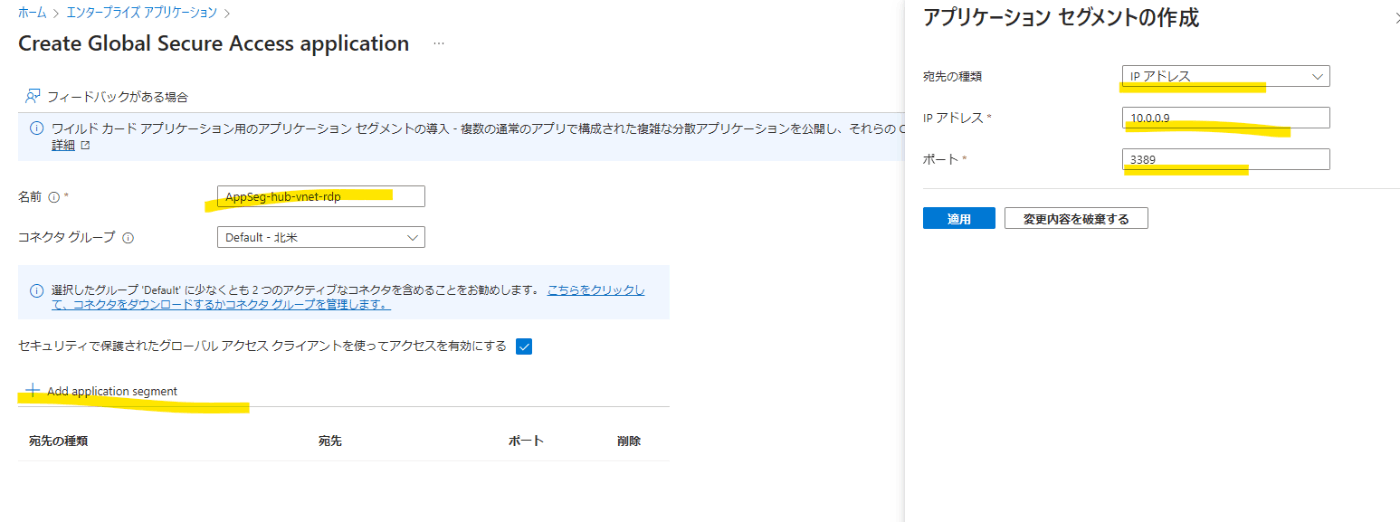

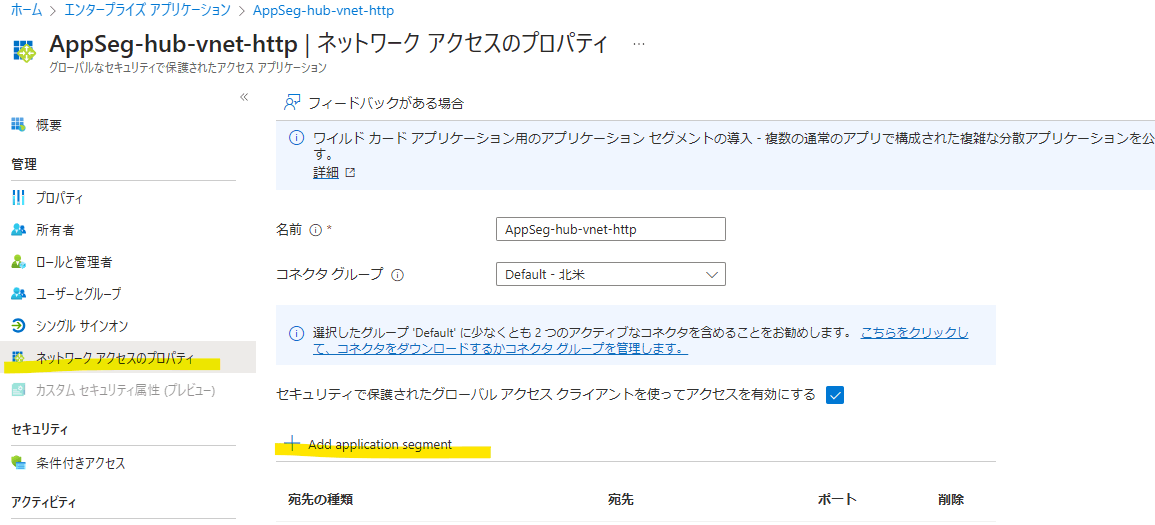

名前を指定して、[Add application segment] をクリックし、アクセス先の情報を入力します。(FQDN や IP レンジでも登録可能)

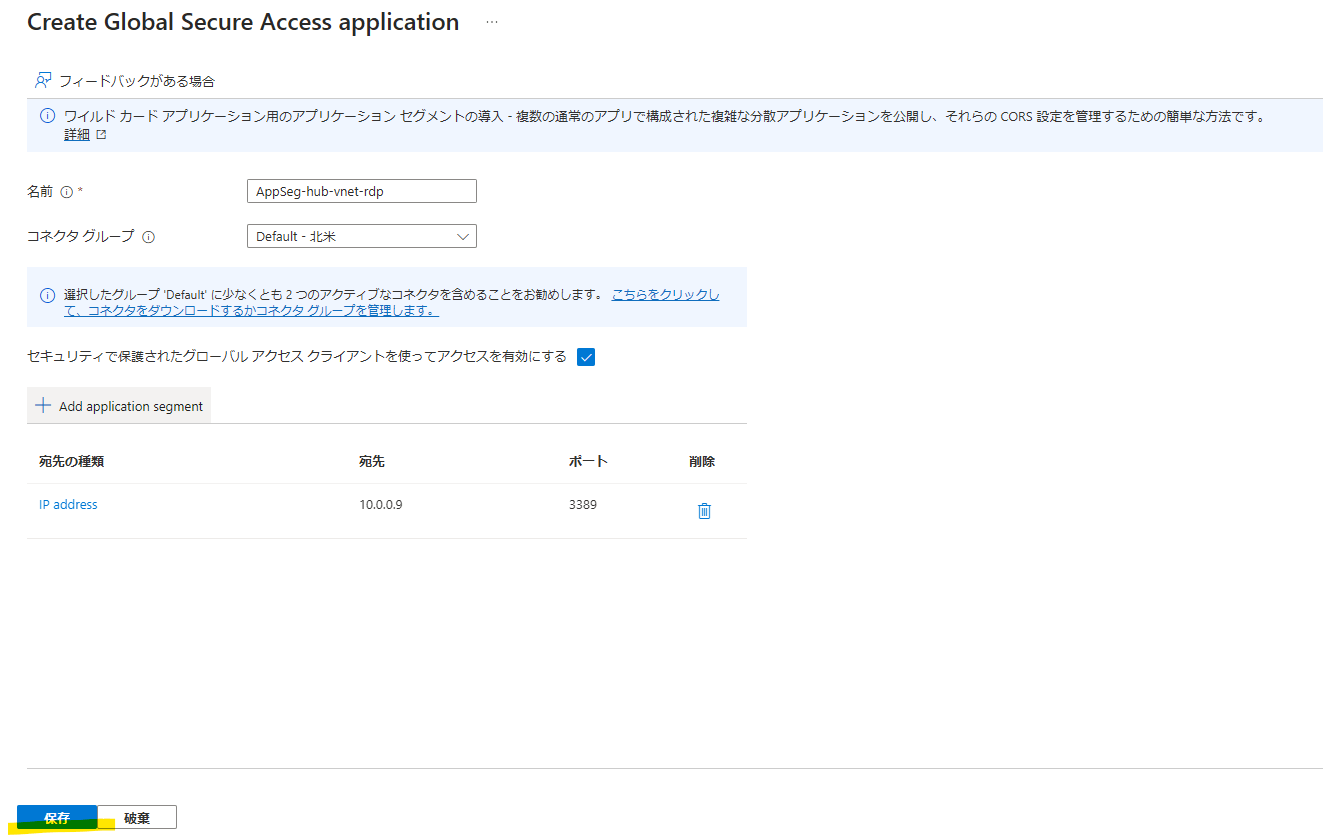

以下のように登録を確認して [保存] をクリックします。

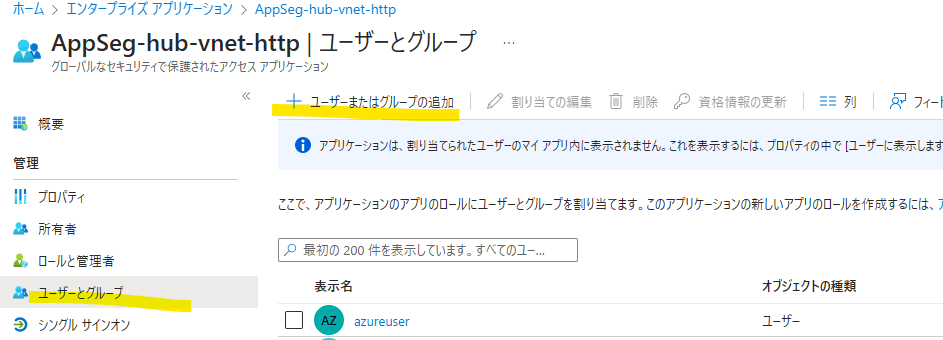

アクセスを許可するユーザー/グループを割り当てます。同じく[エンタープライズ アプリケーション] のページで 作成したアプリケーションをクリックします。

パッと見るとエンタプライズ アプリと同じ構成ですが、[グローバルなセキュリティで保護されたアクセス アプリケーション] と表示があり、通常のエンタプライズ アプリとは区別されているようです。[ユーザーとグループ] からアクセス許可するユーザーやグループを追加します。

こちらはオプションですが、Application Proxy のときと同様に条件付きアクセスを構成することが可能です。

アプリケーションを追加・変更したい場合は、[ネットワーク アクセスのプロパティ] から編集が可能です。

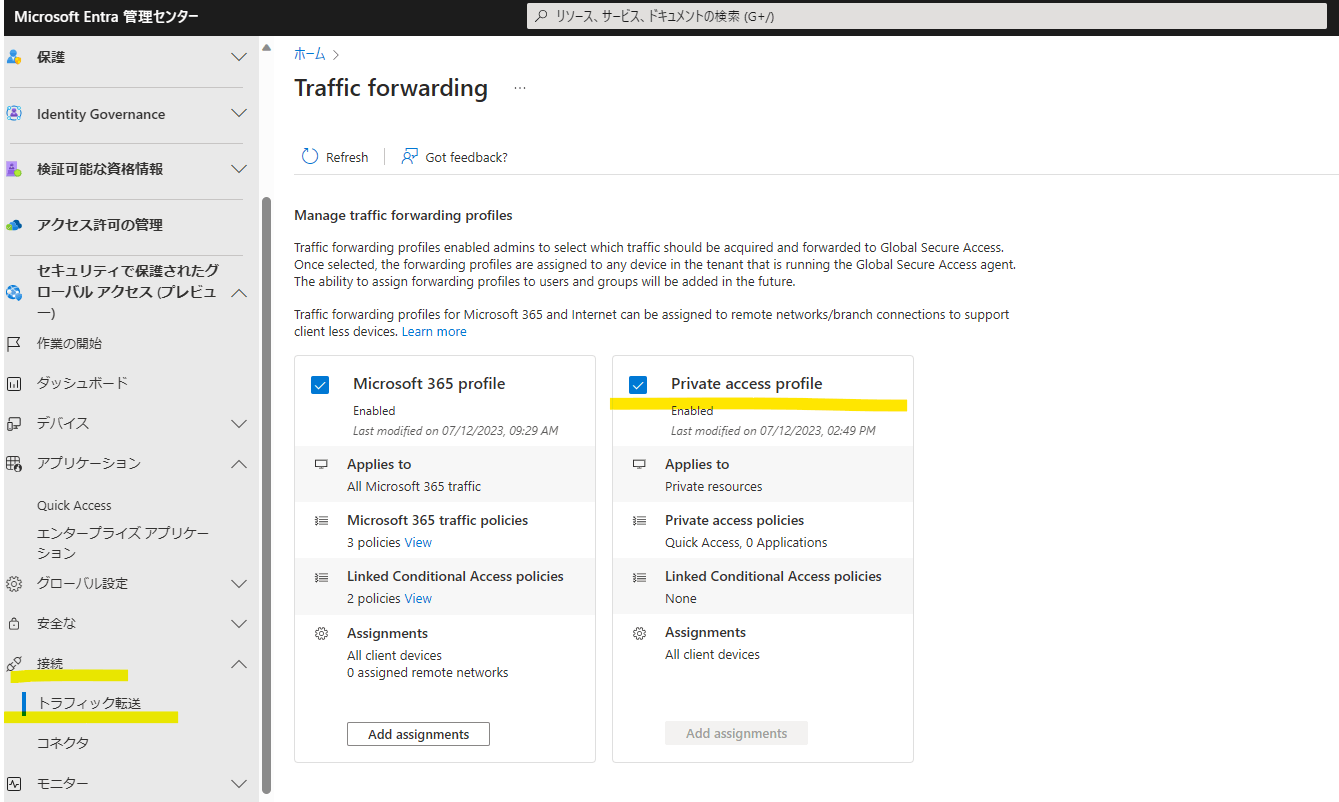

プライベートアクセスのトラフィック転送プロファイル

Private Access のトラフィック転送プロファイルを有効化します。[セキュリティで保護されたグローバル アクセス (プレビュー)] > [接続] > [トラフィック転送] にアクセスし、[Private access profile] を有効化します。なお、現時点では Private Access 自体への条件付きアクセス、およびリモート ネットワーク経由のアクセスはサポートされていないようです。

Global Secure Access Client をインストール

Internet Access の際と同じですが、こちらを参考にしてインストールを進めていきます。注意事項などの詳細は Internet Access のほうの記事をご確認ください。

Entra 管理センターの [セキュリティで保護されたグローバル アクセス (プレビュー)] > [デバイス] > [クライアント] からインストーラをダウンロードします。

実行すると以下のように認証画面が出るので、ログインします。

インストールに成功するとタスクトレイにアイコンが表示されます。

動作検証

アクセス確認

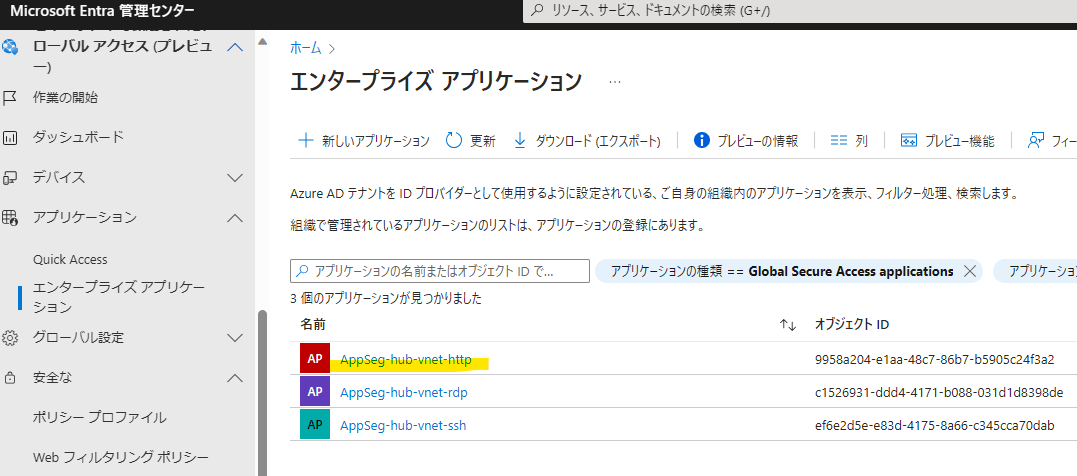

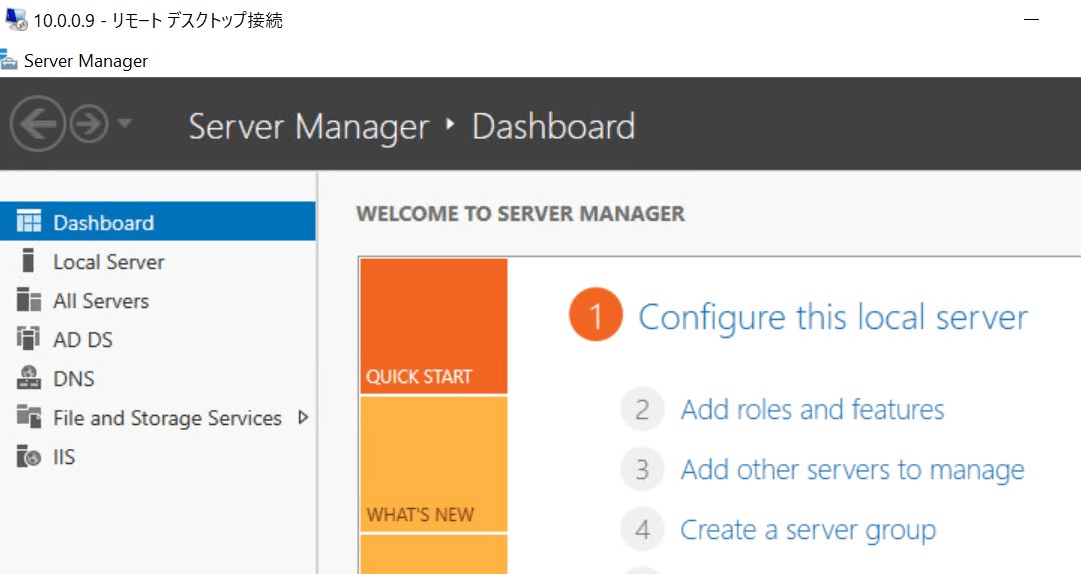

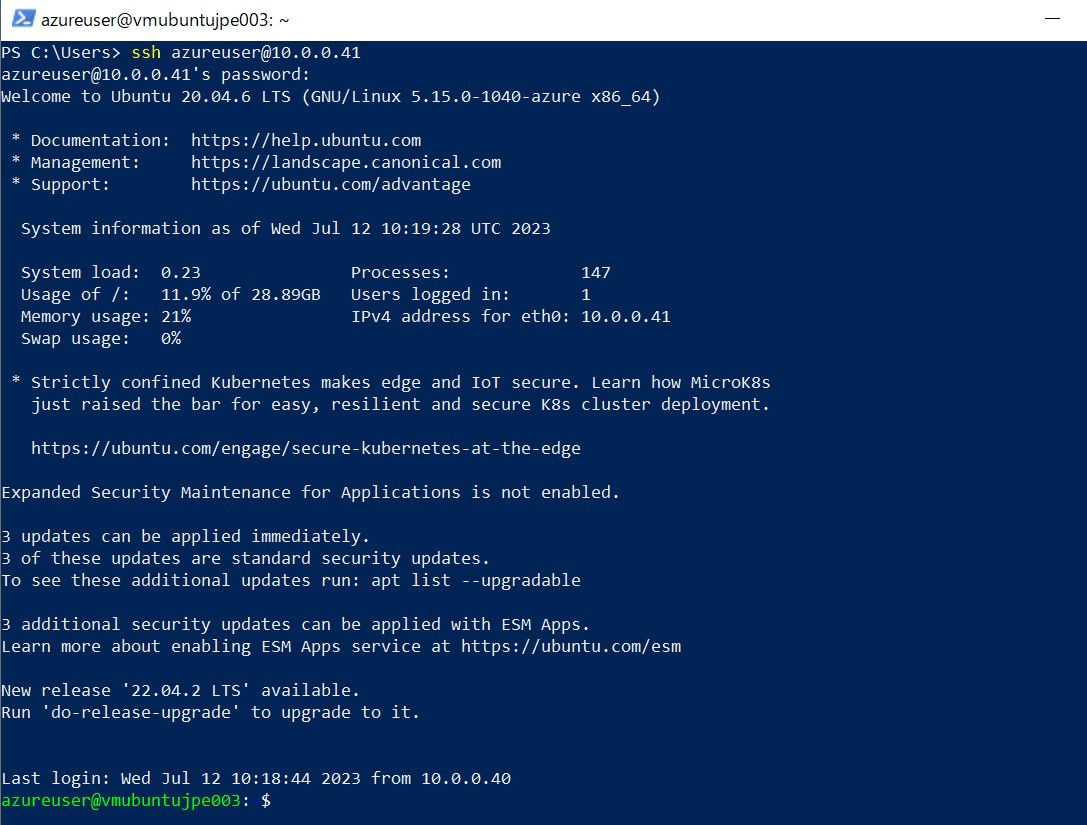

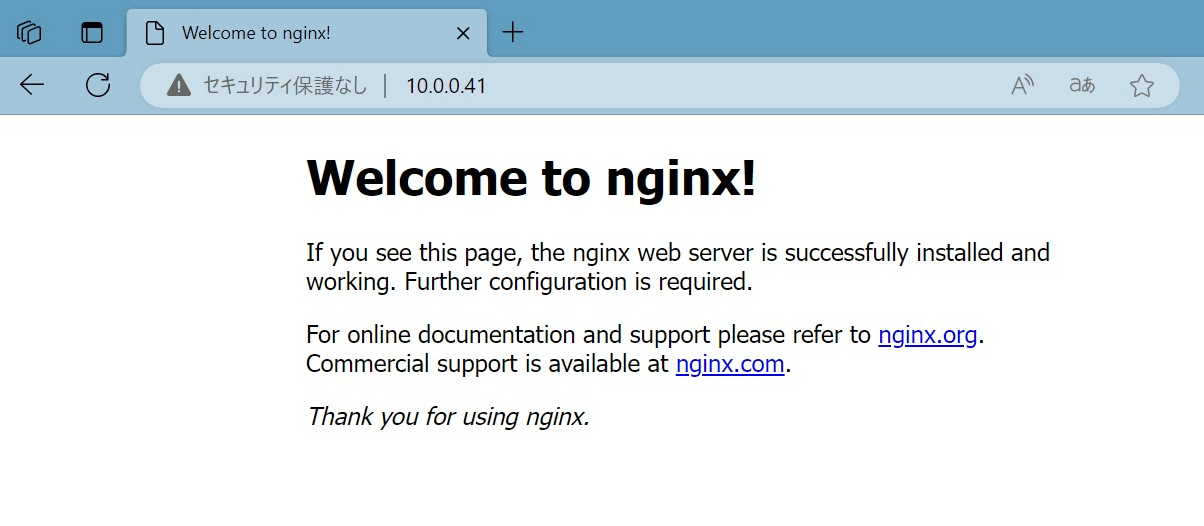

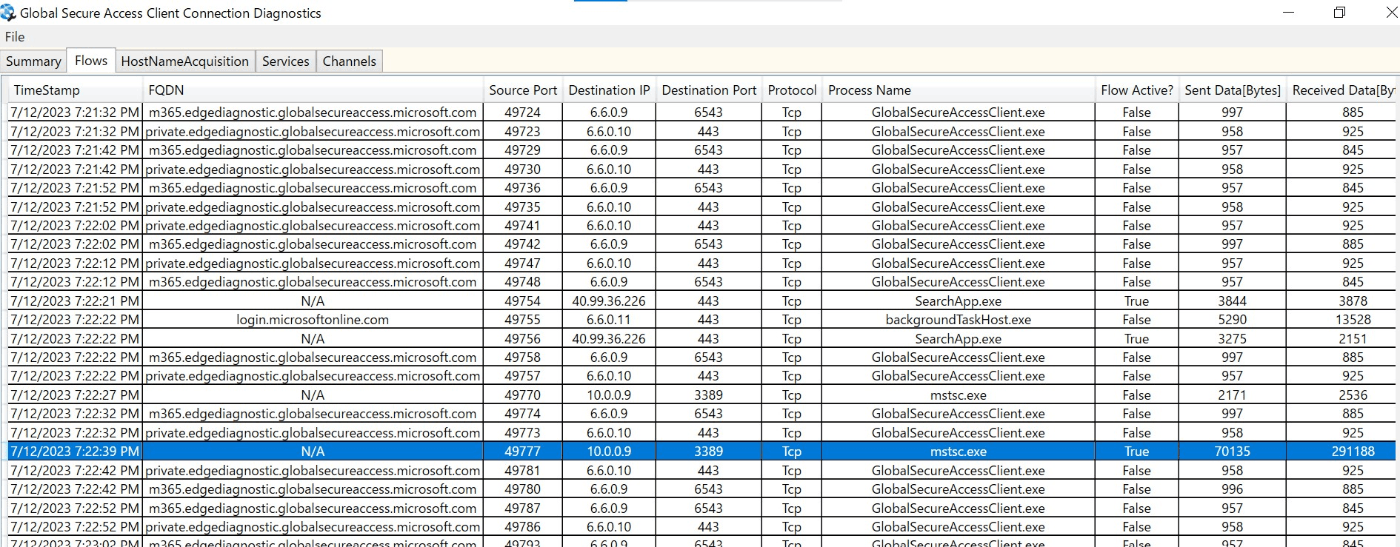

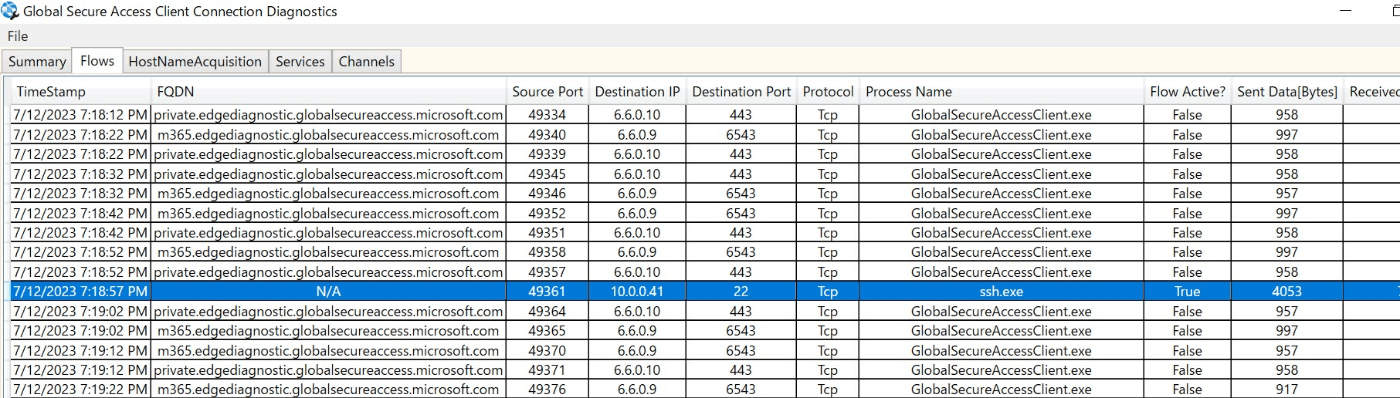

今回は rdp、ssh、http を登録しました。分かりづらいのですが、外部ネットワークから Global Secure Acceess 経由でアクセスできています。

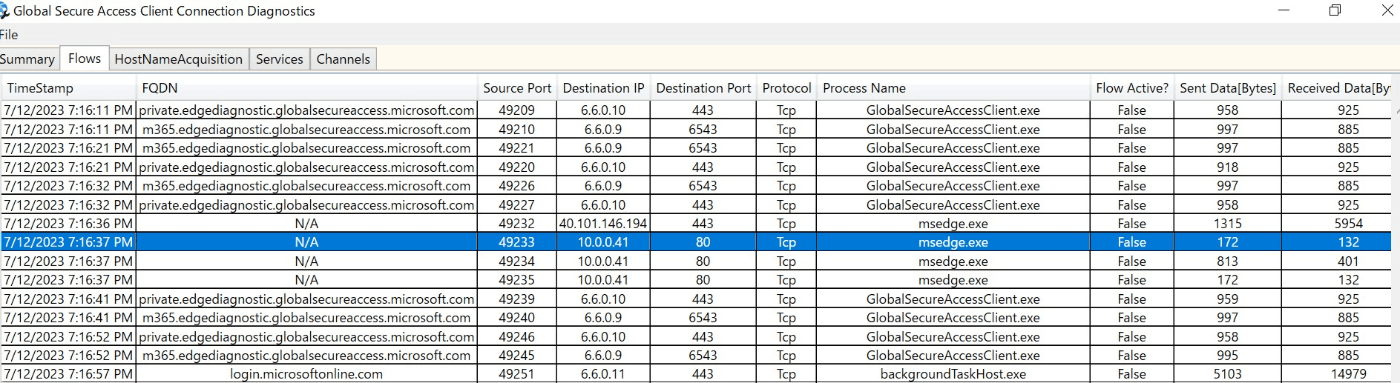

併せて、タスクトレイのアイコンを右クリックすると、[Connection Diagnostics] が開き、フロー情報が確認できます。そちらでもアクセスできているログが記録されています。

ログ

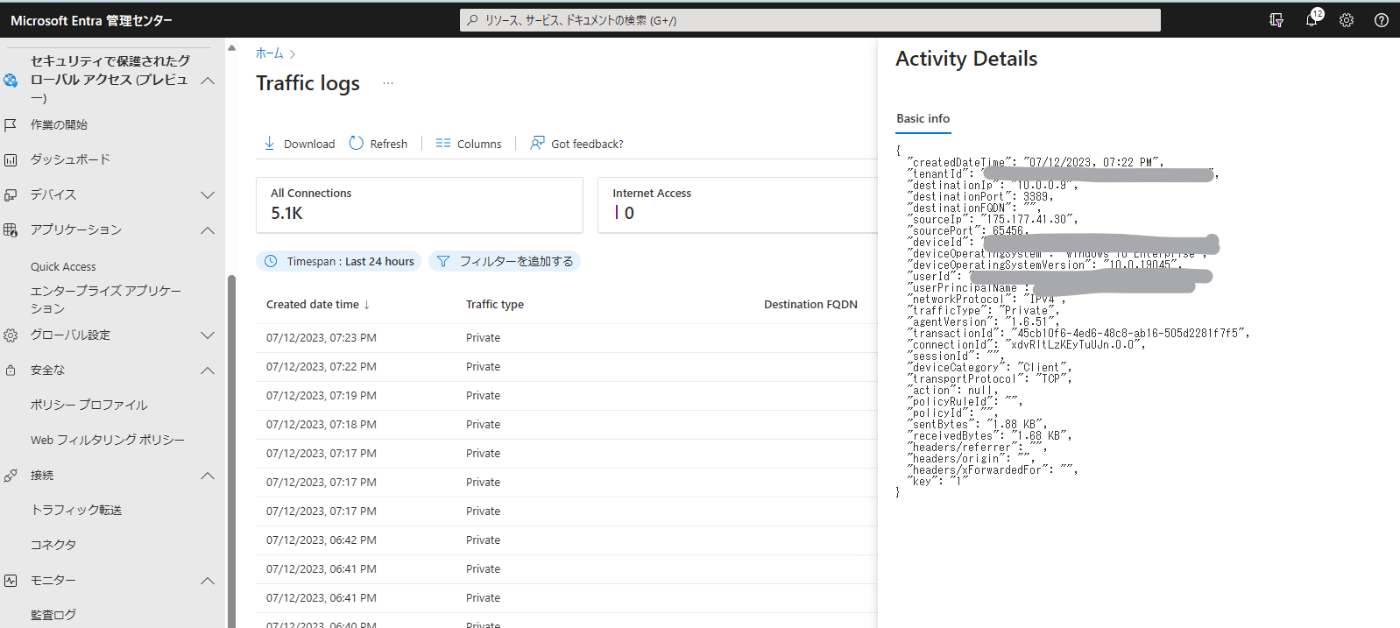

トランザクション ログに以下のように記録されます。

まとめ

長くなりましたが、新しくリリースされた Entra Global Secure Access の Private Access を検証してみました。従来の Application Proxy の弱点であったブラウザのみという制限をクリアできるため、リモートアクセスツールとして非常に有用かと思います。

Discussion

Private Access に必要なコネクタの最低バージョンが 1.5.3417.0 なので、既存の Azure AD Application Proxy サーバーでバージョンアップさせて検証したところ、うまく動作しませんでした。

コネクタを一度完全にアンインストールしてから、最新版(1.5.3417.0) をインストールするとちゃんと動作したので、既存の Azure AD Application Proxy からコネクタをバージョンアップさせる場合は、一度コネクタをアンインストールしたうえで導入した方が動作が安定すると思われます。