Microsoft Purview アカウントを使って Azure の機密情報を検出してみる

はじめに

Defender for Cloud で提供されている Defender CSPM では、クラウド内の機密情報の検出機能が使用できますが、Microsoft Purview としても Purview アカウントを作成して、データ マップやデータ カタログでクラウド内の機密情報を検出・可視化できる機能があります。今まで操作したことなかったので、基本的な設定と動作確認をしてみようと思います。

設定

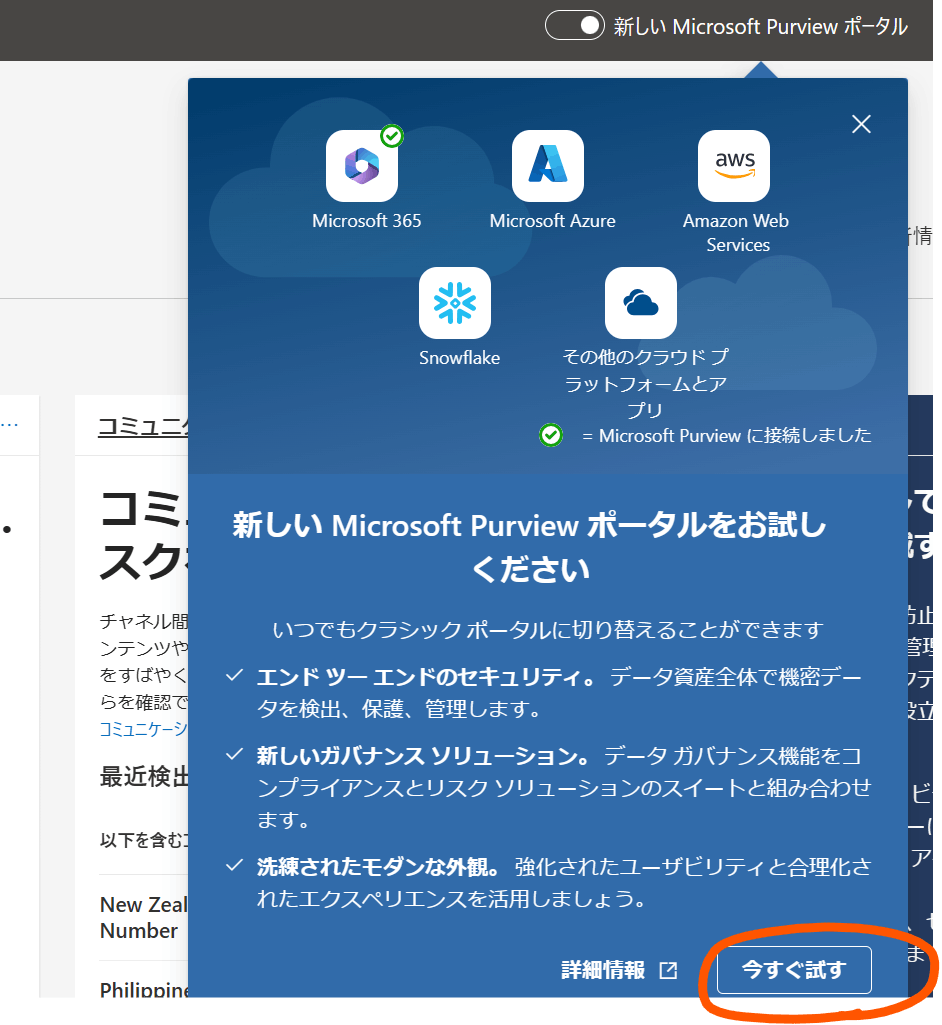

新しい Microsoft Purview ポータルのほうが分かりやすかったので切り替えます。

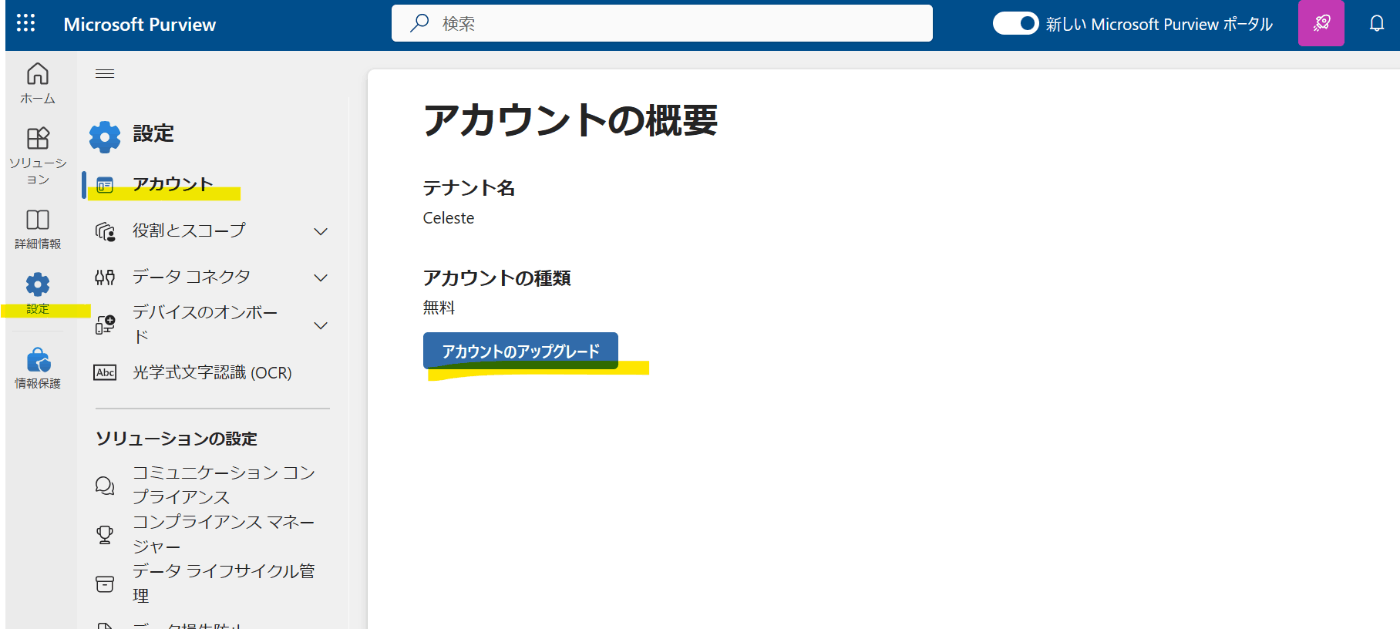

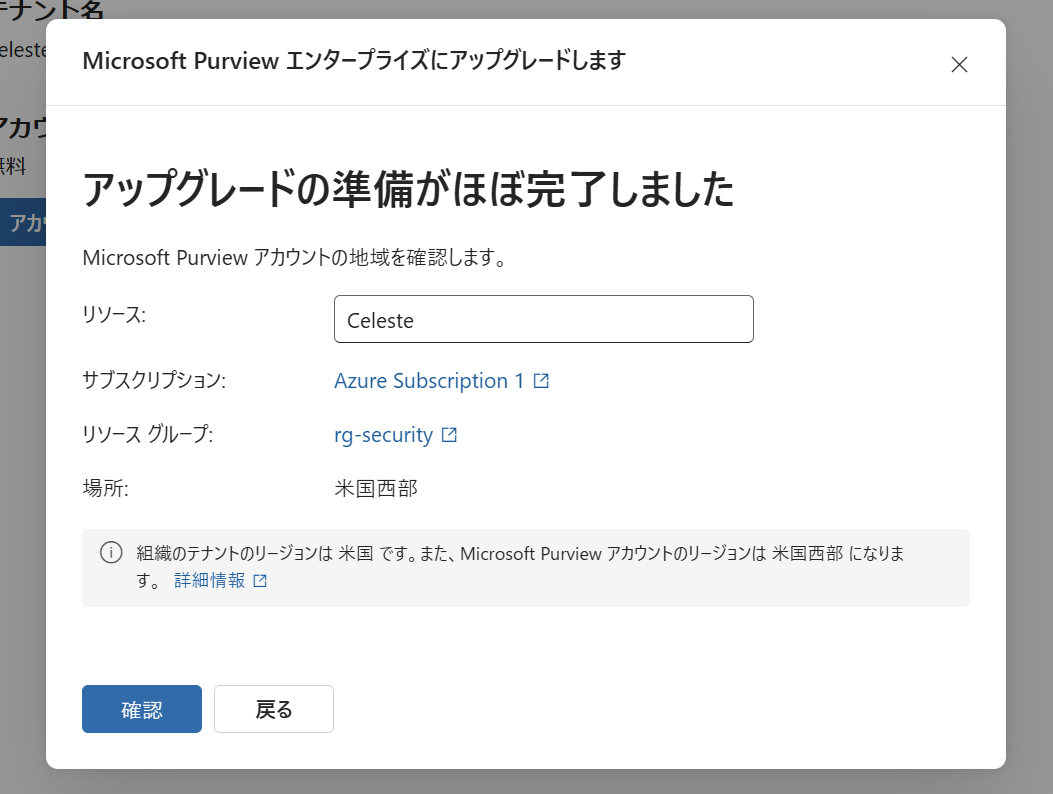

[設定] > [アカウント] で [アカウントのアップグレード] をクリックします。

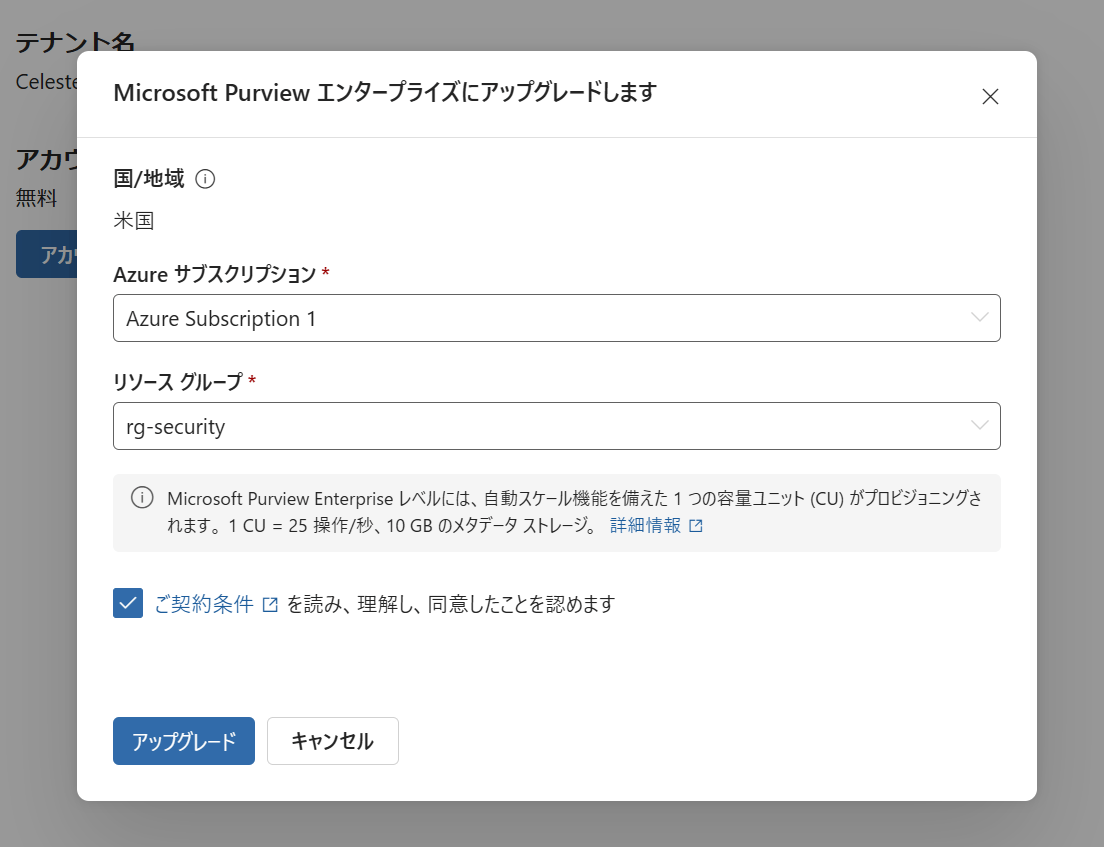

容量ユニット (CU) をプロビジョニングする Azure サブスクリプション・リソース グループを指定し、[アップグレード] > [確認] > [開始] をクリックします。

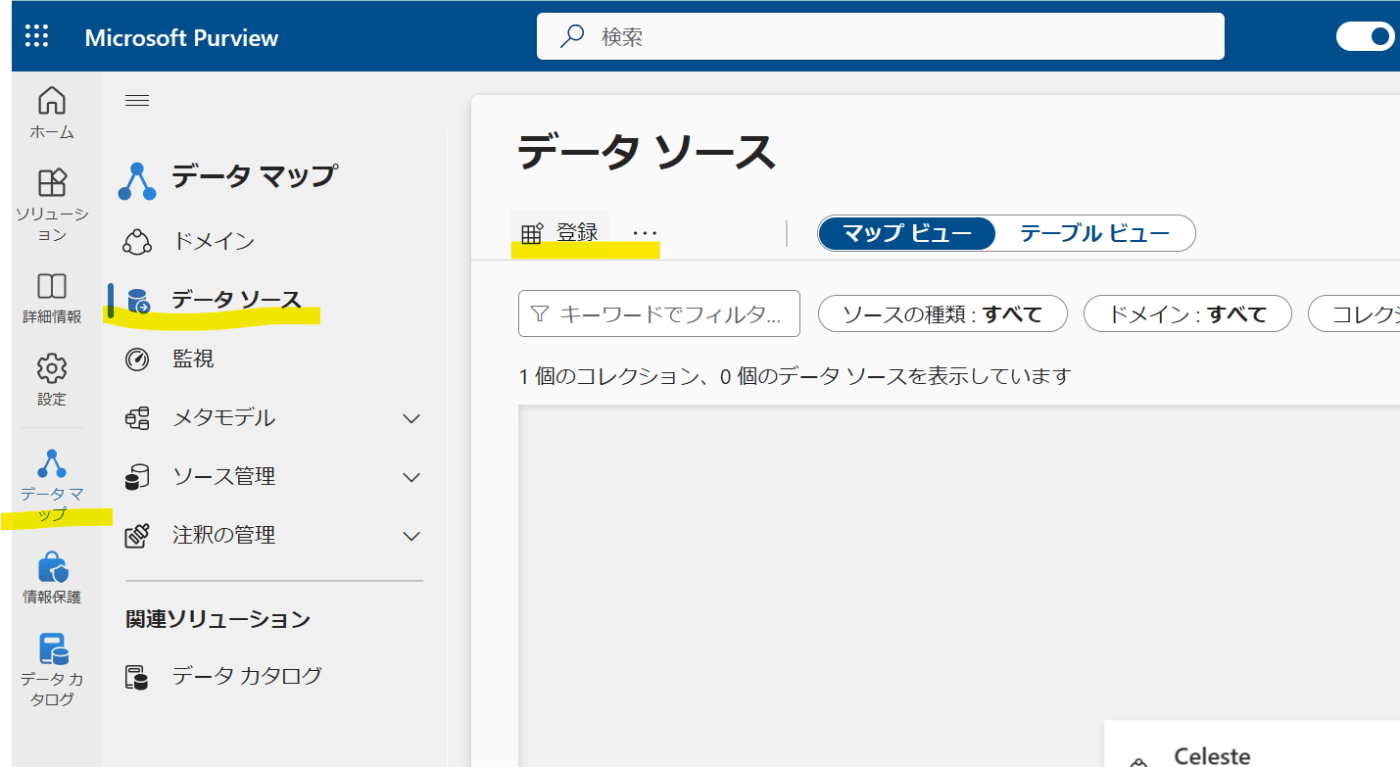

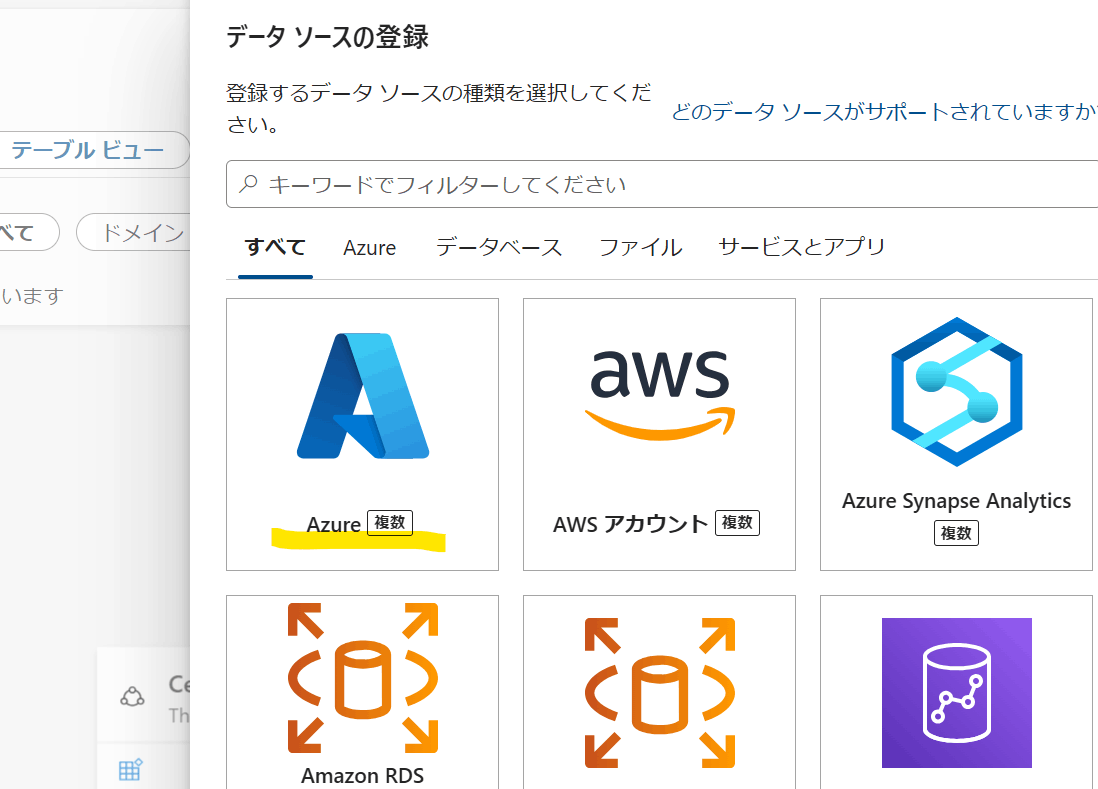

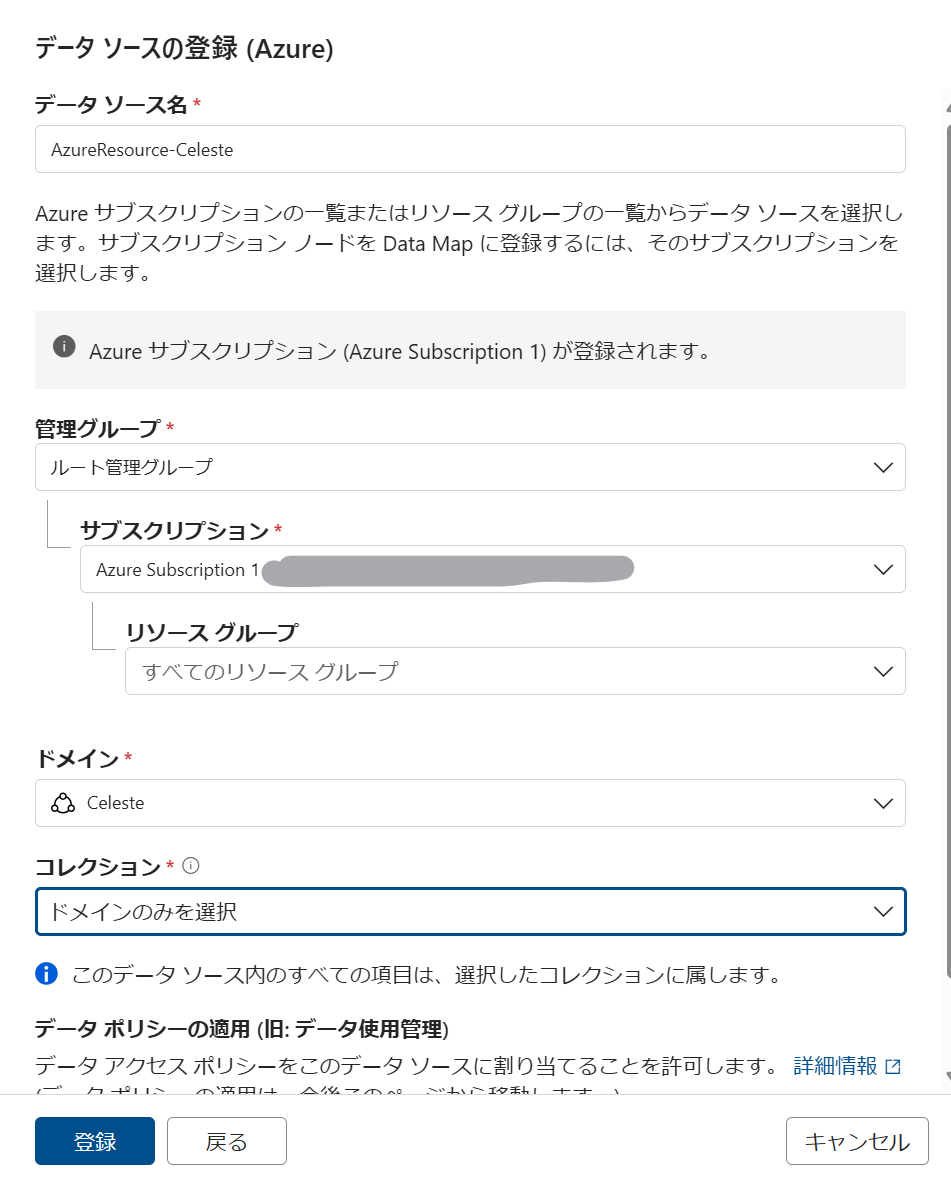

データ マップから [データ ソース] > [登録] をクリックし、[Azure] を選択、名前や対象サブスクリプションなどを入力し、登録します。

以下を参考に Azure 環境へのアクセス権限を付与していきます。

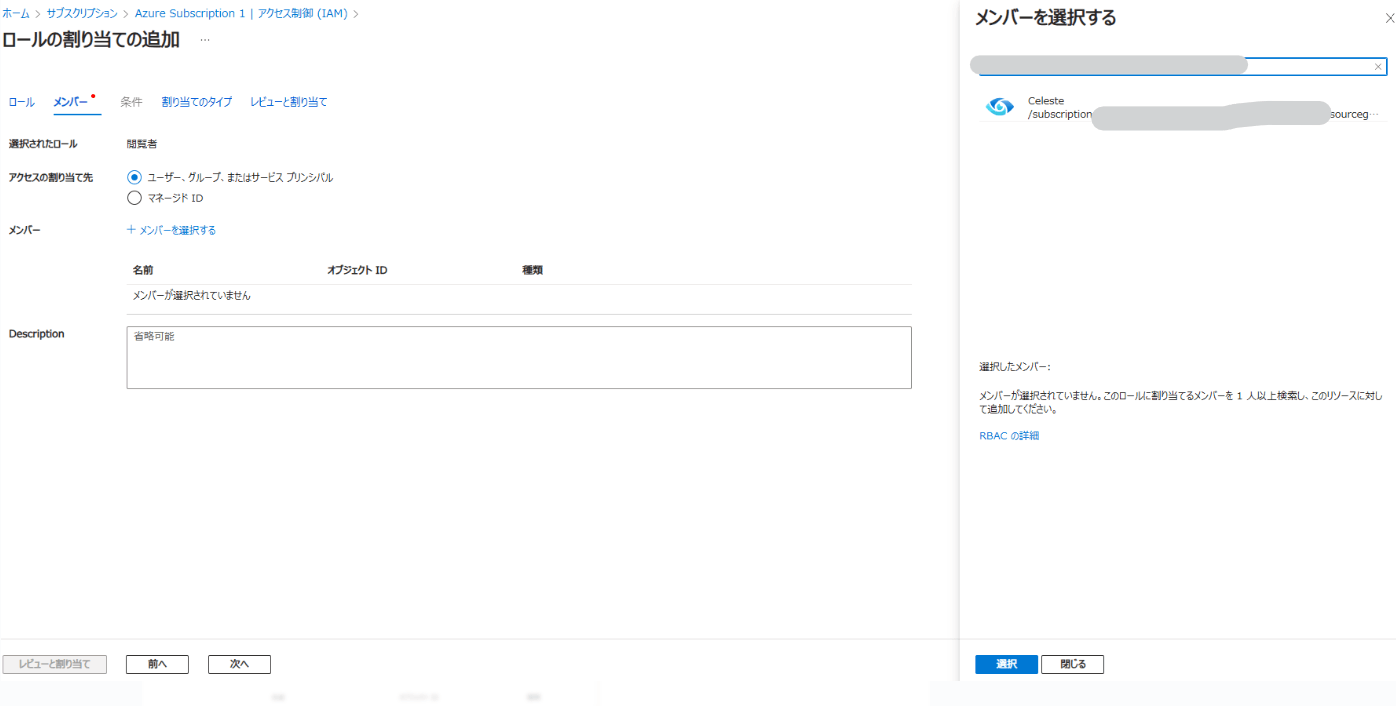

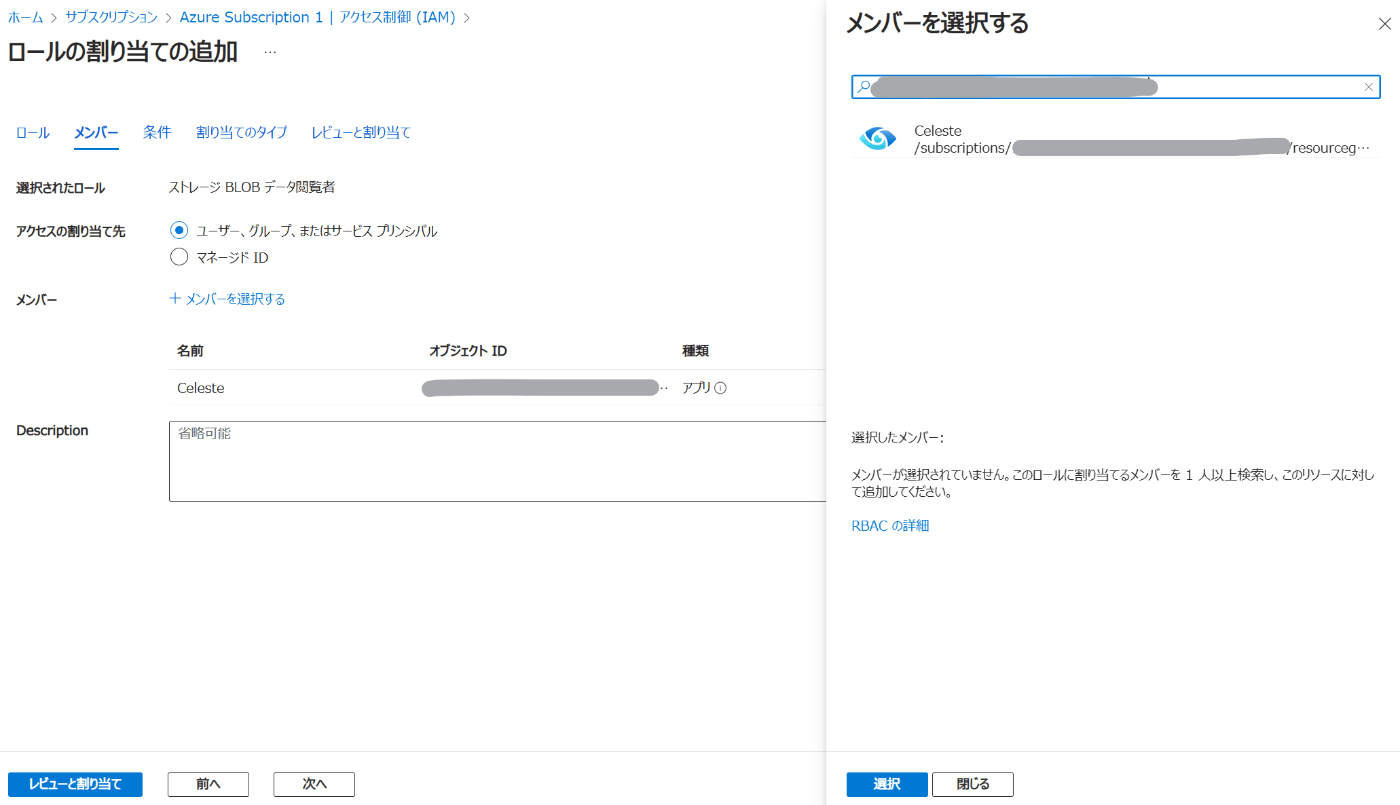

今回はストレージ アカウント用だけ設定しました。サブスクリプションのアクセス制御 (IAM) の箇所から Purview アカウントのマネージド ID に対して以下を付与します。

- 閲覧者

- ストレージ BLOB データ閲覧者

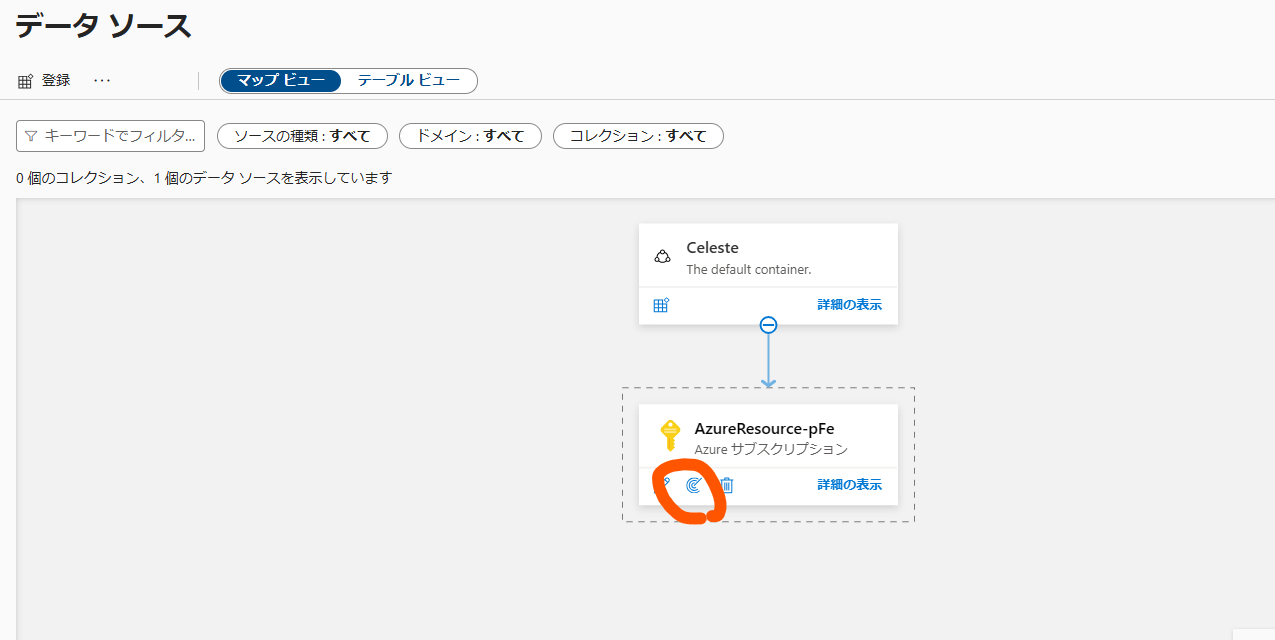

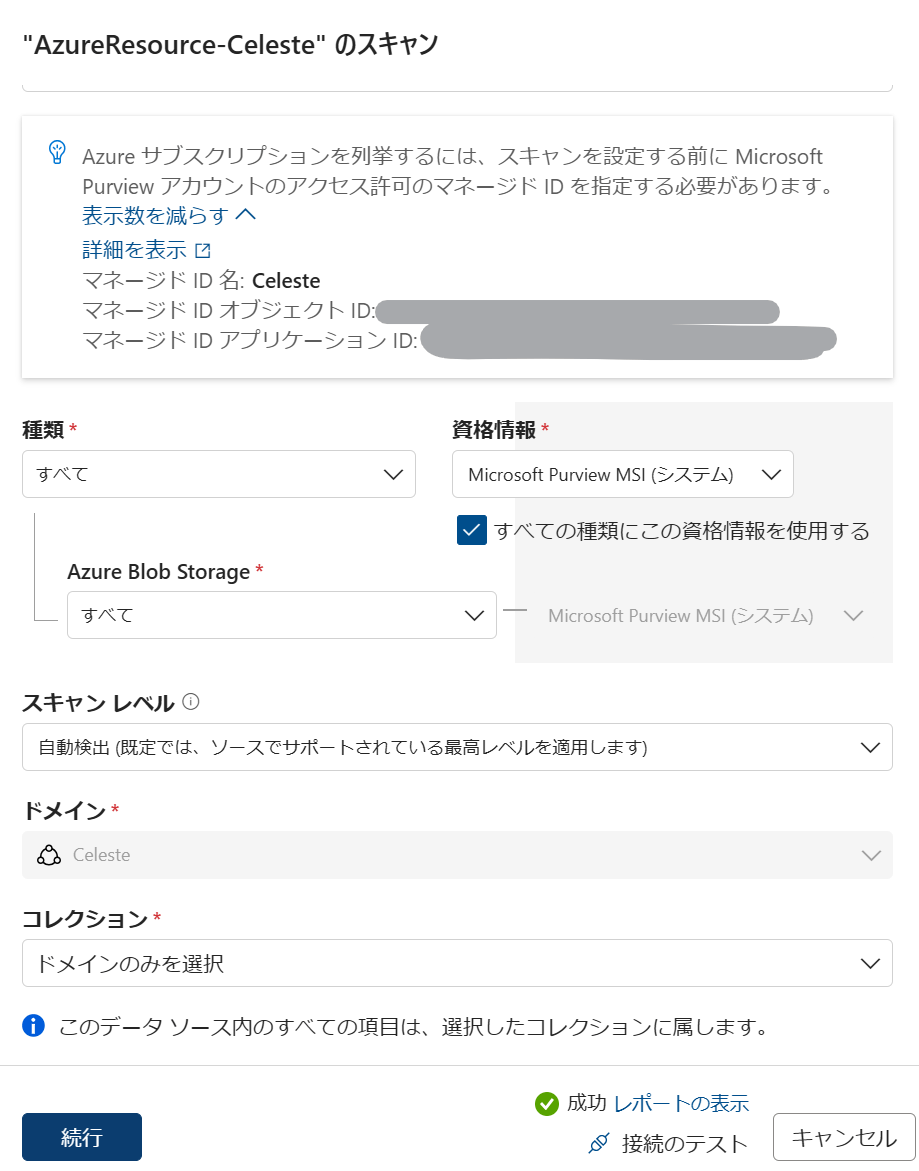

データ ソースで表示されたサブスクリプションのスキャン設定をクリックします。表示されたスキャンの設定画面で資格情報で [Microsoft Purview MSI (システム)] を選択し、[接続のテスト] をクリック、成功したら [続行] をクリックします。

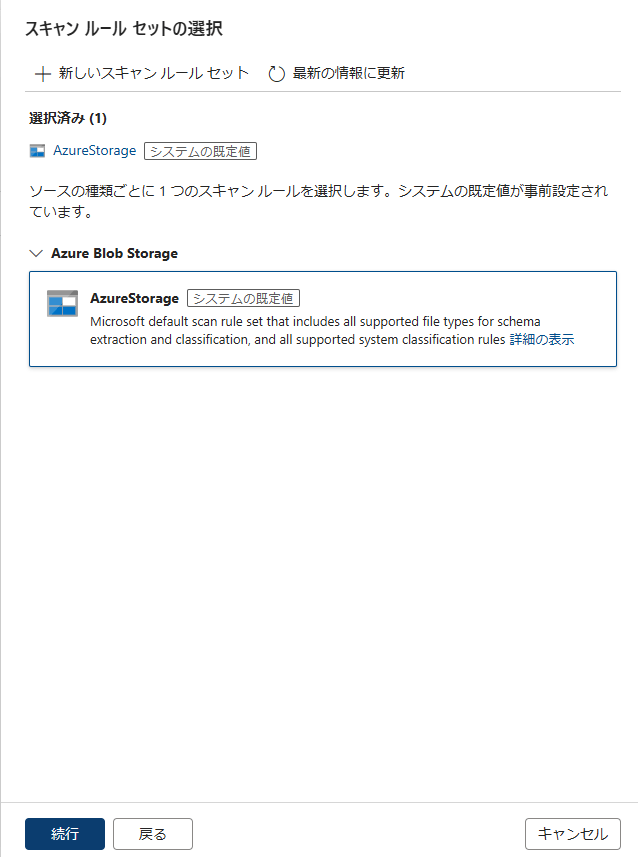

[スキャン ルール セットの選択] 画面で [続行] をクリックします。

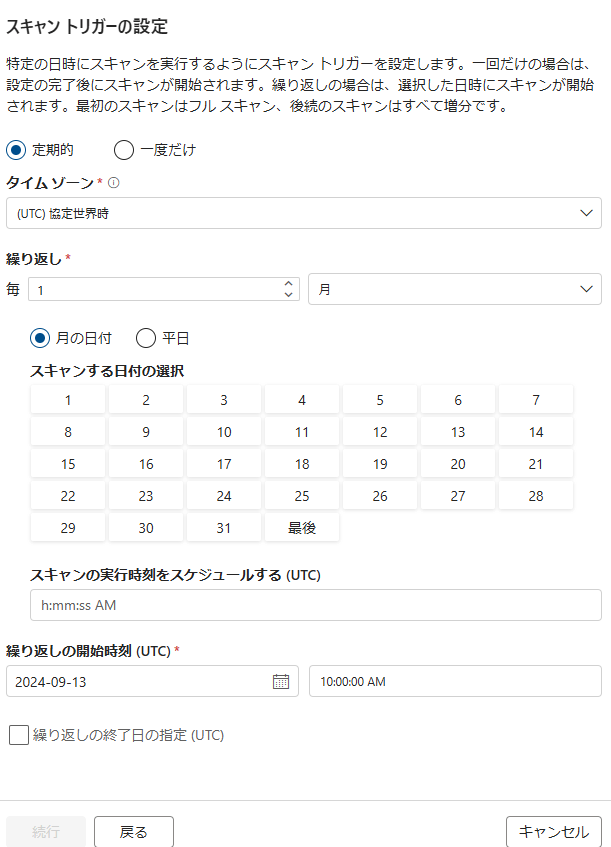

スキャン周期などを設定します。

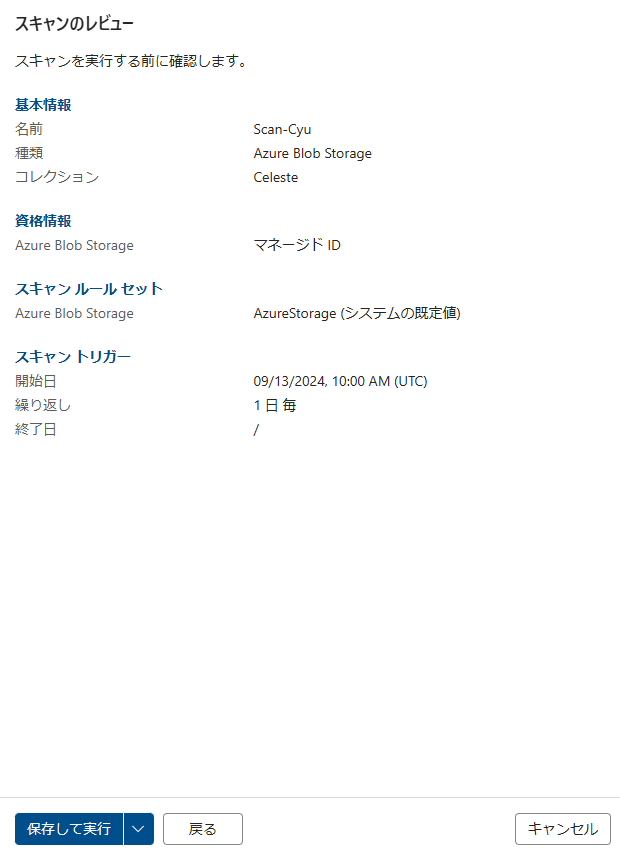

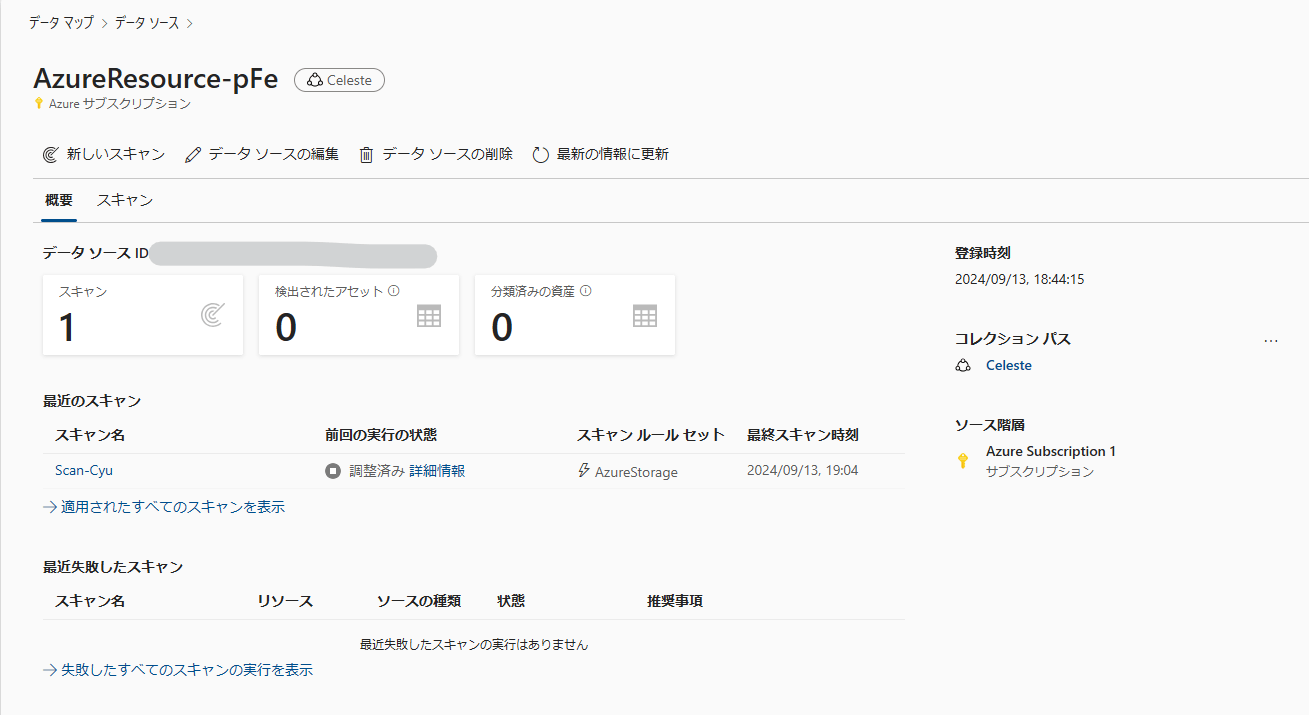

[保存して実行] をクリックします。スキャンがデータ ソースに反映されます。

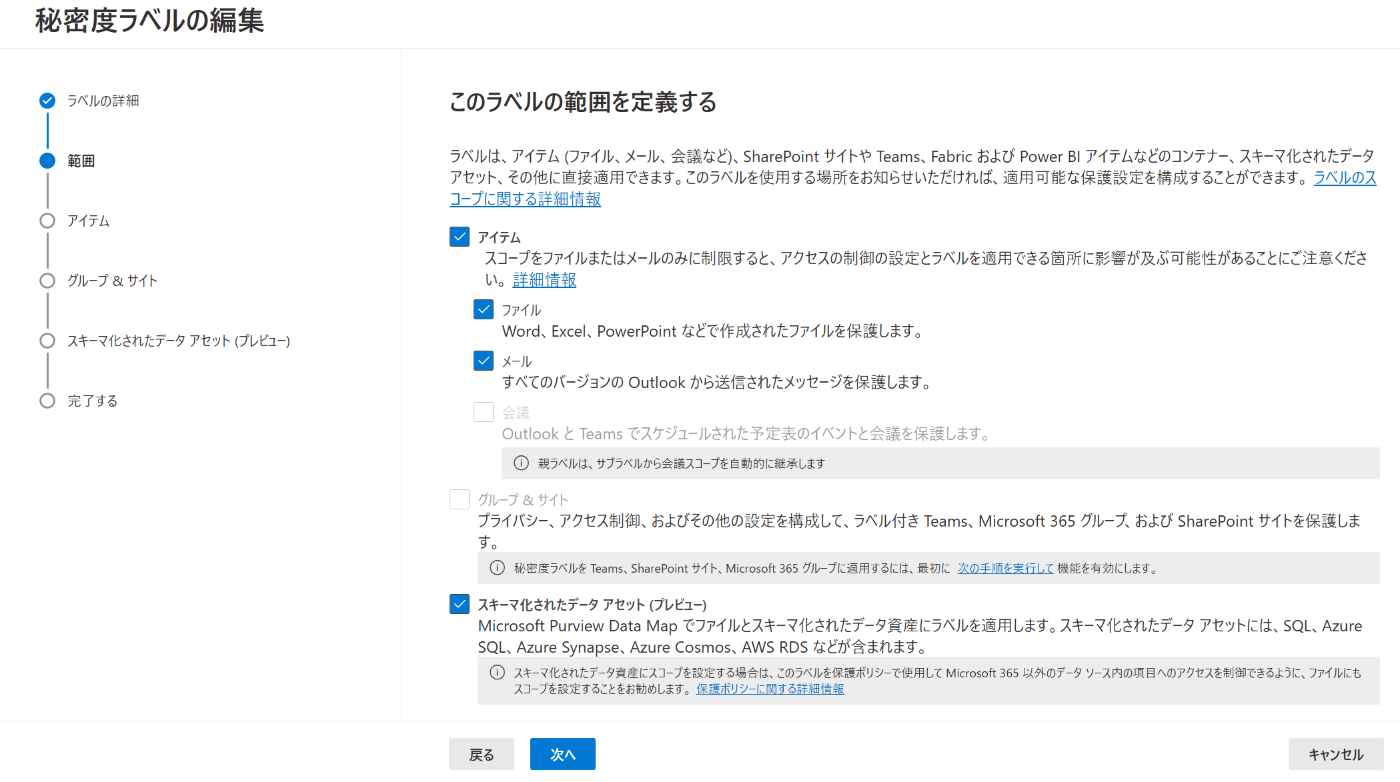

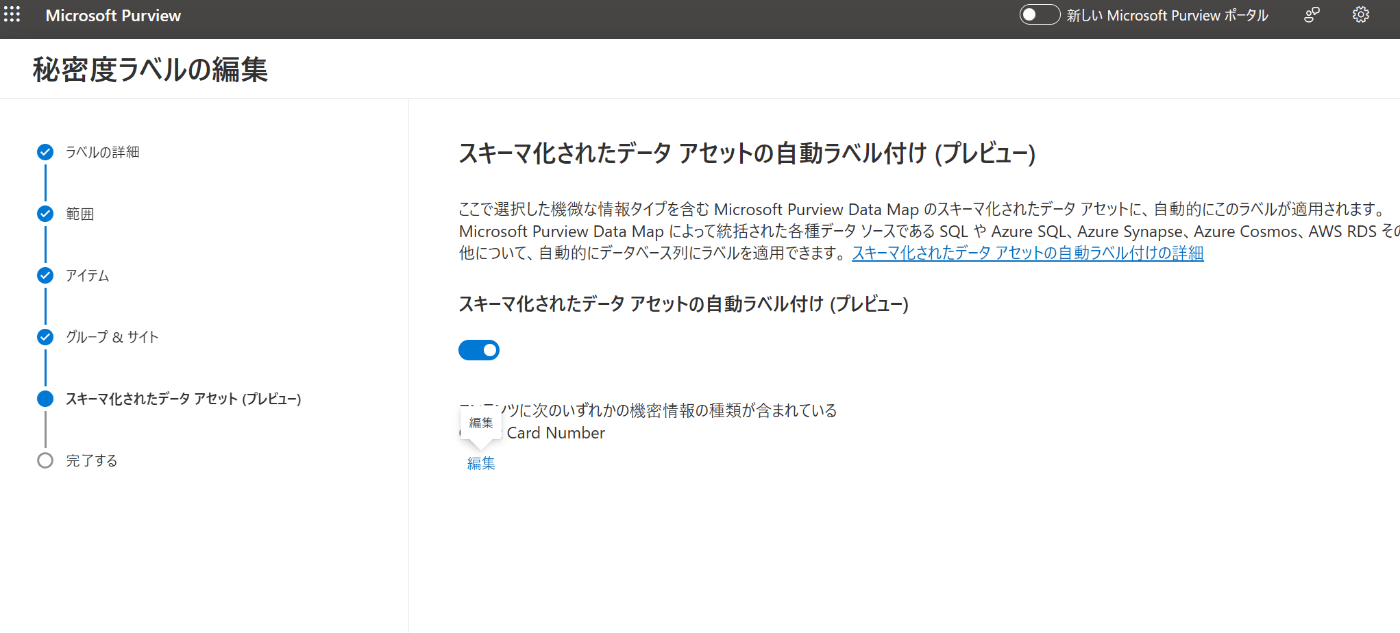

データ アセットに秘密度ラベルを適用するため、秘密度ラベル設定を編集します。範囲で [スキーマ化されたデータ アセット] にチェックを入れ、スキーマ化されたデータ アセットの自動ラベル付けを ON にします。

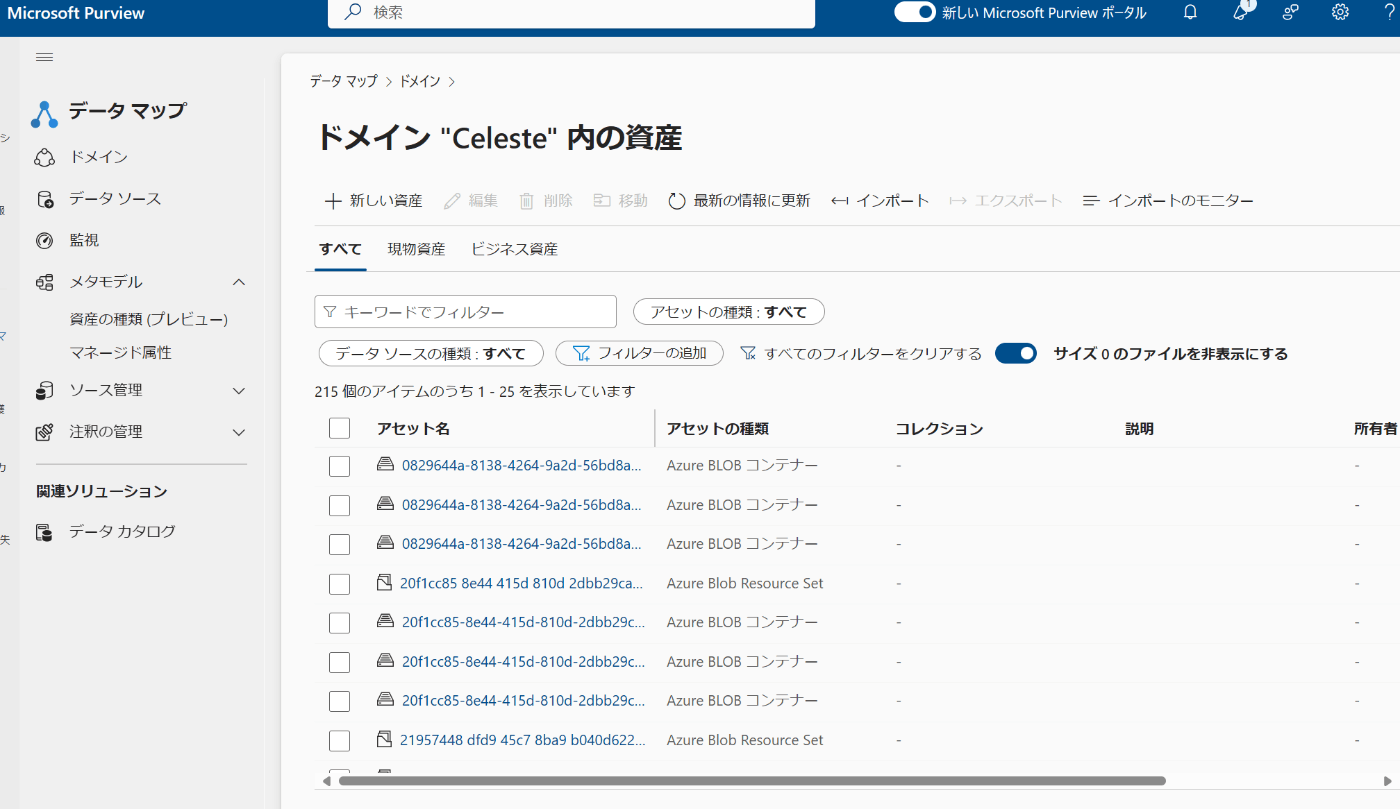

スキャン結果

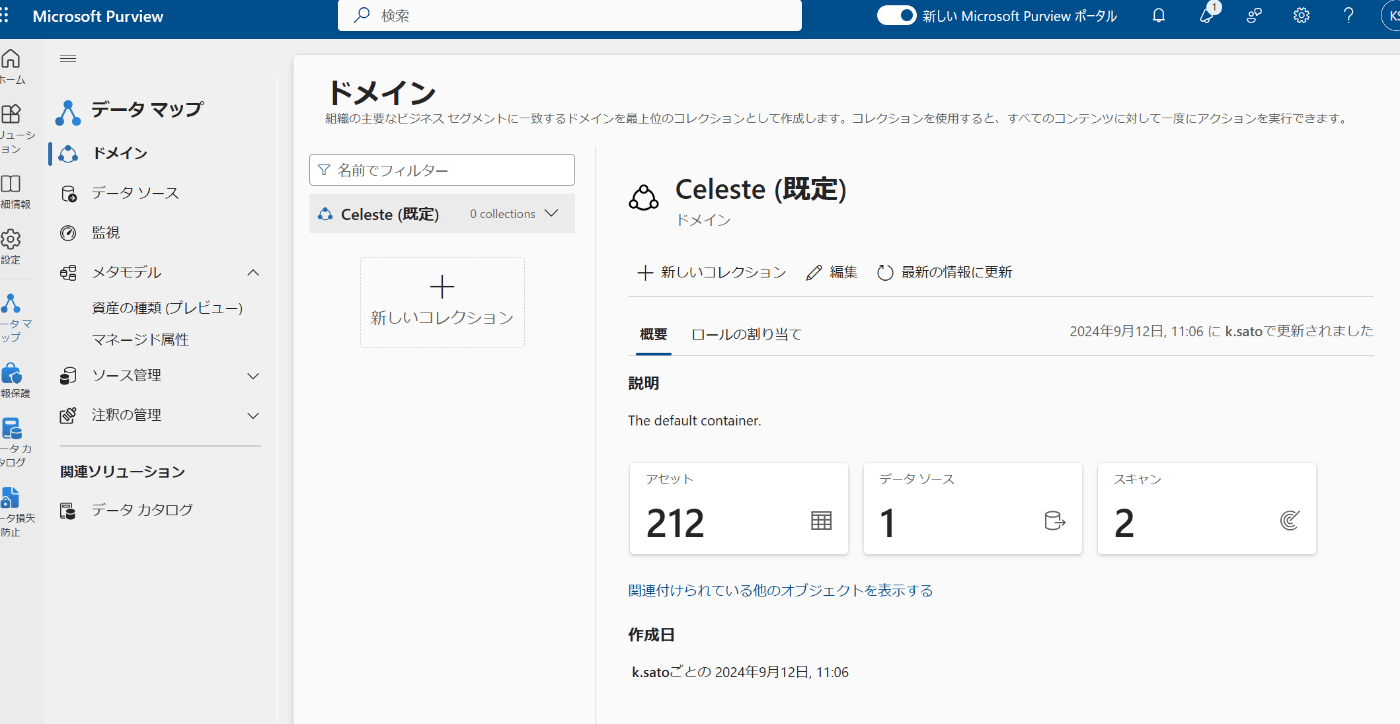

データ マップで検出されたアセットなどが確認できます。

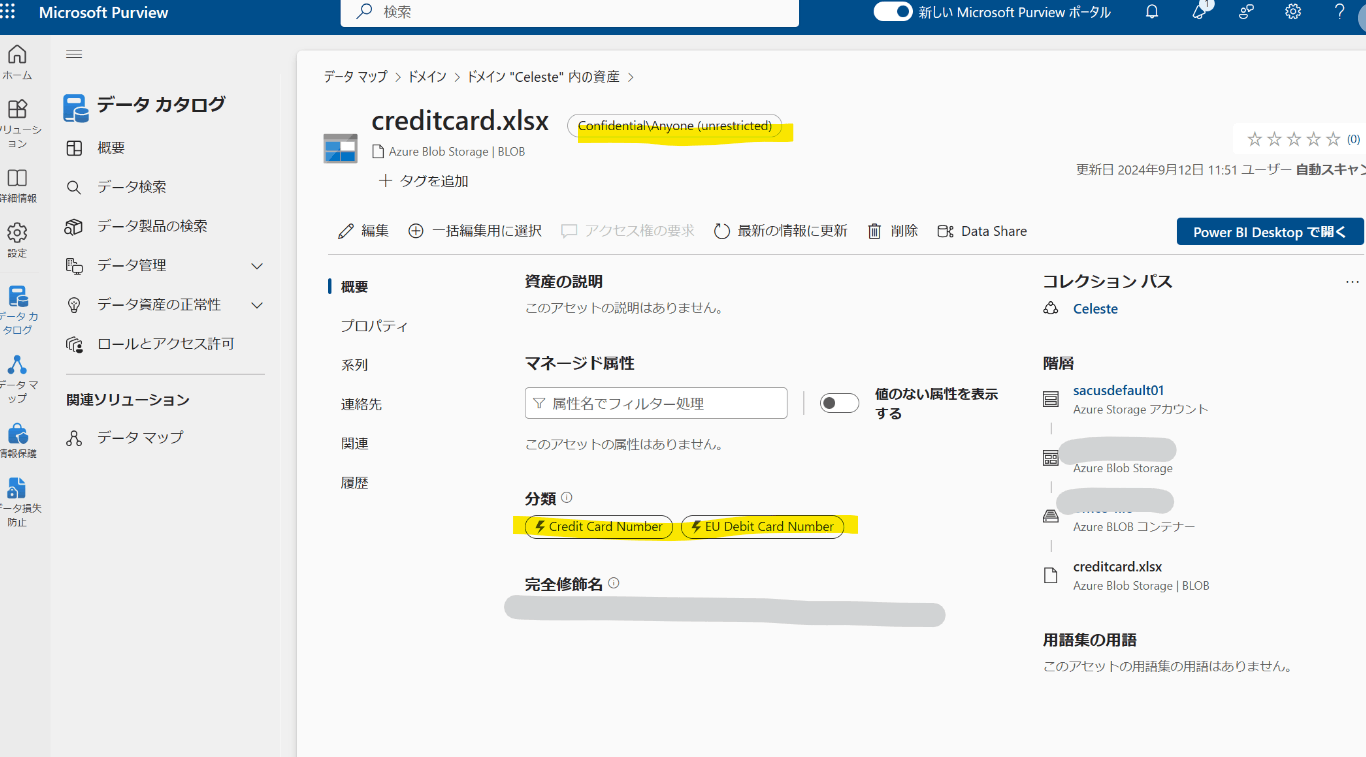

BLOB ファイルをクリックすると詳細が確認できます。分類で Credit Card Number などが検出できており、ファイル名の右側に秘密度ラベルが表示されています。

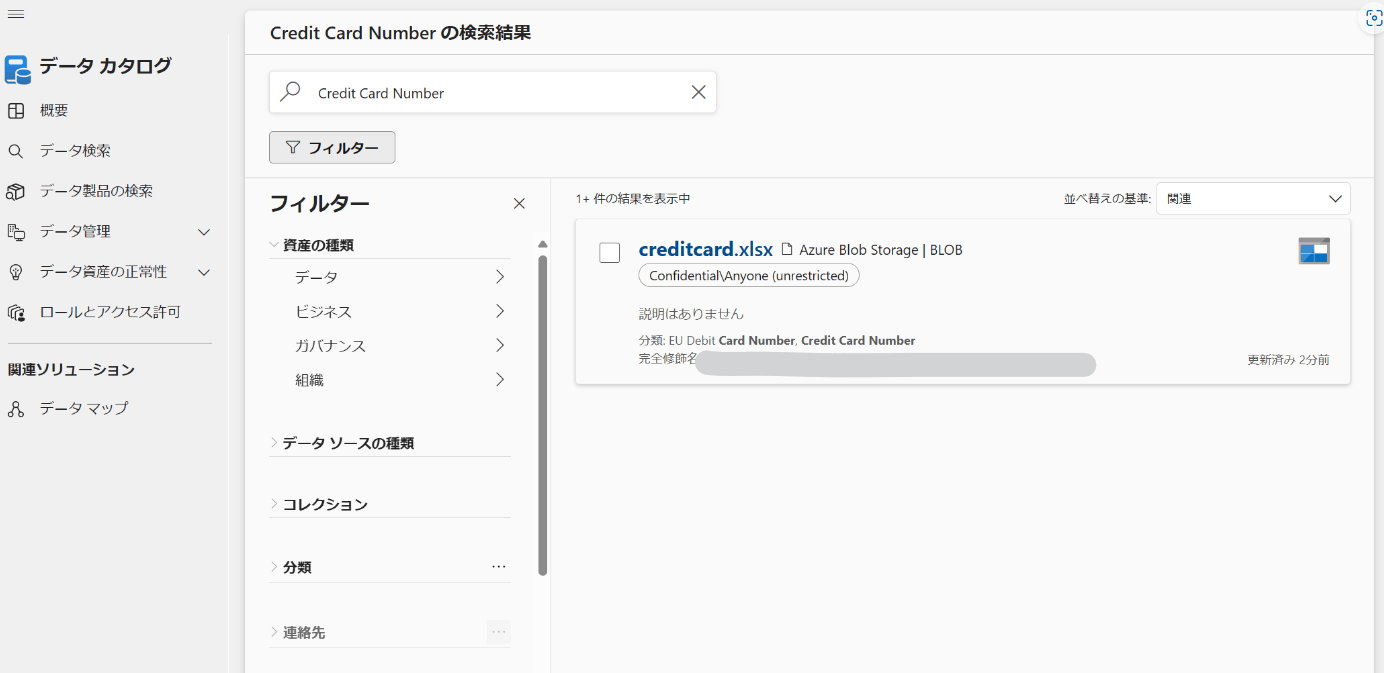

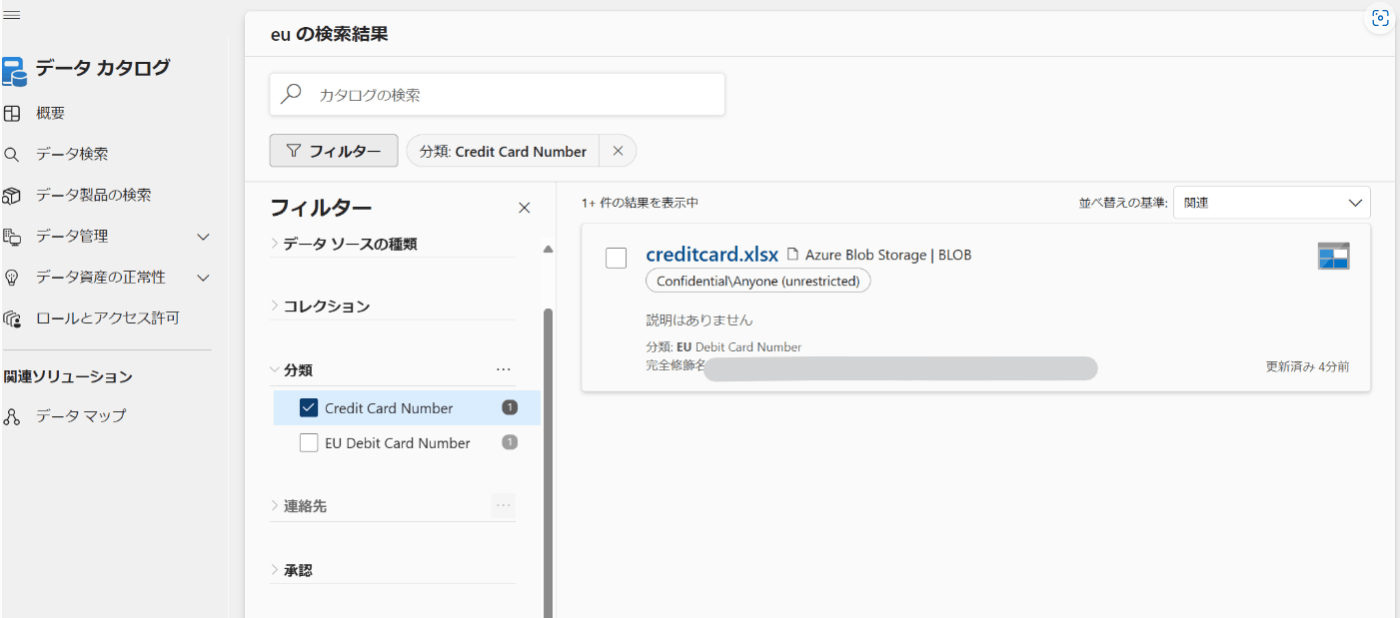

データ カタログの検索では、任意の文字列での検索やフィルター機能によって対象データを絞ることが可能です。

まとめ

Microsoft Purview アカウントを作成し、データ マップやデータ カタログを使用した可視化・検出の確認を行いました。Defender CSPM と比較するとスキャンのカスタマイズや即時実行が可能な点や、データの検索性能が優れているようなイメージです。今回は基本的な設定・動作確認のみでしたが、他にも豊富に機能が備わっているようなので、継続して確認していこうと思います。

Discussion