Microsoft Entra Internet Access で Web コンテンツ フィルタを検証

はじめに

以前以下の記事で Microsoft Entra の Intenet Access を検証しましたが、当時は M365 Forwarding Profile しか Public Preview で使用できませんでした。

最近ポータルを確認したところ、Internet Forwarding Profile も設定できるようになっていたので検証してみます。

初期設定

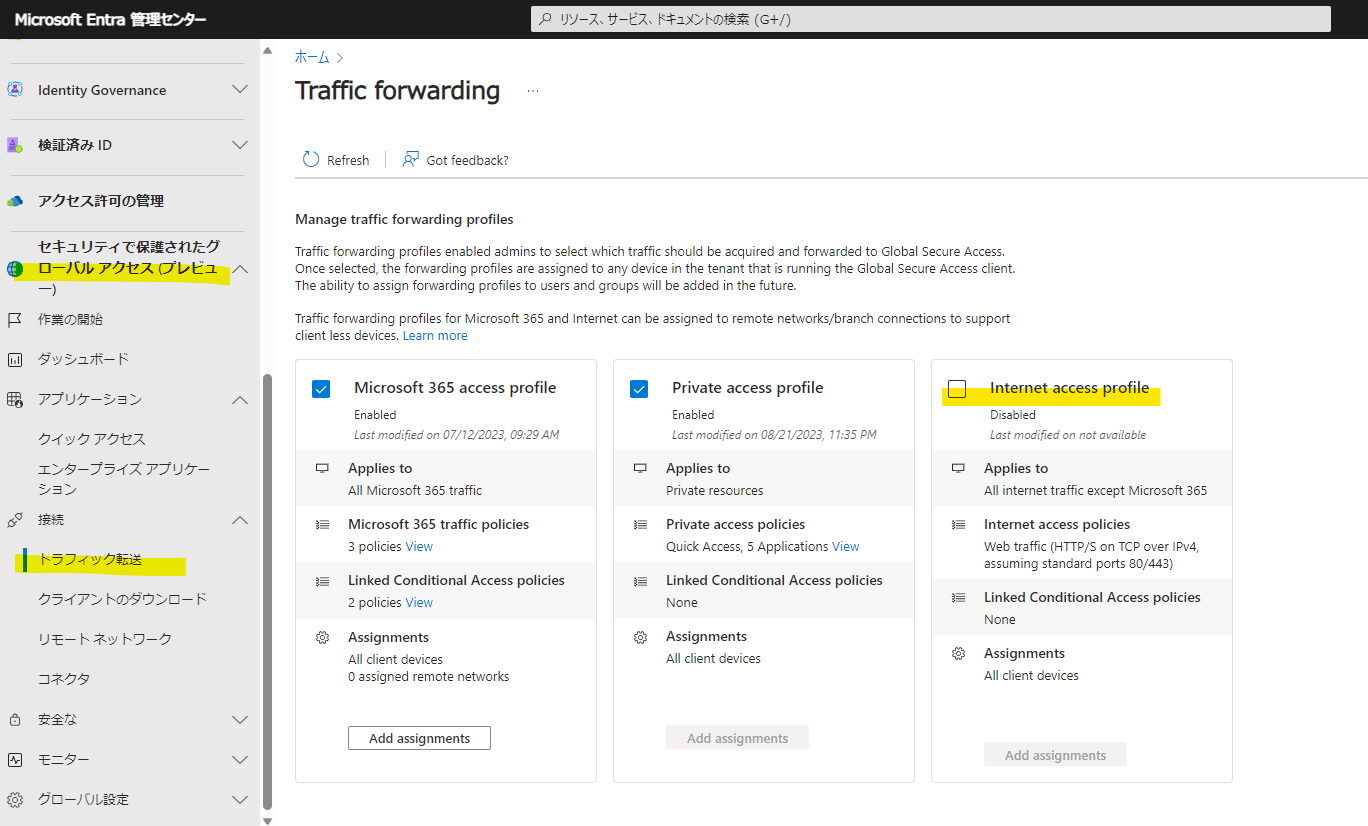

Microsoft Entra 管理センターの [セキュリティで保護されたグローバル アクセス (プレビュー)] > [接続] > [トラフィック転送] で [Internet access profile] のチェックを ON にします。

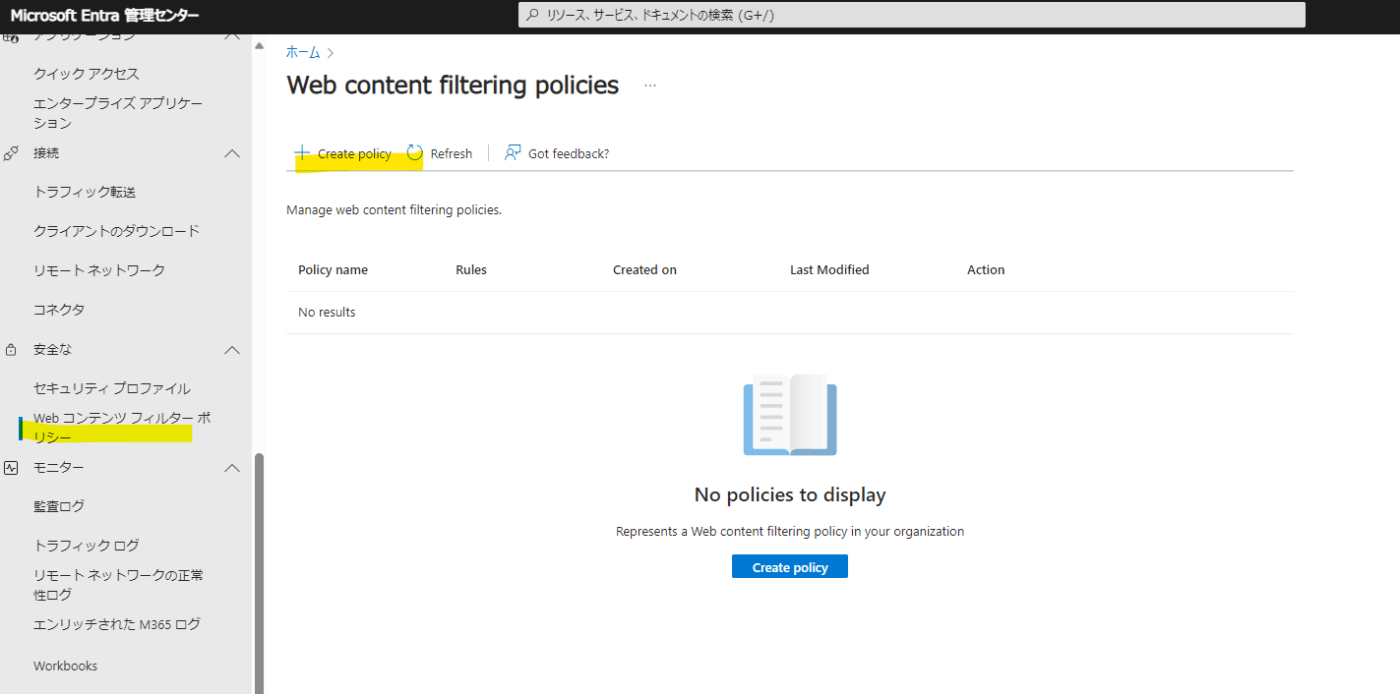

[安全な] > [Web コンテンツ フィルター ポリシー] を設定します。

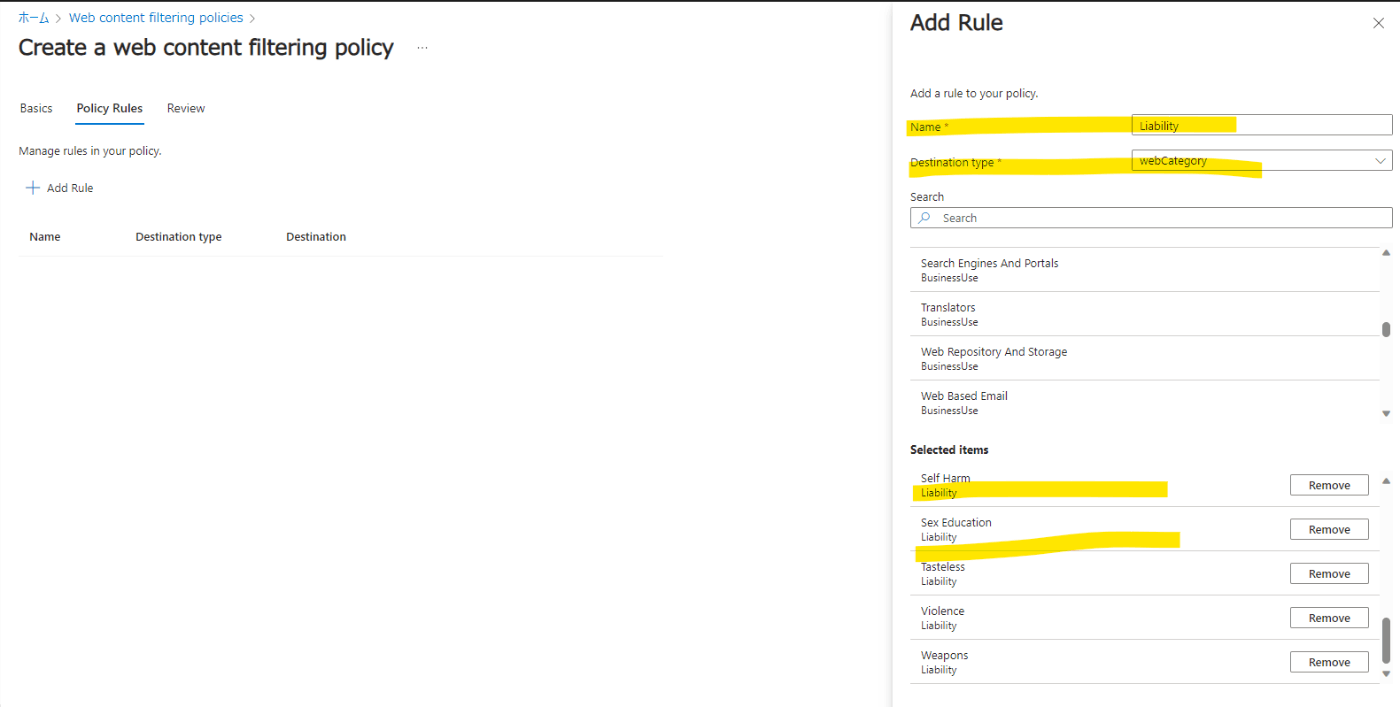

[+Create policy] から名前とアクションを指定して、カテゴリもしくは FQDN を指定します。

こちらが後ほど説明するセキュリティ プロファイルのパーツになります。

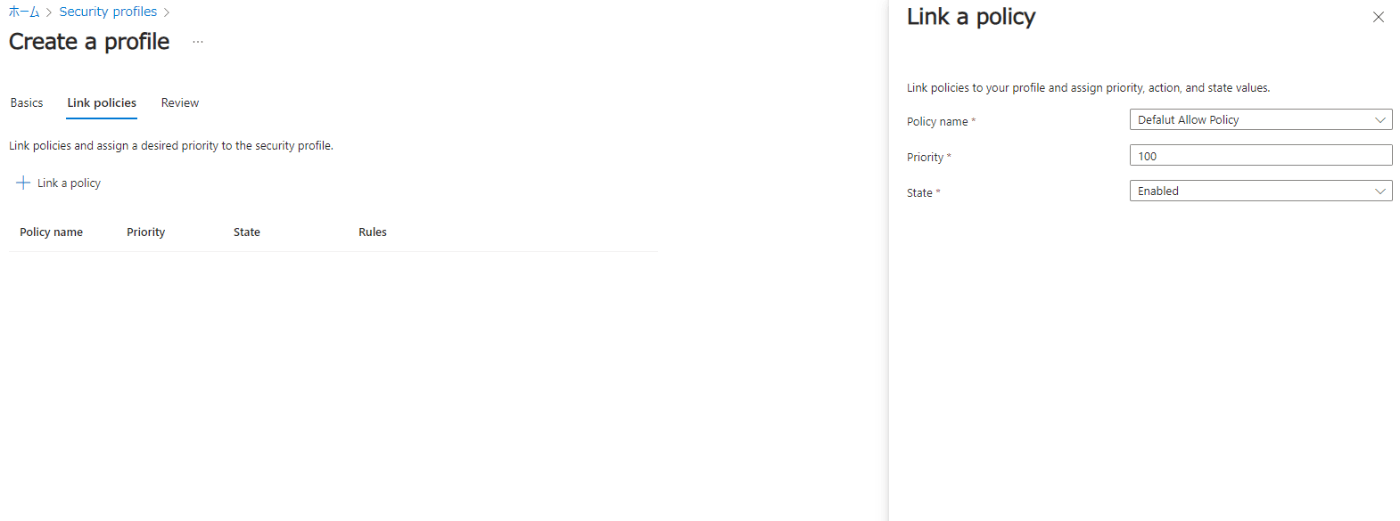

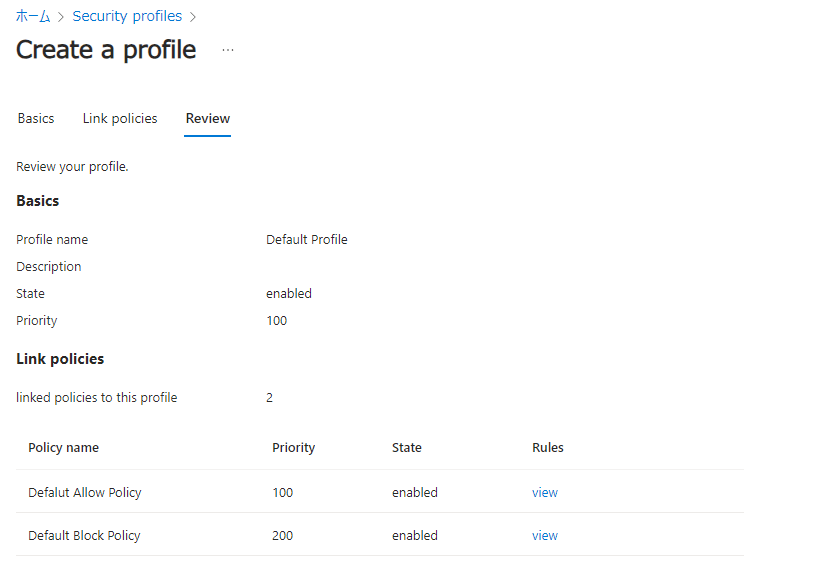

[安全な] > [セキュリティ プロファイル] を設定します。

[+Create profile] から名前と Priority を指定して、次のページの [Link a policy] で先ほど作成したポリシーを紐づけします。

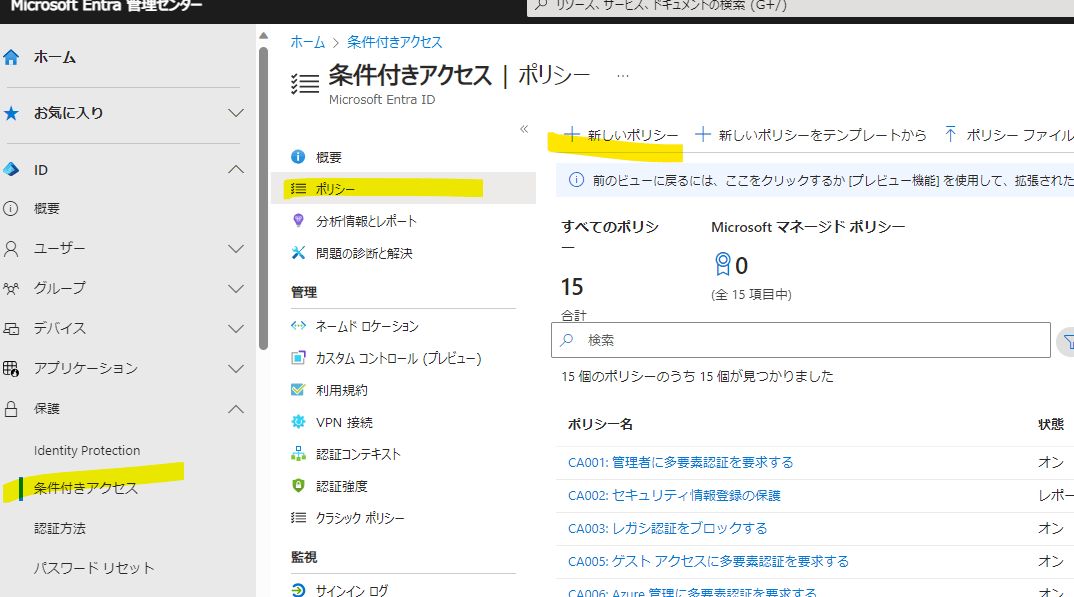

最後に作成したセキュリティ プロファイルを条件付きアクセスで適用します。

[保護] > [条件付きアクセス] > [ポリシー] > [+新しいポリシー] から新規ポリシーを作成します。

すべてのユーザーに適用するという条件で、ターゲット リソースの箇所でインターネット トラフィックを選択、セッションの箇所で先ほど設定したセキュリティプロファイルを選択します。最後にポリシーを有効化して保存します。

動作検証

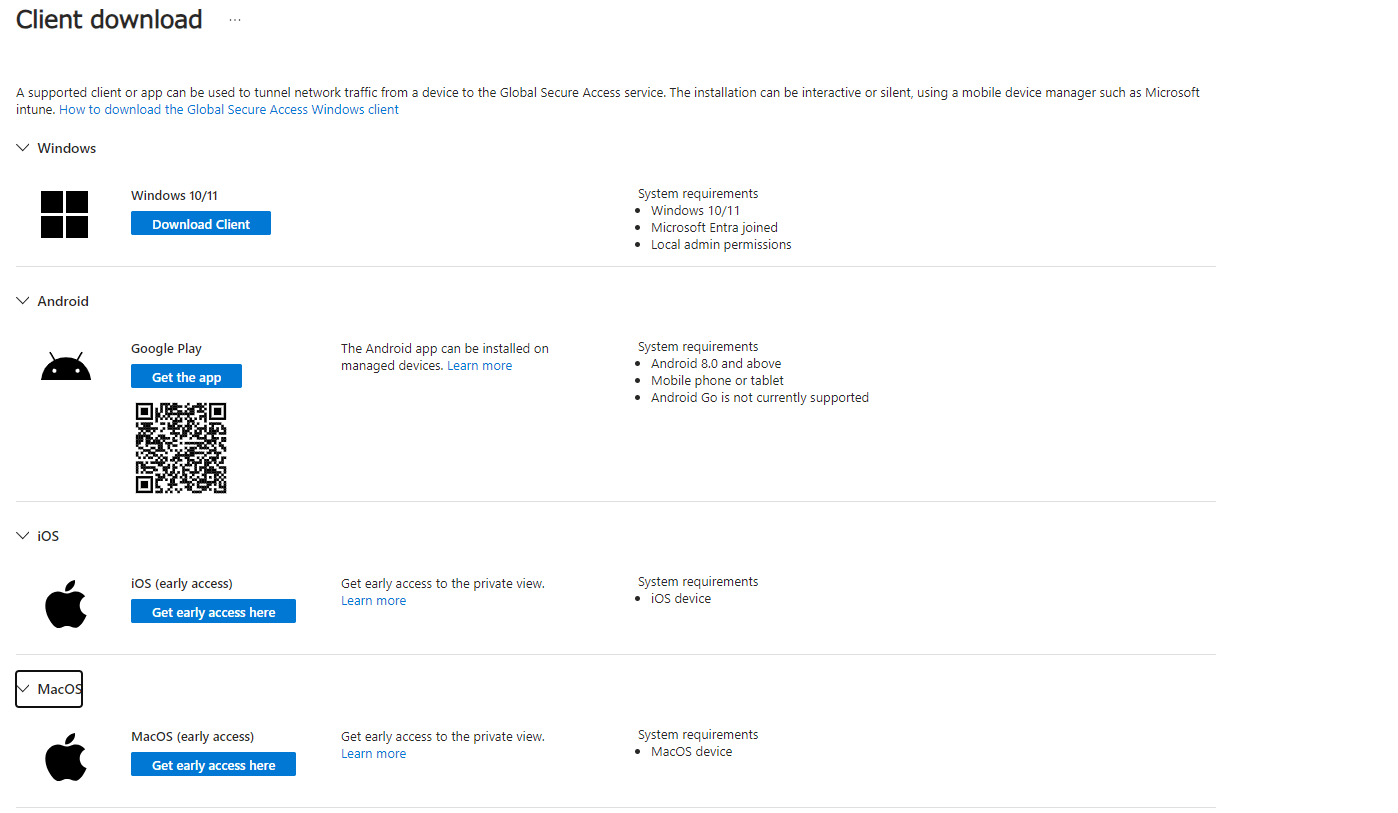

エージェントをインストールした Windows 端末で確認します。なお、エージェントに関しても Android, iOS が追加されていました。

Allow 想定の https://www.google.com/ は表示されます。

Block としていた https://www.example.com を表示するとエラーになります。ログに出ているので、きちんとブロックされているようですが、ブロック画面は出してほしいですね。(+ カスタマイズできるようになってほしい)

同じようにカテゴリで Block にしたギャンブル関連のサイトもブロックされました。

以下のようにログにもきちんと表示されていました。

まとめ

とりあえず必要最低限の Web コンテンツ フィルタが使えるようになったかなという感じです。レベル感としては Defender for Endpoint の Web コンテンツ フィルタと同じようなイメージでしょうか。(あちらはもっとカテゴリ数少ないですが)

設定面では、作成したプロファイルをユーザーやクライアントに適用するのに条件付きアクセスを使用するところがネックになる可能性があります。カスタマイズ性が高い一方、他の条件付きアクセスを混ざって管理しづらい、ポリシーの数が膨大になるなどの課題が考えらえますので、設計時にはよく検討する必要があるかと思います。

Zscaler などの製品では、脅威検知やサンドボックス、アプリケーション制御 (ダウンロード/アップロード/投稿などの操作レベルの制御) なども可能ですので、単純に機能で比較すると厳しい印象ですが、これからの機能追加と製品間連携が期待すべき点かと思います。

Discussion