🧪

Azure のネットワーク系ログを確認する環境を自動構築

Azure Firewall や Azure Application Gatewayなどのログがどんな風に出力されるか確認したくなった時にその為の環境を一括で構築して、テストのHTTPトラフィックを流すところまで自動化した環境をデプロイする bicepテンプレートを作りました。

テンプレートは以下のリポジトリにあります。

azure-network-playground

何がデプロイされるか

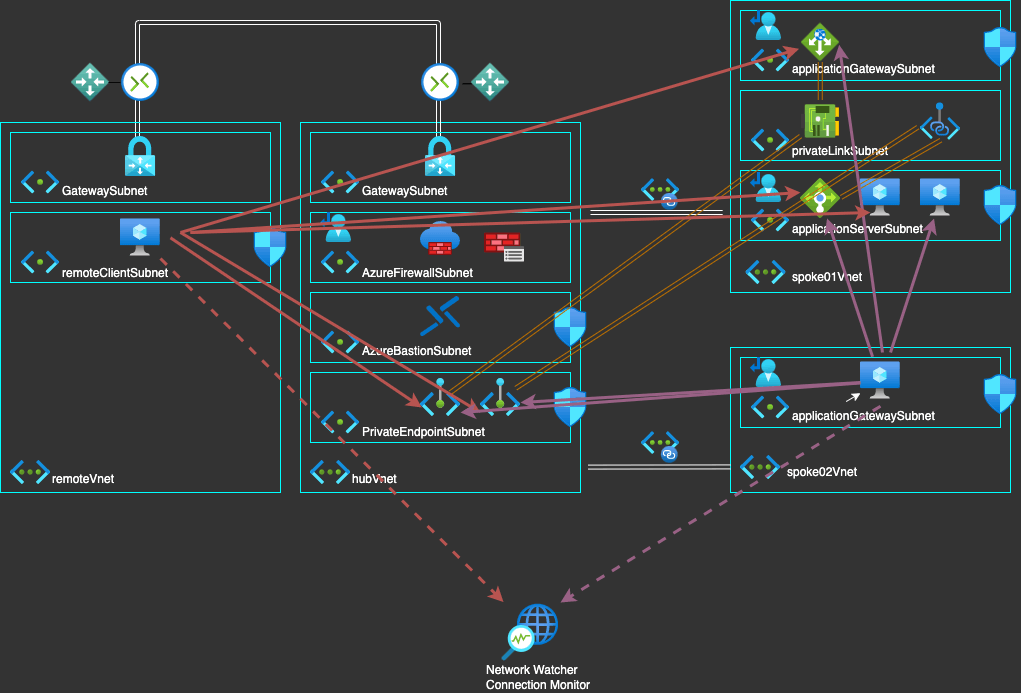

こんな感じのHub&Spoke 構成のネットワークがデプロイされます。

Azure Firewallや Application Gateway などの診断設定も予め設定して、このテンプレートで作られるLogAnalyticsWorkspaceへログが送られるようになっています。

デプロイされるリソース

- Hub-Spoke network topology

- Network Security Group

- Azure Firewall

- Azure Application Gateway (and private endpoint)

- Azure Load Balancer (and private endpoint)

- VPN Gateway and connection

- Network Watcher (Connection Monitor)

- Virtual Machine

- Bastion

- LogAnalyticsWorkspace

- ConnectionMonitor

Spoke01 のVMにhttpbinのアプリが自動で起動するようになっています

デプロイ方法

azure-network-playgroundのリポジトリをgit cloneしてきてください。

リソースグループを作成します

az group create -n <resource group name> -l <location>

bicep ファイルをデプロイします

az deployment group create -f ./deploy.bicep -g <resource group name>

ログ生成用のトラフィック

Network Watcher のコネクションモニター がremote vnet と spoke02 vnet のVMに設定されています。

このVM達から以下に向けてHTTPコールが定期的に行われています。

- private endpoint

- Application Gateway

- Load Balancer

- VM 直接

Discussion