Microsoft Defender XDR のデセプション(欺瞞/偽装)機能を試してみる。

デセプション(欺瞞/偽装)機能とは

デセプション(欺瞞)とは、会社のネットワークに属しているように見えるデバイス、ユーザー、ホストなどのデコイ(囮)の情報を作成し、そのデコイに対するアクションがあった際にアラートを作成する機能となります。

詳細は、以下の公式の情報も参照ください。

こちらの機能ですが、英語名は Deception(デセプション) ですが、日本語名が Learn のページ上では欺瞞機能、Defender XDR の管理ポータル画面では偽装機能と現時点で日本語の機能名に表記の揺れがあります。

なお、欺瞞(ぎまん)という言葉が一般的ではないですが、辞書で引くと、「あざむくこと」、「だますこと」という意味になります。

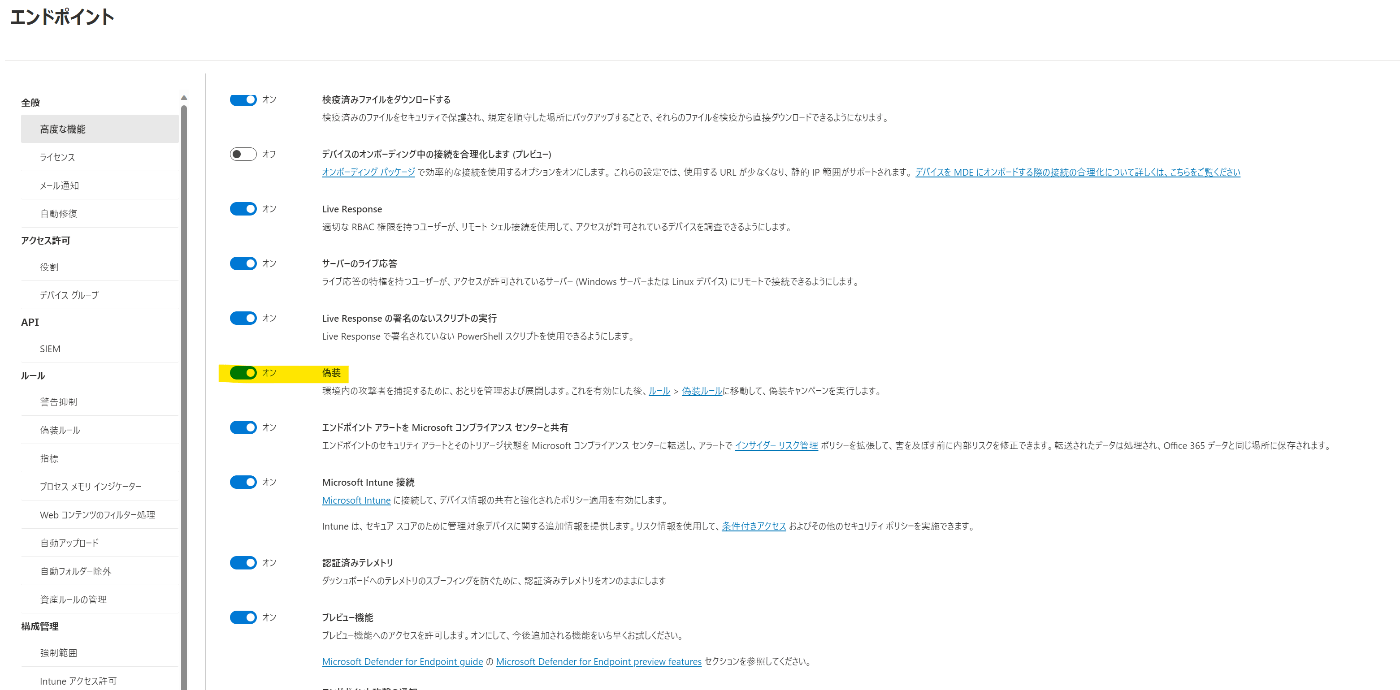

デセプション機能の有効化

Defender XDR のポータル画面の [設定] -> [エンドポイント] -> [高度な機能] から偽装の機能をオンにします。

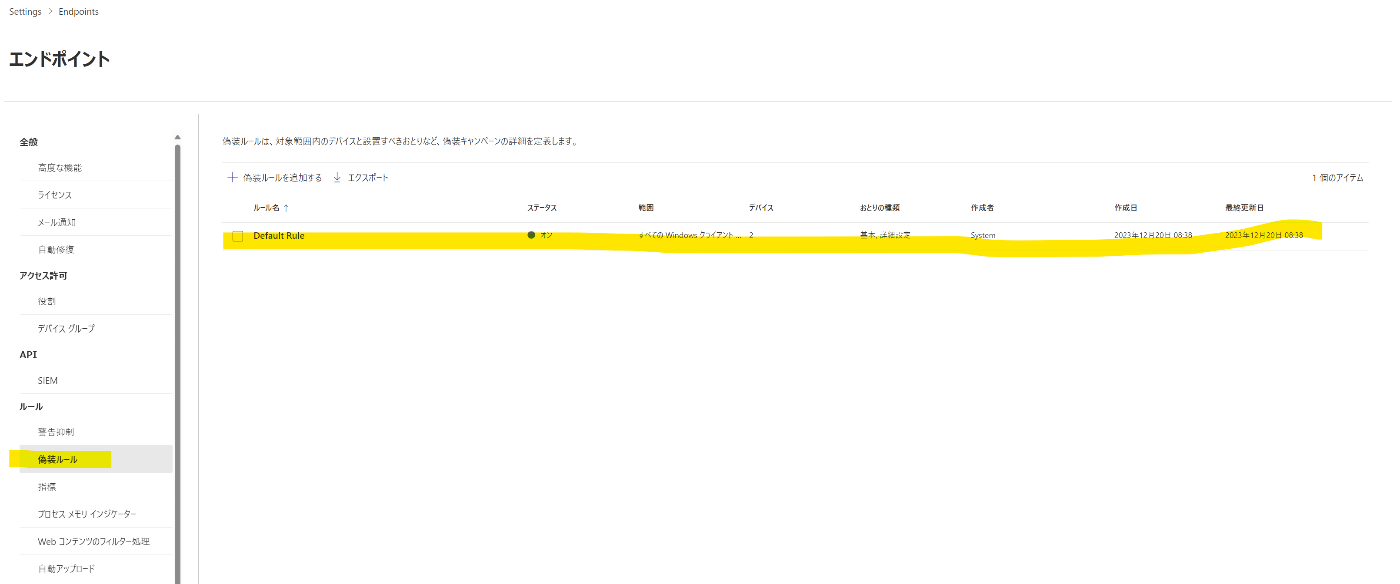

オンにすると、[設定] -> [エンドポイント] -> [偽装ルール] のメニューが出てきます。上記の機能の有効可の設定後少し時間がかかる場合があります。しばらく待っても出てこない場合は、再サインインやブラウザのクッキーを消して再度アクセスするなどをお試しください。

本機能を有効化すると、Default Rule が作成され、すべての Windows クライアントデバイスに、おとりアカウント、ホストが作成されます。対象とする Windows クライアントについては、特定のタグを持つデバイスに範囲を限定することが可能です。

デセプション機能で作成されるおとりアカウント、ホストとは何なのか?

偽装ルールの設定画面でエクスポートを選択すると csv ファイルを取得できます。

csv ファイルを開くと以下のような情報が確認できます。(Device ID、Device Name、ドメインなど一部はマスクしております。)

| Rule Name | Device Id | Device Name | Decoy Type | Decoy | Lure Type | Decoy Entity Path | Deployment Status | Comments |

|---|---|---|---|---|---|---|---|---|

| Default Rule | xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx | host-XXXX006 | Fake Credentials | irvinmo | Basic | $PUBLIC_USER_DIRECTORY\Downloads\User Installer.lnk | Deployed | |

| Default Rule | xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx | host-XXXX006 | Fake Host | 36000-0001-8640-5957-0671-9280-580.MSDxxxxxxx.onmicrosoft.com | Basic | $WINDOWS_DIRECTORY\system32\drivers\etc\hosts | Deployed | |

| Default Rule | xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx | host-XXXX007 | Fake Credentials | domain.Onpremises | Basic | $PUBLIC_USER_DIRECTORY\Pictures\New User.lnk | Deployed | |

| Default Rule | xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx | host-XXXX007 | Fake Host | 44000-0004-1200-8720-4321-5112-797.MSDxxxxxxx.onmicrosoft.com | Basic | $WINDOWS_DIRECTORY\system32\drivers\etc\hosts | Deployed |

こちらの情報にある通り、偽のホストについては hosts ファイル、偽の認証情報は、.link のファイルが作成されているのがわかります。

念のため実機でも確認してみたいと思います。

実機確認

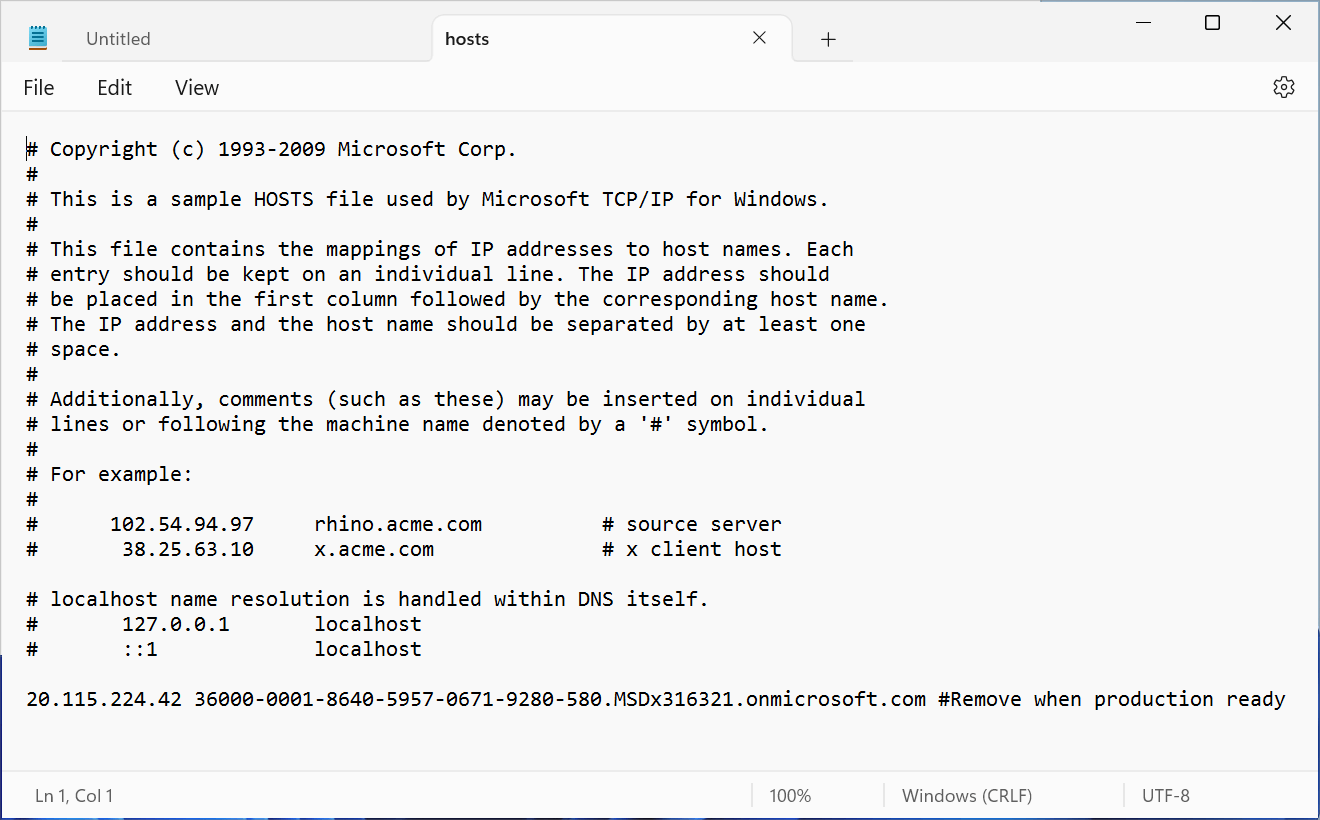

まずは、Fake Host の情報が Hosts ファイルにあるか確認します。

Hosts ファイルの末尾に CSV ファイルの偽のホスト名のレコードが追記されておりました。

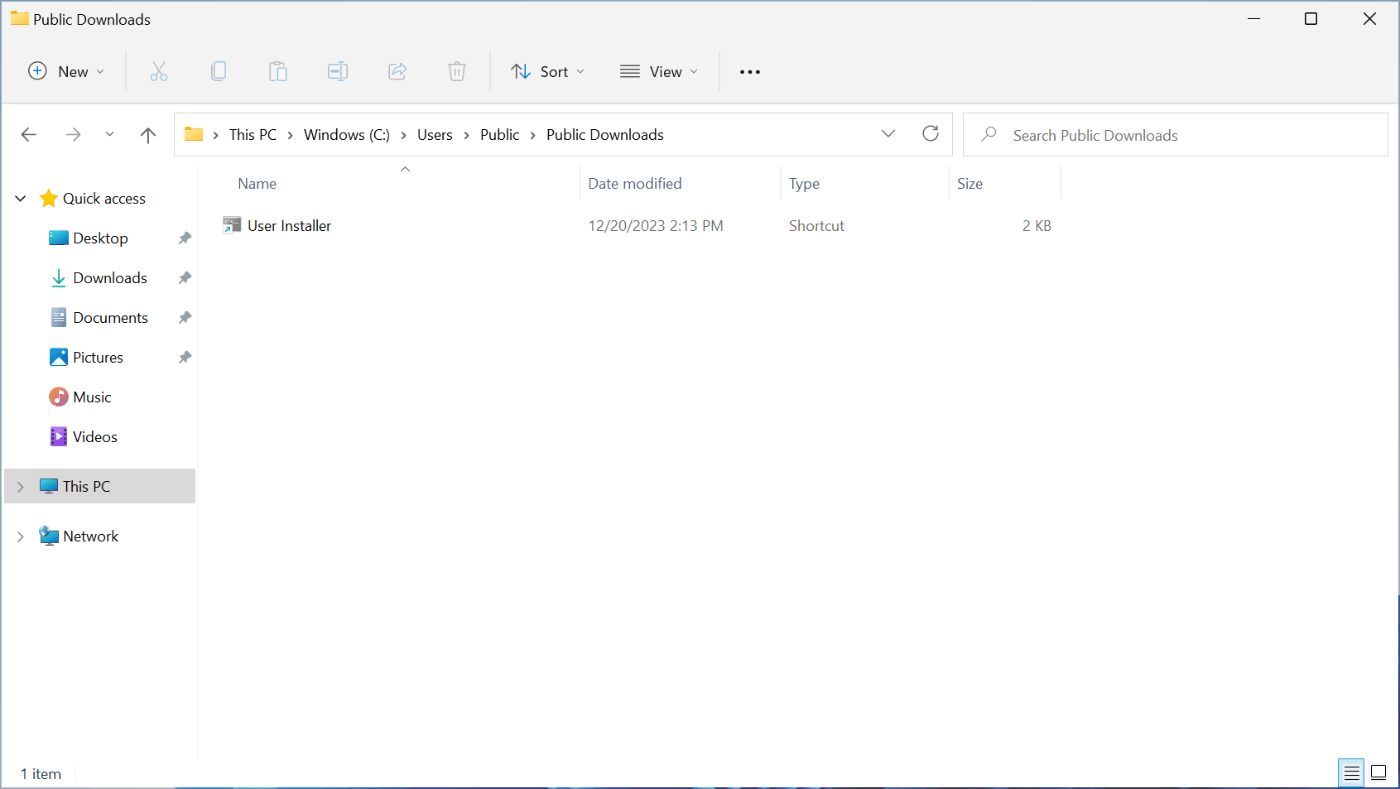

続いて、Fake Userのショートカット リンクを調べてみようと思います。

隠しファイルになっておりましたが、こちらも CSV ファイルの情報のショートカット リンクがありました。

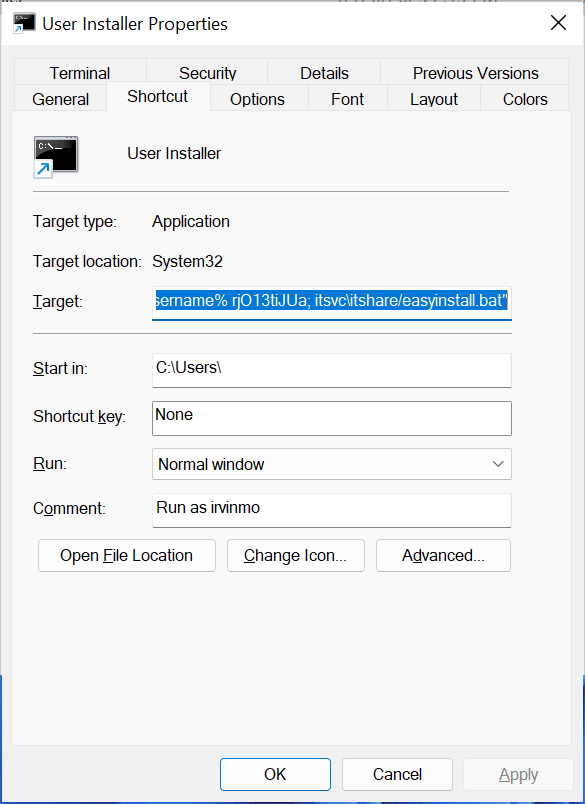

プロパティから、ターゲットの情報を確認すると以下のようになっておりました。

内容としては以下の情報でした。

C:\Windows\System32\cmd.exe /c "net use itsvc\itshare /USER:%username% rjO13tiJUa; itsvc\itshare/easyinstall.bat"

囮アカウント、ホストからの検出(未確認)

さて、実機でも情報を確認できましたが、偽のホストへの Ping や ショートカット リンクのコマンドを実行しても特に Defender XDR にはアラートが上がってきませんでした。ドキュメントには以下の通りの条件でアラートが発生するとなっていましたが、具体的なアラートの発生条件はわかりませんでした。もしご存じの方がいらっしゃればコメント欄で教えてください。

- 欺瞞的なユーザー アカウントでのサインイン試行

- 欺瞞的なホストへの接続試行

Discussion