プレイブックを使った Microsoft Defender TI と Microsoft Sentinel の連携

前段

Microsoft Defender TI とは?

脅威アクターに関する攻撃キャンペーンや、IoC についてなどの脅威インテリジェンスの情報を提供するサービスです。詳細な説明は公開情報を参照下さい。

Microsoft Sentinel とは?

Microsoft が提供するクラウドベースの SIEM( + SOAR + UEBA) ソリューションです。詳細は公開情報を参照ください。

Defender TI と Sentinel の連携の方式

Defender TI で提供されている脅威インテリジェンス(IoC)を Sentinel と連携し、セキュリティ運用に役立てる事が可能です。Defender TI を含む Microsoft の脅威インテリジェンスと Sentinel の連携には複数の方式があります。

1. Microsoft脅威インテリジェンス

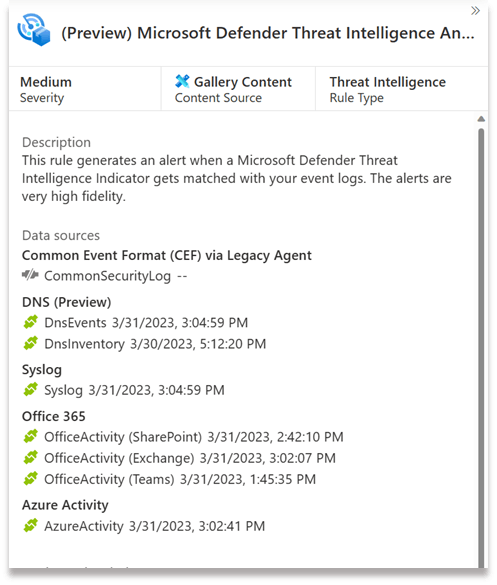

Sentinel の分析ルールに存在する "(Preview) Microsoft Threat Intelligence Analytics" を有効にして利用する方式です。こちらでは検出の対象にできるデータソースが限られており、現時点ではカスタマイズなどは特にできないルールになっております。

2. Microsoft Defender TI データ コネクタ

"Microsoft Defender Threat Intelligence (Preview)"という名称のデータコネクタを利用し、Defender TI の IoC 情報を ThreatIntelligenceIndicators という名前のテーブルに取り込む方式です。取り込んだ IoC 情報は "TI Map ~~~" という分析ルールを使いインシデントの検出を行うことに利用することができます。

3. Microsoft Defender TI プレイブック

本記事で説明するメインの方式です。Defender TI の API を利用し、検出したインシデントに対して、関連する情報を付与(エンリッチメント)したり、重要度を変更するようなプレイブックを実行する事が可能です。Sentinel のコンテンツ ハブにて3種類(+必須設定の1種類)のプレイブックのテンプレートが提供されております。なお、Defender TI の API を利用するには、Defnder TI の有償のライセンスが必要になる点はご注意ください。

プレイブックを使った連携の詳細

コンテンツ ハブにプレイブックのテンプレートはありますが、どういった動きになるのかが分かりにくかったので整理したイメージが以下です。

上記のイメージの通り、インシデントに対して動作するプレイブックの処理の中で、Defender TI の API へのアクセスに必要な情報を返す別のプレイブック(Logic Apps アプリ)を実行するような構成になります。

構成の流れとしては以下となります。(以下 Microsoft Defender TI を MDTI と略します。)

-

MDTI プレイブックをコンテンツ ハブからインストール

-

Entra ID アプリの登録を行う

-

MDTI Base プレイブックの作成

-

利用したいプレイブックの作成

- Intel Reputation

- Automated Triage

- WebComponents

セットアップ手順

-

MDTI プレイブックをコンテンツ ハブからインストール

まずは Azure Portal の Sentinel のページから[コンテンツ ハブ]を開きます。そこで、「Microsoft Defender Threat Intelligence」を検索し、ソリューションのインストールを行いましょう。

-

Entra ID アプリの登録を行う

次にEntra ID の管理画面から[アプリの登録]を開きます。

MDTI API を実行するためのアプリを新規に作成します。作成したアプリに対して[APIのアクセス許可]から Microsoft Graph の「ThreatIntelligence.Read.All」をアプリケーションの許可で付与します。

続いてそのアプリで、シークレットの発行をします。[証明書とシークレット]を開き、新規のクライアント シークレットを発行します。クライアント シークレットの値は発行時にしか表示されないので控えておくことを忘れないように注意してください。

アプリ登録の詳細についての説明は本記事では割愛します。 -

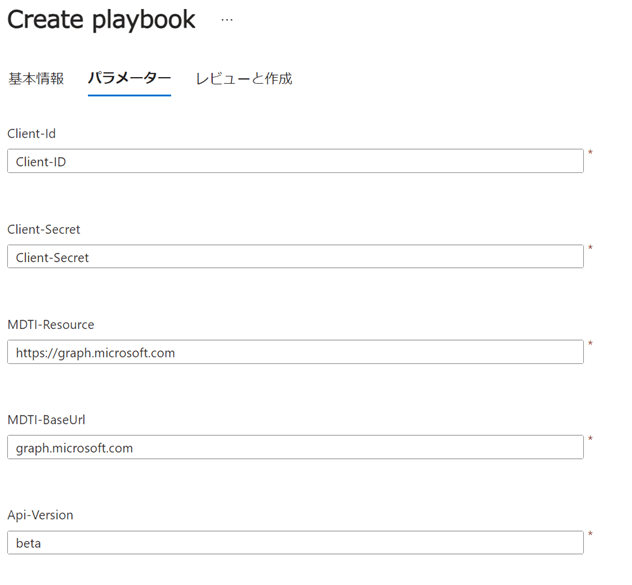

MDTI Base プレイブックの作成

「1. MDTI プレイブックをコンテンツ ハブからインストール」で入手した「Microsoft Defender Threat Intelligence」ソリューションに含まれる「MDTI Base」のテンプレートからプレイブックを作成します。作成時にパラメーターがいくつか表示されますが、Client-ID と Client-Secret の属性には 「2. Entra ID アプリの登録を行う」で作成したアプリのクライアント ID とクライアント シークレットの値を入力します。

-

利用したいプレイブックの作成

最後に以下の中から利用したいプレイブックをテンプレートから作成します。- Intel Reputation

- Automated Triage

- Web Components

なお、これらのプレイブックについては Sentinel への接続の認証が必要になります。以下の公開情報を参照に、プレイブックの Sentinel への認証を正しく構成するようにしてください。

https://learn.microsoft.com/ja-jp/azure/sentinel/authenticate-playbooks-to-sentinel

これでセットアップは完了となります。

使い方

作成したプレイブックの利用方法は以下の2種類です。

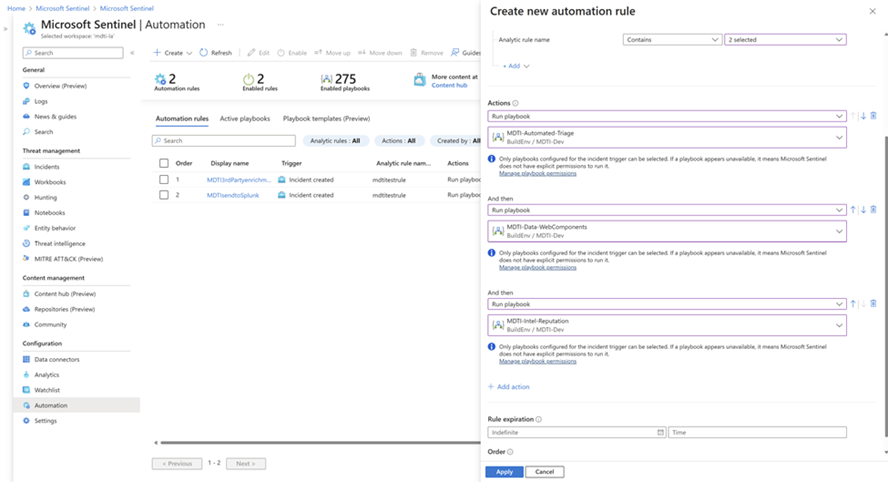

- オートメーション ルールから対象とするインシデントの条件を設定し、プレイブックの自動実行をさせるようにする。

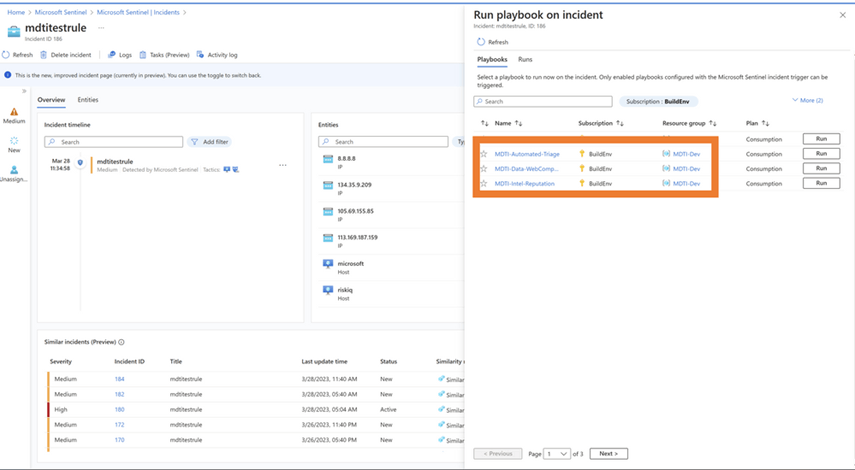

- インシデント ページからプレイブックの実行機能で対象のプレイブックを手動実行する

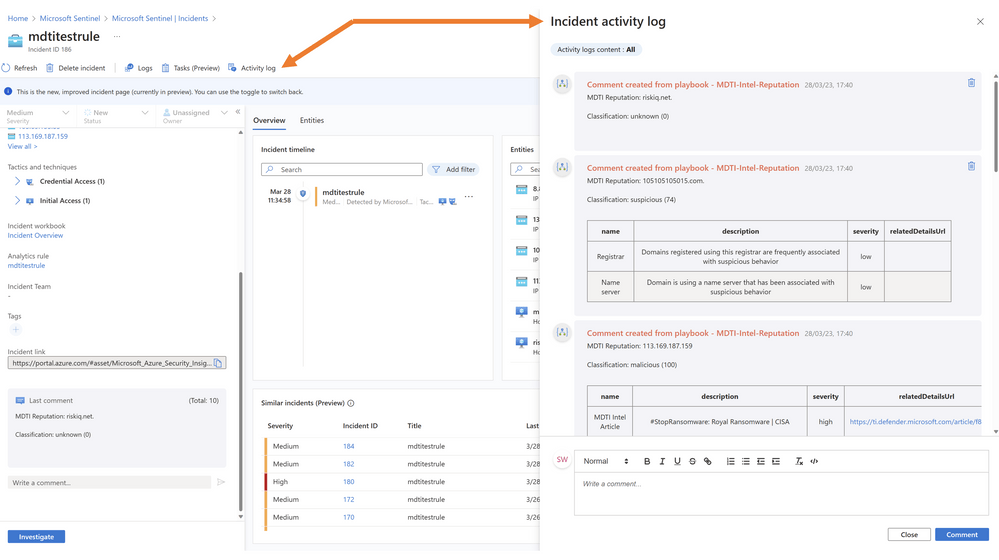

実行するとインシデント内のエンティティ情報を MDTI API を利用し脅威情報に関連していないかを自動的に確認します。確認の結果はインシデントのアクティビティ ログとしてコメントが追加されます。

各プレイブックの動作概要

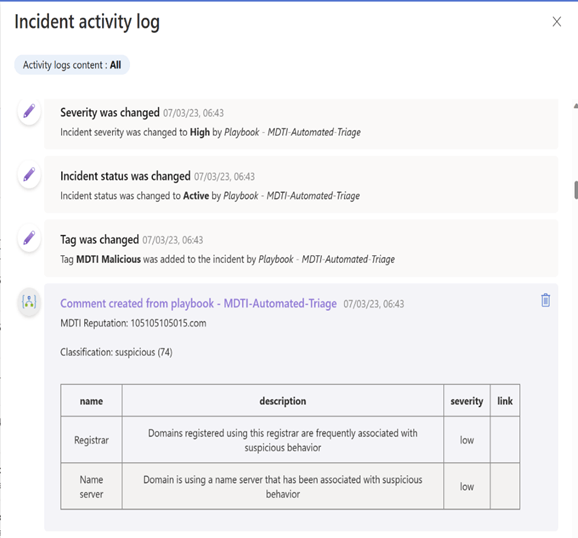

自動トリアージ (Automated Triage)

このプレイブックは、MDTI のレピュテーション データを利用し、インシデントの重大度を変更するプレイブックとなりま。インシデントに含まれるエンティティを MDTI のデータで調査し、該当するものがあれば、インシデントの重大度の変更、エンティティに関する追加の詳細情報を追加します。

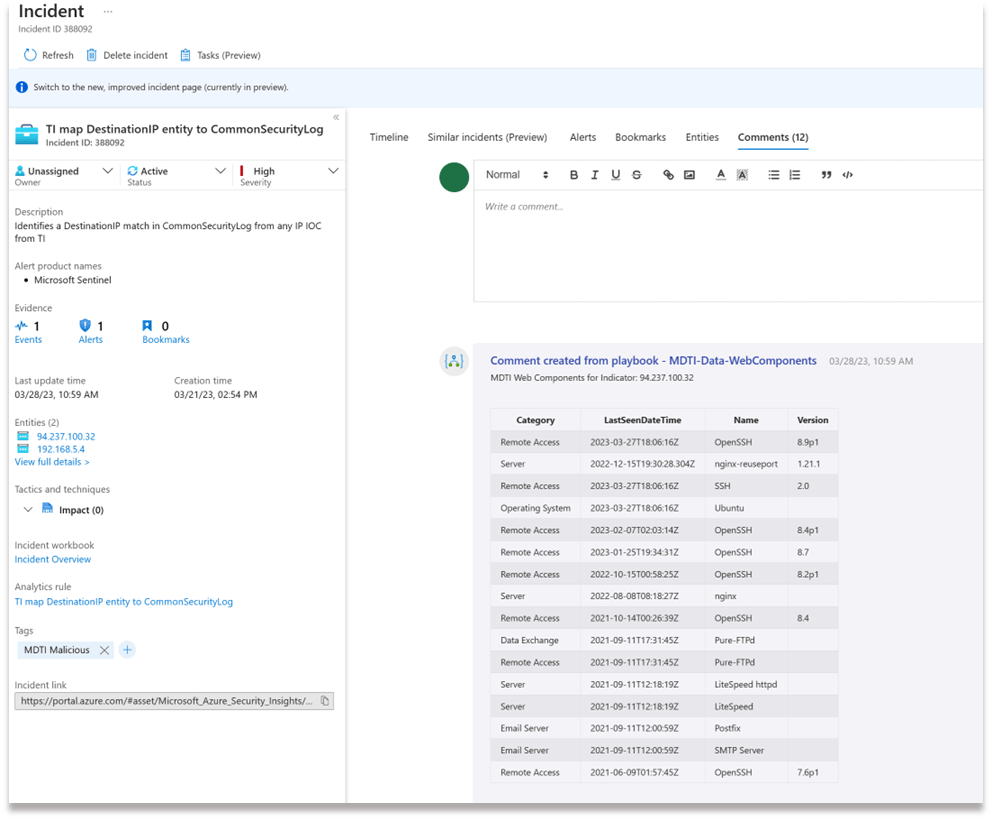

Web コンポーネント データ(Web Components)

このプレイブックは、MDTI のコンポーネント データを利用し、インシデントに関連情報を追加するプレイブックになります。追加された情報からインシデントのインジケーターでホストされている事が明らかなコンポーネントを確認することができるようになります。

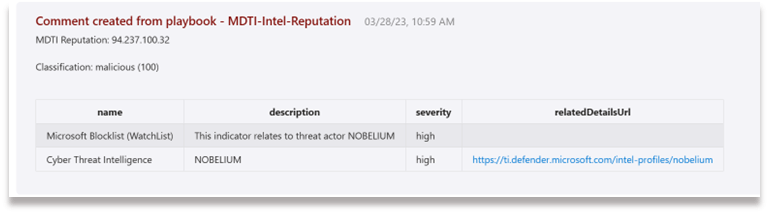

Intel レピュテーション(Intel Reputation)

このプレイブックは、MDTI のレピュテーション データを利用し、インシデントに関連情報を追加するプレイブックになります。追加された情報からインシデントに関連するインジケーターが疑わしいか、悪意があるかを判別する事が可能であり、関連する詳細な Defender TI の記事があれば、そちらへのリンクも追加されます。

参考サイト

Discussion