Sentinel でネットワークトラフィックを分析し脅威を検出

はじめに

Microsoft Sentinelは、クラウドネイティブの SIEM として、セキュリティ脅威の検出、調査、対応を自動化し、効率化することが可能です。収集できるログは Microsoft 製品だけでなく、3rd パーティーのセキュリティ製品のログも取り込み可能です。

本記事では、特にネットワーク トラフィックのログを活用して脅威を検出する方法を紹介します。

収集できるログ

ログ収集できる代表的なネットワーク製品は以下ですが、これ以外にも収集可能です。なおオンプレミス機器などから収集する場合には、ログ転送用のサーバが必要になります。

- Azure ファイアウォール

- NSG フローログ

- AWS VPC フローログ

- CheckPoint Firewall-1

- Cisco ASA

- Cisco Meraki

- FortiGate

- Palo Alto

- Zscaler Internet Access

収集したログを正規化

上記のログを収集すると、そのままではフォーマットが異なり、共通的な分析には向かず個別のルールが必要になってしまいます。Sentinel では、この課題を解決するために Advanced Security Information Model という同一種別のログを正規化するための仕組みがあります。

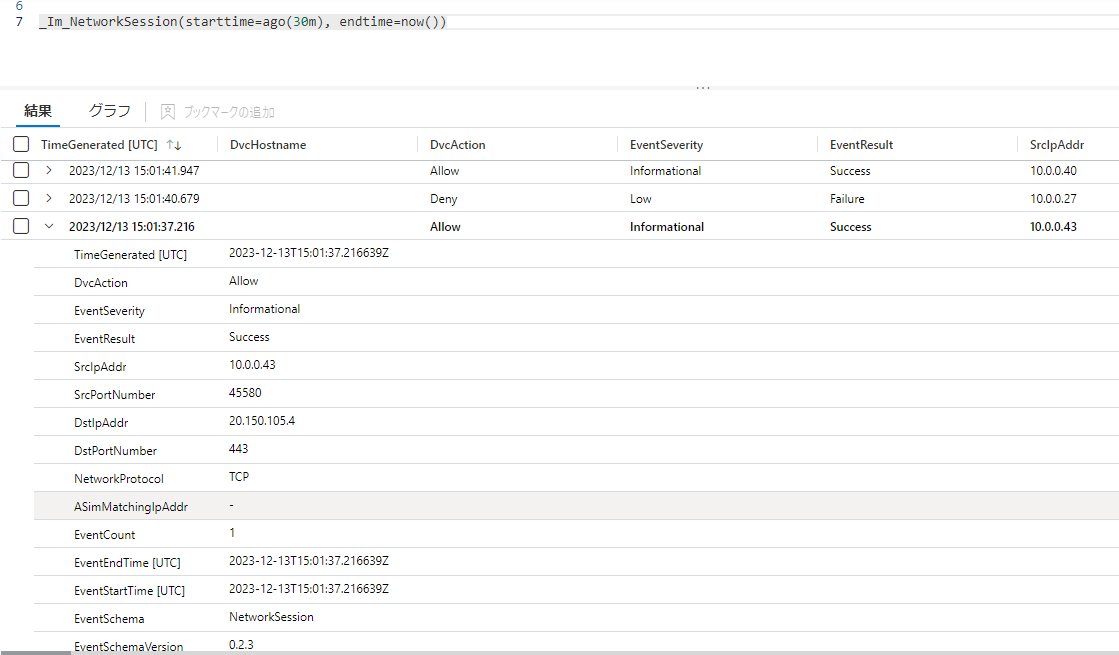

これらは Sentinel に組み込まれており、以下のようなイメージで正規化されます。

Azure ファイアウォールのネットワークルールログ

Azure ファイアウォールのネットワークルールログ (正規化後)

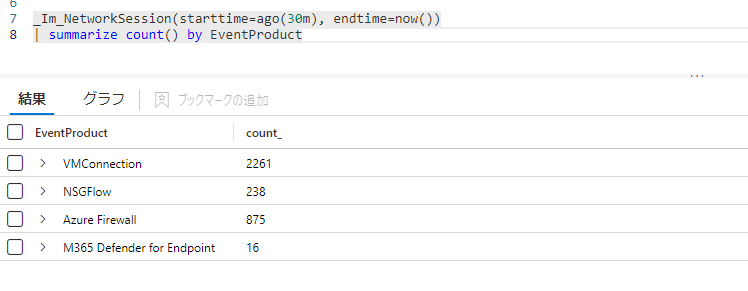

以下のように同一のログフォーマットで様々な製品のネットワークトラフィックログをまとめて分析できるようになっています。

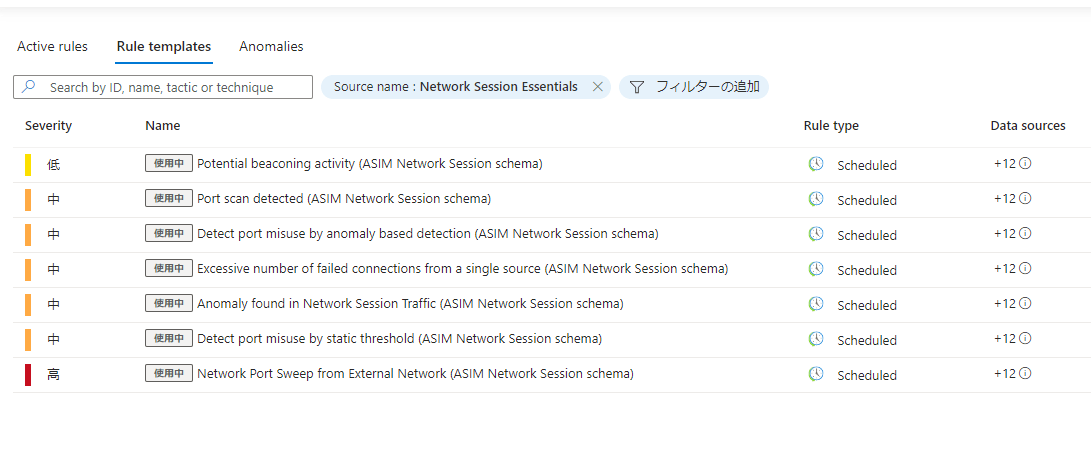

分析ルールを有効化

ネットワーク トラフィックを分析して脅威を検出するために分析ルールを有効化します。現在、分析ルールはコンテンツ ハブからインストールする仕組みとなっており、上記の ネットワーク系のログを使用した分析ルールを含むコンテンツは「Network Session Essentials」です。

こちらをインストールすると、以下の分析ルールが使用可能です。

| ルール名 | 説明 |

|---|---|

| Potential beaconing activity (ASIM Network Session schema) | このルールは、再発する頻度パターンに基づいて、ネットワーク・トラフィック・ログからビーコン・パターンを識別します。このような信頼されていないパブリック ネットワークへの潜在的な発信ビーコン パターンは、このブログで説明されているように、マルウェアのコールバックまたはデータ流出の試みについて調査する必要があります。 |

| Port scan detected (ASIM Network Session schema) | このルールは、ポートスキャンの可能性を識別するもので、1つのソースが短時間に多数の異なるポートにアクセスしようとするものです。これは、ポートスキャナがシステムに侵入するために開いているポートを特定しようとしていることを示している可能性があります。 |

| Detect port misuse by anomaly based detection (ASIM Network Session schema) | このルールは、ポート使用における異常なパターンを検出します。このルールは ASIM 正規化を利用し、ASIM ネットワークセッションスキーマをサポートするすべてのソースに適用されます。 |

| Excessive number of failed connections from a single source (ASIM Network Session schema) | このルールは、過剰な量の失敗接続を生成する単一のソースを識別します。しきい値を変更して、ルールの感度を変更します。しきい値が高いほど、ルールの感度が低くなり、インシデントの発生が少なくなります。 |

| Anomaly found in Network Session Traffic (ASIM Network Session schema) | このルールは、以前に見たデータ、異なるデバイス・アクション、ネットワーク・プロトコル、ネットワーク・ディレクション、または全体的なボリュームに基づいて、ネットワーク・セッション・トラフィックの異常なパターンを識別します。 |

| Detect port misuse by static threshold (ASIM Network Session schema) | この検出ルールは、設定されたしきい値を超えるポートの使用を検出します。 |

| Network Port Sweep from External Network (ASIM Network Session schema) | この検出ルールは、特定のポートが複数の外部ソースによってスキャンされるシナリオを検出します。 |

こちらの分析ルールを使用することで、複数の製品のログを横断してネットワーク トラフィックの不正な挙動を検出することが可能になります。

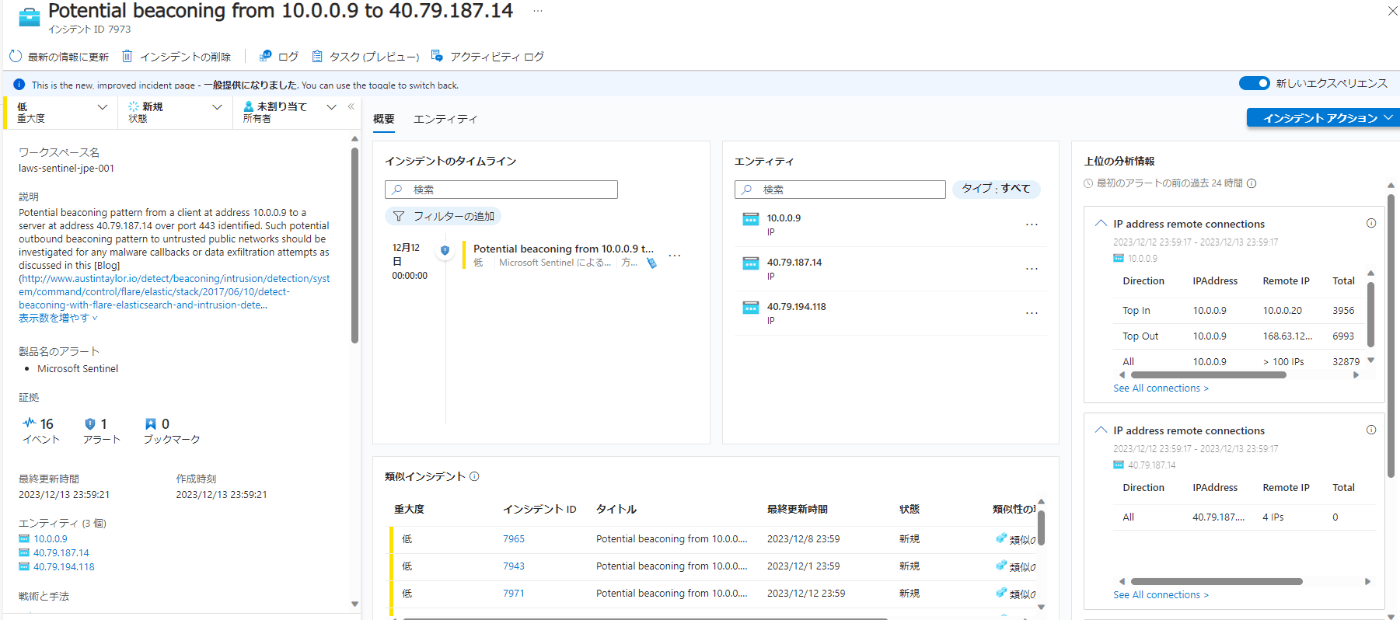

Potential beaconing activity のインシデントを検知例としては以下のようになります。

なお、ネットワーク トラフィック以外にも ASIM に対応したコンテンツは準備されており、以下に紹介されています。

Anomalies を利用

Sentinel には分析ルールのほかに機械学習エンジンによって検出できる異常 (Anomalies) と呼ばれる仕組みが備わっています。こちらは一定期間にわたって環境内の動作を分析し、正当なアクティビティのベースラインを構築することで機能します。 ベースラインが確立されると、通常のパラメーターの範囲外にあるアクティビティは異常 (疑わしい) と見なされます。

なお、Anomalies は検出すると直接インシデントが生成されるわけではなく、Anomalies テーブルに記録されます。

ネットワーク トラフィックの観点では、以下のような異常が検出可能です。

- 異常なスキャン アクティビティ

- マシンによって生成されたネットワーク ビーコン動作の検出

- 過剰なデータ転送の異常

- データ ステージングの可能性

- 一般的に使用されているポートでの異常なネットワーク通信

- 通常とは異なるネットワーク ボリュームの異常

本ルールに関しては、現時点では分析対象となるログが CheckPoint、PaloAlto、FortiGate、Zscaler Internet Access など一部に限られる点が要注意です。

まとめ

今回は Sentienl でネットワーク トラフィックの分析による脅威検出にフォーカスしてご紹介しました。ネットワーク系のログは攻撃の兆候を検出するために非常に有用である一方、量が膨大で管理・分析しきれないケースが多いと思います。そのようなケースで Sentinel をご利用いただければ、組み込みの機能だけで簡単にネットワーク トラフィックの分析を始めることができます。

Discussion