Microsoft Defender for Endpoint のセキュリティ ポリシーを理解する

はじめに

2023 年 11 月に Microsoft Defender for Endpoint (MDE) などのデバイス セキュリティ設定を Microsoft Defender ポータルから行うセキュリティ ポリシーという機能が GA しました。

こちらの機能は、Intune のように Microsoft Defender ポータルで MDE や Microsoft Defender Antivirus (MDAV) などの設定を行い、MDE 経由でデバイスに適用できる機能になるのですが、仕組みや Intune との関連性が複雑なので、ドキュメントを読み進めつつ、検証をしていきます。

関連ドキュメント

仕組み

MDE オンボーディング時

- デバイスが Intune 登録されているかチェックします。

- Intune 登録されていないデバイスでは MDE のセキュリティ設定管理機能が有効になります。

- Microsoft Entra に参加、ハイブリッド参加、登録されていないデバイスの場合はデバイスがポリシーを取得できるようにするため、 Microsoft Entra ID に合成デバイス ID (=本機能のための仮の ID ) が作成され、Microsoft Entra 上に登録されます。(あくまで Microsoft Entra 上での処理のため、OS レベルでは変更なし)

ポリシー適用時

- Microsoft Intune 管理センターまたは Microsoft Defender ポータル から MDE などのセキュリティ ポリシーを構成し、Microsoft Entra ID グループに割り当てます。

- デバイスは Entra ID デバイス オブジェクトに基づいて割り当てられたポリシーを取得します。

- デバイスがポリシーを受信すると、デバイス上の Defender for Endpoint コンポーネントによってポリシーが適用され、デバイスの状態がレポートされます。

- デバイスが Intune によって管理されている場合、デバイスは Defender for Endpoint セキュリティ設定管理のポリシーを処理せず、Intune コンポーネントを使用してデバイスにポリシーを適用します。

考慮ポイント

- Microsoft Defender ポータル、Intune 管理センターどちらで設定しても MDE でのセキュリティ設定管理は適用される (ポータル間で設定情報は同期される)

- Microsoft Defender ポータルからセキュリティ ポリシーを設定した場合にも、選択したデバイス グループによっては Intune 管理下のデバイスにも設定が適用される (つまり、MDE のセキュリティ設定管理のデバイスのみに設定を配布したい場合はそのようなデバイス グループを作成する必要がある)

ライセンス

MDE のライセンスを有していれば本機能は使用でき、さらに Microsoft Intune 管理センターの関連設定項目も操作可能になるのですが、1 点注意する必要があるのは、Microsoft Defender for Cloud の中に含まれる Defender for Servers でのみ MDE を使用している場合は本機能は利用できません。少なくとも 1 つの MDE ユーザーライセンスが必要になります。

初期設定

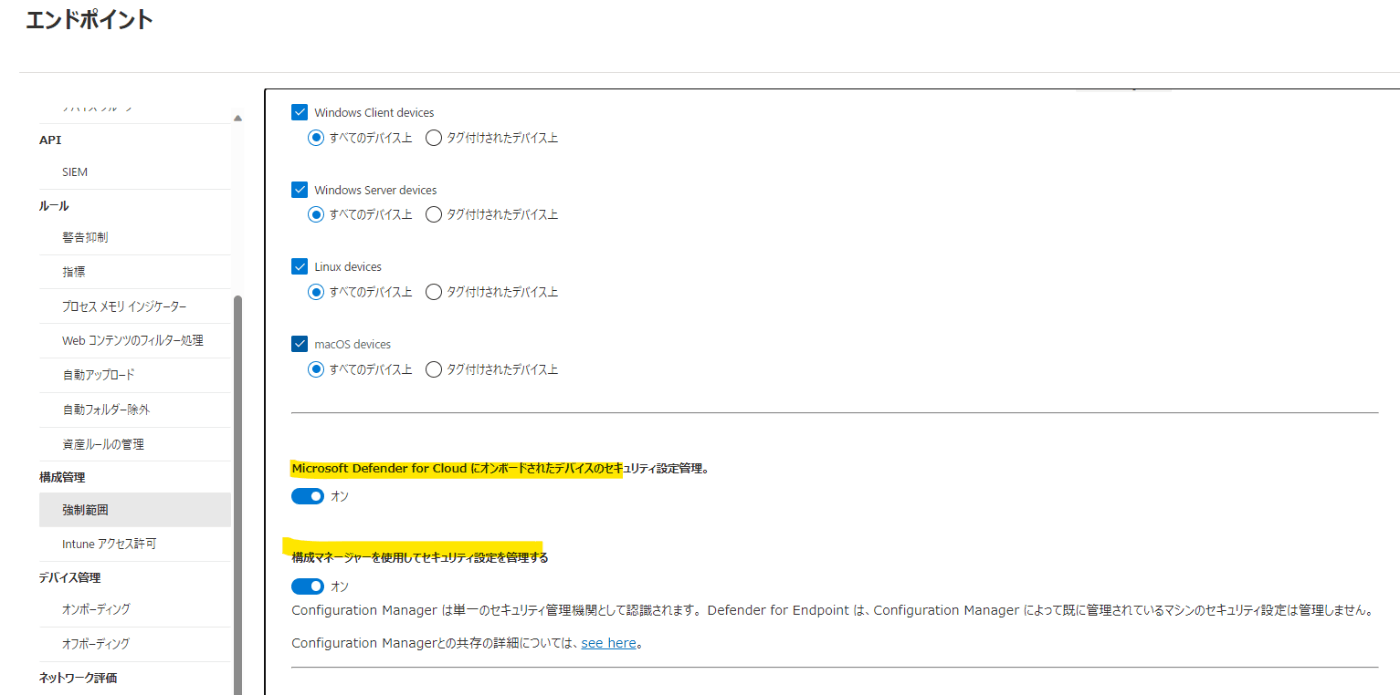

Microsoft Defender ポータルの [設定] > [エンドポイント] > 構成管理の [強制範囲] を選択して、[MDE を使用して Intune からセキュリティ構成設定を適用する] を有効にします。

また、各 OS で対象範囲を選択します。[タグ付けされたデバイス上] は いくつかのデバイスで動作検証するなどの場合を想定しており、MDE 上で MDE-Management のタグがついたデバイスのみが MDE セキュリティ設定管理の対象になります。なお本タグは資産ルールの管理による動的な付与は現時点ではサポートしておらず、手動での付与が必要です。

また Defender for Servers でオンボードされたデバイスを管理する場合の設定と、Configuration Manager と競合しないように Configuration Manager 側を優先する設定があるので、必要に応じて有効化します。

次に Microsoft Intune 管理センター側で設定を行います。

[エンドポイント セキュリティ] > [Microsoft Defender for Endpoint] をクリックし、[Microsoft Defender for Endpoint によるエンドポイント セキュリティの構成の実施を許可する] を ON にします。

動作確認

デバイス表示確認

各ポータルでのデバイスの表示を確認します。

Microsoft Entra 管理センター

MDE 管理の場合は [セキュリティ設定の管理] 列が Microsoft Defender for Endpoint になっています。また、Microsoft Entra 参加などしておらず、合成デバイス ID で登録された場合には、[結合の種類] 列が空欄になっていることが分かります。

Microsoft Defender ポータル

Microsoft Defender ポータルでは、デバイスが MDE 管理の場合は [管理者] 列が MDE になります。

Microsoft Intune 管理センター

Microsoft Intune 管理センターでも同様に、デバイスが MDE 管理の場合は [管理者] 列が MDE になります。

セキュリティ ポリシー作成

次にセキュリティ ポリシーを作成していきます。まず Microsoft Defender ポータルで作成します。割り当てには Microsoft Entra のグループを指定します。(ユーザー オブジェクトは MDE セキュリティ設定管理では未対応)

以下のように設定したポリシーが Intune 管理センターのほうに連携されることが分かります。

次に Intune 側で ASR のポリシーを作成します。割り当て同じくデバイスを対象とする必要があります。

こちらも設定したポリシーが Microsoft Defender ポータルに連携されることが分かります。ターゲットが「mdm,microsoftSense」となっており、Intune 管理デバイス、MDE セキュリティ設定管理のデバイス両方が対象になることが分かります。

Windows ポリシーと Linux ポリシー

Windows ポリシーと Linux ポリシーでは設定できる対象に以下のように差異があります。

Windows

Linux

また、Linux のポリシーの場合、ターゲットが「microsoftSense」のみとなります。未検証ではありますが、こちらの表記から MDE セキュリティ設定管理の対象となっている Linux のみにポリシーが適用され、Intune 登録された Ubuntu Desktop などの Linux クライアント系は対象外となると想定しています。(前提として Intune は Linux サーバ はサポート対象外、MDE は Linux クライアントはサポート対象外のため)

適用状況の確認

Microsoft Defender ポータルでポリシー適用状況を確認します。本ポリシーは先ほど Microsoft Defender ポータルから作成したものですが、割り当てにすべてのデバイスを選択しているので、Intune 管理下にある「VMWIN10JPE001」にも適用されていることが分かります。また各デバイスページで適用されているすべてのセキュリティ ポリシーを確認することが可能です。

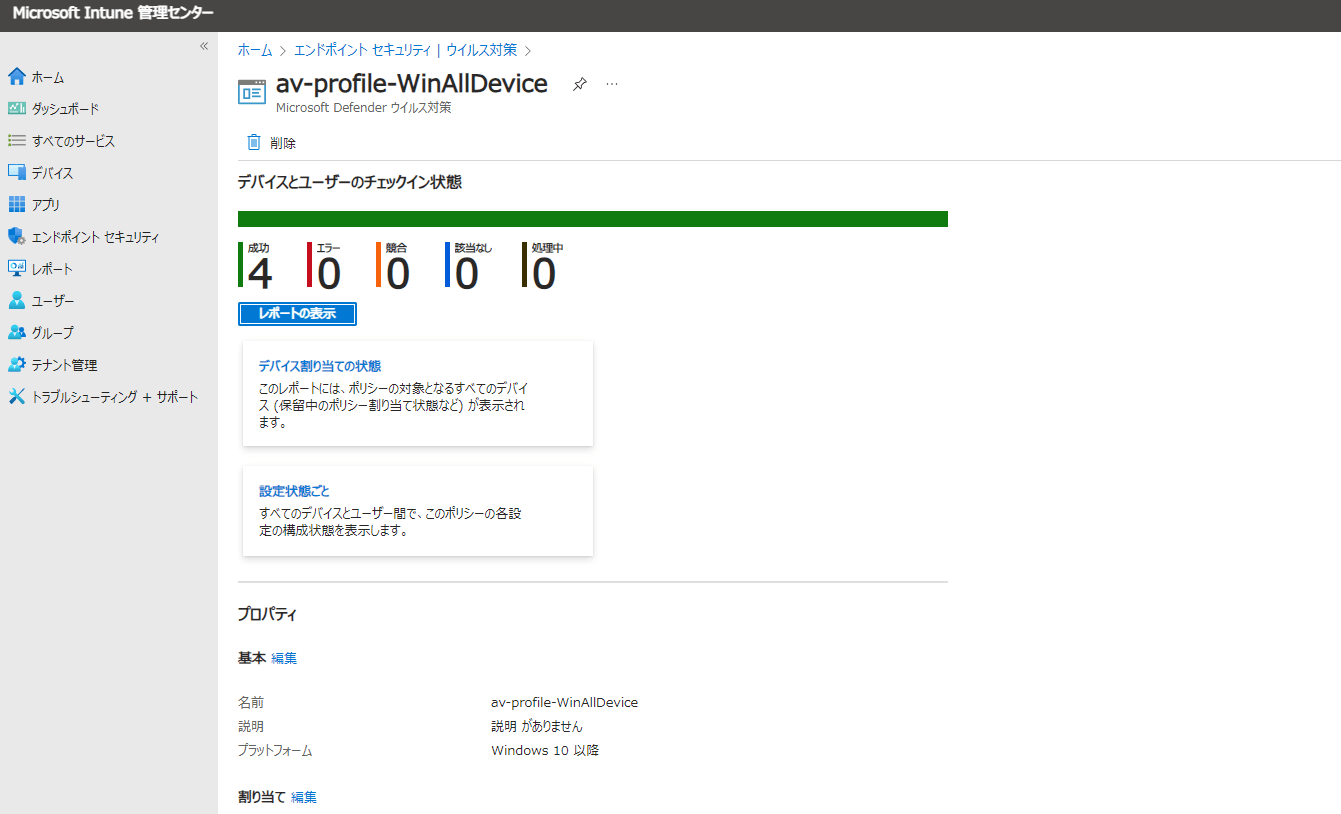

同じように Intune 管理センターから確認します。こちらで適用状況を確認する場合、レポート作成が必要になるので表示まで若干時間がかかります。

(補足) Microsoft Entra の動的グループ作成

今回の検証では、すべてのデバイスを対象としましたが、MDE セキュリティ設定管理の対象でバスのみに割り当てたい場合、device.managementType -eq "MicrosoftSense" をルールとした動的グループを作成します。 ※ 必要に応じて OS などの条件も追加ください。

まとめ

本機能を利用することで、Intune に依存しない形で MDAV や MDE などのセキュリティ設定の管理が可能になります。特に Ansible などの管理サーバを持たない環境での Linux サーバのセキュリティ設定管理が課題であったため、こちらを使用することで効率的に MDE の展開が進められるかと思います。

Discussion