ビジネスメール詐欺を狙ったメールの分析

この記事は2022年8月に旧MICIN Developers Blogに公開したもののアップデート版になります。

MICINの情報セキュリティチームの高橋です。先日(2022年7月)、MICINの複数の従業員宛にビジネスメール詐欺(BEC)を狙ったとみられるメールが届きました。本記事では、その手口と攻撃経路を分析した結果をご紹介します。

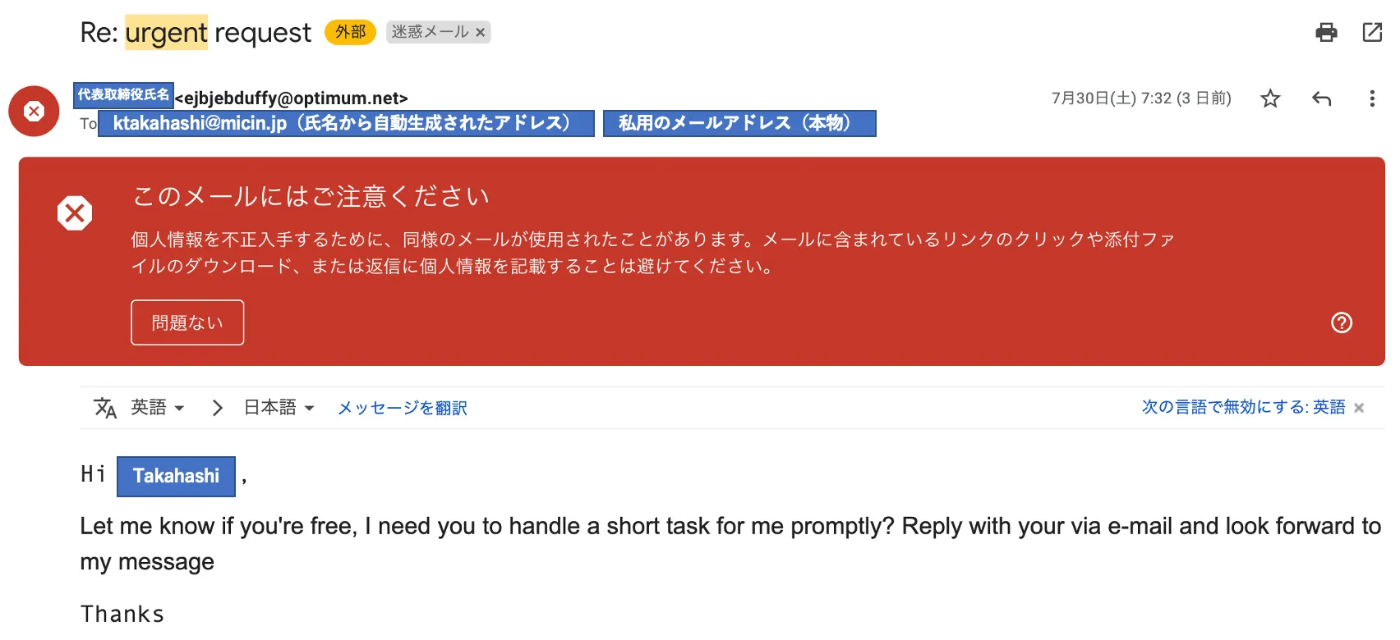

実際に受信したメール

送信先メールアドレスと宛名は実際の形式をもとにしています

メールは代表取締役を騙り、メールの返信を促す内容でした。送信先には、従業員の実際の私用メールアドレスと、氏名から生成されたと推測される架空の社用メールアドレス(例:k.takahashi@micin.jpのような形式)の両方が含まれていました。なお、メール本文に添付ファイルやURLリンクは存在しませんでした。

このメールはビジネスメール詐欺(BEC)の初期段階の手口と見られ、この後のやり取りを通じて金銭の送金を要求する手口に発展することが予想されます。

ビジネスメール詐欺(BEC)とは

Business E-mail Compromise:BEC

巧妙な騙しの手口を駆使した、偽の電子 メールを組織・企業に送り付け、従業員を騙して送金取引に係る資金を詐取するといった、金銭的な被害をもたらすサイバー攻撃です。詐欺行為の準備として、企業内の従業員などの情報が狙われたり、情報を窃取するウイルスが悪用されることもあります。 BEC は、「ビジネスメール詐欺」以外にも、「ビジネス電子メール詐欺」や「外国送金詐欺」などとも呼ばれています。

ビジネスメール詐欺「BEC」に関する事例と注意喚起(IPA)より引用

IPAが発表している「情報セキュリティ10大脅威 2022」でも組織の脅威の8位にランクインしている、代表的なサイバー攻撃の手法です。

メール受信状況の調査

社内で同様のメールの受信状況を調査したところ、合計5名が同じ内容のメールを受信していることを確認しました。送信元のメールアドレスは5通すべてで共通でした。

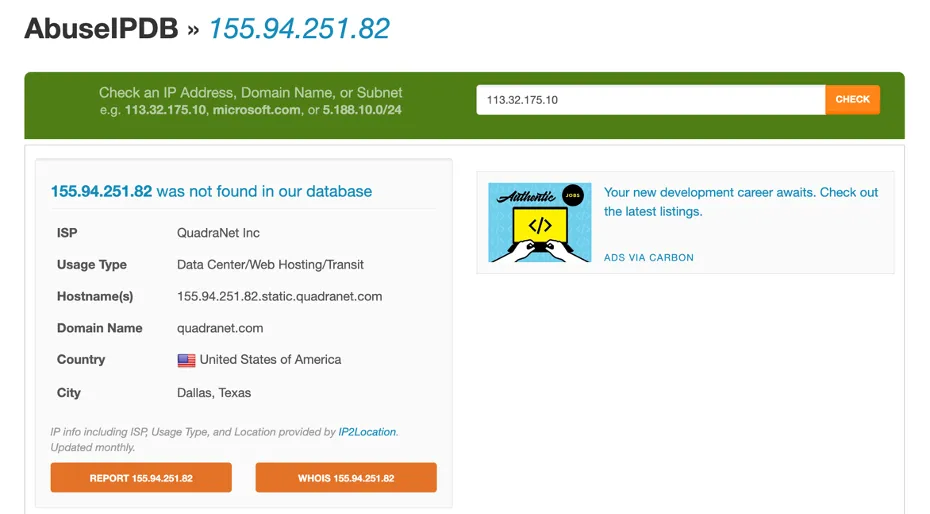

送信元IPアドレスとメールアドレスの調査

メールヘッダを分析した結果、送信元IPアドレスは「155[.]94[.]251[.]82」であり、米国のプロバイダであるOptimum社のメールサーバを経由して送信されたことが判明しました。各種Abuse情報データベースでこのIPアドレスを確認しましたが、過去の悪用履歴は見当たりませんでした。

VirusTotalでの確認結果(不正検知は0件)

AbuseIPDBでの確認結果(悪用履歴なし)

続いて、送信元メールアドレスのドメイン「optimum.net」について調査をすると、Optimum社が提供しているメールサービスのものでした。

optimum社のWebサイト

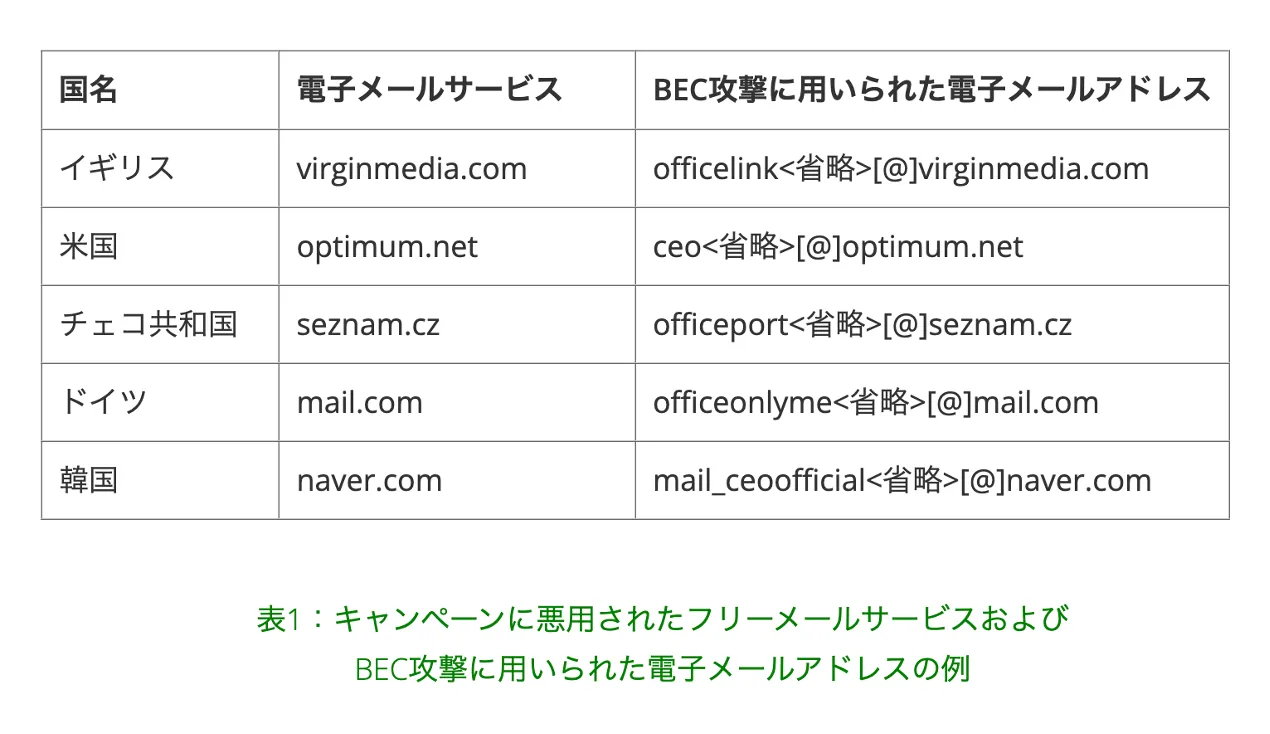

その一方で、トレンドマイクロ社が過去に公開したBEC攻撃に関するレポートの中にこのドメインが掲載されており、Optimum社のメールサービスを悪用して、過去にもBEC攻撃が行われていることがわかりました。

電子メールサービスの特性を悪用する様々なビジネスメール詐欺の手口を解説(トレンドマイクロ社 — 2021/11/22)より引用

漏えいデータの調査

メールの内容から、氏名・私用のメールアドレス・所属企業の3つの情報が攻撃者の手に渡っていると推測されます。これらの情報がどこから漏えいしたのか、その経路を調査しました。

まず、メールアドレスの漏えい状況を「Have I Been Pwned?」で確認しました。

Aさん私用アドレスのチェック結果

私用アドレスの侵害数はいずれも1以上であり、過去何かしらの原因で漏えいしていることが確認できました。一方、攻撃者が生成したとみられる架空の社用メールアドレスには漏えい履歴がなく、氏名から推測して作成された可能性が高いと考えられます。

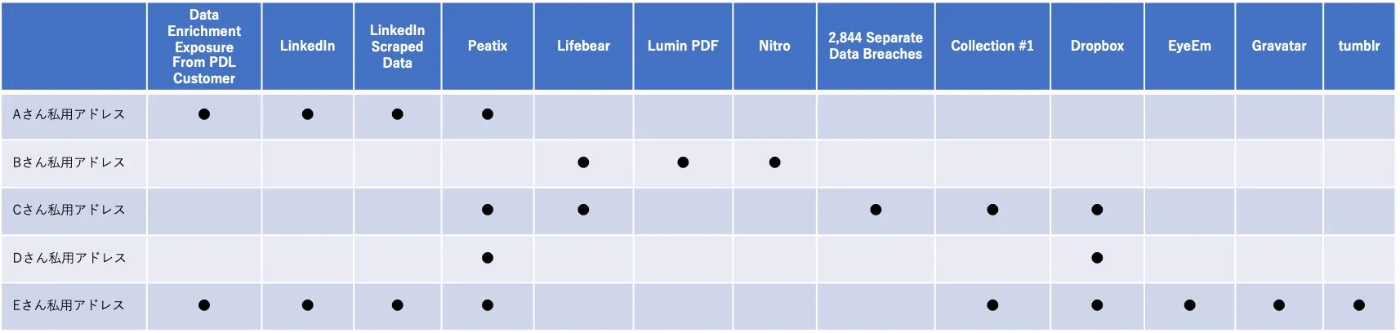

次に、各私用アドレスがどのデータセットで漏えいしたかを確認したところ、5名全員に共通する漏えい元は存在しませんでした。このことから、攻撃者は複数の情報源から得たデータを組み合わせて攻撃対象者リストを作成したと推測されます。

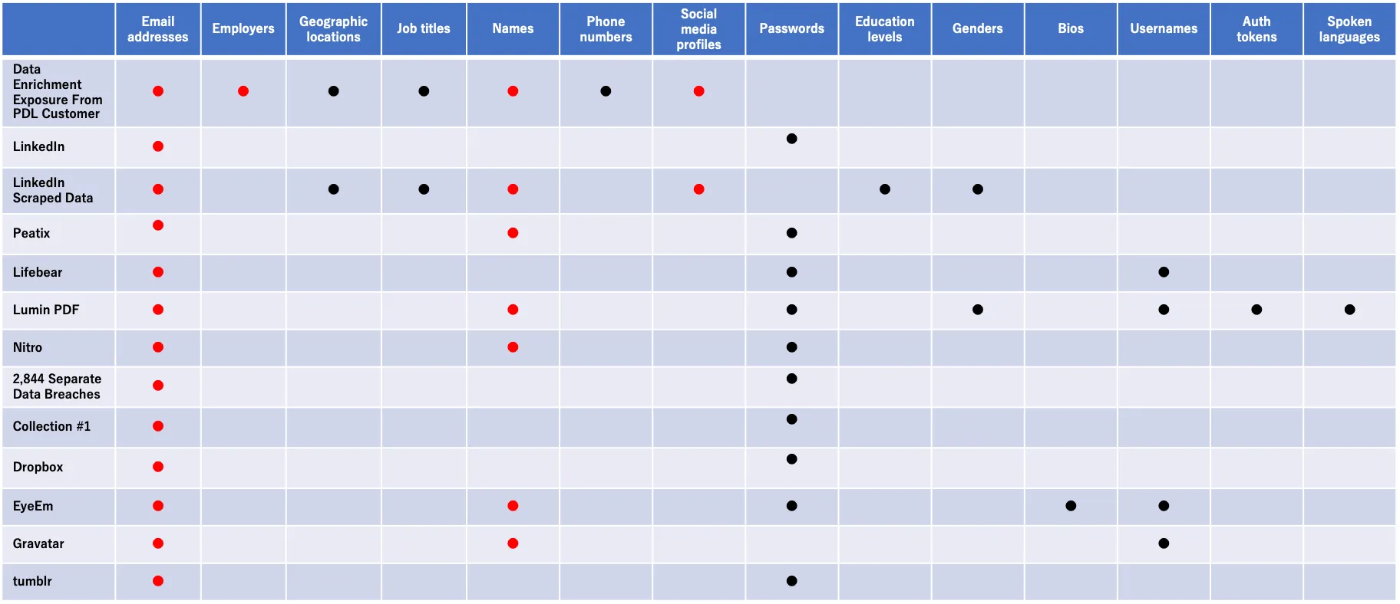

赤字の情報が今回使用されたメールアドレス・氏名・所属企業に繋がるもの

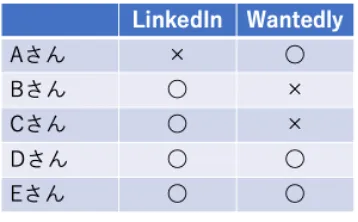

しかし、これらの漏えいデータセットには、個人の氏名やメールアドレスは含まれていても、所属企業を特定できる情報は含まれていませんでした。そこで、攻撃者が所属企業を特定した方法を調査するため、受信者5名のビジネス系SNSの公開プロフィールを確認しました。

その結果、5名全員がLinkedInまたはWantedlyに登録しており、氏名と現在の所属企業を紐づけられる情報が公開されている状態でした。

まとめ

以上の調査から、攻撃者は以下の流れで情報を収集し、メールを送信したと推測されます。

今回のBECメールは、私用アドレスで受信した従業員からの迅速な報告によって検知できました。これは、MICINが定期的に実施している標的型攻撃メール訓練の成果であり、インシデントの兆候を速やかに報告する文化が根付いていることの表れだと考えています。また、平時から「社内連絡はチャットツールが基本であり、メールでの業務指示はまず疑う」というセキュリティ教育を徹底していることも有効に機能しました。一方で、今回の調査で明らかになったように、ビジネス系SNSの公開情報が攻撃の起点となりうるリスクについては、改めて従業員に周知する必要性を感じています。

今回の事案は、これまでのセキュリティ教育の成果を実感すると同時に、新たな脅威に対応するための課題を明確にする貴重な機会となりました。

IOC

IPv4:155[.]94[.]251[.]82

Email:ejbjebduffy@optimum[.]net

Discussion