🧑💻

AWS IAM Identity Centerについて

まとめ

- 既存のユーザをAWS IAM Identity Center管理下のユーザに変更はできない

- SSO(シングル・サインオン)を使いたい場合はIAM Identity Centerでユーザを作成する

- セッションを1時間など指定できるので、安全

- IAM Identity Centerの有効化は管理者権限があるユーザでOK(rootでなくても良い)

IAM Identity Center利用手順の詳細

IAM Identity Centerの有効化

AWSマネジメントコンソールに管理アカウントでサインインします。

「IAM Identity Center」サービスを開き、「有効にする」をクリックします。

ユーザーとグループの作成

IAM Identity Center>メニュー>ユーザー

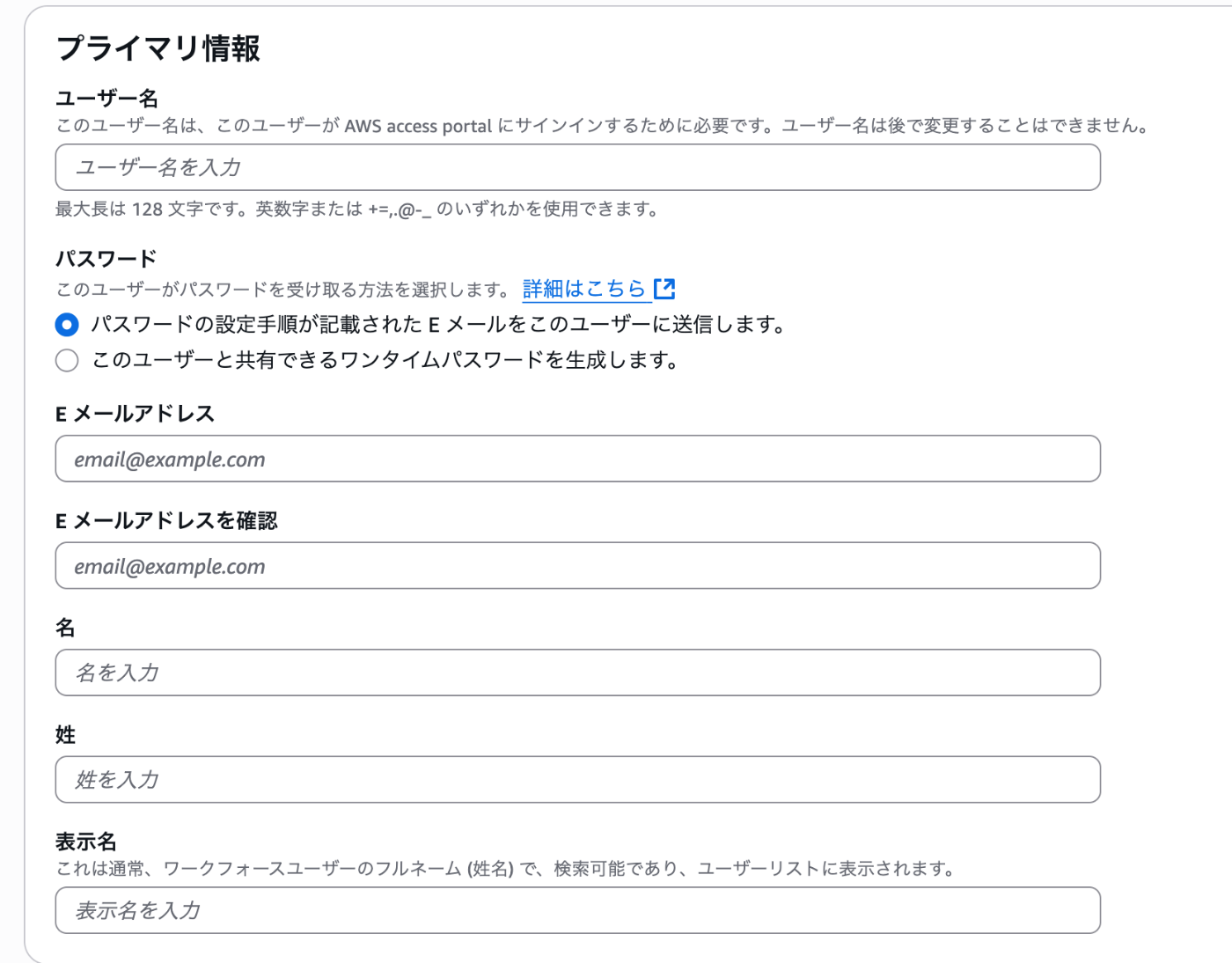

「ユーザを追加」を押下して必要な内容を入力する

このタイミングで登録したメールアドレスに対して招待メールが送信される

アクセス許可セットの作成

IAM Identity Center>メニュー>マルチアカウントの許可>アクセス許可セット

「アクセス許可セット」セクションで「アクセス許可セットを作成」をクリックします。

以下のいずれかを選択します:

事前定義された許可セット:例として「AdministratorAccess」など。

カスタム許可セット:「ReadOnlyAccess」は"AWS マネージド - ジョブ機能"で絞り込みをするとでてくる

この後許可セット名やセッション時間を設定する。

ユーザーまたはグループへのアクセス許可セットの割り当て

IAM Identity Center>メニュー>マルチアカウントの許可>AWSアカウント

「AWSアカウント」セクションで、対象のアカウントを選択します。

画面から作成済みの許可セットをユーザーに割当する

ユーザーによる初回ログインとMFA設定

ユーザーは招待メールを受け取り、メール内のリンクをクリックして初回ログインを行います。

初回ログイン時にパスワードの設定を行います。

必要に応じて、多要素認証(MFA)の設定を行います。

この招待メールに"Your AWS access portal URL:"という箇所があり、

そこに書かれているURLが今後このユーザーがログインするためのポータルURLになります。

※aws cliで登録するsso_start_urlはこのURL

Discussion