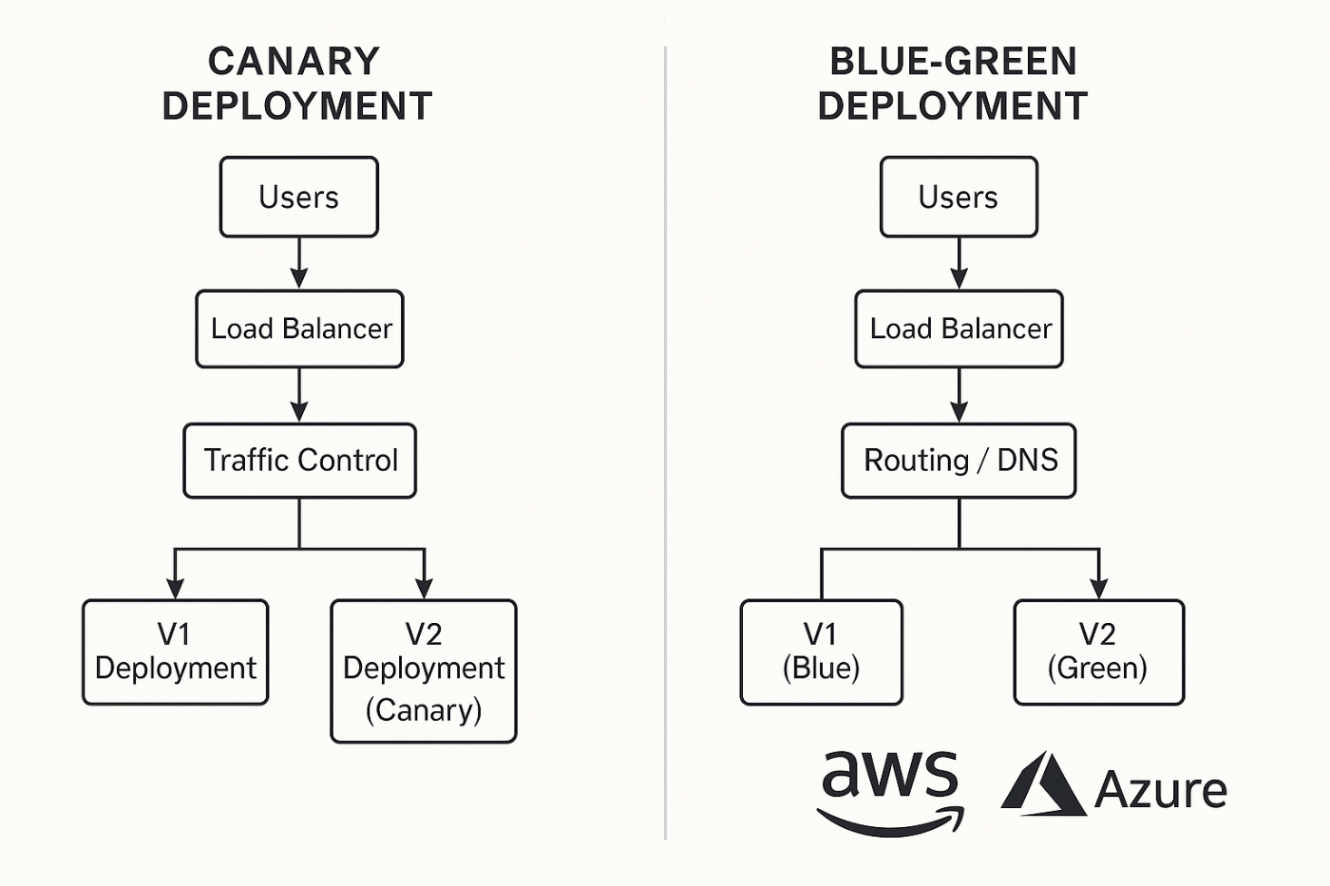

カナリア/ブルーグリーンデプロイ

カナリアデプロイとブルーグリーンデプロイはどちらも「リスクを抑えて新しいシステムをリリースする戦略」ですが、その運用方針や適用シーンが異なります。

グローバルECサイトの集客運用を交えて、それぞれの違い深掘りしてみる

⸻

- カナリアデプロイ(Canary Deployment)

概要

新しいバージョンを一部のユーザーにだけ提供して様子を見る手法。「カナリア」とは炭鉱のガス検知に使われたカナリアに由来し、小規模な検証を経て安全性を判断することから名付けられています。

集客運用との関連

• 段階的リリースで市場ごとにA/Bテスト可能

• 例えば新しいレコメンドアルゴリズムを一部の国(米国の10%ユーザー)だけに適用し、CTR(クリック率)やCVR(コンバージョン率)を測定可能。

• 異常があれば即時ロールバック可能

• 新機能が欧州の特定ユーザー層でバグを引き起こした場合、全体への波及を防止できる。

メリット

• 段階的なリリースでユーザー体験に悪影響を与えにくい

• データドリブンな判断が可能(A/Bテスト、収益比較など)

⸻

- ブルーグリーンデプロイ(Blue-Green Deployment)

概要

本番環境を「ブルー(旧環境)」と「グリーン(新環境)」の2つ用意し、切り替えでリリースする手法。全ユーザーに対して一気に新バージョンを適用する。

集客運用との関連

• 大規模キャンペーンと相性が良い

• 例えば「ブラックフライデーの大規模セール」の直前に安全な新環境(グリーン)を用意し、切り替えタイミングをコントロール。

• ゼロダウンタイムで切り替え可能

• グローバルに24時間稼働するECサイトでも、ユーザー影響を最小にしてバージョンを一新できる。

メリット

• 安定したリリース。切り替え後に問題が起きたらブルーに戻すだけ。

• デプロイ直後に一貫性ある環境で運用できる(キャッシュやDBマイグレーションを含めて)

⸻

違いをまとめると:

項目 カナリアデプロイ ブルーグリーンデプロイ

リリース方式 段階的に一部ユーザーへ 一気に全ユーザーへ

主な目的 ユーザーテスト、リスク軽減 確実な切り替え、安全なロールバック

ユースケース 新機能のABテスト、新しいUX検証 キャンペーン前の環境切替、本番安定化

集客戦略との相性 国別/属性別に異なる訴求や機能を試せる 一貫性が求められるプロモーションに強い

ロールバックのしやすさ トラフィック制御で柔軟 環境切替で即時元に戻せる

⸻

結論:

• 継続的な機能改善やUIテストをしたいなら → カナリアデプロイ

• 大規模セールやメディア露出などで一貫性重視の更新なら → ブルーグリーンデプロイ

両者は排他的ではなく、**「ブルーグリーン環境の中でカナリア戦略をとる」**というハイブリッドも可能です。

興味があれば、それぞれのCI/CD設計図もお見せできます。要りますか?

DevOpsとシステムアーキテクチャの観点から、カナリアデプロイとブルーグリーンデプロイを仕込むには、以下のようにアーキテクチャ・インフラ構成・CI/CD戦略を設計します。それぞれ分けて具体的に解説します。

⸻

【共通の前提】

どちらの戦略も以下のような基盤があるとスムーズに運用可能です。

• コンテナ化(Docker)

• オーケストレーション(Kubernetes or Azure Container Appsなど)

• トラフィック制御(Ingress、Service Mesh、ALBなど)

• Infrastructure as Code(Terraform、Bicep、Pulumiなど)

• モニタリング(Prometheus + Grafana、Azure Monitor、Datadog)

• フィーチャーフラグサービス(LaunchDarkly、Azure App Configuration、Unleashなど)

⸻

- カナリアデプロイの設計

● システムアーキテクチャ設計

┌────────────┐

│ LoadBalancer│

└────┬───────┘

↓

┌──────────────┐

│ Traffic Router│ ← Service Mesh (Istio/Linkerd) or Ingress Controller

└────┬────┬────┘

↓ ↓

V1 Pod V2 Pod(Canary)

• Kubernetesであれば、同一Service内にv1/v2のPodを共存させ、トラフィックを比率で制御。

• Azureの場合、Application Gateway + Azure Front Doorでもトラフィック制御可能。

• カナリア用Podに送るトラフィックは「ユーザー属性」や「地理的条件」で制御可能(Cookie、ヘッダー、地域IP等)。

● CI/CDパイプライン構成(例:GitHub Actions + ArgoCD)

1. 新バージョンのDockerイメージをビルド&Push

2. カナリア用Deploymentを定義

3. ArgoCDでv2をデプロイ

4. Istioなどでトラフィック比率を10%→50%→100%と調整

5. モニタリング結果で自動ロールバック or 昇格

⸻

- ブルーグリーンデプロイの設計

● システムアーキテクチャ設計

┌───────────────┐

│ Load Balancer │

└────┬──────────┘

↓

┌───────────────┐

│ DNS Router / ALB│ ← Route to blue or green

└────┬─────────┬──┘

↓ ↓

V1(Blue) V2(Green)

• 「Blue」「Green」環境は完全に独立したDeployment/Serviceセット。

• Azureなら、スロット付きApp ServiceやContainer Apps Revision機能が便利。

• DBは**バックエンドとの互換性が担保された状態(後方互換)**にしておくのが前提。

● CI/CDパイプライン構成(例:Azure DevOps)

1. Blueとは別にGreen環境をデプロイ

2. 動作確認(ステージング的に扱える)

3. ヘルスチェック/自動テスト

4. Azure Front DoorやALBでルーティング切り替え

5. 問題あればDNS/ルーティングをBlueに戻す

⸻

【設計比較】

観点 カナリアデプロイ ブルーグリーンデプロイ

トラフィック制御 必須(サービスメッシュやALBの活用) 必須(ルーティング切替やDNS制御)

アーキ構成 同一環境内にv1/v2を共存させる 完全に独立した2環境(Blue/Green)

データベース設計 スキーマ変更は後方互換が必要 移行スクリプトやDB切替タイミングが重要

ロールバック トラフィックを元に戻す(部分ロールバック可) ルーティング戻すだけで即時ロールバック可能

コスト 少し高め(冗長Podが増える) 高め(2環境を同時に維持)

⸻

【実運用上のTips】

• Kubernetesベースなら:

• カナリア → Argo Rollouts + Istio

• ブルーグリーン → Argo Rollouts + Ingress + Label selector

• Azure Container Appsなら:

• Revisionベースのブルーグリーンが公式でサポートされており簡単

• トラフィックのパーセンテージ制御でカナリア的運用も可能

⸻