【セキュリティ】セッションハイジャック

はじめに

現代のWebアプリケーションにおいて、セッション管理はユーザー認証と状態維持の基盤技術です。ログインしたユーザーがページを移動しても認証状態が維持されるのは、このセッション管理機能があるからです。

しかし、この重要な機能を悪用した攻撃が「セッションハイジャック」です。これによって本人になりすまし、さまざまな被害が生まれてしまいます。

本記事では、このセッションハイジャックの仕組みと具体的な対策方法を、初心者の方でも理解できるようにわかりやすく解説していきます。

セッションハイジャックの基本概念

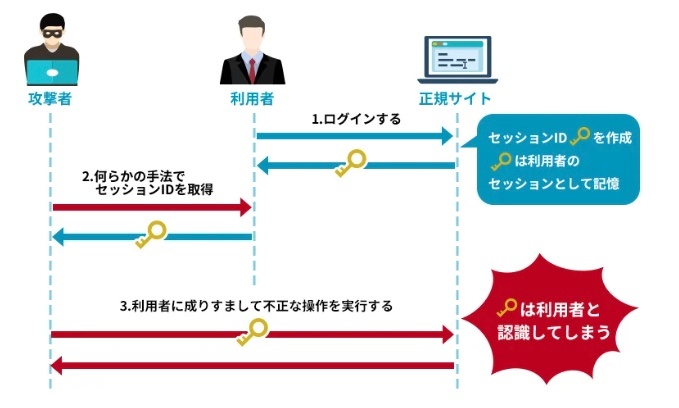

セッションハイジャックとは、正当なユーザーのセッションIDを攻撃者が盗み取り、そのセッションを乗っ取る攻撃手法です。一度セッションを乗っ取られると、攻撃者は被害者の権限でシステムを操作できるようになります。

例えば、オンラインバンキングのセッションがハイジャックされれば、攻撃者は被害者の口座から不正送金を行なうことが可能です。

セッションハイジャックが成立する背景には、HTTPプロトコルのステートレス特性(状態保持しない)があります。WebアプリケーションはセッションIDという「合言葉」を使ってユーザーを識別しているため、この「合言葉」が盗まれると、攻撃者も正規ユーザーとして振る舞えてしまうのです。

主なセッションハイジャックの手法

セッションハイジャックの流れ

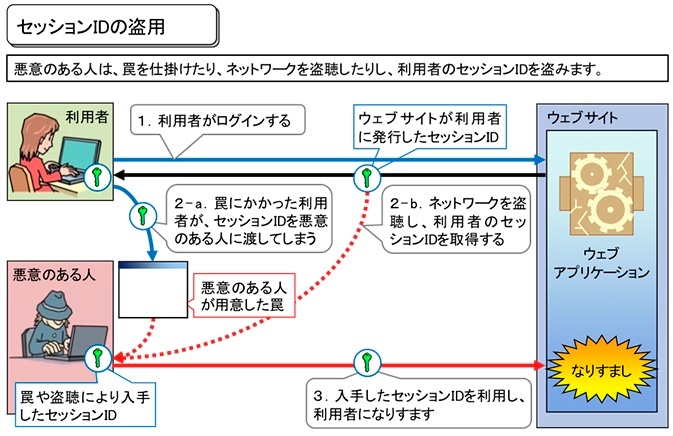

1. セッションIDの盗聴(ネットワーク盗聴攻撃)

※https://www.ipa.go.jp/security/vuln/websecurity/session-management.html より画像引用

公共のWi-Fiスポットなど、暗号化されていないネットワークでは、通信内容が第三者に傍受される危険性があります。特にHTTP通信ではセッションIDが平文でやり取りされるため、簡単に盗まれる可能性があります。このリスクを軽減するため、現代のWebアプリケーションではHTTPS(SSL/TLS)の使用が必須となっています。

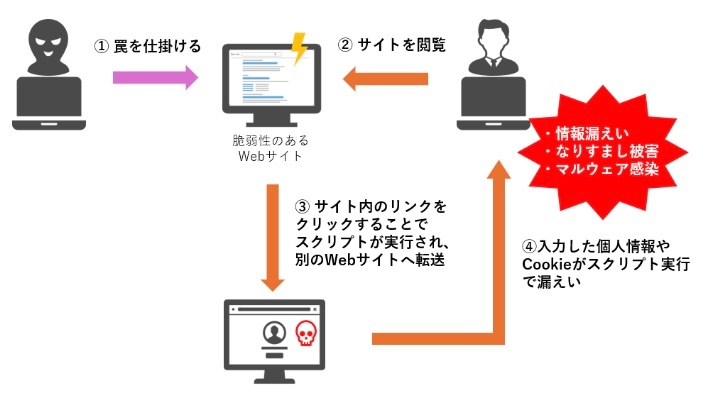

2. クロスサイトスクリプティング(XSS)を利用した攻撃

XSS脆弱性があるサイトでは、悪意のあるスクリプトがユーザーのブラウザで実行される可能性があります。このスクリプトがdocument.cookieを読み取ることで、セッションIDが攻撃者に送信されてしまいます。XSSは反射型、蓄積型、DOMベースなどいくつかの種類がありますが、いずれもセッション情報を盗む手段として利用可能です。

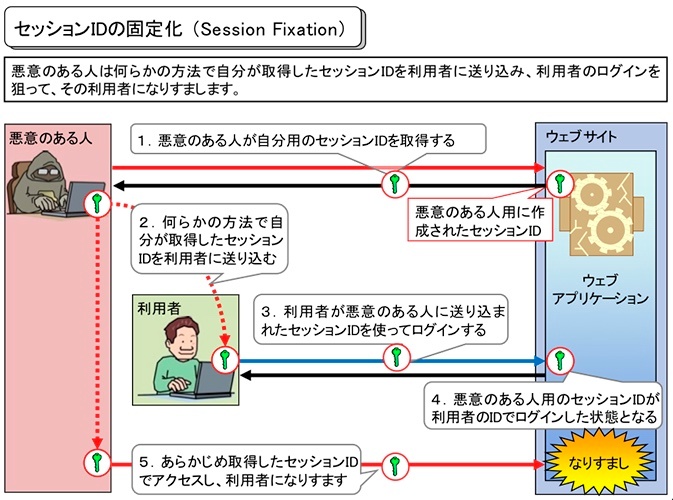

3. セッション固定攻撃(Session Fixation)

※https://www.ipa.go.jp/security/vuln/websecurity/session-management.html より画像引用

攻撃者が事前に生成したセッションIDを被害者に強制し、そのセッションが認証された時点で乗っ取る手法です。具体的には、攻撃者がセッションIDを生成し、そのIDを被害者のブラウザに設定させます(URLパラメータやCookie注入など)。被害者がその状態でログインすると、攻撃者も同じセッションIDを使用してアクセス可能になります。

4. ブラウザの脆弱性やマルウェアを悪用した攻撃

ユーザーの端末にインストールされたマルウェアがCookieを盗むケースや、ブラウザの脆弱性を突いてセッション情報にアクセスするケースもあります。この種の攻撃はユーザー環境に依存するため、アプリケーション側での完全な防御が難しい面があります。

効果的な防御対策

1. HTTPSの全面適用

SSL/TLSによる通信の暗号化は、ネットワーク盗聴を防ぐ基本的な対策です。

ただし、HTTPSを導入しても、Mixed Content(暗号化ページ内の非暗号化リソース)があるとセキュリティが弱体化するため注意が必要です。HTTP Strict Transport Security(HSTS)ヘッダーを設定することで、常にHTTPS接続を強制できます。

2. セッションIDの安全な取り扱い

セッションIDは常に安全な方法で生成・管理する必要があります。推測困難な十分な長さの乱数を使用し、ログイン時にセッションIDを再生成する(セッション・リジェネレーション)ことで、セッション固定攻撃を防げます。また、CookieにはSecure属性(HTTPS時のみ送信)とHttpOnly属性(JavaScriptからのアクセス禁止)を設定すべきです。

3. XSS対策の徹底

XSS脆弱性を排除するため、ユーザー入力を適切にエスケープ・サニタイズすることが重要です。Content Security Policy(CSP)を導入することで、意図しないスクリプトの実行を防ぐ追加の保護層を設けることができます。

現代のフレームワークの多くはデフォルトでXSS対策が施されていますが、自前でHTMLを組み立てる場合には特に注意が必要です。

4. 追加の認証要素の導入

重要な操作には多要素認証を要求したり、セッションの有効期限を短く設定したり、ユーザー行動の異常を検知した場合に再認証を求めるなどの対策が有効です。IPアドレスやユーザーエージェント情報をセッションと紐付けて検証する方法もありますが、モバイル環境などでは誤検知の可能性があるため注意が必要です。

ユーザーが注意すべきポイント

開発者だけでなく、一般ユーザーもセッションハイジャックのリスクを軽減する行動を取れます。

公共のWi-Fiでの重要な作業は避ける、定期的にパスワードを変更する、不審なリンクをクリックしない、OSやブラウザを最新の状態に保つ、といった基本的なセキュリティ対策が有効です。また、利用可能な場合には常に多要素認証を有効にすることが推奨されます。

まとめ

セッションハイジャックに対する完全な防御策は存在しませんが、複数の対策を組み合わせることでリスクを大幅に低減できます。開発者は「HTTPSの強制」「安全なセッションIDの管理」「XSS対策」「適切なCookie設定」などの基本を押さえつつ、アプリケーションの重要性に応じて追加のセキュリティ層を検討する必要があります。セキュリティは一度設定すれば終わりではなく、新しい攻撃手法に対応するため継続的な見直しが必要です。

セッションハイジャック対策は、ユーザーの信頼を守り、ビジネスを支える重要な投資です。本記事が、安全なWebアプリケーション開発の一助となれば幸いです。

最後までお読みいただき、ありがとうございました。

参考・画像引用元URL

Discussion