【セキュリティ】Cookieの基本を理解しよう!

はじめに

Cookieという言葉を見たことがある人がほとんどではないでしょうか?

Webサイトを訪れると、Cookieの設定をどうするか、尋ねられたことがあると思います。

実は、このCookieという技術のおかげで、ウェブサイトを利用しているとき、ログイン状態が保持されたり、ショッピングカートの内容が記憶されたりすることができます。

この記事では、Cookieの基本的なポイントと仕組みについて、わかりやすくまとめていきます。

Cookieとは

Cookieは、ウェブサーバーがユーザーのブラウザに保存する小さなデータの断片で、通常はテキスト形式で保存されます。この仕組みがあるからこそ、私たちは毎回ログインし直す必要なくウェブサービスを利用できます。

Cookieの仕組み

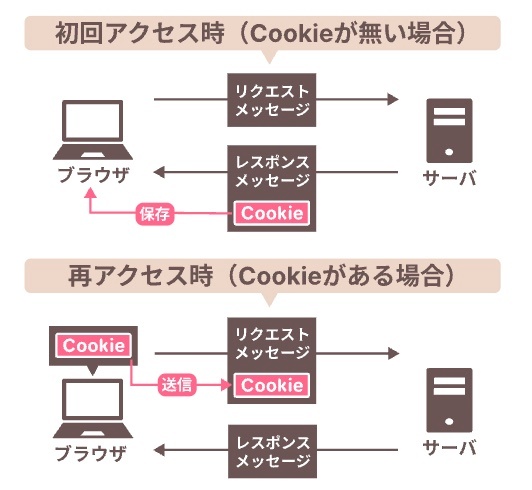

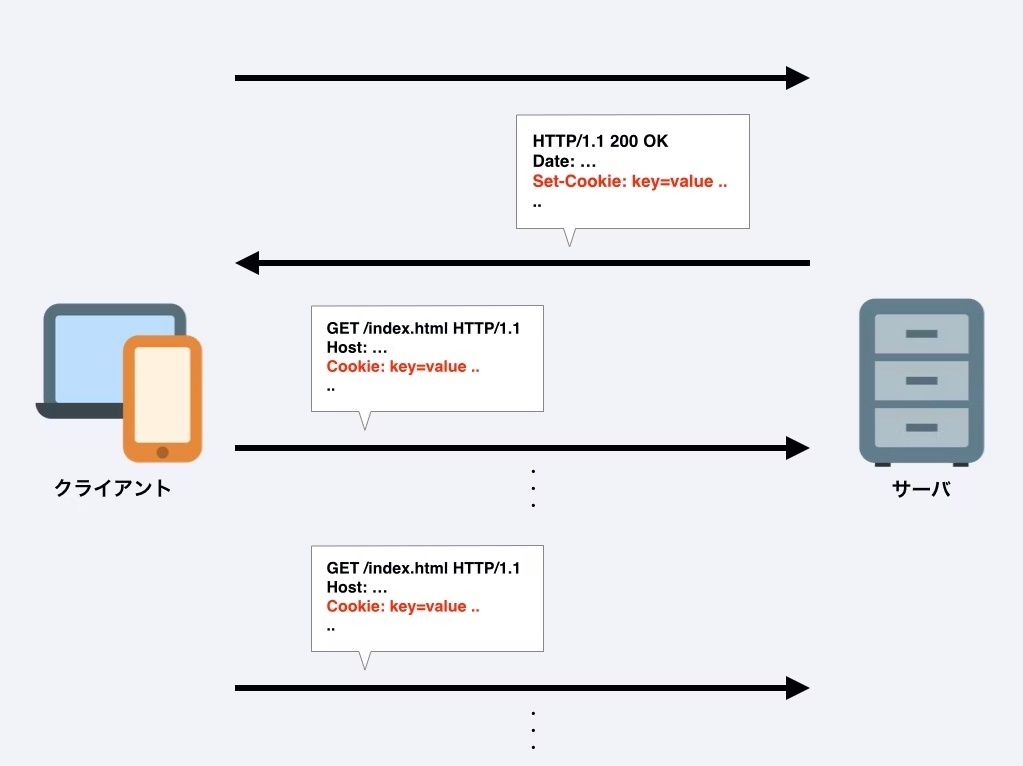

Cookieがどのように機能するかを理解するために、典型的な流れを見ていきましょう。

ユーザーが初めてあるウェブサイトにアクセスすると、サーバーはHTTPレスポンスに「Set-Cookie」ヘッダを含めて送信します。ブラウザはこのCookieを受け取り、後続のリクエストでは自動的に「Cookie」ヘッダにその情報を付加してサーバーに送信します。

この一連の流れはブラウザとサーバーの間で自動的に行われるため、ユーザーが意識することはほとんどありません。しかし、このシンプルな仕組みの上に、現代のウェブアプリケーションの利便性の多くが築かれているのです。

セキュリティ視点で見るCookieの種類

Cookieにはいくつかの種類があり、セキュリティの観点から理解しておくことが重要です。

- セッションCookie

ブラウザを閉じると自動的に削除される一時的なもの - 永続Cookie

設定された有効期限まで保持されるもの - Secure属性が設定されたCookie

HTTPS接続時のみ送信され、「HttpOnly属性」が設定されたCookieはJavaScriptからアクセスできなくなります。これにより、クロスサイトスクリプティング(XSS)攻撃で悪意あるスクリプトからCookie情報が盗まれるリスクを減らすことができます。

これらの属性を適切に設定することで、Cookieのセキュリティを強化することが可能です。

注意すべきCookieのセキュリティリスク

実際の開発現場で特に注意が必要なのは、Cookieを介したセキュリティ攻撃です。

例えば、クロスサイトスクリプティング(XSS)では、攻撃者がJavaScriptを注入してCookieを盗み出そうとします。これを防ぐためにはHttpOnly属性の設定が有効です。

また、クロスサイトリクエストフォージェリ(CSRF)では、ユーザーが意図しないリクエストを強制されます。これを防ぐには、重要な操作にはCSRFトークンを使用するなどの対策が必要です。さらに「中間者攻撃(MITM)」からCookieを保護するには、Secure属性を設定してHTTPSでのみ通信するようにします。

安全なCookieの使い方

まず、機密情報はCookieではなくサーバー側のセッションに保存すべきです。悪意のある第三者にCookie情報が盗まれると、そのユーザーになりすます(セッションハイジャック)ことができてしまいます。もし機密情報そのものをCookieに保存していると、直接的に情報漏洩に繋がるため、Cookieには識別子のみを格納し、実際のデータはサーバーで管理するようにします。

また、Cookieのスコープを適切に設定することも重要です。「Domain」と「Path」属性を明示的に設定することで、Cookieが送信される範囲を制限できます。加えて、SameSite属性を設定することで、クロスサイトリクエストでのCookie送信を制御できます。

まとめ:安全なウェブ開発のために

Cookieはウェブの利便性を支える重要な技術ですが、正しく理解し、適切に設定しなければセキュリティリスクにもなり得ます。特に認証情報を扱うCookieには細心の注意を払い、HttpOnly、Secure、SameSiteなどの属性を適切に設定することが求められます。これらの基本を押さえておくことで、より安全なウェブアプリケーション開発が実現していきましょう!

最後までお読みいただき、ありがとうございました。

参考・画像引用元URL

Discussion