Security Command Center検出結果を一時的にミュートする方法

こんにちは。フクヤマです。

Google Cloudプレミアパートナー、株式会社G-gen様との技術ブログ相互寄稿企画も、今回が最終回となります。これまで、セキュリティ設計の根幹から効率的なアラート運用まで、専門性の高い記事をご提供いただきました。

最終回を飾る本記事のテーマは、「Security Command Center検出結果を一時的にミュートする方法」です。解説はG-gen 松尾様です。

セキュリティアラートの中には、計画メンテナンス中など「意図的にリスクを受容する」場面で発生するものもあります。そうしたアラートを放置すると、本当に重要な脅威を見逃す原因になりかねません。この記事では、「動的ミュートルール」を活用して、特定の検出結果を一時的に非表示にするスマートな管理方法が紹介されています 。ノイズを適切に管理し、重要なインシデントに集中するための、極めて実践的なノウハウです。

それでは、G-gen様による寄稿企画の締めくくりとなる、貴重な記事をご覧ください。

G-genの松尾です。Google Cloud の統合セキュリティ/リスク管理サービスである Security Command Center の検出結果を、動的ミュートルールを使って管理する方法を解説します。

1. 概要

1-1. 動的ミュートルールとは

Security Command Center のミュートルールは、指定した条件に合致する検出結果を非表示にするための機能です。ミュートされた検出結果は、デフォルトではコンソール画面に表示されなくなります。ただし、検出結果が削除されるわけではなく、フィルタを調整することでいつでも確認できます。

ミュートルールには静的ミュートルールと動的ミュートルールの2種類があります。静的ミュートルールは、今後の検出結果を無期限にミュートします。動的ミュートルールは、指定した日付まで一時的に、または検出結果が構成と一致しなくなるまで無期限に、将来および既存の検出結果をミュートします。

当記事では柔軟性が高い動的ミュートルールを扱います。

1-2. 動的ミュートルールのユースケース

Security Command Center を運用していると、セキュリティ上のリスクとして検知はしたいが、特定の状況下においては許容する必要がある、といった検出事項が発生することがあります。動的ミュートルールは、そのような場合に検出結果を一時的に非表示にし、他の重要なアラートを見逃さないようにノイズを減らす目的で利用できます。

代表的なユースケースは以下の通りです。

- 計画メンテナンス : システムのメンテナンス期間中、意図的に発生するアラートを一時的に抑制する。

- 開発環境での運用 : 開発環境など、本番環境とは異なるセキュリティ基準で運用している環境において、許容されたリスクに関する検出結果をミュートする。

- 誤検知への対応 : Security Command Center が誤検知した結果を、修正されるまで一時的に非表示にする。

- リスク受容の記録 : ビジネス要件により意図的にリスクを受容する場合、その対応を記録しつつ検出結果を非表示にする。

本記事では、「開発環境での運用」の例として、特定の開発スプリント期間中、Compute Engine の VM インスタンスにパブリック IP アドレスを割り当てる運用を許容するというシナリオで手順を解説します。

2. 検証手順

フェーズ1: ミュートルール設定前の動作確認

まず、ミュートルールを設定しない状態でパブリック IP アドレスを持つ VM インスタンスを作成し、Security Command Center で検出されることを確認します。

- エフェメラル外部 IP アドレスを持つ Compute Engine VM インスタンスを1台作成します。

- Security Command Center の「検出結果」画面に PUBLIC_IP_ADDRESS というカテゴリの検出結果が Not muted(非ミュート)状態で表示されることを確認します。

フェーズ2: 動的ミュートルールの設定

次に、この PUBLIC_IP_ADDRESS の検出結果を、特定プロジェクトに限り、指定した期間だけミュートするルールを作成します。

-

「ミュートオプション」のプルダウンメニューから「ミュートルールを管理」を選択します。

-

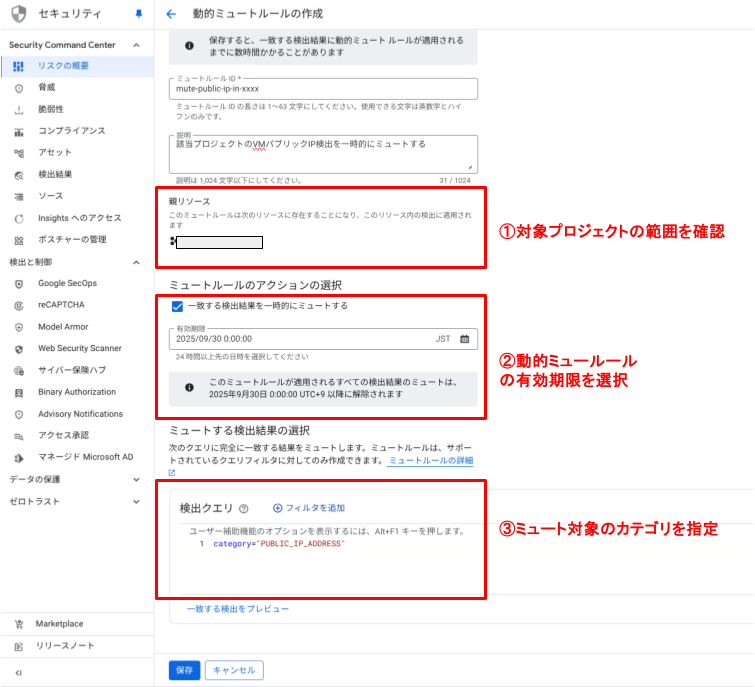

「動的ミュート ルールの作成」ペインが開きます。次の項目を設定します。

- ミュートルール ID: mute-public-ip-in-xxxxなどの任意のIDを入力します。

- ミュートルールの説明: ルールの目的を入力します。

- 親リソース: ミュートルールの適用範囲を確認します

- 一致する検出結果を一時的にミュートする: チェックボックスをオンにします

- 有効期限 : 動的ミュートの有効期限を選択します

- 検出クエリ : ミュート対象を絞り込むためのクエリを作成します。

- 最後に [保存] をクリックします。

フェーズ3: ミュートルール設定後の動作確認

ミュートルールが作成されると、その条件に合致する既存および新規の検出結果が、指定した期間中だけ自動的にミュートされます。一致する検出結果に動的ミュートルールが適用されるまでに数時間かかることがあります。

以下の手順で、ミュートされて非表示になった検出結果を再表示して閲覧することができます。

-

Security Command Center の「検出結果」ページに戻ります。

-

先ほど表示されていた PUBLIC_IP_ADDRESS の検出結果が、一覧から消えていることを確認します。

-

「クイック フィルタ」セクションで「ミュートされた検出結果を表示」を有効にします。

-

先ほどの検出結果が、一覧に表示されることを確認します。

-

「Public IP address」をクリックして検出結果がミュートされていることを確認します。

これにより、意図的に許容するリスクを非表示にして、他の重要なセキュリティ通知に集中できる環境を整えることができました。設定した期間が終了すればルールは自動的に無効になり、検出結果は再びNot muted(非ミュート)な状態として表示されるようになります。

G-gen 松尾様、セキュリティ運用のリアルな課題に寄り添った記事をありがとうございました。

「動的ミュートルール」は、単にアラートを無視するのではなく、リスクを認識した上で意図的に管理するという、柔軟かつスマートな運用を実現する強力な機能だと再認識しました。

全3回にわたり、Google Cloudのセキュリティに関する最前線の知見をご共有いただいたG-genの皆様に、心より感謝申し上げます。なお、当社からG-gen様のブログへ寄稿したデータ基盤に関する記事も、ぜひご覧いただけますと幸いです。

Discussion