愛してやまないAWSで展開するセキュリティ対策戦略

TL;DR

- セキュリティー対策には予防的統制と発見的統制の 2 つの観点が欠かせない

- AWS が提供するセキュリティーサービスが予防的・発見的統制にどう寄与するかを解説

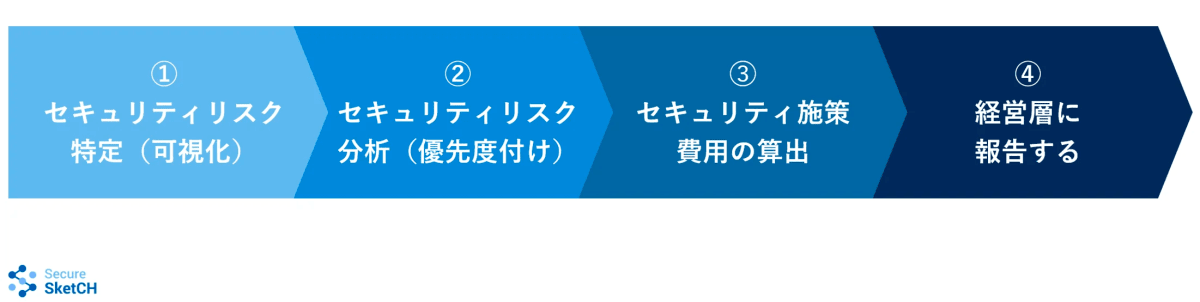

- セキュリティー対策は、リスクの特定と可視化、リスク分析と優先度付け、施策費用の算出、経営層への報告とサポートの獲得で進めるべし

- セキュリティーは、単に技術やツールを導入するだけではなく、組織全体の意識や文化、そして継続的な改善が求められる

はじめに

レバテック開発部レバテックプラットフォーム開発チームに所属している内藤です。

普段は、バックエンドの設計や実装、さらにインフラの構築まで幅広く担当しています。

最近、私は弊社開発部を代表して(色々な方面から怒られそう笑)、AWS セキュリティインシデント擬似体験 GameDay に参加する機会に恵まれました。このイベントでは、セキュリティインシデントへの対応方法や予防策など、実際のインシデント調査以上の学びを得ました。

そこで、この記事を通して、セキュリティインシデントへの対応に関する基本的な考え方や対策の重要性について共有したいと思います。セキュリティーは技術的な知識だけではなく、組織全体の意識や体制の整備も不可欠です。私の経験が、皆さんの組織におけるセキュリティー対策に有益なヒントとなれば幸いです。

AWSセキュリティインシデント擬似体験GameDay

このワークショップでは、AWS 環境で起こり得る典型的なセキュリティインシデントを模したログを用いて、チーム対抗形式のクイズが実施されました。参加者はインシデント調査の基本技術を学び、セキュリティー分析の経験がない方でも理解しやすいよう、解析方法に関する基礎的な説明もありました。

このイベントは、セキュリティー関連業務に従事する方、セキュリティインシデント対応の方法を学びたい方、システム開発・運用・保守に関わる方など、多くの方にとって非常に有益です。

より具体的なイベントの内容については、以下の記事を参照いただければと思います。詳細情報は公開できないため、興味がある方は是非イベントへの参加をオススメします👋

セキュリティーの考え方

責任共有モデル

セキュリティーの責任共有モデルは、クラウドサービスの提供と利用におけるセキュリティー責任を、クラウドサービスプロバイダー(CSP)とクラウドサービスの顧客(あなた)の間で分け合うという考え方です。このモデルは、物理的なデータセンターの運用からアプリケーションの管理まで、セキュリティー対策をどのように分担するかを明確にすることを目的としています。

以下に AWS における責任共有モデルを示します。

AWS の “クラウドのセキュリティー” 責任

AWS は、AWS クラウドで提供されるすべてのサービスを実行するインフラストラクチャの保護について責任を負います。このインフラストラクチャはハードウェア、ソフトウェア、ネットワーキング、AWS クラウドのサービスを実行する施設で構成されます。

顧客(あなた)の “クラウドにおけるセキュリティー” 責任

お客様の責任は、選択した AWS クラウドのサービスに応じて異なります。選択によって、セキュリティに関する責任の一環としてお客様が実行する構成作業の量が決定されます。たとえば、Amazon Elastic Compute Cloud (Amazon EC2) などのサービスは Infrastructure as a Service (IaaS) に分類されているため、必要なすべてのセキュリティ構成および管理のタスクをお客様が実行する必要があります。お客様が Amazon EC2 インスタンスをデプロイした場合、お客様は、ゲストオペレーティングシステムの管理 (更新やセキュリティパッチなど)、インスタンスにインストールしたアプリケーションソフトウェアまたはユーティリティの管理、AWS より各インスタンスに提供されるファイアウォール (セキュリティグループと呼ばれる) の構成に責任を負います。 Amazon S3 や Amazon DynamoDB などの抽象化されたサービスの場合、AWS はインフラストラクチャレイヤー、オペレーティングシステム、およびプラットフォームを運用し、お客様はエンドポイントにアクセスしてデータを保存および取得します。お客様は、データの管理 (暗号化オプションを含む)、アセットの分類、IAM ツールでの適切な権限の適用について責任を負います。

予防的統制・発見的統制

🛡️ 予防的統制

予防的統制は、セキュリティインシデントが発生する前にリスクを最小限に抑えるための戦略です。このアプローチでは、潜在的なセキュリティリスクを識別し、これらを管理または除去するための措置が講じられます。

-

ポリシーと手順

明確なセキュリティポリシーと手順の策定は、組織内のセキュリティー意識を高め、一貫した対応を促進します。 -

物理的および技術的な障壁

不正アクセスを防ぐための物理的なセキュリティー措置や技術的な障壁(ファイアウォール、暗号化など)を設置します。 -

アクセス管理

アクセス権限を必要な人々にのみ与え、不必要なアクセスを制限することで、セキュリティリスクを軽減します。

👀 発見的統制

発見的統制は、セキュリティインシデントが発生した後の迅速な検出と対応に重点を置きます。これには、既に発生しているかもしれないセキュリティー違反を識別し、迅速に対応するためのシステムやプロセスが含まれます。

-

監視とアラート

システムの監視と異常アラートは、セキュリティインシデントの早期発見に不可欠です。 -

インシデントレスポンスプラン

事前に定義されたインシデントレスポンスプランは、発見された脅威に迅速かつ効果的に対応するために重要です。 -

事後分析とフィードバックループ

インシデント発生後の分析とフィードバックは、将来的なセキュリティー向上に役立ちます。

セキュリティインシデントの調査手法

調査の目的と必要性

セキュリティインシデントが発生した際の調査は、攻撃の成否を確認し、その影響を全面的に理解するために重要です。この調査は、単に技術的な側面だけでなく、ビジネスへの影響も考慮に入れる必要があります。

脅威検知のログだけでは攻撃が成功したかどうかを判断するのが難しいため、詳細な調査が不可欠です。攻撃が成功している場合、調査により根本原因(例:特定の脆弱性が突かれた)と被害範囲(例:漏洩した個人情報の件数)を特定します。この情報は、緊急対応、復旧作業、再発防止策の策定に不可欠です。

さらに重要なことは、セキュリティインシデントが事業へ与える影響の評価です。インシデントによって顧客の信頼が損なわれたり、法的責任が生じたりすることで、最終的に利益の損失につながる可能性があります。迅速な調査によって被害範囲を明確にし、適切なビジネス対応とコミュニケーション戦略を立てることで、これらのリスクを最小限に抑えることが可能です。

調査手法

まず、脅威の検出結果を分析し、攻撃者の痕跡を確認します。この段階では、攻撃者が残した可能性のあるさまざまな兆候を慎重に評価します。例えば、特定の送信元 IP からの不審なアクティビティが確認される場合、攻撃者が同じ IP アドレスから別の攻撃を仕掛けている可能性があります。

このような仮説を立てた後、それが正しいかどうかを検証します。仮説が正しければ、その結果をさらに詳細に分析します。しかし、仮説が検証できない場合は、別の角度からの分析を試みたり、新しい仮説を立てたりします。

このプロセスは、迅速かつ効果的なセキュリティー対応のために、非常に重要です。調査手法の効率と正確性は、セキュリティインシデントの影響を最小限に抑えるために不可欠です。

AWSのセキュリティー強化サービス

前述した AWS セキュリティインシデント擬似体験 GameDay で、セキュリティー脅威への迅速かつ効果的な対応に必要な基礎知識と戦略が強調されました。AWS が提供する多様なセキュリティーサービスは、このような脅威に対抗するための重要なツールです。これらのサービスは、予防的統制と発見的統制という 2 つの主要なセキュリティー統制の観点から考察することで、セキュリティリスクの管理と対応にどのように貢献しているかを明らかにします。

このセクションでは、AWS の主要なセキュリティーサービスの機能を詳しく見ていき、それぞれがどのように予防的統制や発見的統制のカテゴリーに当てはまるかを探ります。これにより、AWS のセキュリティーサービスが組織のセキュリティー体制をどのように強化し、セキュリティー脅威に対してどのように対応しているかの理解を深めます。

🛡️予防的統制に寄与するAWSサービス

予防的統制は、セキュリティインシデントが発生する前にリスクを最小限に抑えることを目的としています。AWS の以下のサービスは、この目的に寄与します。

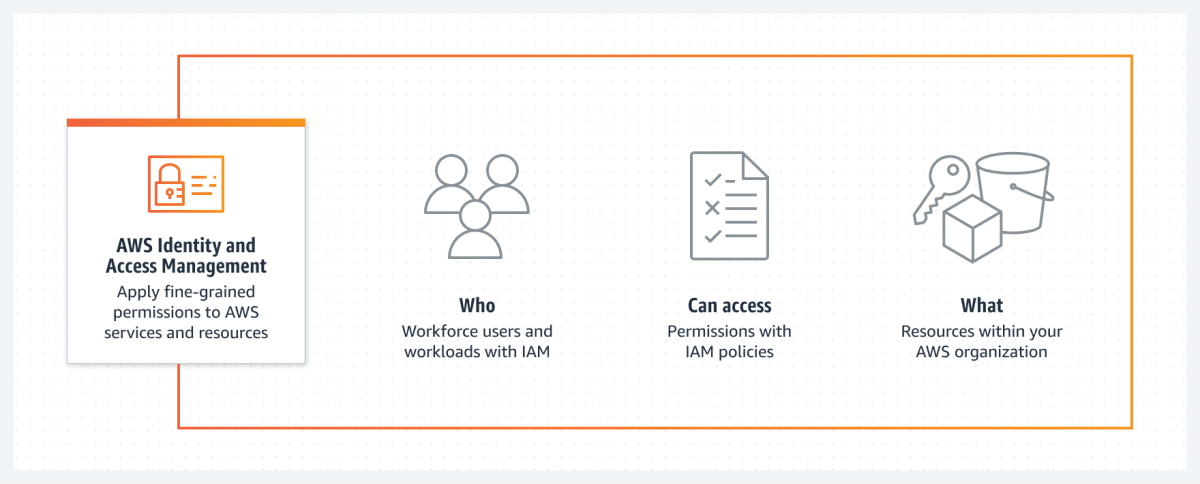

AWS IAM (Identity and Access Management)

AWS IAM は、AWS リソースへのアクセス管理を行うサービスです。ユーザーやグループ、ロールを作成し、これらに対して細かいアクセス権限を設定することで、不正アクセスや権限の乱用を防ぎます。IAM は、AWS 環境内でのセキュリティー管理の基盤として機能し、不正アクセスやデータ漏洩のリスクを低減します。

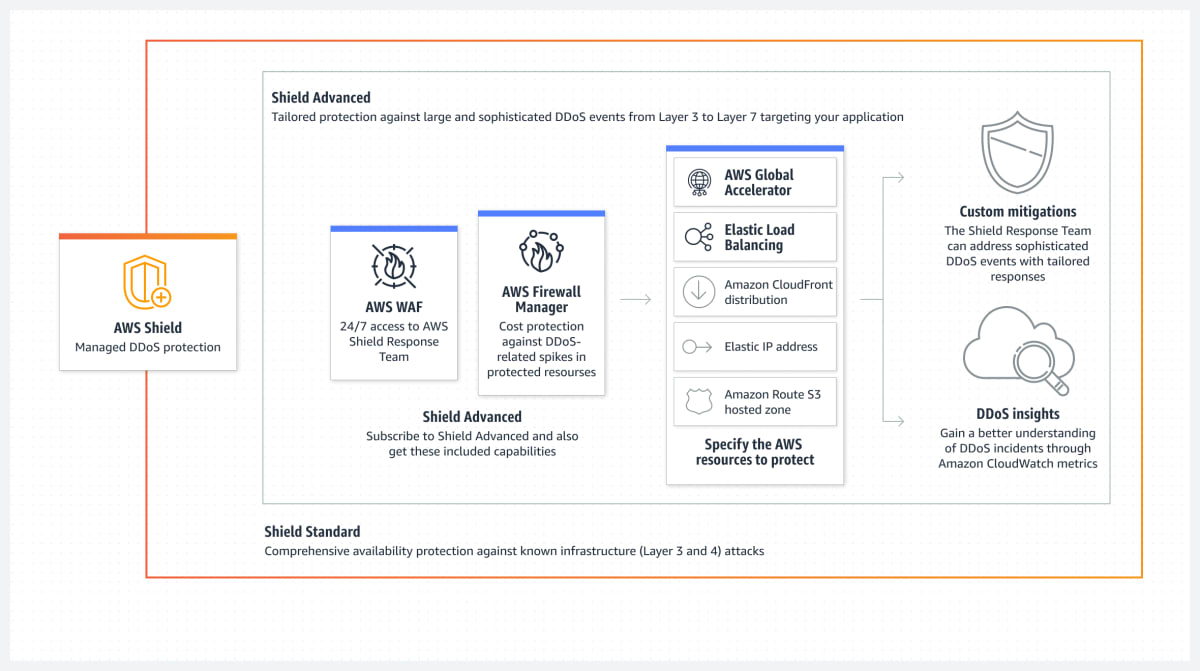

AWS Shield

AWS Shield は、DDoS 攻撃から AWS リソースを保護するサービスです。すべての AWS 顧客に基本的な保護を無料で提供し、AWS Shield Advanced ではさらに包括的な保護と攻撃対応サポートを提供します。AWS Shield は、DDoS 攻撃によるダウンタイムやデータ損失のリスクを最小限に抑えることで、予防的統制に大きく貢献します。

AWS WAF (Web Application Firewall)

AWS WAF は、ウェブアプリケーションを保護するためのファイアウォールサービスです。SQL インジェクションやクロスサイトスクリプティングなどの一般的なウェブ攻撃を防ぎます。カスタマイズ可能なセキュリティールールを使用して、特定の脅威を特定し、ブロックできます。AWS WAF は、ウェブアプリケーションを攻撃から保護し、セキュリティーを強化することで、予防的統制に寄与します。

🛡👀予防的統制と発見的統制の両方に寄与するAWSサービス

発見的統制は、セキュリティインシデントが発生した後にこれを検出し、迅速に対応することを目的としています。AWS の以下のサービスは、予防的統制と発見的統制の両方において重要な役割を果たします。

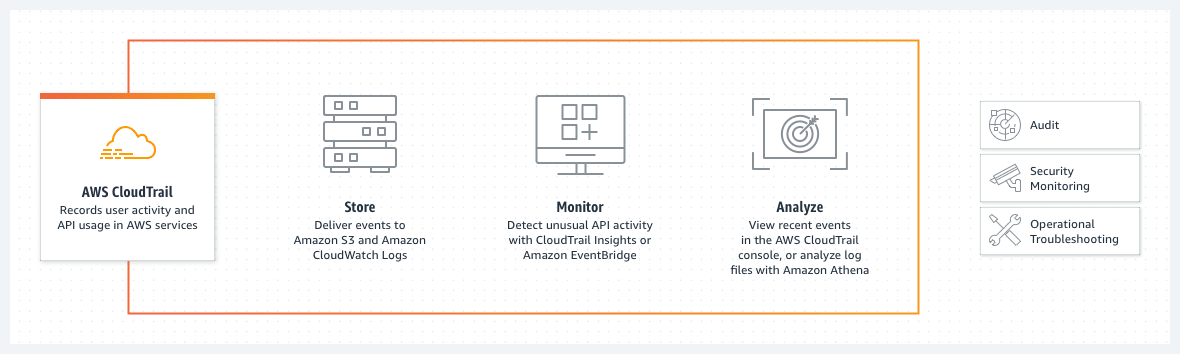

AWS CloudTrail

AWS CloudTrail は、AWS アカウント内の API 呼び出し履歴を記録し、セキュリティイベントの追跡と分析を行うサービスです。API アクティビティの監視とログ記録により、システムのセキュリティーと透明性を向上させます。

🛡️予防的統制の側面

- API 呼び出し履歴の記録により、不正アクセスや変更の試みを事前に識別し、対策を講じることができます。

- ユーザーアクティビティとシステムイベントの監視により、セキュリティリスクを事前に特定し、予防策を講じます。

👀発見的統制の側面

- イベント発生後の詳細な追跡と分析により、セキュリティインシデントの原因を特定し、迅速な対応を支援します。

- 監査ログによる包括的な分析により、セキュリティインシデントの追跡と対応が可能になります。

AWS Config

AWS Config は、AWS リソースの設定変更を継続的に監視、記録し、セキュリティとコンプライアンスのガイドラインに基づいて評価するサービスです。このサービスは、AWS 環境の全体的なセキュリティポスチャーを強化し、コンプライアンスの監視と評価を支援します。

🛡️予防的統制の側面

- AWS Config を使用すると、リソースの構成変更を継続的に監視し、設定変更が組織のセキュリティポリシーやコンプライアンス要件に準拠しているかを確認できます。

- 設定ルールに基づき、リソースが適切に構成されているかを自動的にチェックし、セキュリティー違反やコンプライアンス違反を未然に防ぎます。

👀発見的統制の側面

- セキュリティインシデントやポリシー違反が発生した際、AWS Config は設定変更の履歴を提供し、迅速な原因究明と問題解決を支援します。

- 構成履歴と変更記録を分析することで、セキュリティリスクを識別し、対策の策定と実施を可能にします。

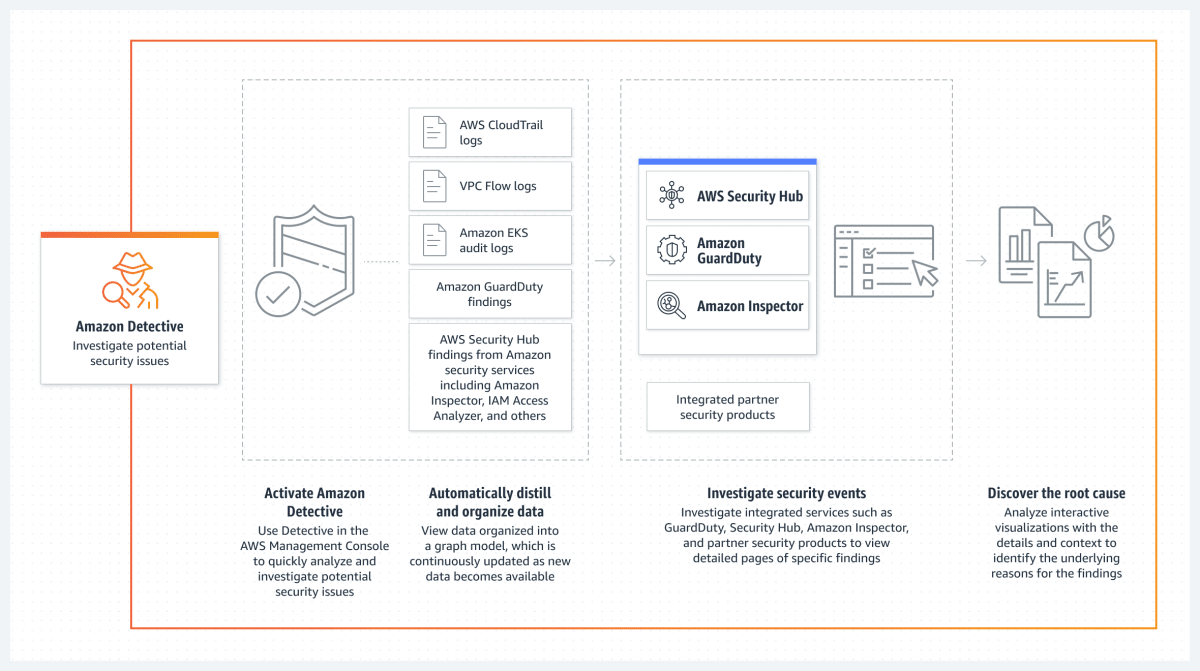

Amazon Detective

Amazon Detective は、AWS リソースとユーザーアクティビティに関連するデータを分析し、セキュリティインシデントの調査と解決を支援するサービスです。複雑なセキュリティーデータを分析し、詳細な洞察を提供します。

🛡️予防的統制の側面

- データ分析により、将来のセキュリティリスクを事前に特定し、予防策を立てることが可能です。

- セキュリティー傾向の分析により、脅威の兆候を早期に識別し、対処できます。

👀発見的統制の側面

- インシデント発生後のデータ分析により、原因究明と迅速な解決を支援します。

- 継続的な分析により、セキュリティイベントの傾向とパターンを理解し、対応策を最適化します。

Amazon GuardDuty

Amazon GuardDuty は、機械学習と脅威インテリジェンスを用いて AWS 環境内のネットワークトラフィックとアカウントアクティビティを監視するサービスです。不審なアクセスや異常な行動をリアルタイムで検出し、即時に警告を提供します。

🛡️予防的統制の側面

- 不審な活動の早期発見により、セキュリティー脅威に対する前もっての対策が可能です。

- リアルタイムの監視により、潜在的な脅威を事前に識別し、対応策を講じることができます。

👀発見的統制の側面

- セキュリティインシデントの早期発見により、迅速な対応と被害の最小化が可能になります。

- 継続的なモニタリングとアラートにより、セキュリティイベントの分析と調査を効果的に行うことができます。

Amazon Inspector

Amazon Inspector は、AWS 上で動作するアプリケーションのセキュリティー脆弱性を自動的に検出し、対策を提案するサービスです。脆弱性スキャンにより、セキュリティリスクを可視化し、修正のための推奨事項を提供します。

🛡️予防的統制の側面

- 脆弱性の早期発見により、セキュリティリスクを未然に防ぐことができます。

- 定期的なセキュリティー評価により、アプリケーションの安全性を確保し、予防策を講じます。

👀発見的統制の側面

- 既存の脆弱性に基づくセキュリティインシデントの検出と対応を可能にします。

- セキュリティー評価結果に基づく対策提案により、セキュリティリスクの迅速な解消を支援します。

Amazon OpenSearch Service

Amazon OpenSearch Service は、ログデータの収集、分析、視覚化を実現するサービスです。セキュリティー監視やログ分析に有効で、異常パターンの検出やリアルタイム監視ダッシュボードの提供が可能です。

🛡️予防的統制の側面

- ログデータの分析により、将来のセキュリティリスクを予測し、予防策を講じることが可能です。

- リアルタイムのログ分析により、セキュリティー上の問題を早期に特定し、対応策を立てることができます。

👀発見的統制の側面

- 異常パターンの検出やリアルタイム監視により、セキュリティインシデントの迅速な特定と対応を支援します。

- ログデータの深い分析により、セキュリティイベントの原因と対応策を詳細に把握することが可能です。

AWS Security Hub

AWS Security Hub は、AWS 環境全体のセキュリティー状態とコンプライアンスを一元的に管理し、監視するサービスです。セキュリティアラートと詳細なレポートを提供し、セキュリティとコンプライアンスの状況を可視化します。

🛡️予防的統制の側面

- セキュリティー状態の一元的な監視により、リスクを事前に特定し、対処策を立てることができます。

- 継続的なセキュリティー評価により、潜在的なセキュリティリスクを識別し、対策を講じます。

👀発見的統制の側面

- セキュリティー脅威やコンプライアンス違反を迅速に検出し、対応を支援します。

- アラートと詳細なレポートにより、セキュリティイベントの効果的な分析と迅速な対応を可能にします。

VPC Flow Logs

VPC Flow Logs は、AWS Virtual Private Cloud 内のネットワークトラフィック情報を記録し、セキュリティー分析、ネットワーク監視、異常検知に利用されるサービスです。トラフィックの流れとパターンを詳細に把握し、セキュリティリスクの管理に寄与します。

🛡️予防的統制の側面

- ネットワークトラフィックの監視により、潜在的なセキュリティリスクを事前に特定し、対策を講じることができます。

- トラフィックの異常パターンを早期に識別し、セキュリティー脅威を未然に防ぐことが可能です。

👀発見的統制の側面

- インシデント発生後のトラフィック分析により、セキュリティー侵害の原因を突き止め、対応策を立てることができます。

- ネットワークの異常検知により、セキュリティイベントの早期発見と迅速な対応が可能になります。

どうやってセキュリティー対策を進めていくか?

前セクションで紹介したように、AWS には多くのセキュリティー強化サービスが存在します。

しかし、当然これらのセキュリティー強化サービスを利用するためには、それ相応のコストが伴います。

セキュリティーは、技術的な側面だけでなく、組織の文化や意識に深く根ざした課題です。以下のフェーズを通じて、セキュリティー対策を効果的に進めることが重要です。(参考)

-

セキュリティリスクの特定(可視化)

効果的なセキュリティー戦略を立てるためには、リスクを網羅的に特定することが重要です。全ての情報資産に対する対策はコストとリソースの観点から難しいため、定期的に自社の全体像を踏まえて、必要な対策項目を洗い出し、実行可能な予算の確保を推奨します。 -

セキュリティリスク分析(優先度付け)

特定したリスクに対して優先度を決定します。現状の実態を基に、企業や組織が目指すセキュリティレベルを設定することが重要ですが、最高レベルを目指すのが常に正解ではない点に留意してください。 -

セキュリティー施策費用の算出

優先度を決めた後は、具体的な費用を算出します。対策の対応期日と各対策の費用をベンダーから収集し、総額を計算します。また、同レベルの他企業が利用しているセキュリティー対策も参考にすると良いでしょう。 -

経営層に報告する

経営層に対して、セキュリティー予算と期待される効果を定量的に説明します。これにより、経営層の理解とサポートを得ることが可能になります。

セキュリティー対策を実施する際、どのように始めるべきかについての迷いはよくある問題です。セキュリティーを強化するためには、確かに十分な投資が必要ですが、これには経営層の理解と支援が不可欠です。しかし、このような支援を初期段階から確保することは難しいことが多いです。そのため、予防的な統制と発見的な統制の両方の観点から、可能な範囲でセキュリティリスクの管理と対応を段階的に強化していくことが最も効果的です。

AWS における具体的な対応方法については、以下の記事が非常に参考になりますので、是非ご覧ください。

おわりに

この記事を通じて、AWS セキュリティインシデント擬似体験 GameDay から得た知見と、AWS におけるセキュリティー対策の考え方や具体的なサービスの概要を共有しました。セキュリティーは、単に技術やツールを導入するだけではなく、組織全体の意識や文化、そして継続的な改善が求められるテーマです。特にクラウド環境では、責任共有モデルの下で、プロバイダーと顧客双方にセキュリティーに対する明確な理解と適切な対策が必要になります。

セキュリティー対策を進めるにあたり、まずはリスクの特定と優先度付けから始め、経営層への報告とサポートの獲得を目指すことが重要です。AWS が提供する豊富なセキュリティーサービスを活用することで、効果的にリスクを管理し、インシデント発生時の迅速な対応を可能にする体制を整えることができます。

最後に、セキュリティーは一度の取り組みで完了するものではありません。技術の進化、脅威の変化に応じて、対策も進化させていく必要があります。AWS セキュリティインシデント擬似体験 GameDay で学んだ教訓を生かし、私たちの組織でもセキュリティー意識の高揚と対策の強化を継続していくことが、これからも重要であると改めて感じました。

Discussion