「おひとり様」AWS Organizationsを運用する

はじめに

個人で AWS アカウントを運用するにあたり、IAM を含め、操作権限の設定は躓くところかと思います。

「個人で使うアカウントなら、特に細かい権限設定は必要ない」と考える人もいるかと思いますが、実務で使える技術を学びたいのであればその考えは甘いです。

本記事では、 『個人の AWS アカウントを AWS Organization で管理して IAM Identity Center でシングルサインオンできるようにする方法』 を紹介します。

(簡単にいうと、共通ユーザで複数の AWS アカウントへログインする方法です。)

個人アカウントを AWS Organizations で管理するメリット

ネットで検索すると色々なメリットが出てくると思いますが、個人アカウントにおける1番のメリットは 『複数アカウント運用の工数が削減できる』 ということです。

将来アカウントを複数持つ可能性がある場合、(私でいうと無料利用枠がなくなったら、追加で新しいアカウントを作成するなど) 各アカウントに対して一つずつ IAM ユーザやポリシーを設定するのは負担が大きくなってしまいますが、ポリシー設定を一元的に制御することで管理工数が削減できます。

公式サイトにも書いてあるとおり、追加料金なしで AWS Organizations を導入できます。

Q: AWS Organizations の費用はどれくらいですか?

AWS Organizations に追加料金は必要ありません。

IAM Identity Center を使用して、シングルサインオンにするメリット

実際に個人で運用していて感じているメリットは以下のとおりです。

【メリット 1】IAM ユーザの一元管理でできる

複数の AWS アカウント間で IAM ユーザを一つの画面で簡単に管理できます。

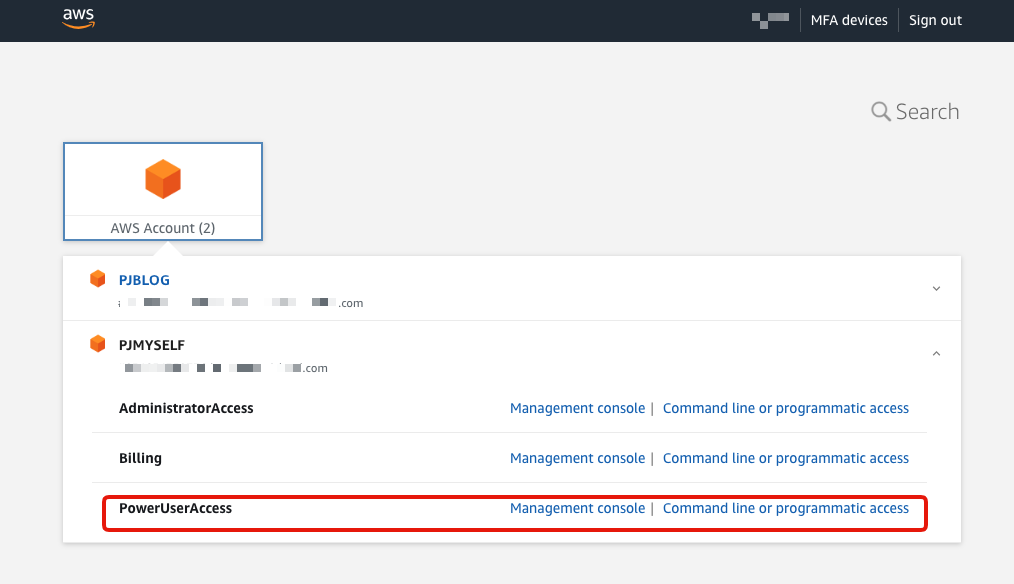

【メリット 2】アカウント間の切り替えが簡単

スタートページが提供されるため、各 AWS アカウントへ簡単にアクセスできます。

AWS Organizations と同様に、追加料金なしで導入できます。

Q: IAM アイデンティティセンターのコストはいくらですか?

IAM アイデンティティセンターに追加料金は必要ありません。

設定手順

共通ユーザで複数の AWS アカウントへログインするには以下の手順で設定していきます。

- AWS Organizations 組織の作成

- IAM Identity Center のセットアップ

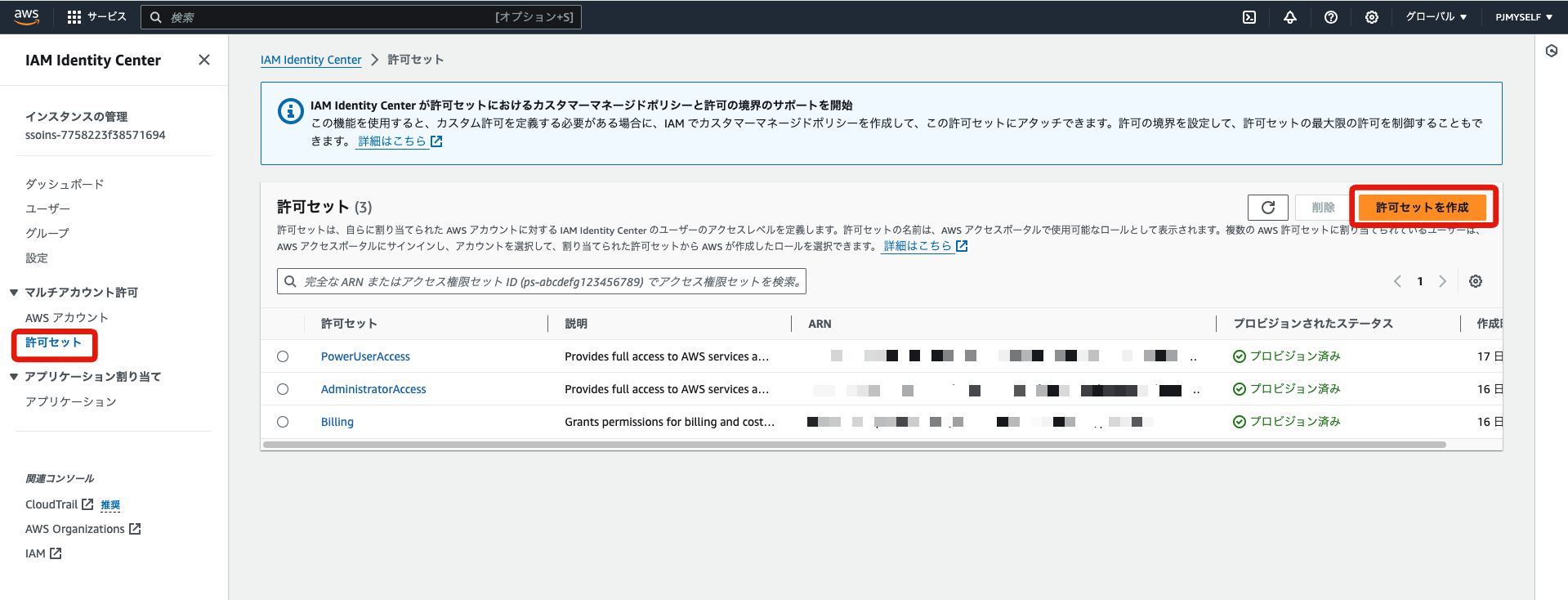

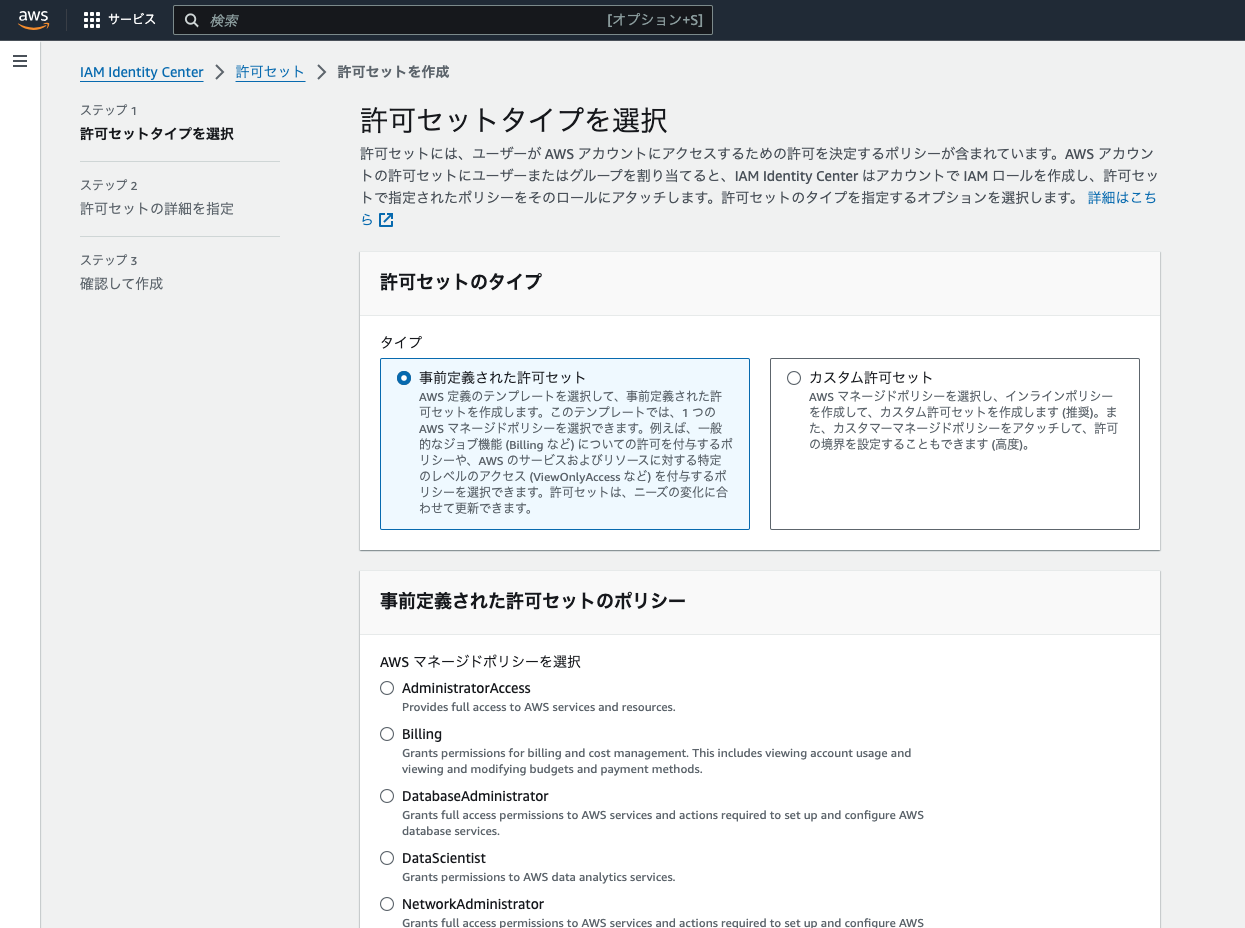

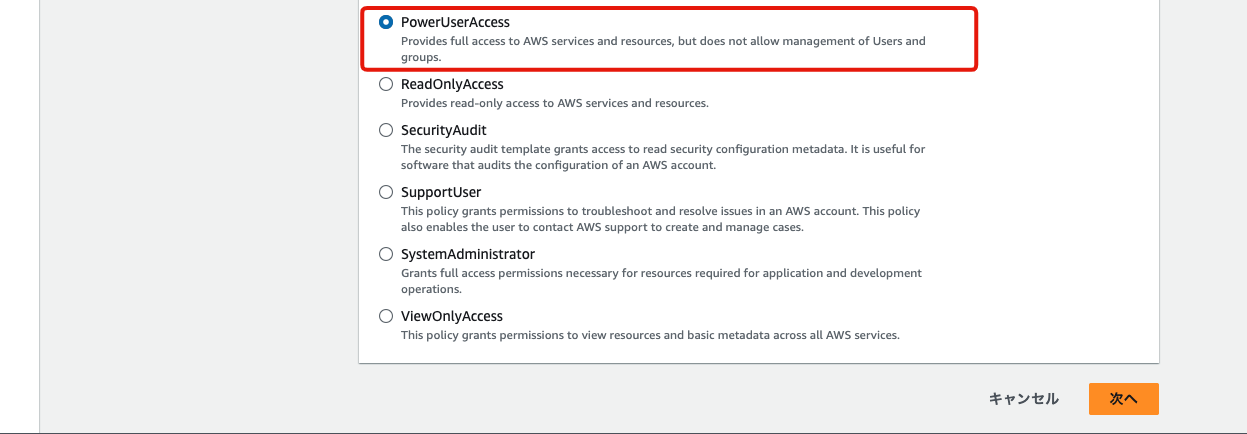

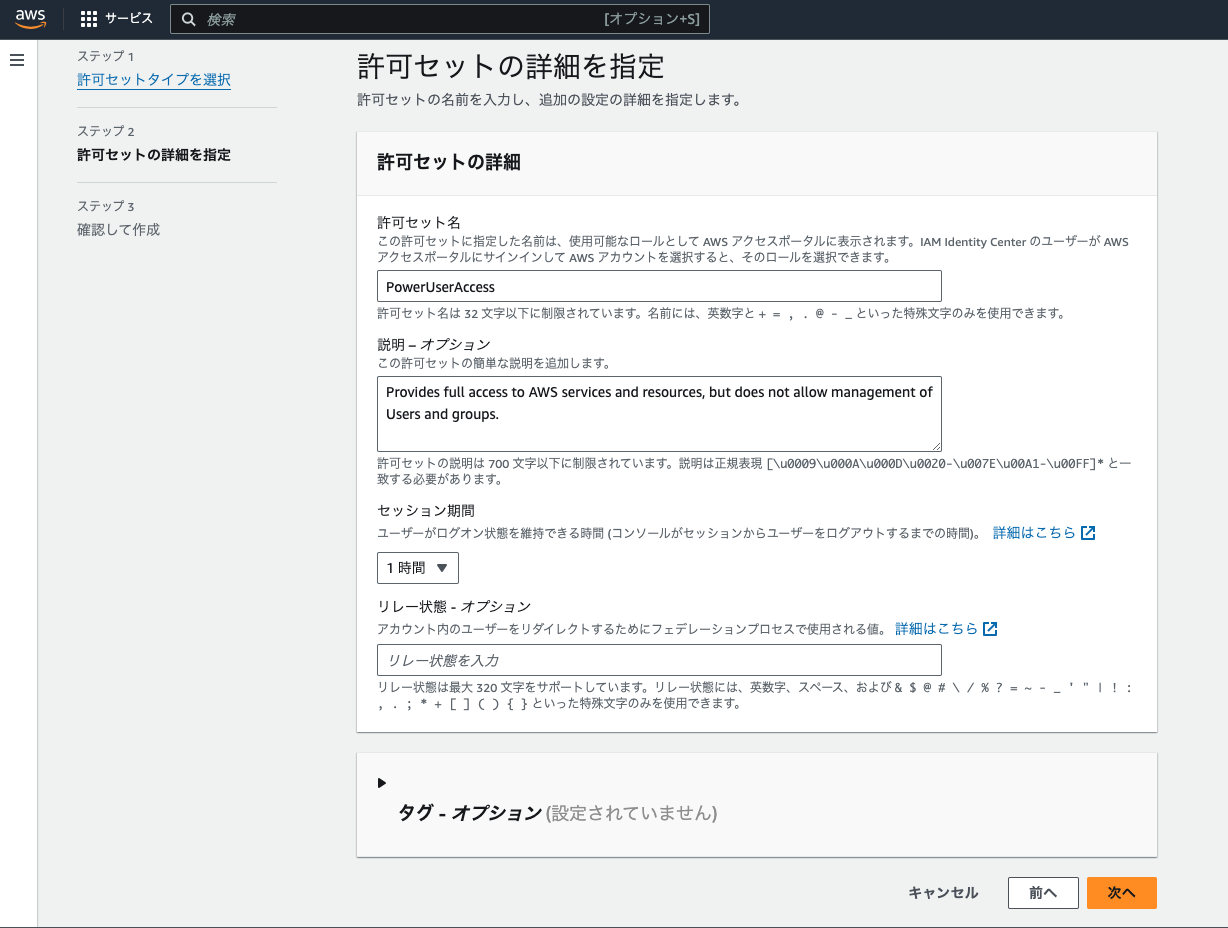

- 許可セットの設定

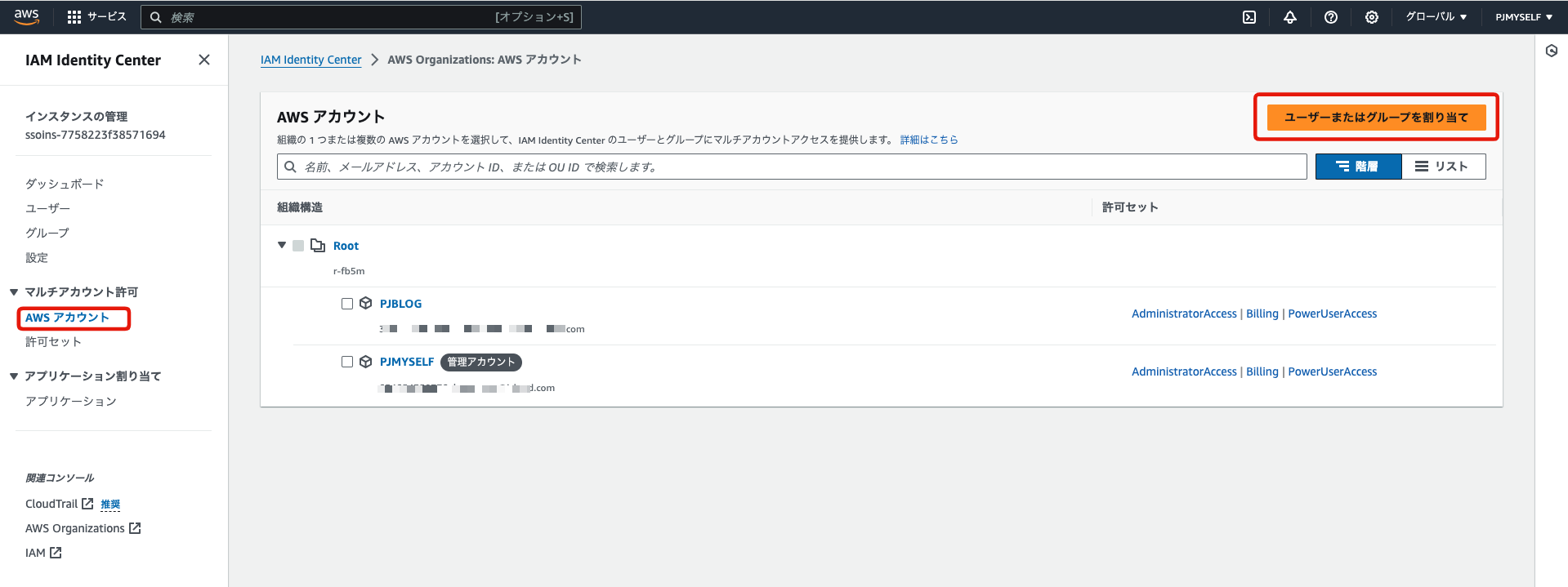

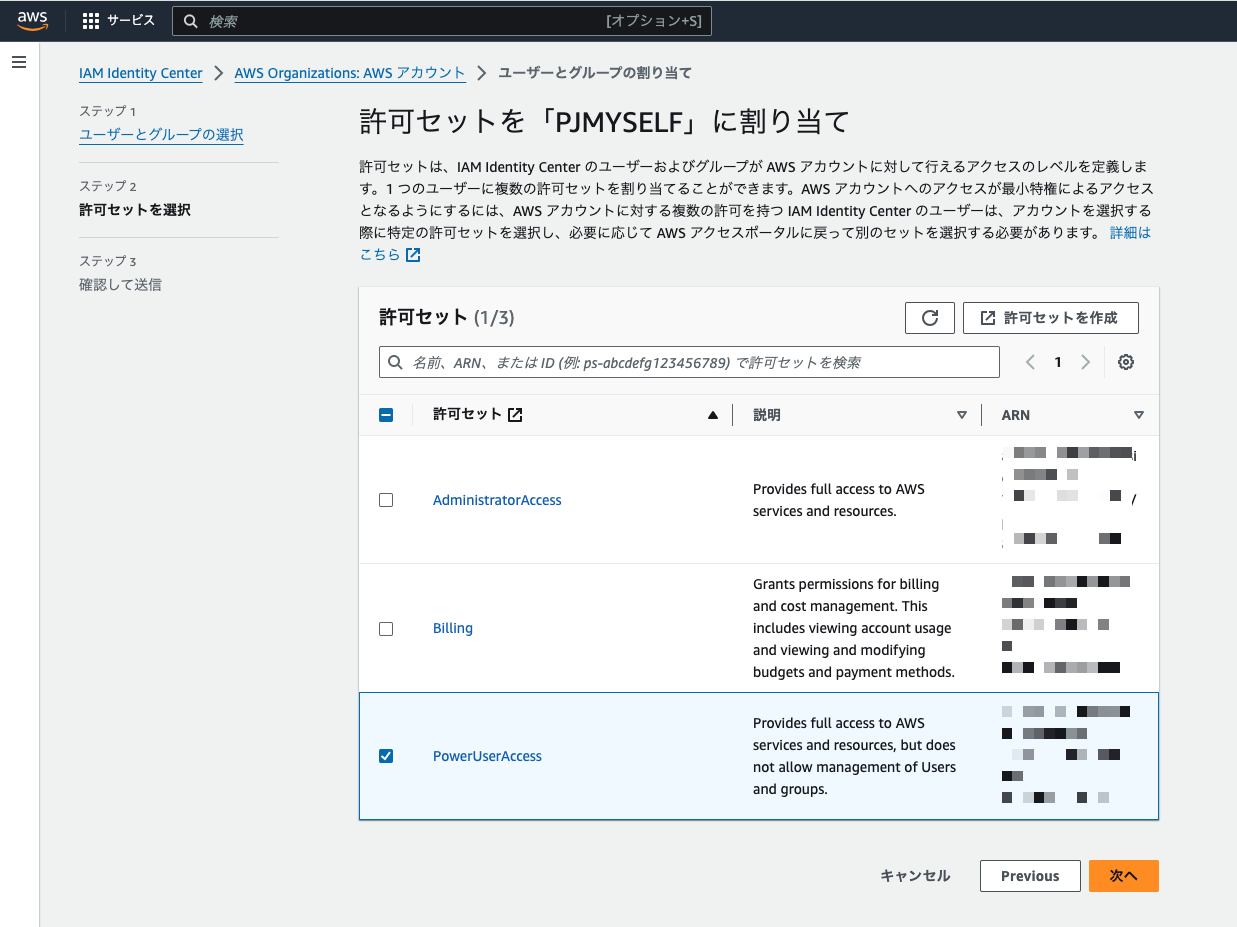

- 許可セットの割り当て

- ログイン確認

実際に設定していきましょう。

1. AWS Organizations 組織の作成

2. IAM Identity Center のセットアップ

-

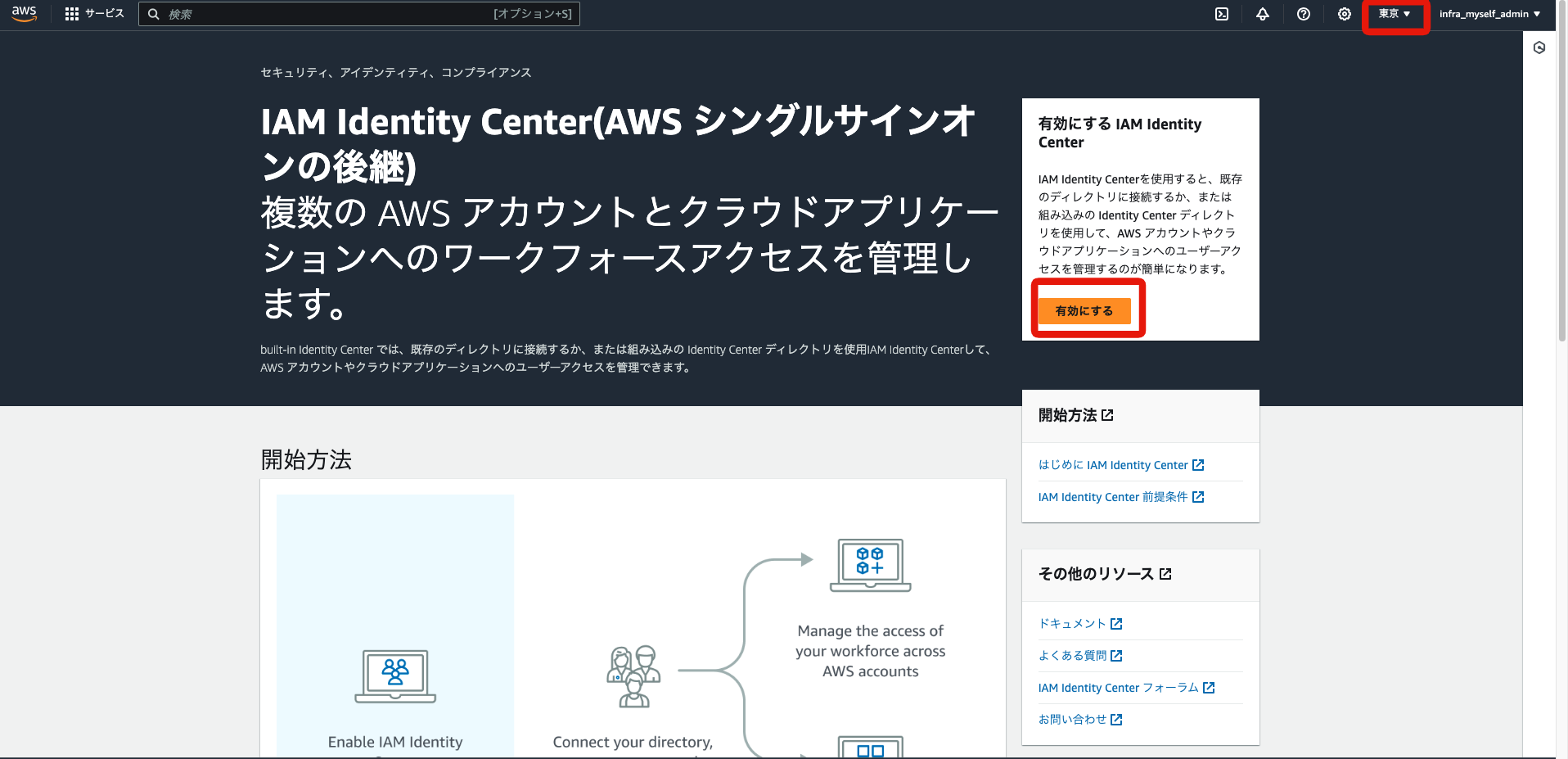

AWS コンソールの検索バーで「IAM Identity Center」を検索します。

-

画面右上のリージョンを「東京」に変更して、[有効にする]をクリックします。

-

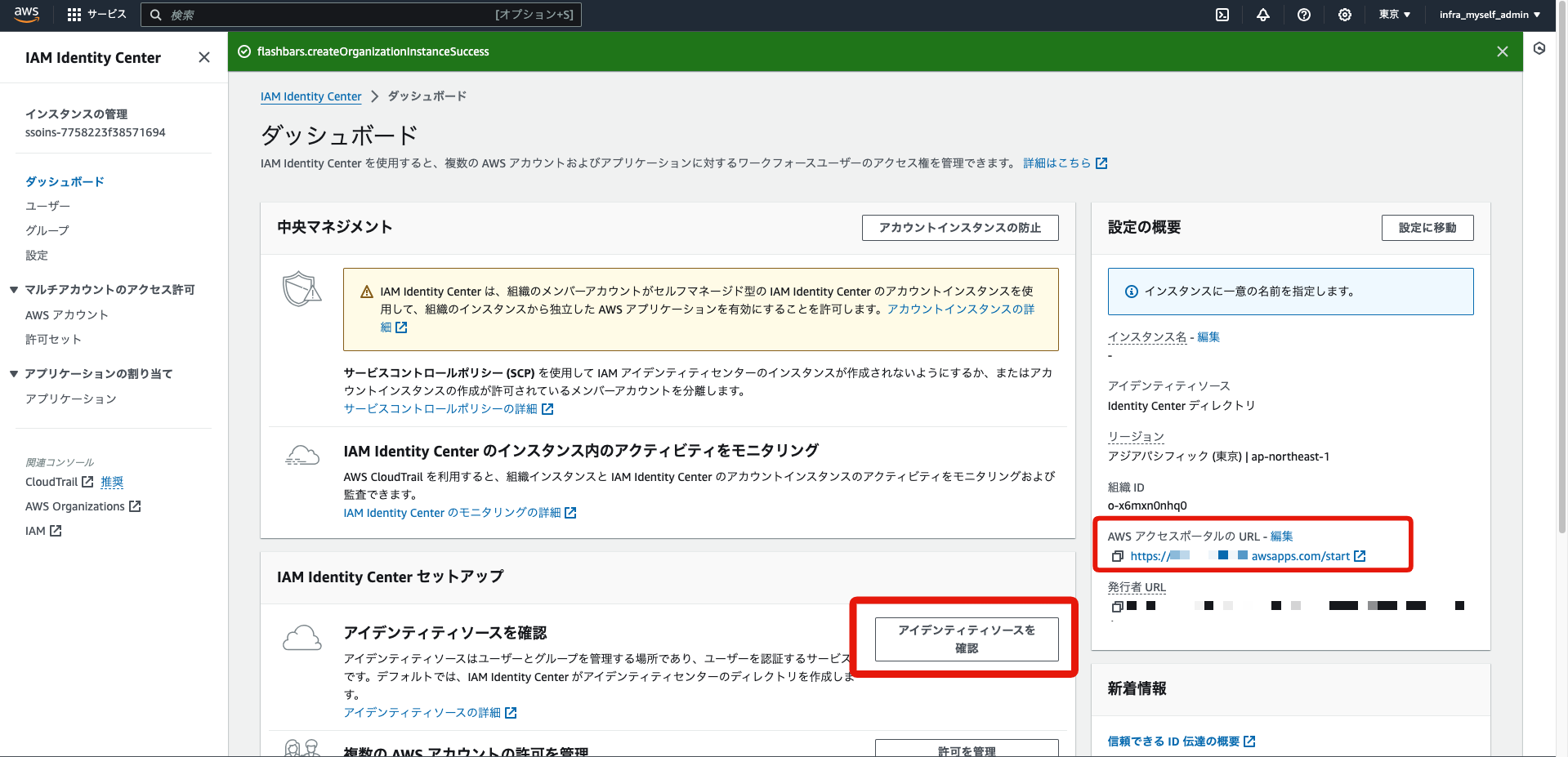

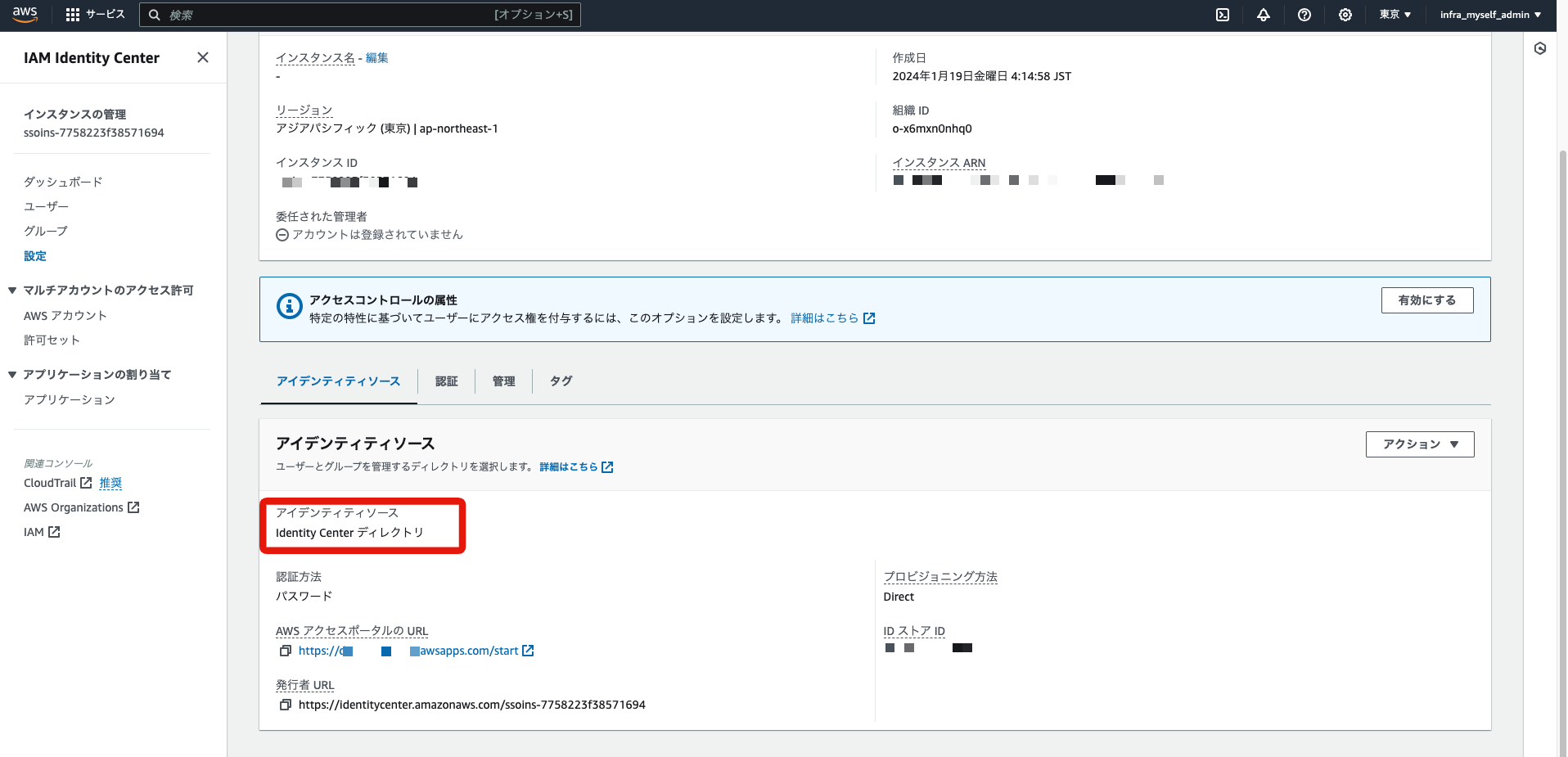

「設定の概要」に AWS アスセスポータル(スタートページの URL)が表示されます。

-

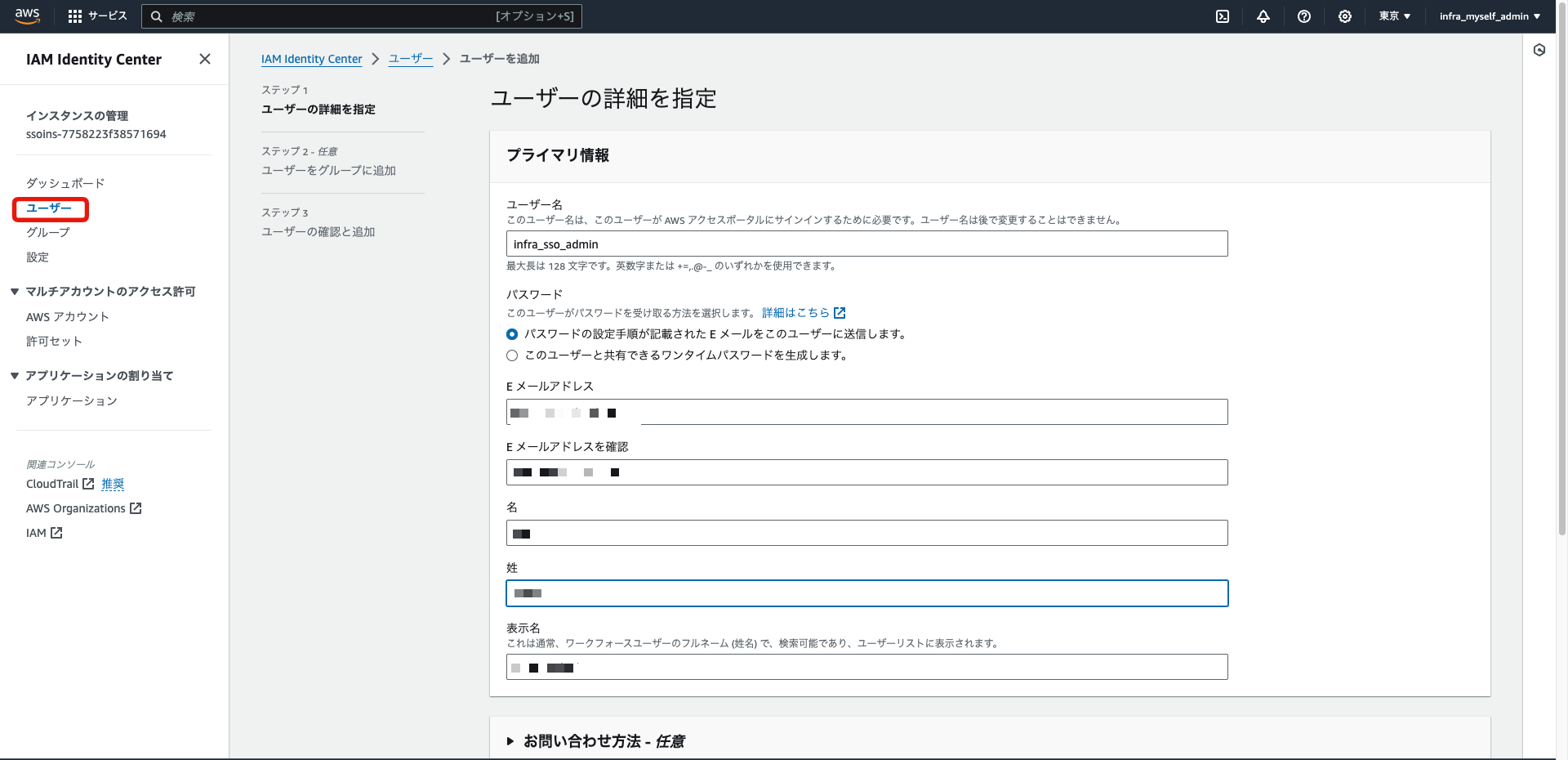

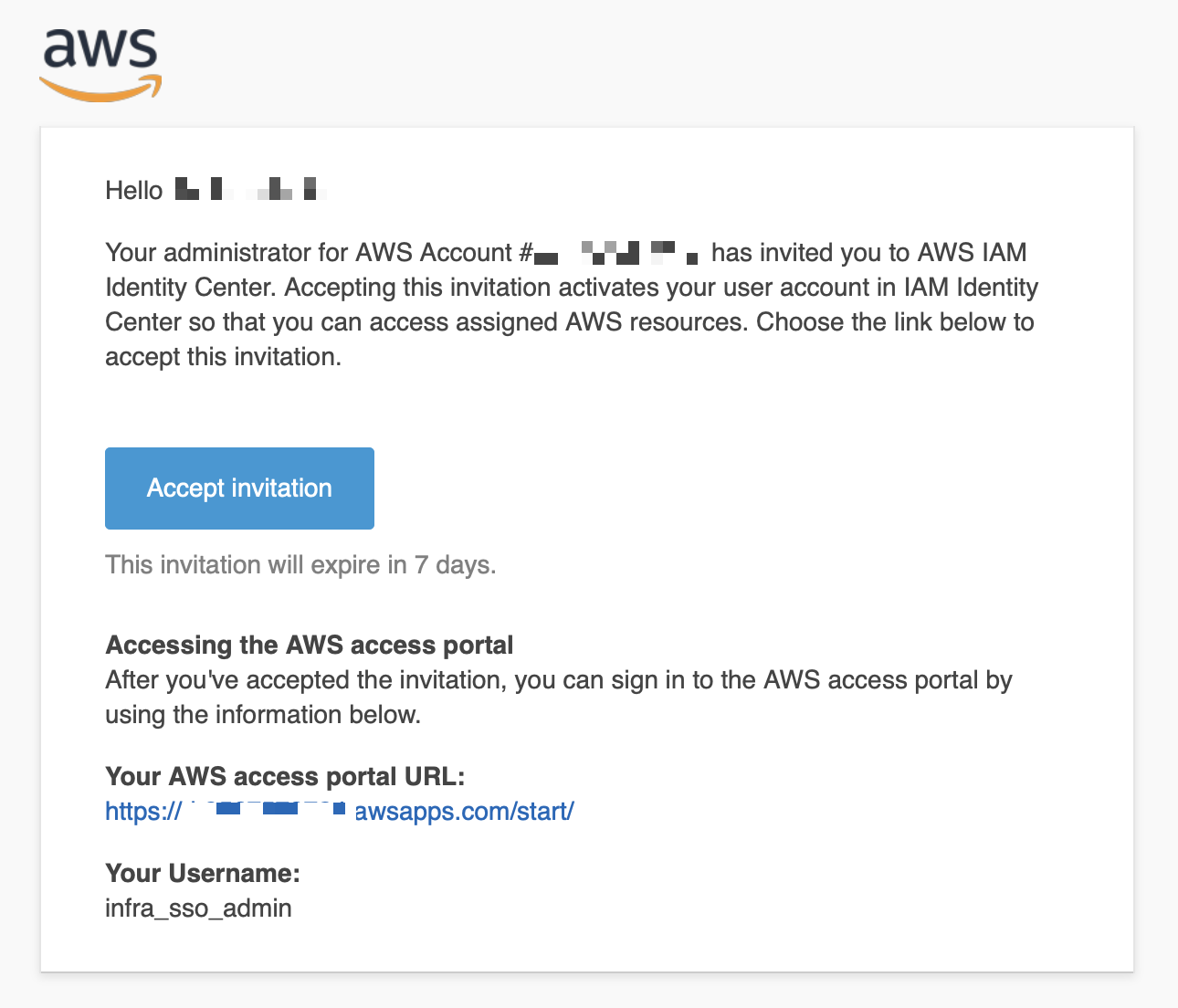

シングルサインオンで使用するユーザを作成します。

-

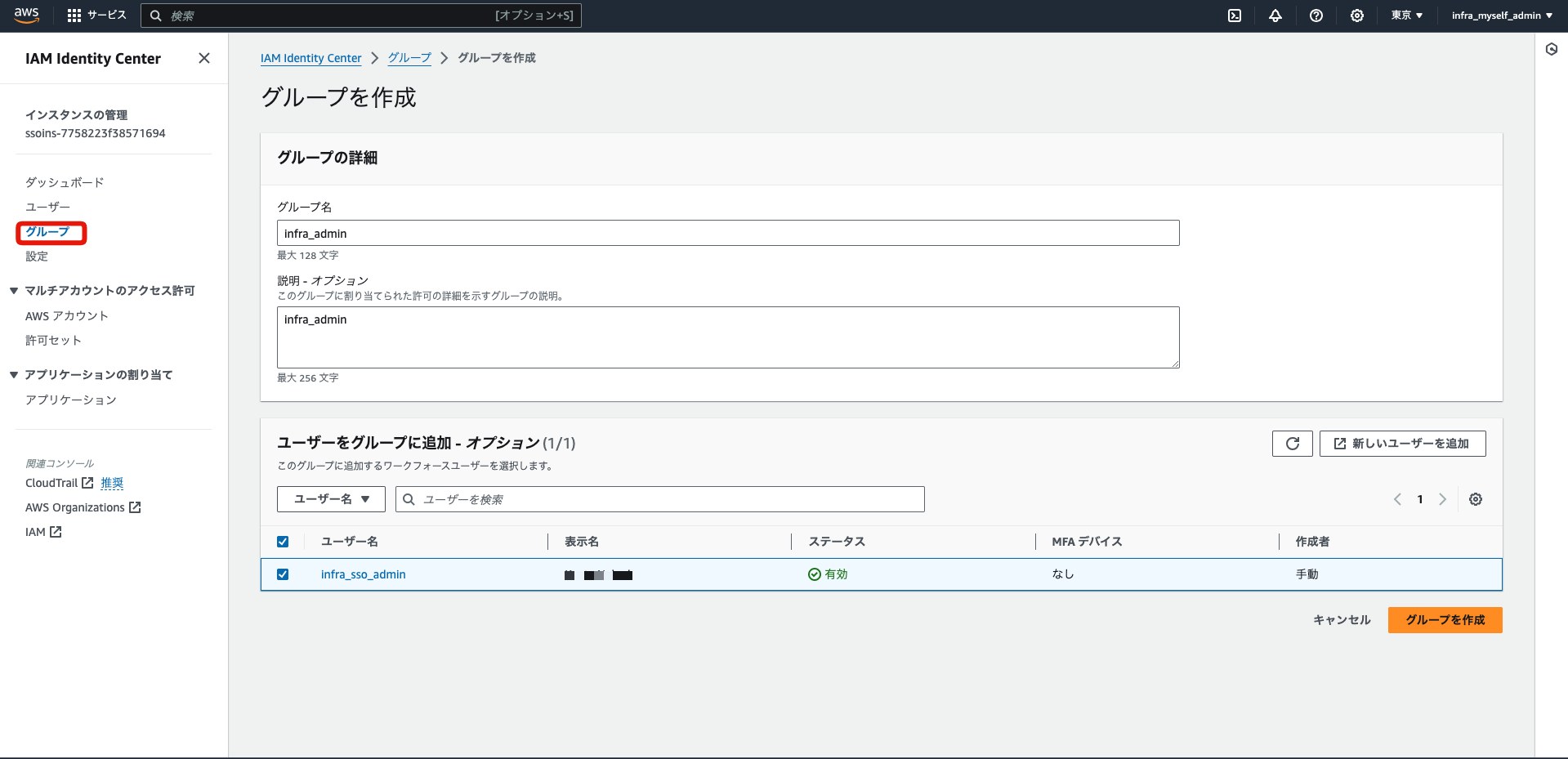

ユーザの所属グループを作成します。

3. 許可セットの設定

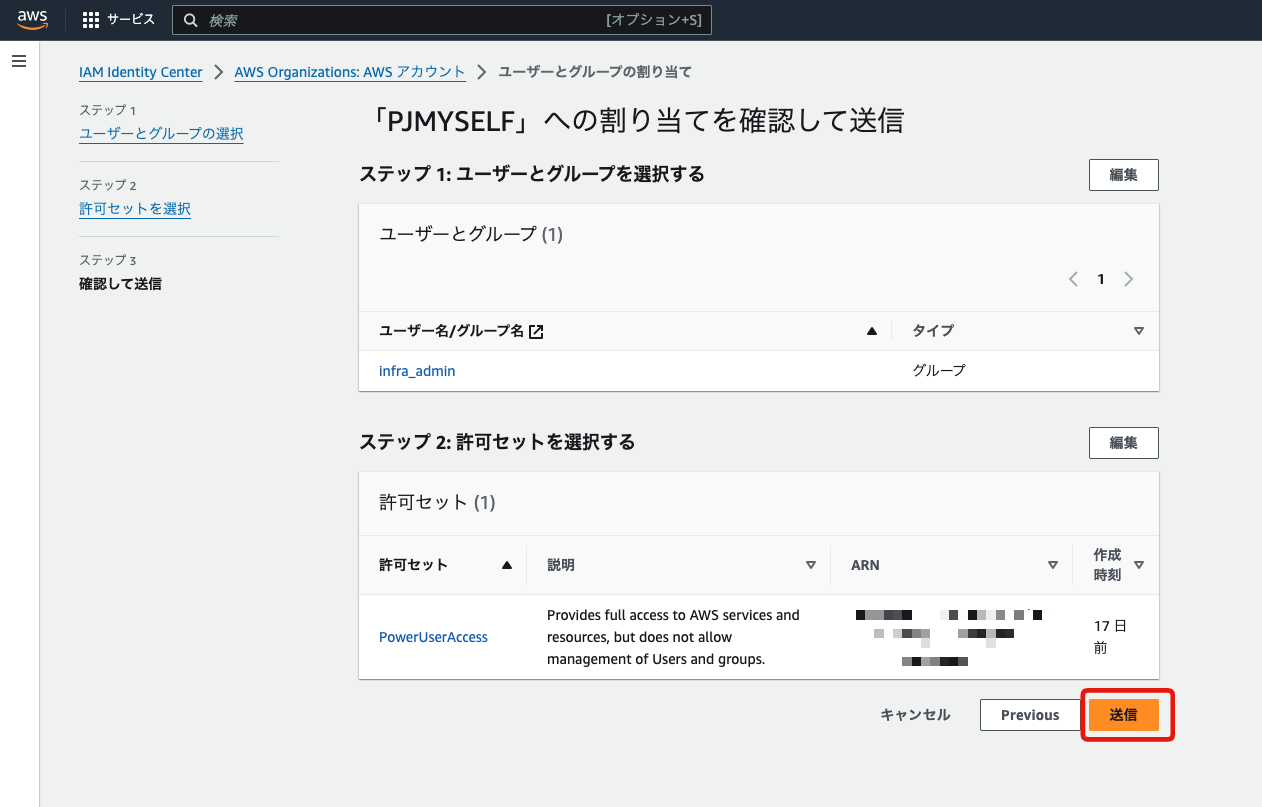

4. 許可セットの割り当て

5. ログイン確認

さいごに

AWS Organizations と IAM Identity Center の個人利用は最初のハードルが高いように感じられますが、複数の AWS アカウントに対するスタートページが統一されることで操作性が劇的に上がりました。

是非、「おひとり様 AWS Organizations」を導入することをオススメします。

参考 URL

Discussion