【AWS】アカウントを取得したらやっておくこと

AWS アカウントを作成した後の初期設定をしていきます

参考程度にしていただき、ご自身の PJ に合わせて設定してみてください

有料となる設定もあるため、ご注意ください

【必須】AWS アカウントの MFA 有効化

AWS でのあらゆる操作が可能である AWS アカウント。

Email/PW だけでそれにログイン出来てしまうとセキュリティ的によくありません。

なので、多要素認証(MFA)を設定していきます。

Google Authenticatorを使用する手順は ↓ をご参考ください

アカウントエイリアス設定

AWS にログインする際に12 ケタのアカウント ID が必要になります。

ただ、12 ケタの数字は覚えづらく使いにくいです。

なので、アカウントエイリアス(任意の文字列) を設定します。

アカウント ID の代わりにログインする際に使用できます。

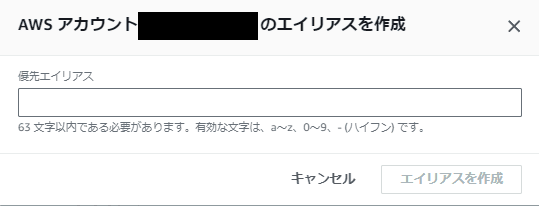

設定方法はIAM ダッシュボードへ行き、アカウントエイリアスの「作成」をクリックします

表示されたダイアログに文字列を入力し「エイリアスを作成」をクリックします

設定したエイリアスが IAM ダッシュボードに表示されれば OK です。

次回以降のログイン時に使ってみてください!

【必須】クレデンシャル削除

AWS アカウントのクレデンシャルを使用するとなんでもできてしまいます

IAM ユーザーを使用するため、AWS アカウントのクレデンシャルは不要です

おそらくクレデンシャルは作成されていないと思いますが、確認してみてください

もしあれば、削除しましょう!

【必須】IAM パスワードポリシー修正

初期のパスワードポリシーは強度が低いため、脆弱性につながります。

なので、強固なポリシーへ変更しセキュリティを向上させます

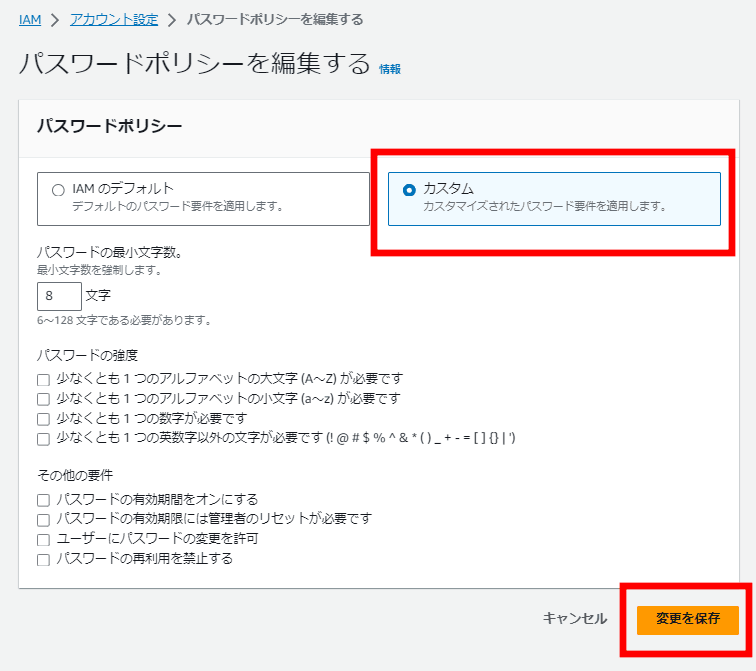

IAM ダッシュボード > アカウント設定へ遷移し、パスワードポリシーを編集します

「カスタム」を選択し、要件に合わせて文字数の指定やチェックを入れていきます

「変更を保存」をクリックし、設定を完了します

IAM ユーザの請求情報へのアクセス許可

デフォルトでは AWS アカウントのみが請求情報を閲覧できます。

ただ、IAM ユーザーを使用する機会が多いと思うので、IAM ユーザーで請求情報を見たいです。

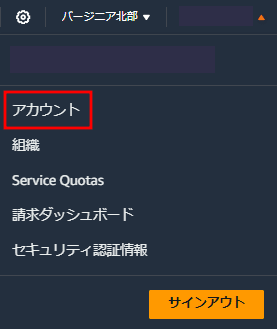

AWS アカウントでログインして右上のアカウント名をクリックし、

「アカウント」をクリックします

遷移先で「IAM ユーザーおよびロールによる請求情報へのアクセス」を編集し有効化します

下記を参考に必要な権限を付与した IAM ユーザーで請求情報を閲覧できます

請求コンソール (Billing) の設定

- PDF 請求書を E メールで受け取る

- AWS 無料利用枠アラート

上記のどちらかを受け取りたときに設定します

次項の AWS Budgets で代替できるため 予算額を超えたときのCloudWatch 請求アラートは無効で大丈夫です

AWS Billing > 請求設定に遷移し必要な通知を有効化していきます

AWS Budgets による予算超過通知設定

クラウドは従量課金制のため、気づかないうちに高額なコストになってしまうのが怖いです

なので、予算額を超えたらメールが来るように設定します

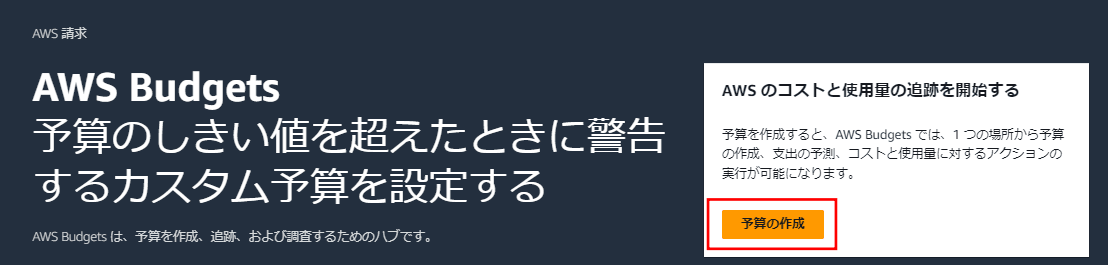

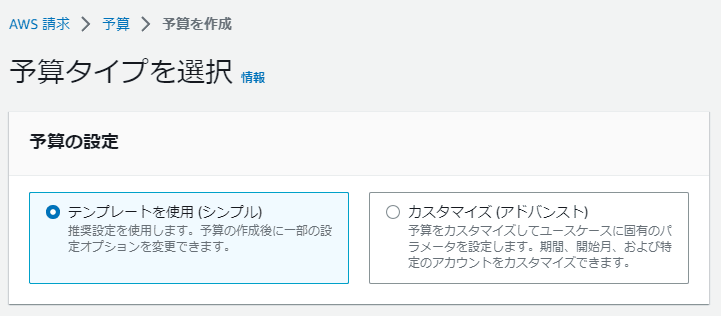

AWS Budgetsへ遷移し、「予算の作成」をクリックします

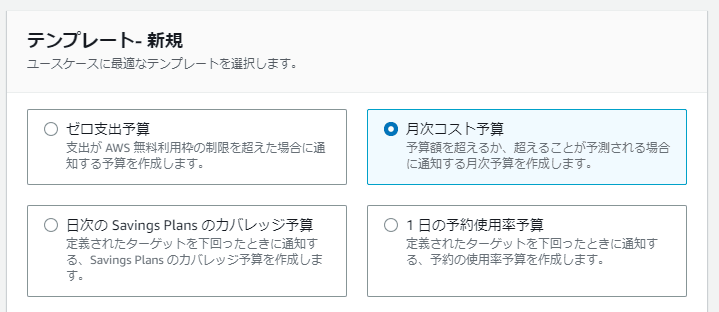

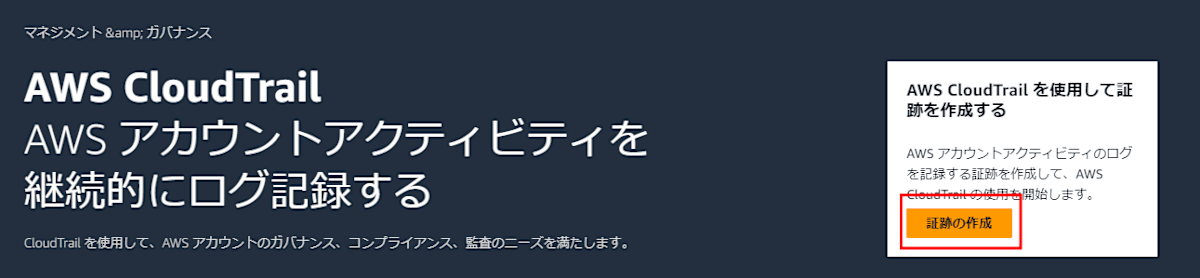

予算の設定は「テンプレートを使用」します

テンプレートは「月次コスト予算」を選択します

「予算額」と「E メールの受信者」を記載し、「予算を作成」します

設定が完了すると、AWS からメールが届きます

メールのほかにも ChatBot を使用できたりもするのでいろいろ試してみてください

マネジメントコンソールサインインの IP アドレス制限

IP 制限をしておくと、もし IAM ユーザーが流出した場合にも備えられます

(まず、認証情報を流出させてはいけないという前提です)

こちらを参考に下記 IAM ポリシーを作成し、それを IAM ユーザーにアタッチします

{

"Version": "2012-10-17",

"Statement": {

"Effect": "Deny",

"Action": "*",

"Resource": "*",

"Condition": {

"NotIpAddress": {

"aws:SourceIp": ["***.***.***.***/32"]

},

"Bool": { "aws:ViaAWSService": "false" }

}

}

}

***.***.***.*** は設定したい IP アドレスに置き換えてください

【必須】Admin 用 IAM ユーザ作成

下記を参考に IAM ユーザーを作成します

先ほど作成したIP 制限用の IAM ポリシーを Admin グループにアタッチしておくと、

セキュリティが向上します

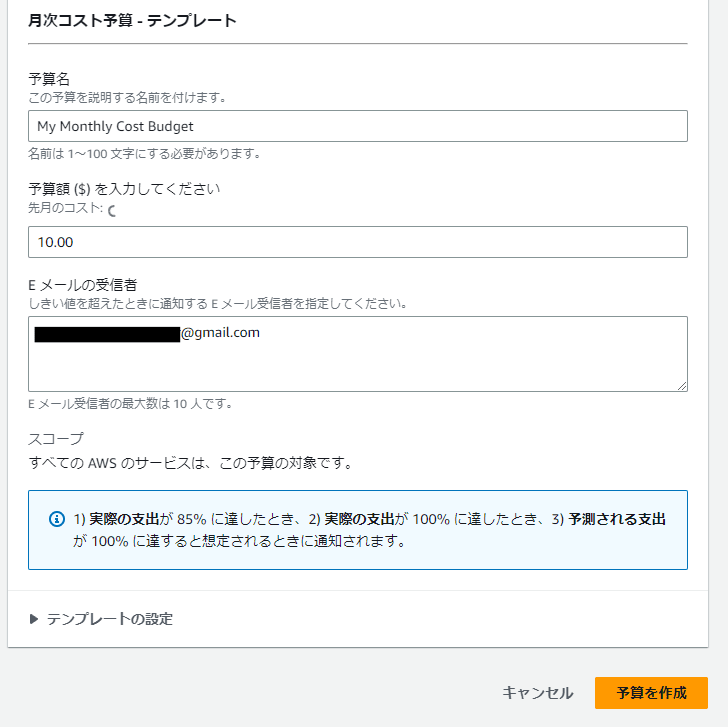

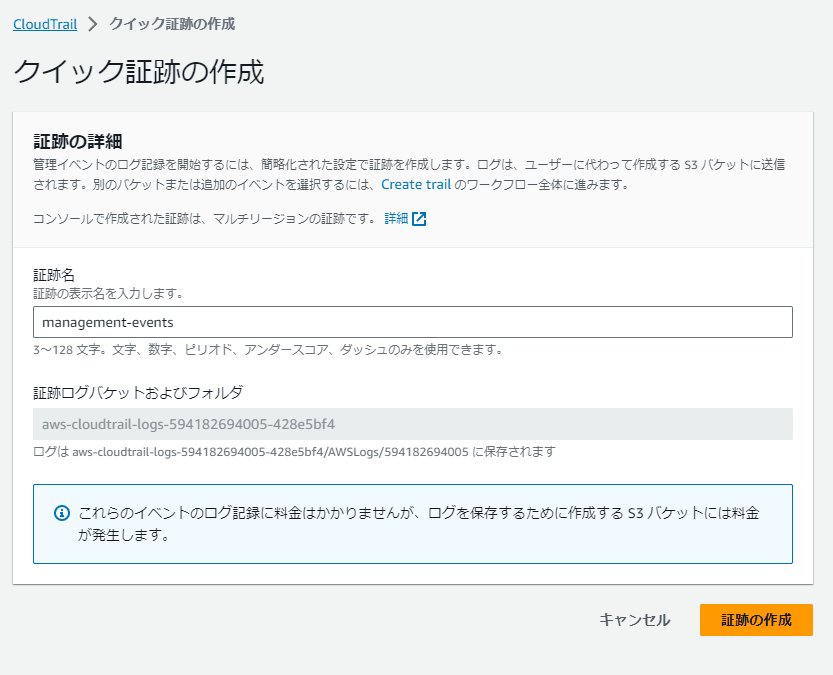

CloudTrail 有効化

デフォルトで90 日間のイベント履歴を無料で閲覧できます。

CloudTrail Insights や Lake、S3 へのログの保存は有料(無料利用枠あり) となります

CloudTrailへ遷移し、「証跡の作成」をクリックします

「証跡の作成」をクリックします

Config 有効化

AWS リソースの情報を管理するサービスです。

リソースの変更履歴を追うことができ、障害が発生した際の原因調査に役立ちます

有料となります

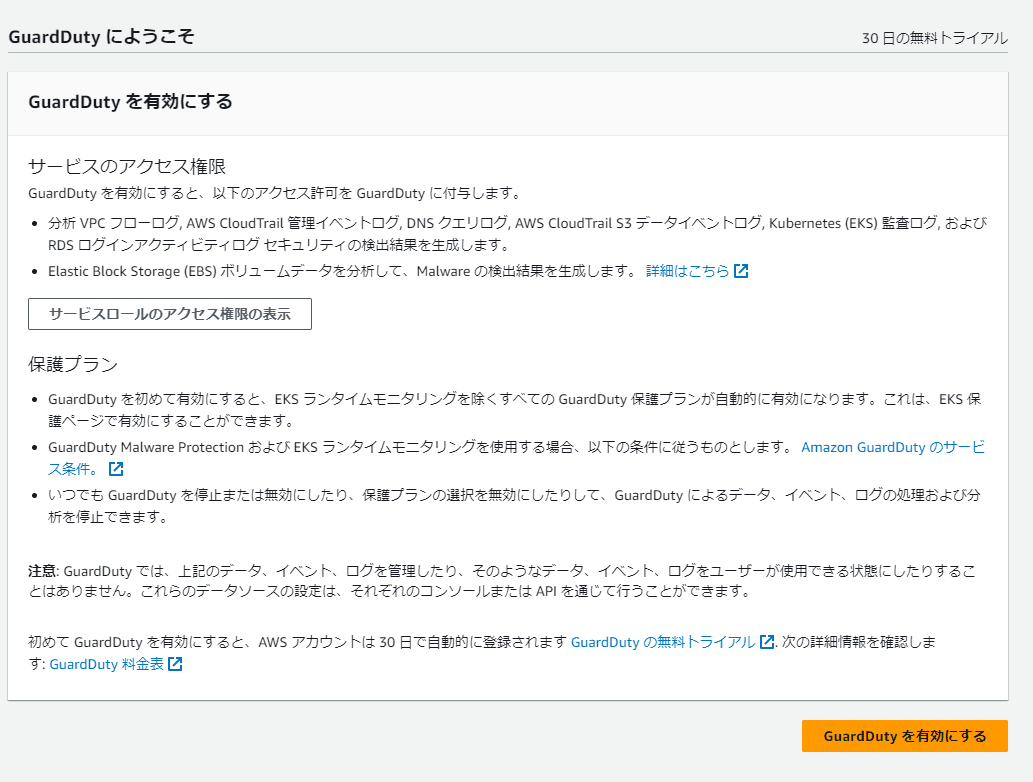

GuardDuty 有効化&通知設定

AWS 環境を監視し、悪意のあるアクティビティや不正な動作を検知するサービス。

有料となります。

GuardDutyに遷移し、「今すぐ始める」をクリックします

「GuardDuty を有効にする」をクリックします

デフォルト VPC の削除

各リージョンに1つずつ VPC が作成されています。

自身で VPC を作成する場合にはデフォルト VPC は不要になります。

また、使用しないリージョンにおいても不要のため削除しておきます。

削除方法は ↓ を参考にしてみてください

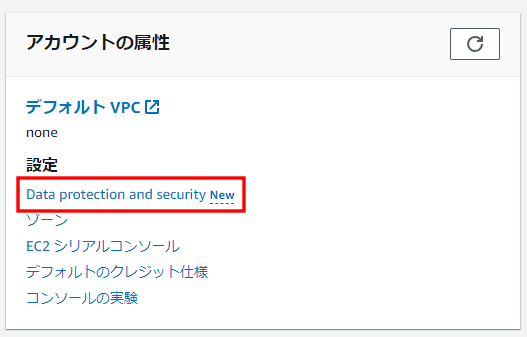

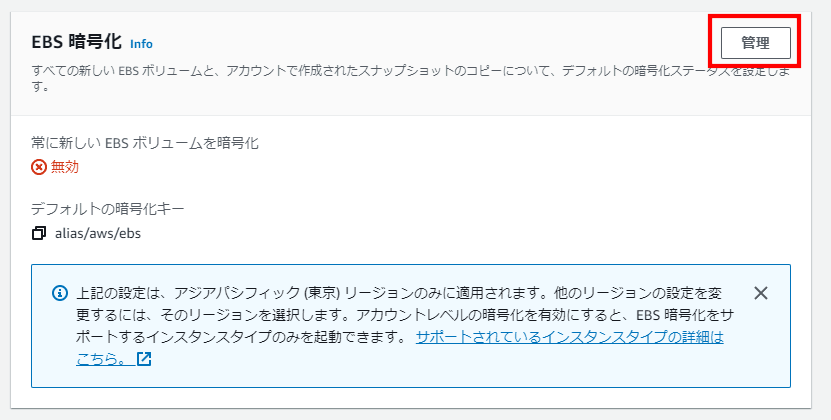

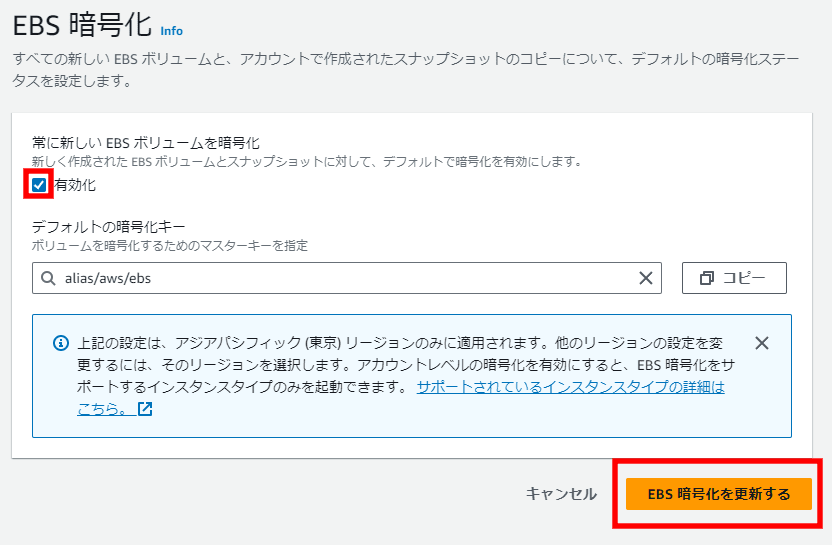

Amazon EC2 (EBS) のデフォルト暗号化設定

リージョン単位の設定になります。

こちらを参考に設定していきます。

設定したいリージョンで EC2 コンソールを開きます。

アカウント属性 > Data protection and securityをクリックします

EBS 暗号化の「管理」 をクリックします

有効化にチェックを入れて、「EBS 暗号化を更新する」をクリックします

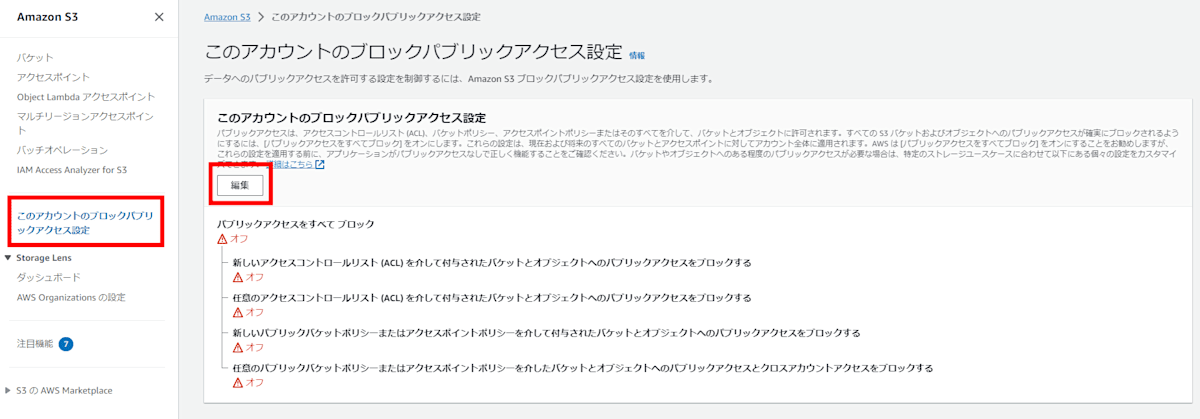

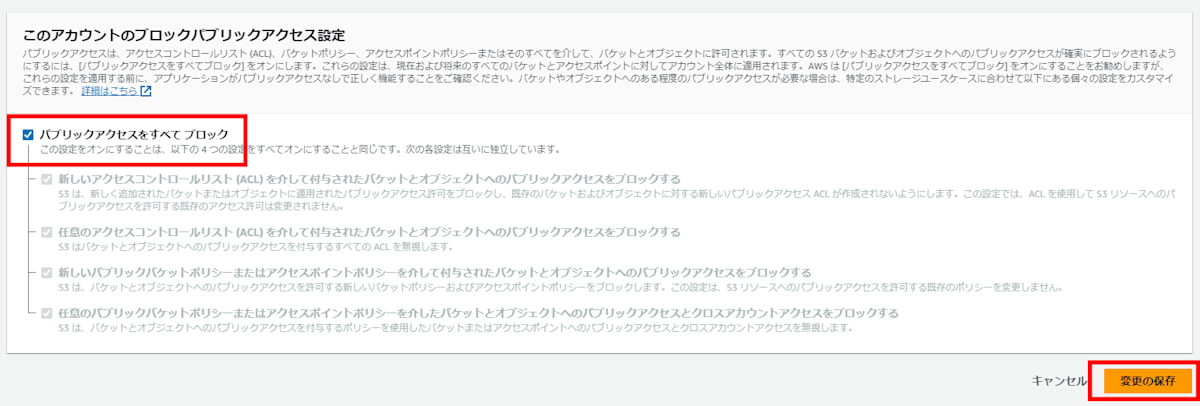

Amazon S3 のブロックパブリックアクセス設定

インターネットから S3 にアクセスできないようにブロックパブリックアクセス設定があります。

バケット単位で設定できるのですが、アカウント単位でも設定することができます。

基本的にインターネットから S3 へのアクセスは許可しないので、設定しておきましょう!

こちらを参考に設定していきます

S3 のコンソールにアクセスし、

「このアカウントのブロックパブリックアクセス設定」->「編集」をクリックします

要件に合わせてチェックを入れ、「変更の保存」をクリックします

参考

Discussion