Open1

AWS;スプリント1-4

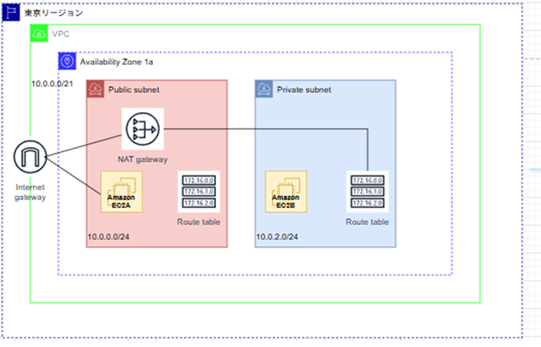

AWS学習の定番ハンズオンとして、自宅PCから 踏み台EC2(パブリックサブネット) → プライベートEC2(プライベートサブネット) にログインする環境を構築します。

この手順を通じて、VPC・サブネット・ルートテーブル・セキュリティグループ・NAT GatewayといったAWSネットワークの基本を理解できます。

1. 作成するリソース一覧

| 種別 | 名称(例) | 主な設定 |

|---|---|---|

| VPC | test-vpc |

IPv4 CIDR: 10.0.0.0/21

|

| Subnet (Public) | test-subnet-0 |

CIDR: 10.0.0.0/24 / AZ: ap-northeast-1a |

| Subnet (Private) | test-subnet-2 |

CIDR: 10.0.2.0/24 / AZ: ap-northeast-1a |

| IGW | test-Internetgateway |

VPCにアタッチ |

| NAT GW | test-nat-gw |

Public Subnetに配置 + Elastic IP割当 |

| RT (Public) | rtb-subnet-0 |

0.0.0.0/0 → IGW を追加、test-subnet-0に関連付け |

| RT (Private) | rtb-subnet-2 |

0.0.0.0/0 → NAT GW を追加、test-subnet-2に関連付け |

| SG (踏み台用) | test-sg-1 |

Inbound: 22/TCP → 自宅グローバルIPのみ |

| SG (EC2B用) | test-sg-2 |

Inbound: 22/TCP → ソースをsg-1に限定 |

| EC2A (踏み台) | test-ec2-1 |

Amazon Linux / Public Subnet / EIP割当 / SG: sg-1 |

| EC2B (Private) | test-ec2-2 |

Amazon Linux / Private Subnet / SG: sg-2 |

EC2Bに接続

ssh -i <鍵の場所> <ユーザー名>@<EC2BのプライベートIP>

EC2Bからインターネット疎通確認(NAT経由)

curl -I https://www.google.com

※鍵のパーミッションは600や400にする必要あり。

3. リソース削除手順(課金対策)

・EC2(A/B)を終了

・NAT Gatewayを削除(最もコストが高い)

・Elastic IPを解放

・IGWをVPCからデタッチ → 削除

・ルートテーブル / サブネット / VPCを削除(使用しているリソースなければ、VPCで一挙に削除できる。)

4.まとめ

・踏み台サーバー経由でプライベートEC2にSSHできるようになる

・NAT Gatewayを経由してプライベートEC2からインターネット接続可能

・ハンズオン後は必ずリソース削除を行い、無駄な課金を防ぐ

学習用途としては踏み台構成が最適ですが、実務では AWS Systems Manager Session Manager や EC2 Instance Connect を使うことで、22番ポートを閉じたより安全な構成が実現できます。