😽

Azure でMicrosoft Authenticatorを使って MFA設定を行ってみた

Azure ADではMFA認証の方法として、代表的なものは以下があります。

- SMSと電話

- Microsoft Authenticator

- ソフトウェア/ハードウェアトークン

今回は、Microsoft Authenticatorを使った認証を行ってみました。

参考資料

Microsoft Authenticator アプリでパスワードなしのサインインを有効にする

設定手順(概要)

大きく以下の設定が必要になります。

- Azure Portalでの設定

- アプリ側での設定(今回は説明を省略します。)

設定手順(詳細)

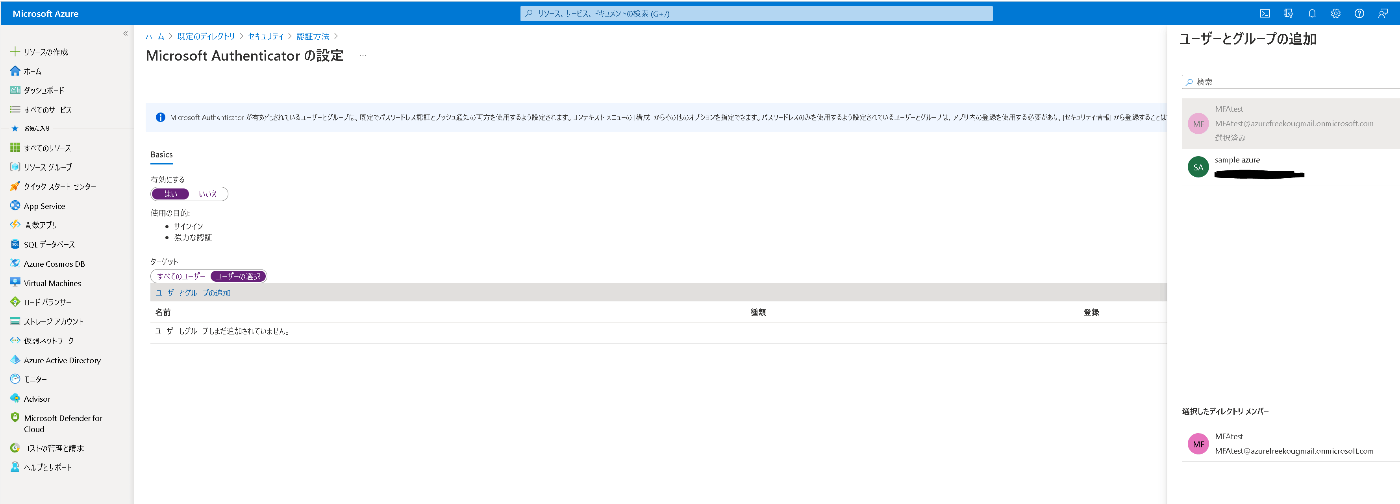

- Azure Portlにログインし、Azure Active Directory → セキュリティ → 認証方法を選択する。

- 画面の通りに、Microsoft Authenticatorを有効にする。

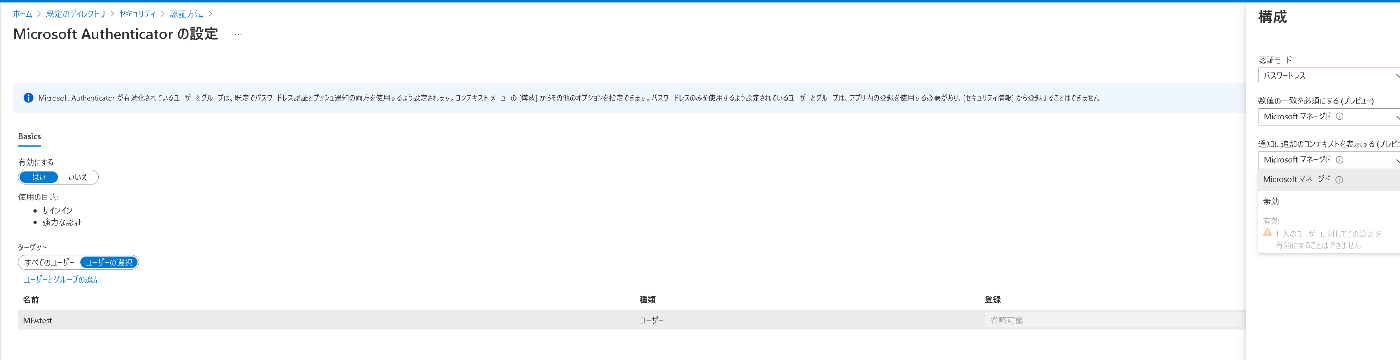

- 登録後、対象ユーザの … → 構成より、認証方法を選択する。今回はパスワードレスを選択しました。

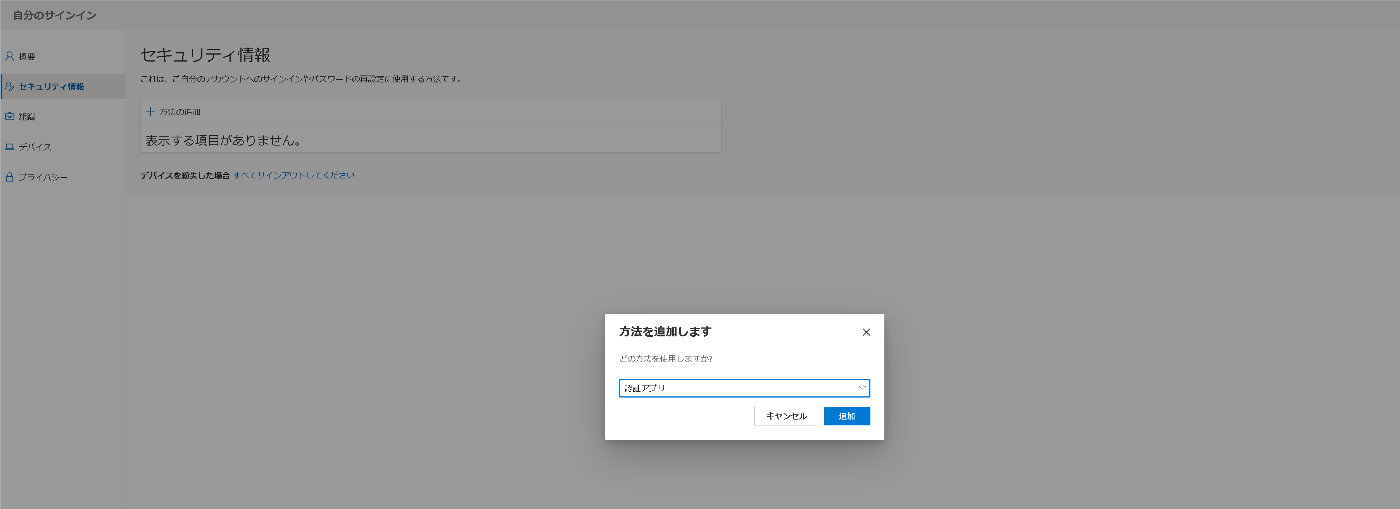

- Azure AD のパスワードなし認証方法にユーザーが自分自身を登録します。

https://aka.ms/mysecurityinfo にアクセスします。 - 自身のアカウントを登録します。方法の追加 → 認証アプリを選択し、追加を押します。

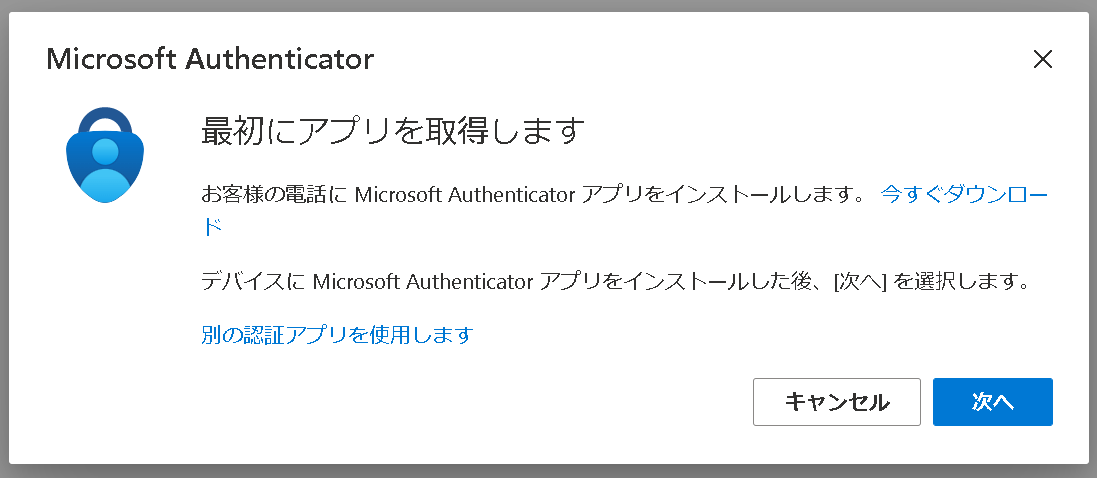

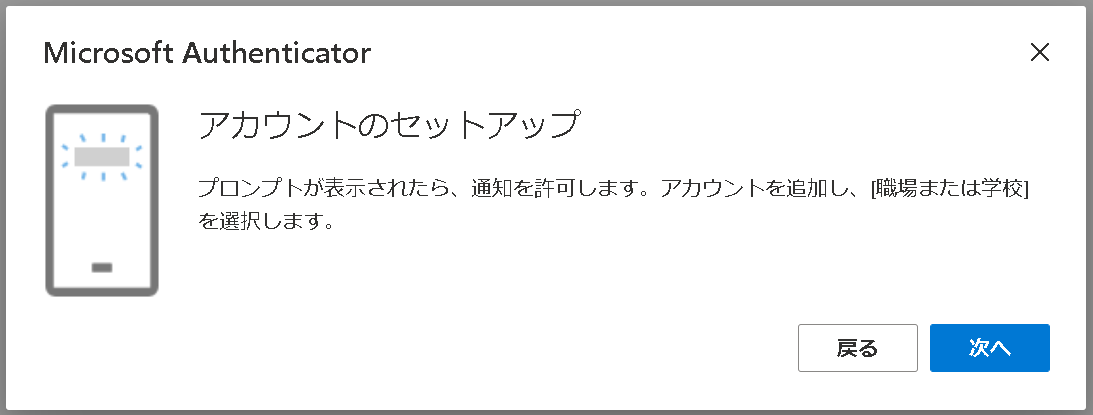

- 携帯にアプリをダウンロードします。

次へを押下します。

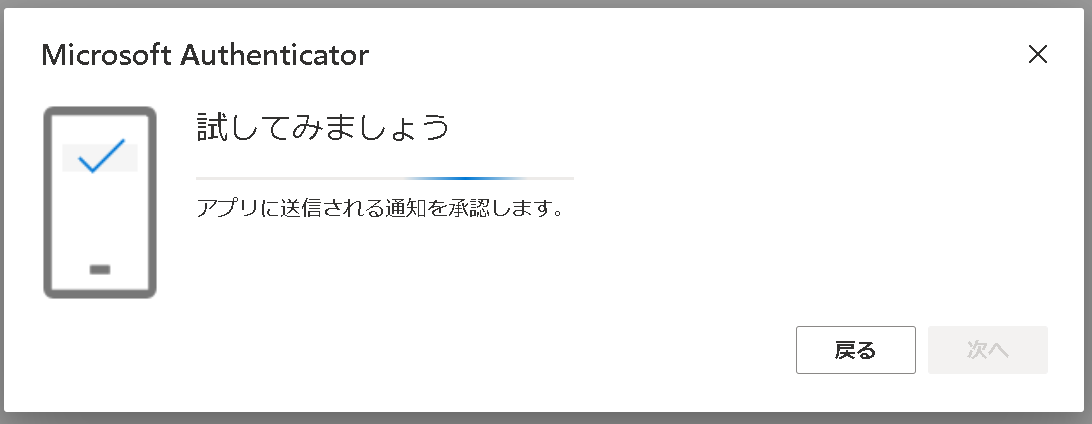

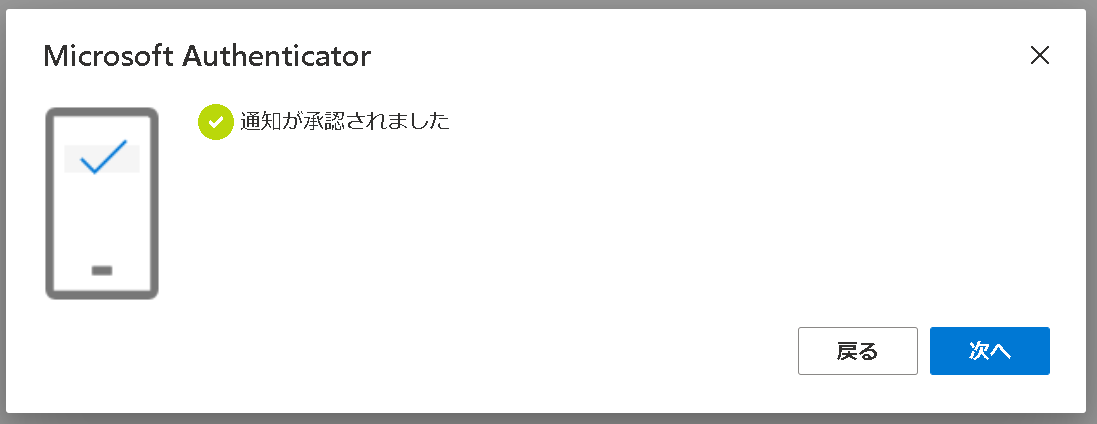

- アプリ側でQRコードを読み取った後に、通知を試します。

- 完了しました。

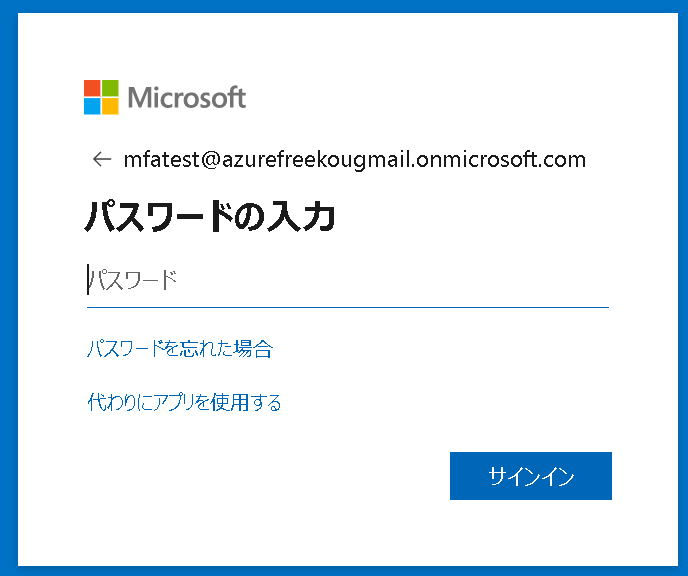

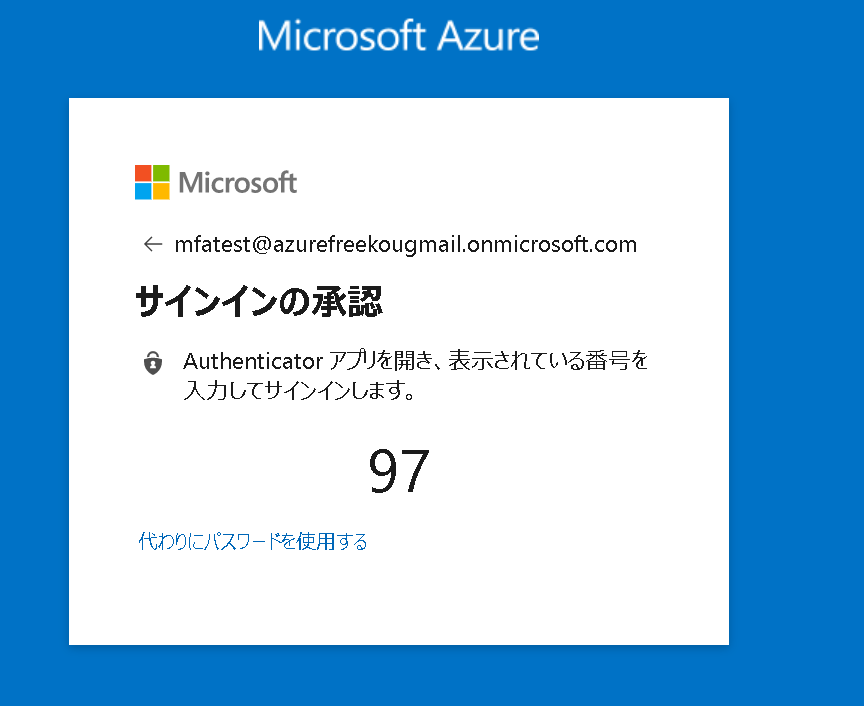

- サインインを試します。パスワード入力画面が出た際には、代わりにアプリを利用する。を選択してください。

- サインインができました。

補足

-

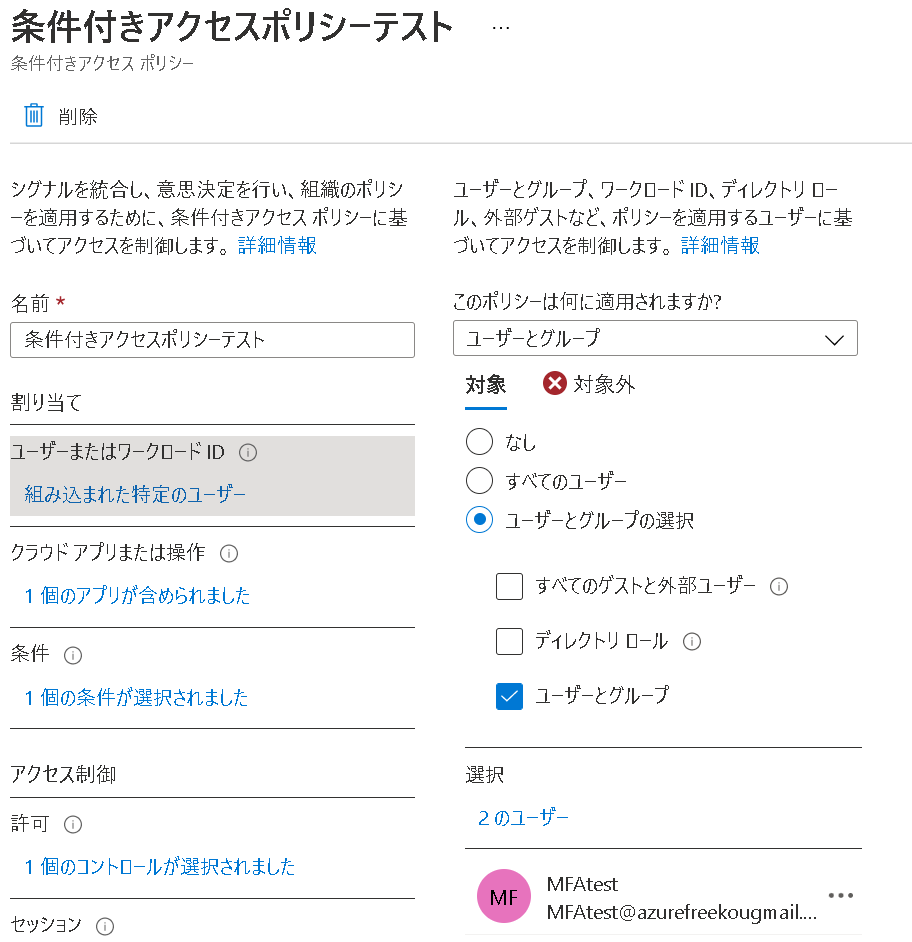

条件付きアクセスポリシーを使っている場合は、対象のユーザに適応させることが必須です。

なぜかMFAが効かず調べていたところ発覚しました。

-

パスワードレスとプッシュの違いですが、以下の通りと認識しています。何か不足ありましたらご指摘ください。

| 認証方法 | 特徴 |

|---|---|

| パスワードレス | ユーザが設定したパスワードを入力する代わりに、ブラウザのサインイン画面上に表示された2桁の数字をアプリ上で入力する。数字は都度変更されるため、セキュリティ上も問題ない |

| プッシュ | ユーザのパスワード入力後に、アプリ上に承認を求める通知がプッシュされる。パスワードレスとは違い、パスワード入力は必要になる。 |

Discussion