[Azure] Azure AD Identity Protection をデプロイする

Azure ADのライセンスを購入した後の流れ

てっきりライセンスを購入すればOKと思っていた自分がいた。

そうではなく、実際にライセンスをユーザに割り当てることで、そのユーザが特別な操作が可能になる。

普通に考えればそうだよね…じゃなきゃAD参加している誰でも操作ができることになってしまう

(グレーアウトされている、割り当てから、対象のユーザ/グループが選択可能)

条件付きアクセスポリシーについて(キュプチャ多め)

P2ライセンスが必要になってしまうこともあり、普段から使えるわけではないので、キャプチャで残しておく。

-

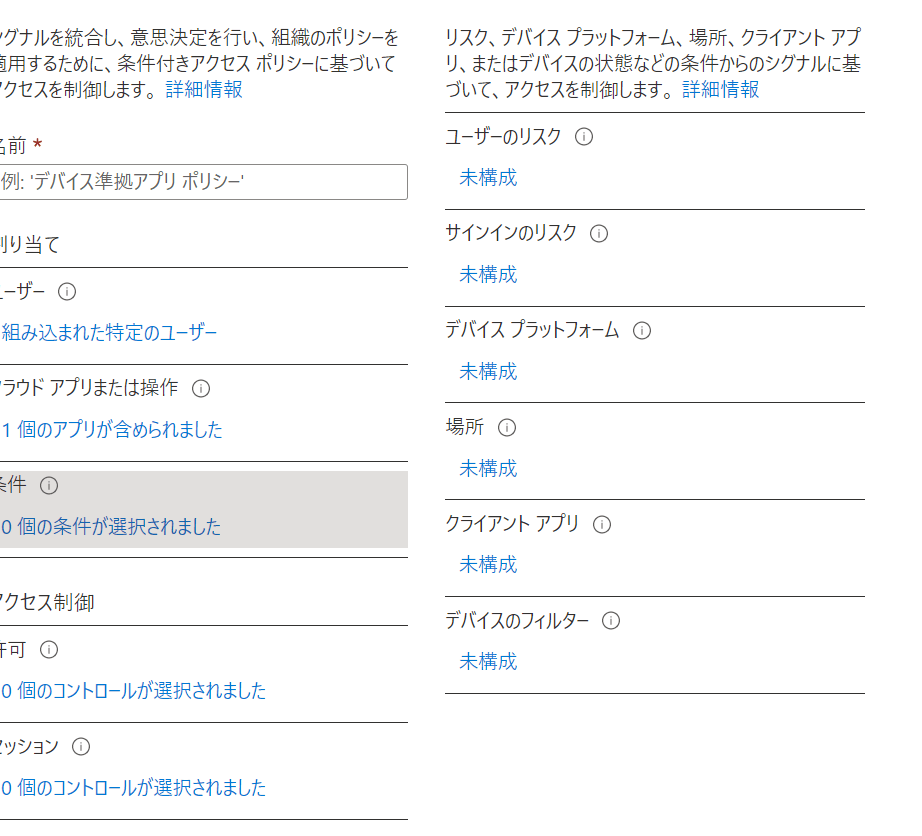

新規作成画面

-

ユーザの選択(誰が?)

対象(外)にするユーザを選択できる。ユーザとグループだけでなく、ゲストやロールを対象に含めることもできる。

-

クラウドアプリまたは操作(何を?)

どういったアプリとか操作をするときに適用されるポリシーかを選択できる。

-

条件(いつ?どこで?)

ポリシーが適用されるタイミングを示す。どういった時に?とか、どういった場所から?など。

代表的なものは以下の通り。

| ユーザーのリスク | サインインのリスク | デバイスプラットフォーム | 場所 |

|---|---|---|---|

| パスワードの漏洩とか。高中低で分かれる。 | いつもと違う場所からサインインしているぞなど。高中低で分かれる。 | 使うデバイス。AndroidとかMacとか。 | 対象と対象外で選択できる。IP範囲とかでも指定ができる。 |

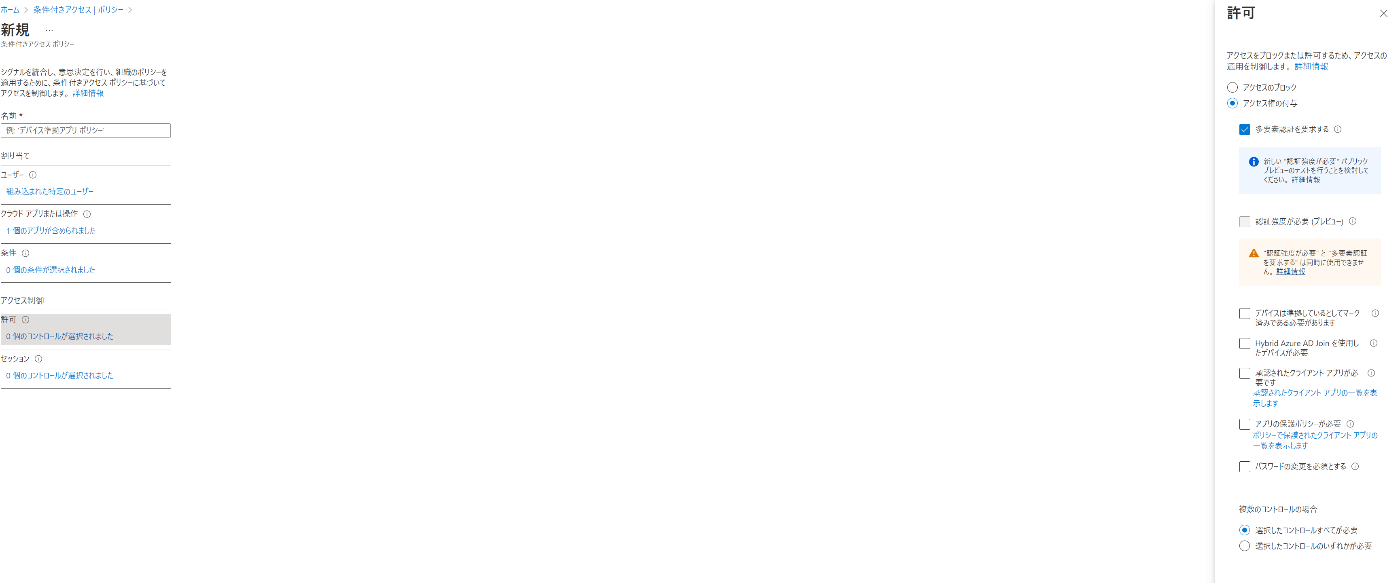

- 許可(どうやって許す?)

何を使ってアクセスをブロック・許可するのかを選択する。

アクセスレビュー

Identity Governanceの機能の1つ。過剰なロールを割り当てていないか、一時的に割り当てたロールが適切に管理されているか、メンバの部署移動によって本来アクセスできないアカウントが残っていないかなど、適切な権限管理を行うための機能。

AzureAD/AzureリソースのRBACの効率的な棚卸である。

-

レビューの対象

-

レビューを行う人

複数ステージのレビューに☑を入れると、複数人のレビュアーを指定できる。

承認→審査→決裁権者みたいな、最後の人が権限強めで見ていくイメージ。 -

追加の設定

レビュアーが応答しないときなどの追加設定を選べる。

作成が完了すると、状態がアクティブになる。

アクセスレビューが完了すると、レビュアーにメール通知が飛び、レビューが開始される。

レビューが完了したら、担当者がレビュー内容の確認と、その適用を行っていくという流れになる。

アクセスレビューを作成する場所

ADロール・リソースロールの場合はPIMで作成する。アクセスパッケージの場合は、エンタイトルメント管理にて実装する。グループやメンバーの場合は、AzureADグループにて作成する。

Discussion