NETWORKING IMMERSION DAY / BEGINNER TOPICS / LAB 4: SECURITY CONTROLS

LAB 4.1: NETWORK ACLS

ネットワークACLとは

- サブネットレベルで設定する

- ステートレス

- ルールは番号が振られ、上から順に評価され、最後にDENY ALL。

- ルールにマッチした場合、それ以降のルールは評価されない。

このラボではVPC A-AZ1 のネットワークACL を変更して、VPC BのCIDRのみを許可し、VPC BからVPC Aへのポート22の接続をテストします。また、VPC CからVPC Aへの接続もテストします。

ベストプラクティスでは、TGWでネットワークACLを使用する場合、TGWVPCアタッチメント毎にサブネットを分割することを推奨しています。

1 TGW Subnets & NACL configuration

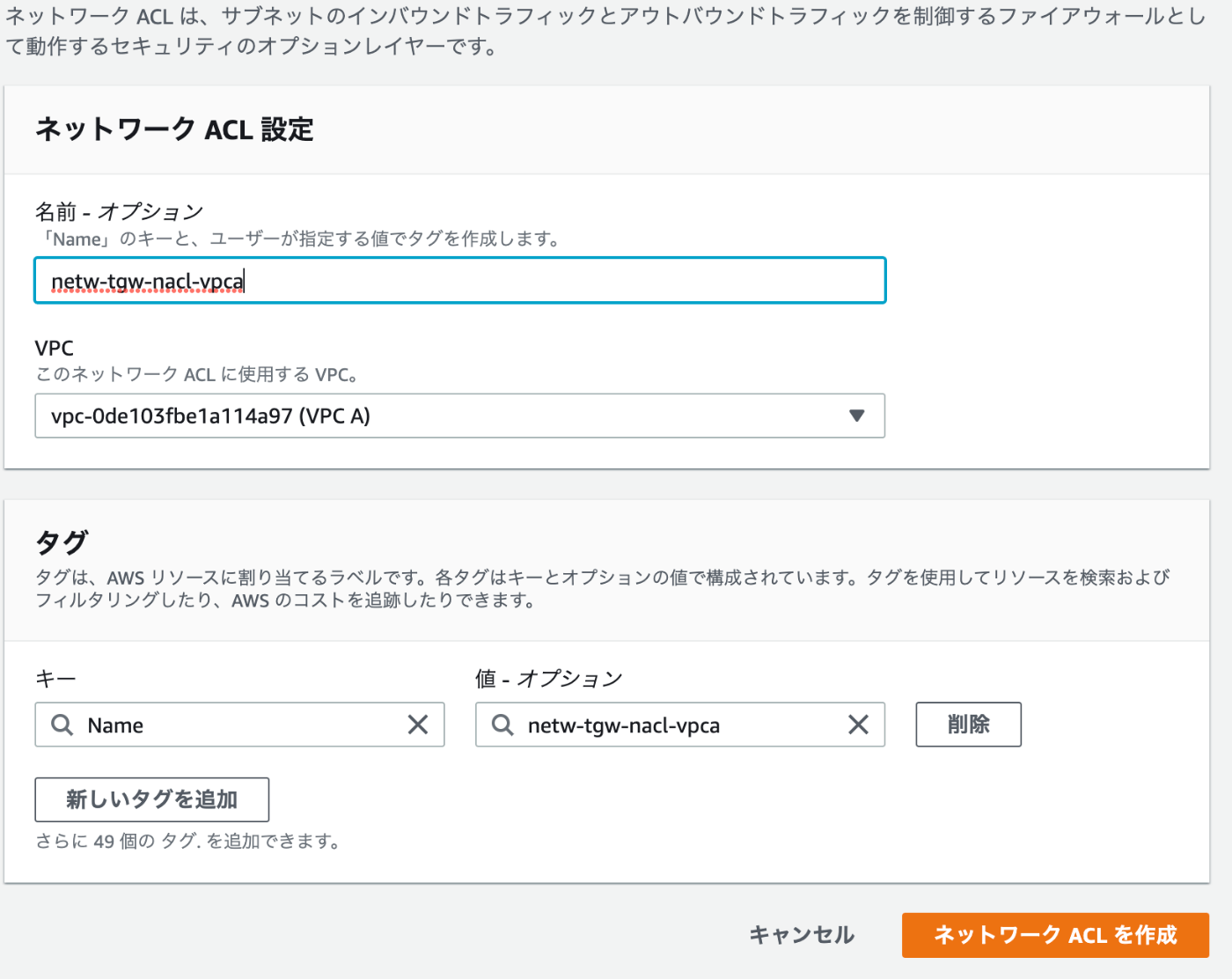

VPC A, B, C用のNACLをそれぞれ作成します。

作成したNACLをTGWのサブネットにそれぞれ関連づけます。

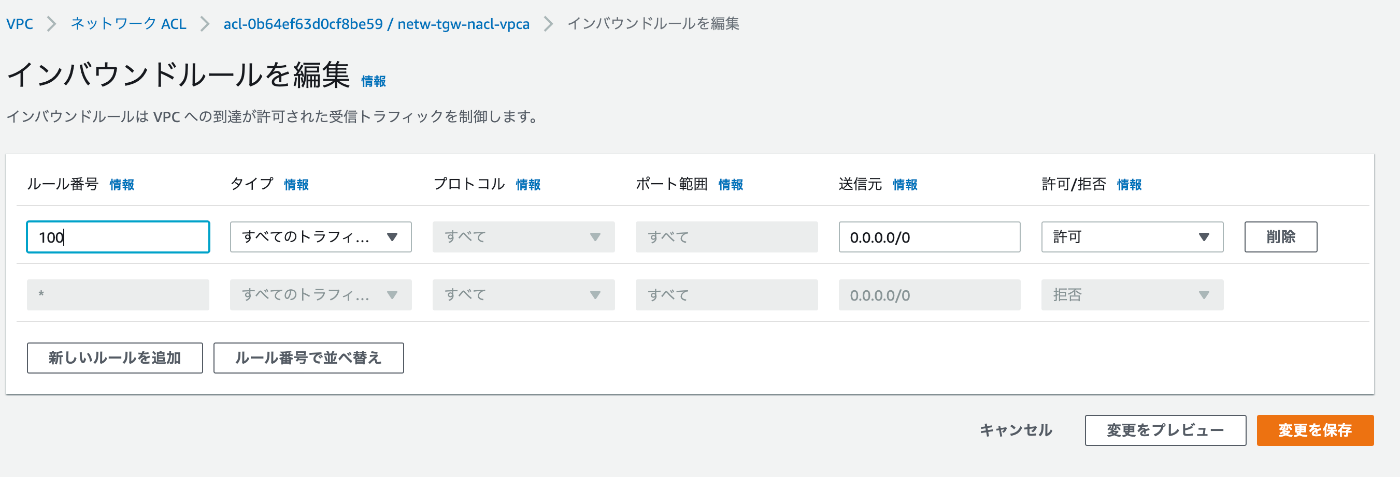

VPC A, B, C用のNACLを選択し、インバウンドルールを以下のようにそれぞれ追加します。

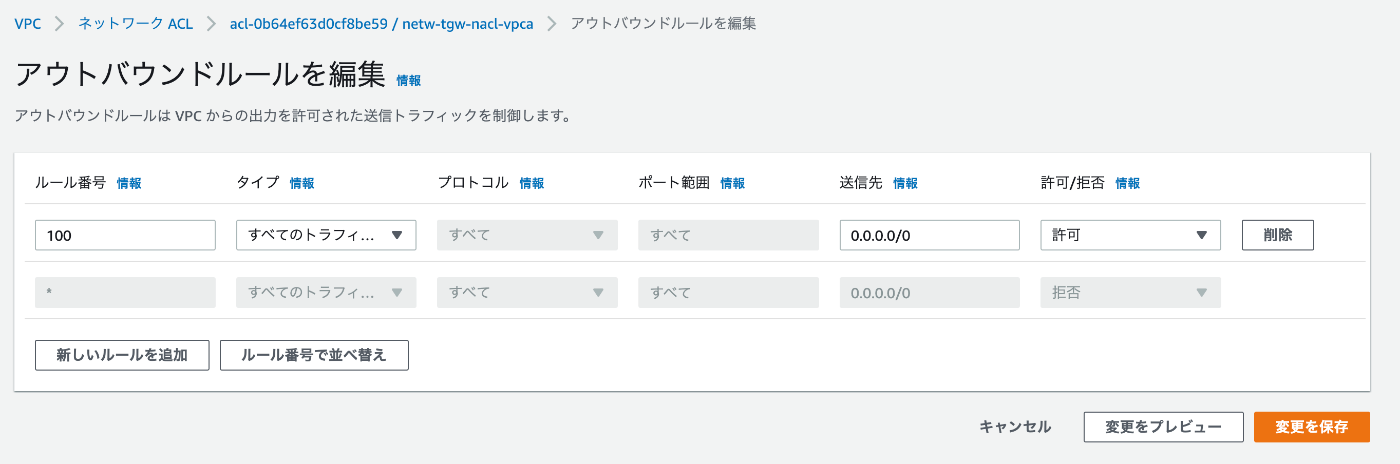

アウトバウンドルールも同様に追加します。

2 NACL configuration for EC2 subnets in AZ1

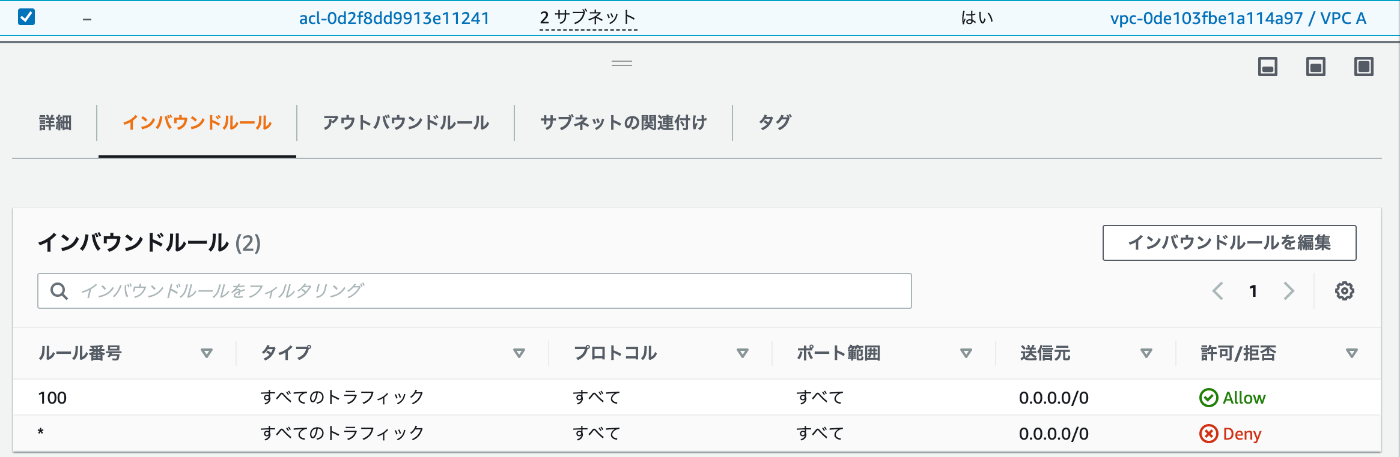

すでに作成されているNACLの内、VPC A用であり、デフォルトがはいになっているものをチェックします。

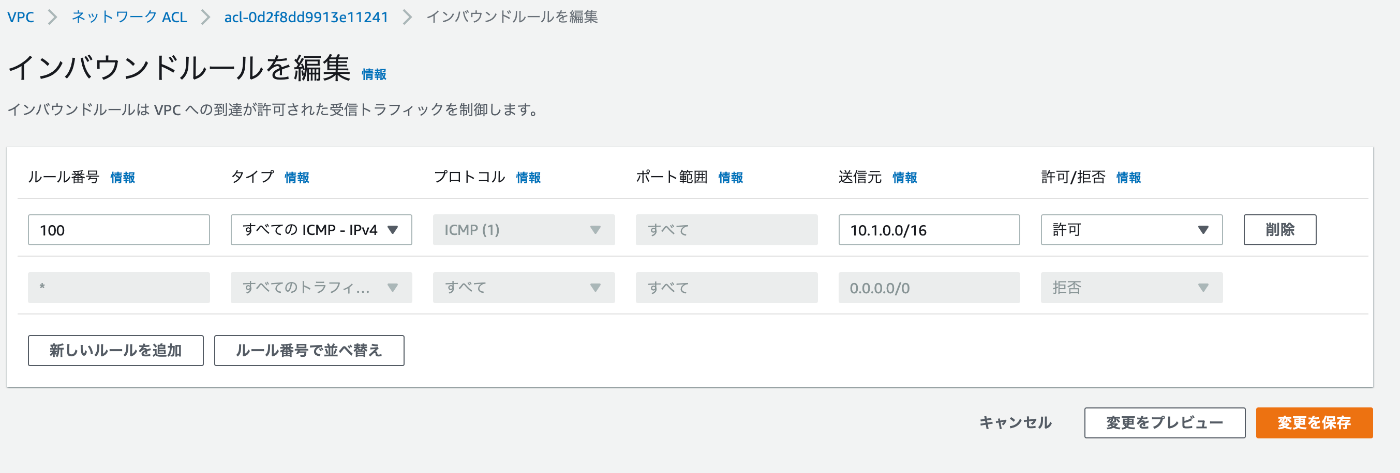

インバウンドルールのルール番号100を以下の通り変更します。送信先の10.1.0.0/16はVPC BのCIDRです。

2.1 Testing connectivity from EC2 VPC B AZ1 to EC2 VPC A - AZ1

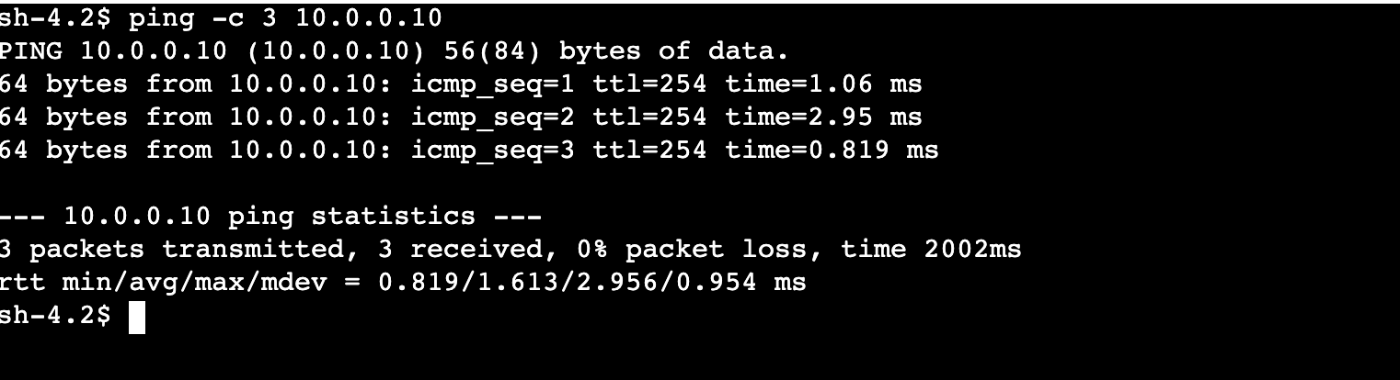

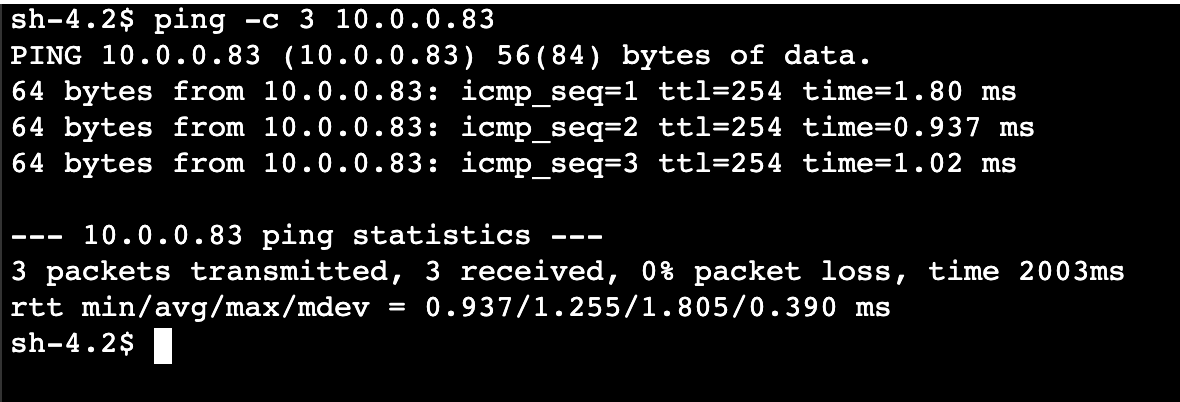

VPC BのEC2インスタンスにログインし、VPC Aのインスタンスにpingを投げ、通信できることを確認する。

2.2 Testing connectivity from EC2 VPC C AZ1 to EC2 VPC A - AZ1

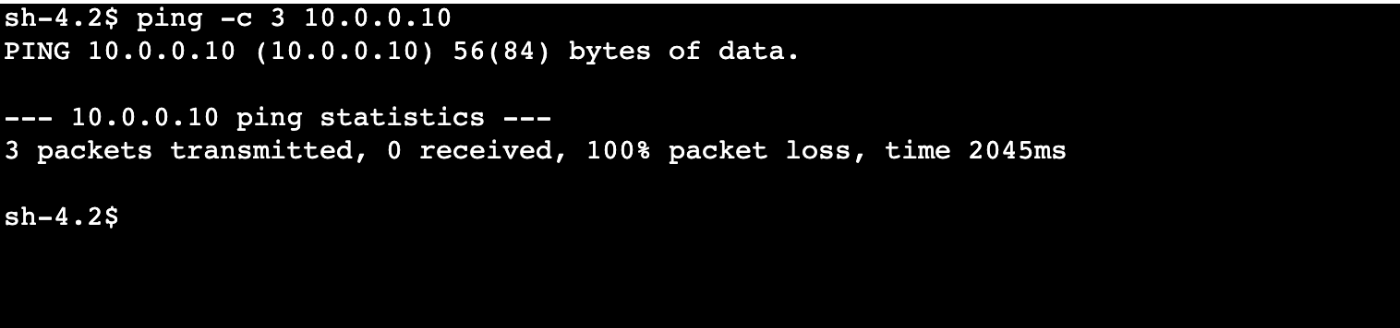

VPC CのEC2インスタンスにログインし、VPC Aのインスタンスにpingを投げ、通信できないことを確認する。

LAB 4.2: SECURITY GROUPS

1 Modifying Security Group to ALLOW only ICMP traffic from VPC C to VPC A

セキュリティグループとは、

- インスタンスまたはネットワークインターフェイスに設定する

- ステートフルなファイアウォール

- DENYは不可

- パケットを許可またはブロックする前にすべてのルールが評価される

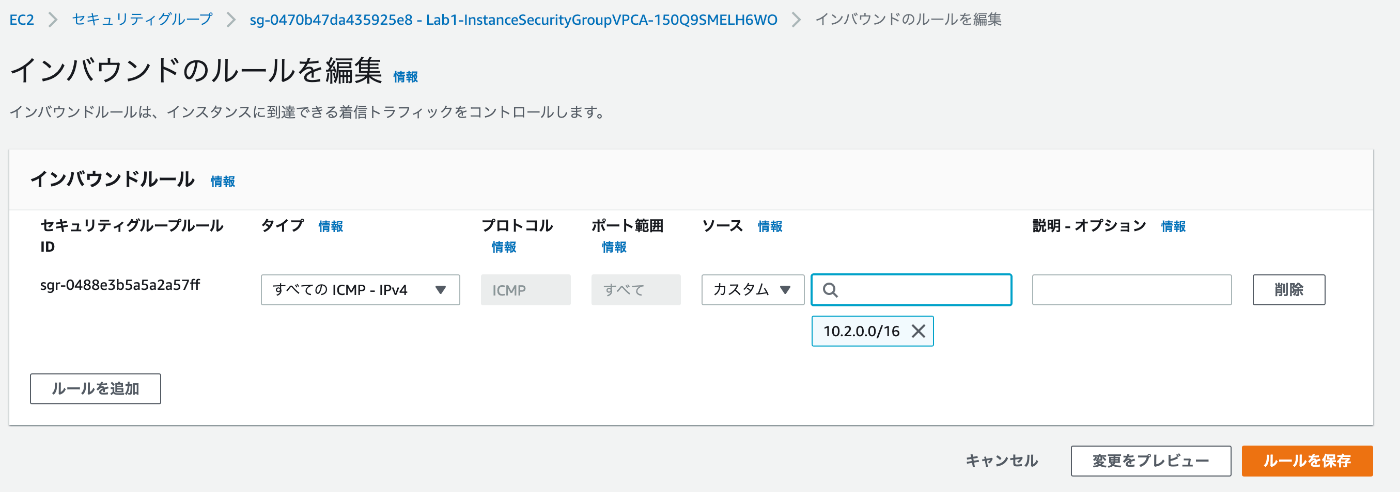

EC2インスタンスEC2 VPC A - AZ1のセキュリティグループを選択し、インバウンドルールを以下の通り変更します。ソースを10.2.0.0/16(VPC CのCIDR)に変更しました。

VPC BのEC2インスタンスにログインし、VPC Aのインスタンスにpingを投げ、通信できないことを確認します。

VPC Cのインスタンスにログインし、VPC Aのインスタンスにpingを投げ、通信できることを確認します。

LAB 4.3: VPC ENDPOINT POLICIES

VPCエンドポイントとは、

- AWSサービスへのプライベートリンク

- ゲートウェイ型とインターフェース型の2種類が存在

- ゲートウェイ型はS3とDynamoDBのみをサポートし、VPCからゲートウェイを経由してこれらのサービスにアクセス

- インターフェース型はVPCのサブネットにENIを作成し、トラフィックはENIを経由してサービスに流れる

エンドポイントポリシーとは、

- VPCエンドポイントに付けられるIAMポリシー

- サービスのAPIコールの許可を制限/付与する

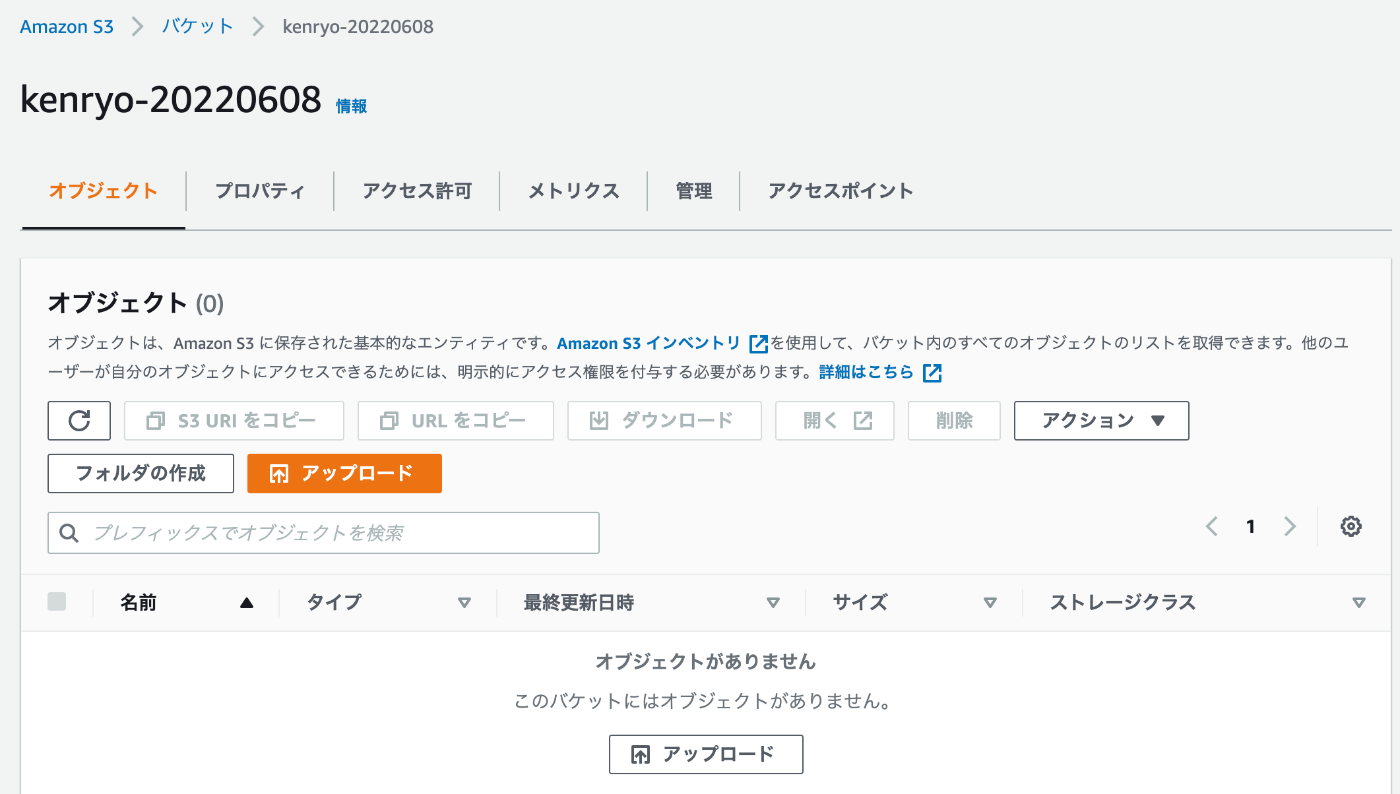

1 Create the S3 Bucket

S3バケットを新規作成します。

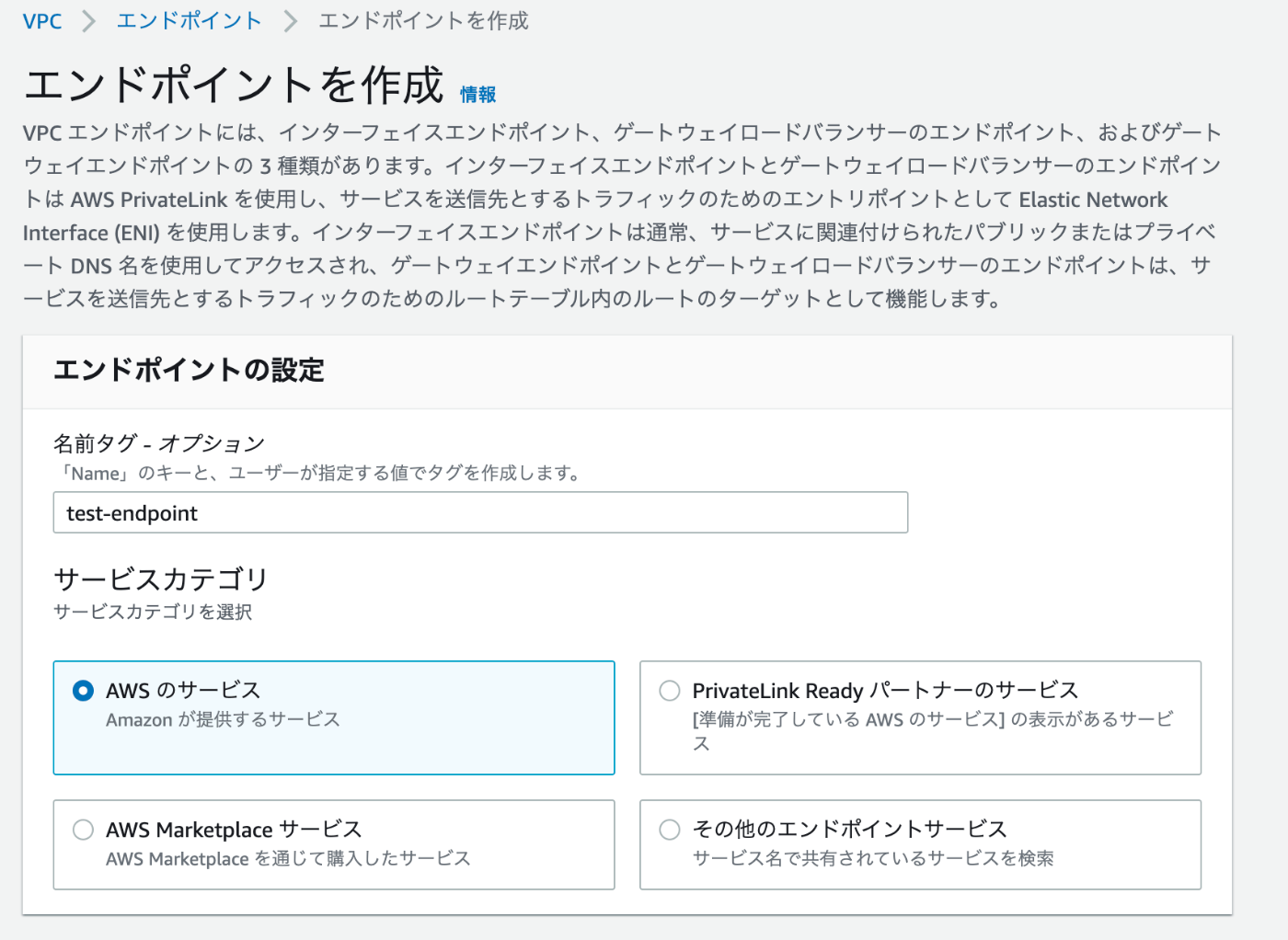

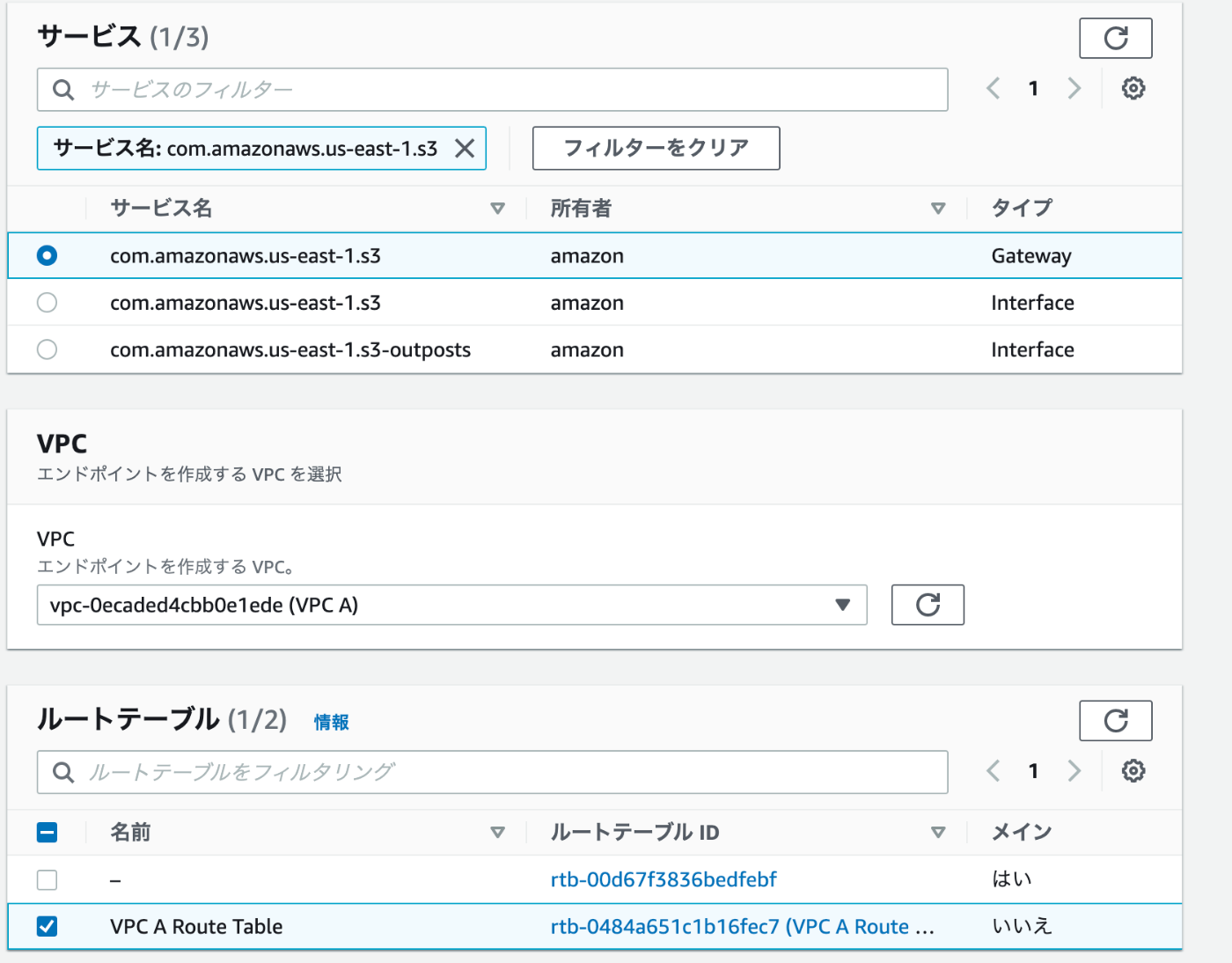

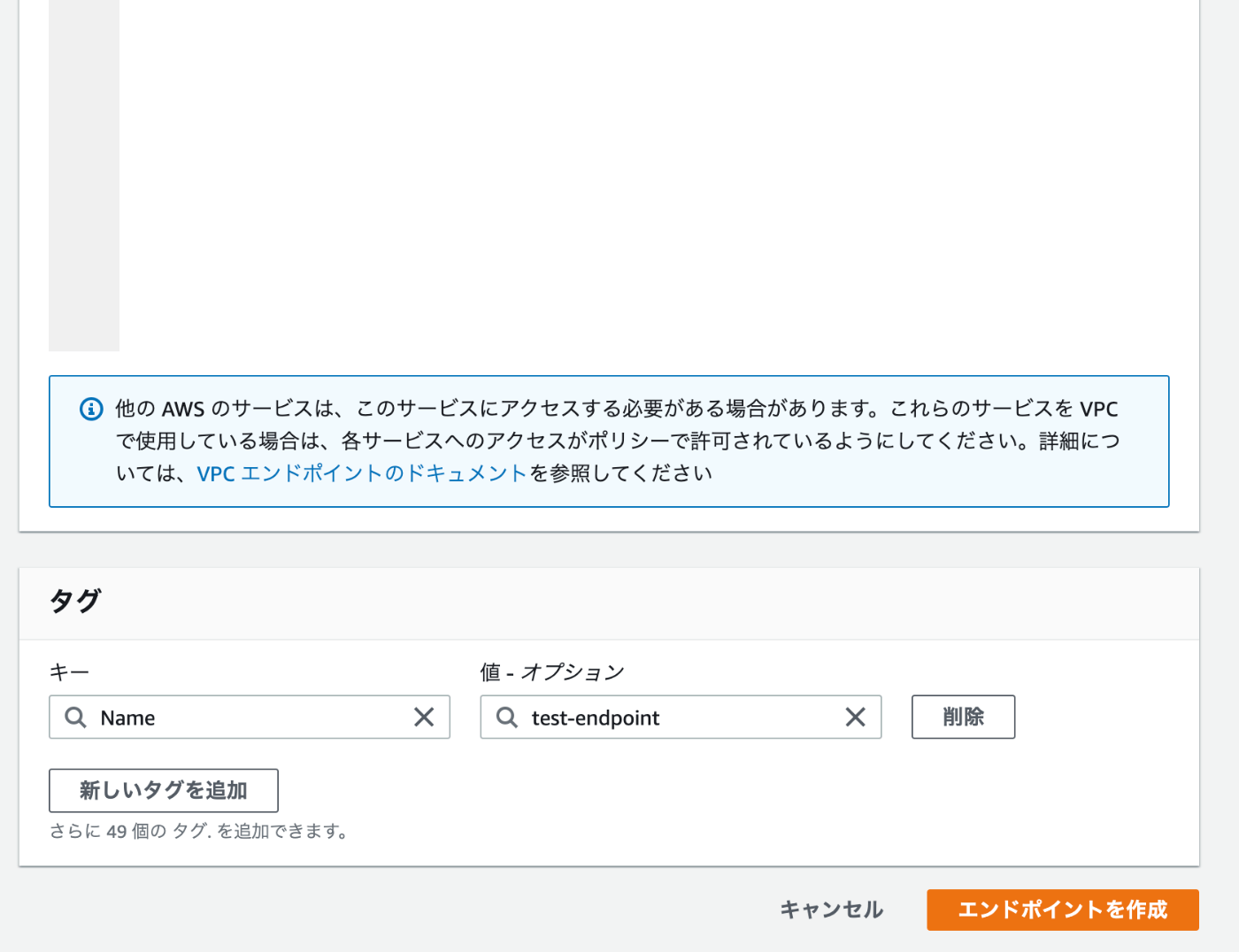

2 Create the VPC Endpoint for S3

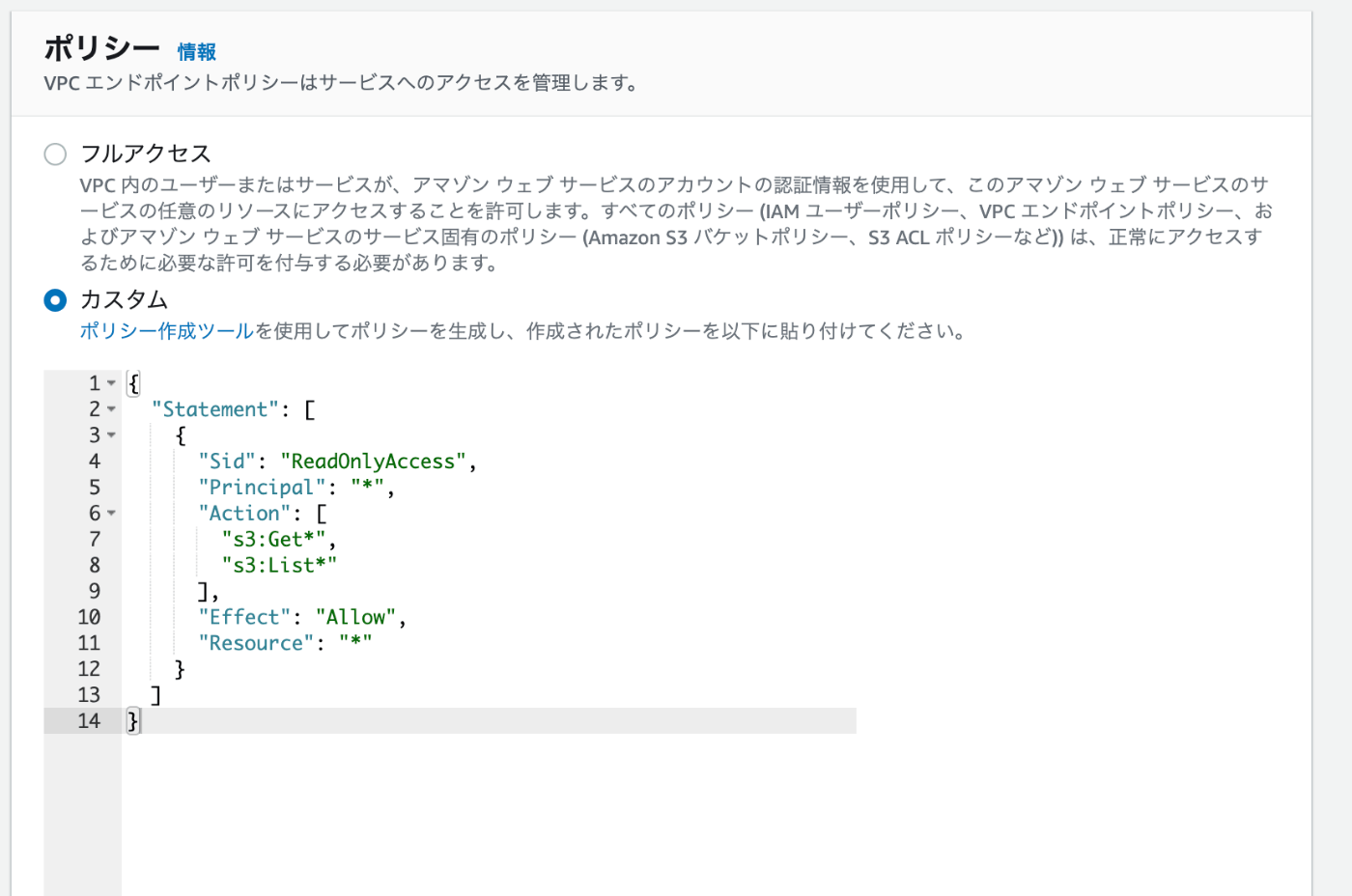

以下のように作成したS3バケット用のゲートウェイ型エンドポイントを作成し、VPC Aに紐づけます。

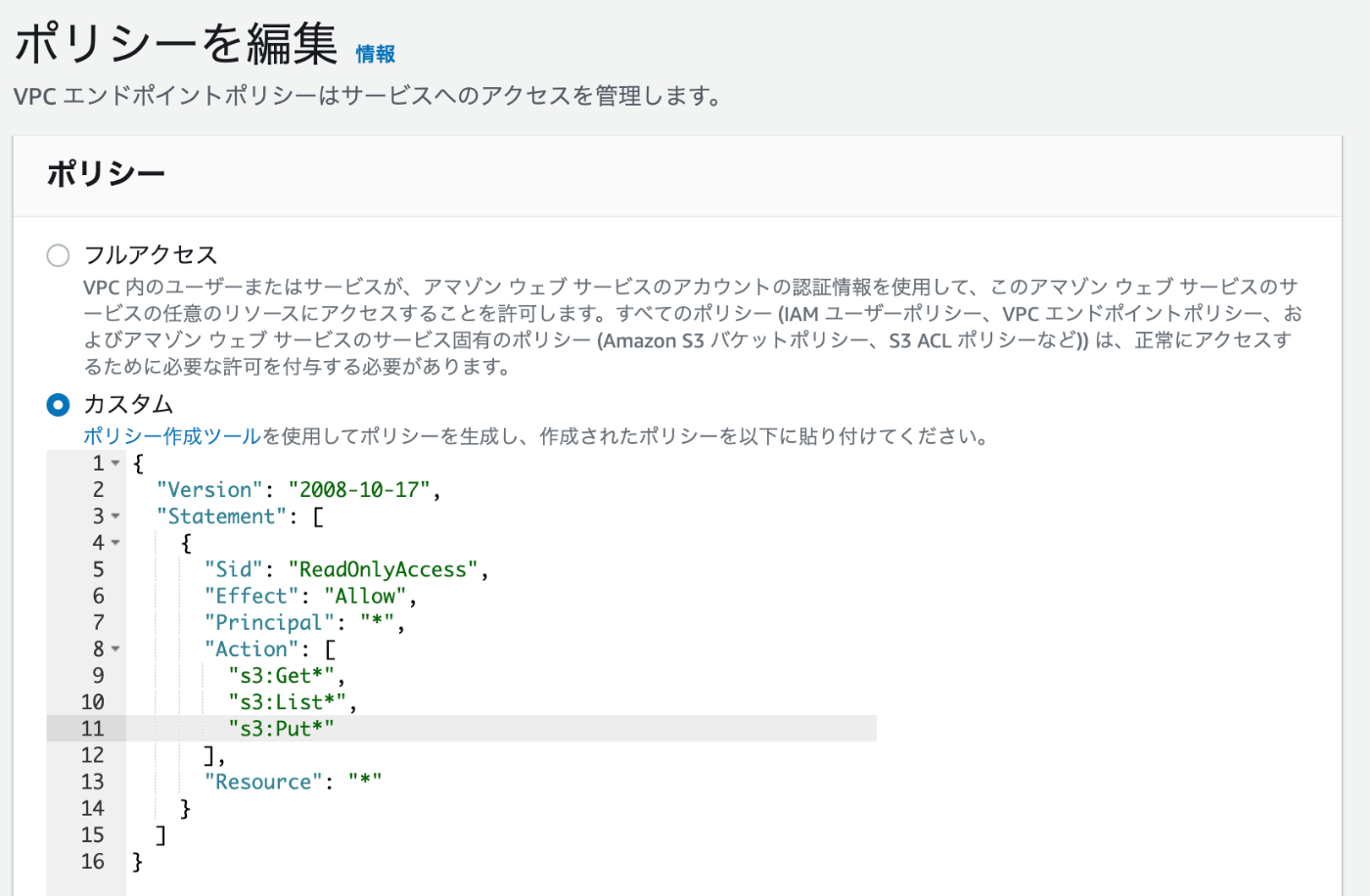

エンドポイントポリシーはWrite権限以外を許可します。

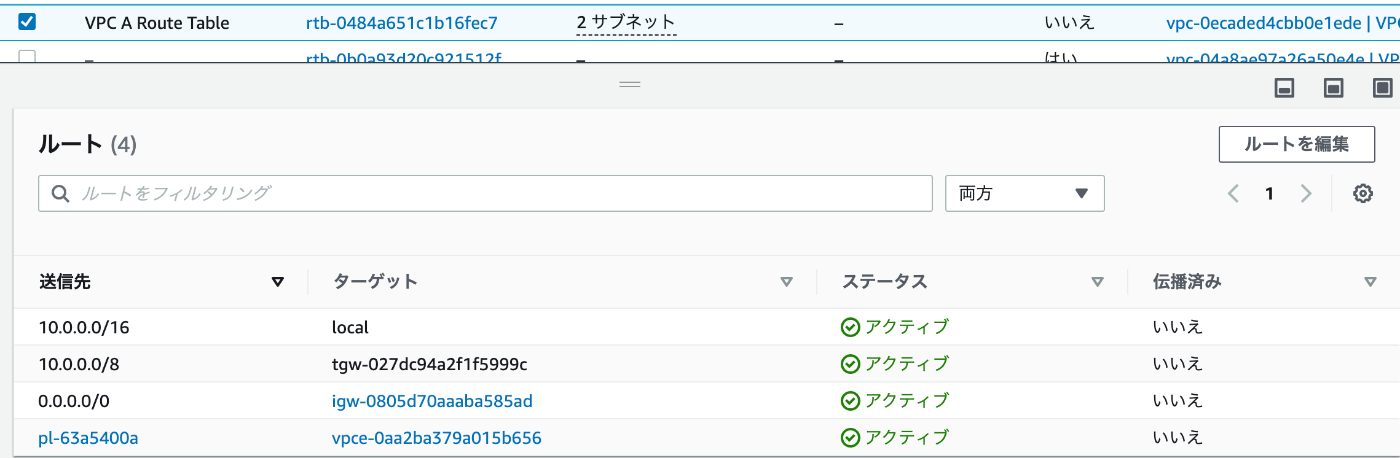

3 Verify the newly created VPC Endpoint

VPC Aのルートテーブルのルートを表示し、エンドポイントへのルートが追加されていることを確認します。

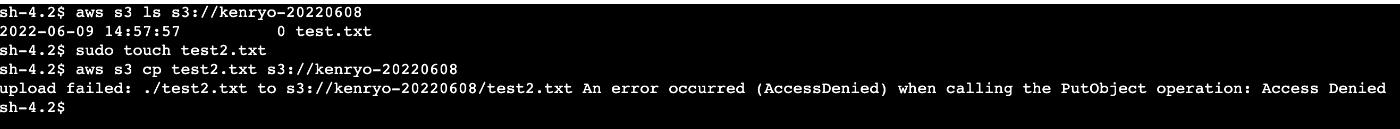

VPC AのEC2インスタンスにログインします。

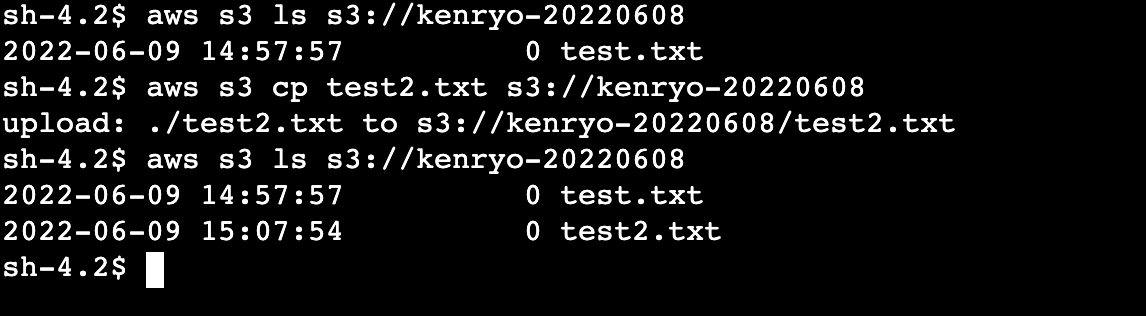

S3バケットにlsを実行し、成功することを確認します。

S3バケットにcpを実行し、失敗することを確認します。

4 Update VPC Endpoint policy document and verify

エンドポイントポリシーを更新し、S3にPUT権限を付与します。

S3バケットにcpを実行し、成功することを確認します。