「AWSの基礎を学ぼう 特別編 最新サービスをみんなで触ってみる Grafana」でSSOがらみで嵌った話

SORACOM Lagoonもまだまだ使いこなせていない人です。

2021年10月9日、AWSのエバンジェリスト亀田さんの勉強会「AWSの基礎を学ぼう 特別編 最新サービスをみんなで触ってみる Grafana」にに参加して

Grafana自体はソラコムさんのSORACOM Lagoonで使っているんですが、まだまだ使いこなせているとは言えないので、ハンズオン自体は大変勉強になりました。

・・・が、出だしからつまづいてしまいましたので、なんでつまづいたかと、対処について備忘を兼ねて残しておきます。

注意喚起はあった

環境準備のハードルが高めであることは事前に注意喚起はあったのですが、ハンズオンではその設定もすうと用意されていると聞き、事前確認するのすっかり忘れていました。ほんとすみません。

事前確認大事

SSOの設定でつまづく

個人開発とかハンズオンとかで使っているアカウントで、SSOの設定をしようとしたところ、

こんなメッセージが・・・。

まず、なんでこう言うメッセージが出るかなんですが、

まず自分のアカウント、こうなってます。

作業アカウントとは別に、管理アカウント、つまりはPayerアカウントがいる構成です。(なんでこうなっているかは、察ししてください)

今回のケースでは、管理アカウントでSSO有効にしないとだめだということですね。

ということで、アカウントを切り替えて有効にしてみることにしました。

今回、この辺試行錯誤した影響で、切り替えしまくってました。いや、普段管理アカウントでは一切作業しないんですよ。

SSOを有効にする。

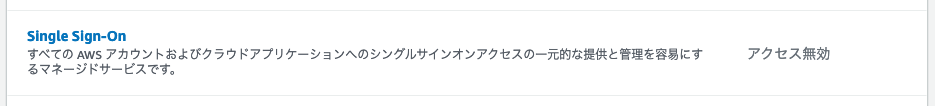

何はともあれ、SSOを有効にしないとダメですので、

まず、管理アカウントにログインして、OrganizationでSSOのアクセスが無効になっていたので、有効にします。

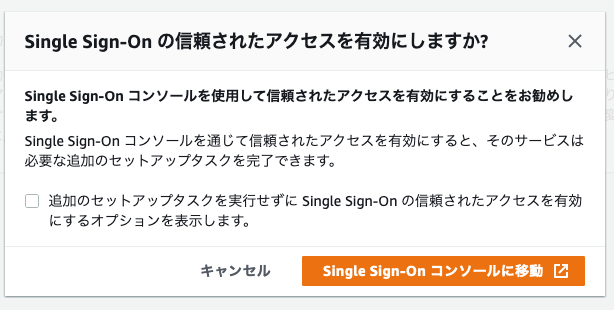

「信頼されたアクセスを有効にする」をクリック。

「追加の〜」にはチャック入れずに「Single Sign-Onコンソールに移動」をクリック。

チェック入れるか入れないか悩んだけど。

なんかこの色新鮮だなーと思いつつ、「AWS SSO を有効にする」をクリック。

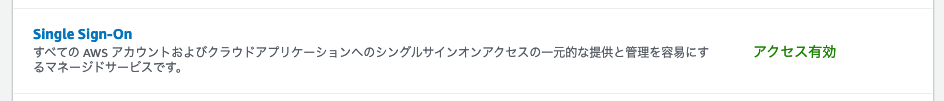

コンソールに入れれば、有効になったようです。

Organizationでも有効になってます。てか他にも無効になっている多いけど、とりあえず・・・。

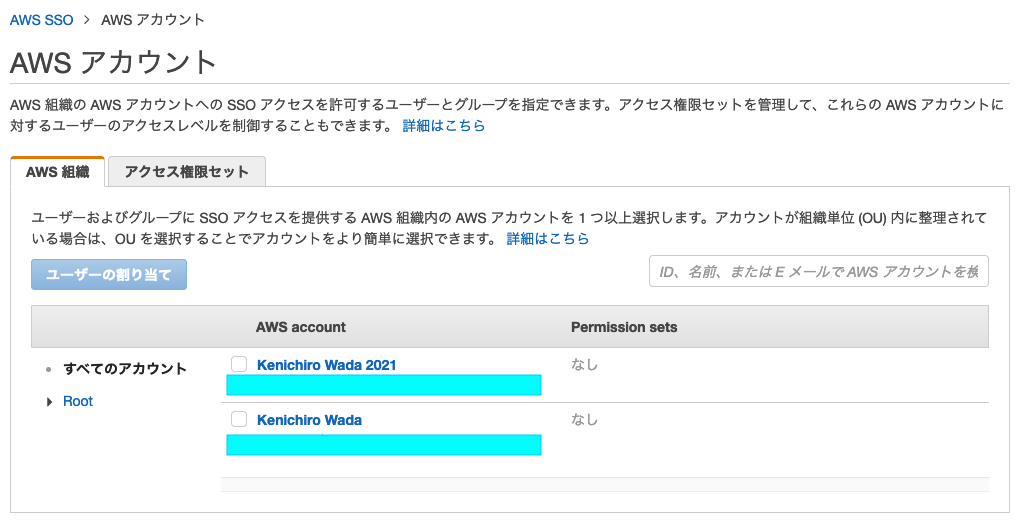

AWSアカウントのSSOアクセス管理

ハンズオンでは、SSOで作ったユーザーにGrafanaの管理権限のみ与えていましたが、

アカウントへのアクセスも制御できます。

・・・というか、間違えてやった作業なんです。

管理アカウントのSSOのコンソールで、AWSアカウントへのSSOアクセスの管理をクリックします。

Organizationに紐づくアカウントが出てくるので、両方ともチェックします。

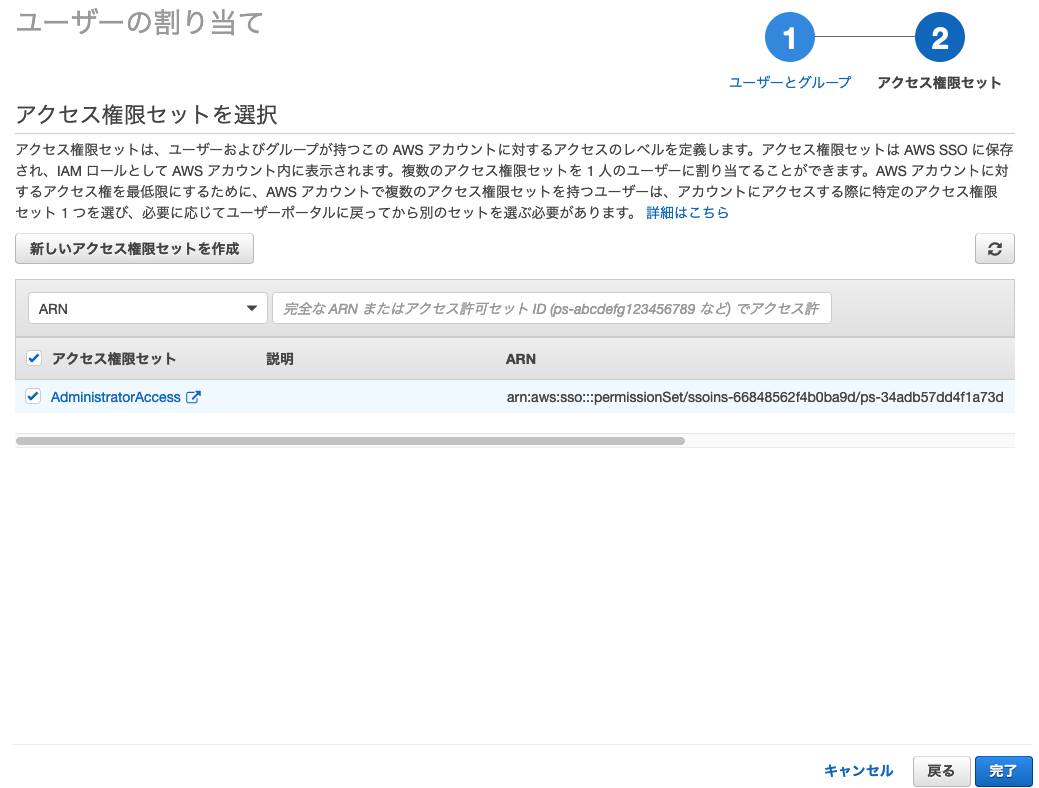

「ユーザーの割り当て」をクリックして、作ったユーザーを割り当てます。

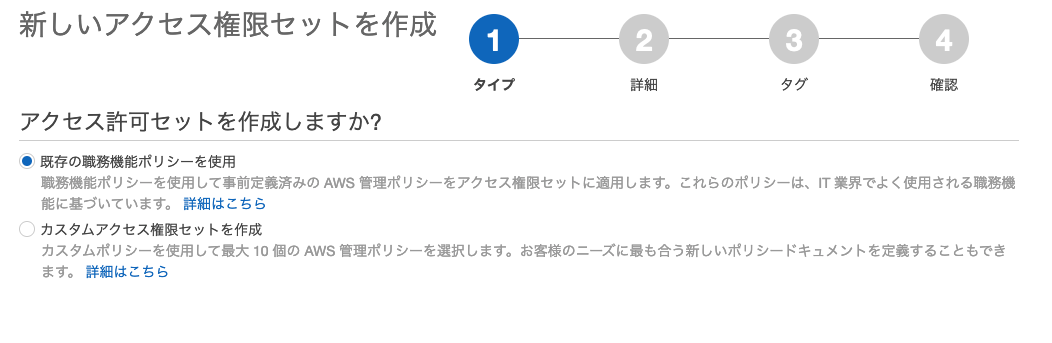

アクセス権限セットでは、ある場合は、既存の、ない場合は「新しいアクセス権限セットを作成」をクリックして、既存の職域機能ポリシーを選択します。

職域機能ポリシーは、同じく時間がなかった(汗)ので、「AdministratorAccess」を選んでます。使えなかったりしたら困るので・・・w

作成すると、アクセス権限セットの画面に戻るので、リロードして、チェックし、「完了」をクリックすれば終了です。

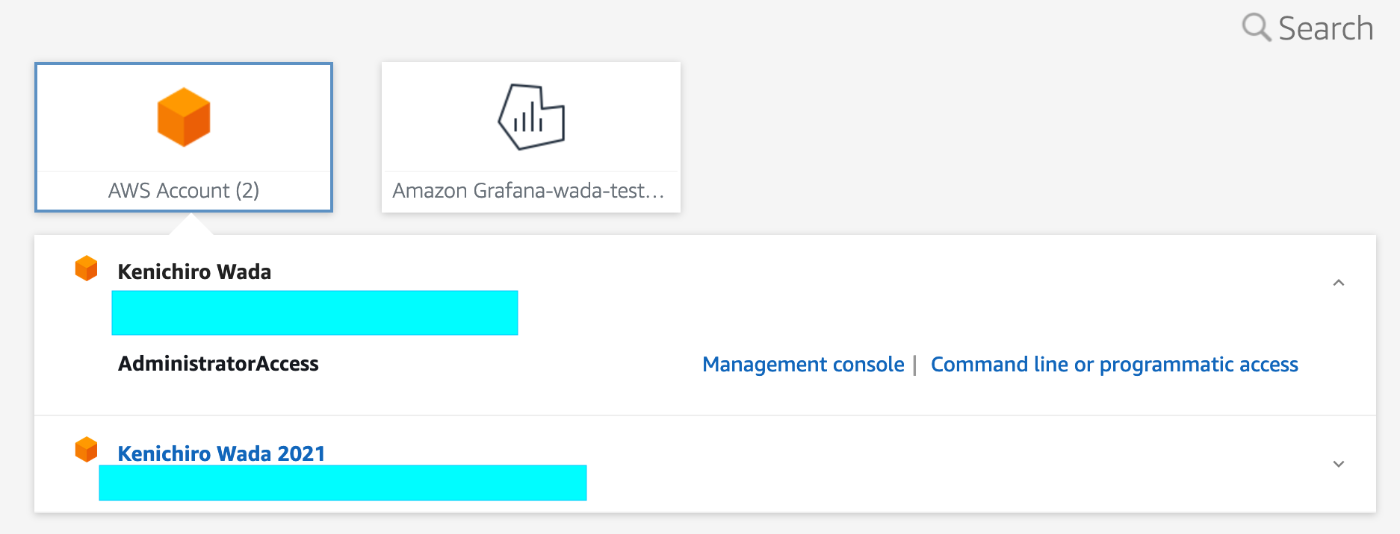

そうすると、SSOユーザーでログインした後で以下のように、アカウント管理も出てきます。

完全に余談の作業なのですが、やってみたので、備忘として残しておくことにしました。

実はAWS SSO触るのも初めてだったので、新鮮だったりしますし、もっと活用できるのではと思ったりもしてます。

Grafana について

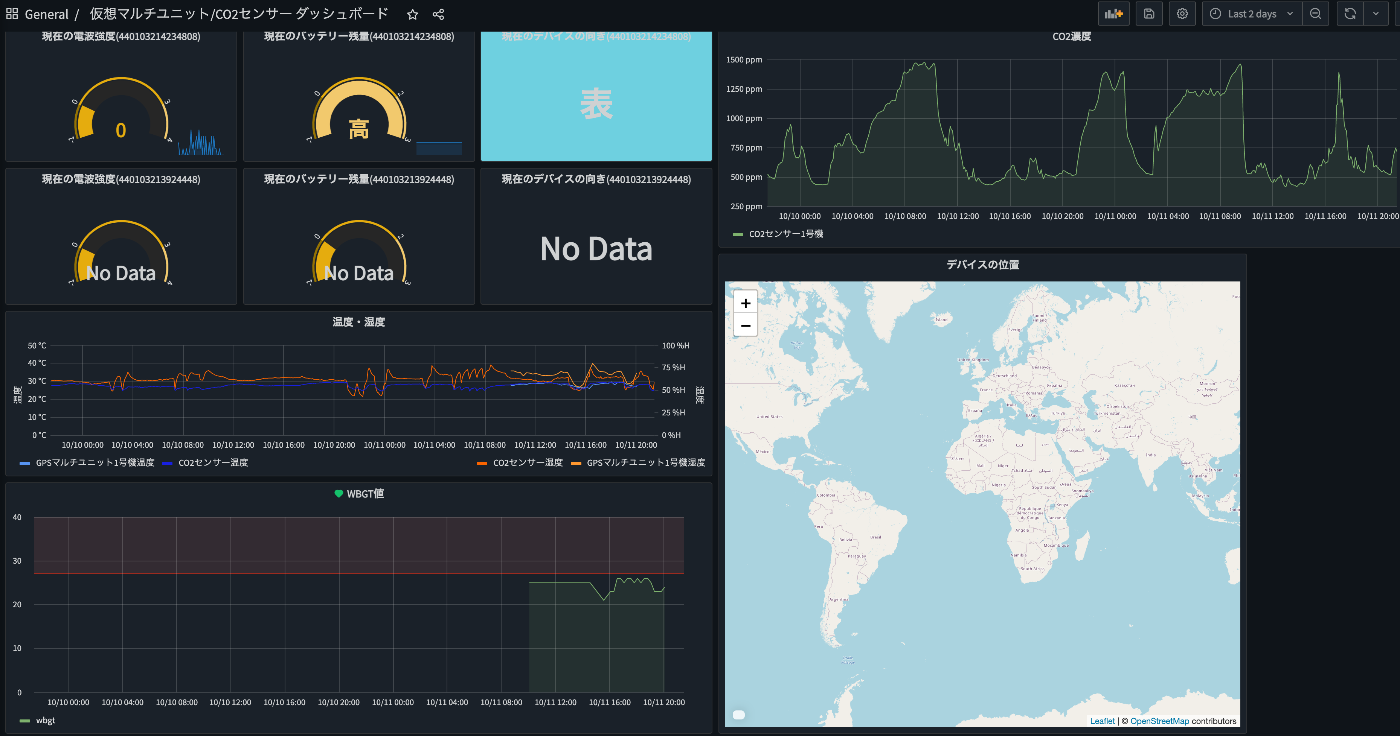

前述の通り、SORACOMのダッシュボード作成/共有サービスであるSORACOM LagoonはGrafanaがベースになっており、個人的にも家の温湿度・CO2濃度を可視化してます。

こんな感じです。

が、まだまだ使いこなせているとはいえないのが現実だったりしますので、

今回参加して、幾分レベルアップできるかなぁ・・・と思ったんですが、SSO絡みで苦戦して、あまりさわれなかったので、あまりレベルアップできませんでした。

Lagoonを触ってレベルアップできるように頑張ります。

Discussion