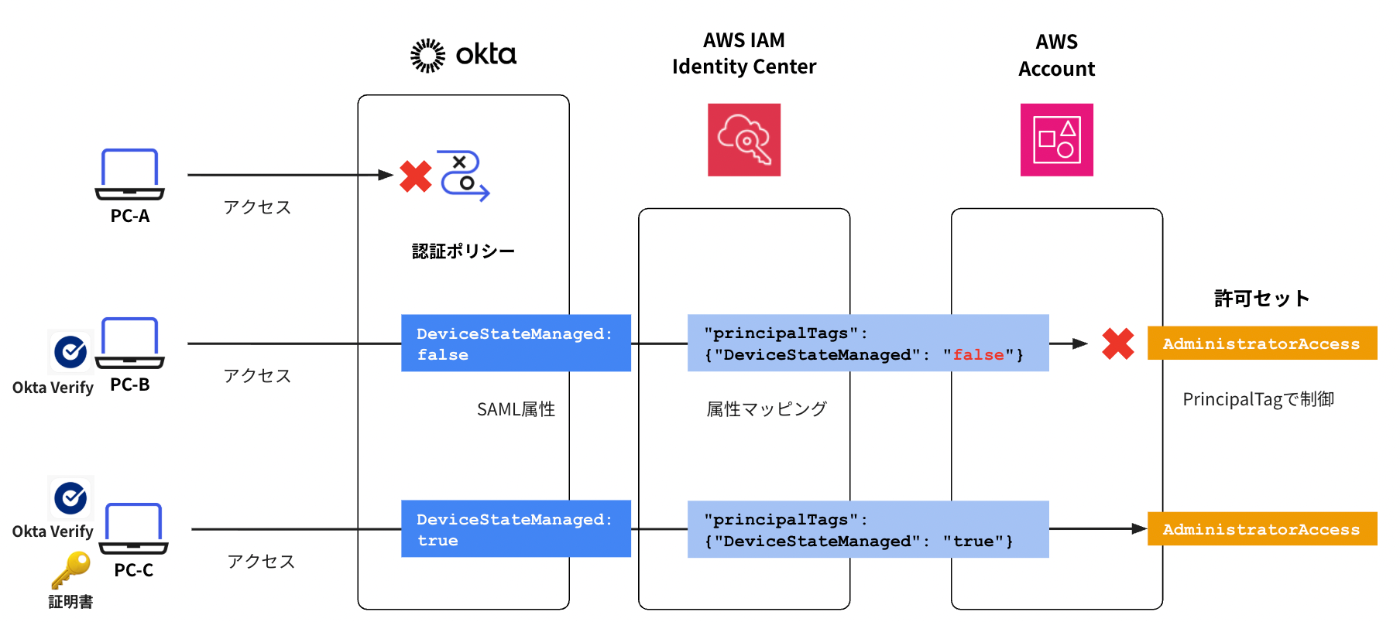

制限付きアクセスを活用しデバイスの状態をアプリケーションへ伝達

Oktaの日本語ブログにおいて制限付きアクセスを活用してDevice Trustの活用を拡大し、AWS IAM Identity Center、AWSマネジメントコンソールの権限を制御する方法についてご紹介しています。

まずはじめに本編となるこちらのブログ記事をご覧いただけますと幸いです。

Okta Workforce Identityで認証成功時にSAML属性としてアサーションに記載するデバイス状態(device.profile.managed)、属性をAWS IAM Identity CenterではPrincipalTagとして扱い、AWS許可セットのインラインポリシーに適用します。

こちらの記事では、AWS許可セットのインラインポリシーのサンプル、またエンドユーザー体験の確認としてそれぞれPC-A、PC-B、PC-Cの動きが期待通りかどうかの撮影した実際の動きを簡単な動画でご紹介します。

AWS許可セットインラインポリシーサンプル

Limited_AdministratorAccess 許可セットに対して適用しているインラインポリシーは以下になります。ご自身の環境に応じて編集し動きを確かめてみてください。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Allow",

"Effect": "Allow",

"Action": "*",

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:PrincipalTag/DeviceStateManaged": "true"

}

}

},

{

"Sid": "Deny",

"Effect": "Deny",

"Action": "*",

"Resource": "*",

"Condition": {

"StringNotEquals": {

"aws:PrincipalTag/DeviceStateManaged": "true"

}

}

}

]

}

1. PC-A Okta FastPass以外による認証拒否

PC-AはOkta Verifyがセットアップされておらず、証明書がない端末になります。Okta Dashboardにはパスワードのみでログイン可能となるポリシーとしています。

一方でAWS IAM Identity Centerへアクセスをすると、設定した認証ポリシーに従いOkta FastPassでの認証が必要です。ここではOkta Verifyのセットアップが完了していないため、セットアップを促すウインドウが表示されます。

2. PC-B 非管理対象/Unmanaged端末

PC-BはOkta Verifyは正しくセットアップされているが、証明書がない端末になります。Oktaの認証ポリシーではOkta FastPassによる認証を条件としてることから、Oktaの認証は許可されますが、Unmanagedであることから、AWSマネジメントコンソールでのあらゆる操作が行うことが出来ません。

3. PC-C 管理対象/Managed端末

PC-CはOkta Verifyは正しくセットアップされ、証明書があることからOktaでの認証後、AWSマネジメントコンソールで許可セッㇳLimited_AdministratorAccessの操作が可能であることが分かります。

まとめ

今回はOktaの制限付きアクセスを利用してたアプリケーション側の制御、連携例としてAWS IAM Identity Centerを例にご紹介しましたが、他にもこんなアプリケーションと連携することで、制御することができたなどがあればぜひ共有して頂けると幸いです。

制限付きアクセス機能はOkta Workforce Identityのフリートライアルにおいてもデフォルトで有効化されています。30日間利用可能なフリートライアル環境はこちらからお申し込み下さい。

Discussion