Okta × IAM Identity Center × QuickSight

Oktaの30日間無料トライアル

メールアドレスと電話番号だけで登録できる

Gmailはダメだった

トライアルでも大体の機能が使えるぽい

OktaとIAM Identity Centerの連携は以下の流れで出来た

自動プロビジョニングでAWS側のBaseURLをOkta側に設定する際にURLの末尾の/を削除する必要あり

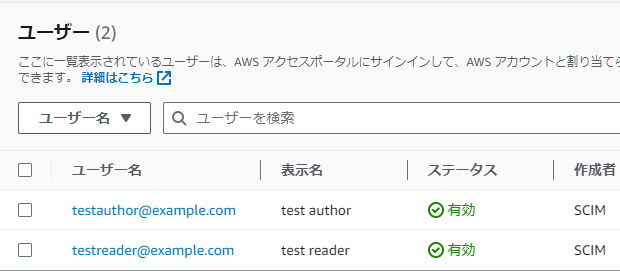

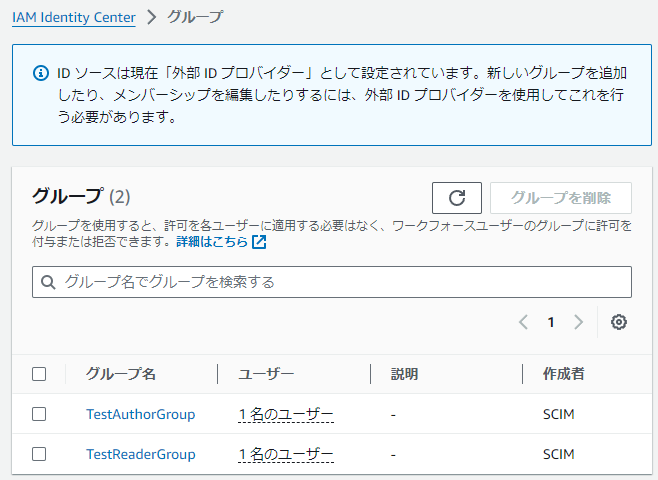

Okta側でTest用のユーザー・グループを用意する

IAM Identity CenterとQuickSightの連携は以下を参考にした

IAM Identity Center(管理アカウント)とQuickSight(メンバーアカウント)は別アカウント

IAM Identity Center側に必要な情報

- IAMロールとIAM ID プロバイダーのarn -> 属性マッピングで設定

QuickSight側に必要な情報・用意するもの

- IAM Identity Center SAML メタデータファイル -> IAM ID プロバイダーに設定

- Reader/Authorなどの権限別IAM プロバイダー

- Reader/Authorなどの権限別IAMポリシー、IAMロール

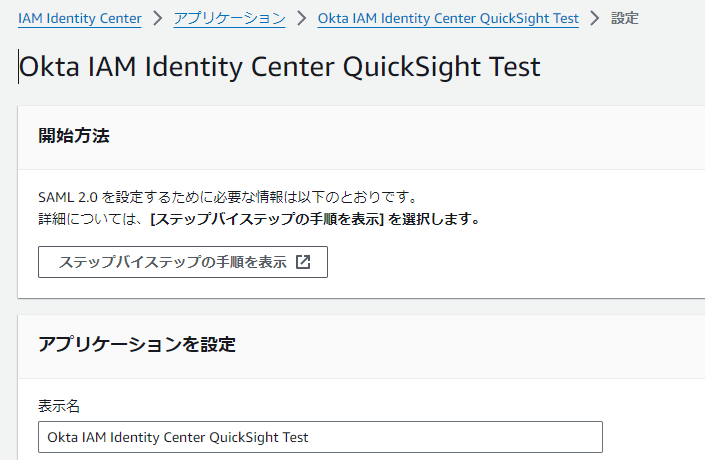

アプリケーションの設定の表示名のところがSSOログイン時に表示される名前になるので分かりやすい名前にする必要がある

後からでも変更可能

Okta側で用意しておいたユーザーをIAM Identity Centerに同期する

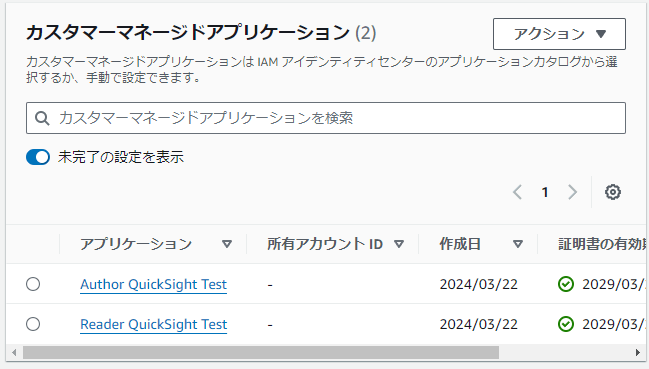

権限を分けたい場合はアプリケーションを複数作る必要がある

1点目はAWS SSOのQuickSightアプリケーションの作成についてです。

AWS SSOアプリケーションでは割り当てユーザー別に属性マッピングを設定することができないため、 ユーザーもしくグループ毎に割り当てたい権限が異なる場合は、今回の構成図のようにQuickSightの権限毎(Author,Reader毎)に QuickSightアプリケーションを作成する必要があります。

ReaderとAuthorのアプリケーションを作成

アプリケーションに同期されたグループを割り当てる

Oktaからreaderのテストユーザーでログイン

マイアプリにIAM Identity Centerが表示される

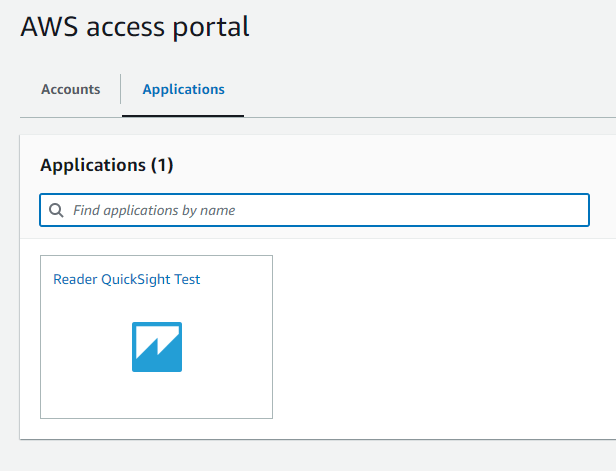

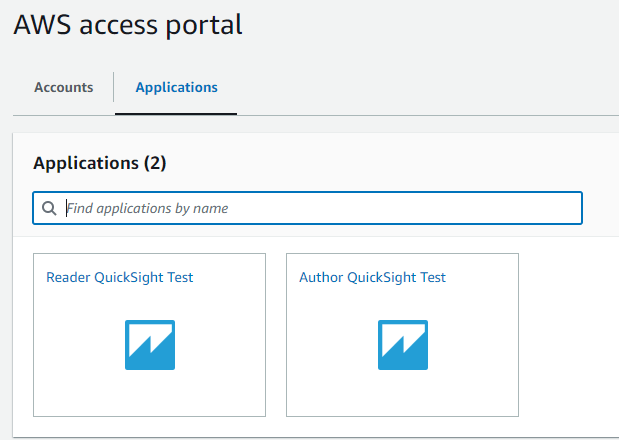

IAM Identity Centerを押下するとSSO portalの画面が表示されてApplicationsの方にQuickSightが表示される

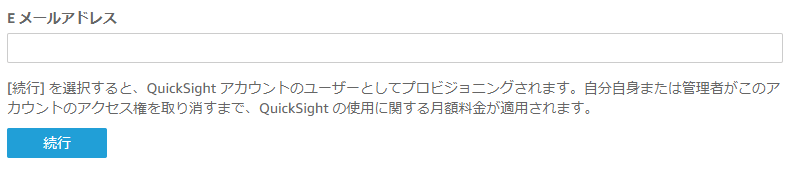

初回はQuickSightの登録画面が出る

StandardプランだとReader権限が使えなかった

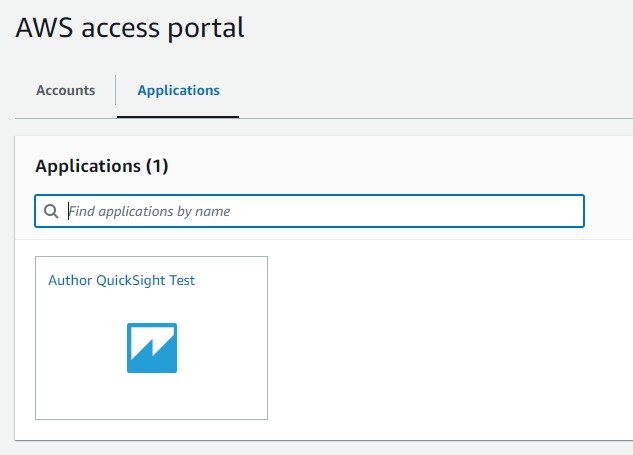

Authorのユーザーでログインしてみる

ログインできた

試しにAuthorの方にReaderの権限もつけてみるとポータルの方に2つ表示されるようになった

Oktaでユーザーを削除

ステータスが無効になった

QuickSightのユーザーは残り続ける