AWS IAM Identity Center&AWS Organizationsを作ろう!

1.はじめに

ご覧いただきありがとうございます!

このハンズオン記事では、AWSアカウントを開設し、AWS IAM Identity Centerと、AWS Organizationsを作ります!

様々な検証、システム構築が滾ること間違いなし!新年度の新しい学習の一歩を踏み出しましょう。

本記事の画面は2025年10月27日時点の情報です。

1.1 AWS IAM Identity Centerとは?

AWS リソース、 Amazon Q Developer やAmazon QuickSight などの AWS マネージドアプリケーションにアクセスするためのID管理センターです。

アカウント単位のIAM ユーザーや、他マネージドアプリケーション用ユーザーを都度払い出すことなく、1つのユーザーに複数のアカウント権限、複数のサービスを紐づけ、使用することができ、ユーザー管理が簡単になるサービスです。

IAM Identity Center 内でユーザーを払い出す他、既存の外部 ID プロバイダーと連携し使うこともできます。

1.2 AWS Organizationsとは?

複数のアカウントをグループ化して管理するためのサービスです。

1つのアカウントから追加で新しくアカウントを素早く払い出したり、まとめて権限管理、セキュリティ対策やログ設定など、アカウントを管理する上で設定したいリソースをまとめて適用することができます。

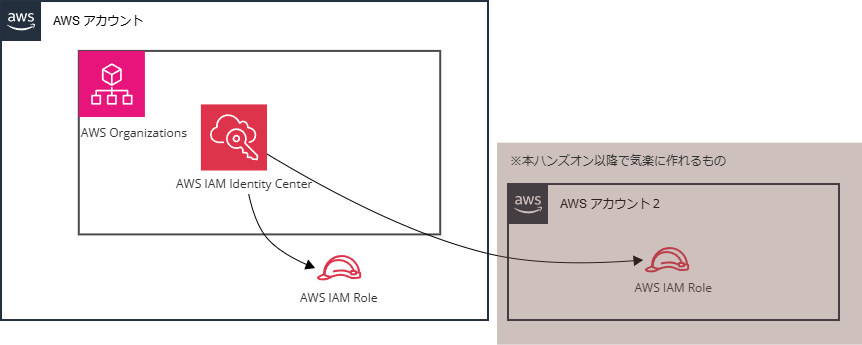

1.3 このハンズオンのゴール

AWS IAM Identity CenterとAWS Organizationsを構築し、いくつでもアカウントが自由に払い出せる環境ができます。

本ハンズオンでは1つのアカウントのみ作成します。

今後、何も存在しないまっさらなアカウントが欲しくなった時、クロスアカウント検証時など、複数のアカウントが必要な時に素早く準備できる環境が手に入ります。

2.ハンズオン用に事前に用意していただくもの

- メールアドレス(Gmail 作成サポートページ などを参考に、事前に用意してください)

- クレジットカードまたはデビットカード

- 個人用PC

- 個人用携帯電話

- 携帯電話にMFA 認証アプリケーションの事前インストール

MFA認証アプリケーションは、AWS IAM Identity Centerがテスト済のものをインストールしてください。テスト済の認証アプリ

本ハンズオン記事ではGoogle Authenticator 表記で記載します。

3.アカウント開設

まずは、AWSアカウントを開設します。

- Amazon WEB Service のホームページにアクセス

以下のURLにアクセスし、AWSアカウントを開設します。

-

登録画面に遷移

画面の右上の「アカウントの作成」ボタンを押下し、登録画面に遷移します。

※時期によって「サインアップを完了する」の文言の場合もあります -

メールアドレス、アカウント名を入力

「ルートユーザーのEメールアドレス」枠に自分のメールアドレス

「新しいアカウント名」枠に好きな文字列を入力します。

メールアドレスはAWSからの初期設定メール、使用中サービスのEOL(End of Life: サービス提供終了)などの通知メール、料金決定メール等、AWS運用に大事な内容を受け取りますので、常時使用可能であるメールアドレスを入力しましょう。

Gmailエイリアスとは

Gmailエイリアスとは、@の前に「+」を付与し、任意の文字列を後に続けると、同じ1つのGmailアカウントで複数のメールアドレスを使用できる方法です。

例えば「test@gmail.com」というメールアドレスを保持している場合、「test+1@gmail.com」や「test+work@gmail.com」

など、好きな文字列を追加したアドレスが使用できます。

このGmailエイリアスアドレスは、受信専用アドレスとしてGmail側での設定は不要です。

メールアドレス、アカウント名 両方入力したら、「Eメールアドレスを確認」を押下します。

-

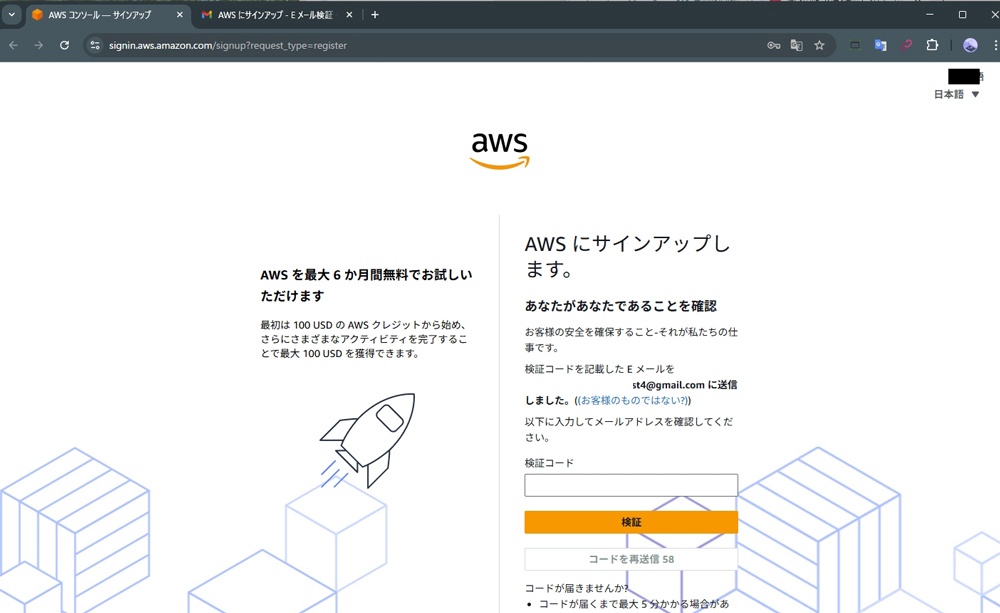

検証コードを確認

入力したEメールアドレスに検証コードが送付されますので、入力し、「検証」ボタンを押下します。

-

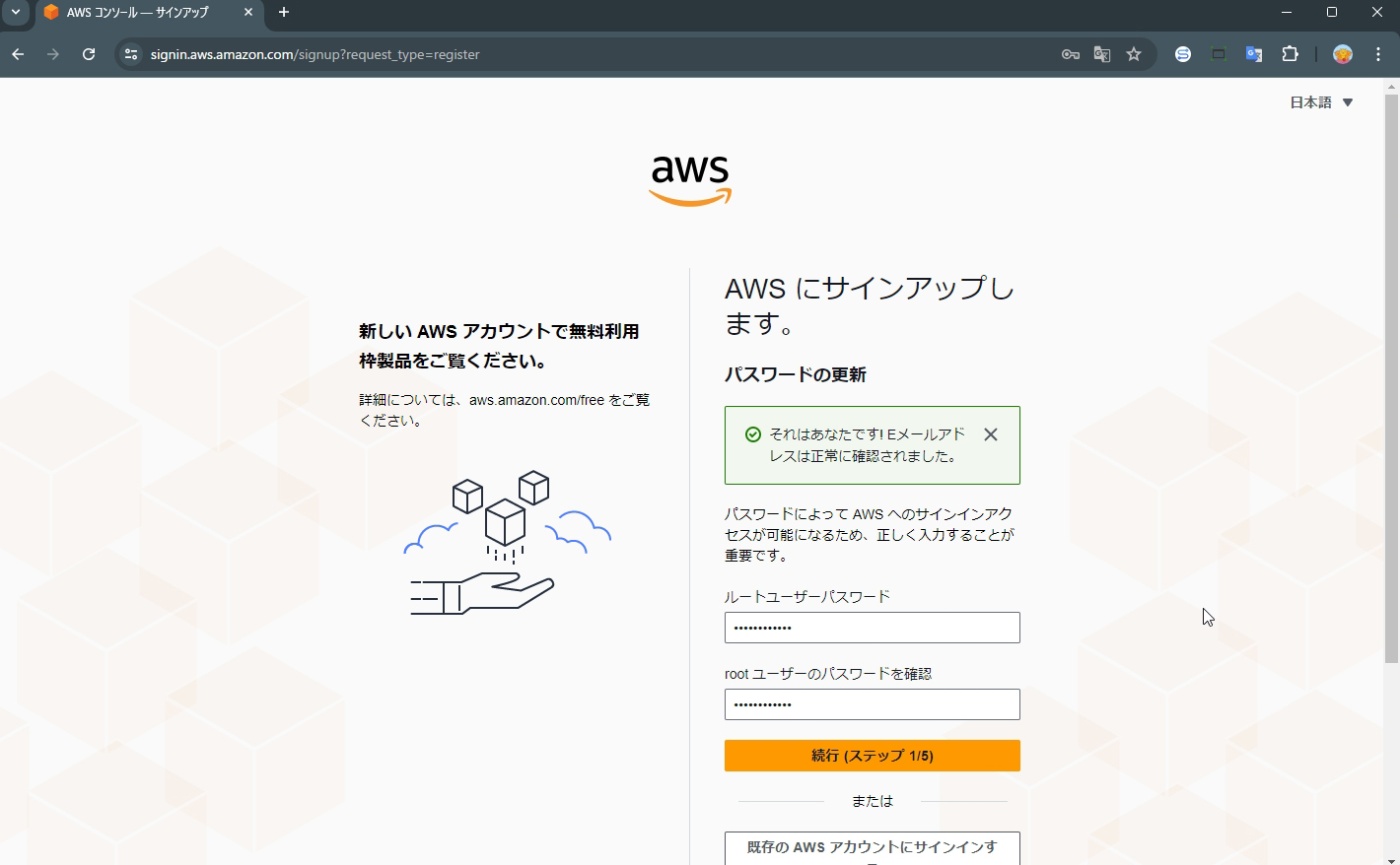

パスワード設定

検証コードが正しく入力できた場合、「パスワードの更新」画面が表示されます。任意のパスワードを設定します。

- アカウントのプラン選択

作成するAWSアカウントのプランを選択します。このハンズオンで作成するOrganizationは、有料アカウントの必要があります。有料を選択します。

参考: 無料アカウントでの警告メッセージ

- 連絡先情報の入力

連絡先情報は「個人」を選択し、自分のフルネーム、住所・電話連絡先を記載します。

- 請求情報の入力

請求情報に、自分のクレジットカード、またはデビットカードの情報を入力します。

-

支払い方法を検証

請求情報の認証を行います。検証ボタンを押下します。

-

カード会社のワンタイムパスワード

新しくポップアップされたブラウザ画面で、クレジットカードのワンタイムパスワードを入力し、確認ボタンを押下します。

-

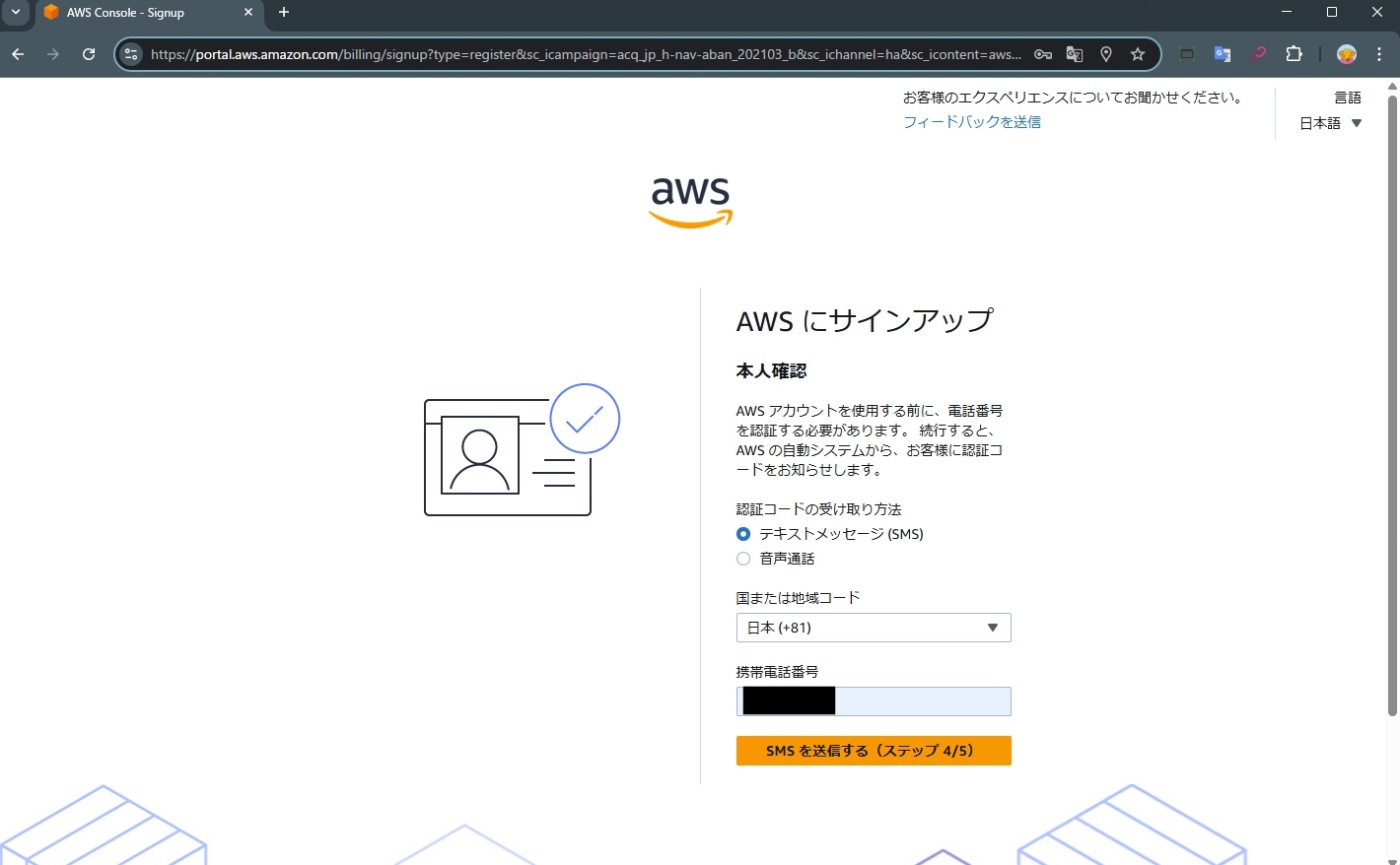

電話番号の入力

本人確認として、自分の電話番号を入力します。SMSサービスで受け取るか、音声通話での操作が必要になります。どちらを選択しても問題ありません。

-

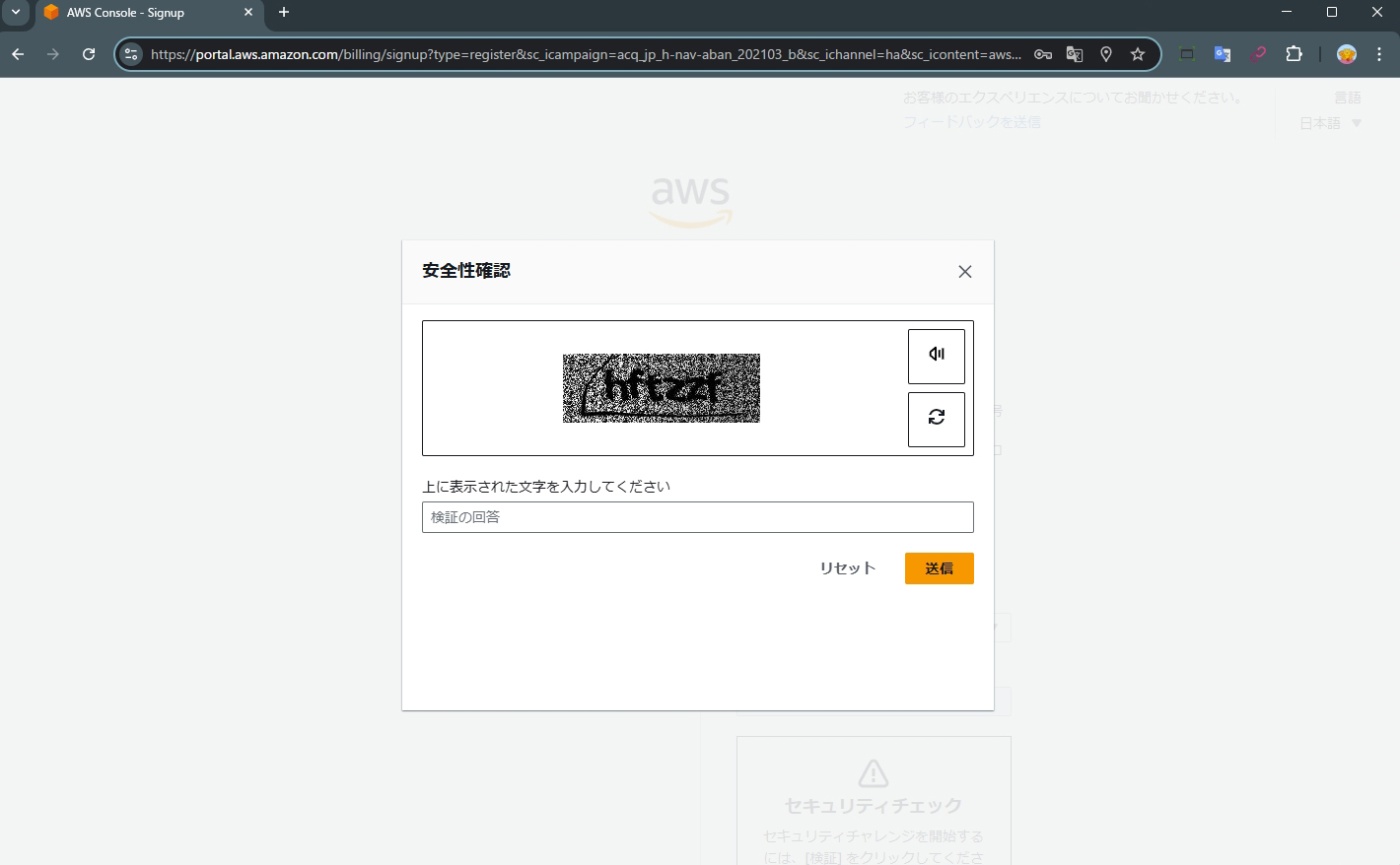

安全性確認

ロボット操作でないことを証明します。画面の指示に従い入力します。

-

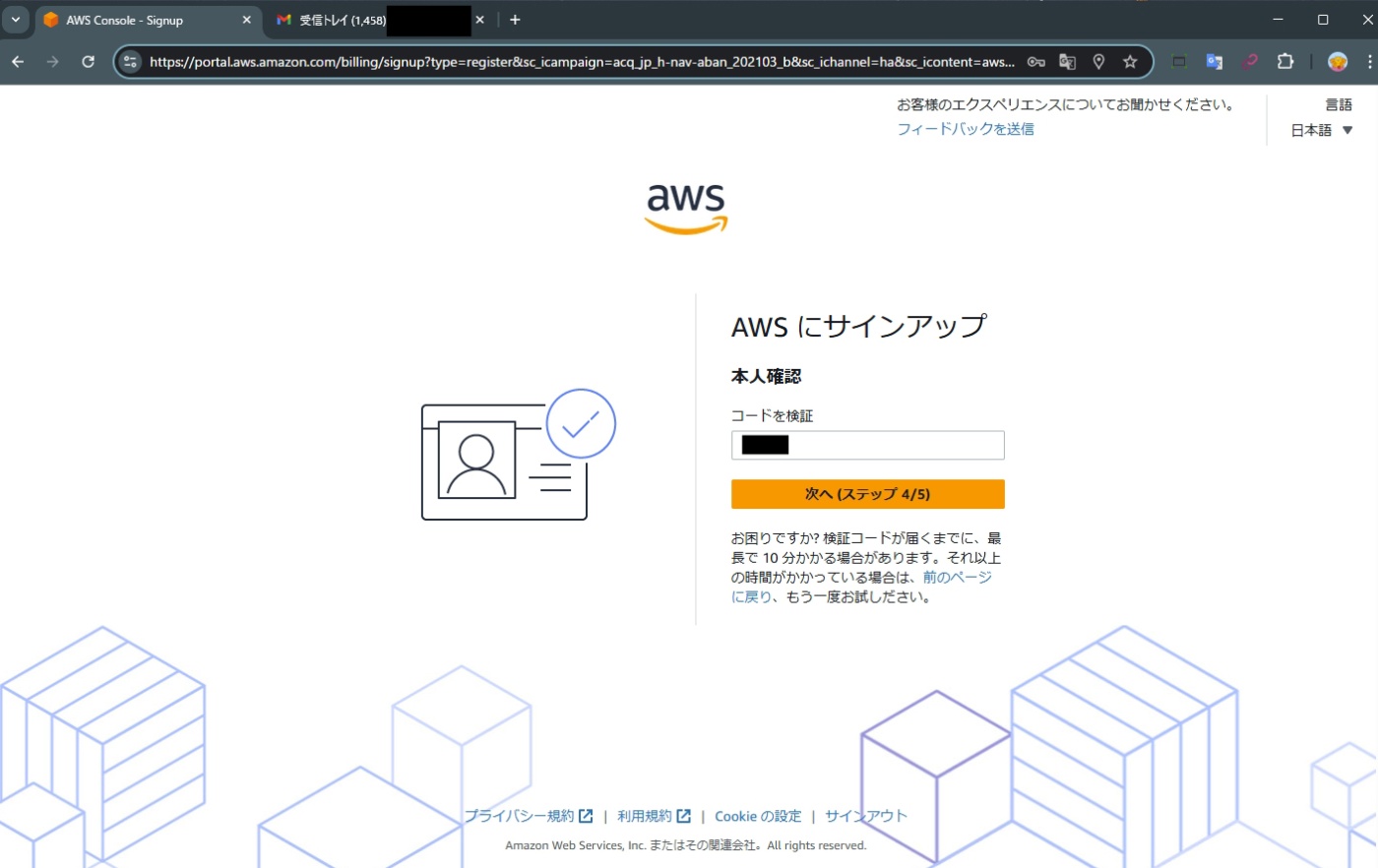

本人確認

SMSまたは音声通話で受け取ったコードを入力します。

-

サポートプランの設定

サポートプランは、ベーシックサポート を選択します。

サインアップの完了のボタンを押下します。

- 作成結果

コンソールのホーム画面が表示されます。右上の”バージニア北部”の横の文字列はアカウント作成時、「新しいアカウント名」にて入力した文字列が表示されます。

この状態で、AWSアカウントの開設は完了です。

4.AWS rootユーザー保護設定

まず、設定したアカウントのrootユーザーを保護します。アカウントIDとパスワードが流出してしまった際に役立つ、ID・パスワード以外の要素で認証する、という仕組みが二要素認証です。

二要素認証はMulti-Factor Authenticationの略、MFAとも呼ばれています。

AWS の MFA は、Google や Microsoft の Authenticator や、Authy、KeePassXC などの MFA アプリケーションが利用できますし、Yubi キーや Apple Touch ID、Microsoft Hello などのパスキーも利用可能です。本ハンズオンではMFAアプリケーションを使用します。

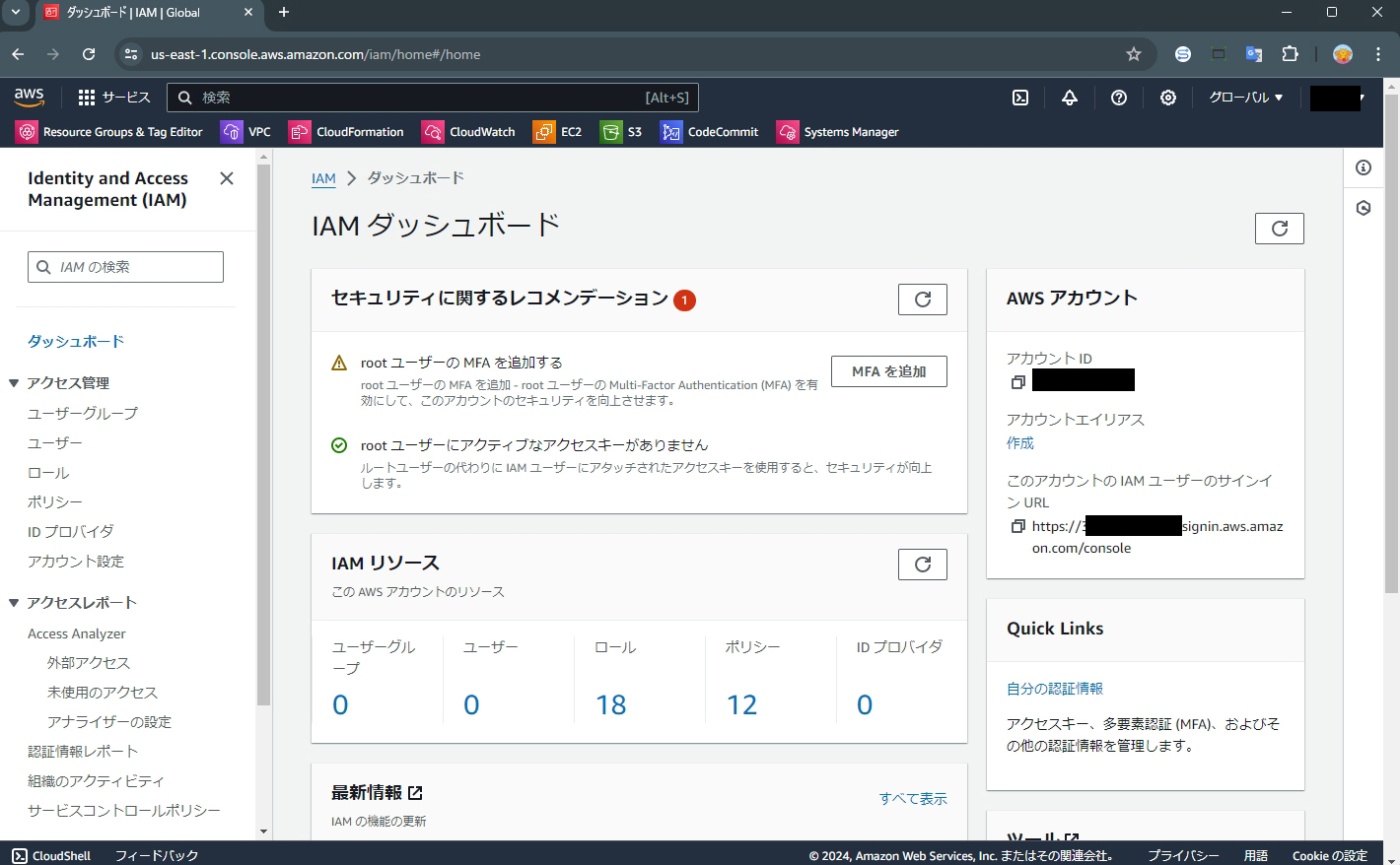

- AWS マネジメントコンソールでの操作

サービス検索窓からIAMを選択し、IAMサービスを開きます。「ダッシュボード」画面内の「MFAを追加」ボタンを押下します。

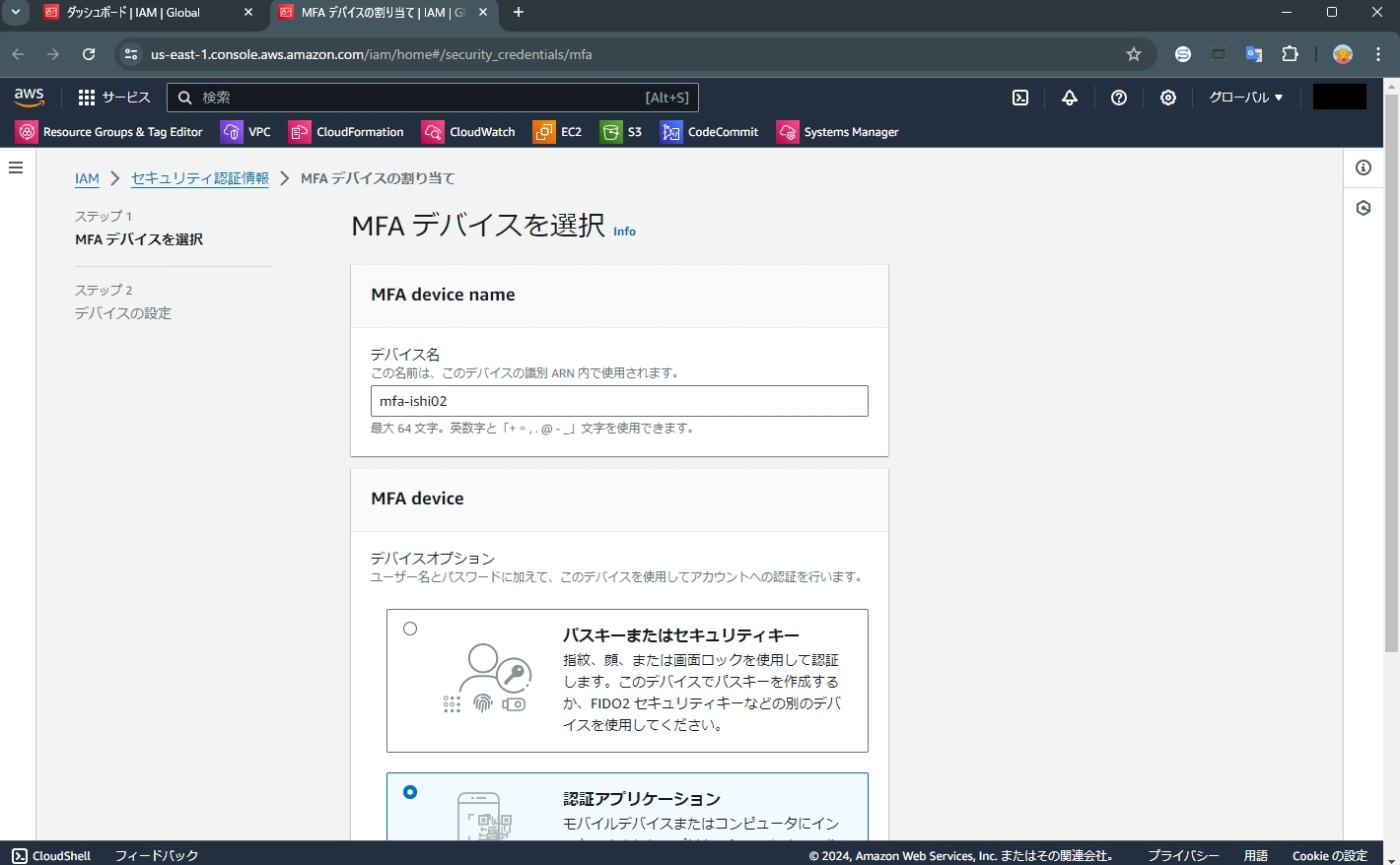

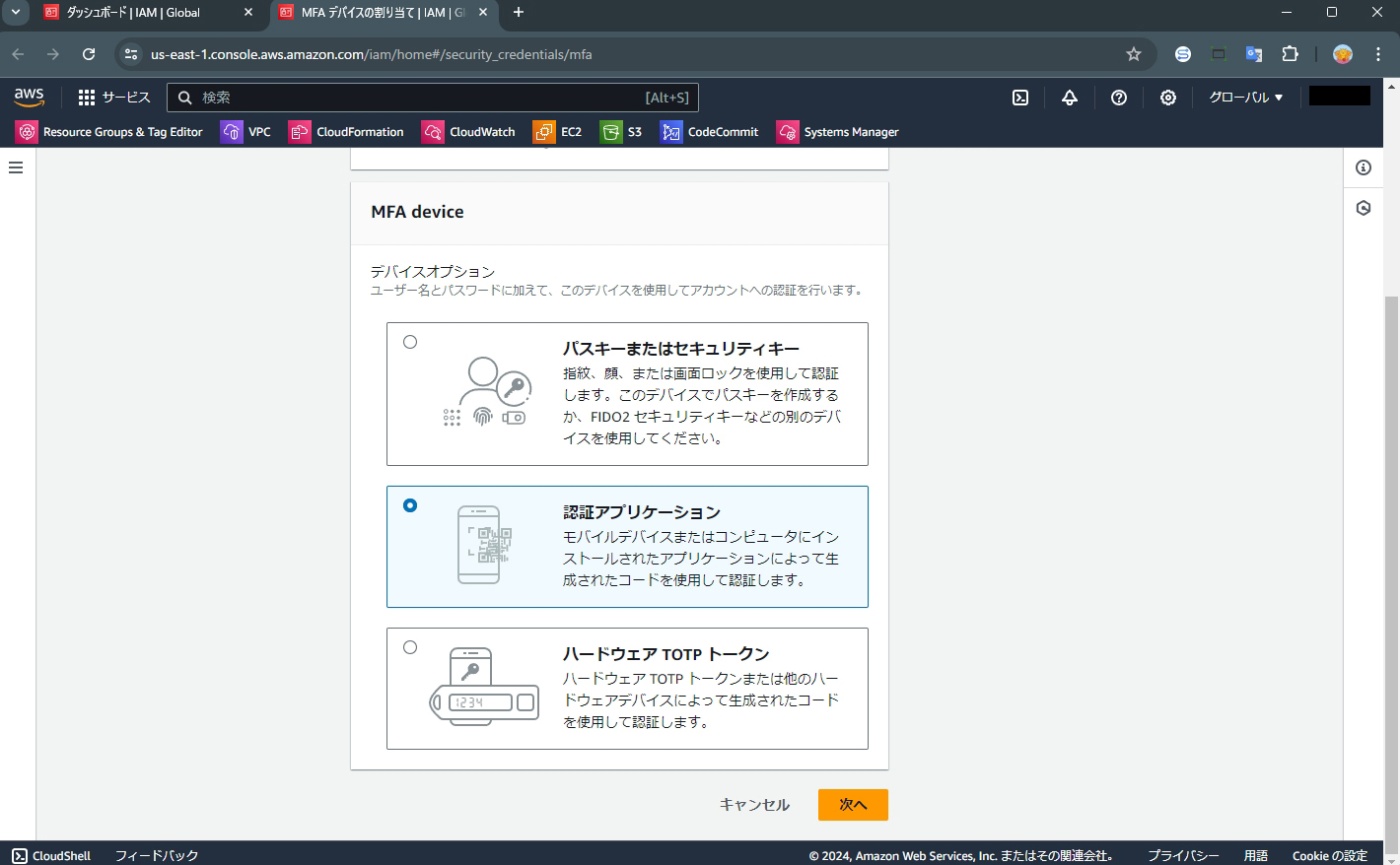

- MFAデバイスを選択

「MFAデバイスを選択」画面に遷移し、MFA device nameでは、デバイス名に好きな文字列を入力します。

MFA deviceでは「認証アプリケーション」を選択し、「次へ」を押下します。

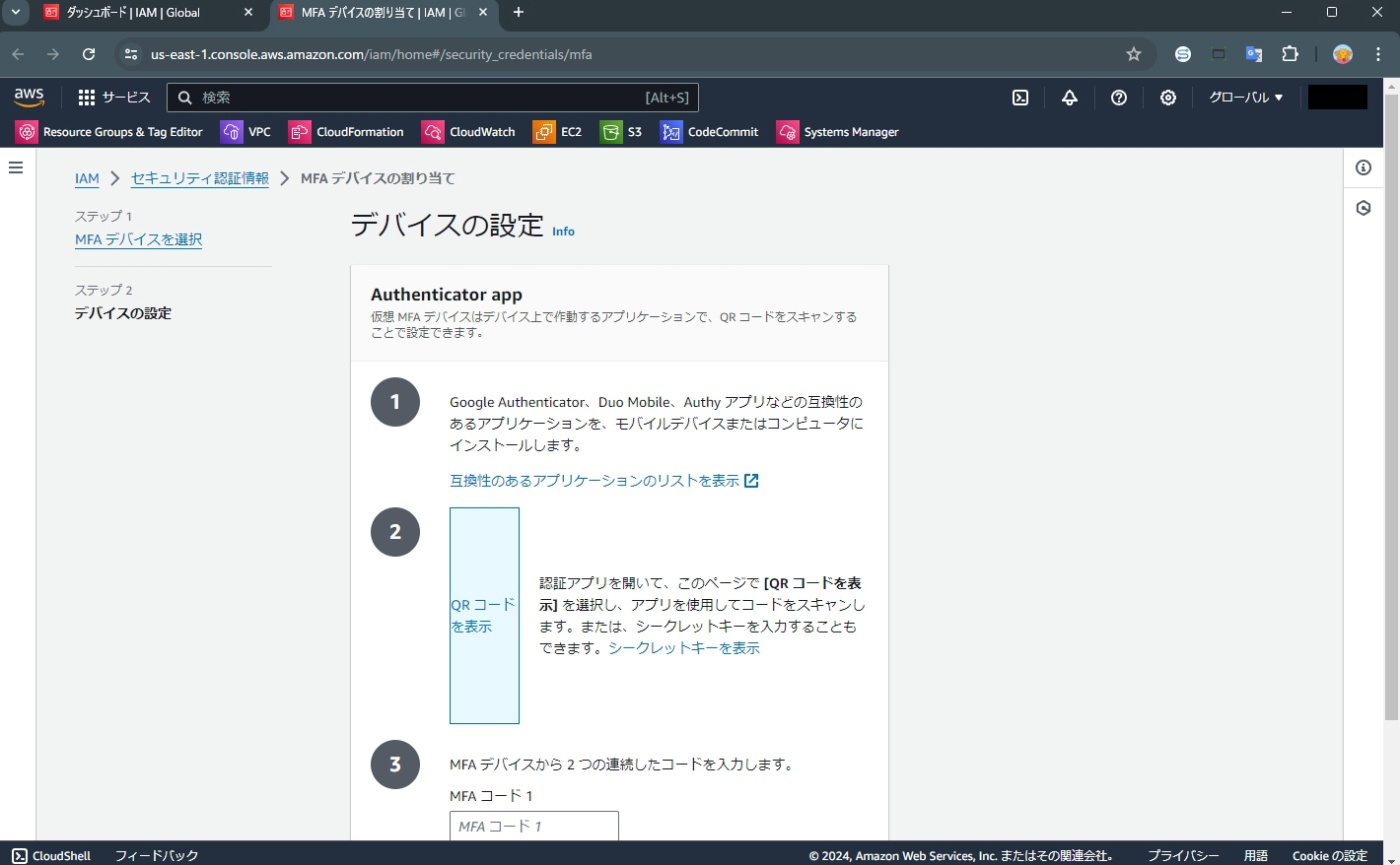

「デバイスの設定」画面に遷移し、画面上の指示に従って入力し、「MFAを追加」を押下します。

開く認証アプリは、携帯にインストールした”Google Authenticator”を開き、右下の「+」を展開し操作します。

画面が遷移し、Root ユーザーの情報画面で”多要素認証(MFA)”に”MFA device name”で設定した識別子を含んだMFAが設定できていることを確認できます。

これで二要素認証設定は完了です。

5.AWS Organizations設定

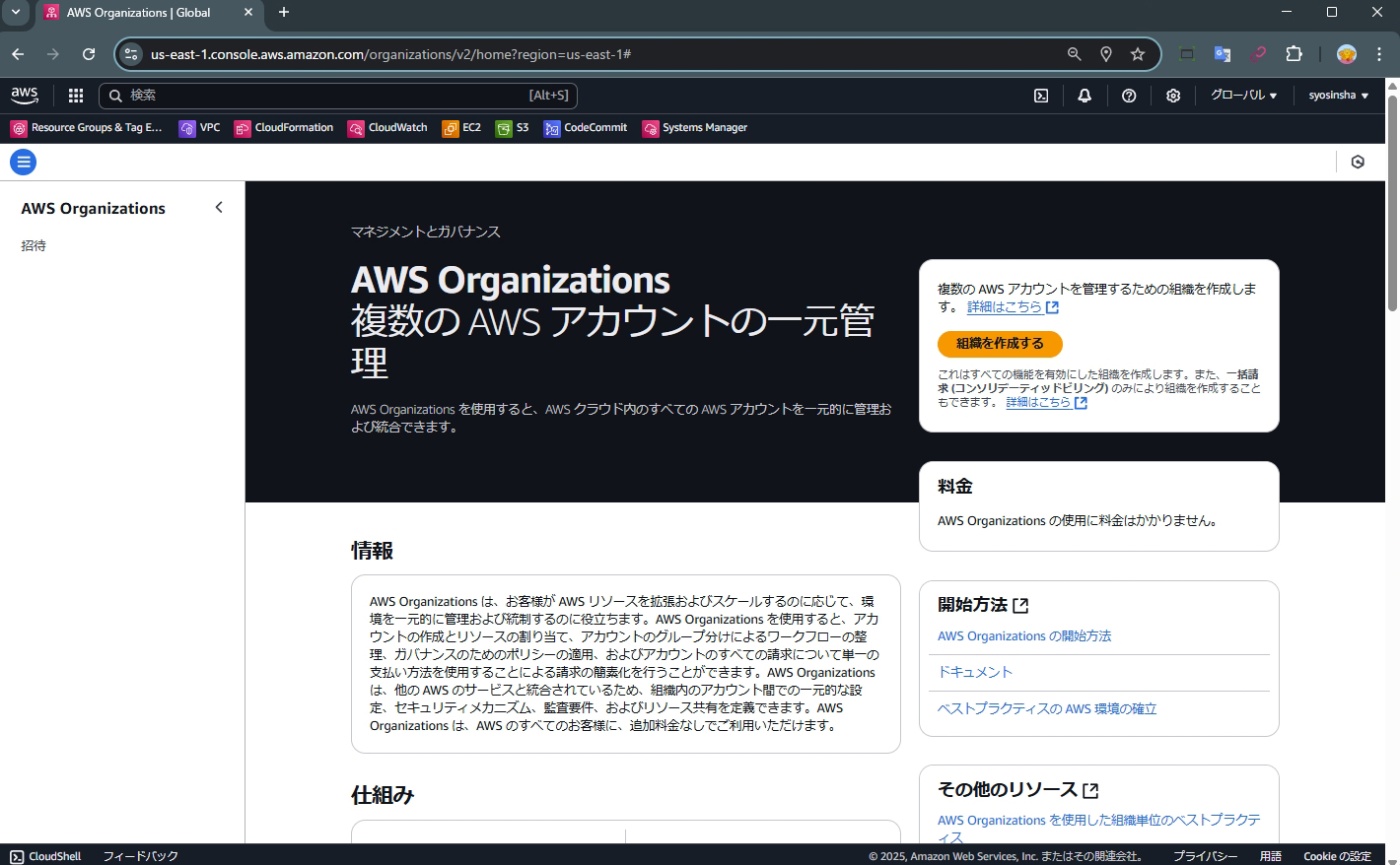

サービス検索窓から 「AWS Organizations」を選択し、AWS Organizations サービスを開きます。右上の「組織を選択する」を押下します。

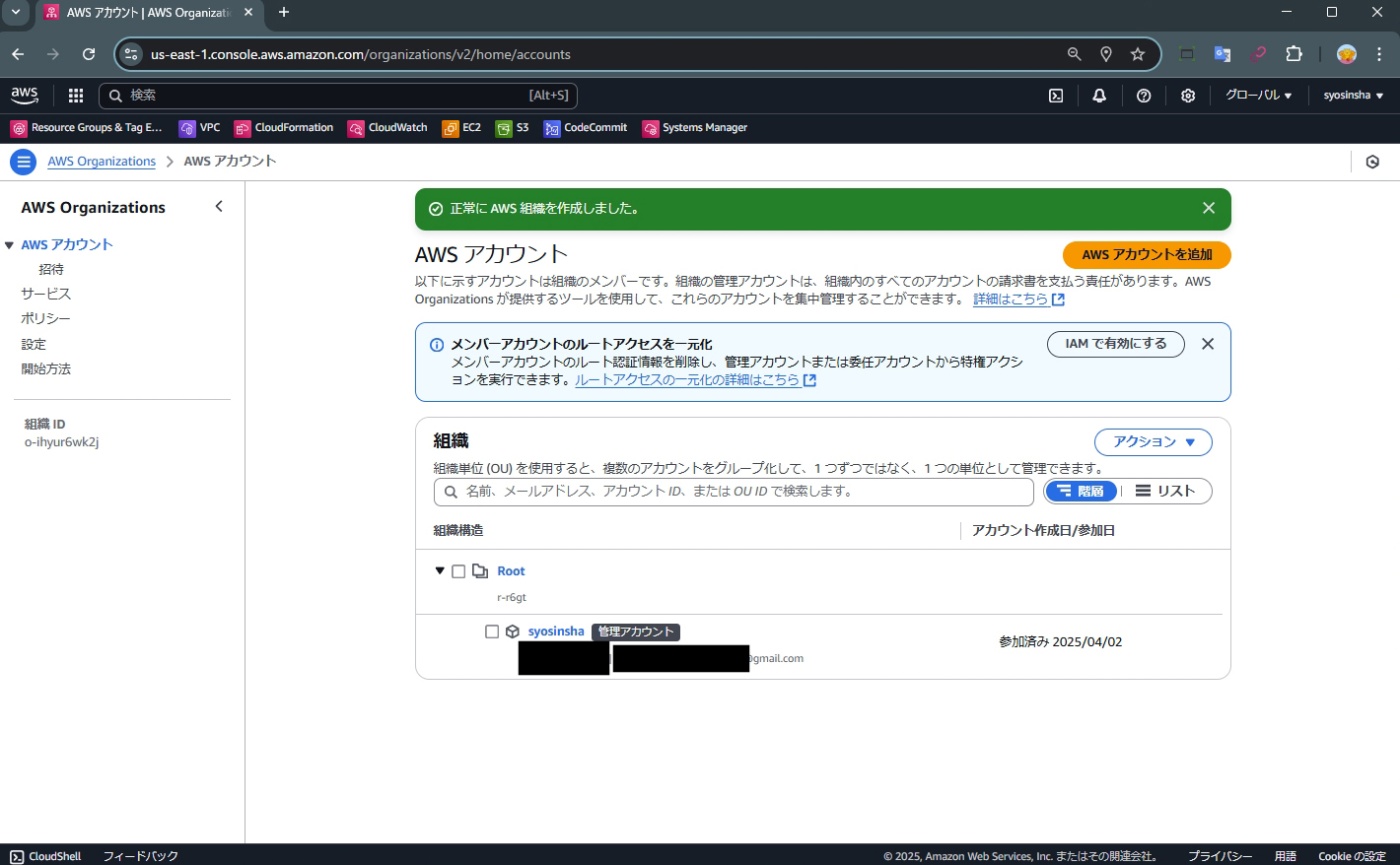

「正常に AWS 組織を作成しました。」の表示が出たら成功です。

6.AWS Identity Center設定

続いて、AWS IAM Identity Centerを設定します。

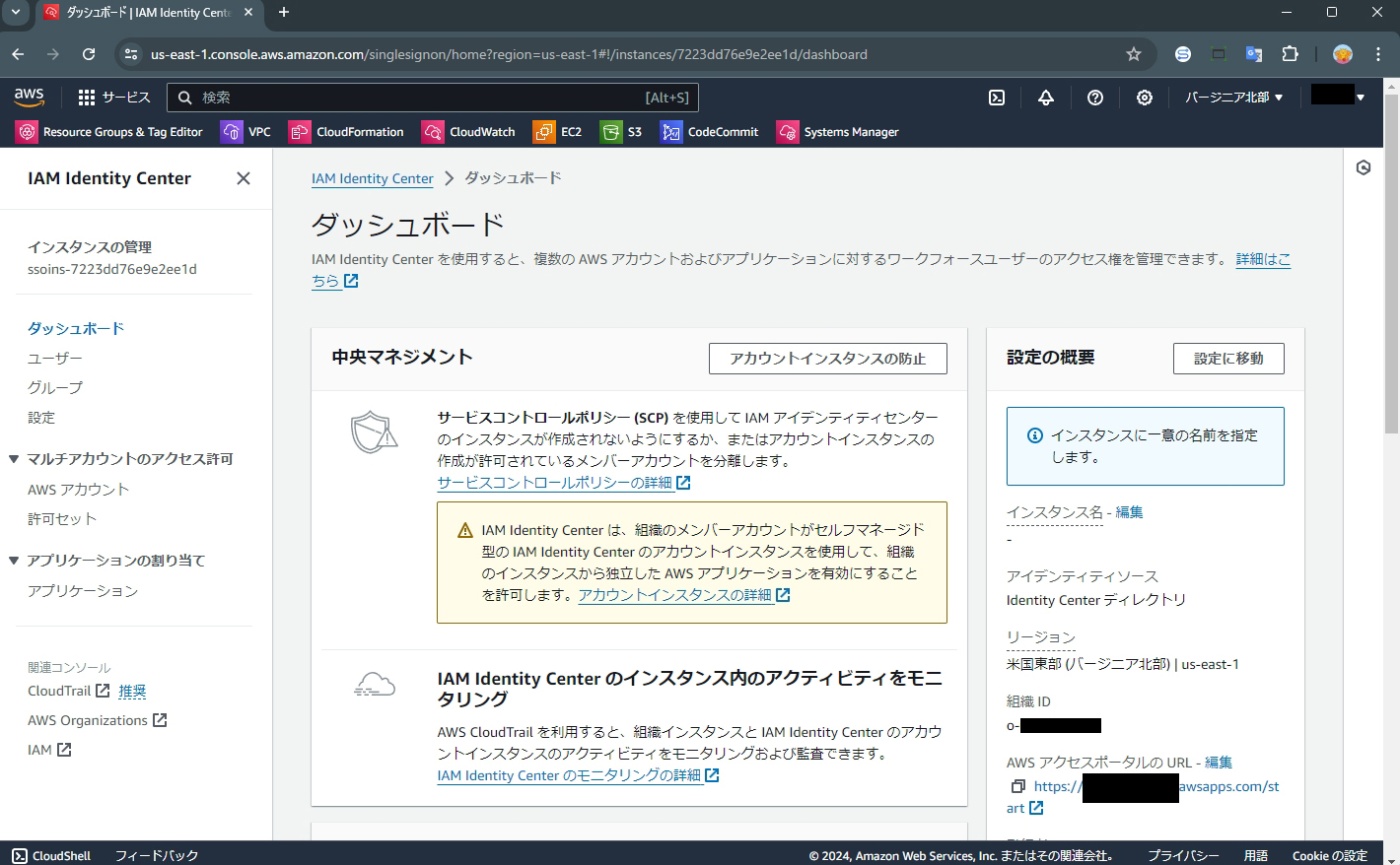

6.1 IAM Identity Center 組織作成

ユーザーを作るためのIAM Identity Center組織インスタンスを作成します。

本資料は、IAM Identity Center 組織インスタンスをバージニア北部リージョンに作成します。IAM Identity Center 組織インスタンスは、アカウントの中に一つしか作成できないため、後にリージョンを変更したい場合は、再作成が必要です。

サービス検索窓から「IAM Identity Center」を選択し、IAM Identity Centerサービスを開きます。画面中央のあるオレンジの、「有効にする」ボタンを押下します。

- リージョン確認

これは適切なAWSリージョンですか?と確認が入ります。バージニア北部であることを確認し、「有効にする」ボタンを押下します。

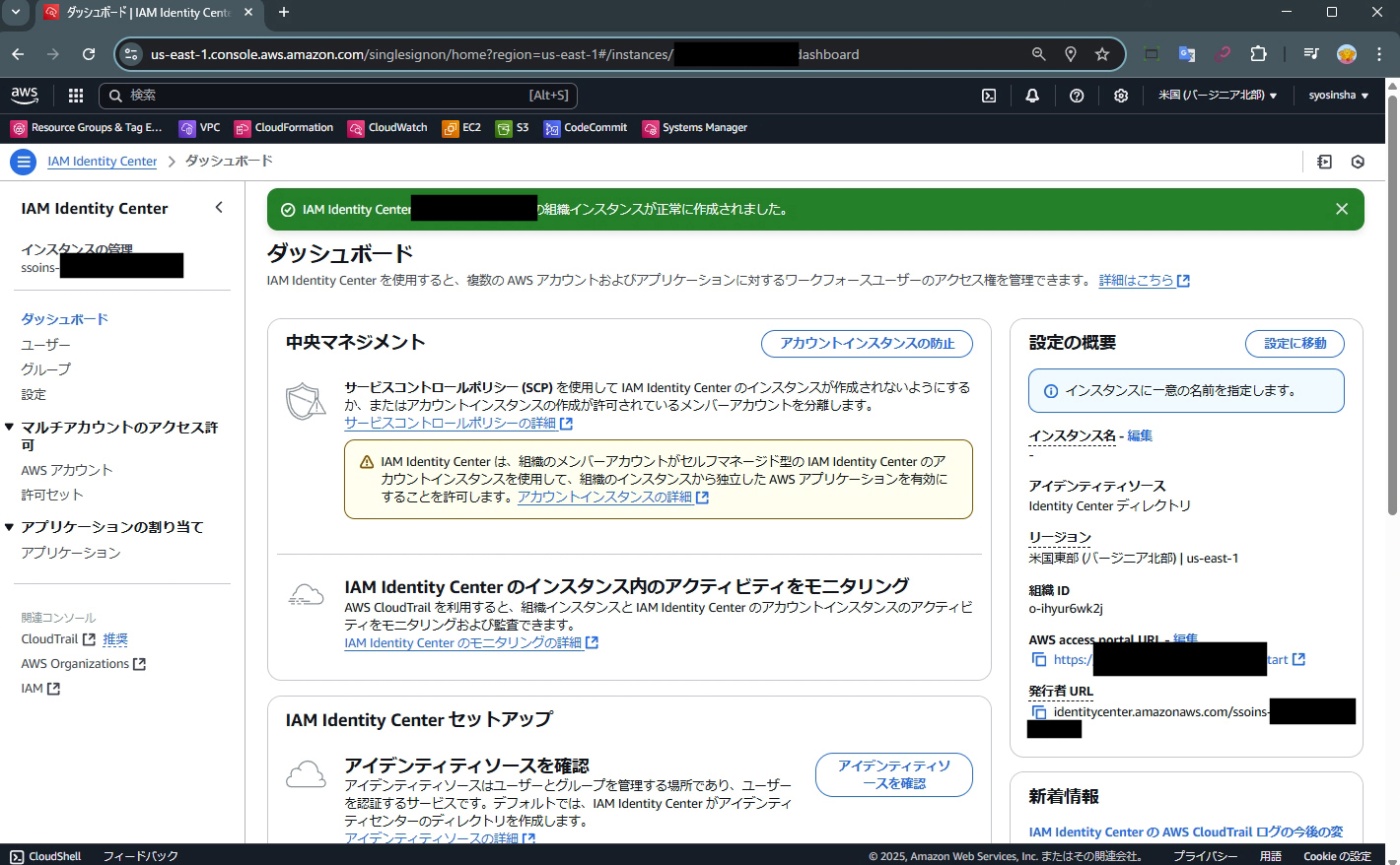

- 作成画面

「IAM Identity Center XXXXXXXXXの組織インスタンスが正常に作成されました」の表示を確認できたら成功です。

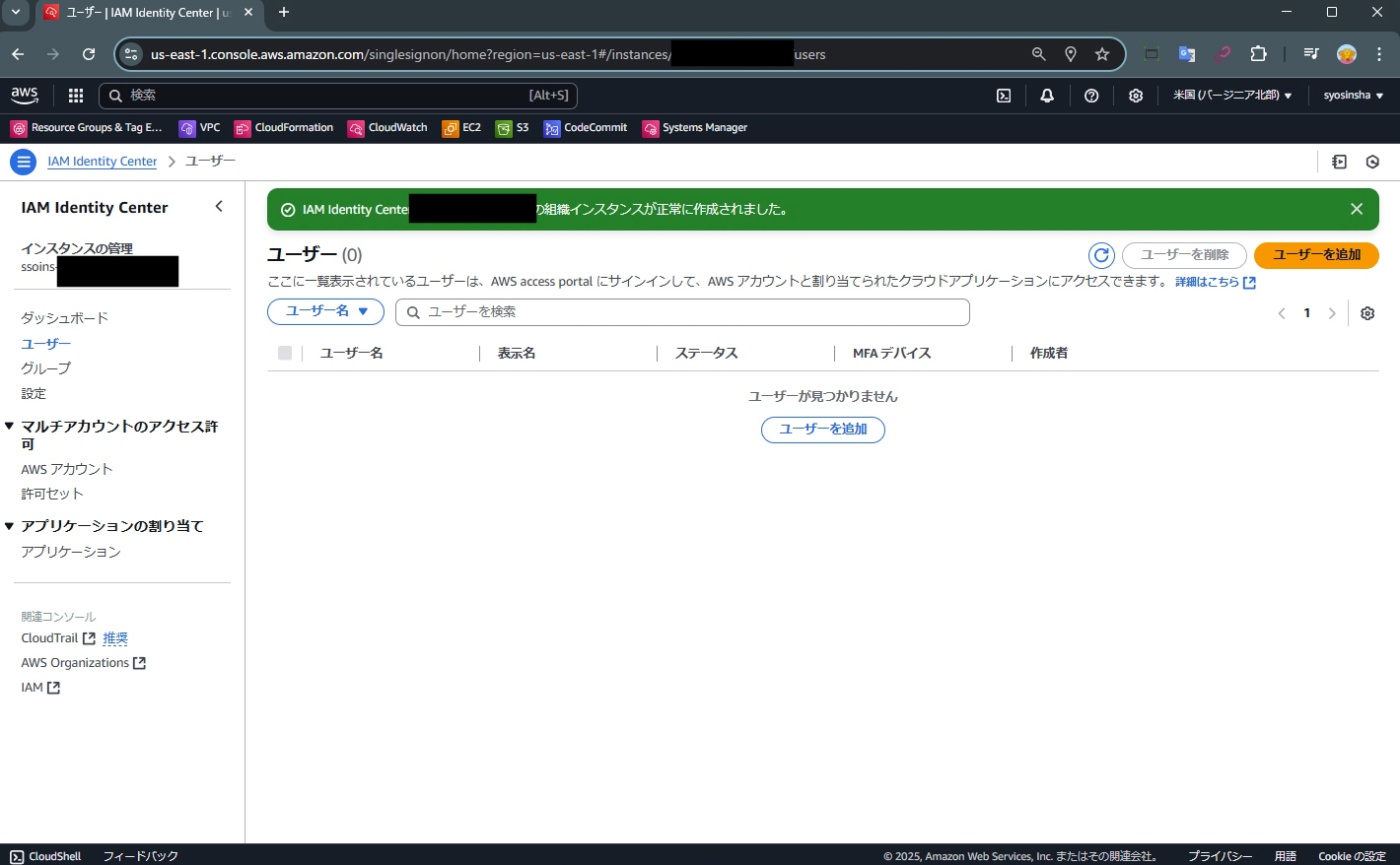

6.2 IAM Identity Centerユーザー設定

次に、作成した組織に対し、ユーザーを作成します。

左ペインの「ユーザー」を押下し、ユーザー画面に遷移後、「ユーザーを追加」ボタンを押下します。

-

詳細

「ユーザーの詳細を指定」画面に遷移後、画面の表示に従い必要事項を入力/選択し、「次へ」を押下します。- 必須項目

- ユーザー名

- パスワード (外部 ID プロバイダーを利用する場合は選択不可)

- E メールアドレス

- E メールアドレスを確認

- 名

- 姓

- 表示名

- 必須項目

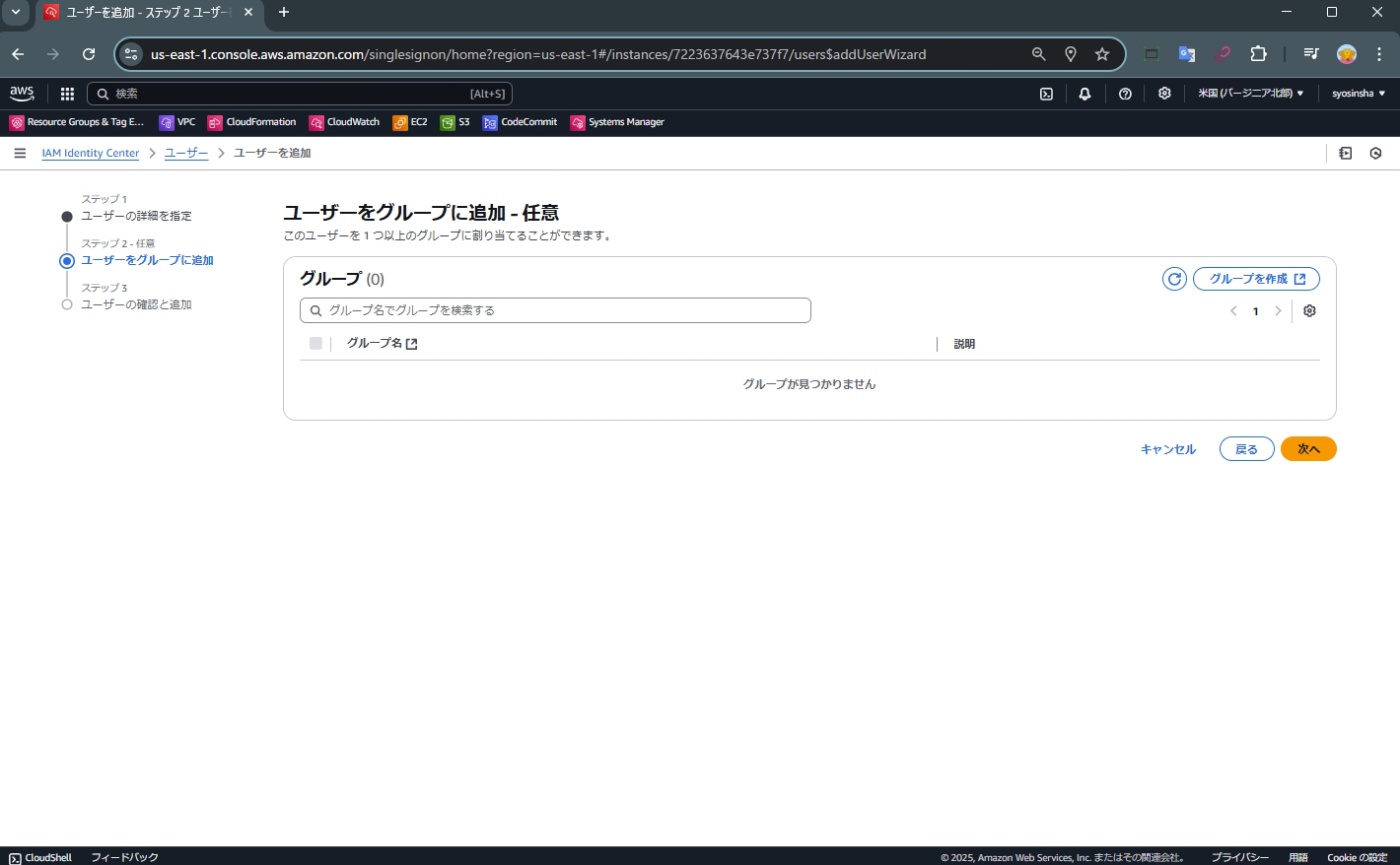

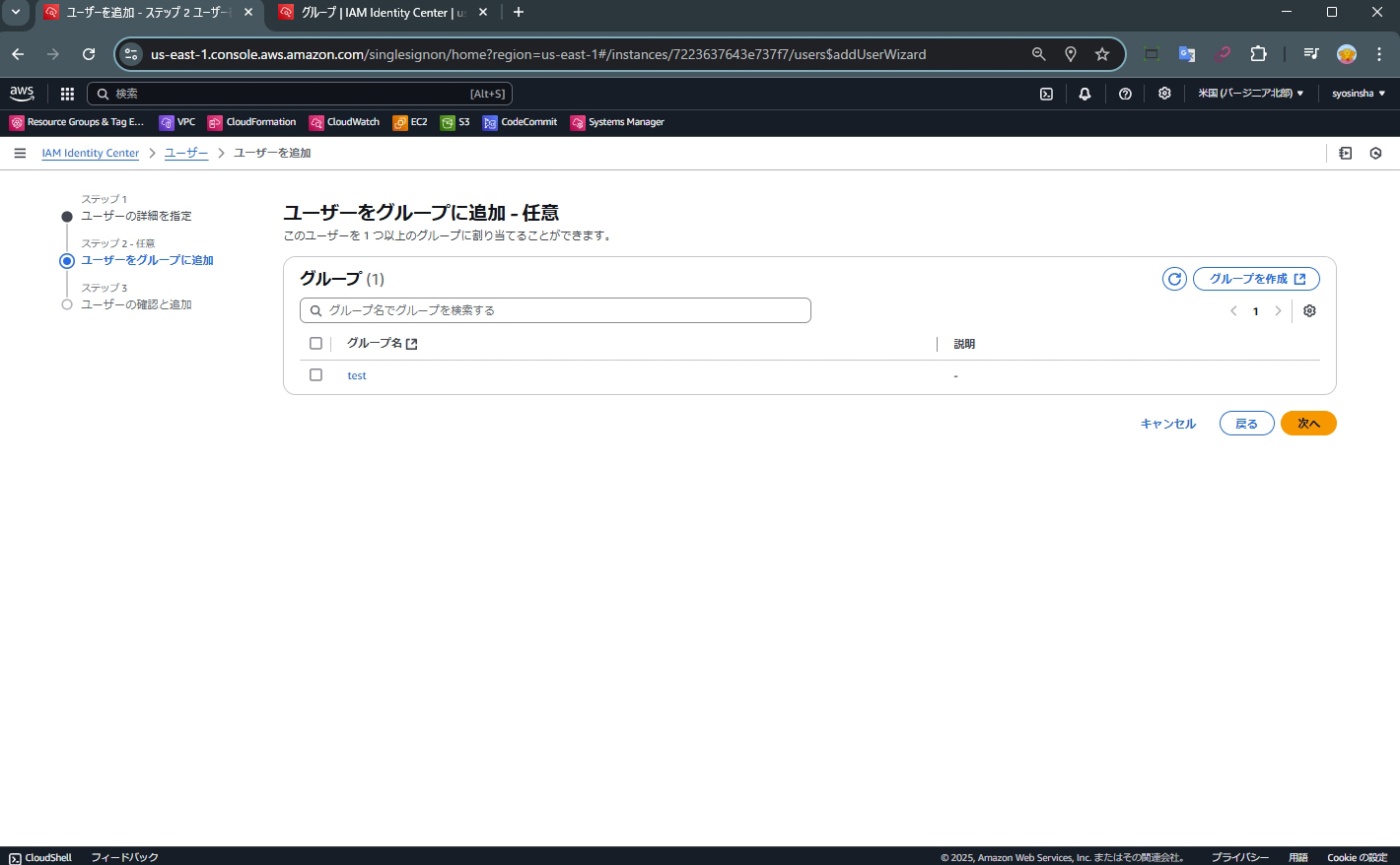

- グループに追加

「ユーザーをグループに追加 - 任意」画面から「グループを作成」ボタンを押下し、新しいタブで「グループを作成」画面を開きます。

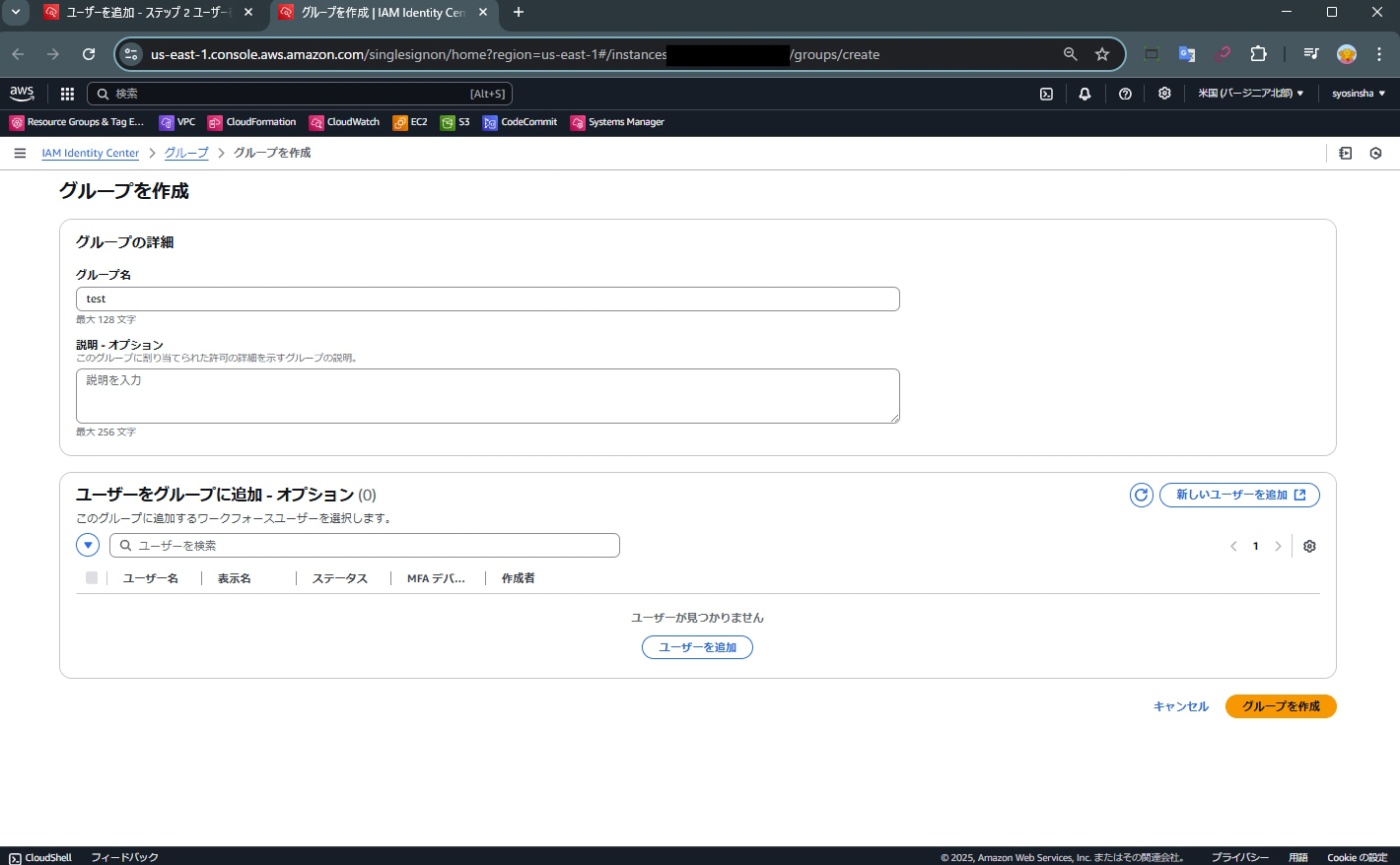

- グループを作成

ポップアップした「グループを作成」画面で、好きな文字列のグループ名を設定し、任意のグループを作成します。

-

グループに追加②

前のタブに戻り、リロードボタンを押下し、先ほど作ったグループを選択し「次へ」を押下します。

-

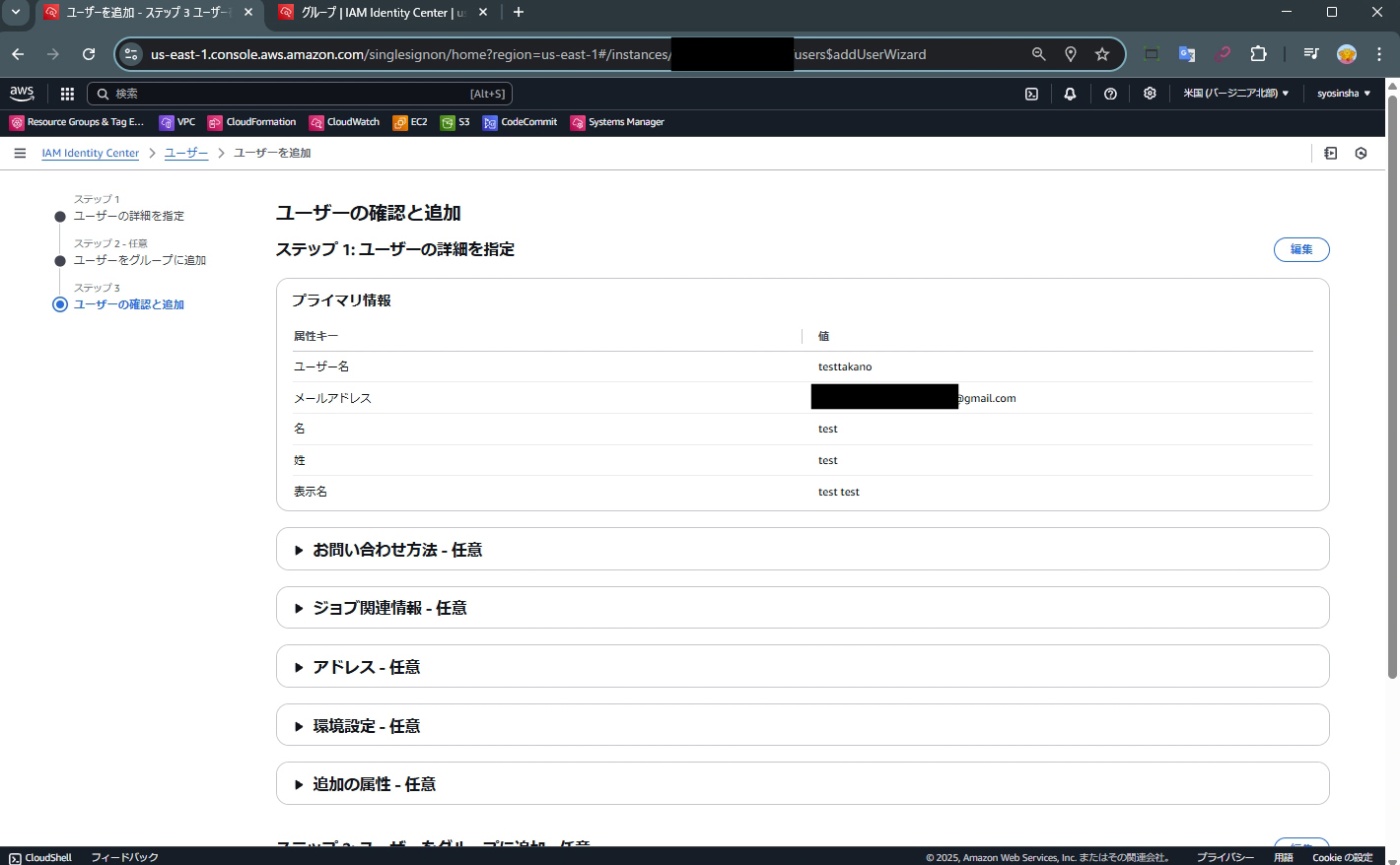

確認画面

「ユーザーの確認と追加」画面で設定内容を確認し、画面下の「作成」を押下します。

-

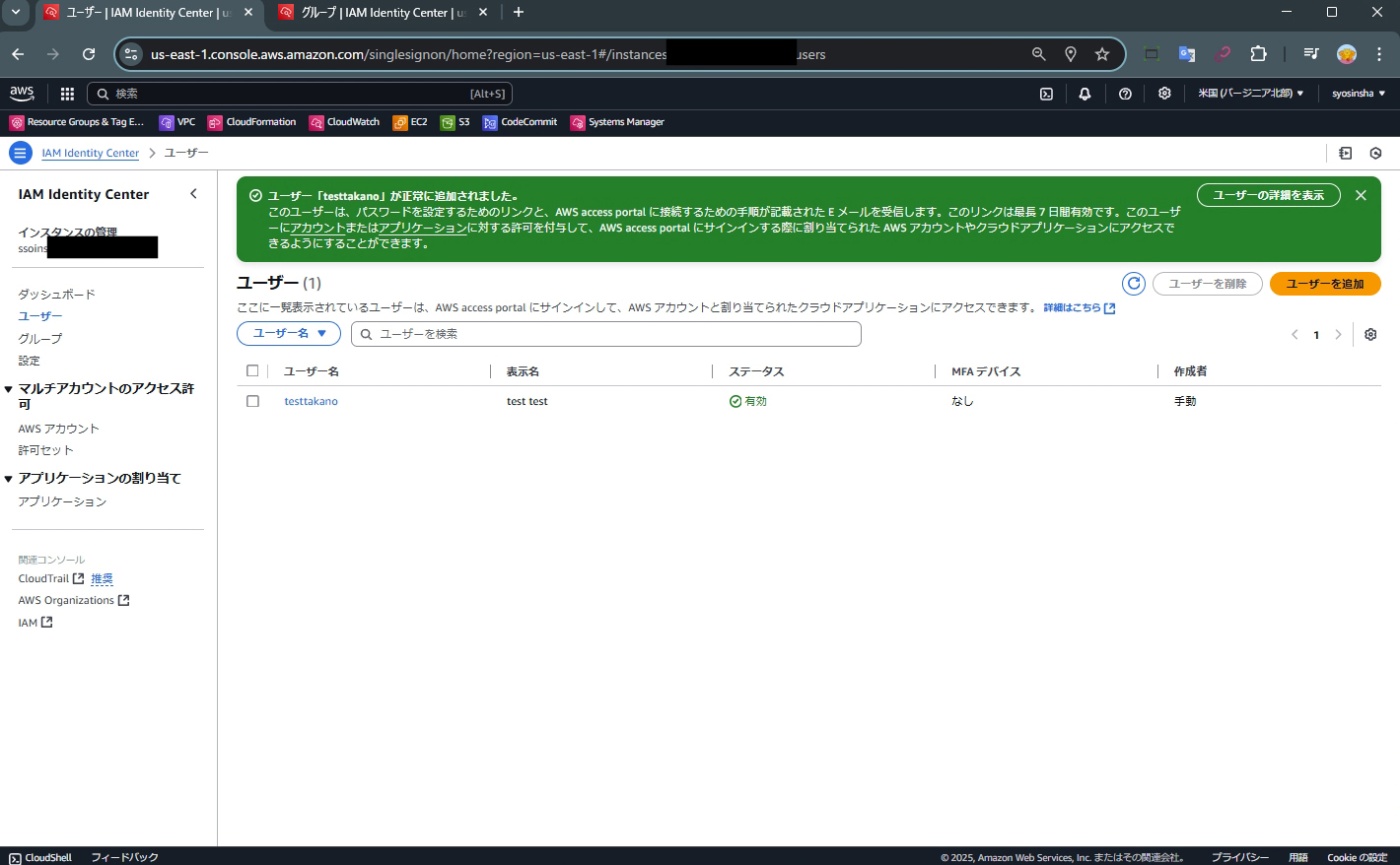

結果

指定したユーザーが正常に追加されたメッセージが表示されます。

-

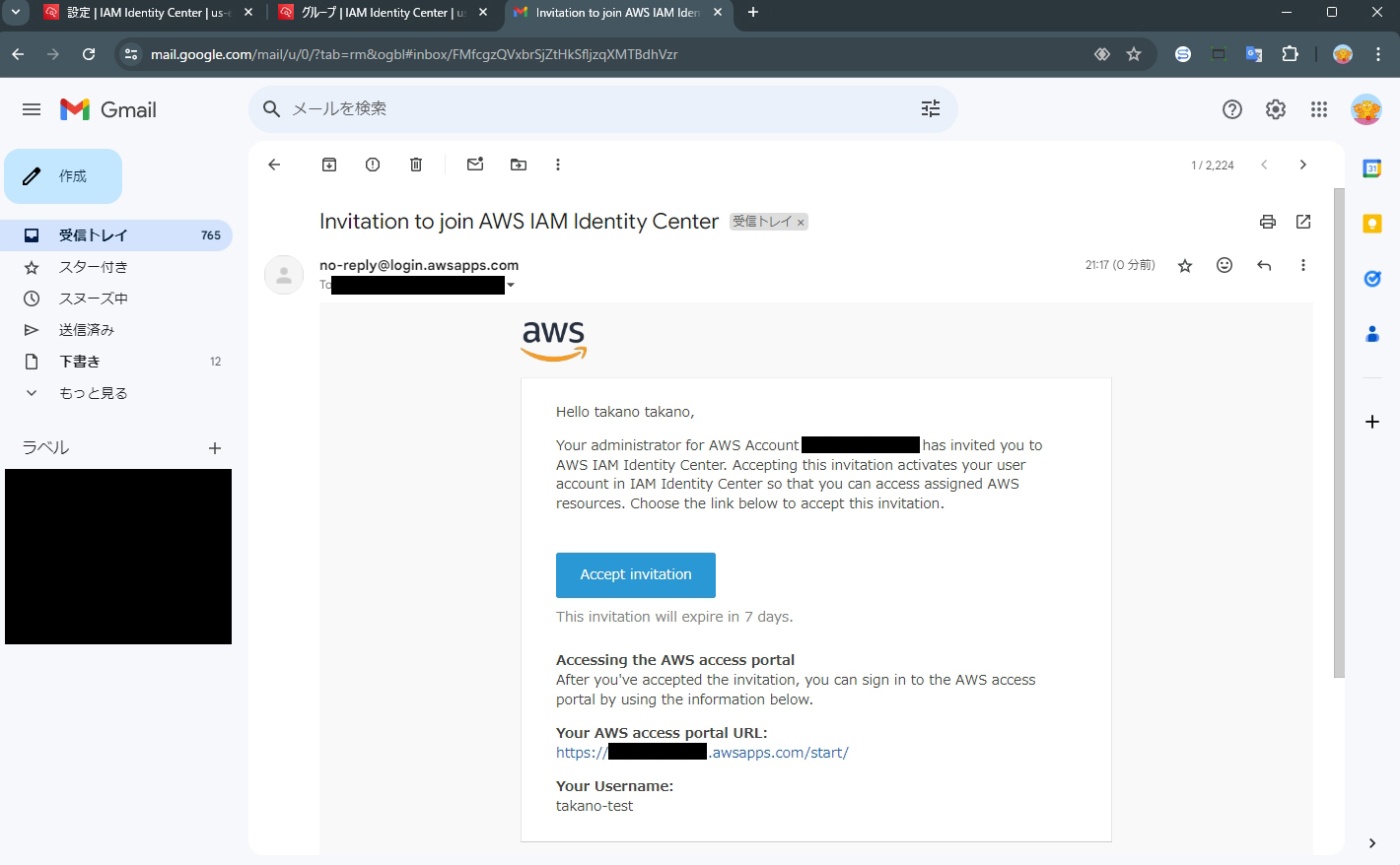

ユーザーログイン設定

「ユーザーの詳細を指定」メニューでで記載したメールアドレス宛てに「Invitation to join AWS IAM Identity Center」の招待メールが届いていることを確認し、「Accepting invitation」を押下します。

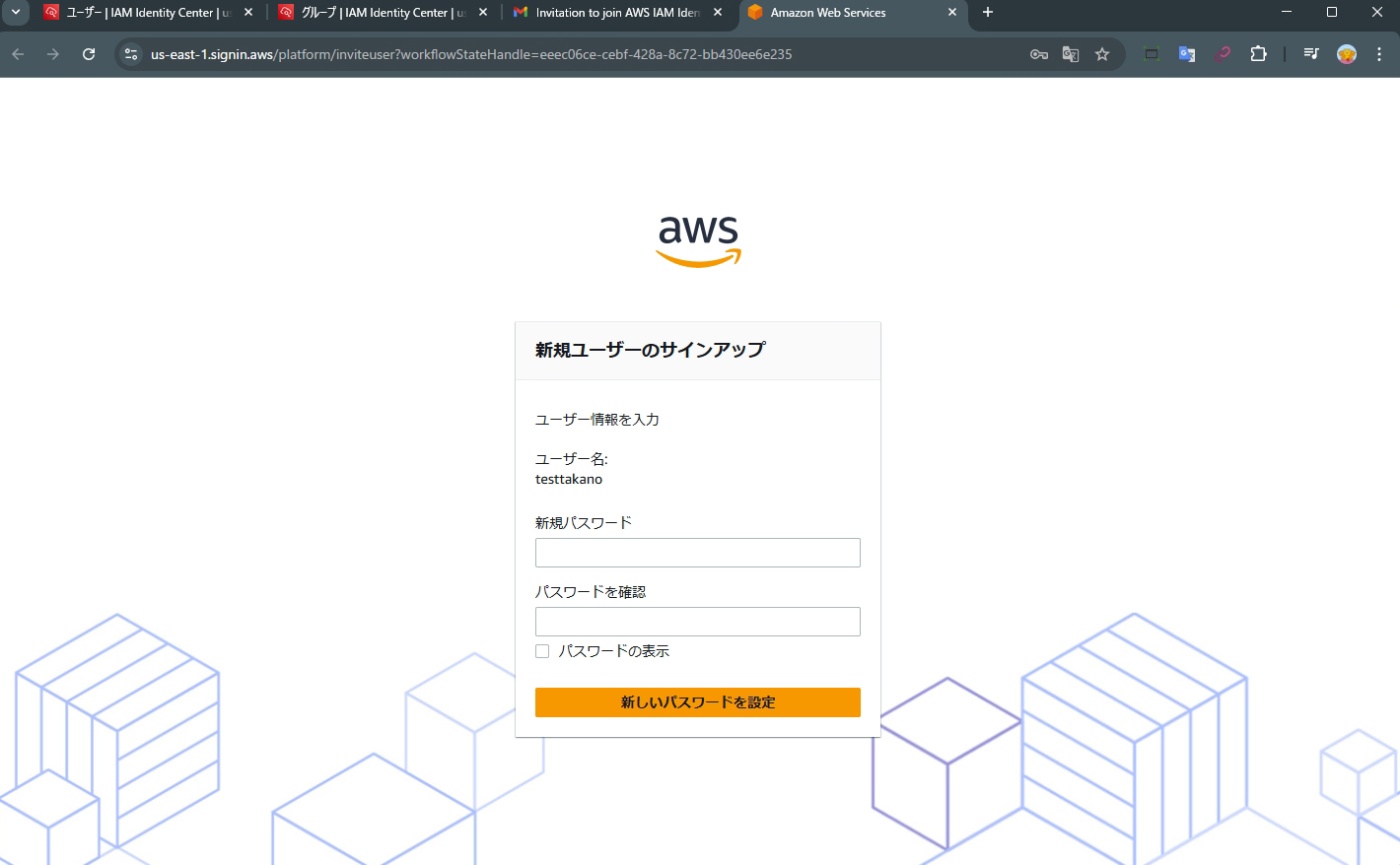

- パスワード設定

新規ユーザーのサインアップのタブがポップアップするので、新しいパスワードを設定します。

-

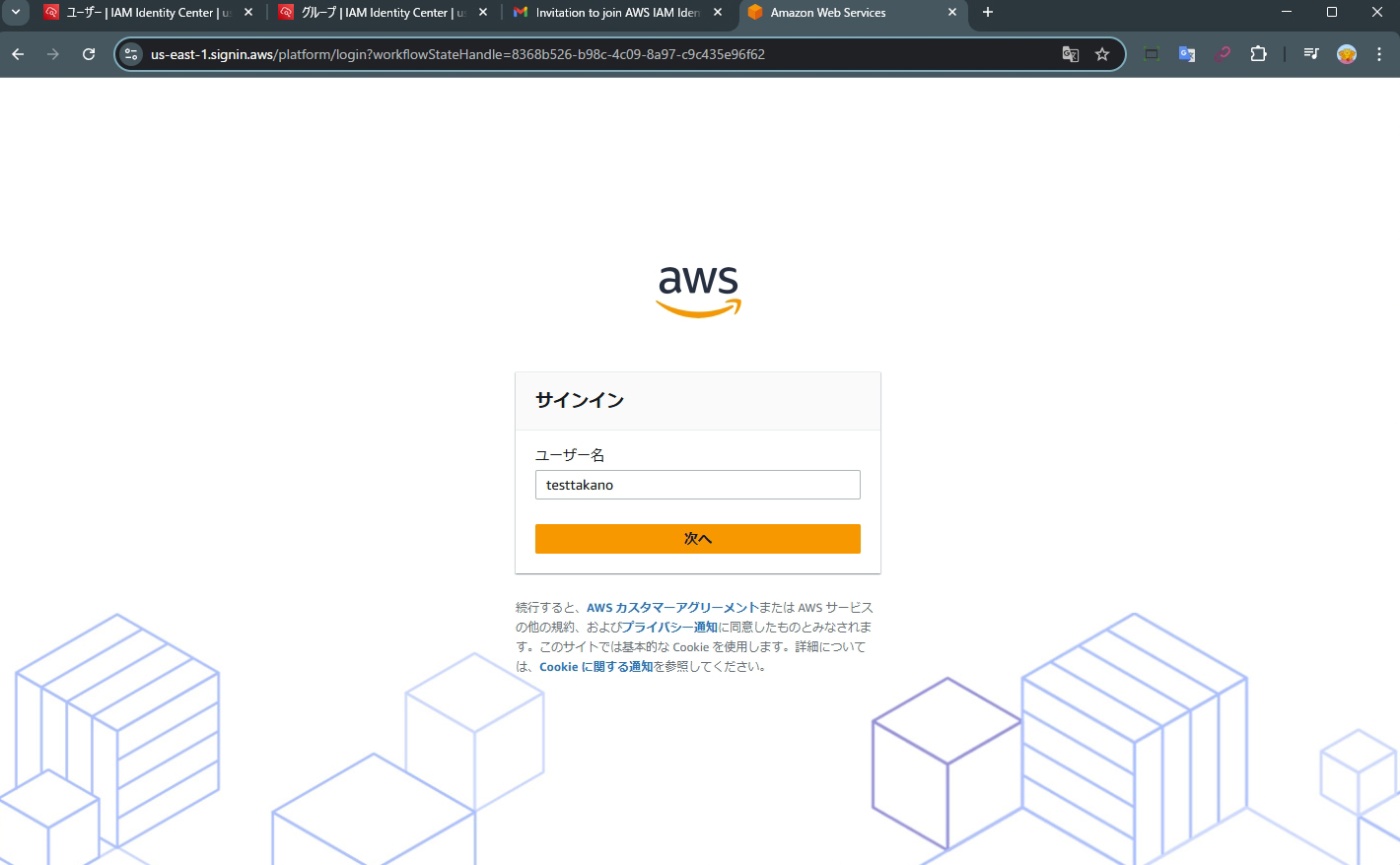

サインイン

パスワード設定後、サインイン画面が表示されるので、ユーザー名と設定したパスワードを入力します。

-

MFA

初回サインインはMFAデバイスの登録画面に遷移するので「認証アプリ」にチェックを入れ、「Next」ボタンを押下し、rootユーザーのMFA設定と同様に画面の表示通りに遷移し、MFAを設定します。

パスワード・MFA設定を完了しアクセスポータルに移動しました の表示が出たら成功です。

6.3 IAM Identity Centerグループ許可設定

次に、ユーザーに対してのコンソールログイン設定を付与します。コンソールログインは、ユーザーと一緒に作成したグループ上で管理します。

- 許可セットを作成

新規ユーザーの画面前に操作していたAWSコンソール画面に戻ります。

「IAM Identity Center」メニュー内、左ペイン「画面マルチアカウント許可」配下の「許可セット」を押下し、許可セット画面を表示します。「許可セットを作成」を押下します。

- 許可セットタイプを選択

「許可セットタイプを選択」画面で、事前定義された許可セットを選択し、「AdministratorAccess」を選択します。

-

許可セットの詳細を指定

「許可セットの詳細を指定」画面はデフォルトのまま、「次へ」を押下します。

-

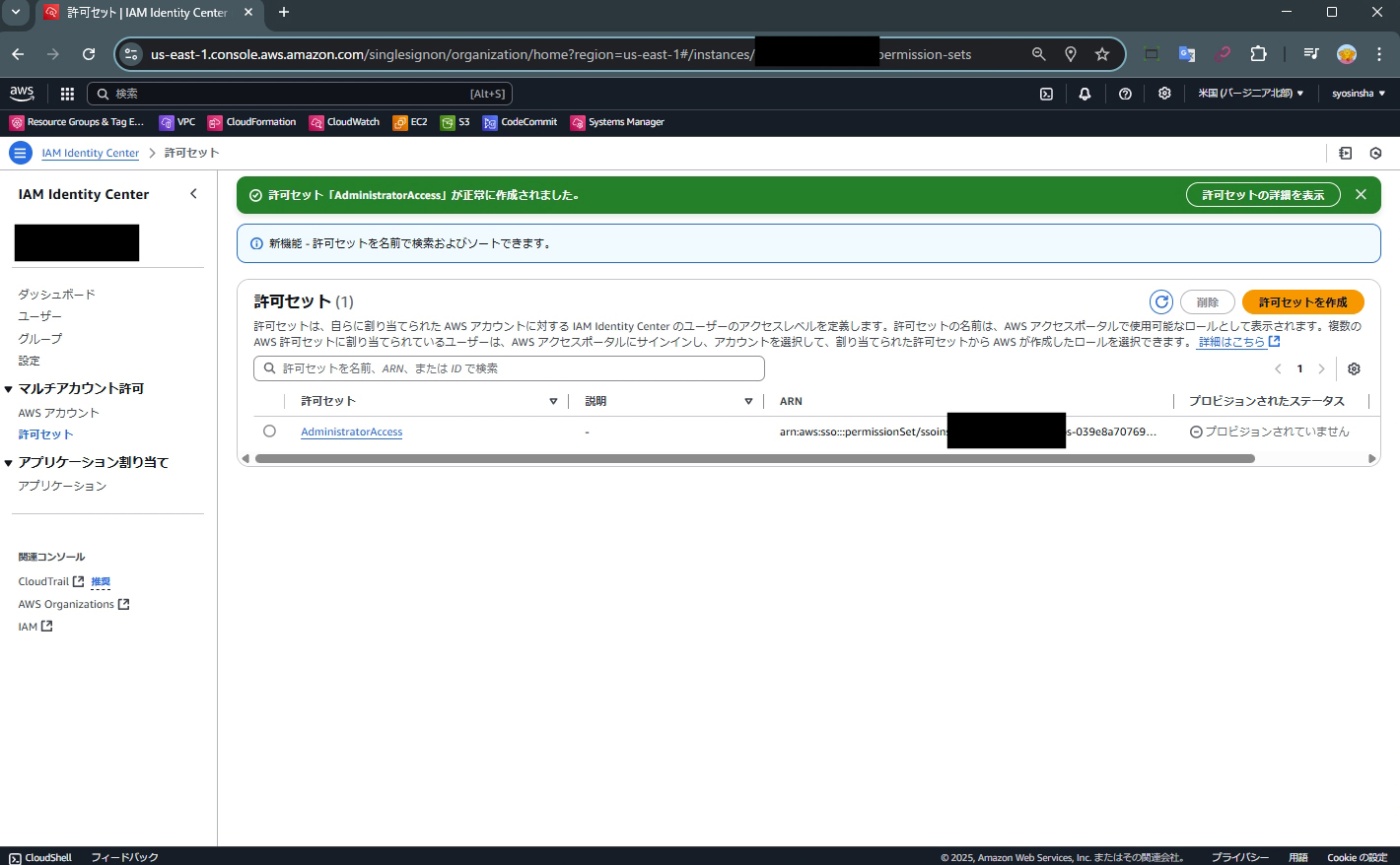

確認画面

「確認して作成」画面を確認し、許可セットを作成します。

「許可セット「AdministratorAccess」が正常に作成されました。」の表示が出、許可セット画面で設定したAdministratorAccessが確認できれば成功です。

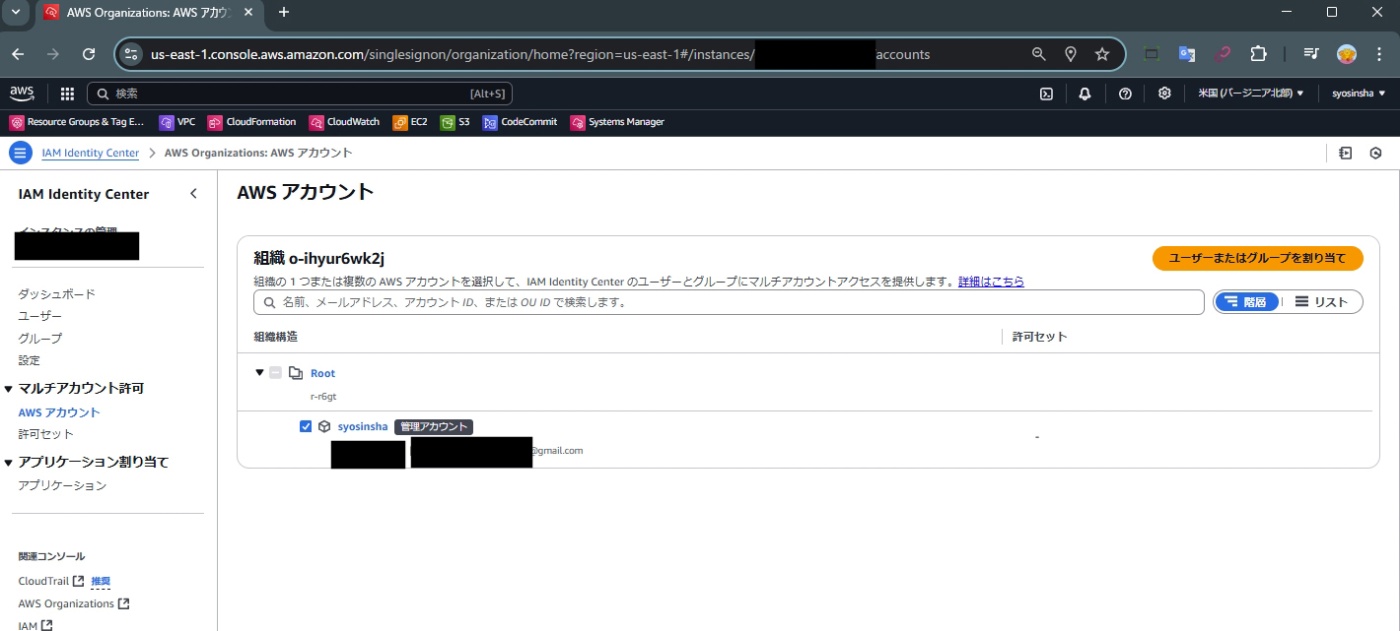

- 許可セット割り当て

次に「IAM Identity Center」メニュー内左ペイン「マルチアカウント許可」配下の「AWSアカウント」を押下します。Root配下にある管理アカウントにチェックを入れ、「ユーザーまたはグループを割り当て」ボタンを押下します。

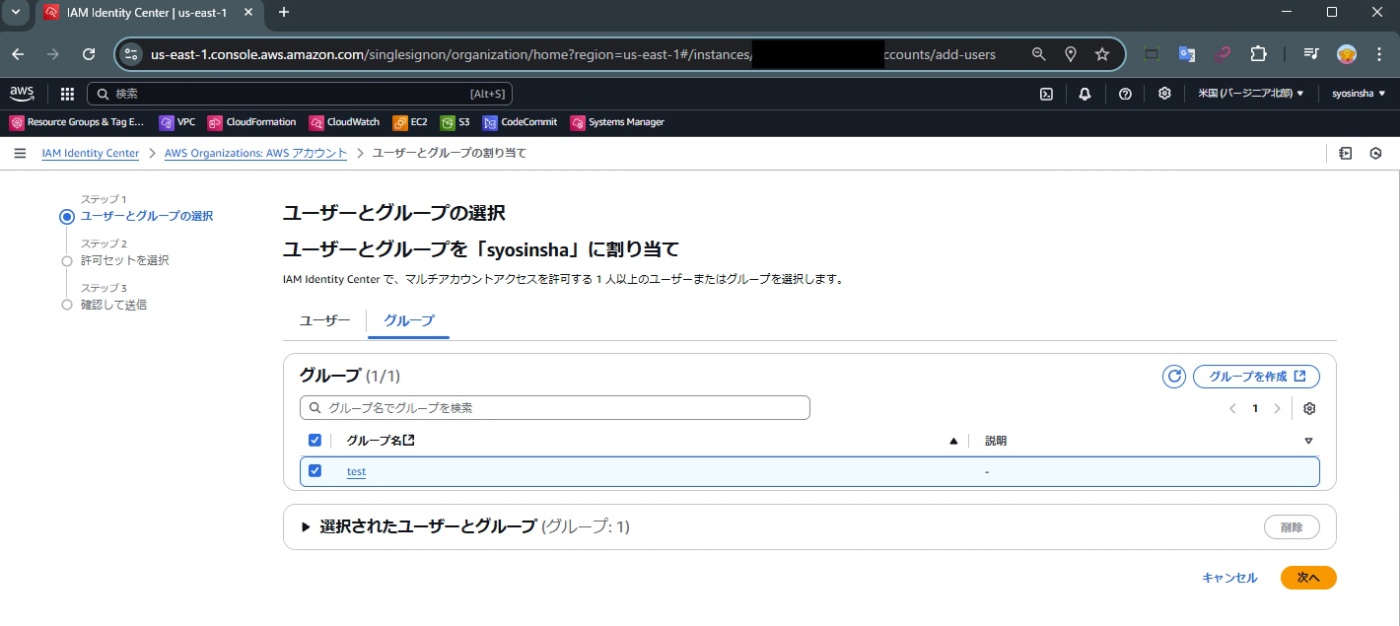

- 割り当てグループ名を選択

「ユーザーとグループの選択」画面で、ユーザーとともに作ったグループ名にチェックを入れ、「次へ」を押下します。

-

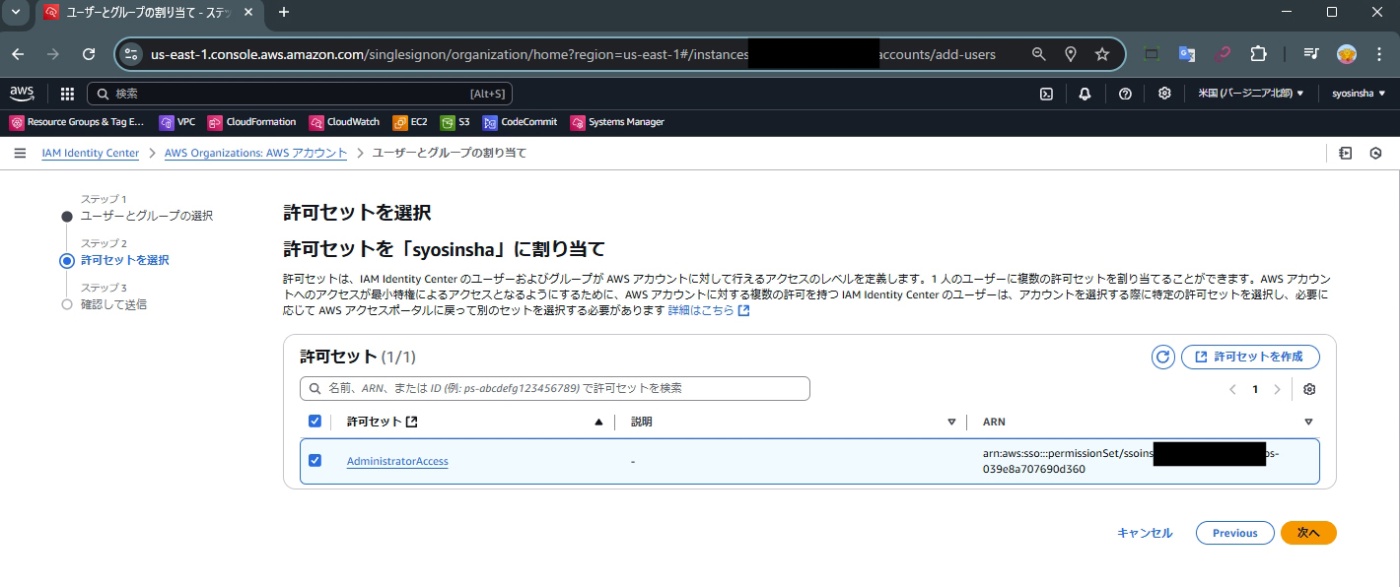

割り当て許可セットを選択

先ほど作った許可セット「AdministratorAccess」を選択し、「次へ」を押下します。

-

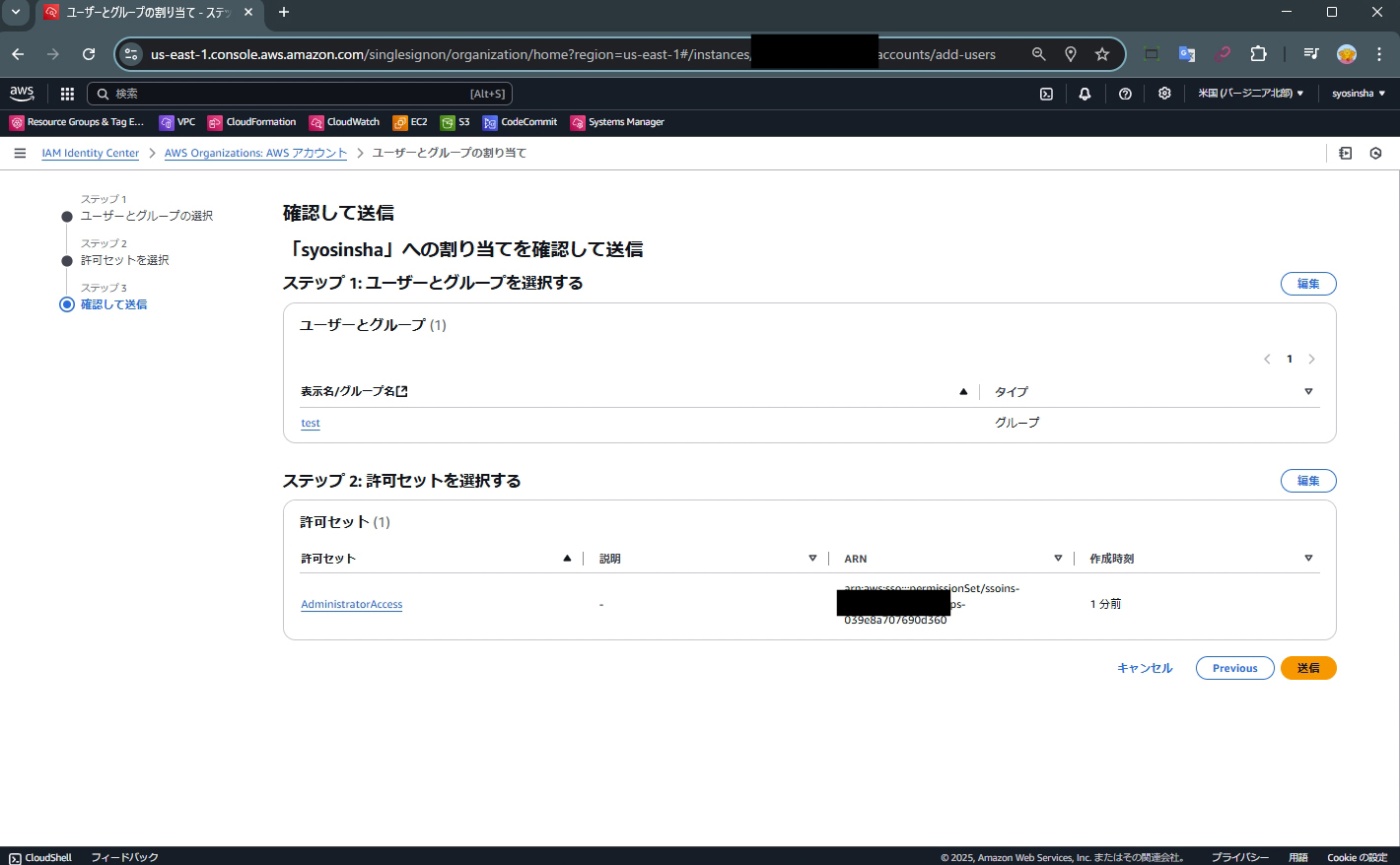

確認画面

「割り当てを確認して送信」画面に表示された内容をレビューし、割り当てを行います。

-

結果

「AWSアカウントが正常に再プロビジョニングされ、更新した許可セットがアカウントに適用されました」の文言が表示されること、及び、許可セットが割り当てられていることを確認します。

6.4 IAM Identity Center経由でのログイン確認

ユーザーとグループの動作を確認します。

6.2にて閉じずにいた画面をリロードします。

もし閉じてしまった場合には、IAM Identity Centerメニュー「ダッシュボード」画面に遷移し、右側にある「AWSアクセスポータルのURL」をブラウザのアドレスバーに貼り付けて、AWS アクセスポータルに、アクセスします。

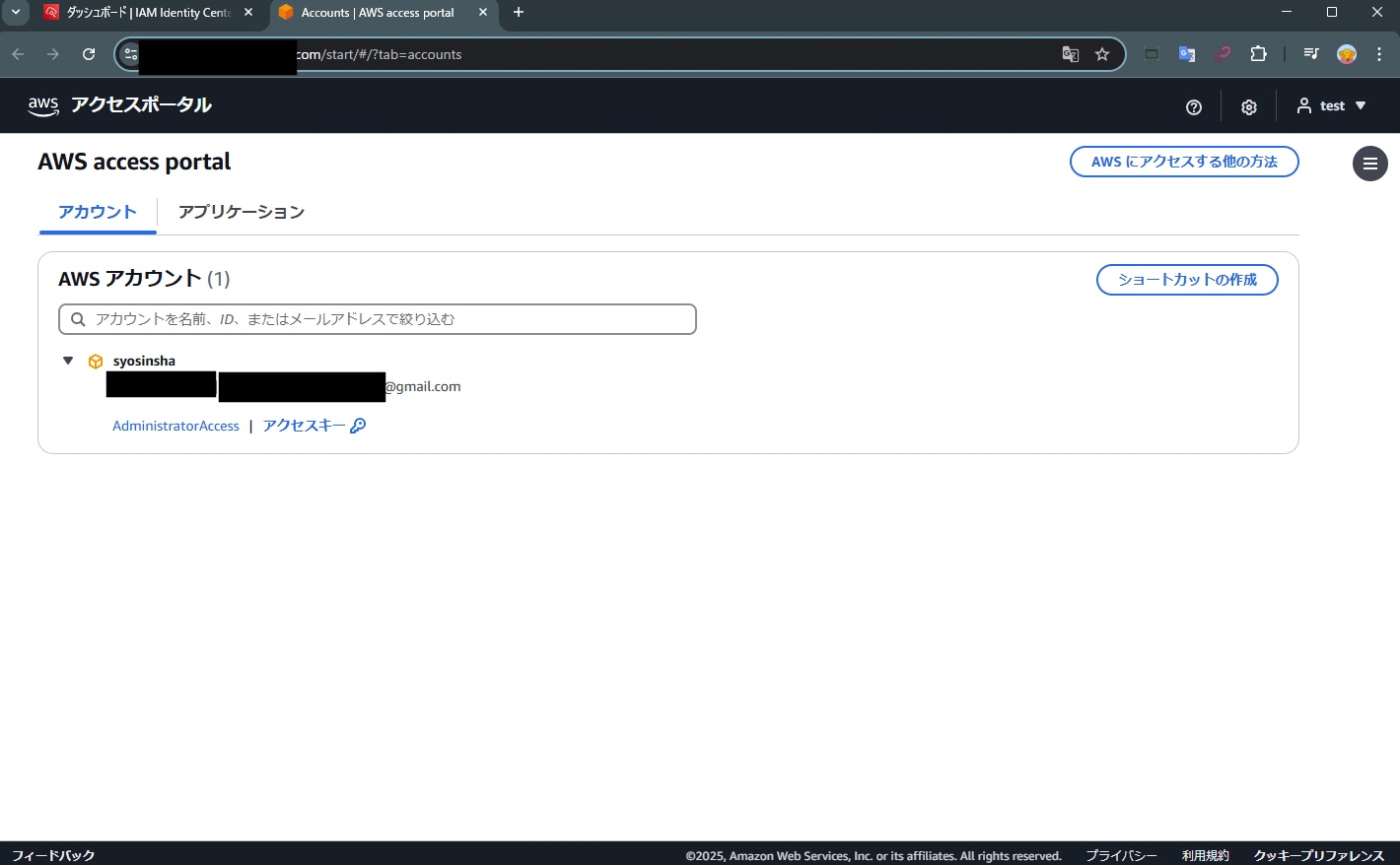

-

アクセスポータル

AWSアクセスポータルに作ったユーザーでログインすると、先ほどまで表示されていなかった割り当てられたアカウントが存在しているはずです。

矢印を展開すると、許可セット名が表示されますので、クリックします。

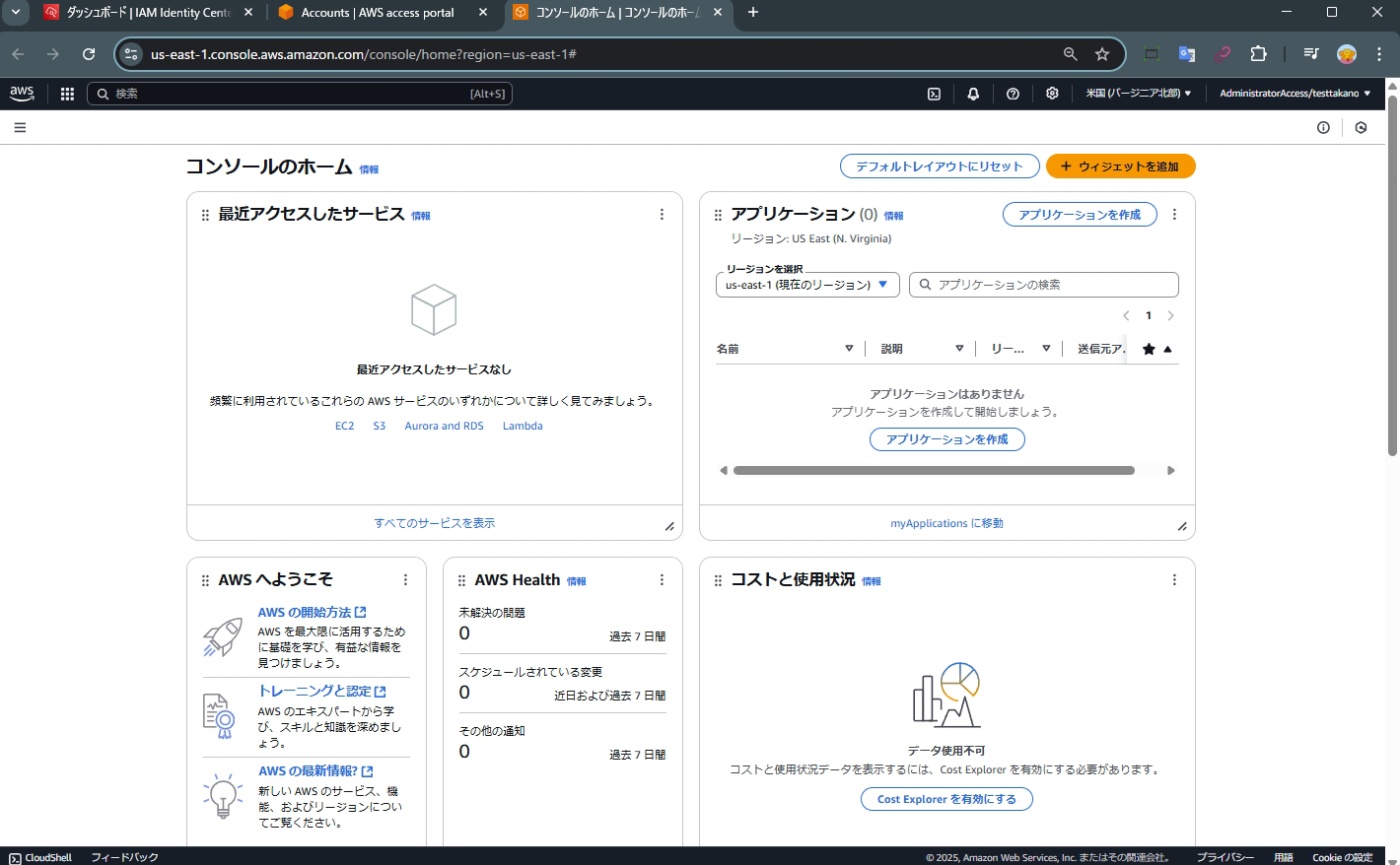

-

ログイン結果

マネジメントコンソールに画面遷移します。root ユーザーでサインインすると、画面右上にメールアドレス、またはAWSアカウント名が表示されますが、

IAM Identity Center ユーザーでサインインすると画面右上に「許可セット/ユーザー名」と表示されます。

7.Extend1 AWS アカウント追加

4/22 ハンズオンでは実際の作成まで行いませんが、追加のアカウント作成がどの程度簡単にできるか紹介します。

時間に余裕がある方はチャレンジしてみてください。

7.1 アカウント追加

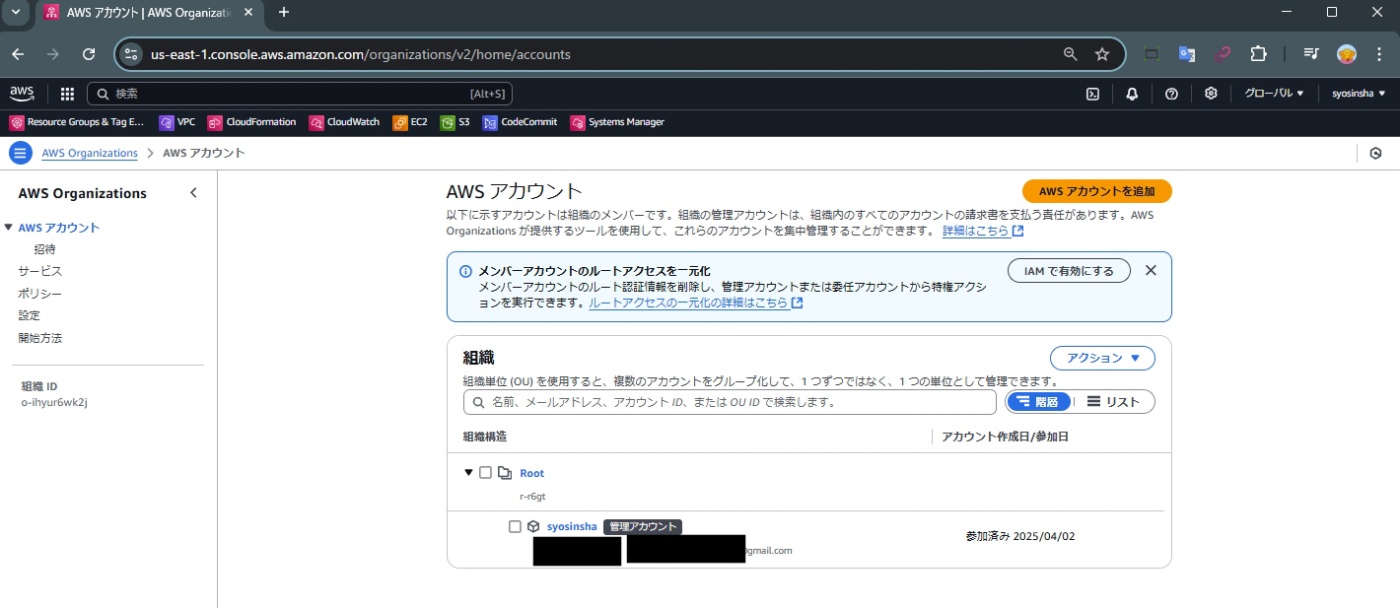

-

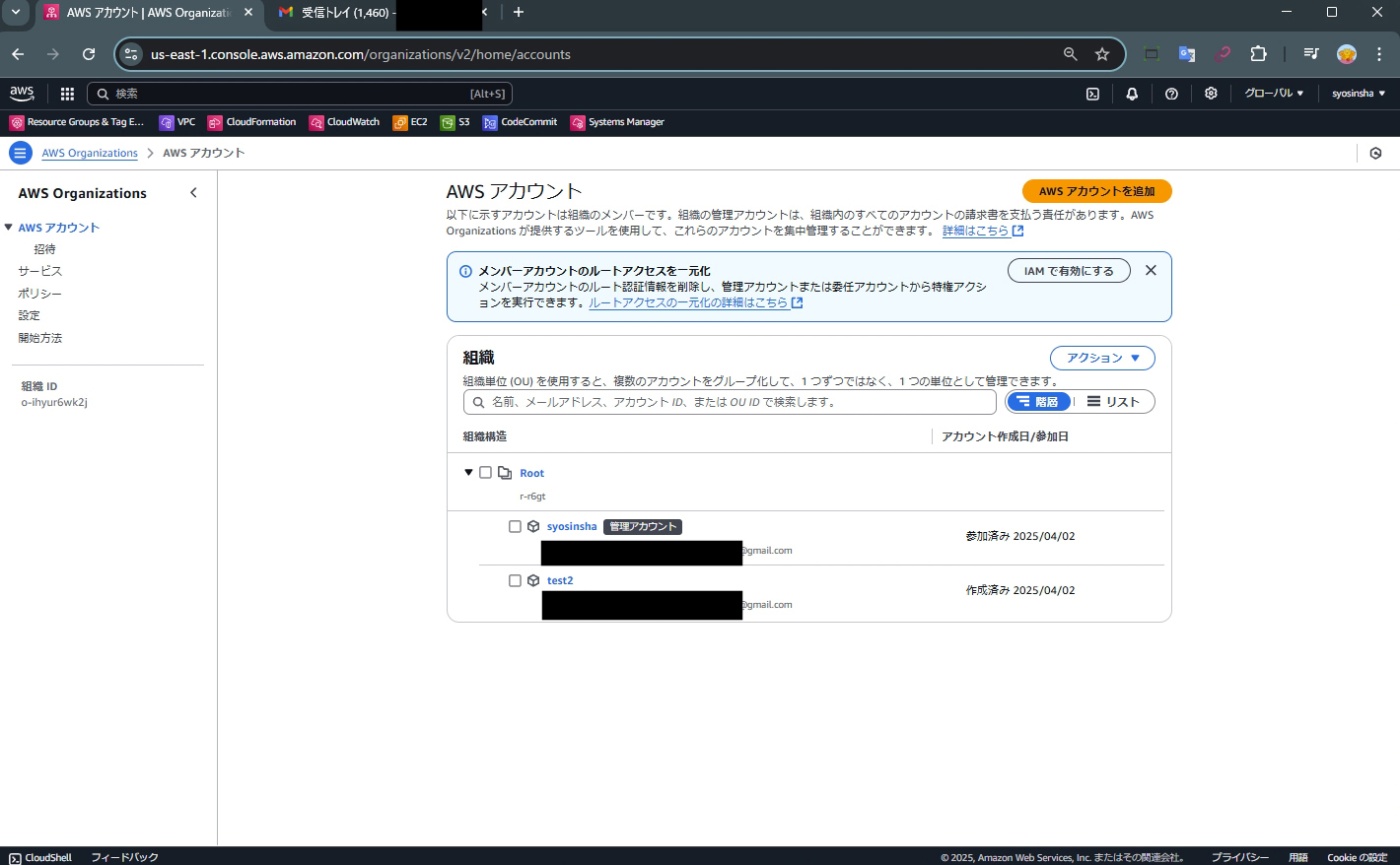

アカウント追加画面

AWS Organizationsサービス画面に遷移し、左ペイン「AWSアカウント」を押下し、AWSアカウント画面に遷移します。右上の「AWSアカウントを追加」を押下します。

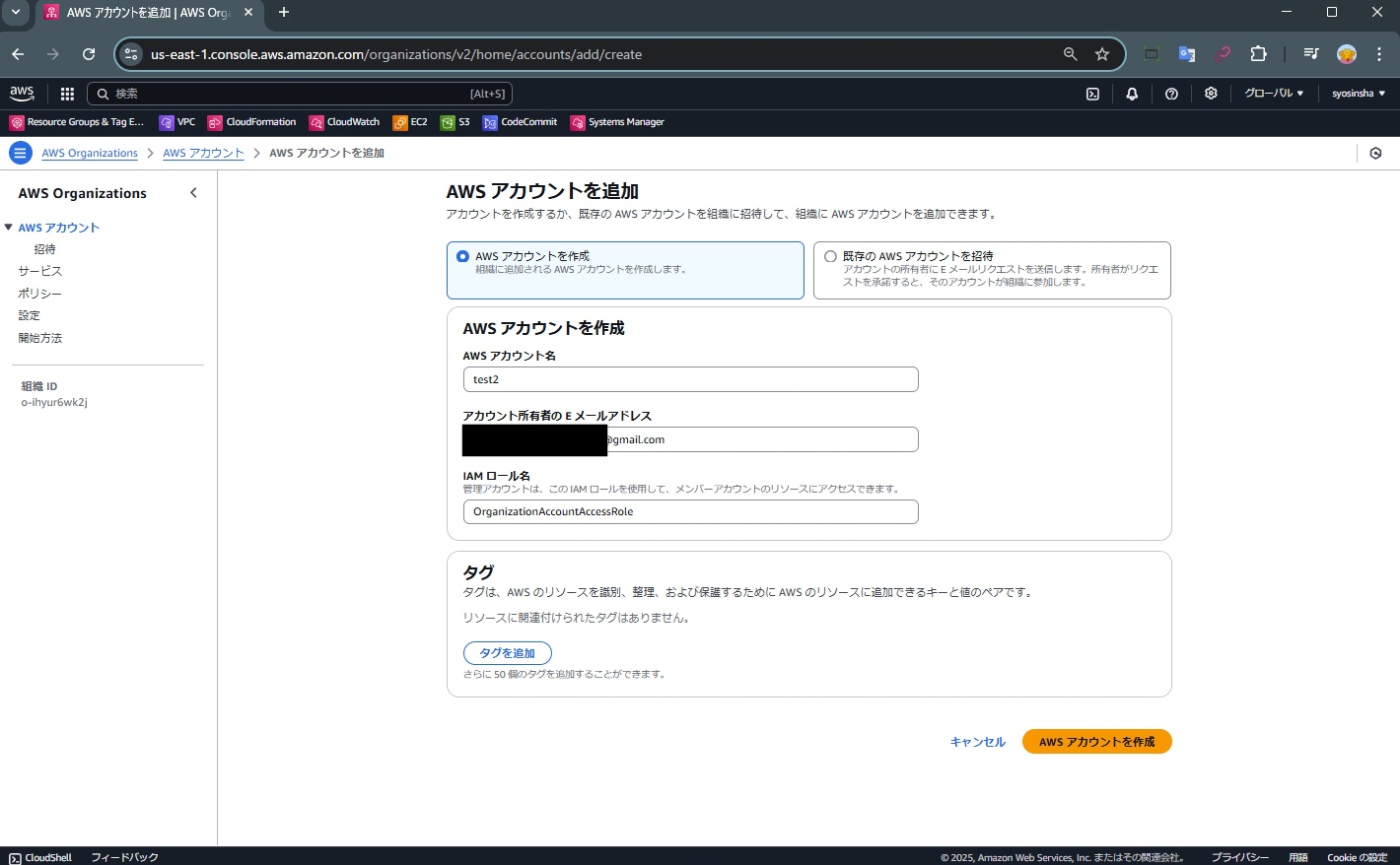

-

アカウント追加詳細

AWSアカウントを作成ボタンにチェックが入っていることを確認の上、

AWSアカウント名を任意の文字列で、アカウント所有者のメールアドレスを任意のメールアドレスで入力します。

IAMロール名はデフォルト設定のまま、AWSアカウントを作成ボタンを押下します。

- リクエスト画面

組織内に1つ以上のAWSアカウントを作成するリクエストを送信しました。の文字列が出たことを確認します。

- 作成完了画面

少々待機し、画面リロードすると、新しくAWSアカウントが作成されていることが確認できます。

この新規アカウントにも、 6.3 IAM Identity Centerグループ許可設定 での操作を行うことで、IAM Identity Center経由でログインすることが可能です。

7.2 アカウント閉鎖

次に、作成したアカウントの閉鎖を行います。

-

閉鎖操作

AWS Organizationsサービス画面に遷移し、左ペイン「AWSアカウント」を押下し、AWSアカウント画面に遷移します。

閉鎖対象のアカウントにチェックを入れ、アクションボタンを操作し、プルダウンから「閉鎖」を選択します。

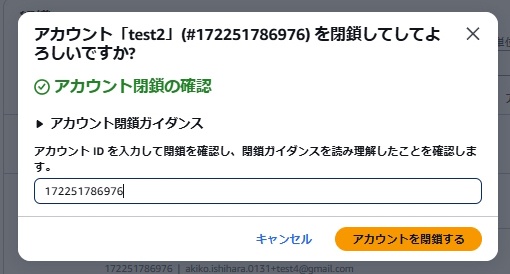

-

確認画面

アカウント閉鎖の確認画面で、アカウントIDを入力し、「アカウントを閉鎖する」ボタンを押下します。

-

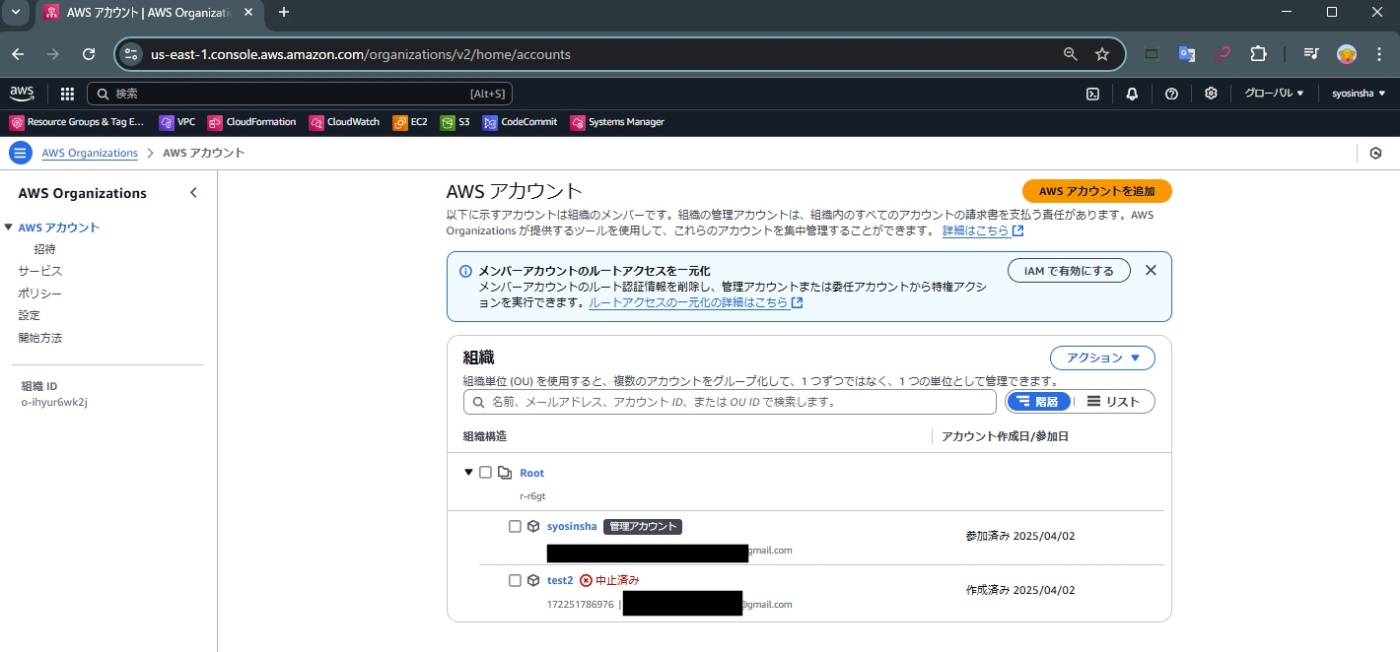

要求画面

アカウント「XXXX」(#アカウントID)の閉鎖要求に成功しました、の文字列が出たことを確認します。

-

結果

少々待機し、画面リロードすると、AWSアカウントの右側に中止済の文字列があることが確認できます。

このアカウントは、90日の閉鎖後期間をもって完全に削除されます。

本記事では作った直後の1つのアカウントを閉鎖したため、特に考慮すべき点はありません。

もしいくつか検証で使ったアカウントを閉鎖したい場合には、閉鎖時注意事項を予め確認することをお勧めします。

アカウント閉鎖に関する注意事項

8.Extend2 ガードレールなど

Organizations 経由でアカウントを作成するメリットは、AWSアカウント作成&閉鎖が簡単に行える点だけではありません。

AWSアカウントを運用していくにあたり、色々な制約・統制が掛けられる機能だったり、運用を便利にしたりする設定や、構築が便利になる機能があります。

記事が長くなりますので、別の機会に記載します。

最後に

この記事で、今後のAWS学習がより便利になりますように!

何か不具合がありましたら、適宜ご連絡ください。

Discussion