Closed9

2025/02/17 Security-JAWS【第36回】 勉強会【イベントレポート】

Contents

- Session1: サイバーセキュリティ月間~安心・安全なサイバー空間に向けて

- Session2: TAMとre:Capセキュリティ編 〜拡張脅威検出デモを添えて〜

- Session3: Security Hub 運用のつらみ

- Session4: ドメイン名の最強終活 〜観測環境を育てて、分析・供養している件〜

- Session5: Security Hubの利用者調査とお悩み相談をやります!

- Session6: [クラウドZoom相談] 当日のslido & connpassで受付けた質問に回答する枠

- Session7: Security-JAWS 2024-2025の活動報告

※ 個人的なメモです。

Session1: サイバーセキュリティ月間~安心・安全なサイバー空間に向けて

- ハッシュタグ「#サイバーセキュリティは全員参加」

- サイバーセキュリティ月間とは

- サイバーセキュリティ基本法

-

第二十三条

- 国は、国民が広くサイバーセキュリティに関する関心と理解を深めるよう、サイバーセキュリティに関する教育及び学習の振興、啓発及び知識の普及その他の必要な施策を講ずるものとする。....(続く)

- 2/1から3/18(サイバー)まで、産官学民が連携して普及啓発活動を実施

- 今年のテーマ「家庭や職場で話し合い、見直したいセキュリティ対策」

- NISC公式YouTubeチャンネル

- セキュリTT兄弟のサイバーセキュリティパンフレット

- 個人被害が大きいもの

- フィッシング

- サポート詐欺

- 企業被害が大きいもの

- ランサムウェア

- 過半数は中小企業

- ランサムウェア

- 情報セキュリティ10大脅威2025(IPA)

- 最近のサイバー攻撃

- NISC主催 中小企業向けサイバーセキュリティセミナー(3/10)

Session2: TAMとre:Capセキュリティ編 〜拡張脅威検出デモを添えて〜

- Amazon GuardDutyの拡張脅威検出

- Before 拡張脅威検出機能:攻撃の兆候を示す「点」

- After 拡張脅威検出機能:点と点を結ぶ線(攻撃シーケンス)としての問題把握

- AWS Security Incident Response

- GuardDutyとSecurity Hubと連携

- インシデント対応を一元管理

- セキュリティ担当の活動をAWS CIRT(Customer Incident Response Team)がサポート

- 現時点では英語のみ

- AWS Organizations でのメンバーアカウントのルートユーザー管理

- メンバーアカウントのルートユーザーのルートユーザーを削除

- メンバーアカウントのルートユーザーMFA必須化は2025年3月24日から

- 特権アクセスは一時クレデンシャル

-

https://aws.amazon.com/jp/blogs/news/centrally-managing-root-access-for-customers-using-aws-organizations/

- aws sts assume-root

- または、AWS Organizations のRoot access management

-

https://aws.amazon.com/jp/blogs/news/centrally-managing-root-access-for-customers-using-aws-organizations/

-

リソースコントロールポリシー(RCPs)

- Resourceに対して操作禁止を設定可能

-

宣言型ポリシー

- 特定のAWS サービスのベースライン構成を指定でき、組織全体へ適用可能

Session3: Security Hub 運用のつらみ

- 主な機能

- セキュリティ基準に沿って、AWSリソースの設定状況を確認

- 結果の統合

- GuardDutyやInspector

- CloudStrike Falcon、Prisma Cloud など

- Security Hub →運用者→担当者→是正実施→運用者(是正確認)

- 検知の確認

- 担当者への連絡

- 是正の確認

- つらみ

- 大量検知:【つらみ解決】

- ステータスがNEWになっていると1日ごとに再通知

- Step Functionsワークフローによるステータス変更自動化で解決

- Power Automate for desktopによるメール取り込みのリスト化で社内共有を簡単に

- 構築中の検知

- 構築→設定完了のタイムラグで検知

- Security Hubインサイトで集約し、定期的に通知するように

- 構築→設定完了のタイムラグで検知

- ステータスがNEWになっていると1日ごとに再通知

- 確認・連絡:【つらみ未解決】運用で対応!

- 検知したアカウント・リソースから担当者を特定

- タグがあれば簡単だが、なければCloudTrailなど・・

- 検知内容と是正方法を連絡、是正されるまでリマインド

- 検知したアカウント・リソースから担当者を特定

- 認識齟齬

- 運用チームと開発者で認識齟齬

- 何を考えてその設定をしたのかを確認

- 運用チームと開発者で認識齟齬

- 大量検知:【つらみ解決】

- 運用で大事にしていること

- 自動化

- 会話を重視

- 知識レベルに差があるのでギャップを埋める

- コミュニケーションが取りやすくなっていると心理的ストレスが減る

- よいセキュリティ対応を!

Session4: ドメイン名の最強終活 〜観測環境を育てて、分析・供養している件〜

- 利用終了したドメインを手放すと・・・

- ドロップキャッチ:ドメイン名が再登録可能になる瞬間を狙って目的のドメインを取得する行為

- 観測分析

- ドメイン名を保有し続けるのはコストがかかる

- 安全に手放せるのであれば手放したほうがBetter

- 参考資料:ドメイン名の終活について - JPAAWG 7th|Speaker Deck

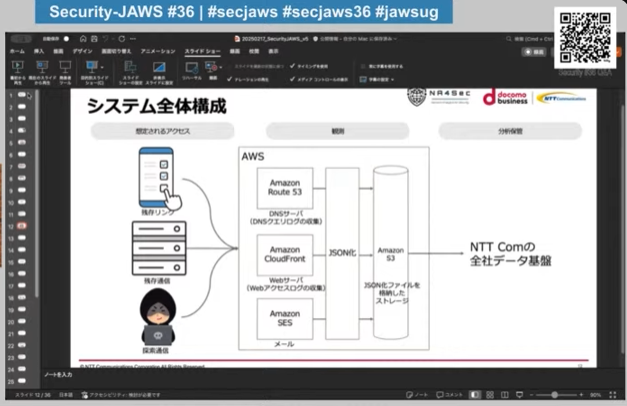

- (必須)DNSクエリログ→CloudWatch Logs→S3→Lambdaトリガーで整形→S3

- (あったほうがいい)Webアクセスログ、メール収集

- ケース

- 残存する監視通信:廃止したドメインを悪用された場合に悪性ファイルや不正スクリプトが実行される可能性

- 残存リンク:フィッシングなどに利用される。ある程度修正しても長期に観測したほうがよいケースもある。

- コーポレートドメインのメール(機密情報を含むメールを受信など):簡単には手放せない

-

ステータスコード410 Goneを利用すれば自動化できる?

- 元のサーバーで利用できなくなっている対象リソースにアクセスしていることを示す

- CloudFrontは410非対応

- 詳細はこちらを参照

Session5: Security Hubの利用者調査とお悩み相談をやります!

- 過去の調査レポート

- 今回のアンケートテーマ

- AWS Security Hubの利用実態調査

- 自社のAWS Security Hubをどのように利用しているか?

- 回答者の属性情報

- 関連部門

- 利用状況

- 成功体験と失敗体験

- 自社のAWS Security Hubをどのように利用しているか?

- AWS Security Hubのお悩み相談

- 各業務ごとの悩みレベル

- 具体的な相談

- AWS Security Hubの利用実態調査

Session6: [クラウドZoom相談] 当日のslido & connpassで受付けた質問に回答する枠

- 初心者におすすめなこれから始めようAWSのセキュリティ

- AWS基幹システムへの攻撃はどのように防いでいますか?技術的なこと、人的なこと(内部不正防止含めて)

- VPCにInternet Gatewayをアタッチしない

- 外部公開されていないからGuardDutyは不要かどうか聞かれたら?

- GuardDutyはAWSアカウントに対して包括的に検出できる

- 外部アクセスだけがリスクではない。

- DirectConnect経由や、作業中にウィルスに感染させてしまったといったリスクもある

- GuardDutyほど簡単に設定できるものはないので、入れないという選択肢はないと考えている

- 外部公開されていないからGuardDutyは不要かどうか聞かれたら?

- Amazon VPC Block Public Access

- エンドポイントの利用情報をどうやって可視化、一覧化している?

- CNAPP:Cloud Native Application Protection Platform/クラウド ネイティブ アプリケーション保護プラットフォーム

- AI-SPM/AI セキュリティ態勢管理

- AWS Verified Access

- 組織全体でのセキュリティレベルが定義があるはず、それに則っている

- AWSレイヤーで担保する部分、システムで担保する部分いくつかある

- アクセスできる人だけアクセスする設計を行うのが重要

- 人的なこと(内部不正防止含めて)

- 役割から外れた人への権限をはく奪、権限の見直しを継続的にやることで内部不正防止にもなる

- セキュリティは「AWSだから」ということではない

- VPCにInternet Gatewayをアタッチしない

- 他社にて社内にクラウドセキュリティの専門チームを設けているか知りたい

- 「クラウドセキュリティの専門チーム」はあまり聞かない。

- CCoEの中で対応や、オンプレと合わせてというのはあるかもしれない

- 好きなセキュリティサービスは?

- ELB

- xx Analyzer

- Security Hub

- WAF

- GuardDuty

- Detective

このスクラップは2025/02/27にクローズされました