▪️

【HackTheBox】Preignition Walkthrough

はじめに

はじめまして、Satomuraです。

Starting Point Tier0ラストです。

ポートスキャン

nmap

# nmap -sV -Pn -v 10.129.216.0 | tee -a nmap_output.txt

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-10-23 14:47 JST

PORT STATE SERVICE VERSION

80/tcp open http nginx 1.14.2

Read data files from: /usr/share/nmap

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 12.93 seconds

Raw packets sent: 1090 (47.960KB) | Rcvd: 1090 (43.604KB)

ポートスキャンからわかること

動作しているサービス:http

ポート番号:80

バージョン:nginx 1.14.2

ディレクトリスキャン

gobuster

# gobuster dir --url http://10.129.216.0/ --wordlist /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php

===============================================================

Gobuster v3.6

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@firefart)

===============================================================

[+] Url: http://10.129.216.0/

[+] Method: GET

[+] Threads: 10

[+] Wordlist: /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt

[+] Negative Status codes: 404

[+] User Agent: gobuster/3.6

[+] Extensions: php

[+] Timeout: 10s

===============================================================

Starting gobuster in directory enumeration mode

===============================================================

/admin.php (Status: 200) [Size: 999]

Progress: 159709 / 175330 (91.09%)[ERROR] Get "http://10.129.216.0/4096542": context deadline exceeded (Client.Timeout exceeded while awaiting headers)

admin.phpが見つかった。(途中で終了)

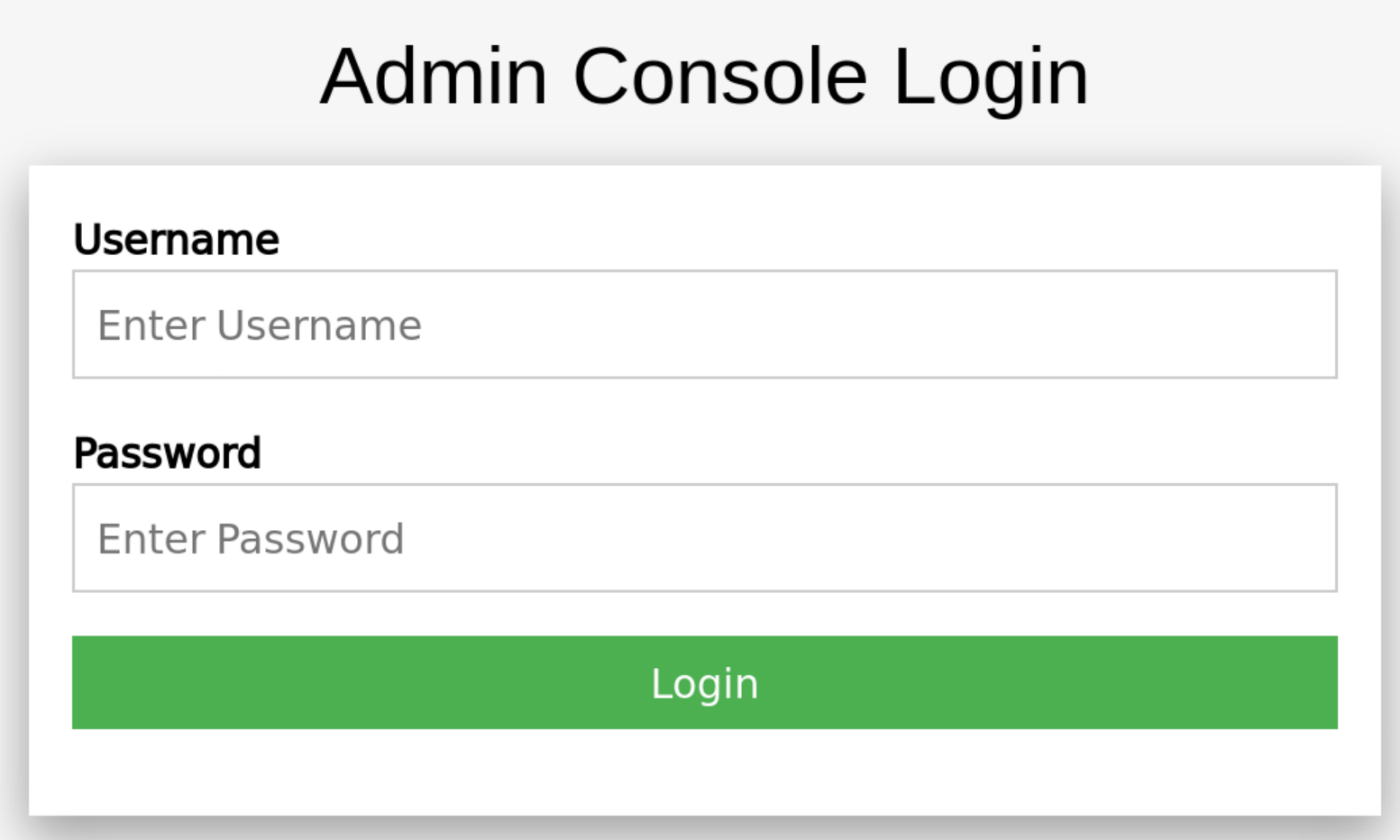

flagを探す

とりあえず、適当に入れてみる。

admin/password

admin/admin

なぜかログインできました。

おわり

正攻法がわからんだ。最後のログイン画面SQLiとかで行く想定だったんかな?

あとでwriteup探します。

参考

とくになし

Discussion