HACK'OSINT CTF 2024 Writeup

はじめに

本記事では、私が先日まで参加していたHACK'OSINT CTF 2024についてのWriteupを記述します。

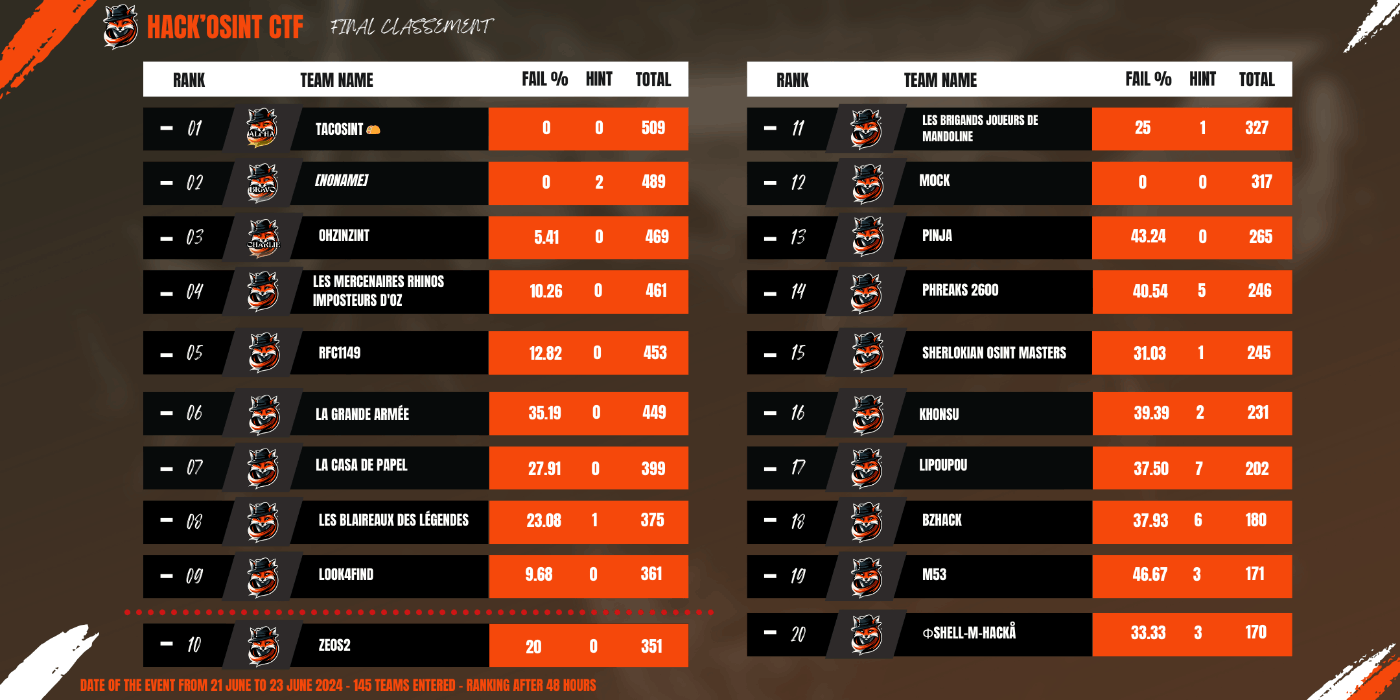

今回のHACK'OSINT CTFでは、pinjaチームに参加させていただき、13位に入賞しました。

チームメンバーのluminさん、awamoriさん、ykameさんに心から感謝を申し上げます。

出典(Source): https://ctf.hackolyte.fr/

この記事に関しては、チームの皆さんに許可は取っていますが、チームとしてのWriteupではなく、私個人のWriteupであることをご承知の上、ご覧ください。

私視点によるものであるため、情報の抜け落ちや誤りが発生している可能性が高いです。

また、駄文・長文が多いので、読みづらいかもしれません。

公式Writeupは以下のURLより閲覧可能です。

開催概要・制度

- Jeopardy方式

- ストーリーがあるタイプのOSINT CTF

- 問題全体はActe1, Acte2, ...といったように、複数のカテゴリから構成されている

- 基本は連続問形式

- Acte2以降は、並列で何問かを同時に取り組める形式になっていく

- 基本は連続問形式

- 問題全体はActe1, Acte2, ...といったように、複数のカテゴリから構成されている

- 問題文は英語とフランス語の両言語で提供

- Discordでの問い合わせも、英語とフランス語の両言語で可能

- ルールに関しては、フランス語のみで提供

- 当初の予定では、開催時間は48時間

- 2024-06-21 21:00 CEST ~ 2024-06-23 21:00 CEST

- 2024-06-22 04:00 JST ~ 2024-06-24 04:00 JST

- CTFtimeだと、1時間早い時間が表示されているが、サマータイムが考慮されていない時間が表示されている可能性有

- 2024-06-23 20:27 JSTに、終了時間の延長が決定 → 開催時間が50時間に

- 2024-06-21 21:00 CEST ~ 2024-06-23 23:00 CEST

- 2024-06-22 04:00 JST ~ 2024-06-24 06:00 JST

- 日本時間だと月曜の朝6時まで実施という厳しいスケジュールに

- 各チーム4人まで登録可能(キャプテン1人、メンバー3人まで)

- 各問題、3~4回まで試行可能

- その問題で獲得できるポイントの半分を消費することで、ヒントを取得可能

- 試行回数を使い果たしても、ポイントは半分になるが、試行回数のリセットが可能

- Discordでの運営チームとのコミュニケーションがかなり重要

- チームの失敗率(競技中に提出された不正解の合計%)に応じて、競技終了時に追加ポイントが付与されるランキングシステム

- ノーミスチームには、総得点に+20ポイント

- 失敗率が1%~9.99%のチームには、総得点に+16ポイント

- 失敗率が10%~19.99%のチームには、総得点に+12ポイント

- 失敗率が20%~29.99%のチームには、総得点に+6ポイント

- 失敗率が30%以上のチームには、なにもなし

- pinjaチームはこのルールを把握漏れしており、上の最終結果を見てもらえばわかるが、「FAIL %」(失敗率)が他チームに比べて高い

- 競技終了の3時間前ぐらいから、スコアボードや他チームの進行状況がわからなくなるようになるシステム

- "👁️"のマークがついている問題では、インタラクション要素があることが事前に予告

- ステガノグラフィーと暗号技術に関する問題が出題されると事前に予告

- 最終的には145チームが参加

開催前:プロローグおよびトレーラー動画の確認

CTFdのページには、以下に示すプロローグ的な文章が書かれていました。

Charlotte, une jeune femme victime d'une arnaque sur internet, est déterminée à retrouver les responsables.

Elle sollicite votre assistance pour obtenir les informations nécessaires à leur identification.

Votre mission si vous l'acceptez, consistera à épauler Charlotte dans sa quête et à mettre fin aux agissements des coupables.

日本語訳

シャーロットという若い女性がインターネットで詐欺に遭い、その犯人を突き止めることを決心しています。

彼女は犯人を特定するために必要な情報を得るため、あなたの助けを求めています。

あなたの任務は、もし受け入れるなら、シャーロットの追跡を支援し、犯人の行動を止めることです。

開催概要にも書いたように、このOSINT CTFはストーリーがあります。

ストーリーの主軸は、プロローグから読み取れる通り、シャーロットが詐欺に遭わせた犯人の正体を突き止めることです。

また、トレーラー動画もYouTubeで公開されていました。

フランス圏のOSINT CTFでは、トレーラー動画に写っていた内容が重要になるケースもあるらしく、luminさんが事前に動画から分かる情報を調べてくださっていました。

調査内容を以下にまとめます。

- 0:19から写っているロゴは、https://www.cic.fr/en/index.html のもの

- ログイン画面のURLは、https://www.cic.fr/fr/authentification.html のもの

- Charlotteと入力していることが読み取れる

- 0:27の施設は、https://www.rferl.org/a/tito-secret-bunker-bosnia/31847989.html っぽい

- 0:53の施設は、https://www.gettyimages.ae/detail/video/titos-nuclear-bunker-stock-footage/1209304523?adppopup=true っぽい

- https://www.google.com/maps/place/45°50'39.1"N+40°24'45.0"E/@45.8442738,40.4118935,19z/data=!4m4!3m3!8m2!3d45.8441944!4d40.4125?entry=ttu

では、ここからは、pinjaチームが解答できた問題についてのWriteupを示します。

問題文は、英語とフランス語の両方で記載されていますが、本Writeupでは英語の問題文のみ掲載します。

L'enquête

ルール説明やストーリーのあらすじ・設定説明問題のカテゴリーです。

Declare your team (1 point, 145 Solves)

🚨 Before starting your investigation, we remind you that it is mandatory to join the competition's Discord server and to declare your team to the administrators in #team-creation canal !

The competition's administrative team will then create a dedicated Discord channel for your team. You can use this channel to ask questions, report bugs, etc.

If you do not declare your team, you risk being excluded from the competition.

You will find the flag to start the investigation at the end of the video below.

日本語訳

🚨 調査を始める前に、競技のDiscordサーバーに参加し、#team-creationチャンネルでチームを管理者に報告することが必須であることをお知らせします!

その後、競技の管理チームがあなたのチーム専用のDiscordチャンネルを作成します。このチャンネルを使用して、質問をしたり、バグを報告したりできます。

チームを報告しない場合、競技から除外されるリスクがあります。

調査を開始するためのフラグは、以下のビデオの最後にあります。

ほぼ、ルール説明用の問題です。

動画の最後にフラグが書かれているが、2024-06-17 02:40 JST時点でDiscordのannoncesチャンネルにも、動画と同じ説明が書かれており、事前にわかっていました。

フラグ: hacko{i_have_declared_my_team} (ykameさんが2024-06-22 4:00:10 JSTに提出)

ENG - Intrigue (0 point, 143 Solves)

Dear Investigators,

We thank you for your commitment to supporting us in this crucial mission.

Here is what we can reveal about this case: At the beginning of March 2024, a young woman named Charlotte unfortunately fell victim to a phishing attack, resulting in the theft of a considerable amount of money (€10,000). We (the police authorities) are currently conducting an investigation to identify the culprits, and we know that your assistance will be of paramount importance in apprehending them. It appears that she was targeted by a group of cybercriminals that has been active for several years, specializing in phishing campaigns. According to our information, this group has already scammed over a hundred people worldwide.

Time is of the essence. According to our sources, in two days, this group will disappear again, and our entire investigation could be jeopardized. Your mission is to work closely with us to locate this group before it is too late.

However, we urge you to be vigilant during your communications with us. Ensure that you provide us with high-quality information. After three incorrect submissions (submitting 3 incorrect flags on a challenge), our security system will detect this as suspicious activity and cut off our connection. This would potentially mean the end of your mission and a "failure" on your part.

We call for utmost caution and careful verification of the evidence you provide us. We are confident that together we will unmask the culprits! Once the mission is accepted, you also accept all the associated rules of conduct (read the regulations - investigation tips).

Good luck !

To confirm your commitment to this investigation, enter: hacko{enquete_acceptee}

日本語訳

調査員の皆さん、

この重要な任務をサポートしていただき、心から感謝します。

この事件についてお伝えできることは次のとおりです:2024年3月初め、シャーロットという若い女性がフィッシング攻撃の被害に遭い、1万ユーロ(約130万円)という多額の金銭を盗まれました。現在、我々(警察当局)は犯人を特定するための調査を行っており、皆さんの支援が犯人逮捕において極めて重要であると考えています。このグループは数年間活動しているフィッシングキャンペーンを専門とするサイバー犯罪者集団であることが判明しています。我々の情報によれば、このグループはすでに世界中で100人以上を騙してきました。

時間が非常に重要です。我々の情報源によると、2日後にこのグループは再び姿を消す予定であり、調査全体が危機に瀕する可能性があります。あなたの任務は、このグループを特定し、消える前に捕まえるために我々と密接に協力することです。

しかし、我々とのコミュニケーションにおいて警戒を怠らないよう強くお願いします。高品質な情報を提供するよう努めてください。チャレンジで3回の誤ったフラグを提出すると(誤ったフラグを3回提出すると)、我々のセキュリティシステムがそれを不審な活動とみなし、接続が切断されます。これは、あなたの任務の終了と「失敗」を意味する可能性があります。

証拠の慎重な確認と提供を強く求めます。我々は共に犯人を暴くことができると確信しています!ミッションを受け入れると、関連するすべての行動規範(規則-調査のヒント)にも同意したことになります。

健闘を祈ります!

この調査に対するコミットメントを確認するには、次のコードを入力してください:hacko{enquete_acceptee}

今回のOSINT CTFはストーリーがあり、本問題はストーリーのあらすじや設定を説明している問題です。

問題文の中にフラグが書かれており、それをそのまま提出すればOKでした。

フラグ: hacko{enquete_acceptee} (luminさんが2024-06-22 04:00:29 JSTに提出)

FR - Intrigue (0 point, 143 Solves)

Chères enquêtrices, chers enquêteurs,

Nous vous remercions de votre engagement à nous épauler dans cette mission cruciale.

Voici ce que nous pouvons vous révéler concernant cette affaire : Au début du mois de mars 2024, une jeune femme prénommée Charlotte a malheureusement été victime d'une attaque par phishing, entraînant le vol d'une somme considérable d'argent (10 000 €). Nous menons (les autorités policières) actuellement une enquête pour identifier les coupables et nous savons que votre aide sera d'une importance capitale pour les appréhender. Il semble qu'elle ait été ciblée par un groupe de cybercriminels sévissant depuis plusieurs années et spécialisé dans les campagnes de phishing. Selon nos informations, ce groupe a déjà escroqué plus d'une centaine de personnes à travers le monde.

Le temps presse. D'après nos sources, dans deux jours, ce groupe disparaîtra de nouveau et toute notre enquête risque de tomber à l'eau. Votre mission consiste donc à collaborer étroitement avec nous pour localiser ce groupe avant qu'il ne soit trop tard.

Nous vous prions toutefois d'être vigilants lors de vos communications avec nous. Assurez-vous de nous fournir des informations de qualité. Après trois soumissions incorrectes (submit de 3 flags incorrects sur un défi), notre système de sécurité détectera cela comme une activité suspecte et coupera la liaison qui nous lie. Cela signifierait potentiellement la fin de votre mission et un "échec" de votre part.

Nous appelons à la plus grande prudence et à bien vérifier les preuves que vous nous fournirez. Nous sommes convaincus qu'ensemble, nous parviendrons à démasquer les coupables ! Une fois la mission acceptée, vous acceptez par la même occasion toutes les règles de bienveillance liées à celle-ci (lire le règlement - tips de l'enquête).

Bon courage !

Pour valider votre engagement dans cette enquête entrez : hacko{enquete_acceptee}

ENG - Intrigue [lumin] (0 point, 143 Solves)と同じ問題です。

なぜか、フランス語と英語で別々の問題が提供されていました。

フラグも一緒です。

フラグ: hacko{enquete_acceptee} (luminさんが2024-06-22 04:00:38 JSTに提出)

Acte 1 : Charlotte

Le fil conducteur (12 point, 98 Solves)

🇬🇧 : According to the initial findings of the investigation, the crooks targeted Charlotte by exploiting the various information she left on the Internet.

The cybercriminal group seems to have left behind a considerable amount of evidence. It’s strange... They could play with us! Unfortunately, our knowledge of Charlotte is limited. However, she gave us one of her business cards.

Regarding this case, Charlotte asked for help online. Could you provide us the identity of the person who helped her?

Flag format : hacko{emmanuel_kant}

日本語訳

🇬🇧:調査の初期の発見によると、詐欺師たちはシャーロットがインターネットに残した様々な情報を利用して彼女を標的にしました。サイバー犯罪グループは大量の証拠を残しているようです。不思議ですね…彼らは私たちと遊んでいるのかもしれません。残念ながら、我々がシャーロットについて知っていることは限られています。しかし、彼女は私たちに名刺の一つを渡してくれました。

この件に関して、シャーロットはオンラインで助けを求めていました。彼女を助けた人の身元を教えていただけませんか?

フラグ形式:hacko{emmanuel_kant}

シャーロットが詐欺の被害にあった際に、シャーロットを助けた人物の名前を特定する問題です。

まず、名刺に書かれているシャーロットのフルネームである「Charlotte Nectoux」を検索。

Facebookアカウントを発見しました。

Facebookの投稿を調べてみたものの、助けを求めた相手の情報は見つからず…

他にもアカウントがあるのかもしれないと他のSNSも調べていたところ、luminさんがX(旧Twitter)のアカウントを、awamoriさんがLinkedinのアカウントを発見。

上記のアカウントの投稿を調べていったが、助けを求めた相手の情報は発見できず…

むしろ、他の問題や次の問題で使いそうな情報を発見していました。

再度Facebookを調べていたところ、以下の投稿が気になりました。

Je suis au fond du trou... !!!

Un mauvais clique sur cet email, manque de vigilance et c'est terminé... Je suis énervé contre moi même...

Merci de nouveau pour ton aide #A 😞🙏

https://www.facebook.com/permalink.php?story_fbid=pfbid02u62oLEvCUnycaaBBAzuzvTF8kZap2uX3H4mh6Snaa5wYJzuNyqfbsdcoNVuLhzK2l&id=61556792931249

日本語訳

私はどん底にいます…!!!

このメールを誤ってクリックしてしまい、不注意で全てが終わりました…自分に腹が立ちます…

改めて助けてくれてありがとう #A 😞🙏

どうやら、「#A」という人物がシャーロットを助けたようです。

また、以下の投稿も目を引きます。

C'est décidé, en cette période difficile, je vais me mettre au sport ! Je pense que cela ne pourra être que positif pour moi. Pour ceux qui veulent suivre mon aventure, ça se passe sur cette superbe application mobile de sport.

#semperinte #sport #adidasrunning

https://www.facebook.com/permalink.php?story_fbid=pfbid02eT2qQhcFLNXcxvdLeDDWXQ9am11dYG2qqNRTpFiGsh78Jqf5X5RHbQCsh9u5Qj69l&id=61556792931249

日本語訳

決めました、この困難な時期に、スポーツを始めます!これは私にとってプラスになるに違いありません。私の冒険をフォローしたい方は、この素晴らしいスポーツ用モバイルアプリをご覧ください。

#semperinte #sport #adidasrunning

どうやら、シャーロットはAdidas Runningをしているようです。

チーム内で、Adidas RunningってSNS機能あるのだろうか?という話題になり、Adidas Running アプリを入れてみることに。

Adidas Runningアプリで「Charlotte Nectoux」と検索すると、アカウントがあることを確認。

また、「Charlotte Nectoux」が唯一フォローしているアカウントが「Ainoa Fernandez」であることも確認。

Facebookの投稿から、「#A」という人物がシャーロットを助けていたらしいことから、「Ainoa Fernandez」がシャーロットを助けた人物であると決め打ち。

フラグフォーマットに合わせてsubmitしたところ、correct。

フラグ: hacko{ainoa_fernandez} (zackey / heuristicsが2024-06-22 05:26:31 JSTに提出)

実質最初の問題ですが、競技開始直後に解いた人数が非常に少なかったことから、競技開始から23分後の2024-06-22 04:23 JSTに、ヒント解放が6ポイント消費から1ポイント消費に変わりました。

この問題を解かないと、他の問題が解放されないため、参加した方の大きな壁になっていました。

Solvesが140前後から98に減少していることから、約40チームがここで離脱していることがわかります。

また、後で判明したことですが、Adidas Runningのシャーロットのアクティビティにある2024-05-06 18:39のメディテーションで、シャーロットとアイノアの会話があり、そこからアイノアがシャーロットを助けたことが確定するようでした。

Lien malveillant (12 point, 83 Solves)

🇬🇧 : Congratulations, you finished your first mission!

We tried to contact Ainoa, but unfortunately our efforts were in vain...

Can you tell us which malicious link Charlotte unfortunately clicked on?

Flag format : hacko{https://test.fr}

日本語訳

🇬🇧:おめでとうございます、最初の任務を完了しました!

私たちはアイノアに連絡を試みましたが、残念ながら無駄でした…

シャーロットが誤ってクリックしてしまった悪意のあるリンクを教えていただけますか?

フラグ形式:hacko{https://test.fr}

シャーロットがフィッシング詐欺にあった際に踏んでしまった悪意のあるリンクのURLを特定する問題です。

まず、開催前:プロローグおよびトレーラー動画の確認を振り返って、犯人はcic.frに似せたフィッシングサイトを作成し、シャーロットからお金を騙し取ったのではないか?という話になりました。

ですが、動画自体をくまなく見ても、フィッシングサイトのURLを特定するのは困難だったため、他の手掛かりを探しはじめます。

また、ストーリーがあるタイプのOSINT CTFでは、過去の問題で使用した情報をもとに新たな問題を解くこともあり、情報整理が重要です。

ここで、ykameさんに、動画の情報や各種SNSの情報をまとめて、登場人物毎の情報を整理する役割を担っていただきました。

ykameさんによってまとめていただいたシャーロットの情報を以下に示します。

名前 Charlotte Nectoux

職歴 Carrefour 2019年1月から現職2月 新しいマーケティングのプロジェクトが進行中

2月25日 17:07 CICのフィッシング被害に遭う

2月27日 マルウェア感染したと考えられる

2月28日 交際中

2月29日 パリ(Ile-de-France)にいる

3月9日 休暇が始まる

3月12日 体調を崩してしまった

3月14日 去年の休暇にスイスに行っていたとみられる画像up

3月19日 2回目のフィッシング被害に遭う

3月21日 警察が見つけてくれることを期待している

3月29日 忘れたいような出来事が発生する

4月5日 仕事に行くときはエッフェル塔の近くを通り過ぎることを投稿

4月16日 誰もが知っているパスワードを使っていたことが発覚

6月13日 警察にて調査が続けられている

6月22日 今日はとても大事な日SNS

https://www.linkedin.com/in/charlotte-nectoux/

https://twitter.com/CN_CumSpe

https://www.facebook.com/profile.php?id=61556792931249

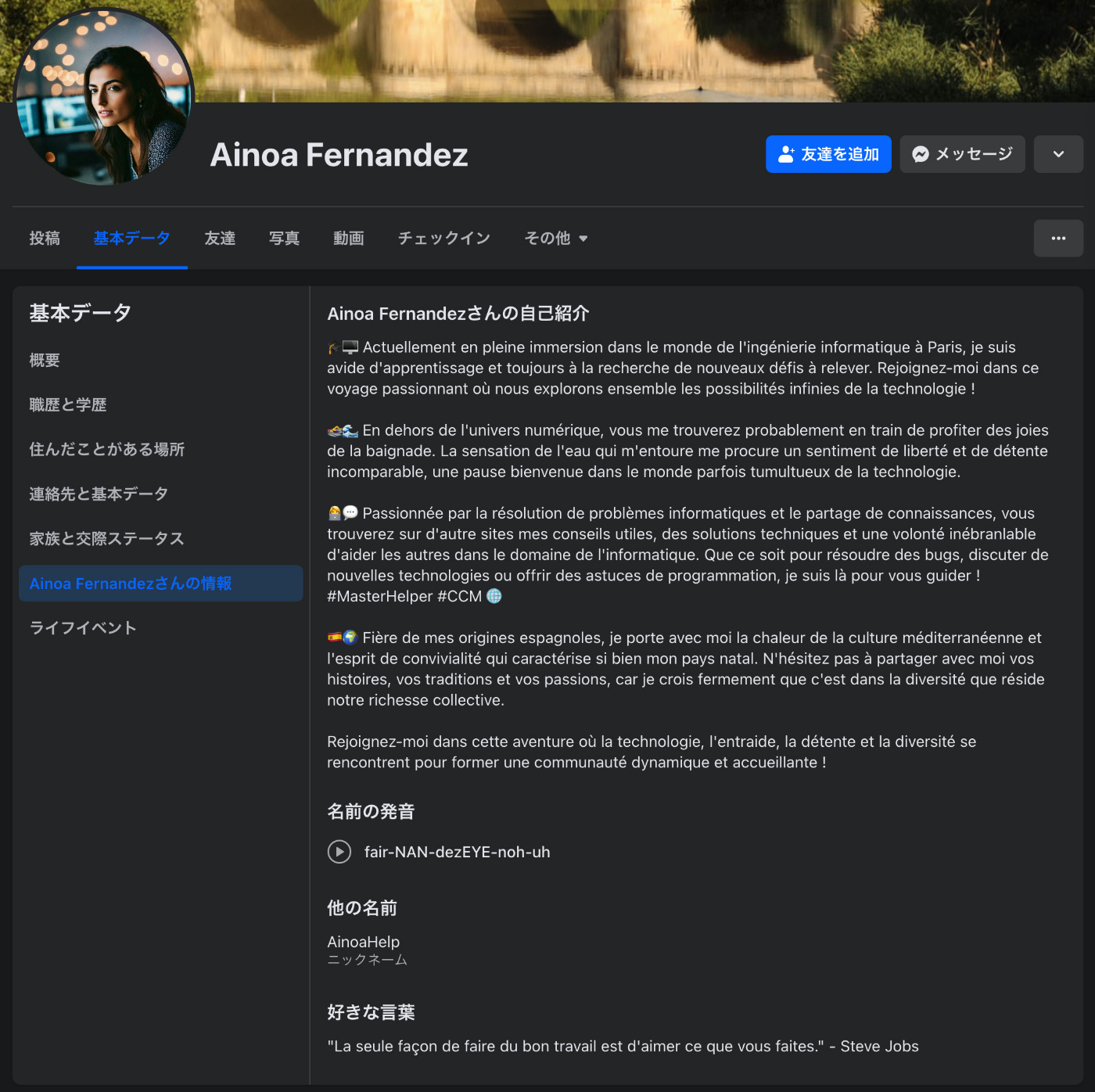

調査の方では、luminさんがアイノア(Ainoa Fernandez)のFacebookアカウントを発見。

Facebookの基本データ→Ainoa Fernandezの情報を確認すると、「AinoaHelp」というハンドルネームを使用しているらしいことがわかります。

「AinoaHelp」という名前で検索すると、CCMというフランスのIT専門のYahoo!知恵袋的なサービスがヒットします。

ここの投稿で、awamoriさんやluminさんがAinoaHelpというアカウントを見つけます。

AinoaHelpの投稿を追っていくと、以下のスレッドが見つかります。

AinoaHelpが受け取ったメールの内容を投稿しており、cic.frのリンクをごまかしているところが見つかります。

ここの投稿で、awamoriさんやluminさんがAinoaHelpというアカウントを見つけます。

AinoaHelpの投稿を追っていくと、以下のスレッドが見つかります。

AinoaHelpが受け取ったメールの内容を投稿しており、cic.frのリンクをごまかしているところが見つかります。

<a href='https://d0cum3nts-clc.we3bly.com/'>https://www.clc.fr/fr/authentification.html

これが答えのようです。

フラグフォーマットに合わせて、sumbitしたらcorrect。

フラグ: hacko{https://d0cum3nts-clc.we3bly.com/} (luminさんが2024-06-22 06:25:53 JSTに提出)

動画に写っていたフィッシングメールは、上のHTMLメールだったようです。

また、ykameさんにまとめていただいた、この時点でのアイノアの情報を以下に示します。

AINOA FERNANDEZ

スペイン人 パレンシア出身 パリ在住 独身SNS

https://www.facebook.com/profile.php?id=61559173776963

https://forums.commentcamarche.net/forum/affich-38016363-impossible-de-creer-un-2eme-profil-facebook

HN:AinoaHelp5月9日 数週間の試験の後、3連休で喜んでいる

5月10日 スペインが恋しい(フランスにいる)

5月30日 授業から離れて週末を山で過ごす

"Oh soleil !" (16 point, 62 Solves)

🇬🇧 : Unfortunately, Charlotte discloses too much personal information online...

The proof is that she even talks about her last vacation... Could you tell us which city Charlotte went to last summer?

(This may impact the investigation!)

Flag format : hacko{ahrensbok}

日本語訳

🇬🇧:残念ながら、シャーロットはオンラインであまりにも多くの個人情報を公開しています…

その証拠に、彼女は最後の休暇についてさえ話しています… シャーロットが昨年の夏に訪れた都市を教えていただけますか?

(これは調査に影響を与える可能性があります!)

フラグ形式:hacko{ahrensbok}

シャーロットが昨年の夏に休暇として訪れた都市を特定する問題です。

休暇について触れている投稿はX(Twitter)にありました。

Petit souvenir de mes vacances de l'an dernier !

Quel pays magnifique... 🤩

https://x.com/CN_CumSpe/status/1767963869924733134

日本語訳

昨年の休暇のちょっとした思い出!

なんて素晴らしい国なんでしょう… 🤩

画像をGoogle Lensにかければ、船は特定できます。

ブリエンツ湖を周遊している船のようです。

ブリエンツ湖は大きく、どの都市から撮影した写真なのかを特定する必要があります。

船の向こう側に写っている山の形や湖沿いの建物を参考に、Googleストリートビューを使用して、場所を特定していきます。

ykameさんがBönigen付近の360度画像を発見。

これが答えのようです。

フラグフォーマットに合わせて、sumbitしたらcorrect。

フラグ: hacko{bonigen} (ykameさんが2024-06-22 06:59:24 JSTに提出)

Intimité (16 point, 56 Solves)

🇬🇧 : Switzerland, what a beautiful country... let's get back to business

You find that Charlotte is very talkative online… She is certainly not aware of the dangers of the Internet! The hackers have surely found, through its various networks, confidential information about it. Information they have surely exploited!

But which ones...?

What was Charlotte's Facebook password in 2019 ?

Flag format : hacko{password123!} (avec les majuscules si il y'en a / with capitals if any)

日本語訳

🇬🇧:スイス、なんて美しい国でしょう…さあ、仕事に戻りましょう。

シャーロットがオンラインで非常に話し好きであることがわかります…彼女はインターネットの危険性にまったく気付いていないのでしょう!ハッカーたちは彼女のさまざまなネットワークを通じて、彼女に関する機密情報を確実に見つけたことでしょう。そして、その情報を確実に悪用しています!

でも、どの情報を…?

シャーロットの2019年のFacebookパスワードは何でしたか?

フラグ形式:hacko{password123!}(大文字が含まれている場合はそのまま入力)

2019年時点のシャーロットのFacebookのログインパスワードを特定する問題です。

シャーロットは、X(Twitter)で、パスワードに関する内容について投稿していました。

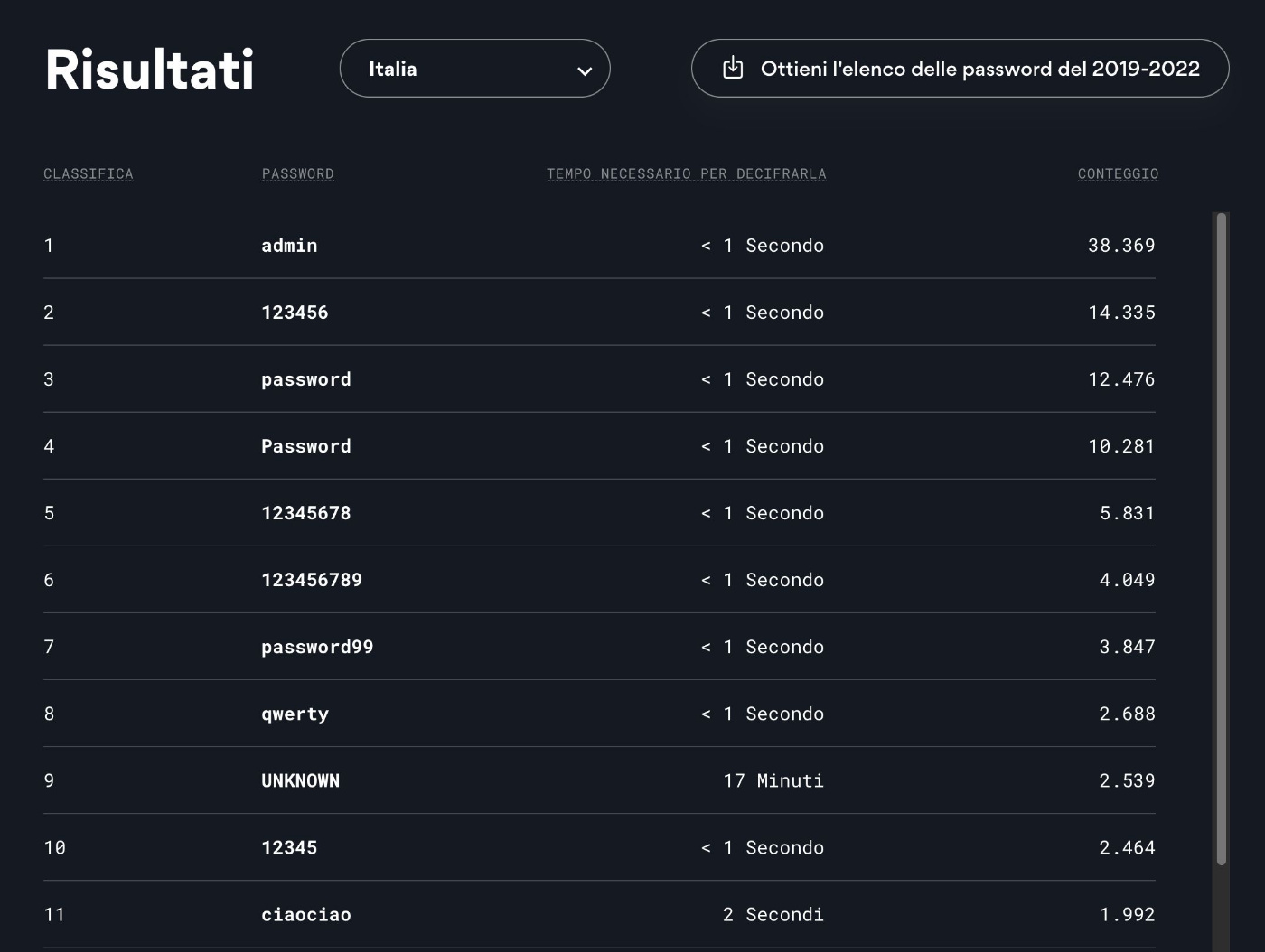

Grazie a un sito famoso, mi sono appena reso conto che sto usando una password nota a tutti dal 2023... Bastano solo 02 secondi a individui malintenzionati per violarla... Che negligenza la mia ! 🥴

https://x.com/CN_CumSpe/status/1780210574044840015

日本語訳

有名なサイトのおかげで、私は2023年から誰もが知っているパスワードを使っていたことに気付きました…悪意のある人々がそれを破るのにわずか2秒しかかかりません…私の不注意ですね!🥴

Ho visto questa informazione su un sito che elenca le 200 password più utilizzate nel 2023. Dovrei sicuramente pensare a cambiare la mia password di accesso al mio drive... 🇮🇹

https://x.com/CN_CumSpe/status/1789227461978255423

日本語訳

私はこの情報を、2023年に最も多く使用された200のパスワードを一覧にしているサイトで見ました。確実に自分のドライブのアクセスパスワードを変更することを考えるべきですね… 🇮🇹

200のパスワードを一覧にしているサイトという情報から、NordPassが出しているパスワード使用率ランキングをykameさんとluminさんが発見します。

このランキングには、パスワード解読までに要する時間も記載されており、ここで2秒と書かれているパスワードのどれかなのでは?という話題になります。

また、先ほどのX(Twitter)の投稿で、🇮🇹(イタリアの国旗)をポストしていることから、イタリアでのランキングに、ちょうど2秒で突破されるパスワード「ciaociao」があることをluminさんが発見します。

これが答えなのでは!ということで、フラグフォーマットに合わせて、sumbitしたらincorrect(incorrect flag: hacko{ciaociao})。

まさかの失敗。

他の手掛かりを探し始めます。

2024-06-22 09:18 JSTに、運営から本問題についてのフリーヒントが投下されます。

🚨 FREE HINT : CHALLENGE "INTIMITÉ" 🚨

Un post de Charlotte sur ce célèbre réseau social professionnel semble intéressant.

Il mentionne un "lien", mais malheureusement il n'est pas cliquable. Une alternative pour trouver le lien est potentiellement trouvable !

A post by Charlotte on this famous professional social network seems interesting.

It mentions a "link," but unfortunately it is not clickable. An alternative way to find the link may be possible !

日本語訳

無料ヒント:チャレンジ「INTIMITÉ」

シャーロットがこの有名なプロフェッショナルソーシャルネットワークに投稿した内容は興味深いものです。

投稿には「リンク」が記載されていますが、残念ながらクリックできません。リンクを見つけるための代替方法があるかもしれません!

シャーロットがこの有名なプロフェッショナルソーシャルネットワークに投稿した内容は興味深いものです。

投稿には「リンク」が記載されていますが、残念ながらクリックできません。リンクを見つけるための代替方法があるかもしれません!

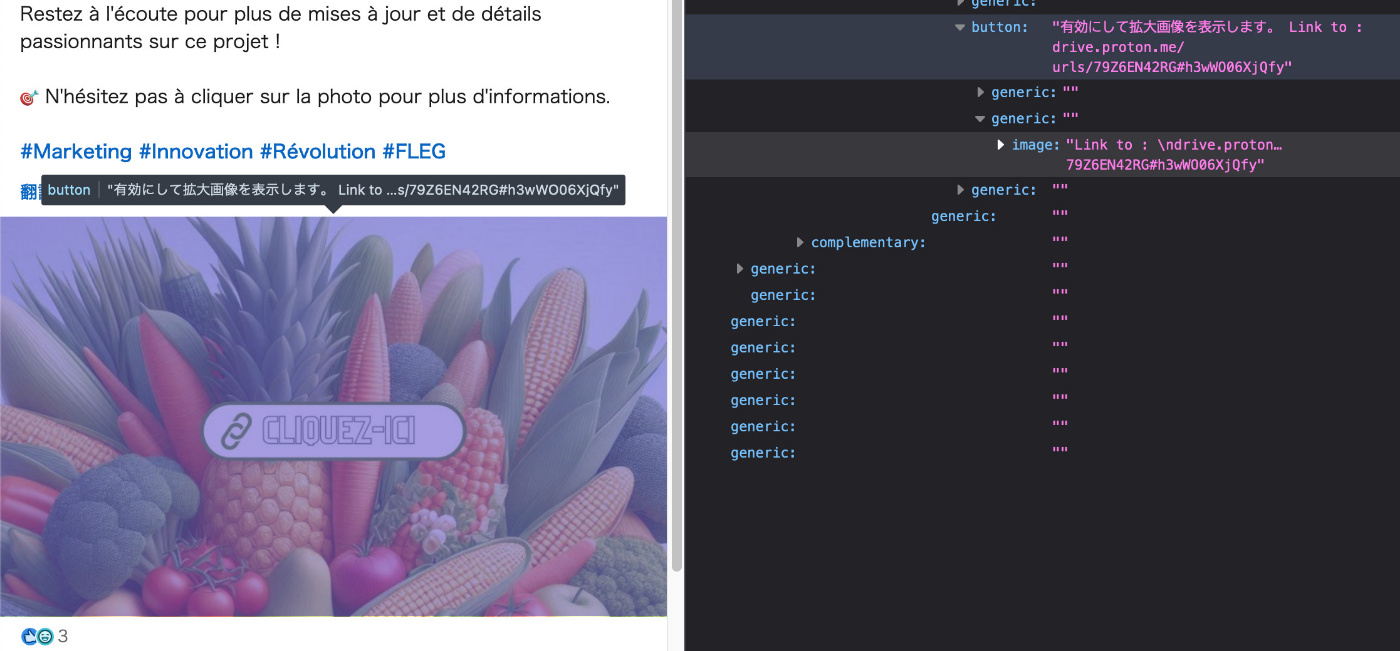

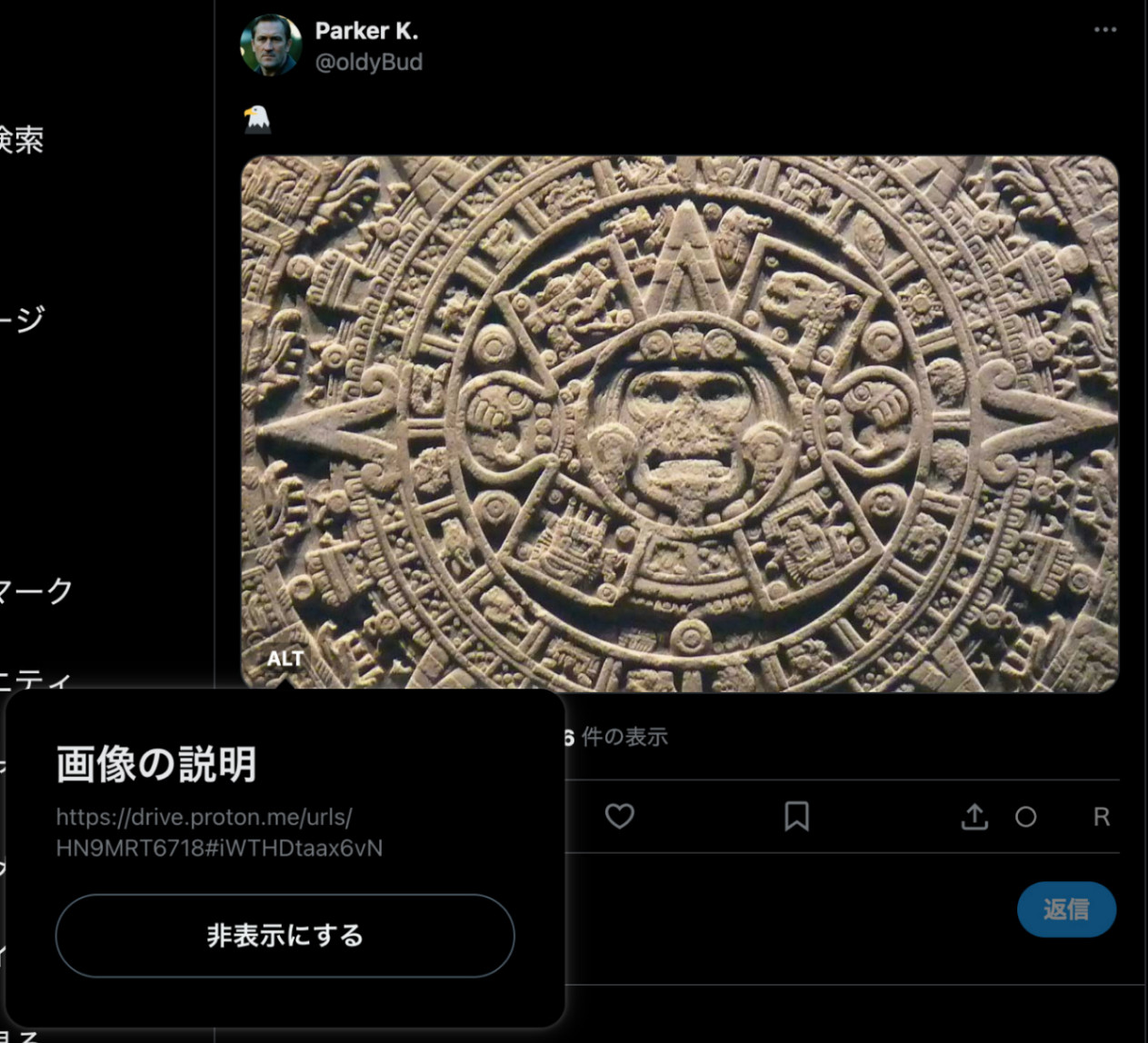

Linkedinの投稿を見ていた際に、CLIQUEZ-ICI(フランス語で、「ここをクリック」という意味)と書かれているのに、クリックしても何も起きない画像があったことを思い出します。

そして、フリーヒントには、なぜか「alt」のところの文字が強調されています。

ここで、画像のalt情報に何かあるのかな?と思い、調べてみるとヒット!

Proton Driveへのリンクが隠されていました。

ここで、先ほどluminさんが見つけたパスワード「ciaociao」を入力すると、ドライブの中身にアクセスすることができます。

ここで、先ほどluminさんが見つけたパスワード「ciaociao」を入力すると、ドライブの中身にアクセスすることができます。

X(Twitter)で、Driveのパスワードを変更しなきゃと言っていたのはこのことでした。

Proton Driveの中身はzip化しても68MB分のデータが膨大かつ雑多にファイルが置かれているため、詳細は省いて、必要なものだけ取り上げて説明します。

中身が気になる方は、2024-07-15 09:05 JST時点では、まだ閲覧・ダウンロード可能だったので確認してみると良いかもしれません(何があっても責任は負いません)。

膨大かつ雑多なファイル群の中から、Facebookのパスワード情報をメモしているxlsxファイルを2つ発見します。

ファイルパスは、

- Drive Perso/Archives/nav/CHROME_HISTORY_MMXIX.xlsx

- Drive Perso/Archives/nav/CHROME_HISTORY_MMXVIII.xlsx

です。

XIX(19)では、

Facebook,https://www.Facebook.com/,charlotte_nectoux@proton.me,FBcharlotte123456--,réseau social

XVIII(18)では、

Facebook,https://www.Facebook.com/,charlotte_nectoux@proton.me,FacebookCharlotte148-,réseau socia

となっており、

XVIII(18)ならパスワードは「FacebookCharlotte148-」、XIX(19)ならパスワードは「FBcharlotte123456--」となります。

どちらのパスワードをsubmitするかという話になり、相談したところ、2019年のパスワードだから「XIX(19)」の方ではないかとなり、フラグフォーマットを合わせてsumbitしたらcorrect。

フラグ: hacko{FBcharlotte123456--} (zackey / heuristicsが2024-06-22 10:24:34 JSTに提出)

Proton Driveには、シャーロットの情報が仕事や私事など多数の情報が含まれており、ykameさんとawamoriさんにそれらをまとめていただきました。

Proton Driveの情報を追加したシャーロットの情報まとめを以下に示します。

Charlotte Nectoux

名前 Charlotte Nectoux

職歴 Carrefour 2019年1月から現職2018年1月15日 CIC銀行に口座を開設、オンラインバンクを利用

2023年5月10日 開発チームとミーティング、次のスプリントの計画について話し合う

2023年8月22日 歯医者で定期検診を受ける

2023年11月17日 研究プロジェクトを学科で発表する

2月 新しいマーケティングのプロジェクト(#nouveauprojet)が進行中

2月3日 販売パートナーと電話会議を行い、四半期の販売目標について話し合う

2月25日 17:07 CICのフィッシング被害に遭う

2月27日 マルウェア感染したと考えられる

2月28日 交際を開始した

2月29日 パリ(Ile-de-France)にいる

3月1日 銀行から口座の登録証明に関する文書を受け取る、住居証明書を発行、口座の振り込み証明に関する文書

3月9日 休暇が始まる

3月12日 体調を崩してしまった

3月13日12:45 Ainoaへ30ユーロ送金(ainoa@protonmail.com)

3月14日 去年の休暇にスイスに行っていたとみられる画像up

3月19日 2回目のフィッシング被害に遭う

3月21日 警察が見つけてくれることを期待している

3月29日 忘れたいような出来事が発生する

4月5日 仕事に行くときはエッフェル塔の近くを通り過ぎることを投稿

4月16日 誰もが知っているパスワードを使っていたことが発覚

4月28日 マーケティング・チームとランチし新しいキャンペーンのアイディア出し

5月2日9:50 Adidas Runningに瞑想を記録する

6月13日 警察にて調査が続けられている

7月12日 PMのベストプラクティスのトレーニング

6月22日 今日はとても大事な日

9月19日 財務コンサルタントと打ち合わせを行い予算予測を見直す

10月30日 業界会議で技術の進歩について発表

12月5日 上司との年次評価面談

12月20日 会社のクリスマス パーティー - チームへの感謝のスピーチを計画するSNS

https://www.linkedin.com/in/charlotte-nectoux/

https://twitter.com/CN_CumSpe

https://www.facebook.com/profile.php?id=61556792931249※Twitterの過去の投稿を削除しないと、というコメントあり

マーケティング名:STATS-ARGENT.xlsx

野菜の入荷情報:Travail - Products.xlsx

スーパーマーケットへコンサルタントとして応募した際の情報

Bouygues Telecom Business – Distribution:レンタルサービス規約:cg_loc_btbd.pdf

カナダでの生活、勉強、仕事に関するガイド:Desjardins

2月に異動:IBAN: FR6230002000505569161492F54, ID: 18984158、Banque CIC 4 B Place Des Victoires

「アクセスの鍵は、コンテナ自体のアイデンティティにある」

シャーロットのProton Driveの情報を追加したアイノアの情報まとめを以下に示します。

AINOA FERNANDEZ

スペイン人 パレンシア出身 パリ在住 独身

生年月日:1990/3/11

ainoa@protonmail.comSNS

https://www.facebook.com/profile.php?id=61559173776963

https://forums.commentcamarche.net/forum/affich-38016363-impossible-de-creer-un-2eme-profil-facebook

HN:AinoaHelp3月14日 AinoaHelpでCharlotteが踏んだフィッシングメールを調査依頼で出す

3月15日 AinoaHelpで2通目のメールを調査依頼で出す

5月9日 数週間の試験の後、3連休で喜んでいる

5月10日 スペインが恋しい(フランスにいる)

5月30日 授業から離れて週末を山で過ごす

Revendication (16 point, 53 Solves)

🇬🇧 : According to our information on this group of cybercriminals, they persist in claiming their act and even mock their victim! It is very likely that they claimed their action against Charlotte.

Can you find the name of the group behind this scam?

Flag format : hacko{lod-980}

日本語訳

🇬🇧:このサイバー犯罪グループに関する我々の情報によると、彼らは自分たちの行為を主張し続け、さらには被害者を嘲笑しています。シャーロットに対する行為を彼らが主張している可能性が非常に高いです。

この詐欺の背後にいるグループの名前を見つけることができますか?

フラグ形式:hacko{lod-980}

シャーロットを騙したサイバー犯罪グループのグループ名を特定する問題です。

ストーリーがあるタイプのOSINT CTFにおいて、サイバー犯罪グループが出る場合、自分たちが成し遂げたということを顕示するために、どこかに足跡や署名をわざと残しているケースが多いです。

今回は、まだシャーロットのProton Driveの中で使用していないファイル・意味がわからないファイルなどがあったので、それらのファイルの中に足跡が残っている可能性を考えて、Proton Driveの中身をもっと調べることにしました。

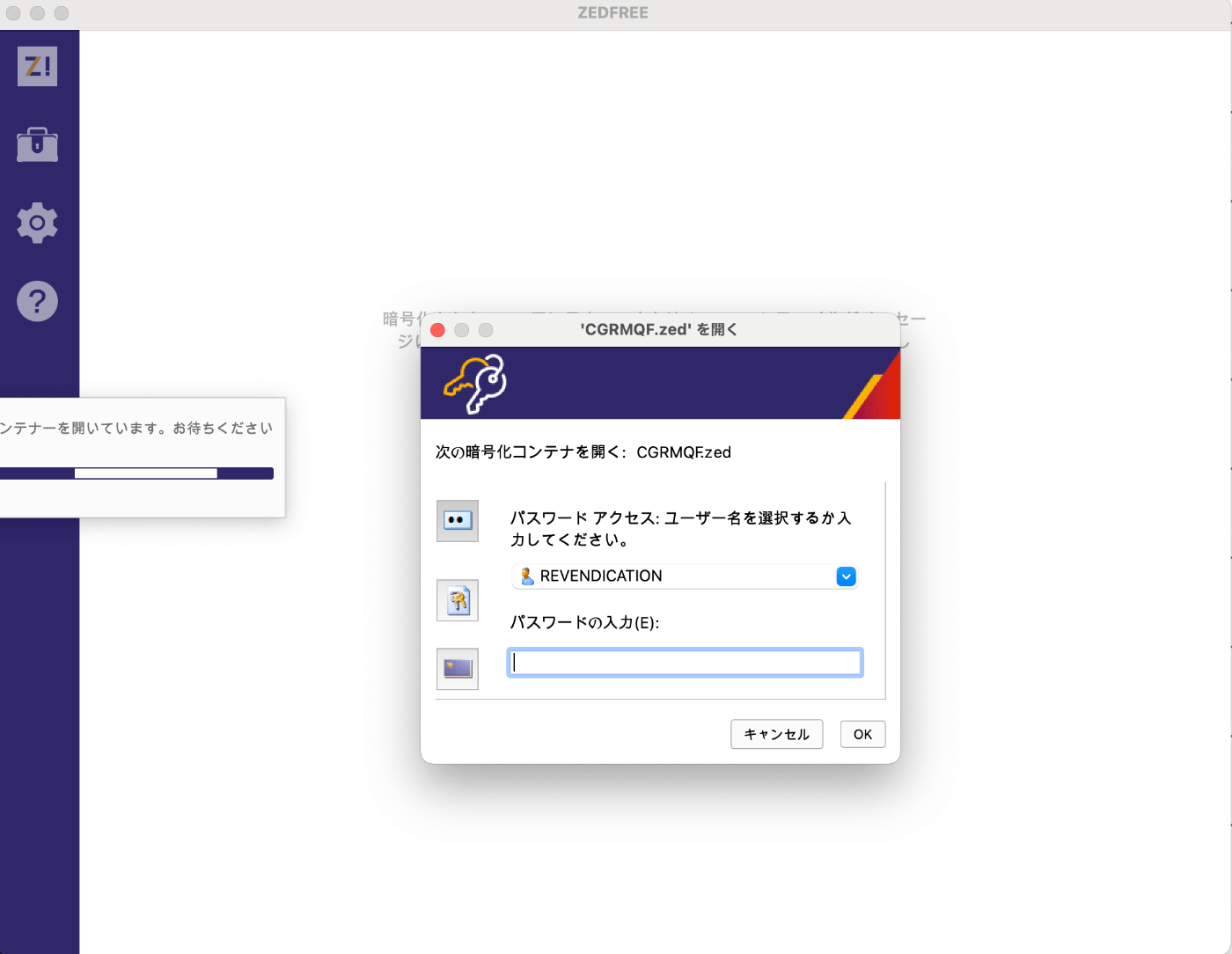

luminさんがArchives/CGRMQF.zedをCGRMQF.zed.sewにし、7zで展開すると、zedCFSTG_PGI_SEAL_STREAMというファイルと以下の画像ファイルのアイコンが抽出できることを確認しました。

以下のサービスによるEncryptionなのではないかとなりました。

ZEDFREEをダウンロード&インストールして、ZEDFREEでCGRMQF.zedをドラッグ&ドロップすると、パスワードの入力を求められます。

パスワードは、ファイル名と同じ「CGRMQF」でした。

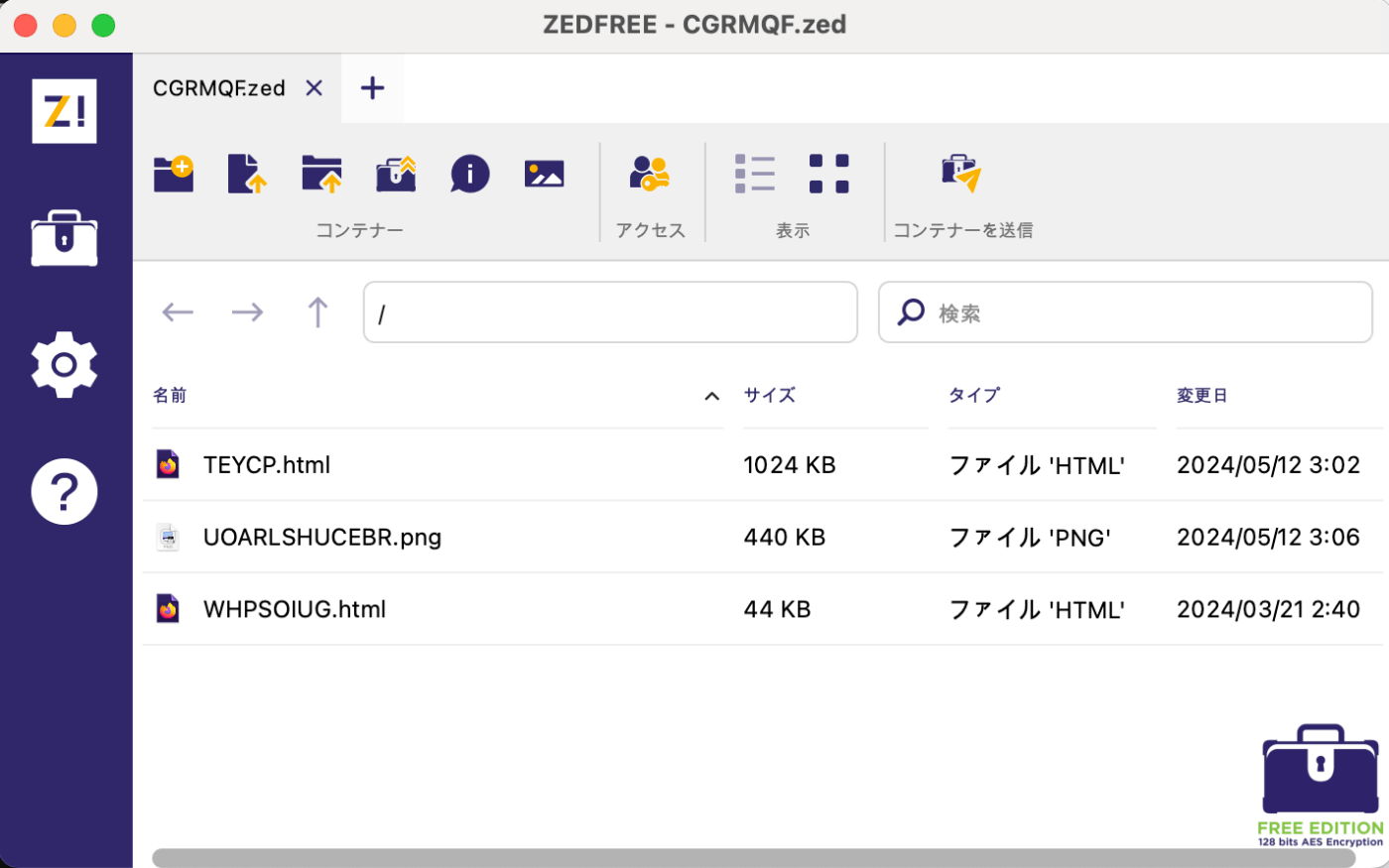

中には、以下のファイルが入っています。

TEYCP.htmlに書かれている以下の名前が、サイバー犯罪グループだとわかります。

@APT-509

フラグフォーマットを合わせてsumbitしたらcorrect。

フラグ: hacko{apt-509} (luminさんが2024-06-22 13:45:25 JSTに提出)

また、luminさんは、TEYCPやWHPSOIUGがヴィジュネル暗号によるものだということも特定していました。

UOARLSHUCEBR.pngの下部に「KEY: HAHA」と書かれており、これを使用してデコードすれば、本当の意味がわかります。

- TEYCP → MERCI

- WHPSOIUG → PHISHING

- UOARLSHUCEBR → notresauveur → Notre-Sauveur

ヴィジュネル暗号のデコードは、以下のページで可能です。

これにて、「Acte 1 : Charlotte」は終了です。

詐欺被害にあったシャーロットが公開していた情報を追っていくことで、サイバー犯罪グループが「APT 509」という名前であることを特定することができました。

Acte2以降は、並列して複数の問題を解ける形式が増えていきます。

ですので、Acte2、Acte3、Acte4、Acte5で、Acte5の問題のほうがActe3の問題よりも先に解けているといった状況が往々にして発生しているのですが、今回のWriteupでは、カテゴリ毎に記載します。

同カテゴリ内では、先に解けた問題から記載します。

Acte 2 : Cybercriminels

Site vitrine (20 point, 45 Solves)

🇬🇧 : With your precise information, we were able to update our investigation file.

We now have a better understanding of how Charlotte was framed. This cybercriminal group is not ashamed of anything and clearly claims their act.

Their behavior suggests that they must surely proudly expose their malicious activity on the web.

Through which site do they claim their activity?

Flag format : hacko{https://url.dusite.uk}

日本語訳

🇬🇧:あなたの正確な情報のおかげで、調査ファイルを更新することができました。

シャーロットがどのようにして陥れられたかが、今ではよく理解できました。このサイバー犯罪グループは何も恥じることなく、自分たちの行為をはっきりと主張しています。

彼らの行動から、彼らがウェブ上で悪意のある活動を誇らしげにさらしていることがわかります。

どのサイトで彼らは自分たちの活動を主張していますか?

フラグ形式:hacko{https://url.dusite.uk}

サイバー犯罪グループ「APT 509」のWebサイトのURLを特定する問題です。

luminさんが、APT-509のYouTubeチャンネルを発見します。

APT-509のYouTubeチャンネルには、一つの動画がアップロードされています。

動画を再生すればわかると思いますが、音声にモールス信号が入っています。

動画の音声だけを抽出し、解読すると、「VIDEOS ARE NOT JUST PUBLIC」の繰り返しであることがわかります。

解読には、以下のWebページを使用しました。

「VIDEOS ARE NOT JUST PUBLIC」なので、YouTubeで一般公開ではなく、限定公開されている動画なのでは?という話題になります。

ここで、awamoriさんがUnlisted Videosというサイトで「APT 509」と検索すると、以下の動画がヒットすることを発見します。

限定公開になっているYouTubeの動画は以下です。

動画中に写るブラウザのタブや文書、デスクトップに写る付箋の内容から、luminさんがURLを特定します。

以上より、URLがhttps://v3rryb4dhackerapt509.wordpress.com/であることが推測され、実際にアクセスしてみると存在していることが分かります。

フラグフォーマットを合わせてsumbitしたらcorrect。

フラグ: hacko{https://v3rryb4dhackerapt509.wordpress.com} (luminさんが2024-06-22 15:37:58 JSTに提出)

このWriteupを書いている2024-07-15 15:31 JSTでも、Webサイトは閲覧可能でしたので、閲覧してみると良いかもしれません(何があっても責任は負いません)。

Ghosts really ?! (12 point, 34 Solves)

EN: A showcase site... Their various offers are exposed without any reservation... Phishing-as-a-service!

How can this site have a good reputation... We have something interesting!

Thoroughly and comprehensively investigate this site. From what we have discovered on Charlotte’s Drive, it seems that some members of this group are not very discreet about their malicious activity.

We even believe that they are able to disclose information about them on this site.

Can you tell us how long their site has been open?

(P.S.: The WordPress dates found in the source code and the SSL certificates of the pages (etc) should not be taken into account.)

Flag format : hacko{AAAA-MM-DD}

日本語訳

EN: ショーケースサイト…彼らのさまざまなオファーが何の躊躇もなく公開されています…フィッシング・アズ・ア・サービス!

どうしてこのサイトが良い評判を持てるのでしょうか…興味深いものを見つけました!

このサイトを徹底的かつ包括的に調査してください。シャーロットのドライブで発見した情報によると、このグループの一部のメンバーは悪意のある活動についてあまり慎重ではないようです。

彼らがこのサイト上で自分たちに関する情報を公開している可能性があるとさえ思います。

彼らのサイトがいつから開設されているか教えていただけますか?

(P.S.:ソースコードに見つかるWordPressの日付やページのSSL証明書などは考慮しないでください。)

フラグ形式:hacko{AAAA-MM-DD}

APT 509のWebサイトがいつから開設されているかを特定する問題です。

APT 509のWebサイトを閲覧すると、https://v3rryb4dhackerapt509.wordpress.com/about/で、「Created by: APT 509 – Last modified: 04/03/2024」となっていることがわかります。

これが答えなのでは!ということで、フラグフォーマットに合わせて、sumbitしたらincorrect(incorrect flag: hacko{2024-03-04})。

流石に簡単すぎるか。

https://v3rryb4dhackerapt509.wordpress.com/のWayback Machineを確認すると、複数のアーカイブがあることが確認できる。

を確認すると、以下の文章が書かれていた。

New APT509 Website

Article by NeverBeAlone12 – Last modified: 08/06/2024

We were pleased to present you with the newly indexed showcase site of APT 509 on February 07th. The old site has been deleted and is forgotten forever.

以上より、2024-02-07に新しいWebサイトに移行したことがわかります。

フラグフォーマットに合わせて、sumbitしたらcorrect。

フラグ: hacko{2024-02-07} (zackey / heuristicsが2024-06-22 16:43:31 JSTに提出)

これで、「Acte 2 : Cybercriminels」は終了です。

サイバー犯罪グループ「APT 509」を追っていくことで、「NeverBeAlone12」という名前を手に入れることができました。

Acte 3 : Fortune

Banker (16 point, 29 Solves)

[👁️]

🇬🇧 : You are now stepping back from the information you have and decide to learn more about Charlotte’s loss of money.

To do this, you focus on the fraudulent transaction of which she was a victim.

Given their malicious practice, it is likely that this large group makes significant profits! One person is probably dedicated full time to managing their cash flow and even to their legal protection.

This person most likely communicates with other APT 509 members via online notes!

Can you identify the member of APT509 responsible for these tasks and let us know their profession based on these notes ?

Flag format : hacko{avocat_editeur_juridique} (en français / in french - on cherche bien 3 mots,we're looking for 3 words)

日本語訳

[👁️]

🇬🇧:今持っている情報から一歩引いて、シャーロットの金銭損失についてもっと知ることに決めました。

これを行うために、彼女が被害に遭った不正取引に焦点を当てます。

彼らの悪意ある手口を考えると、この大規模なグループはかなりの利益を上げている可能性があります!おそらく、現金の管理や法的保護を担当している人物がフルタイムで存在するでしょう。

この人物は、オンラインノートを通じて他のAPT509メンバーと連絡を取っている可能性が高いです!

これらのノートに基づいて、これらのタスクを担当しているAPT509のメンバーを特定し、その職業を教えてください。

フラグ形式:hacko{avocat_editeur_juridique}(フランス語で3つの単語を探しています)

APT 509のメンバーとそのメンバーの職業を特定する問題です。

👁️のマークがあるため、インタラクション要素があるということがわかります。

シャーロットのProton Driveに、銀行の取引履歴が書かれてたファイルがありました。 ファイルパスを以下に示します。

- Drive Perso/Archives/Pro/ARGENTARIA/RELEVE-BANCAIRE-02-2024.html

- Drive Perso/Archives/Pro/ARGENTARIA/RELEVE-BANCAIRE-03-2024.html

RELEVE-BANCAIRE-03-2024.htmlの中に、とんでもなく大きなお金の取引が見つかります。

Virement vers compte bancaire

Numéro de transaction: 487498

Date: 2024-03-18 23:37:12

Montant: 10-000 euros

Destinataire: challenge_hackosint_bk@outlook.com

インタラクション要素があると言っているので、challenge_hackosint_bk@outlook.comにメールを送信してみる。

そうすると、以下のメールが返ってきた。

Hello, why are you contacting us? Please specify in the email subject the reason for your contact:

To get information about a transaction -> [INFORMATION]

To get in touch with the bank -> [CONTACT]

From: dummy.osint.ctf.37564 dummy.osint.ctf.37564@proton.me

Sent: Sunday, June 23, 2024 3:31:01 AM

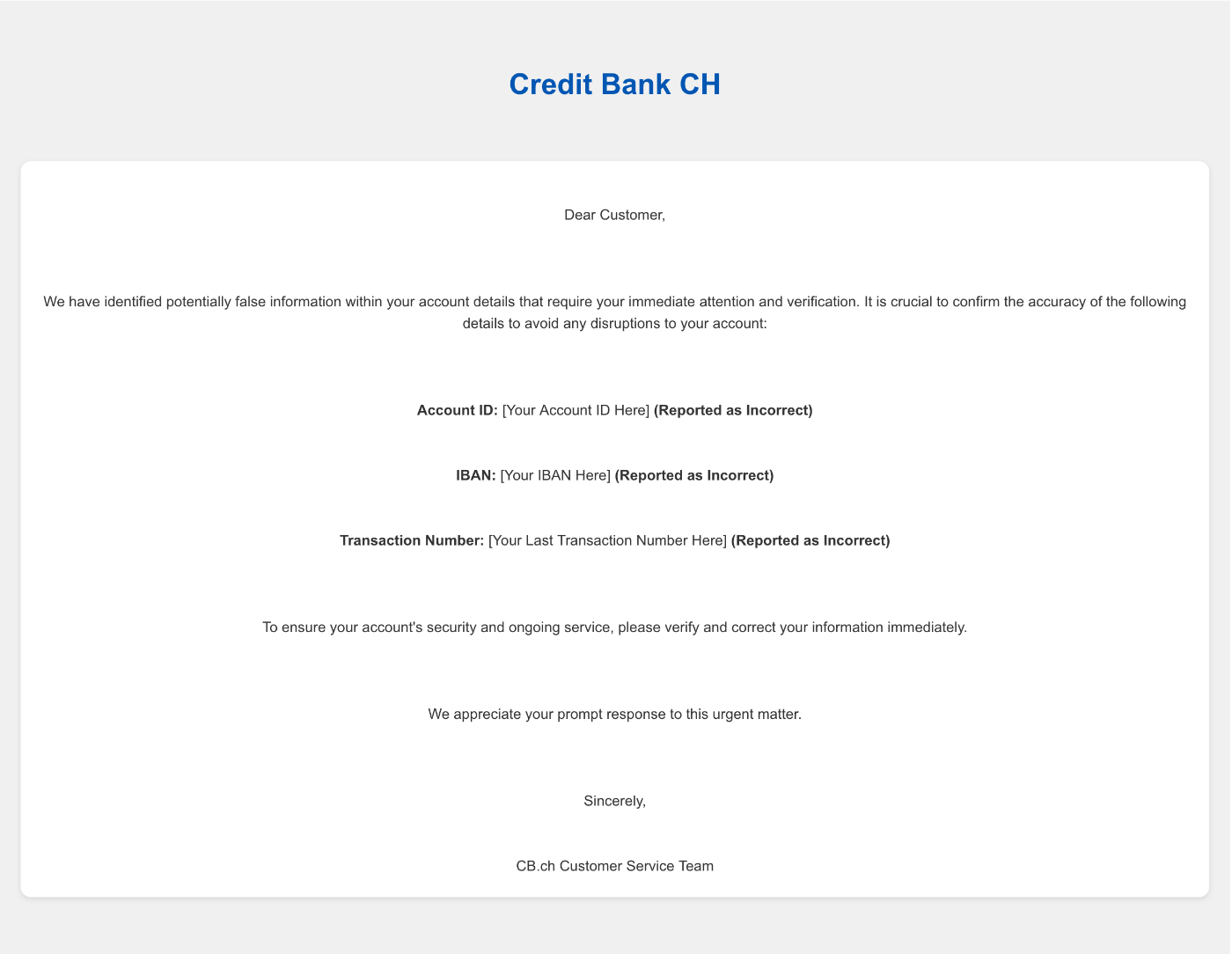

件名に、[INFORMATION]をつけてメールを送信すると、以下の内容のメールが返ってきます。

Account ID、IBAN、Transaction Numberは、RELEVE-BANCAIRE-03-2024.htmlに記載されています。

この内容を追加して、再度challenge_hackosint_bk@outlook.comにメールを送信します。

Account ID: FR6230003000505569161492F54

IBAN: 18984158

Transaction Number: 487498

以下の返信が届きます。

CCに「Bettercallsaulmq@proton.me」が追加されていることがわかります。

問題文の中に「オンラインノート」というワードがあるので、luminさんがPastebinで「Bettercallsaulmq」で検索したところ、以下のテキストがヒットします。 このテキストを投稿したアカウント「Nothingtoseeheremq」には、別の投稿が存在します。 その中には、短縮URLが記述されています。

I suggest a concrete example: bit.ly/5a0p9t.

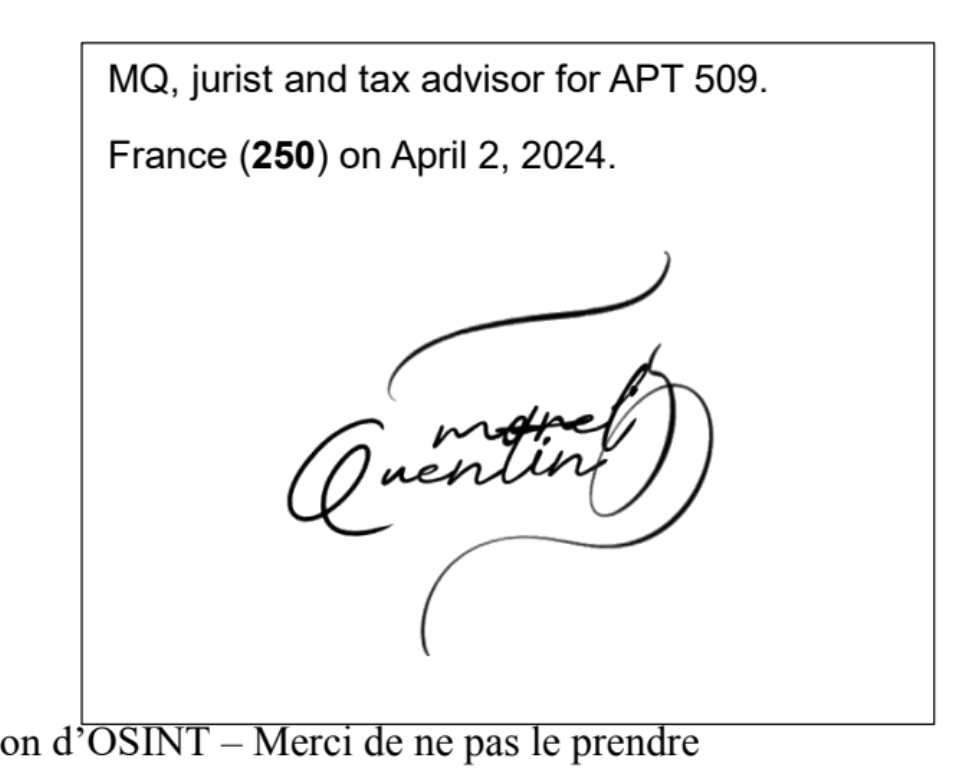

短縮URLの先に飛ぶと、Dropboxに飛び、Legal Analysis of Actions by a Group on the Internet on Behalf of APT 509というPDFを閲覧できます。

PDFの下部には、サインと職業名が書かれています。

「jurist and tax advisor」が職業のようです。

今回は、フランス語で3単語で答える必要があります。

「jurist and tax advisor」をフランス語に言い換えると、「juriste et conseiller fiscal」になります。

ここから3単語を抜き出し、hacko{juriste_conseiller_fiscal}でsubmitしたらcorrect。

フラグ: hacko{juriste_conseiller_fiscal} (luminさんが2024-06-23 22:16:50 JSTに提出)

今回解けなかった問題で、サインから名前を特定する必要があったのですが、名前が特定できずに解けないまま終わってしまいました。

チーム内では「monet quentin」なのではないかとなっていましたが、これは間違いのようでした。

正解はこちら

morel quentin

サインの読み取りは難しい…

La transaction (16 point, 17 Solves)

🇬🇧 : With the information at your disposal, can you tell us what time Charlotte’s 10,000 euros will leave ?

Flag format : hacko{20h45}

日本語訳

🇬🇧:手元の情報を基に、シャーロットの1万ユーロが出金される時間を教えていただけますか?

フラグ形式:hacko{20h45}

シャーロットの1万ユーロが出金される時間を特定する問題です。

RELEVE-BANCAIRE-03-2024.htmlに書かれている情報は、出金ではなく送金の情報なので、23:37は違います。

Virement vers compte bancaire

Numéro de transaction: 487498

Date: 2024-03-18 23:37:12

Montant: 10-000 euros

Destinataire: challenge_hackosint_bk@outlook.com

Pastebinを見直すと、

Work for APT-509 and Bettercallsaul CEO. 0xc4706e61cc9F68fdaBe09D054E2A01c06c592975

https://pastebin.com/u/nothingtoseeheremq

と書かれていることを発見します。

「0xc4706e61cc9F68fdaBe09D054E2A01c06c592975は、何かしらの暗号通貨のウォレットアドレスなのではないか?」と相談したところ、ykameさんやluminさんが以下のイーサリアムのウォレットを発見します。

取引履歴を追っていくと、以下の取引の「Input Data」に

0x546865207472616e73666572206f66202431302c3030302077696c6c206265206d61646520617420353a303920504d

と書かれており、これをCyberChefのFrom Hexを使用すると、以下のメッセージが現れることをluminさんが発見します。

The transfer of $10,000 will be made at 5:09 PM

以上より、フラグフォーマットに合わせてsubmitしたらcorrect。

フラグ: hacko{17h09} (luminさんが2024-06-24 23:01:35 JSTに提出)

その他の取引履歴でもメッセージのやりとりが行われているので、興味のある方は確認してみてください。

「Acte 3 : Fortune」自体はもう一問あるのですが、その問題は時間内に解くことができませんでした。

Acte 4 : Le nouveau

Le pion (12 point, 30 Solves)

🇬🇧 : By finding the opening date of the site, you also got hold of a nickname that was quickly removed!

What is the true identity of the person hiding under this pseudonym?

Flag format : hacko{jean_moulin}

日本語訳

🇬🇧:サイトの開設日を見つけることで、すぐに削除されたニックネームも手に入れましたね!

この偽名の下に隠れている人物の本当の正体は何ですか?

フラグ形式:hacko{jean_moulin}

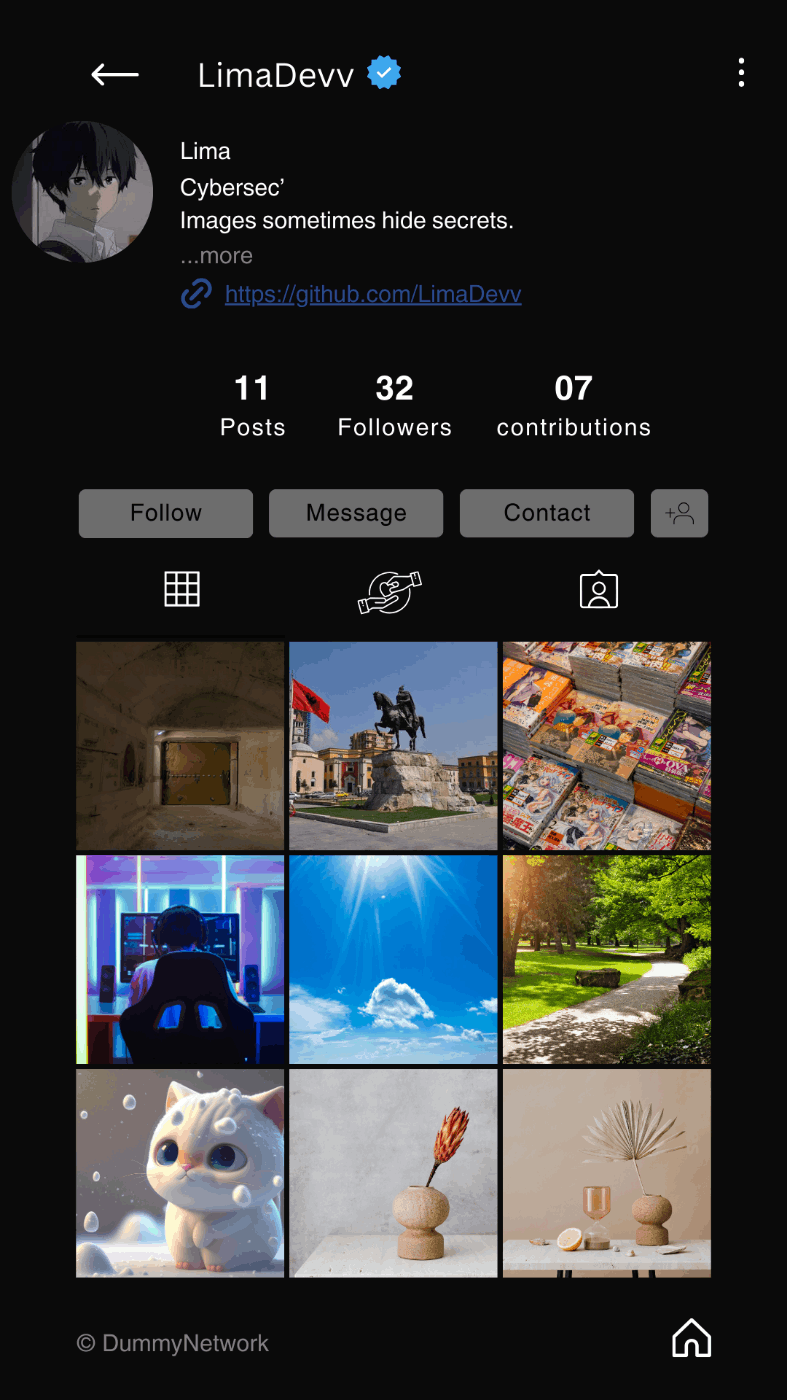

Ghosts really ?! (12 point, 34 Solves)より、「NeverBeAlone12」の本名を特定する問題です。

WhatsMyNameで「NeverBeAlone12」を検索すると、GitHubアカウントがヒットすることをawamoriさんとluminさんが発見します。

NeverBeAlone12のGitHubリポジトリを調べていくと、「NeverBeAlone12/python-telegram-bot」の過去のコミットで、以下のコードがあったことをawamoriさんが発見します。

@OnlyFlmaboyant was here

https://github.com/NeverBeAlone12/python-telegram-bot/commit/c043f36b0ac711cf27c163f8550115c678253525

WhatsMyNameで「OnlyFlmaboyant」を検索すると、X(Twitter)アカウントがヒットすることをawamoriさんが発見します。

OnlyFlmaboyantのX(Twitter)のプロフィール欄には「@hugolecomte377」と書かれています。

そして、Instagramに、ユーザーIDが「@hugolecomte377」というアカウントがあることをawamoriさんが発見します。

以上より、「Hugo LECOMTE」が「NeverBeAlone12」の本名であることがわかります。

フラグフォーマットに合わせて、sumbitしたらcorrect。

フラグ: hacko{hugo_lecomte} (awamoriさんが2024-06-22 17:14:45 JSTに提出)

X(Twitter)アカウントであるOnlyFlmaboyantを調査していく上で、OnlyFlmaboyantがフォローしている「@oldyBud」が話題に上がります。

プロフィールに使用している写真があまりにも生成AIによって作成された画像のように見え、彼も今回のOSINT CTFの登場人物の一人なのではないかと予想が立っていました。

しかしながら、この時点ではまだわからないということで、頭の片隅に置いておこうということになりました。

Monter en compétence (12 point, 18 Solves)

🇬🇧 : He seems to follow many online trainings!

What specific technique is currently being developed?

Flag format : hacko{web}

日本語訳

🇬🇧:彼は多くのオンライントレーニングを受けているようです!

現在開発中の具体的な技術は何ですか?

フラグ形式:hacko{web}

Hugo LECOMTEが受けているオンライントレーニングの技術内容について、特定する問題です。

Hugo LECOMTEはX(Twitter)にて、サイバーセキュリティに関する何かを修了したことをポストしていました。

アップロードしている画像をGoogle Lensにかけると、以下のページがヒットすることをawamoriさんが発見します。 上記のことからも、Cybersecurityが答えなのではないかとなり、フラグフォーマットに合わせて、sumbitしたらincorrect(incorrect flag: hacko{cybersecurity})。

再度調べ直すことに。

ここで、上記のツイートを確認すると、画像にaltが設定されており、「Gnoki04」と記述されていることにykameさんが気づきます。

WhatsMyNameで「Gnoki04」を検索すると、TryHackMeがヒットします(環境によっては404になるケースがあるようです)。

以上より、Phishingについて学んでいることがわかります。

フラグフォーマットに合わせて、sumbitしたらcorrect。

フラグ: hacko{phishing} (luminさんが2024-06-23 00:10:31 JSTに提出)

Home Sweet Home (16 point, 23 Solves)

🇬🇧 : Can you tell us which street and city he lives in?

Flag format : hacko{avenue_des_champs_elysees-paris}

日本語訳

🇬🇧:彼が住んでいる通りと都市を教えていただけますか?

フラグ形式:hacko{avenue_des_champs_elysees-paris}

Hugo LECOMTEが住んでいる通りと都市を特定する問題です。

問題のタイトルである「Home Sweet Home」が手掛かりになります。

Instagramの以下の投稿を調べていく問題になります。

画像の説明文をCyberChefのFrom Binaryにかけることで、解読することができます。

解読内容を以下に示します。

HomeSweetHome

What a pleasure to have this view coming down from the street!

この問題ですが、Instagramの一枚目の投稿だけに着目していたせいで、かなりの時間を消費しました。

一枚目に関しては、luminさんやykameさんが位置を特定しており、「Golfclub Kitzbühel」を撮影したものになります。

撮影箇所を踏まえると、以下の位置になります。

ここで、hacko{oberleitenweg-kitzbuehel}でincorrect。

特定しないといけないのは、2枚目の画像についてでした。

右側の看板の画像を読み取れると、

- Chemin des Poses 50 ?

- Colomb - Plo??? ?

- Co??? Village ?

と書かれているように見えます。

ここから、検索とGoogleストリートビューを駆使しながら特定していきます。

フランスのComblouxに、Chemin des Posesという通りがあることを発見します。

その周辺を探索していくと、awamoriさんと私が該当場所を発見しました。

問題は、どちらの道にするか?ということです。

Google Mapsを見れば分かるとおり、ここは、以下の二つの道が交差する場所です。

- Route d'Ormaret

- Chemin de la Côte Pugin

2回目のトライに、Route d'Ormaret(hacko{route_d'ormaret-combloux})でincorrect。

3回目のトライで、Chemin de la Côte Pugin(hacko{chemin_de_la_cote_pugin-combloux})でcorrectでした。

ギリギリであってました。

フラグ: hacko{chemin_de_la_cote_pugin-combloux} (awamoriさんが2024-06-23 00:14:10 JSTに提出)

Google Mapsで確認すると、Route d'Ormaretが短縮形のRte d'Ormaretになっているのですが、ここのフォーマットに関しては、運営に質問して、どのフォーマットで入力してほしいかを知ることができました。

また、私たちが本問題を解答後に、運営からフラグフォーマットの形式に関して修正が入りました。

Flag format : hacko{allee_de_la_super_marche-paris}

「Acte 4 : Le nouveau」自体はもう一問あるのですが、その問題は時間内に解くことができませんでした。

Acte 5 : La chute

Un bon ami ! (12 point, 25 Solves)

🇬🇧 : Thanks to their showcase site, we have a nickname!

It seems that the person behind this nickname is currently working with another APT509 member on a big project!

Can you tell us who this person works with?

Flag format : hacko{mikeprod}

日本語訳

🇬🇧:彼らのショーケースサイトのおかげで、ニックネームを手に入れました!

このニックネームの背後にいる人物は、現在別のAPT509メンバーと大きなプロジェクトで協力しているようです。

この人物が誰と協力しているか教えていただけますか?

フラグ形式:hacko{mikeprod}

Ghosts really ?! (12 point, 34 Solves)とLe pion (12 point, 30 Solves)より、「NeverBeAlone12」ではないAPT 509のメンバーのニックネーム・ハンドルネームを特定する問題です。

NeverBeAlone12がforkしているリポジトリの中に、NeverBeAlone12/WebTaskManagerというものがあります。

このリポジトリのfork元は、LimaDevv/WebTaskManagerです。

この「LimaDevv」がもう一人のAPT 509メンバーなのではないかと話題に上がります。

フラグフォーマットに合わせて、sumbitしたらcorrect。

フラグ: hacko{limadevv} (awamoriさんが2024-06-22 17:20:47 JSTに提出)

[BONUS] Animé (12 point, 25 Solves)

🇬🇧 : Here you are now with a new nickname, a new member of APT509.

You decide to learn more about it and its participation in the cybercriminal group.

Can you tell us what his favorite anime is?

Flag format : hacko{a_silent_voice}

日本語訳

🇬🇧:ここで新しいニックネームと、APT509の新メンバーがわかりました。

あなたはこのメンバーとそのサイバー犯罪グループへの参加についてもっと知ることにしました。

彼の好きなアニメは何ですか?

フラグ形式:hacko{a_silent_voice}

LimaDevvの好きなアニメを特定する問題です。

なぜか、ボーナス問題のようです。

LimaDevvはGitHubアカウントのプロフィール画像に、氷菓の折木奉太郎の画像を使用していました。

以上のことから、氷菓の英語版表記である「Hyouka」が答えなのでは?という話題になります。

フラグフォーマットに合わせて、sumbitしたらincorrect(incorrect flag: hacko{hyouka})。

何か他に手掛かりがあるのかもと探し始めます。

LimaDevvのGitHubリポジトリの一つであるLimaDevv/FanSiteのindex.htmlから、MyAnimeListというWebサイトで、「His0kaDevv」というハンドルネームで活動していることを、luminさんが発見します。 また、awamoriさんが「Ur fav manga」というスレッドの中で、His0kaDevvが以下の投稿をしているのを発見します。

hunter x hunter is my fav one

https://myanimelist.net/forum/?topicid=2081224&msgid=70860326

以上より、HUNTER×HUNTERが答えなのでは?となり、フラグフォーマットに合わせて、sumbitしたらcorrect。

フラグ: hacko{hunter_x_hunter} (zackey / heuristicsが2024-06-22 20:47:51 JSTに提出)

Démasqué (16 point, 19 Solves)

🇬🇧 : Could you inquire about "LimaDevv" and give us his true identity ?

Flag format : hacko{victor_hugo}

日本語訳

🇬🇧:“LimaDevv”について調査し、彼の本当の正体を教えていただけますか?

フラグ形式:hacko{victor_hugo}

「LimaDevv」の本名を特定する問題です。

今までのLimaDevvの情報から、いろいろ探していきます。

LimaDevv/FanSiteのindex.htmlの中に、謎の数字列「114023235096032489032」があることをluminさんが発見します。

そして、Google IDなのではないかと疑い、GHuntにかけたところ、アカウントを発見します。

GHuntで判明した情報を以下にまとめます。

- プロフィール画像

- Google Mapsでのクチコミ・写真情報

- メールアドレス

- Googleカレンダー

Google Mapsでのクチコミを追っていくと、以下のレビューが見つかります。

Nous avons passé un très bon moment, personnel accueillant et chaleureux, les brochettes étaient très bonnes, je recommande!

日本語訳

とても楽しい時間を過ごしました。スタッフは親切で温かく迎えてくれました。串焼きもとても美味しかったです。お勧めします!

サイン:philiph35213

ここで、「philiph35213」と検索すると、Tripadvisorのみがヒットします。

Tripadvisorのレビューを追っていくと、「philiph35213」が見つかることをluminさんが発見します。

以上より、「Philip Harris」が「LimaDevv」の本名であることがわかります。

フラグフォーマットに合わせて、sumbitしたらcorrect。

フラグ: hacko{philip_harris} (luminさんが2024-06-22 20:54:47 JSTに提出)

L'arrestation (16 point, 16 Solves)

🇬🇧 : The information you provided us about this person, as well as the data you have, allowed us to gather solid evidence to incriminate his involvement in APT 509!

According to your findings, he seems to regularly frequent a specific place.

Can you tell us where we could organize a police operation to apprehend this Philip Harris?

Flag format : hacko {la_taverne}

日本語訳

🇬🇧:あなたが提供してくれたこの人物に関する情報やデータのおかげで、彼がAPT 509に関与していることを立証するための確固たる証拠を集めることができました!

あなたの調査によると、彼は特定の場所に定期的に出入りしているようです。

このフィリップ・ハリスを逮捕するために警察の作戦を計画できる場所を教えていただけますか?

フラグ形式:hacko{la_taverne}

Philip Harrisを逮捕するために、彼が定期的に出入りしている場所を特定する問題です。

この問題は、pinjaチームを非常に苦しめました。

彼のGoogleカレンダーを見ると、毎週土曜日の午前中に「7e Arrondissement, 69007 Lyon, France」で「Courses hebdomadaires(週ごとの買い物)」の買い物をしていることがわかります。

また、Google Mapsのクチコミを追っていくと、「Intermarché EXPRESS」というスーパーマーケットのクチコミを書いています。

「Intermarché EXPRESS」は「7e Arrondissement, 69007 Lyon, France」に位置する建物です。

これらのことから、Philip Harrisは毎週土曜日の午前中に、「Intermarché EXPRESS」というスーパーマーケットで買い物を行っていることが推測できます。

なので、逮捕するならここでしょ!ということで、luminさんが2024-06-22 21:06 JST頃にhacko{intermarche_express}でsubmitしたら、incorrectに。

他に何かが手掛かりがあるのかもと思い、また調べ始めます。

2024-06-22 23:09 JST頃に、運営から本問題のフラグフォーマットを更新したというアナウンスがあります。

変更後の問題文を以下に示します。

🇬🇧 : The information you provided us about this person, as well as the data you have, allowed us to gather solid evidence to incriminate his involvement in APT 509!

According to your findings, he seems to regularly frequent a specific place.

Can you tell us where we could organize a police operation to apprehend this Philip Harris?

Flag format : hacko{la_taverne}

Flag format : hacko{casino_instantane}

(2 possibilités)

問題文自体は一緒で、「フラグフォーマットの追加」と「2つの答えがあること」が示されています。

恐らく指摘が入って、別解ありの問題になったことはわかるのですが、チーム内では「casino_instantaneって何?」という疑問が残り続けます。

また、別解が追加されたのであれば、今までsubmitされた中で別解に該当するものがあれば、個別に教えられるはずだと思い、運営から個別にお知らせがない限りは、「hacko{intermarche_express}」は間違いだったんだろうと別の答えを探し始めます。

これ以降も、他の問題を解きながら、この問題についても調べていく状況になります。

しっくりこない解答候補を色々見つけていく中、2024-06-24 01:10 JST頃に、時間もないので運営にヒントを訊こうということになります。

ヒントを訊いた結果、衝撃の事実がわかります。

hacko{intermarche_express}が正解(後から追加された別解)だったということです。

luminさんがhacko{intermarche_express}をsubmitしてから約28時間。

運営が別解を追加したアナウンスをしてから約26時間。

解けていた問題をずっと考えていた無駄な時間。

約140チームも参加していて、運営の方々も大変だと思うので、文句はあまり言いたくはないのですが、フラグ追加したときに、今まで、そのフラグがsubmitされていないかの確認はしてほしいと心の底から思いました。

また、luminさんが最初にこの問題をsubmitしたタイミングだと、どのチームもこの問題を解けていない状況で、First Bloodがとれていた可能性がありました。

やっぱり、OSINT CTFでは、運営とのコミュニケーションが重要だなと思いました。

運営に再度フラグを提出してほしいと言われたので、再度submitしたらcorrect。

フラグ: hacko{intermarche_express} (luminさんが2024-06-24 01:44:50 JSTに提出)

Acte 5のここまでの問題を全て解くと、Coup fatal 1とCoup fatal 2が同時に開放されます。

Coup fatal 2 (12 point, 13 Solves)

🇬🇧 : [We advise you to read the challenge statement "Le coup fatal 1" before reading this one. ]

Thanks to our various sources, we know that the entrance to the bunker is protected by an armored code door.

With the information at your disposal (data extracted from the phone), could you provide us with the bunker entry code?

Flag format : hacko{12345678}

日本語訳

🇬🇧:[このチャレンジ文を読む前に「Le coup fatal 1」のチャレンジ文を読むことをお勧めします。]

さまざまな情報源のおかげで、バンカーの入口が装甲コードドアで保護されていることがわかっています。

手元の情報(電話から抽出したデータ)を基に、バンカーの入口コードを教えていただけますか?

フラグ形式:hacko{12345678}

Coup fatal 1と同時に開放される問題なので、Coup fatal 1が前提になっています。

簡単にまとめると、Philip Harrisを無事に捕まえて、携帯のデータを入手することができました。

APT 509は「CYBER BUNKER」というバンカーで悪事を働いているが、そのバンカーの入り口のコードを特定せよ、という問題です。

この問題には、「Philip Harris_-_Phone.zip」という84.2MBもあるzipファイルが添付されています。

展開後のファイル数が多いため、問題を解くために必要なファイルだけを紹介します。

興味のある方は、CTFdから実際にダウンロードしてみてください。

2024-07-16現在はダウンロード可能でした。

「Philip Harris - Phone/Downloads/Inbox.mbox」をテキストエディタで開き、最下部まで確認すると、以下のメッセージがあることをluminさんが発見します。

<div style=3D"font-family: Arial, sans-serif; font-size: 14px;"><span></spa=

n><span>54lu7 l1m4,</span><div><br></div><div><span>v01c1 l3 c0d3 du bunk3r=

c0mm3 c0nv3nu:</span></div><div><span>n1n3-3r51x41741770070070051x</span><=

/div><div><br></div><div><span>=C3=A0 l4r3v0yur3</span></div><span>s16n alp=

h4</span><br></div><div class=3D"protonmail_signature_block" style=3D"font-=

family: Arial, sans-serif; font-size: 14px;">

</div>

間にhtmlタグが入っていて読みづらいので、取り除いたものを以下に示します。

54lu7 l1m4,

v01c1 l3 c0d3 du bunk3r c0mm3 c0nv3nu:

n1n3-3r51x41741770070070051x

à l4r3v0yur3

s16n alph4

Leet表記になっているので、コードらしき部分(n1n3-3r51x41741770070070051x)以外を普通のアルファベット表記に直します。

Salut Lima,

Voici le code du bunker comme convenu:

n1n3-3r51x41741770070070051x

à la revoyure

signé alpha

日本語訳

こんにちは、リマ。

約束通り、バンカーのコードをお送りします:

n1n3-3r51x41741770070070051x

また会いましょう。

アルファより

Leet表記にも様々な変換方法があるため、「n1n3-3r51x41741770070070051x」をどのように解釈するかが重要になってきます。

チーム内で考えた結果、「n1n3-3r, 51x, 417, 417, 700, 700, 700, 51x」で「96882226」ではないかとなりました。

フラグフォーマットに合わせて、sumbitしたらcorrect。

フラグ: hacko{96882226} (luminさんが2024-06-24 03:40:04 JSTに提出)

このメールについてもっと深掘りすると、

From Thu Mar 18 14:10:05 2024

Content-Type: multipart/mixed; boundary=df466f89916edf4eebde9b70c8f8533e7d7b156a9eafd86e4f0b5f11fa63d7c9

Date: Thu, 18 Mar 2024 14:10:05 +0000

Delivered-To: LIMA

From: "0ldiBud"

Message-Id: <nx-QnTtohblGaLVZ2kXWw3cPTnbzyX1af04M-wLBShUVkVtWxA8iGOMX-YxxPMo37s-H8r_EJOEyE1hl1XWBKBXoj5g_eIJgQGfhk6iS98M=@proton.me>

Mime-Version: 1.0

Received: from mail.protonmail.ch by mail.protonmail.ch; Thu, 09 May 2024 14:10:09 +0000

References: <EME_WUMUvlY-CylnTLzofIvUYlMBC71BEwl4qvsCAUUS-7_OCnQDs14GdBJIirEtM5SBQfRmuXAG5_0q_JLQdg==@protonmail.internalid>

Reply-To: "0ldiBud"

Return-Path:

Subject: 53cr37

To: "LIMA"

X-Original-To:

X-Pm-Content-Encryption: end-to-end

X-Pm-Conversationid-Id: NJ4oh7DF1OizEnRv1X32bUTbQlXOJRnNsn97n5cBXhXjDkLLvX9sx92sc_zDryRZc9LP6_ye2ulgIS7zLATfOw==

X-Pm-Date: Thu, 18 Mar 2024 16:10:05 +0200

X-Pm-External-Id: <nx-QnTtohblGaLVZ2kXWw3cPTnbzyX1af04M-wLBShUVkVtWxA8iGOMX-YxxPMo37s-H8r_EJOEyE1hl1XWBKBXoj5g_eIJgQGfhk6iS98M=@proton.me>

X-Pm-Internal-Id: EME_WUMUvlY-CylnTLzofIvUYlMBC71BEwl4qvsCAUUS-7_OCnQDs14GdBJIirEtM5SBQfRmuXAG5_0q_JLQdg==

X-Pm-Origin: internal

X-Pm-Spamscore: 0

となっており、差出人が「0ldiBud」になっています。

これもLeet表記ですので、アルファベットに直すと、「oldiBud」になります。

この文字列、どこかで似たものを見ませんでしたか?

そうです、Le pion (12 point, 30 Solves)で触れた、このX(Twitter)アカウントです。

実はこの問題に到達する前から、oldyBudのX(Twitter)の投稿を追っていた際に、以下の投稿の画像のaltに、Proton DriveのURLが設定されていたことを発見していました。

これらの事実から、oldyBudもAPT 509のメンバーであることがわかります。

Coup fatal 1 (20 point, 13 Solves)

🇬🇧 : Great! Thanks to the information you provided, we set up police surveillance in front of this restaurant! After a few days, "Philip Harris" went there and was immediately apprehended.

Unfortunately, during his interrogation, he was hardly loquacious. As stipulated in their video and on their website, APT-509 performs their malicious activity from a bunker called "CYBER BUNKER".

However, we were able to access his phone data. Attached is all the information we were able to extract.

Can you tell us the name of the complex where the APT 509 bunker is located in the original language of the country?

Flag format : hacko{bunker_da_avo}

日本語訳

🇬🇧:素晴らしい!あなたが提供してくれた情報のおかげで、このレストランの前で警察の監視を設置しました。数日後、「フィリップ・ハリス」がそこに現れ、直ちに逮捕されました。

残念ながら、取り調べの際に彼はほとんど話しませんでした。彼らのビデオやウェブサイトに記載されているように、APT-509は「CYBER BUNKER」と呼ばれるバンカーから悪意のある活動を行っています。

しかし、彼の電話データにアクセスすることができました。抽出できたすべての情報が添付されています。

APT 509のバンカーがある複合施設の名前を、その国の原語で教えていただけますか?

フラグ形式:hacko{bunker_da_avo}

Coup fatal 2でも書きましたが、Philip Harrisを無事に捕まえて、携帯のデータを入手することができました。

この問題では、「CYBER BUNKER」というバンカーがある施設の名前を特定する問題です。

Coup fatal 2と同様に、「Philip Harris_-_Phone.zip」という84.2MBもあるzipファイルが添付されています。

展開後のファイル数が多いため、問題を解くために必要なファイルだけを紹介します。

興味のある方は、CTFdから実際にダウンロードしてみてください。

2024-07-16現在はダウンロード可能でした。

また、この問題はCTF終了間際に解き始めたため、フリーヒントが既に公開されていました。

フリーヒントを以下に示します。

EN: While searching her phone, a few photos grab your attention. The photo of a social network seems like a goldmine. We strongly believe that the bio readable in this photo will help you!Open your eyes wide and look at this photo.

日本語訳

FR: 彼女の電話を調べていると、いくつかの写真が目に留まります。リマのソーシャルネットワークを表している写真は、まるで金鉱のようです。この写真をよく見てください。

フリーヒントから、Philip Harris - Phone/DCIM/Screenshots/social.pngになにかがあるのではないかとなります。

そこで、この画像をAperi'Solveにかけると、テキストが見つかることをawamoriさんが発見します。

上から、regionalbahnhof、heuer、unseresと書かれています。

また、Philip Harris - Phone/Downloads/W3W.pngというファイルがあり、what3wordsのロゴの画像が入っていました。

以上から、what3wordsで「regionalbahnhof.heuer.unseres」で検索するのではないかと推測できます。

実際に検索してみると、「Vlora International Airport」を指しています。

フラグフォーマットには、その国の言語で提出と書いてあるので、hacko{aeroporti_i_vlores}でsubmitしたらincorrect。

ykameさんやluminさんが調べたところ、「Aeroporti Nderkombetar i Vlores」と表記している場合もあるらしく、hacko{aeroporti_nderkombetar_i_vlores}でもsubmitしたが、これもincorrect。

3回までしかトライできないので、慎重に探し始めたら、luminさんが「Vlora International Airport」の近くにバンカーがあることを発見。

「Bunker-Anlage」はアルバニア語のようには見えなかったので、アルバニア語のほうである「Bunkerёt e Treportit」の方をフラグフォーマットに合わせてsubmitしたらcorrect。

フラグ: hacko{bunkeret_e_treportit} (luminさんが2024-06-24 05:21:17 JSTに提出)

これで、「Acte 5 : La chute」は終了です。

ここまでの問題が全部解けていれば、Acte 6が解放されるようになっていたらしいのですが、Acte 3とActe 4で解けなかった問題があったため、ここで終了となります。

Acte 6以降の問題については、公式のWriteupをご覧ください。

特に、テキストステガノグラフィあたりは面白いと思います。

おわりに

私個人としては、5回目のOSINT CTF参加でした。

また、DIVER OSINT CTFに続いて、pinjaチームに参加させていただきました!

チームでワイワイと話し合いながら、CTFに取り組むのは、やっぱり楽しいですね!

チームの皆さんに感謝!ありがとうございます!

HACK'OSINT CTFで印象に残ったものは、やはりステガノグラフィだと思います。

画像にテキストを埋め込むだけではなく、画像のaltにテキストを埋め込んだり、テキストに別のテキストを埋め込むテキストステガノグラフィがでたり、と事前に予告されていたようにステガノグラフィに関する知識を問われる問題が多かったです。

画像のaltにProton Driveのリンクが埋め込まれていたことを確認して以来、発見したすべての画像のaltを確認するようになっていたのは良い思い出です。

今回の経験を通じて、画像だけでなくテキストのステガノグラフィと、ステガノグラフィも多岐にわたって面白い分野だと思ったので、勉強しようと思いました。

個人的な反省として、運営に対する交渉力やネゴシエーション能力を鍛える必要があると感じました。

例えば、L'arrestation (16 point, 16 Solves)では、運営に対して適切に交渉していれば、無駄な時間を費やさずに済んだと思いますし、チームとしてFirst Bloodをとれていた可能性もあります。

上位にいる人々は、運営とのネゴシエーション能力が高い人が多いのではないかと思います。

運営に怒られる直前までならば、交渉する価値があると個人的には感じました。

また、個人的な感覚ですが、「これ、答えでしょ」と思って素直な気持ちで提出したFLAGが、ことごとくincorrectになった印象を受けました。

難度は僕が今まで経験したOSINT CTFの中では高い方だと思います。

最後に、今回非常に面白いOSINT CTFを実施・運営してくださったHACK'OSINT CTF運営の皆さん(ap0tre、Sneeky、VOLVF、Mcboux、R3born、MBAY、AeroGrim、その他のスタッフ)にお礼を申し上げたいと思います。

Merci du fond du coeur, équipe HACK’OSINT CTF !

J’attends avec impatience le prochain CTF !

OSINT CTF情報(2024-07-16 03:13更新)

Oscar Zulu、OSINT-FR、Project FOXによる「OSINT for SUN」と呼ばれるOSINT版夏休みのドリルが公開されています。

以下のLinkedinからダウンロードできますので、是非トライしてみてください。

Oscar Zuluによる長期間開催(新学期までの間?)のOSINT CTFが開催されています。

詳細は、以下のWebページとOscar ZuluのDiscordを確認してください

Discussion