🐈

PowerAutomate→Appserviceのネットワークについて調べる

執筆日

2025/10/14

検証内容

Power Automateのフローで HTTP アクションを使ってApp Service上のAPI(今回は /health エンドポイント)を呼び出し、Status OK(200) が取得できるかどうかを検証します。

今回のAPIには認証メカニズムは組み込んでいません。

ネットワーク設定のみに焦点を当てています。

検証内容

Power Automateのフローで HTTP アクションを使ってApp Service上のAPI(今回は /health エンドポイント)を呼び出し、Status OK(200) が取得できるかどうかを検証します。

検証結果

1. ネットワーク全開放

取得可能

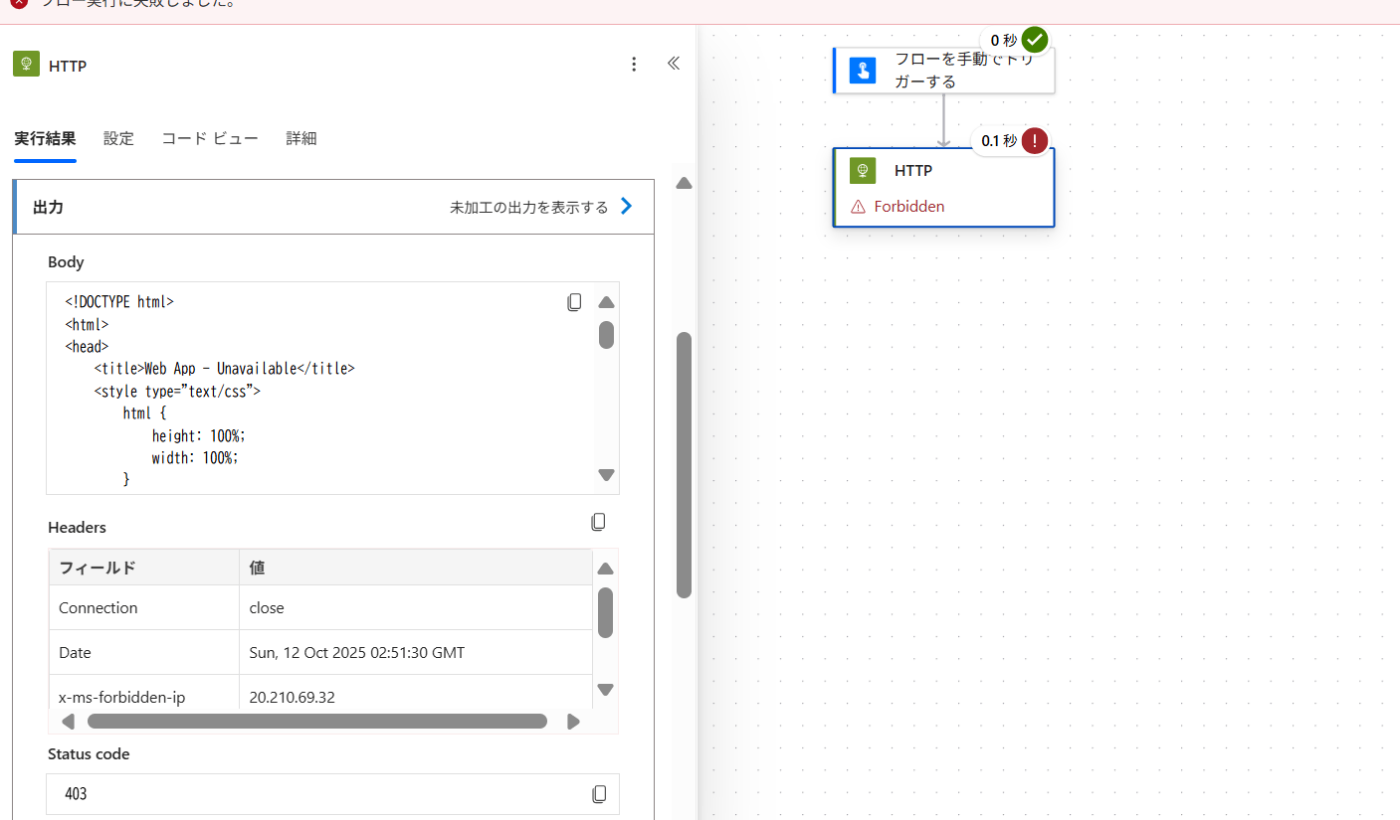

2. ネットワークすべて拒否

取得不可

3. 自宅のIPのみ追加

取得不可

Power AutomateのHTTPアクションは、フローを実行したユーザーのPCのIPアドレスではなく、Microsoftのクラウド基盤から発信されていることがわかります。

4. Service TagでAzure Cloud を追加

取得可能

まとめ

今回の検証により、Power Automateからのアクセスをネットワークレベルで許可するためには、App Serviceのアクセス制限にService tagを追加する必要があることが明確になりました。

- 自宅やオフィスのIPアドレスを追加してもアクセスできない。

- Service tag

AzureCloudを設定することでアクセスが可能になる。

やはり、ネットワーク制限(広範囲のAzureCloudタグ)に頼るだけでなく、API自体に 認証 を組み込むことが最も安全で堅牢な方法であると改めて実感しました。

Discussion