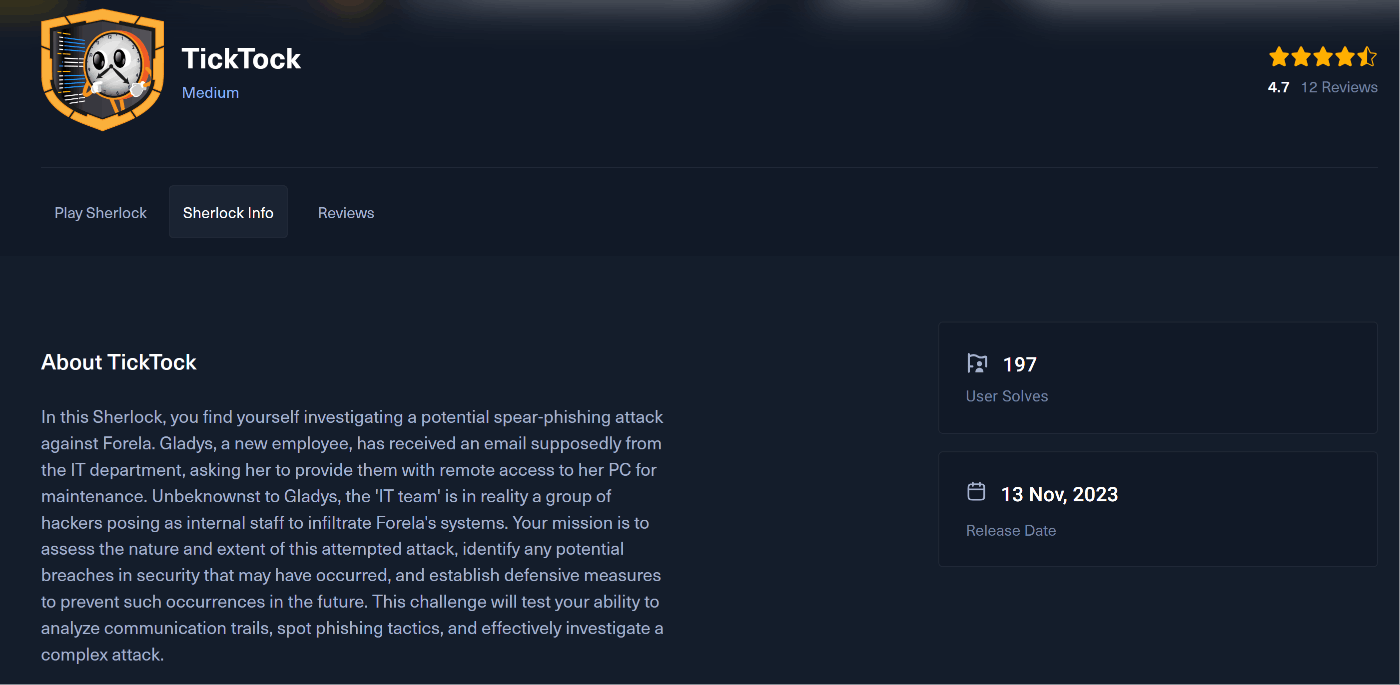

Hack The Box Sherlocks - TickTock(Medium) Writeup

Sherlock Scenario

Sherlock Scenarioは下記の通り。

GladysはForela社に入社したばかりの新入社員で、IT部門が彼女のPCを修理する予定だというメールを受け取った。しかし、このIT部門というのはForela社を攻撃しようとしているハッカー集団だった、というシナリオになっている。

Gladys is a new joiner in the company, she has recieved an email informing her that the IT department is due to do some work on her PC, she is guided to call the IT team where they will inform her on how to allow them remote access. The IT team however are actually a group of hackers that are attempting to attack Forela.

Artifact Analysis

Taskに取り組む前に、各種アーティファクトをパースして内容を軽く見ておく。

Registry Hive

RegRipperを使用して各種レジストリハイブをパースする。

\ticktock\Collection\C\Windows\System32\config\

- SOFTWARE

- SYSTEM

- SAM

SYSTEMハイブのパース結果より、timezoneプラグインの実行結果を確認する。

タイムゾーンは グリニッジ標準時(GMT Standard Time) となっている。

timezone v.20200518

(System) Get TimeZoneInformation key contents

TimeZoneInformation key

ControlSet001\Control\TimeZoneInformation

LastWrite Time 2022-10-25 14:27:41Z

DaylightName -> @tzres.dll,-261

StandardName -> @tzres.dll,-262

Bias -> 0 (0 hours)

ActiveTimeBias -> -60 (-1 hours)

TimeZoneKeyName-> GMT Standard Time

compnameプラグインの実行結果より、調査対象端末の名前は DESKTOP-R30EAMH であることが確認できる。

compname v.20090727

(System) Gets ComputerName and Hostname values from System hive

ComputerName = DESKTOP-R30EAMH

TCP/IP Hostname = DESKTOP-R30EAMH

SOFTWAREハイブのパース結果も確認する。winverプラグインの実行結果より、調査対象端末のOSは Windows 10 Enterprise となっている。

winver v.20200525

(Software) Get Windows version & build info

ProductName Windows 10 Enterprise

BuildLab 10240.th1_st1.170427-1347

BuildLabEx 10240.17394.amd64fre.th1_st1.170427-1347

RegisteredOrganization

RegisteredOwner gladys

UBR 17394

InstallDate 2023-05-03 10:53:04Z

InstallTime 2023-05-03 10:53:04Z

UBR 17394

Prefetch

PECmd を使用してPrefetchファイル(\ticktock\Collection\C\Windows\prefetch)をパースした。Windows OSの標準的なプログラムはディレクトリ単位で除外してパース結果を確認していく。

パース結果を眺めていくと、gkapeが実行された痕跡が確認できる。このタイミングで保全が行われたと考えられるため、攻撃者が活動を開始したタイミングはこの時間帯よりも前であろうと推測する。

2023-05-04 11:29:29,GKAPE.EXE

2023-05-04 11:30:55,GKAPE.EXE

2023-05-04 11:32:20,GKAPE.EXE

2023-05-04 11:36:21,GKAPE.EXE

2023-05-04 11:39:17,GKAPE.EXE

2023-05-04 11:49:04,GKAPE.EXE

2023/5/4 10時台に MERLIN.EXE という実行形式ファイルが起動されている。ファイル名より、C2フレームワーク「Merlin」のエージェントの可能性がありそう。

2023-05-04 10:21:42,\VOLUME{01d8e8c09f06683a-069f89a2}\USERS\GLADYS\DESKTOP\MERLIN.EXE

2023-05-04 10:32:46,\VOLUME{01d8e8c09f06683a-069f89a2}\USERS\GLADYS\DESKTOP\MERLIN.EXE

同時刻に TEAMVIEWER.EXE などの実行形式ファイルが起動されている。これらはTeamViewerに関連するファイルと思われる。

2023-05-04 10:34:20,TEAMVIEWER_SETUP_X64.EXE

2023-05-04 10:34:21,TEAMVIEWER_.EXE

2023-05-04 10:34:37,TEAMVIEWER_.EXE

2023-05-04 10:34:51,TEAMVIEWER.EXE

2023-05-04 10:34:55,TEAMVIEWER.EXE

2023-05-04 10:34:56,\VOLUME{01d8e8c09f06683a-069f89a2}\USERS\GLADYS\APPDATA\LOCAL\TEMP\TEAMVIEWER\TV_W32.EXE

2023-05-04 10:34:56,\VOLUME{01d8e8c09f06683a-069f89a2}\USERS\GLADYS\APPDATA\LOCAL\TEMP\TEAMVIEWER\TV_X64.EXE

2023-05-04 10:35:26,\VOLUME{01d8e8c09f06683a-069f89a2}\USERS\GLADYS\APPDATA\LOCAL\TEMP\TEAMVIEWER\TEAMVIEWER_DESKTOP.EXE

2023-05-04 10:35:38,\VOLUME{01d8e8c09f06683a-069f89a2}\USERS\GLADYS\APPDATA\LOCAL\TEMP\TEAMVIEWER\TEAMVIEWER_NOTE.EXE

Prefetchから確認できた不審なファイルは上記の2件だった。

MFT

MFTECmd を使用してMFTファイル(\ticktock\Collection\C$MFT)をパースする。

merlin.exeとTeamViewer.exeのMFTレコードは下記の通り。

89565,11,True,83197,3,.\Users\gladys\Desktop,merlin.exe,.exe,11482112,1,,False,False,False,True,True,False,Archive,DosWindows,2023-05-04 10:32:10.0000000,2023-05-04 10:32:39.2903937,2023-05-04 10:32:10.0000000,2023-05-04 10:32:39.2903937,2023-05-04 10:32:39.3997821,2023-05-04 10:32:39.2903937,2023-05-04 10:41:32.0000000,2023-05-04 10:32:39.2903937,276407928,873425896,2704,,,

111338,3,True,108603,5,.\Users\gladys\AppData\Local\Temp\TeamViewer,TeamViewer.exe,.exe,77178168,1,,False,False,False,False,False,True,Archive,Windows,2023-05-04 10:34:45.8958143,,2023-04-28 15:32:23.4710808,,2023-05-04 10:34:50.9468034,2023-05-04 10:34:48.4939962,2023-05-04 10:34:45.8958143,,241571424,783675466,2229,,,

FireFox History

BrowsingHistoryView を使用してFireFoxのデータベースファイル(\ticktock\Collection\C\Users\gladys\AppData\Roaming\Mozilla\Firefox\Profiles\p2d7pcle.default-release\places.sqlite)から履歴を確認する。

2023/05/04 19:33:57時点(JST)でTeamViewerについて検索していることが確認できる。その後、2023/05/04 19:34:05時点で https://www.teamviewer.com/en/download/windows/ にアクセスしてTeamViewerのホームページからファイルを取得しようと試みている。

Gladyさんは偽IT部門に騙されて、自分でTeamViewerをダウンロードした可能性がありそう。

URL Title Visit Time Visit Count Visited From Visit Type Visit Duration Web Browser User Profile Browser Profile URL Length Typed Count History File Record ID

https://www.google.com/search?client=firefox-b-d&q=teamviewer teamviewer - Google Search 2023/05/04 19:33:57 1 Typed URL Firefox p2d7pcle.default-release 61 C\Users\gladys\AppData\Roaming\Mozilla\Firefox\Profiles\p2d7pcle.default-release\places.sqlite 6

https://www.teamviewer.com/en/download/windows/ TeamViewer Windows Download for Remote Desktop access and collaboration 2023/05/04 19:34:05 1 Link Firefox p2d7pcle.default-release 47 C\Users\gladys\AppData\Roaming\Mozilla\Firefox\Profiles\p2d7pcle.default-release\places.sqlite 7

https://download.teamviewer.com/download/TeamViewer_Setup_x64.exe 2023/05/04 19:34:14 1 https://www.teamviewer.com/en/download/windows/ Link Firefox p2d7pcle.default-release 65 C\Users\gladys\AppData\Roaming\Mozilla\Firefox\Profiles\p2d7pcle.default-release\places.sqlite 8

https://dl.teamviewer.com/download/TeamViewer_Setup_x64.exe?ref=https%3A%2F%2Fwww.teamviewer.com%2Fen%2Fdownload%2Fwindows%2F 2023/05/04 19:34:14 1 https://download.teamviewer.com/download/TeamViewer_Setup_x64.exe Temporary Redirect Firefox p2d7pcle.default-release 125 C\Users\gladys\AppData\Roaming\Mozilla\Firefox\Profiles\p2d7pcle.default-release\places.sqlite 9

https://dl.teamviewer.com/download/version_15x/TeamViewer_Setup_x64.exe?ref=https%3A%2F%2Fwww.teamviewer.com%2Fen%2Fdownload%2Fwindows%2F TeamViewer_Setup_x64.exe 2023/05/04 19:34:15 0 https://www.teamviewer.com/en/download/windows/ Download Firefox p2d7pcle.default-release 137 C\Users\gladys\AppData\Roaming\Mozilla\Firefox\Profiles\p2d7pcle.default-release\places.sqlite 10

https://taf.teamviewer.com/creatives/published/tv2023-q2-apr-p1oldwint1-free/en/tv2023-q2-apr-p1oldwint1-free.html?osversion=Win_10.0.10240_W&os=Win&uid=c-1764218403&country=GB&clientid=1764218403&campaign=tv2023-q2-apr-tvroldclientwin-global-free-0&dp=10&id=tv2023-q2-apr-p1oldwint1-free&i=0&trigger=StartedClient-Unknown-Unknown-Manual-None-sd0-id0&tvversion=15.41.8&utm_medium=adserver&utm_source=free&utm_campaign=Global%7cB%7cPR%7c23%7capr%7ctvrwebclientwin%7cfree%7ct1%7c0&reqtime=1683196537&deploylocation=westeu 2023/05/04 19:35:07 1 Internet Explorer 10/11 / Edge 519 C\Users\gladys\AppData\Local\Microsoft\Windows\WebCache\WebCacheV01.dat 8

Task

Task 1

What was the name of the executable that was uploaded as a C2 Agent?

Prefetchファイルのパース結果から確認した通り、 C2フレームワークのMarlinが攻撃に使われている可能性が高い と推測する。エージェントのファイル名は merlin.exe となっている。

FLAG : merlin.exe

Task 2

What was the session id for in the initial access?

質問がふわっとしているが、TeamViewerのセッション情報について聞かれていると推測する。

提供されたファイルを眺めて見ると、 \ticktock\Collection\C\Users\gladys\AppData\Local\TeamViewer\Logs\TeamViewer15_Logfile.log にTeamViewerログファイルが残っていることが確認できた。

ログファイルを確認するとTeamViewerのセッション開始時刻が 2023/05/04 11:35:27 で、セッションIDが -2102926010 であることが確認できる。

2023/05/04 11:35:27.303 5716 2436 D3 SettingsIPCReception receive a SYNCHRONISE Settings command : UserSettings

2023/05/04 11:35:27.303 5716 2436 D3 IpcRemoteSettingsHandler::HandleCommand UserSettings process sends sync settings response to network.

2023/05/04 11:35:27.304 5716 5840 D3 Received Control_InitIPC_Response processtype=1

2023/05/04 11:35:27.305 5716 5840 D3 Received Control_InitIPC_Response runningProcesses=7

2023/05/04 11:35:27.309 5716 2436 D3 Received Control_InitIPC_Response processtype=2

2023/05/04 11:35:27.309 5716 2436 D3 IPCConnection: all processes 7 completely initialized

2023/05/04 11:35:27.313 5716 824 D3 InterProcessBase::ConnectToOtherProcess: Process connected to service.

2023/05/04 11:35:27.427 5716 824 D3 InterProcessBase::SecureNetwork created

2023/05/04 11:35:27.427 5716 824 D3! OptOutManager::[]ResultCB: Send message result 0

2023/05/04 11:35:27.431 5716 4376 D3 InterProcessBase::SetReadyToProcessCommands(1)

2023/05/04 11:35:27.432 5716 3108 D3 LoginDesktopWindowImpl::GuiThreadFunction(): ChangeThreadDesktop(): SetThreadDesktop to winlogon successful

2023/05/04 11:35:27.433 5716 5840 D3 SessionManagerDesktop::IncomingConnection: Connection incoming, sessionID = -2102926010

2023/05/04 11:35:27.433 5716 5840 D3 CParticipantManagerBase::SetMyParticipantIdentifier(): pid=[1764218403,-2102926010]

2023/05/04 11:35:27.434 5716 5840 D3!! InterProcessBase::ProcessControlCommand Command 39 not handled

2023/05/04 11:35:27.434 5716 5840 D3 IpcRouterClock: received router time: 20230504T103558.360315

2023/05/04 11:35:27.435 5716 4292 D3 CLogin::run(), session id: -2102926010

2023/05/04 11:35:27.436 5716 4292 D3 CLogin::NegotiateVersionServer()

2023/05/04 11:35:27.559 5716 4292 D3 BuddyLoginToken 1, SupporterDataRequest 1

2023/05/04 11:35:27.918 5716 4292 D3 CLoginServer::CheckIfConnectionIsAllowed()

...

...

...

FLAG : -2102926010

Task 3

The attacker attempted to set a bitlocker password on the C: drive what was the password?

提供されているイベントログを調査する。イベントログファイルは hayabusa を使用してパースした。

BitLocker関連のイベントを探すと、不審なPowerShellの実行が見つかった。

2023-05-04 18:56:32.837 +09:00,DESKTOP-R30EAMH,Sysmon,Microsoft-Windows-Sysmon,1,high,Exec,T1059.001,,2967,Suspicious PowerShell Encoded Command Patterns,Florian Roth,2022/05/24,2022/09/26,experimental,Cmd: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -e JABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAD0AIABDAG8AbgB2AGUAcgB0AFQAbwAtAFMAZQBjAHUAcgBlAFMAdAByAGkAbgBnACAAIgByAGUAYQBsAGwAeQBsAG8AbgBnAHAAYQBzAHMAdwBvAHIAZAAiACAALQBBAHMAUABsAGEAaQBuAFQAZQB4AHQAIAAtAEYAbwByAGMAZQAKAEUAbgBhAGIAbABlAC0AQgBpAHQATABvAGMAawBlAHIAIAAtAE0AbwB1AG4AdABQAG8AaQBuAHQAIAAiAEMAOgAiACAALQBFAG4AYwByAHkAcAB0AGkAbwBuAE0AZQB0AGgAbwBkACAAQQBlAHMAMgA1ADYAIAAtAFUAcwBlAGQAUwBwAGEAYwBlAE8AbgBsAHkAIAAtAFAAaQBuACAAJABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAC0AVABQAE0AYQBuAGQAUABpAG4AUAByAG8AdABlAGMAdABvAHIA ¦ Proc: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe ¦ User: DESKTOP-R30EAMH\gladys ¦ ParentCmd: - ¦ LID: 0x345d6d ¦ PID: 3804 ¦ PGUID: 5080714D-8150-6453-0D03-000000000700,proc_creation_win_susp_powershell_cmd_patterns.yml,E:\CTF\HackTheBox(Sherlock)\TickTock\ticktock\Collection\C\Windows\System32\winevt\logs\Microsoft-Windows-Sysmon%4Operational.evtx,"CommandLine: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -e JABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAD0AIABDAG8AbgB2AGUAcgB0AFQAbwAtAFMAZQBjAHUAcgBlAFMAdAByAGkAbgBnACAAIgByAGUAYQBsAGwAeQBsAG8AbgBnAHAAYQBzAHMAdwBvAHIAZAAiACAALQBBAHMAUABsAGEAaQBuAFQAZQB4AHQAIAAtAEYAbwByAGMAZQAKAEUAbgBhAGIAbABlAC0AQgBpAHQATABvAGMAawBlAHIAIAAtAE0AbwB1AG4AdABQAG8AaQBuAHQAIAAiAEMAOgAiACAALQBFAG4AYwByAHkAcAB0AGkAbwBuAE0AZQB0AGgAbwBkACAAQQBlAHMAMgA1ADYAIAAtAFUAcwBlAGQAUwBwAGEAYwBlAE8AbgBsAHkAIAAtAFAAaQBuACAAJABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAC0AVABQAE0AYQBuAGQAUABpAG4AUAByAG8AdABlAGMAdABvAHIA ¦ Company: Microsoft Corporation ¦ CurrentDirectory: C:\Users\gladys\Desktop\ ¦ Description: Windows PowerShell ¦ FileVersion: 10.0.10240.16384 (th1.150709-1700) ¦ Hashes: MD5=190E6E0CDBEF529941D9E5F8F979F5D9,SHA256=8787D4B624880012ABDB442532BE762DB0361DECE169FEF9E1E877A9DF9E00CB,IMPHASH=44B4867FED7460EEC45FBEE7804BB612 ¦ Image: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe ¦ IntegrityLevel: High ¦ LogonGuid: 5080714D-427B-6452-6D5D-340000000000 ¦ LogonId: 0x345d6d ¦ OriginalFileName: PowerShell.EXE ¦ ParentCommandLine: - ¦ ParentImage: - ¦ ParentProcessGuid: 00000000-0000-0000-0000-000000000000 ¦ ParentProcessId: 5768 ¦ ParentUser: - ¦ ProcessGuid: 5080714D-8150-6453-0D03-000000000700 ¦ ProcessId: 3804 ¦ Product: Microsoft® Windows® Operating System ¦ RuleName: - ¦ TerminalSessionId: 3 ¦ User: DESKTOP-R30EAMH\gladys ¦ UtcTime: 2023-05-04 09:56:32.836"

2023-05-04 18:56:32.837 +09:00,DESKTOP-R30EAMH,Sysmon,Microsoft-Windows-Sysmon,1,med,Exec,T1059.001,,2967,Suspicious Execution of Powershell with Base64,frack113,2022/01/02,2022/09/26,experimental,Cmd: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -e JABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAD0AIABDAG8AbgB2AGUAcgB0AFQAbwAtAFMAZQBjAHUAcgBlAFMAdAByAGkAbgBnACAAIgByAGUAYQBsAGwAeQBsAG8AbgBnAHAAYQBzAHMAdwBvAHIAZAAiACAALQBBAHMAUABsAGEAaQBuAFQAZQB4AHQAIAAtAEYAbwByAGMAZQAKAEUAbgBhAGIAbABlAC0AQgBpAHQATABvAGMAawBlAHIAIAAtAE0AbwB1AG4AdABQAG8AaQBuAHQAIAAiAEMAOgAiACAALQBFAG4AYwByAHkAcAB0AGkAbwBuAE0AZQB0AGgAbwBkACAAQQBlAHMAMgA1ADYAIAAtAFUAcwBlAGQAUwBwAGEAYwBlAE8AbgBsAHkAIAAtAFAAaQBuACAAJABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAC0AVABQAE0AYQBuAGQAUABpAG4AUAByAG8AdABlAGMAdABvAHIA ¦ Proc: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe ¦ User: DESKTOP-R30EAMH\gladys ¦ ParentCmd: - ¦ LID: 0x345d6d ¦ PID: 3804 ¦ PGUID: 5080714D-8150-6453-0D03-000000000700,proc_creation_win_susp_powershell_encode.yml,E:\CTF\HackTheBox(Sherlock)\TickTock\ticktock\Collection\C\Windows\System32\winevt\logs\Microsoft-Windows-Sysmon%4Operational.evtx,"CommandLine: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -e JABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAD0AIABDAG8AbgB2AGUAcgB0AFQAbwAtAFMAZQBjAHUAcgBlAFMAdAByAGkAbgBnACAAIgByAGUAYQBsAGwAeQBsAG8AbgBnAHAAYQBzAHMAdwBvAHIAZAAiACAALQBBAHMAUABsAGEAaQBuAFQAZQB4AHQAIAAtAEYAbwByAGMAZQAKAEUAbgBhAGIAbABlAC0AQgBpAHQATABvAGMAawBlAHIAIAAtAE0AbwB1AG4AdABQAG8AaQBuAHQAIAAiAEMAOgAiACAALQBFAG4AYwByAHkAcAB0AGkAbwBuAE0AZQB0AGgAbwBkACAAQQBlAHMAMgA1ADYAIAAtAFUAcwBlAGQAUwBwAGEAYwBlAE8AbgBsAHkAIAAtAFAAaQBuACAAJABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAC0AVABQAE0AYQBuAGQAUABpAG4AUAByAG8AdABlAGMAdABvAHIA ¦ Company: Microsoft Corporation ¦ CurrentDirectory: C:\Users\gladys\Desktop\ ¦ Description: Windows PowerShell ¦ FileVersion: 10.0.10240.16384 (th1.150709-1700) ¦ Hashes: MD5=190E6E0CDBEF529941D9E5F8F979F5D9,SHA256=8787D4B624880012ABDB442532BE762DB0361DECE169FEF9E1E877A9DF9E00CB,IMPHASH=44B4867FED7460EEC45FBEE7804BB612 ¦ Image: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe ¦ IntegrityLevel: High ¦ LogonGuid: 5080714D-427B-6452-6D5D-340000000000 ¦ LogonId: 0x345d6d ¦ OriginalFileName: PowerShell.EXE ¦ ParentCommandLine: - ¦ ParentImage: - ¦ ParentProcessGuid: 00000000-0000-0000-0000-000000000000 ¦ ParentProcessId: 5768 ¦ ParentUser: - ¦ ProcessGuid: 5080714D-8150-6453-0D03-000000000700 ¦ ProcessId: 3804 ¦ Product: Microsoft® Windows® Operating System ¦ RuleName: - ¦ TerminalSessionId: 3 ¦ User: DESKTOP-R30EAMH\gladys ¦ UtcTime: 2023-05-04 09:56:32.836"

2023-05-04 18:56:32.837 +09:00,DESKTOP-R30EAMH,Sysmon,Microsoft-Windows-Sysmon,1,high,Exec,T1059.001,,2967,Suspicious Encoded PowerShell Command Line,"Florian Roth, Markus Neis, Jonhnathan Ribeiro, Daniil Yugoslavskiy, Anton Kutepov, oscd.community",2018/09/03,2021/03/02,test,Cmd: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -e JABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAD0AIABDAG8AbgB2AGUAcgB0AFQAbwAtAFMAZQBjAHUAcgBlAFMAdAByAGkAbgBnACAAIgByAGUAYQBsAGwAeQBsAG8AbgBnAHAAYQBzAHMAdwBvAHIAZAAiACAALQBBAHMAUABsAGEAaQBuAFQAZQB4AHQAIAAtAEYAbwByAGMAZQAKAEUAbgBhAGIAbABlAC0AQgBpAHQATABvAGMAawBlAHIAIAAtAE0AbwB1AG4AdABQAG8AaQBuAHQAIAAiAEMAOgAiACAALQBFAG4AYwByAHkAcAB0AGkAbwBuAE0AZQB0AGgAbwBkACAAQQBlAHMAMgA1ADYAIAAtAFUAcwBlAGQAUwBwAGEAYwBlAE8AbgBsAHkAIAAtAFAAaQBuACAAJABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAC0AVABQAE0AYQBuAGQAUABpAG4AUAByAG8AdABlAGMAdABvAHIA ¦ Proc: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe ¦ User: DESKTOP-R30EAMH\gladys ¦ ParentCmd: - ¦ LID: 0x345d6d ¦ PID: 3804 ¦ PGUID: 5080714D-8150-6453-0D03-000000000700,proc_creation_win_susp_powershell_enc_cmd.yml,E:\CTF\HackTheBox(Sherlock)\TickTock\ticktock\Collection\C\Windows\System32\winevt\logs\Microsoft-Windows-Sysmon%4Operational.evtx,"CommandLine: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -e JABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAD0AIABDAG8AbgB2AGUAcgB0AFQAbwAtAFMAZQBjAHUAcgBlAFMAdAByAGkAbgBnACAAIgByAGUAYQBsAGwAeQBsAG8AbgBnAHAAYQBzAHMAdwBvAHIAZAAiACAALQBBAHMAUABsAGEAaQBuAFQAZQB4AHQAIAAtAEYAbwByAGMAZQAKAEUAbgBhAGIAbABlAC0AQgBpAHQATABvAGMAawBlAHIAIAAtAE0AbwB1AG4AdABQAG8AaQBuAHQAIAAiAEMAOgAiACAALQBFAG4AYwByAHkAcAB0AGkAbwBuAE0AZQB0AGgAbwBkACAAQQBlAHMAMgA1ADYAIAAtAFUAcwBlAGQAUwBwAGEAYwBlAE8AbgBsAHkAIAAtAFAAaQBuACAAJABTAGUAYwB1AHIAZQBTAHQAcgBpAG4AZwAgAC0AVABQAE0AYQBuAGQAUABpAG4AUAByAG8AdABlAGMAdABvAHIA ¦ Company: Microsoft Corporation ¦ CurrentDirectory: C:\Users\gladys\Desktop\ ¦ Description: Windows PowerShell ¦ FileVersion: 10.0.10240.16384 (th1.150709-1700) ¦ Hashes: MD5=190E6E0CDBEF529941D9E5F8F979F5D9,SHA256=8787D4B624880012ABDB442532BE762DB0361DECE169FEF9E1E877A9DF9E00CB,IMPHASH=44B4867FED7460EEC45FBEE7804BB612 ¦ Image: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe ¦ IntegrityLevel: High ¦ LogonGuid: 5080714D-427B-6452-6D5D-340000000000 ¦ LogonId: 0x345d6d ¦ OriginalFileName: PowerShell.EXE ¦ ParentCommandLine: - ¦ ParentImage: - ¦ ParentProcessGuid: 00000000-0000-0000-0000-000000000000 ¦ ParentProcessId: 5768 ¦ ParentUser: - ¦ ProcessGuid: 5080714D-8150-6453-0D03-000000000700 ¦ ProcessId: 3804 ¦ Product: Microsoft® Windows® Operating System ¦ RuleName: - ¦ TerminalSessionId: 3 ¦ User: DESKTOP-R30EAMH\gladys ¦ UtcTime: 2023-05-04 09:56:32.836"

Base64エンコード部分をデコードすると、BitLockerを用いてCドライブにロックを掛けようとしていることが確認できた。暗号化に使用したパスワード文字列は reallylongpassword となっている。

$SecureString = ConvertTo-SecureString "reallylongpassword" -AsPlainText -Force

Enable-BitLocker -MountPoint "C:" -EncryptionMethod Aes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector

FLAG : reallylongpassword

Task 4

What name was used by the attacker?

セッションID -2102926010 で利用されているユーザ名は fritjof olfasson となっている。

2023/05/04 11:35:31.958 5716 2436 D3 CParticipantManagerBase participant DESKTOP-R30EAMH (ID [1764218403,-2102926010]) was added with the role 3

2023/05/04 11:35:31.958 5716 2436 D3 New Participant added in CParticipantManager DESKTOP-R30EAMH ([1764218403,-2102926010])

2023/05/04 11:35:31.958 5716 2436 D3 CParticipantManagerBase participant fritjof olfasson (ID [1761879737,-207968498]) was added with the role 6

2023/05/04 11:35:31.958 5716 2436 D3 New Participant added in CParticipantManager fritjof olfasson ([1761879737,-207968498])

2023/05/04 11:35:31.960 5716 5840 D3 CParticipantManager::SynchronizationComplete: session=-2102926010, this=000000DB11B3E090

FLAG : fritjof olfasson

Task 5

What IP address did the C2 connect back to?

イベントログから外部通信の痕跡を調査する。2023-05-04 17:38:32.639 +09:00 ~ 2023-05-04 21:37:33.516 +09:00の間に357回のSysmonイベント(外部通信)が記録されている。

外部の通信先IPアドレスは 52.56.142.81 で実行プロセスのパスは C:\Users\gladys\Desktop\merlin.exe となっている。これらの通信がMerlinのエージェントによるC2通信と判断して良さそう。

2023-05-04 17:38:32.639 +09:00,DESKTOP-R30EAMH,Sysmon,Microsoft-Windows-Sysmon,3,med,,,sysmon,3152,Net Conn (Sysmon Alert),Zach Mathis,2022/03/22,2022/09/01,stable,Rule: Usermode ¦ tcp

¦ Src: 10.10.0.79:50696 (DESKTOP-R30EAMH.forela.local)

¦ Dst: 52.56.142.81:80 (ec2-52-56-142-81.eu-west-2.compute.amazonaws.com)

¦ User: DESKTOP-R30EAMH\gladys

¦ Proc: C:\Users\gladys\Desktop\merlin.exe

¦ PID: 5768

¦ PGUID: 5080714D-89CE-6453-C202-000000000700,Sysmon_3_Med_NetConn_RuleAlert.yml,E:\CTF\HackTheBox(Sherlock)\TickTock\ticktock\Collection\C\Windows\System32\winevt\logs\Microsoft-Windows-Sysmon%4Operational.evtx,DestinationHostname: ec2-52-56-142-81.eu-west-2.compute.amazonaws.com

¦ DestinationIp: 52.56.142.81

¦ DestinationIsIpv6: false

¦ DestinationPort: 80

¦ DestinationPortName: http

¦ Image: C:\Users\gladys\Desktop\merlin.exe

¦ Initiated: true

¦ ProcessGuid: 5080714D-89CE-6453-C202-000000000700

¦ ProcessId: 5768

¦ Protocol: tcp

¦ RuleName: Usermode

¦ SourceHostname: DESKTOP-R30EAMH.forela.local

¦ SourceIp: 10.10.0.79 ¦ SourceIsIpv6: false ¦ SourcePort: 50696 ¦ SourcePortName: - ¦ User: DESKTOP-R30EAMH\gladys ¦ UtcTime: 2023-05-03 11:46:22.049

FLAG : 52.56.142.81

Task 6

What category did Windows Defender give to the C2 binary file?

イベントログからMicrosoft Defender Antivirusのマルウェア検出ログ(イベントID : 1116)を確認する。merlin.exeの検出名は VirTool:Win32/Myrddin.D となっている。

2023-05-04 19:29:22.074 +09:00,DESKTOP-R30EAMH,Defender,Microsoft-Windows-Windows Defender,1116,crit,,,malware,25,Defender Alert (Severe),Zach Mathis,2021/12/01,2022/10/17,test,"Threat: VirTool:Win32/Myrddin.D

¦ Severity: Severe

¦ Type: Tool

¦ User: NT AUTHORITY\SYSTEM

¦ Path: file:_C:\Users\gladys\Desktop\merlin.exe;process:_pid:1992,ProcessStart:133276693023911786

¦ Proc: C:\Users\gladys\Desktop\merlin.exe",Defender_1116_Crit_Alert.yml,E:\CTF\HackTheBox(Sherlock)\TickTock\ticktock\Collection\C\Windows\System32\winevt\logs\Microsoft-Windows-Windows Defender%4Operational.evtx,"Action ID: 9

¦ Action Name: %%887

¦ Additional Actions ID: 0

¦ Additional Actions String: No additional actions required ¦ Category ID: 34 ¦ Category Name: Tool ¦ Detection ID: {54D38AAD-42D5-464A-865D-FF19F91744A5} ¦ Detection Time: 2023-05-04T10:29:22.055Z ¦ Detection User: NT AUTHORITY\SYSTEM ¦ Engine Version: AM: 1.1.20300.3, NIS: 0.0.0.0 ¦ Error Code: 0x00000000 ¦ Error Description: The operation completed successfully. ¦ Execution ID: 3 ¦ Execution Name: %%848 ¦ FWLink: http://go.microsoft.com/fwlink/?linkid=37020&name=VirTool:Win32/Myrddin.D&threatid=2147812764&enterprise=0 ¦ Origin ID: 1 ¦ Origin Name: %%845 ¦ Path: file:_C:\Users\gladys\Desktop\merlin.exe;process:_pid:1992,ProcessStart:133276693023911786 ¦ Post Clean Status: 0 ¦ Pre Execution Status: 0 ¦ Process Name: C:\Users\gladys\Desktop\merlin.exe ¦ Product Name: %%827 ¦ Product Version: 4.8.10240.17394 ¦ Remediation User: ¦ Severity ID: 5 ¦ Severity Name: Severe ¦ Signature Version: AV: 1.389.167.0, AS: 1.389.167.0, NIS: 0.0.0.0 ¦ Source ID: 2 ¦ Source Name: %%820 ¦ State: 1 ¦ Status Code: 1 ¦ Status Description: ¦ Threat ID: 2147812764 ¦ Threat Name: VirTool:Win32/Myrddin.D ¦ Type ID: 0 ¦ Type Name: %%822 ¦ Unused: ¦ Unused2: ¦ Unused3: ¦ Unused4: ¦ Unused5: ¦ Unused6:"

FLAG : VirTool:Win32/Myrddin.D

Task 7

What was the filename of the powershell script the attackers used to manipulate time?

パース済みのイベントログからTimestompingの痕跡を探す。hayabusaの検知カテゴリには Possible Timestomping というものがあるため、これでフィルタして不審なPowerShellスクリプトが無いか確認する。

フィルタ結果を確認すると、1件だけ該当するイベントログがあった。2023-05-04 19:35:59.966 +09:00時点で、不審なPowerShellスクリプトファイル C:\Users\gladys\Desktop\Invoke-TimeWizard.ps1 がTeamViewr経由で実行されている。

2023-05-04 19:35:59.966 +09:00,DESKTOP-R30EAMH,Sysmon,Microsoft-Windows-Sysmon,2,low,Evas,,t1070.006

¦ sysmon,1867,Possible Timestomping,Zach Mathis,2022/03/22,2022/09/01,stable,Path: C:\Users\gladys\Desktop\Invoke-TimeWizard.ps1

¦ Proc: C:\Users\gladys\AppData\Local\Temp\TeamViewer\TeamViewer.exe

¦ User: DESKTOP-R30EAMH\gladys

¦ CreateTime: 2023-05-04 10:32:53.000

¦ PrevTime: 2023-05-04 10:35:59.962

¦ PID: n/a

¦ PGUID: 5080714D-8A4F-6453-D501-000000000700,Sysmon_2_Low_PossibleTimestomping.yml,E:\CTF\HackTheBox(Sherlock)\TickTock\ticktock\Collection\C\Windows\System32\winevt\logs\Microsoft-Windows-Sysmon%4Operational.evtx,CreationUtcTime: 2023-05-04 10:32:53.000

¦ Image: C:\Users\gladys\AppData\Local\Temp\TeamViewer\TeamViewer.exe

¦ PreviousCreationUtcTime: 2023-05-04 10:35:59.962

¦ ProcessGuid: 5080714D-8A4F-6453-D501-000000000700

¦ ProcessId: 4428

¦ RuleName: T1099

¦ TargetFilename: C:\Users\gladys\Desktop\Invoke-TimeWizard.ps1

¦ User: DESKTOP-R30EAMH\gladys

¦ UtcTime: 2023-05-04 10:35:59.964

FLAG : Invoke-TimeWizard.ps1

Task 8

What time did the initial access connection start?

Task 2で確認した通り、TeamViewerのセッション開始時刻は 2023/05/04 11:35:27 となっている。

FLAG : 2023/05/04 11:35:27

Task 9

What is the SHA1 and SHA2 sum of the malicious binary?

"the malicious binary"はmerlin.exeのことを指していると思われるので、当該ファイルのSHA-1ハッシュ値およびSHA-2(SHA-256)ハッシュ値を調査する。

実行形式ファイルのSHA-1ハッシュ値については AmCache から確認することができる。

Unassociated,00064a2015882539b434ecb8e7c2ffb817ff0000ffff,2023-05-04 10:21:42,ac688f1ba6d4b23899750b86521331d7f7ccfb69,False,c:\users\gladys\desktop\merlin.exe,merlin.exe,.exe,1970-01-01 00:00:00,,11482112,,,merlin.exe|31c8a96379b998e0,pe64_amd64,True,,,0,0,

SHA-2ハッシュ値はAmCacheからは確認できない。どこから確認するか少し悩んだが、今回は調査対象環境内でSysmonが使用されているため、イベントログにハッシュ値が記録されているのではないかと推測した。

イベントログを調査したところ、SysmonイベントからSHA-2ハッシュ値を確認することができた。

2023-05-04 19:21:42.470 +09:00,DESKTOP-R30EAMH,Sysmon,Microsoft-Windows-Sysmon,1,info,,,sysmon,2070,Proc Exec,Zach Mathis,2021/12/11,2022/09/01,stable,"Cmd: ""C:\Users\gladys\Desktop\merlin.exe""

¦ Proc: C:\Users\gladys\Desktop\merlin.exe

¦ User: DESKTOP-R30EAMH\gladys

¦ ParentCmd: C:\Windows\Explorer.EXE

¦ PID: 1992

¦ PGUID: 5080714D-8736-6453-4002-000000000700

¦ LID: 0x345d6d",Sysmon_1_Info_ProcExec.yml,E:\CTF\HackTheBox(Sherlock)\TickTock\ticktock\Collection\C\Windows\System32\winevt\logs\Microsoft-Windows-Sysmon%4Operational.evtx,"CommandLine: ""C:\Users\gladys\Desktop\merlin.exe""

¦ Company: -

¦ CurrentDirectory: C:\Users\gladys\Desktop\

¦ Description: -

¦ FileVersion: -

¦ Hashes: MD5=AED56DA95650B4895707A1638BC941EF,SHA256=42EC59F760D8B6A50BBC7187829F62C3B6B8E1B841164E7185F497EB7F3B4DB9,IMPHASH=9CBEFE68F395E67356E2A5D8D1B285C0

¦ Image: C:\Users\gladys\Desktop\merlin.exe

¦ IntegrityLevel: High

¦ LogonGuid: 5080714D-427B-6452-6D5D-340000000000

¦ LogonId: 0x345d6d

¦ OriginalFileName: -

¦ ParentCommandLine: C:\Windows\Explorer.EXE

¦ ParentImage: C:\Windows\explorer.exe

¦ ParentProcessGuid: 5080714D-427C-6452-6B01-000000000700

¦ ParentProcessId: 4780

¦ ParentUser: DESKTOP-R30EAMH\gladys

¦ ProcessGuid: 5080714D-8736-6453-4002-000000000700

¦ ProcessId: 1992

¦ Product: -

¦ RuleName: -

¦ TerminalSessionId: 3

¦ User: DESKTOP-R30EAMH\gladys

¦ UtcTime: 2023-05-04 10:21:42.391"

FLAG : ac688f1ba6d4b23899750b86521331d7f7ccfb69:42ec59f760d8b6a50bbc7187829f62c3b6b8e1b841164e7185f497eb7f3b4db9

Task 10

How many times did the powershell script change the time on the machine?

Windows OSにおける時刻変更のイベントは イベントID:4616 として記録される。また、問題文より、時刻操作はPowerShellのプロセス経由で行われていることが分かる。

(参考) 4616(S): The system time was changed.

https://learn.microsoft.com/en-us/windows/security/threat-protection/auditing/event-4616

パースしたイベントログからイベントID:4616のログを抽出して、"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe"でフィルタすると 2371件 のイベントがヒットする。

FLAG : 2371

Task 11

What is the SID of the victim user?

SAMレジストリハイブのパース結果を確認する。攻撃を受けてしまったユーザ gladys のSIDは S-1-5-21-3720869868-2926106253-3446724670-1003 となっている。

Username : gladys [1003]

SID : S-1-5-21-3720869868-2926106253-3446724670-1003

Full Name :

User Comment :

Account Type :

Account Created : Wed May 3 10:56:41 2023 Z

Name :

Password Hint : p@

Last Login Date : Wed May 3 11:16:11 2023 Z

Pwd Reset Date : Wed May 3 10:56:41 2023 Z

Pwd Fail Date : Never

Login Count : 2

--> Password does not expire

--> Password not required

--> Normal user account

FLAG : S-1-5-21-3720869868-2926106253-3446724670-1003

Discussion