[CVE-2025-27840] Espressif ESP32 hidden feature (隠し機能) に関するスクラップ

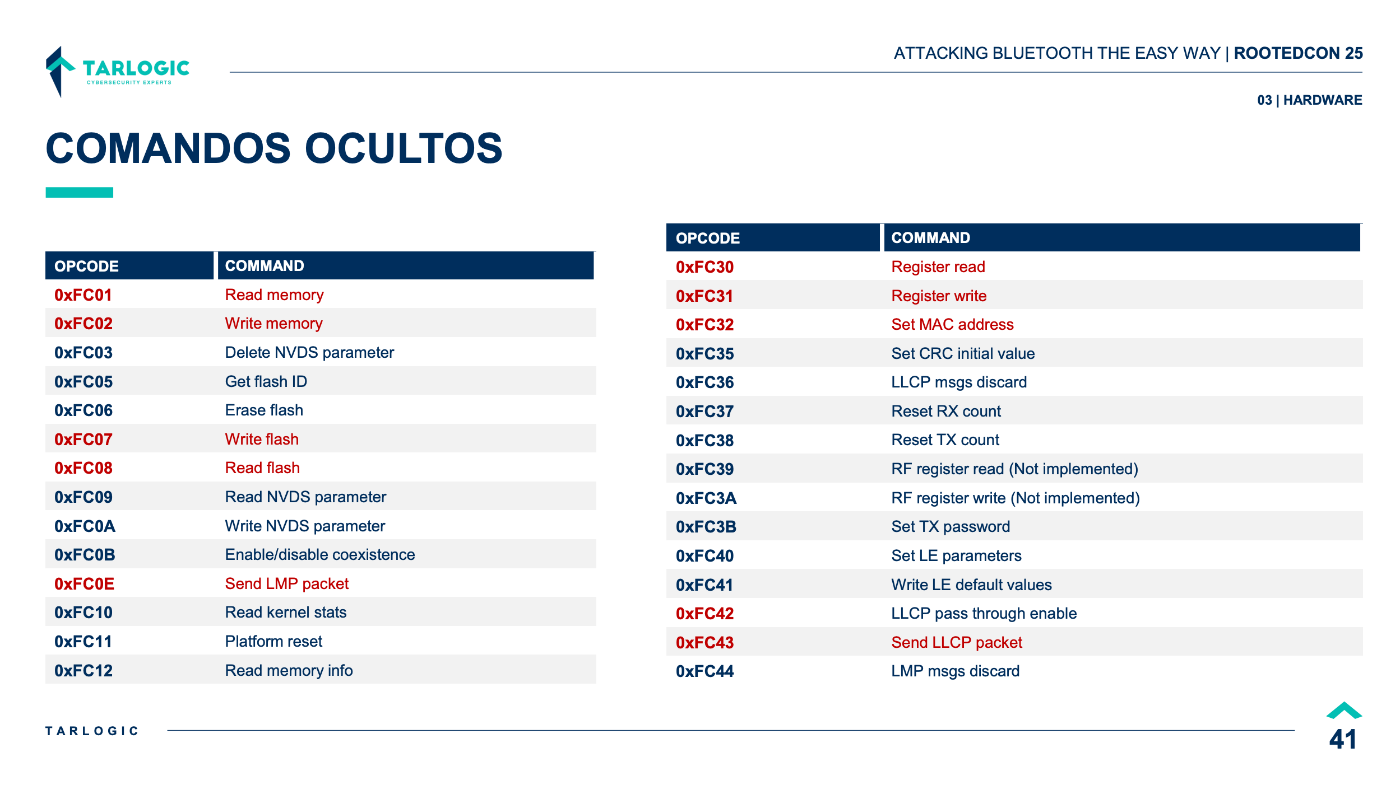

Un obstáculo a la hora de desarrollar herramientas ofensivas Bluetooth es cómo hacer uso del dispositivo bluetooth y la falta de funcionalidades específicas como la suplantación de la MAC, etc. Durante esta charla se presentará un nuevo enfoque y herramientas que permiten el uso de Bluetooth a bajo nivel, multiplataforma y multilenguaje que permiten sentar las bases de un marco de desarrollo enfocado a auditar y atacar Bluetooth. Se complementarán las herramientas con el uso de comandos del fabricante no documentados en los dispositivos ESP32 que permiten incrementar la versatilidad de estos dispositivos a la hora de implementar ataques o realizar auditorías.

Bluetooth の攻撃ツールを開発する際の障害の一つは、Bluetooth デバイスの使用方法や、MAC アドレスのなりすましなどの特定の機能が不足していることです。本講演では、Bluetooth を低レベルで操作できる新しいアプローチとツールを紹介します。これにより、マルチプラットフォーム・マルチ言語対応の開発フレームワークの基盤を築き、Bluetooth の監査や攻撃に活用できるようになります。さらに、ESP32 デバイスにおける未公開のメーカーコマンドを使用することで、これらのデバイスの柔軟性を向上させ、攻撃や監査の実施をより効果的に行えるようにします。

魚拓

登壇したセキュリティ会社が発表したOSS

USB Bluetooth

LibUSB based Bluetooth device driver. Take full control of your USB Bluetooth devices!

暇つぶしにソースコードに日本語コメント入れた。

We believe we were a bit hasty in referring to the hidden commands in the ESP32 as a backdoor. That’s how you made us see it, and we appreciate your feedback. We will try to be more cautious in the future. We apologize for the mistake.