CrowdStrike、ESET、SKYSEAをアンインストールした話

弊社では今年EDR製品をMac端末のみ入れ替えを実施しました。

背景や手法も含めお話ししていきます。

目次

- 1.入れ替えした背景

- 2.入れ替えの前提条件

- 3.アンインストールの実施

- 4.まとめ

1.入れ替えした背景

元々、弊社はGENDA GiGO EntertainmentにMacの調達、設定、管理を依頼しており、

EDR製品などもGENDA GiGO Entertainmentの資産を利用していました。

今年になり、弊社で利用しているMacの資産移管をしたことにより、

EDR製品なども資産移管する必要があったため変更する必要がありました。

元々、CrowdStrikeをインストールしていたのですが、検討時期にあの事件が起こりました。

こう言うこともあり、流石にCrowdStrikeを選定するのが難しくなったため、

SentinelOneを選択し導入しました。

現段階ではMacのみの展開ですが、今後はWindows端末も管理することになっているため、

どちらも利用できると言う意味でSentinelOneを選定しております。

ここの初期設定やEDRの運用の話はまたどこかで…

2.入れ替えの前提条件

CrowdStrikeの他にも社内にはESETもあり、EDR製品が混在している状況でした。

どちらかがインストールされている場合もあれば、

両方インストールされている端末もありました。

また、SKYSEAも入っていたためこちらもアンインストールすることになりました。

今回の記事内容の前提条件としては

- Mac端末であること

- Jamf Proに登録されていること(この段階で登録しました)

- CrowdStrikeがインストールされていること

- ESETがインストールされていること

- SKYSEAがインストールされていること

になります。

この段階でJamf Proに既存端末を登録しました。

登録した手法はこちらの記事に記載しています。

3.アンインストールの実施

各製品によってアンインストール方法が違うため、製品別に解説していきます。

CrowdStrikeアンインストール

CrowdStrikeはメンテナンストークンの保護という機能があります。

こちらを利用することで、勝手に端末からCrowdStrikeがアンインストールできなくなります。

こちらの機能を無効にするという選択肢もありましたが、今回の対象者の端末が25台ほどで、

GENDA GiGO Entertainment側の管理されている方とも話をし、

1台ずつメンテナンストークンを発行してもらい、それを利用することにしました。

対象者へ事前にメンテナンストークンを連絡している前提での作業になります。

まずはJamfPro側でスマートコンピュータグループを作成します。

アプリ名は「Falcon.app」です。

次に設定>コンピュータ管理>スクリプトで、下記のスクリプトを作成します。

#!/bin/bash

result=$(osascript << EOF

text returned of (display dialog "maintenance-tokenを入力してください。" default answer "" buttons {"OK"} default button 1)

EOF

)

expect -c "

spawn /Applications/Falcon.app/Contents/Resources/falconctl uninstall --maintenance-token

expect \"Falcon Maintenance Token:\"

send \"${result}\n\"

expect eof

"

display dialogで画面を表示させ、メンテナンストークンを入力してもらいます。

メンテナンストークンは、事前に対象者に配布しています。

spawnにアンインストールするコマンドを入力し、

sendへは画面に入力したメンテナンストークンを格納します。

あとはポリシーを作成し、SelfServiceに表示させることで実行してもらうようにしました。

General

Script

Scope

Self Service

実行するとこのような画面になり、

メンテナンストークンを入力してもらうことでアンインストールが実行されます。

ESET

ESETはバージョンによってアンインストール方法が異なります。

詳細はこちらです。

今回はv6.1になります。(なぜこのバージョンだったかは未だ不明)

スマートコンピュータグループを作成します。

アプリ名は「ESET Cyber Security Pro.app」です。

v6.1だとアプリ内にアンインストーラーが入っているため、下記のスクリプトで実行します。

open -a /Applications/ESET\ Cyber\ Security\ Pro.app/Contents/Helpers/Uninstaller.app/

あとはCrowdStrike同様にポリシーを作成し、SelfServiceに表示して実行してもらいます。

General

Script

Scope

Self Service

実行するとアンインストーラーが立ち上がるため、あとは画面に従って実施してもらえれば良いです。

SKYSEA

SKYSEAは以前、

インストールの記事を書いたのでこれのアンインストールバージョンで行けると思っておりました。

結果から言うと実行できませんでした…

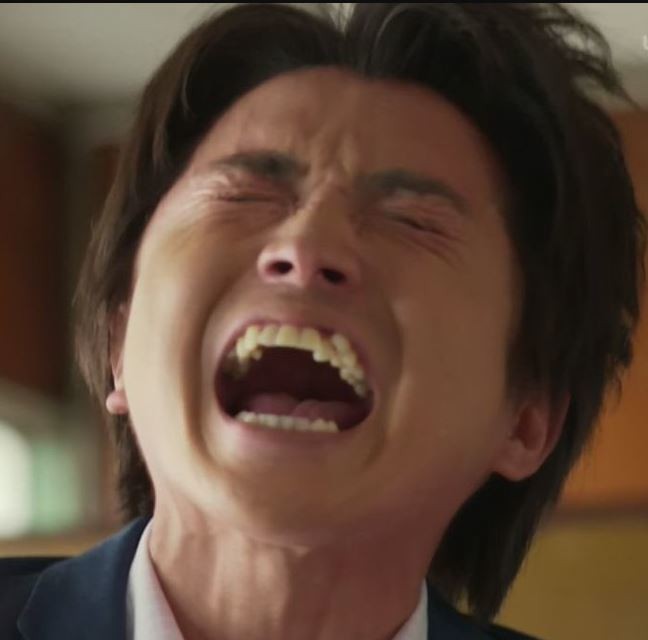

どうしてだよおおおおおお

OSがSequoiaになってからどうかは不明なのですが、

インストーラーに署名されてないと次のような警告が出るようになりました。

SKYSEAはマスターサーバと呼ばれるところからインストーラーを作るのですが、

その時点で署名されてない怪しいインストーラーだと見なされ、

実行できないようになってました。

誰かこれ対策知っていたら教えてクレメンス…

上記の画面が出たあと、システム設定のプライバシーとセキュリティから実行はできるので、

一旦Jamf Proから実行してもらうことは諦め、

普通にインストーラー配ってアンインストールしてもらいました。

4.まとめ

年内にアンインストールと、SentinelOneのインストールは実行できたので一安心です。

アンインストールの手順なんてやることほとんどないとは思いますが、

知見がたまったこともあったのでアウトプットをしました。

それでは皆さま良いお年を!!!

Discussion