CSPについてGPTに相談

what is Content-Security-Policy

Content Security Policy (CSP) is a security feature that helps prevent cross-site scripting (XSS) and other code injection attacks. It is implemented through an HTTP response header that allows web administrators to define and control the sources of content, such as scripts, images, stylesheets, and other resources, that can be loaded and executed by a web page.

CSP provides a flexible policy configuration that can be adapted to meet the security requirements of a particular website or application. When a browser receives a CSP header, it enforces the defined policy and blocks any content that violates the specified rules.

For example, a simple Content Security Policy could restrict loading scripts and images only from the site's own domain:

Content-Security-Policy: script-src 'self'; img-src 'self'

This policy would block any scripts or images from being loaded from external sources, helping protect the site against malicious content injection.

Content Security Policy(CSP)は、クロスサイトスクリプティング(XSS)やその他のコードインジェクション攻撃を防ぐのに役立つセキュリティ機能です。これは、HTTPレスポンスヘッダーを通じて実装され、ウェブ管理者がコンテンツのソース(スクリプト、画像、スタイルシート、その他のリソースなど)を定義および制御できるようにします。CSPは、特定のウェブサイトやアプリケーションのセキュリティ要件を満たすために調整できる柔軟なポリシー設定を提供します。ブラウザーがCSPヘッダーを受信すると、定義されたポリシーを強制し、指定されたルールに違反するコンテンツをブロックします。

たとえば、簡単なContent Security Policyでは、スクリプトと画像をサイトのドメインだけからロードできるように制限できます。

Content-Security-Policy: script-src 'self'; img-src 'self'

このポリシーでは、外部ソースからのスクリプトや画像の読み込みがブロックされ、悪意のあるコンテンツの挿入に対抗できます。

CSPの各ポリシーの内容とユースケースを解説

Content Security Policy(CSP)には、さまざまなディレクティブ(ポリシー設定)があります。以下に、いくつかの主要なディレクティブとそれらのユースケースを説明します。

- default-src: デフォルトのコンテンツソースを定義します。他のディレクティブで明示的に設定されていない場合は、このデフォルト値が適用されます。

ユースケース:ウェブサイトのすべてのコンテンツタイプに一貫したポリシーを適用する場合に便利です。 - script-src: JavaScriptスクリプトのソースを制限します。このディレクティブは、XSS攻撃を防ぐために一般的に使用されます。

ユースケース:ウェブサイトで許可されるJavaScriptのソースを制御し、外部ソースからのスクリプトの読み込みを防ぐ場合に利用します。 - img-src: 画像ファイルのソースを制限します。

ユースケース:画像ファイルの読み込みを特定のドメインまたは都合のよい場所に制限し、悪意のある画像やホットリンクの画像の読み込みを防ぐ場合に使用します。 - style-src: スタイルシート(CSS)のソースを制限します。

ユースケース:ウェブサイトで許可されるCSSのソースを制御し、外部ソースからのスタイルの読み込みを防ぐ場合に利用します。 - font-src: フォントファイルのソースを制限します。

ユースケース:カスタムフォントの読み込み元を制限し、不正なフォントの利用を防ぐ場合に使用します。 - connect-src: XHR(Ajax)やWebSocketなどの通信を許可するソースを制限します。

ユースケース:APIエンドポイントやWebSocketサーバーへの接続を制限し、不正な情報漏洩や改ざんを防ぐ場合に使用します。 - media-src: 音声ファイルや動画ファイルのソースを制限します。

ユースケース:動画や音声ファイルの読み込みを特定のソースに限定し、著作権侵害コンテンツや不適切なコンテンツの読み込みを防ぐ場合に使用します。 - frame-src: iframeで読み込まれるコンテンツのソースを制限します。

ユースケース:iframeコンテンツの読み込みを特定のドメインやリソースに制限し、clickjacking攻撃などを防ぐ場合に使用します。

これらのディレクティブを適切に使用することで、ウェブサイトやアプリケーションのセキュリティを向上させ、コンテンツの改ざんや情報漏洩を防止することができます。

CSP自体を設定したほうがいいケースを5つ列挙し、共通する要素を解説

Content Security Policy(CSP)を設定することが望ましいケースは以下の通りです。

- クロスサイトスクリプティング(XSS)攻撃のリスクがある場合:CSPは、ウェブサイトやアプリケーションにXSS攻撃のリスクがある場合に非常に有用です。CSPを適用することで、不正なスクリプトの実行が防止されます。

- コンテンツ注入攻撃を防止したい場合:悪意ある第三者がウェブサイトのコンテンツを書き換えることができないようにするために、CSPを使用して、コンテンツのソースを制限します。

- セキュリティヘッダーを強化したい場合:ウェブサイトやアプリケーションのセキュリティを向上させるために、CSPを含む一連のセキュリティヘッダーを実装することが望ましいです。これには、「X-Content-Type-Options」「X-Frame-Options」などのヘッダーも含まれます。

- データ漏洩を防止したい場合:CSPを利用することで、Webページに許可されたリソースのソースを制限できます。これにより、認証情報や機密情報の漏洩を効果的に防ぐことができます。

- サードパーティコンテンツの利用制限を実施したい場合:CSPを適用することで、広告やトラッキングコードなどのサードパーティコンテンツの読み込み元を制限し、ユーザー体験の向上やプライバシー保護を図ります。

これらのケースに共通する要素は、ウェブサイトやアプリケーションのセキュリティを向上させる目的があり、悪意あるコンテンツやスクリプトによる攻撃やデータ漏洩を防ぐことができる点です。CSPは、ユーザー体験やデータプライバシーを保護しながら、ウェブサイトやアプリケーションの信頼性を確保するための重要なセキュリティツールです。

明らかにCSPの設定が不要なケースを5つ列挙し共通する要素を解説

明らかにCSPの設定が不要なケースは以下の通りです。

- 静的なコンテンツのみを表示するウェブサイト:スクリプトや外部リソースを使用していない純粋に静的なHTMLページが主だったウェブサイトであれば、CSPの設定は必ずしも必要ではありません。

- ローカル開発環境:開発者がローカル環境で実行する場合、CSPの設定は不要な場合があります。ただし、実際の本番環境にデプロイする際はCSPを適用することが推奨されます。

- セキュリティが一切重要でない内部向けシステム:情報の機密性や安全性が一切不要である内部向けのシステムである場合、CSPの設定を行わなくても良い場合があります。

- ウェブサイトが一時的なものであり、サポートが不要:短期間のイベントやキャンペーン用など、限定的な期間だけ運用されるウェブサイトであれば、CSPの設定を適用しなくても問題ない場合があります。

- 手段やリソースが不足している場合:ウェブサイト管理者にCSPを適用する知識やリソースが不足しており、他のセキュリティ対策が優先されるべき状況にある場合は、CSPの設定が後回しになることがあります。

これらのケースに共通する要素は、ウェブサイトやアプリケーションのセキュリティ対策が低優先度であるか、機密性や安全性が必要とされないシナリオが主である点です。ただし、CSPは一般的にはウェブサイトのセキュリティを向上させるため、可能であれば適用することが推奨されます。

CSPの各ポリシーを設置するかどうかを判断するための観点を検討

Content Security Policy(CSP)の各ポリシーを適用するかどうかを判断するための観点は以下の通りです。

- セキュリティ要件: セキュリティリスクに対するウェブサイトの対策要件を評価してください。対策が必要な場合、関連するCSPポリシー(ディレクティブ)を適用することを検討します。

- コンテンツタイプ: 使用するリソースやコンテンツタイプに応じて、適切なCSPディレクティブを選択します。例えば、外部のJavaScriptやCSSリソースを使用する場合、

script-srcや style-src などの適切なディレクティブを設定してください。 - 信頼性のあるソース: 信頼できるソースからのみコンテンツをロードするように、CSPディレクティブを選択して注意深く設定します。

- サードパーティコンテンツ: サードパーティコンテンツが必要な場合は、

connect-srcや frame-src などのディレクティブを通じて、適切なソースを許可してください。 - パフォーマンスおよび利便性のトレードオフ: あまりに厳格なCSPの設定は、開発者の労力やサイトのパフォーマンスに影響を与える場合があるので、セキュリティの強化と利便性・パフォーマンスの最適化のバランスを見つけることが重要です。

- テストとモニタリング: CSP設定を適用した後、サイトの機能が正常に動作するか確認するために、十分なテストとモニタリングを行ってください。CSP違反の報告を収集することで、問題のあるコンテンツやソースの識別や設定の最適化を行うことができます。

各組織やプロジェクトのセキュリティ要件に応じて、CSPポリシーを適切に設定して、ウェブサイトやアプリケーションのセキュリティを向上させることができます。適切に設定されたCSPは、攻撃者によるコンテンツの改ざんやデータの漏洩を効果的に防ぐことができます。

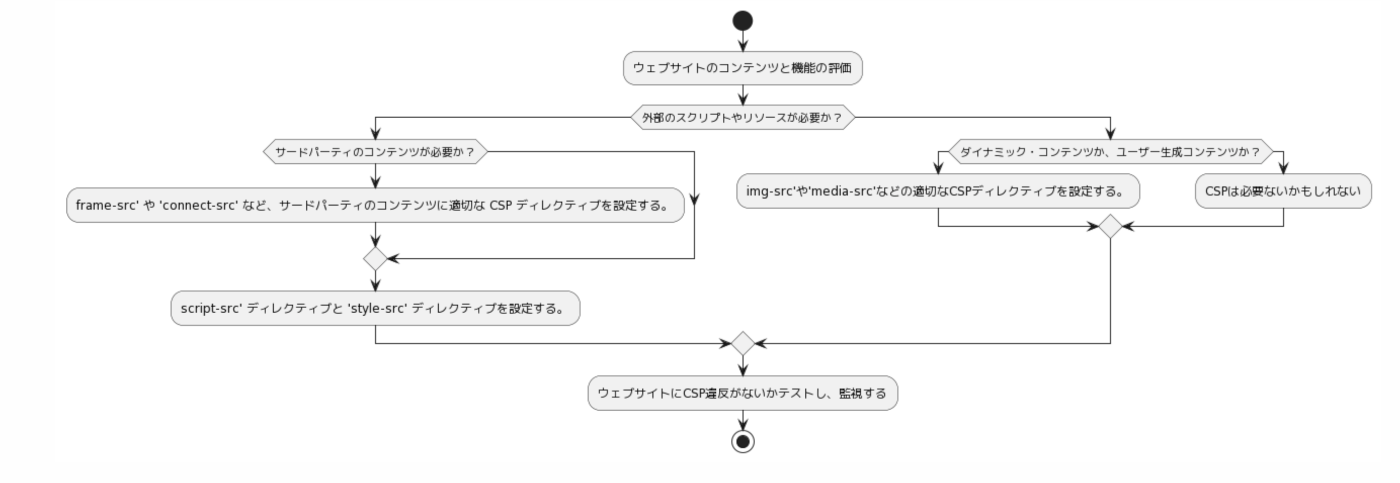

素人でも判断できるようyes/noで分岐する適用判断フローチャートをPlantUMLで生成

以下に、素人でも判断できるようにyes/noで分岐するCSP適用判断フローチャートをPlantUMLで生成したコードを記載します。このコードをPlantUMLツールやオンラインエディタでレンダリングすることで、フローチャートを表示できます。

@startuml

start

:Evaluate website's content and functionality;

if (External scripts or resources required?)

if (Third-party content required?)

:Set appropriate CSP

directives for third-party

content such as 'frame-src'

and 'connect-src';

endif

:Set 'script-src' and

'style-src' directives;

else

if (Dynamic content or user-generated content present?)

:Set appropriate CSP

directives like 'img-src'

and 'media-src';

else

:CSP might not be necessary;

endif

endif

:Test and monitor website

for any CSP violations;

stop

@enduml

このフローチャートは、ウェブサイトのコンテンツと機能を評価し、外部スクリプトやリソースが必要かどうか、サードパーティコンテンツが必要かどうか、動的コンテンツやユーザー生成コンテンツが存在するかどうかに基づいて、CSPの適用判断を行っています。適切なCSPディレクティブを設定してから、ウェブサイトでCSP違反がないかテストおよび監視を行います。

↓日本語版

@startuml

start

:ウェブサイトのコンテンツと機能の評価;

if (外部のスクリプトやリソースが必要か?)

if (サードパーティのコンテンツが必要か?)

:frame-src' や 'connect-src' など、サードパーティのコンテンツに適切な CSP ディレクティブを設定する。;

endif

:script-src' ディレクティブと 'style-src' ディレクティブを設定する。;

else

if (ダイナミック・コンテンツか、ユーザー生成コンテンツか?)

:img-src'や'media-src'などの適切なCSPディレクティブを設定する。;

else

:CSPは必要ないかもしれない;

endif

endif

:ウェブサイトにCSP違反がないかテストし、監視する;

stop

@enduml

前に出力した<素人でも判断できるようにyes/noで分岐するCSP適用判断フローチャート>のPlantUML図を批判的な視点で評価し、問題点を列挙

フローチャートの問題点を見つけるために、以下の批判的な視点を提供します。

- セキュリティ要件の最初の評価が不足している:フローチャートでウェブサイトのコンテンツと機能の評価が始まりますが、セキュリティ要件およびウェブサイトまたはアプリケーションのリスク評価が明示的に行われていません。これにより、CSP適用が必要なケースが見落とされる可能性があります。

- 初回の判断に限定されたディレクティブの設定:フローチャートでは、外部スクリプトやリソースの有無によってのみCSPディレクティブが適用されています。他のディレクティブについての検討や適用が不足しており、適切なセキュリティ対策が実施されない可能性がございます。

- 段階的な検討が不足している:フローチャートでは、いくつかのディレクティブはサードパーティコンテンツが必要な場合にのみ適用されていますが、それらのディレクティブが他のユースケースにも適用される可能性があります。これにより、必要なディレクティブが適用されない問題が生じるかもしれません。

- テストとモニタリングが単一のステップに集約されている:テストとモニタリングが単一のフローチャートステップに含まれていますが、これらは別々のプロセスとして表されるべきです。また、明確に実行されるテストおよびモニタリングの種類や方法について説明していないため、実行が不十分になる可能性があります。

- フローチャートが単純化されすぎている:CSPを適用するかどうかを決定する際に検討すべき要素が多数ありますが、フローチャートはかなり単純化されており、多くの要素が言及されていません。このため、適切な判断ができない場合があります。

これらの問題点を解決するために、フローチャートをさらに詳細化し、個々のディレクティブごとに適用を検討するような形で改訂を検討したほうが良いかもしれません。各段階でセキュリティ要件およびリスク評価を明確に行うことが重要です。

CSPの設定はJson形式でレスポンスを返すだけのAPIでも必要なのか検討し解説せよ

Content Security Policy (CSP)は、主にWebページに読み込まれるコンテンツのセキュリティを向上させるために設計されています。JSON形式でレスポンスを返すAPIの場合、CSPの設定は通常は必要ありません。なぜなら、そのAPIはHTMLソースやその他のリソースを提供するわけではなく、単にデータを提供するだけだからです。

ただし、APIによって返されたレスポンスに対するセキュリティとデータ保護の懸念は重要です。そのため、APIのセキュリティに対する他のアプローチやメカニズムを考慮すべきです。例えば、次の方法が挙げられます。

- HTTPSを使用する: クライアントとサーバ間の通信を暗号化して、データの横取りや改ざんを防ぎます。

- 認証と認可を適切に実装: APIエンドポイントへのアクセスを制限し、適切なユーザが適切なデータにのみアクセスできるようにします。

- CORS (Cross-Origin Resource Sharing)を設定する: CORSポリシーを適切に設定することで、APIへのアクセスを許可されたオリジン(ドメイン)のみに制限できます。

- セキュリティヘッダーを追加する: APIレスポンスに追加のセキュリティヘッダーを適用することで、クライアントの利用方法を制限できます(例:X-Content-Type-Options、X-Frame-Options、Strict-Transport-Securityなど)。

したがって、CSPの設定はJSONを返すAPIに直接適用されるものではありませんが、APIのセキュリティには他のアプローチが必要となります。これらのセキュリティ対策を適切に実装することで、APIを安全かつ効果的に利用できます。

上記の回答のソースとなる情報のリンクは出力できますか?また、上記の回答に用いた概念を列挙してください。

私の回答は、主にWebセキュリティの基本的な知識とオフィシャルなソースからの情報に基づいています。以下にいくつかの参考リンクを示します:

- MDN Web Docs - Content Security Policy (CSP)を解説している公式ドキュメント。

https://developer.mozilla.org/ja/docs/Web/HTTP/CSP - MDN Web Docs - Cross-Origin Resource Sharing (CORS)について説明している公式ドキュメント。

https://developer.mozilla.org/ja/docs/Web/HTTP/CORS - OWASP (Open Web Application Security Project) - セキュリティヘッダーに関する情報を提供している非営利組織。

https://owasp.org/www-project-secure-headers/

上記の回答で用いた概念のリスト:

- Content Security Policy (CSP)

- JSON形式のAPIレスポンス

- HTTPS

- 認証と認可

- Cross-Origin Resource Sharing (CORS)

- セキュリティヘッダー

- X-Content-Type-Options

- X-Frame-Options

- Strict-Transport-Security

これらの概念を組み合わせて、JSONを返すAPIのセキュリティ対策に関する回答を提供しました。問題や検討事項に関しては、これらの概念と実践に基づいて分析しました。

htmlメールにはcspって設定必要だったりする?

HTMLメールはWebブラウザとは異なる環境で表示されるため、CSP(Content Security Policy)の設定は通常は必要ありません。メールクライアントは、メール本文のHTMLコンテンツを表示する際に、独自のセキュリティポリシーと機能制限を持っています。

多くのメールクライアントは、スクリプトの実行や外部リソースの読み込み、他のリッチ機能をデフォルトでブロックしているため、セキュリティリスクは最小限に抑えられます。このため、HTMLメールにCSPを適用する必要はありません。

ただし、HTMLメールを作成する際は、以下のセキュリティベストプラクティスを念頭に置くことが重要です:

- メールのHTMLコードをシンプルに保つ。

- インラインCSSを使用し、可能であればスタイルシートの外部リンクを避ける。

- JavaScriptや他のスクリプト言語を使用しない。

- センシティブな情報をメールに含めない。

- メールクライアントの違いを考慮し、互換性を確保する。

HTMLメールのセキュリティは、CSPではなく、これらのベストプラクティスとメールクライアントの機能制限に依存しています。