🚀

AWS Organizationの管理アカウントにもStackSetsでデプロイする方法

CloudFormationのStackSetsを使ってAWS Configを有効化したかったものの、Organizationの管理アカウントにはデプロイされず困ったので解決した話です

結論

同じテンプレートを使って管理アカウントにだけデプロイするセルフマネージドなStackSetを作る

手順

IAMロールの作成

セルフマネージド型のアクセス許可を付与するを参考にしています

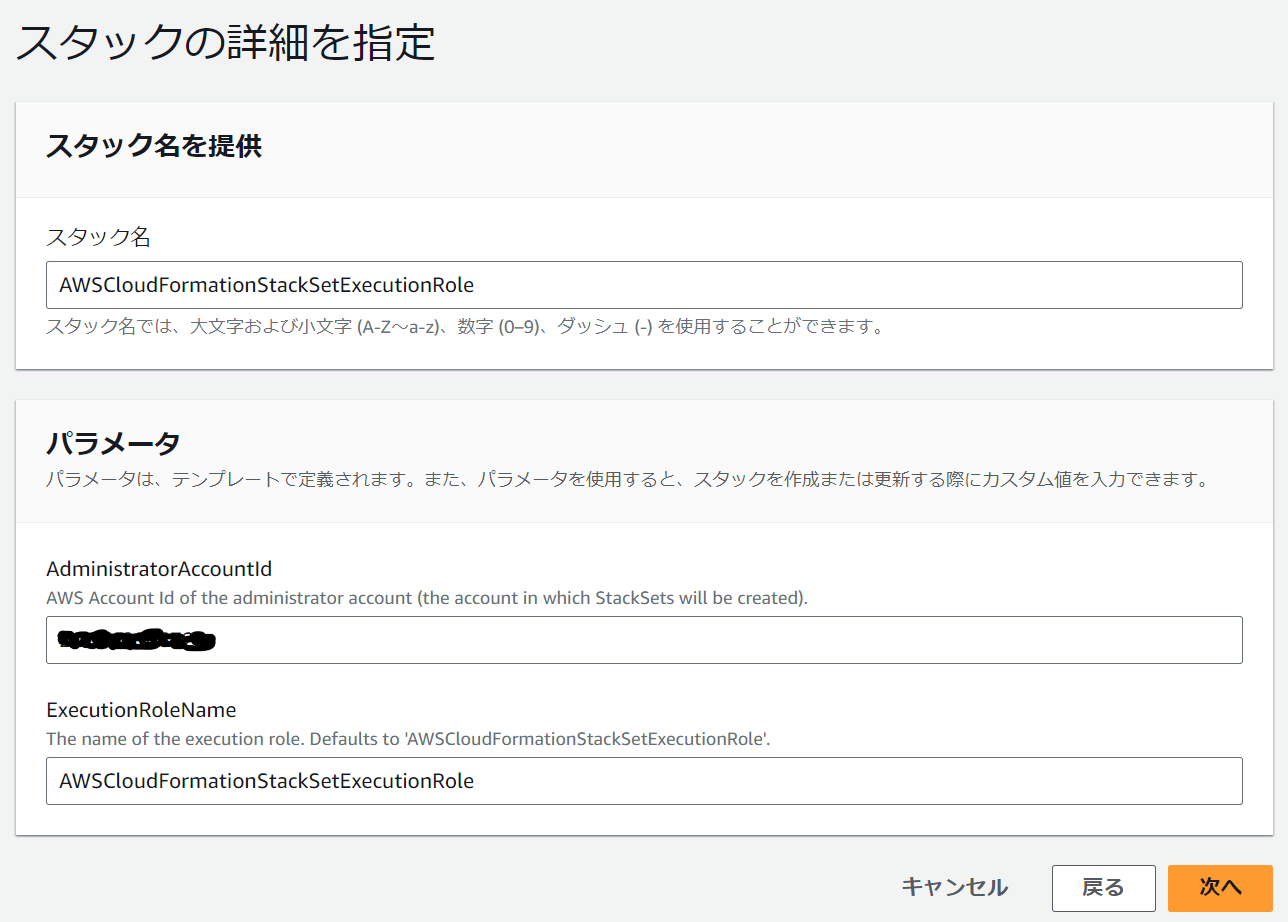

デプロイ時に使用するIAMロール作成テンプレートをダウンロードしてCloudFormationスタックをデプロイします

管理アカウントIDの入力も忘れずに

StackSetの作成

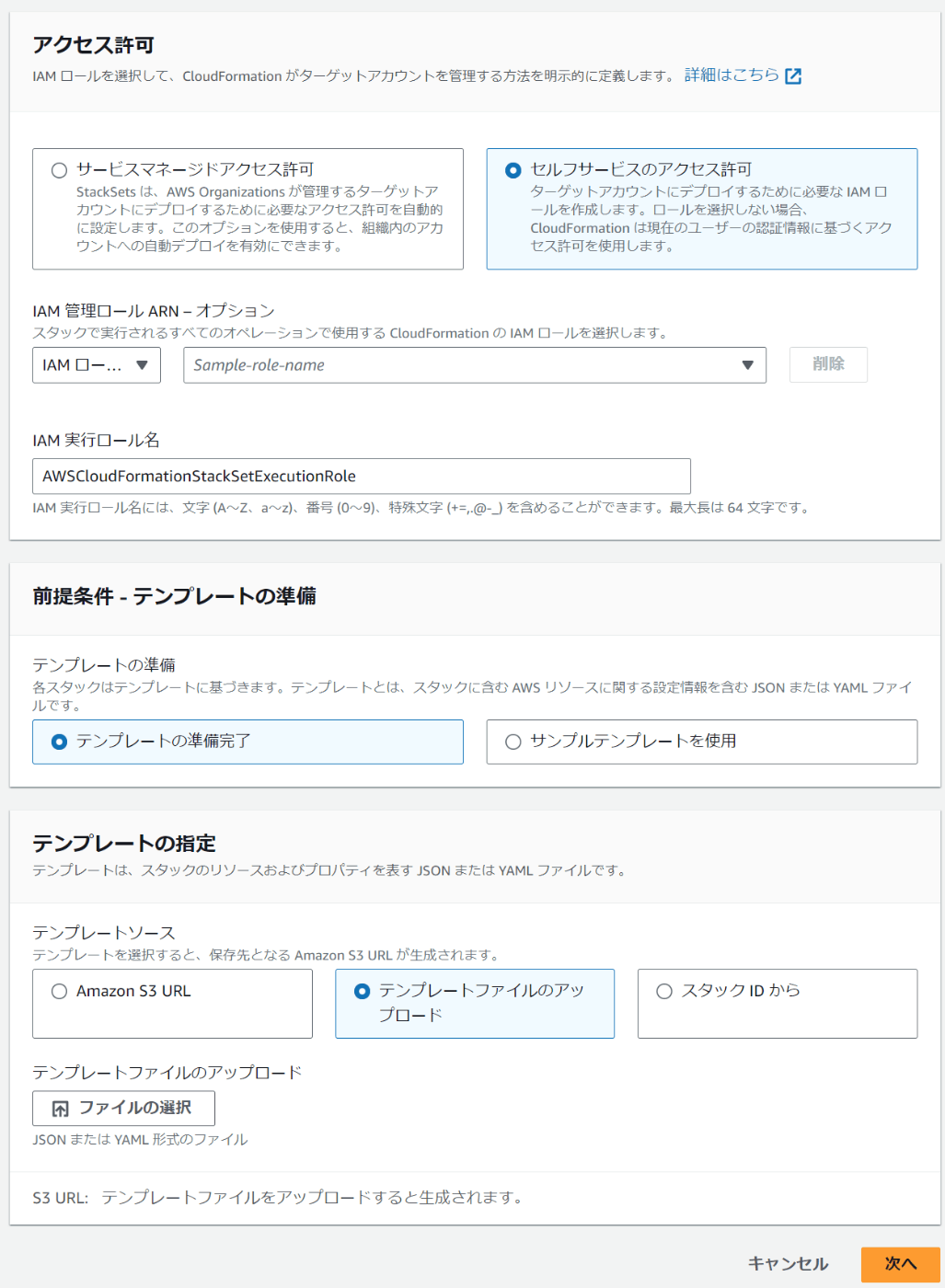

管理アカウントでStackSetの作成をクリックし「セルフサービスのアクセス許可」を選択

IAM 管理ロールARNは空のまま

IAM 実行ロール名はそのまま

テンプレートはサービスマネージドなStackSetで使用したものをそのまま適用

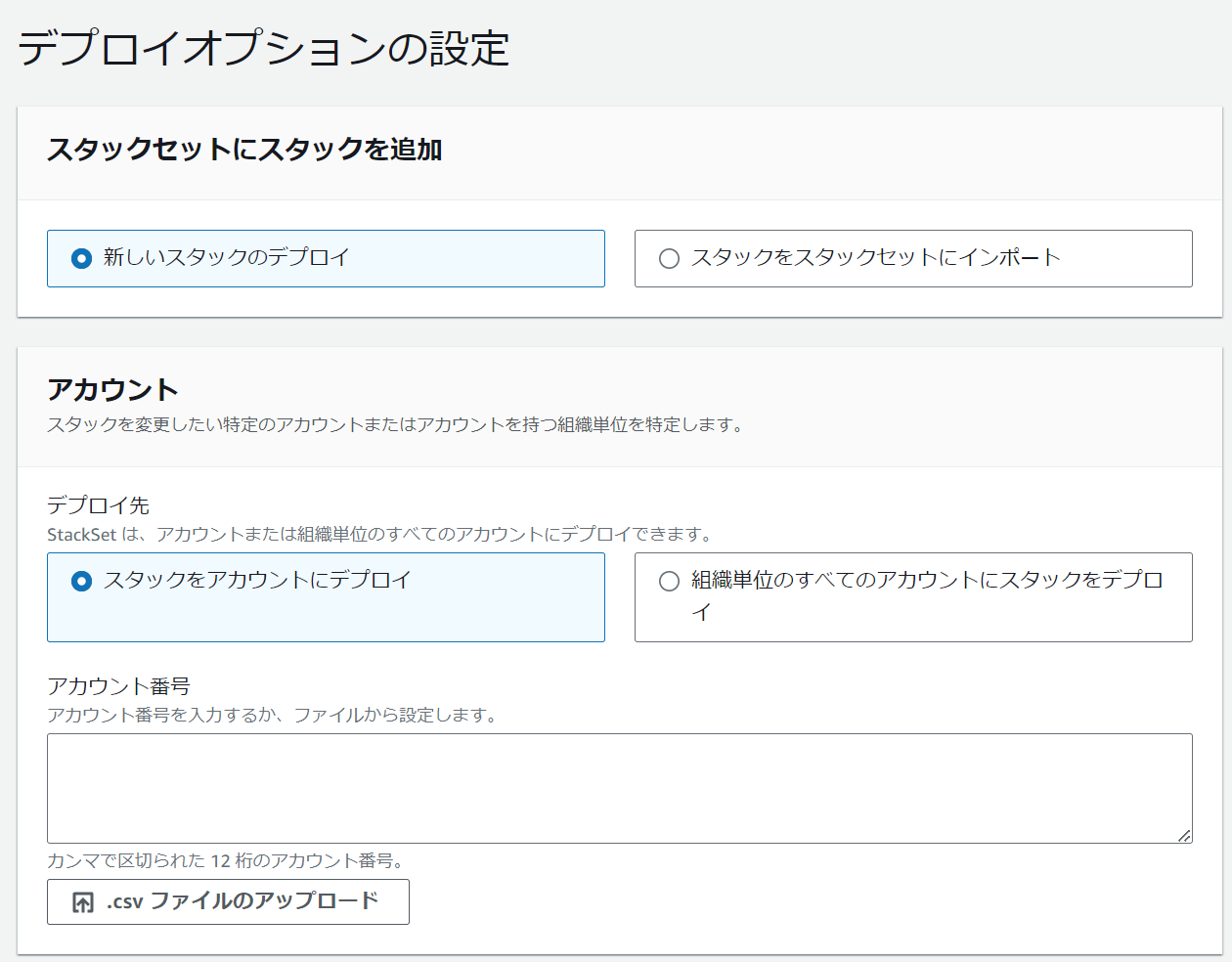

デプロイオプションの設定ではアカウント番号に管理アカウントのIDのみを記載

これでデプロイすれば管理アカウントにも同じ設定を全リージョンに適用するといったことができます

余談

AWSに問い合わせしたところユーザーガイドのリンクが届いた。。。

自分のググり力の低さにがっかりだ。。。

確かに

StackSets は、管理アカウントが組織内または組織の OU 内にあっても、スタックインスタンスを組織のマスターアカウントにデプロイしません。

と書いてあった。。。

Github Issueも立っているようなのでいつか治るかもしれない

AWS的にはセルフマネージドならできるよとのことでしたが、各アカウントにIAMロールを作成するのは面倒なのでやらなかった

いや、、、もしかしてIAMロールの作成をStackSetでやればよかったのだろうか。。。

Discussion

Organizationの管理アカウント以外にAWS Configを適用する話も知りたいです〜!