MCPサーバーのエンタープライズ展開の肝となるMCPゲートウェイというコンセプトの解説

この記事は、ナウキャスト Advent Calendar 2025の21日目の記事です。

イントロダクション:エンタープライズがMCPを必要とする理由

たとえば、こんな業務フローを想像してください。

- まずはJiraで「今日やるべきタスク」を洗い出す

- タスクに紐づく仕様や背景をNotionのドキュメントから確認する

- 影響範囲や次のアクションをSlackに共有する

- そのままJiraのチケットを更新・完了して、次へ進む

本来ならブラウザのタブを行ったり来たりしながら、検索し、コピペし、文脈を整え、最後に状態を更新する――という“人間がつなぎ役”になる作業が必要です。

ところが2025年は、この一連の流れが(まだ荒削りではあるものの)ClaudeのようなMCP対応クライアントを中心に、すでに動き始めています。Atlassian(Jira/Confluence)、Notion、Linear、Slackといったワークスペース系サービスが、AIが呼び出せるツール群を「MCPサーバー」として公開し始め、複数のサービスをまたいだ“会話からの実行”が現実になりつつあります。

この流れの中核にあるのが、AIエージェントが外部ツールを呼び出す方法を標準化する Model Context Protocol(MCP) です。MCPは、開発者がサービスごとに専用のコネクタを作る負担を減らし、エージェントが統一された形式(JSON-RPC)で外部ツールを利用できる、クリーンなクライアント・サーバー抽象化を提供します。

そして重要なのは、この体験が”一部の限定的デモ”ではなく、より多くのサービス・より多くのユーザーに広がる前提で設計され始めている点です。今はまだ、ツールの選択ミス、権限の与えすぎ、ログの不足、コスト管理の難しさなどの“運用上の摩擦”が残ります。しかし、この摩擦が小さくなるほど、エージェントは「読む」だけでなく「更新し、通知し、完了させる」方向へ、業務の中心に入り込んでいきます。

だからこそ、企業が自社の膨大なシステムやデータをAIエージェントにつなぎ、業務プロセスを安全に自動化していくには、MCPそのものだけでは埋まらない 「運用上の空白」 を埋める仕組みが必要になります。

MCPの採用が進むほど、現場で効いてくる論点は「接続」そのものではなく、誰の権限で実行したのか(委任)、どのツールをどこまで使ってよいのか(ガバナンス)、何がどれだけ起きたのか(監査とコスト)、そして 乱立するツールから何を選ぶべきか(発見と標準化) といった“運用”の部分へ移っていきます。

本記事では、その空白が具体的にどこに生まれるのかを整理したうえで、MCPを安全かつスケーラブルに本番運用するための MCPゲートウェイ というコンセプトの役割を解説します。

エンタープライズにおけるMCP利用における主な課題

MCPはツール統合をシンプルにします。しかしエージェントの自律性が上がるほど、企業が本番運用で求めるのは「つながる」こと以上に「統制できる」ことです。ここで、プロトコル標準だけでは埋まりにくい“運用上の空白”が、主に次の3点として表に出てきます。

1. セキュリティとID境界の欠如(過剰な権限/認証情報の分散)

MCP自体は、エージェントの 認証やID委任 を標準で規定していません。その結果、「誰(どのユーザー/ロール)の委任で」「どのツールに」「どのスコープで」アクセスするのか、そしてOAuthトークンやAPIキーといった認証情報を「どこに安全に保管し」「どう更新し」「漏えいや退職時にどう失効・撤回するのか」といった設計が、ツールごと・チームごとに分散しやすくなります。

分散の帰結は単純で、最小権限の境界が壊れやすく、事故が起きたときの影響範囲も読めなくなります。より現実的で厄介なのは、「権限的には正しいが、文脈としては致命的に間違っている」ケースです。

たとえば、「Google Drive上のKPI管理シートから案件状況を分析して、Slackにサマリを投稿する」

という業務を想定したエージェントが、シートの構造や命名の類似性から、誤って「人事・給与情報を含む別のスプレッドシート」を参照し、その内容をそのまま要約・投稿してしまう、といった事故がありえます。

この場合、エージェントは「Driveへの読み取り権限」も「Slackへの投稿権限」も正しく付与されており、OAuthのスコープ違反は起きていません。

それでも「どのデータを」「どの目的のフローで」「どこへ出してよいのか」という

業務文脈レベルの境界が存在しないため、重大な情報漏えいが発生します。

2. 可観測性(Observability)と説明責任(Accountability)の欠如

AIエージェントは、1つの会話の中で 数十〜数百回のツール呼び出し を実施する可能性があります。ここで集中ロギングやテレメトリが弱いと、単に「遅い」「落ちる」だけでは済みません。運用上は「どのエージェントが」「どのツールを」「いつ・何回」呼び、結果として「誰の委任(どのID)」で実行されたのか、エラーや逸脱がどこで発生しどこまで波及したのか、そしてコストやクォータ消費をどのチームやワークフローに帰属させるべきか――といった説明責任が果たせなくなります。

多くの企業にとって、説明できないシステムは本番に入れられません。MCP導入が進むほど、可観測性は“便利さ”ではなく“採用の前提条件”になります。

3. スケール時のコスト増とツール乱立によるDiscoveryの崩壊

エージェントはコストを意識せずに動くため、ループや過剰なデータ要求が 想定外の課金(Bill Spikes) やクォータ濫用を引き起こします。さらに本番でツールが増えると、ツール定義(名前・説明・パラメータ)がLLMのコンテキストを圧迫し、誤選択やハルシネーションが増えます。

同時に、「どれが社内公式/検証済みか」「どれが推奨/非推奨か」が曖昧なままだと、重複ツールや“野良MCPサーバー”が増え、運用は一気に破綻します。誰が作り、どのバージョンで、どんな更新・脆弱性対応があるのかが見えないサーバーが本番に混ざれば、サプライチェーン上の不安も避けられません。

つまり、MCPの価値が大きくなるほど、企業は“ツールを増やす”のではなく、増えたツールを運用できる形に整える必要に迫られます。

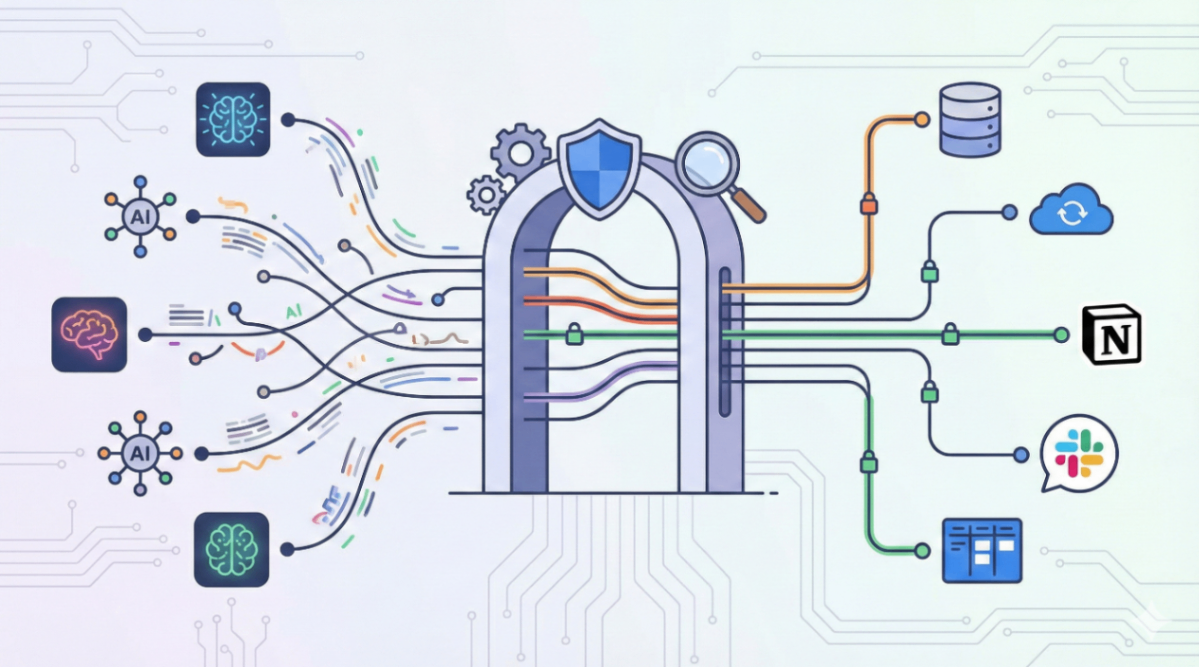

MCPゲートウェイの役割はすべてのエージェントトラフィックを統制すること

これらの運用上の課題を解決し、MCPを安全かつスケーラブルに本番運用するために、MCPゲートウェイ が不可欠なインフラストラクチャ層として登場します。

MCPゲートウェイは、エージェントとMCPサーバー群の間に配置され、すべてのツール呼び出しに対する単一の、統制されたエントリーポイント を提供します。エージェントは“どのサーバーにどう接続するか”を個別に抱えず、オンボーディング、権限、観測性、ガードレールをゲートウェイ側で一貫して扱えるようになります。

重要なのは、ゲートウェイが単なる転送プロキシではないことです。セキュリティ、ガバナンス、観測性に加えて、ID運用とツール発見まで含めて扱う AIゲートウェイ として機能します。

1. きめ細かなアクセス制御(ACL/RBAC)

ゲートウェイはAPIキーやOAuth認証を受け止めつつ、「このエージェント(コンシューマー)が呼べるのは、どのツールまでか」を中央で定義し、強制します。ツール単位・サービス単位・グローバルといった粒度でポリシーを持てるため、役割(タグ)に応じた最小権限を“設計として”維持しやすくなります。

2. ツールのスコープ設定とカスタマイズ

ツール過負荷を防ぎ、LLMを安全な行動に誘導するには、単にツールを“公開する”のではなく、ツールの見せ方と意味づけを整える必要があります。ゲートウェイは、複数サーバーにまたがるツールをワークフロー単位でまとめて提示したり、説明文の書き換えや入力パラメータの固定(overrideParams など)によって、安全な利用経路に特化したバリアントを用意したりできます。

さらに、ツール数が増えるほど「一覧を全部渡す」よりも「目的から探せる」ことが重要になります。ゲートウェイ側で探索(検索)を支援できれば、誤選択やハルシネーションも抑えやすくなります。

3. 統合された可観測性とセキュリティガードレール

ゲートウェイはエージェントが生成するアウトバウンドトラフィックを横断的に観測し、最後の防衛線になります。すべてのツール呼び出しを監査証跡として残し、ツール名・呼び出し元・エラー状態などをラベル化したメトリクスを提供できれば、性能分析・異常検知・コスト帰属の土台ができます。

同時に、未承認ドメインへの通信をエンドポイント・ホワイトリストで遮断したり、レート制限やクォータ強制で暴走エージェントによるクォータ浪費や課金スパイクを抑えたりと、運用に必要なガードレールを一箇所で張れます。

4. 認証情報の管理(Inbound/Outboundの分離とトークン運用)

本番運用で“地味に一番重い”のが、認証情報のライフサイクルです。ゲートウェイは、クライアント→ゲートウェイの インバウンド認証 と、ゲートウェイ→各SaaS/APIの アウトバウンド認証 を分けて扱い、ユーザー委任の境界を保ったまま、同意取得・トークン保管・暗号化・refresh・ローテーション・失効/撤回といった運用を中央で引き受けられます。

これがツールごとに分散すると認証情報の分散(Secret Sprawl)が起き、監査も事故対応も難しくなります。ゲートウェイが“認証情報のブローカー”として振る舞い、エージェントや個別MCPサーバーから長期シークレットを遠ざけることで、最小権限と説明責任を両立しやすくなります。

5. MCPゲートウェイカタログ(発見・選定・標準化)

MCPが普及すると、次に問題になるのは「何を使うべきか」です。ゲートウェイは乱立するMCPサーバーとツールに対して、組織が管理可能な カタログ を提供できます。

カタログには、オーナー、用途、権限スコープ、SLA、バージョン、依存関係といったメタデータを持たせられます。追加・更新・廃止を一貫したプロセスで扱えるようになれば、重複ツールや“野良サーバー”を減らし、検証済み・推奨ツールだけを安全に展開できます。さらに、カタログが人間向けの一覧に留まらず、エージェントが必要なツールを検索して“見つけられる”形になれば、Tool Overloadの緩和にもつながります。

具体例:Jira→Notion参照→Slack共有→Jira完了を「会話から実行」する

ここまでを、冒頭のワークフローに立ち戻って“体感”できる形にしてみます。たとえばエージェントが、次の手順を自律的に回すケースです。

ユースケースの流れ

- Jiraで「今日のタスク」を取得し、優先度の高い1件(例:

PROJ-123)を開く - チケットに紐づくNotionの仕様ページを参照して、影響範囲と対応方針をまとめる

- Slackの所定チャンネルへ状況を共有し、関係者に確認依頼を出す

- Jiraのステータスとコメントを更新し、完了へ遷移する

このフロー自体は、MCPクライアント(例:Claude等)+各サービスのMCPサーバーで“つながります”。問題は、そのまま本番に持ち込むと 運用上の空白 が露出することです。

ゲートウェイなしで起きがちなこと

- 権限が雑になりやすい: 早く動かすために強いサービスアカウントを使い、結果的に「読む」だけのつもりが「更新・削除」まで可能になってしまう(ID境界が曖昧)。

- トークン運用が分散する: Jira/Notion/SlackそれぞれのOAuth同意・refresh・失効対応がツールごとにバラけ、漏えい時の封じ込めが難しい。

- ツール選択ミスが事故に直結する: Slack投稿のはずが誤って管理系ツール(例:削除系)を呼ぶ、あるいは似た名前のツールを選ぶ。

- 監査・コストが説明できない: 「誰の委任で実行したのか」「どの会話がどれだけAPIを叩いたのか」が追えず、後から説明できない。

ゲートウェイありだと、同じフローを“運用できる形”にできる

-

2.4(認証情報の管理): インバウンド(クライアント→ゲートウェイ)とアウトバウンド(ゲートウェイ→各SaaS)の認証を分離し、OAuthトークンの保管・refresh・失効/撤回を中央で扱える。

-

2.1(ACL/RBAC): 「このエージェントは読み取り+投稿+チケット更新までは許可、削除系は一律禁止」のように、ツール単位の最小権限 を強制できる。

-

2.2(スコープ/カスタマイズ):

- 「Daily Triage」などのツールグループに絞って提示し、選択ミスを減らす

- Slack投稿を安全にするために、宛先チャンネルや必須テンプレを固定した“安全なバリアント”を用意する

-

2.3(ガードレール/観測性): アウトバウンドの宛先制限(許可ドメインのみ)、レート制限、監査ログ・メトリクスで、暴走や情報流出のリスクを下げる。

-

2.5(カタログ): 乱立するMCPサーバー/ツールから「社内で承認済み・検証済み」のものだけを提示し、重複や野良サーバーを減らす。

たとえば「このワークフローでは“削除系”を絶対に呼ばせない」「Slackは特定チャンネルだけ」「外向き通信は許可ドメインだけ」といった制約は、ゲートウェイ側で宣言的に持てます。

# イメージ:ポリシー(概念例)

consumer: daily-triage-agent

allow:

toolGroups: ["jira-triage", "notion-read", "slack-post"]

deny:

tools: ["slack.delete_channel", "jira.delete_issue"]

outbound:

allowDomains: ["api.slack.com", "api.atlassian.com", "api.notion.com"]

limits:

rateLimitPerMinute: 120

このように、同じ「Jira→Notion→Slack→Jira」という統合体験でも、MCPだけで“つなぐ”段階 と、ゲートウェイで“運用できる”段階 の間には大きなギャップがあります。MCPゲートウェイは、そのギャップ(運用上の空白)を埋め、エージェントが本番の業務フローに入り込むための土台になります。

主要なMCPゲートウェイソリューションの比較(2025年版)

2025年現在、市場にはさまざまな特性を持つMCPゲートウェイソリューションが登場しており、企業は自身のインフラストラクチャやガバナンス要件に応じて選択が可能です。

それぞれの特徴をAIにまとめさせてみたので、気になるサービスがあれば是非サイトから詳しく見てみてください。

| ゲートウェイ名 | オファリングタイプ | ツール観点の特徴(+向く組織の目安) |

|---|---|---|

| Lunar.dev MCPX | Free & Commercial | ツール単位でのRBAC/ACLやAPIキー/OAuthで「誰がどのツールを呼べるか」を中央で強制。さらに**ツール定義のカスタマイズ(説明の書き換え/パラメータ固定など)**で、安全なバリアントを作りやすい。監査ログ・メトリクスも揃い、**運用ガバナンス重視(監査・最小権限・ツールスコーピング)**の組織向け。 |

| TrueFoundry MCP Gateway | Commercial | 超低遅延を意識した実行系として、LLM+ツール呼び出しをまとめて統制(サーバーグループ、レート制限、課金/利用量の一元化)。「ツールを大量に叩くワークロード」を遅延とコスト帰属の観点で整えたい組織向け(TrueFoundry基盤と相性が良い)。 |

| Docker MCP Gateway | OSS & Commercial | MCPサーバーをコンテナで分離して動かしやすく、署名済みイメージ等でサプライチェーン面も意識しやすい。加えて**カタログ(検証済みサーバー集合)**と組み合わせることで、ツールの“配布・更新・隔離”を運用に載せやすい。コンテナファーストでツール運用を標準化したいチーム向け。 |

| Solo.io Agent Gateway | Open Source | Envoyベースの統一データプレーンとして、エージェント↔ツール間のルーティング(A2A/A2T)やフィルタで制御を差し込みやすい。サービスメッシュとも親和性が高く、ネットワーク/ルーティング層でツール接続を標準化したいクラウドネイティブな組織向け。 |

| WSO2 APIM** / **Bijira | OSS & SaaS | 既存のAPI管理(認証・ポリシー・ライフサイクル管理)を土台に、OpenAPIからの変換などでMCPを扱える統一プラットフォーム指向。既存のAPIガバナンスをそのままツール(MCP)管理へ拡張したい組織向け。 |

| Tyk AI Studio | Commercial | APIとMCPのブリッジとして、ポリシープラグインでツール呼び出しを制御しやすい。特に**OPA(Open Policy Agent)**のような外部ポリシーを前提に「ツールの許可/禁止」を組織ルールへ落とし込みたいケースに向く。既存Tyk利用者は導入がスムーズ。 |

| Microsoft Azure MCP (APIM) | Commercial / OSS | Entra ID(旧Azure AD)と結びついた認証・OAuthフロー、Kubernetesネイティブなルーティング等で、AzureのAPI管理の延長としてMCPを扱える。Azure上で企業IDとツールアクセスを統合し、既存APIMの運用モデルで拡張したい組織向け。 |

結論

Model Context Protocol (MCP) はAIエージェントの可能性を大きく広げますが、その自律性は、セキュリティ、ガバナンス、コスト管理において新たな課題をエンタープライズにもたらします。

MCPゲートウェイ は、この自律的なAIトラフィックを制御・保護するための 必須のインフラストラクチャ層 です。APIゲートウェイがインバウンドトラフィックを管理するのに対し、MCPゲートウェイはアウトバウンドかつ自律的なトラフィックを統制し、セキュリティ、開発者体験、そして将来性のバランスをとる上で極めて重要です。

内部APIをゲートウェイなしでインターネットに公開しないのと同様に、セキュリティと制御のレイヤーなしでツールをAIエージェントに公開すべきではありません。適切なゲートウェイへの投資は、今日のAIエージェントが必要とするツールとの安全なやり取りを可能にし、明日の自律システムに必要なガバナンス基盤 を築くことになります。

こういった課題を解決するために上記に示した様な様々なサービスがアメリカを中心にジョジョに出始めています。

次のブログではそれぞれのサービスのコンセプトや実装に踏み込み、より理解を深める様な記事を書きたいなと思っています。

Discussion