Amazon Linux使っている方はAmazon Linux Security Centerを見ようそしてRSS購読しよう

こんにちは!営業製作所でプロダクトエンジニアをやっている西村( @nishim )です。

OpenSSHの脆弱性の話題で持ちきり(?)ですが、対応状況はいかがでしょうか?Red Hatの出したCVSSv3スコアも8.1と高いです。悪用は難しいという話もあるようですが、なるべく早く淡々と対応したいですね。

ちなみに自分のチームでは、Amazon Linux 2023の踏み台サーバーでOpenSSHが動いていました。しかし踏み台サーバーはプライベートサブネット内にあり、接続やポートフォワーディングはSSM経由で行っています。ssh用のポートも空いていません。

リスクは低いと判断、というかそもそも外に出られません。バージョンアップはせず、sudo systemctl stop sshd sudo systemctl disable sshdだけしておきました。

君はAmazon Linux Security Centerを知っているか

さて本題です。

皆さんはAmazon Linux Security Centerをご存知ですか?

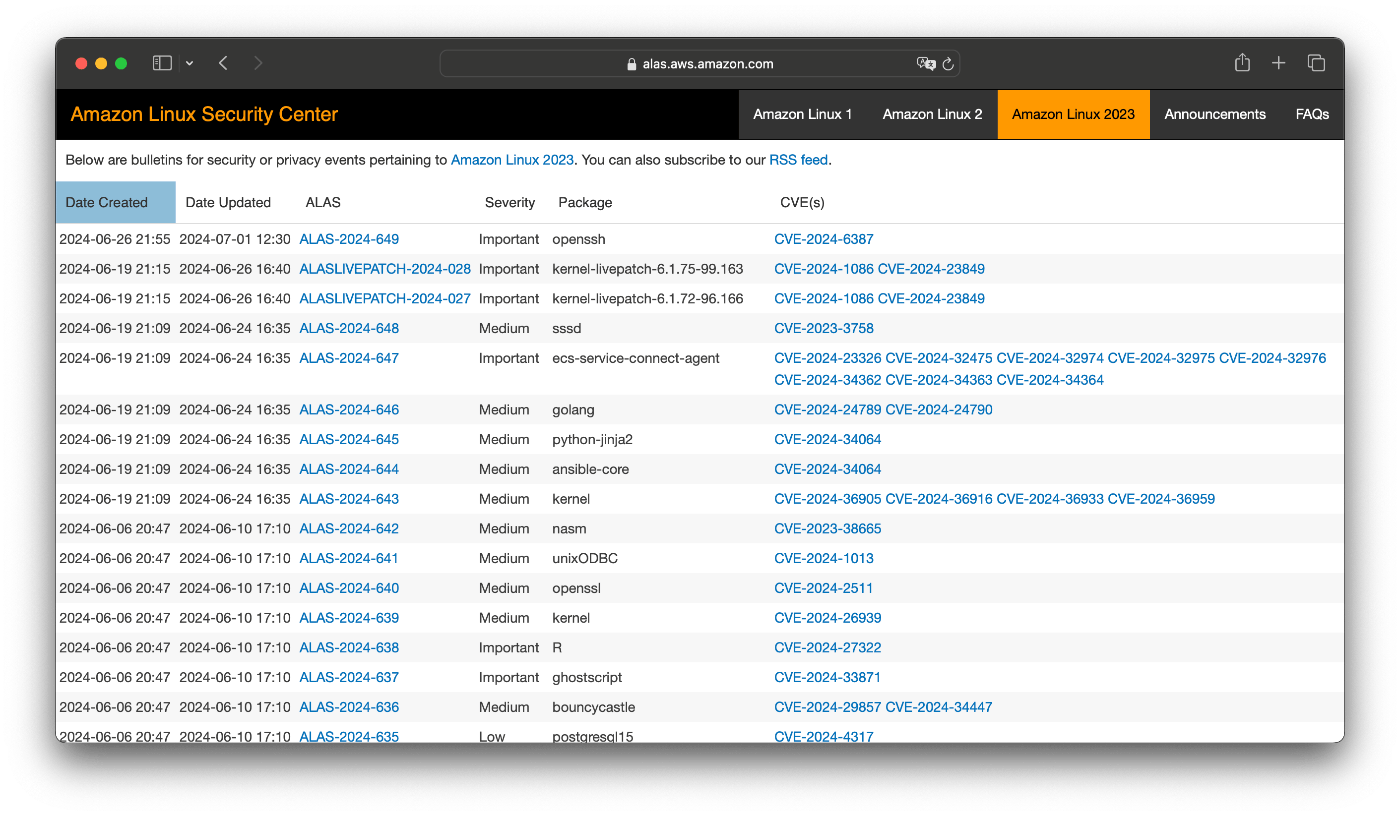

Amazon Linux Security Centerは、Amazon Linuxのセキュリティ関連情報を提供するAWSオフィシャルなサイトです。

Amazon Linux 2023 / Amazon Linux 2 / Amazon Linux 1それぞれのOSのセキュリティアドバイザリーが確認できます。

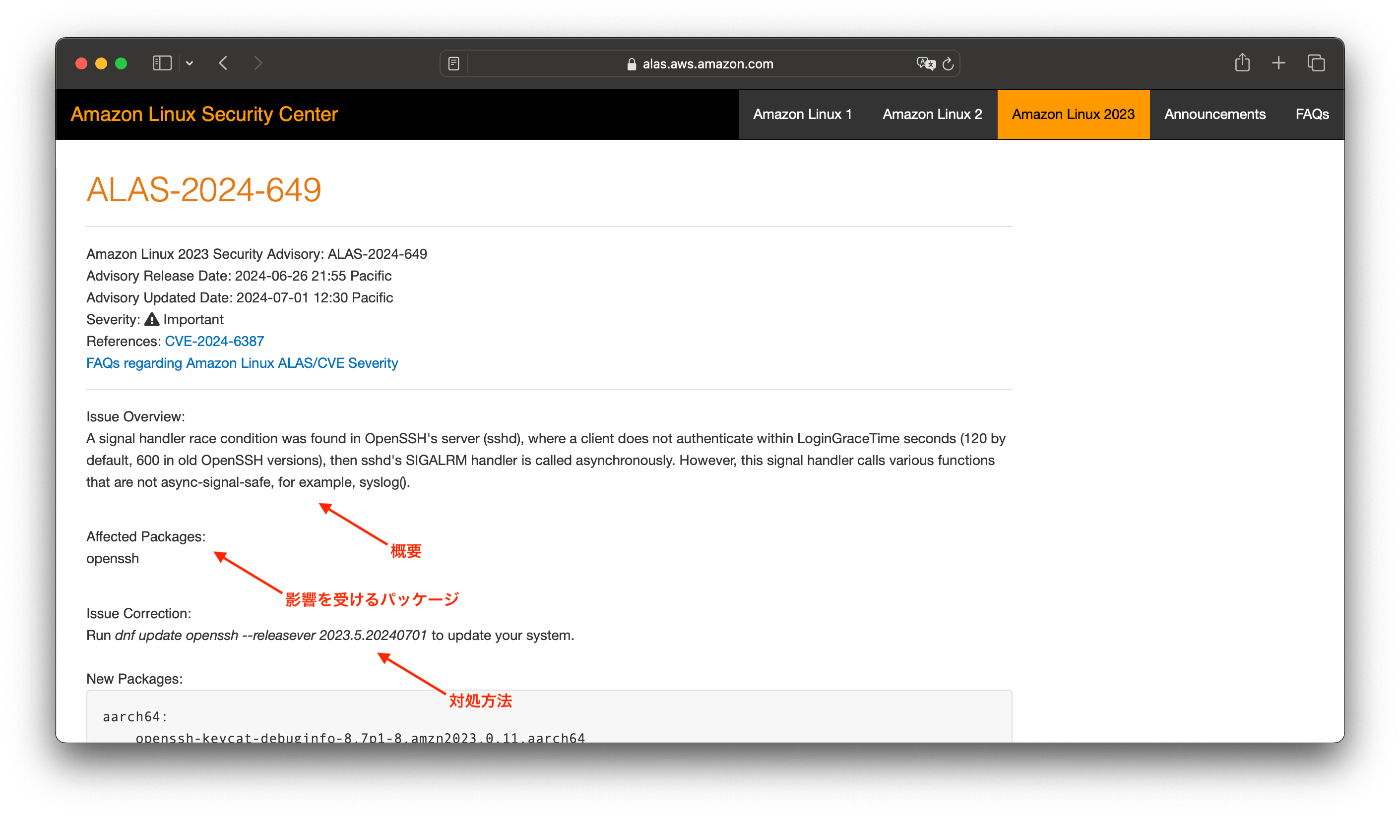

例えば今回のOpenSSHの脆弱性 CVE-2024-6387 についても ALAS-2024-649 が割り当てられ、概要、影響を受けるパッケージ、対処方法を公開してくれています。dnf update openssh --releasever 2023.5.20240701を実行すれば良いと分かりますね。

確認するならRSSが便利

このように有用なAmazon Linux Security Centerですが、もちろんRSSフィードも公開してくれています!

- https://alas.aws.amazon.com/AL2023/alas.rss

- https://alas.aws.amazon.com/AL2/alas.rss

- https://alas.aws.amazon.com/alas.rss

個人的にinoreaderを愛用しており、Amazon Linux 2023のフィードを購読しています。今回のような時に役立つのはもちろん、なんとなく脆弱性情報を眺める楽しさも提供してくれます。

流量が多いわけでもないので、Amazon Linuxを積極利用している会社であればSlackに流すのもよいですね。RSSリーダーはプル型ですが、SlackでRSSを購読するならプッシュ型(通知してもらえる)なので、気づくタイミングも早められそうです。

RSSの購読方法はSlack公式のヘルプページが詳しいので設定はそちらにお任せします👇

まとめ

悲しいかな日々脆弱性は生まれ、我々は対応に迫られます。Amazon Linuxユーザーの方は脆弱性のスキャンツールとAmazon Linux Security Centerを併用しつつ、やられる前にやる、この覚悟で運用やっていきましょう。

Discussion