Google Cloud生成AIセキュリティ対策:Posture Management for AI(AI-SPM)

こんにちは。山下です。

クラウドの設定不備の検出、不審な挙動の検知を行い是正を行うCSPM。仮想マシン、コンテナ、関数、PaaS上のワークロードの脆弱性検出を行うCWP。これらがクラウドを扱う上で大切なセキュリティ対策方法になります。いわゆるCNAPPと呼ばれる技術領域になります。

Google CloudではSecurity Command Centerがこの役割を担っています。そんなCNAPPの中でも注目すべき新カバー領域としてAI Security Posture Managent(AIの挙動検出)があります。生成AIに関わるセキュリティ対策が行えます。今日はこのAI Security Posture Managent通称AI-SPMについて触れていきます。

セキュリティポスチャー管理

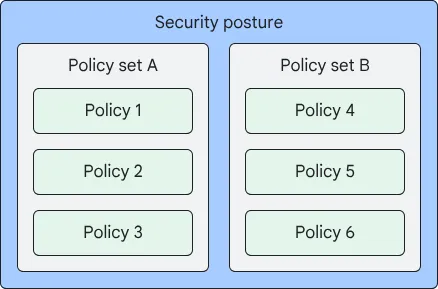

Security Command Center(SCC)ではセキュリティポスチャーというものが定義できます。

セキュリティポスチャーは名前からすると挙動検出のような動的なものに見えますが、実態はセキュリティポリシーの集合です。そのため、検出を行うためのルールと未然にリスクを防ぐ予防措置といった静的なものが対象になります。動的なものを検出したい場合は同じくSecurity Command CenterのEvent Threat Detectionが対象になります。

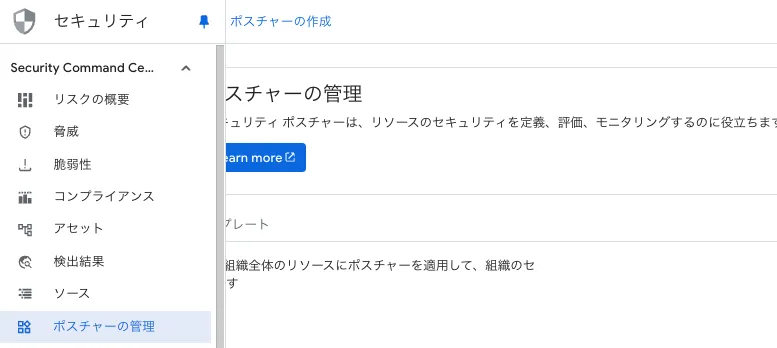

セキュリティポスチャーはSCCのポスチャーの管理から確認/作成することができます。

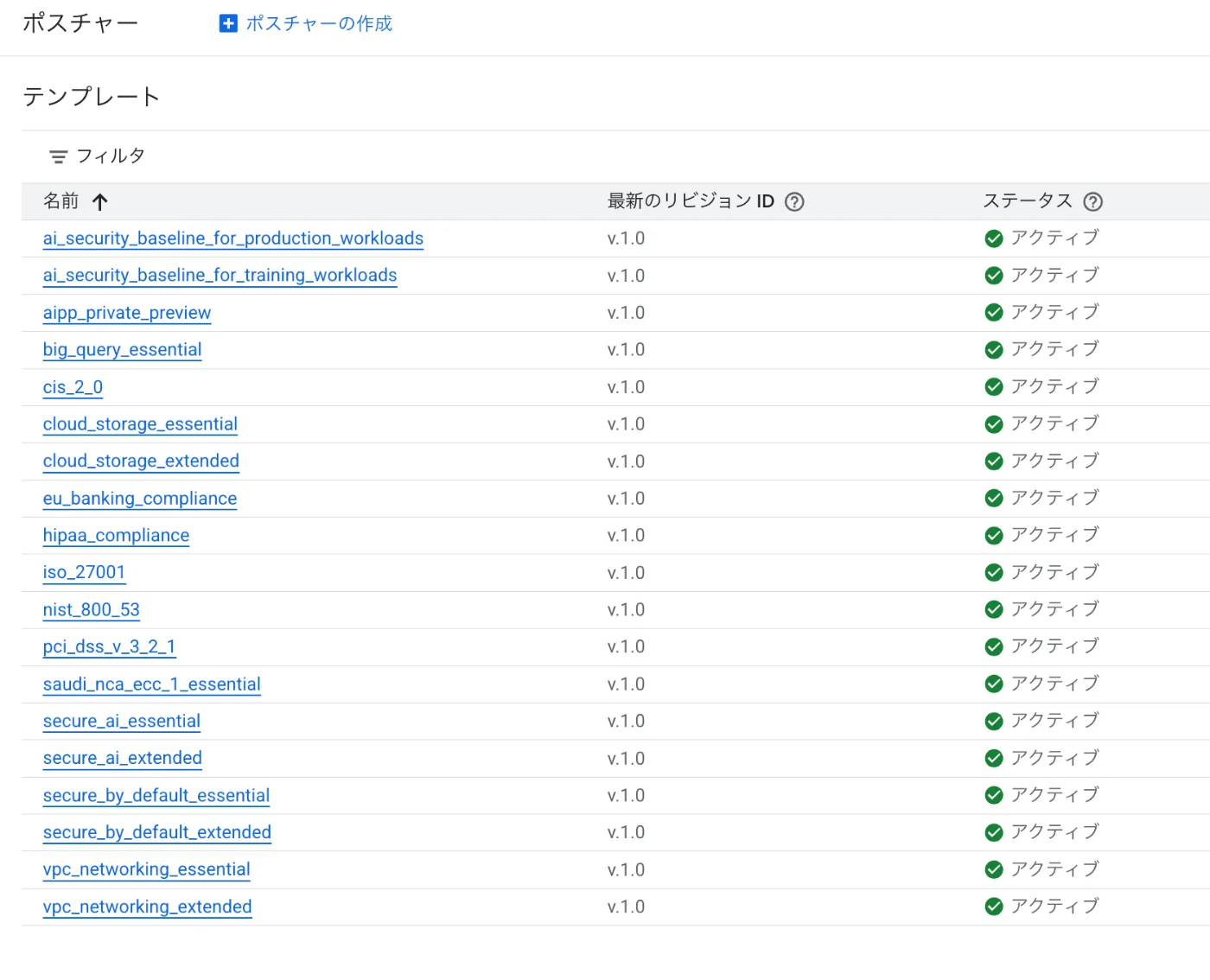

ポスチャーはデフォルトでは作成/展開されていません。ユーザー側で別途用意する必要があります。ポスチャーの作成方法は大きく2つあります。あらかじめGoogle Cloudで提供されているテンプレートを使う方法と設定済みのポスチャーから展開する方法です。

ポスチャーテンプレート

ポスチャーの材料となるのが事前に定義されたテンプレート集です。テンプレートはNIST,CISのような公的機関のコンプライアンス基準、PCI-DSS,HIPAAのような業界基準もあります。

これらはGoogleによって事前定義されたものです。ポリシーは大きく以下の2つまたはこのうちの一つから構成されます。例外的にBigQueryなどで利用できるアクセスするプリンシパルを限定できるアクセスガバナンスポリシーもあります。

組織ポリシーによる予防的措置(Preventive)

組織ポリシーでは適用された組織/フォルダ/プロジェクト内で強制的にユーザーから設定権限を剥奪します。例えば、学習やアドホックで使用するJupyter Notebook/Lab環境であるVertexAI Workbenchのインスタンスにパブリック付与が行えないようになるような内容です。

Security Command Centerによる発見的統制(Detective)

Security Command CenterはCSPM/CWPPを構成するいわゆるCNAPPサービスです。その中でもさらに設定の異常を検出できるSecurity Health Analyticsがここでは対象になります。例えば、VertexAI内の学習ジョブや推論でのモデル利用時に暗号化でCMEK形式が利用されていた場合に検出し、メール等でアラート発報するといった内容になります。

AIセキュリティポスチャーとは

ポスチャーとはポリシーの中身で見てきた通り、その実態は組織ポリシーとSCCからなる予防と発見による統制集ということがわかります。そのため、日頃からこれらを活用している方からすると少し冗長にも思えます。

逆によい点もあります。単純に組織ポリシーやSCCを普段利用しておらずCNAPPの勘所がない方には非常に有用な点です。全ての組織ポリシーやSCCの内容を把握せずとも必要なものに焦点を当てて設定ができます。

AIワークロードを動かしているけれでもセキュリティには疎い場合、それを下支えしてくれるものではあると思います。2025年夏時点でAIワークロード向けのテンプレートは以下があります。

- ai_security_baseline_for_production_workloads

- ai_security_baseline_for_training_workloads

- aipp_private_preview

- secure_ai_essential

- secure_ai_extended

ai_security_baseline_for_production_workloads

本番つまり推論でのAIワークロードを想定したポリシーテンプレートです。DataFlowガバナンスは何故かUnknownとなっています。

| ポリシーセット | 種類 | 内容 | 統制方法 |

|---|---|---|---|

| CMEK Data Protection policy set | 組織ポリシー | CMEKでBigQuery,GCS,VertexAIが扱われていたら検出 | 発見・・・となっているが挙動的に予防が正しい? |

| Data Access Governance policy set | データアクセスガバナンスポリシー | SREチームのような特定のメンバーだけデータにアクセスできる | 発見 |

| Data Flow Governance policy set | データフローガバナンスポリシー | EUのような特定リージョンからのみアクセスできる | Unknown |

ai_security_baseline_for_training_workloads

こちらは学習ワークロード向けです。本番とほぼ同じですが、学習なのでSREではなくデータエンジニアが主となっており役割が若干異なります。

| ポリシーセット | 種類 | 内容 | 統制方法 |

|---|---|---|---|

| CMEK Data Protection policy set | 組織ポリシー | CMEKでBigQuery,GCS,VertexAIが扱われていたら検出 | 発見・・・となっているが挙動的に予防が正しい |

| Data Access Governance policy set | データアクセスガバナンスポリシー | データエンジニアのような特定のメンバーだけデータにアクセスできる | 発見 |

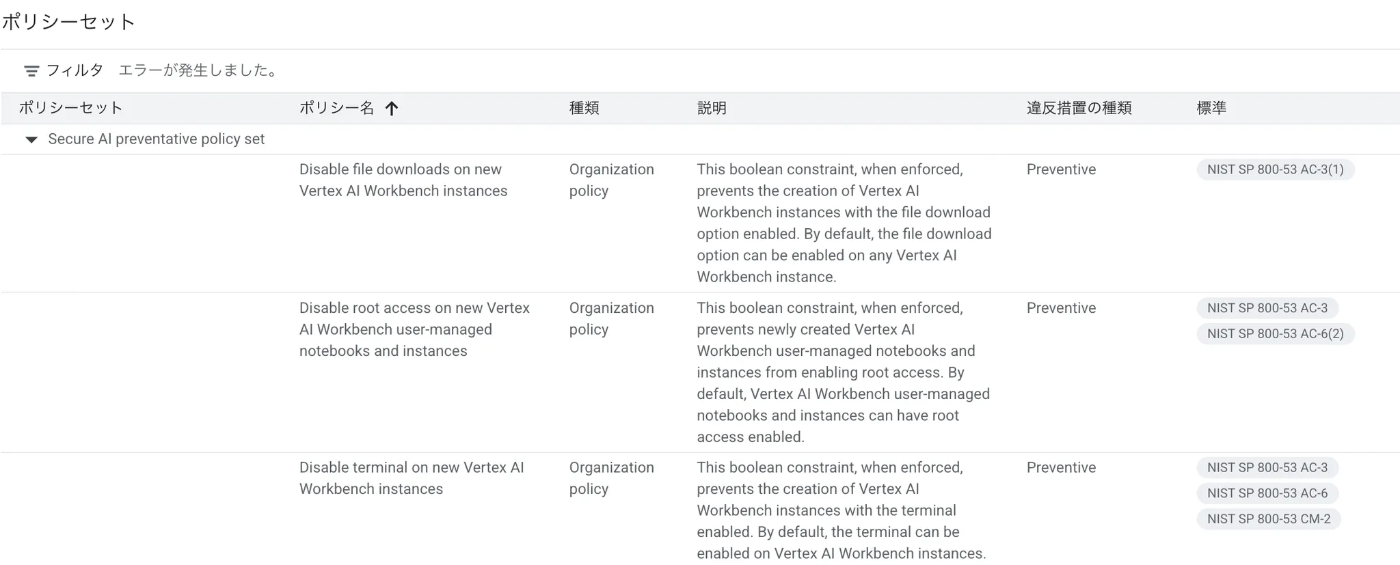

aipp_private_preview

文字通りPreviewなので拡充中と思われる内容。こちらはわかりやすく組織ポリシーによる予防的統制と発見的統制の組み合わせです。これはSCCの実装の課題なのでしょうが発見的統制がCMEK形式暗号化の検出のみと現在はなっています・・・。

| ポリシーセット | 種類 | 内容 | 統制方法 |

|---|---|---|---|

| Secure AI preventative policy set | 組織ポリシー | VertexAIサービスにおける外部アクセスを統制するポリシー群を複数適用 | 予防 |

| Secure AI detective policy set | Security Health Analytics | CMEK形式で暗号化が行われていた場合に検出するポリシーを複数適用 | 発見 |

secure_ai_essential

ほぼaipp_privateと同じ内容で組織ポリシーとSCCの組み合わせで内容もほぼ重複しています。違いとしては文字通りエッセンシャルなので適用される組織ポリシーの数が若干少なく、外部アクセスを防ぐポリシーを減らして適用されています。学習のような本番想定でないタスクに向けたものと予想されます。

| ポリシーセット | 種類 | 内容 | 統制方法 |

|---|---|---|---|

| Secure AI preventative policy set | 組織ポリシー | VertexAIサービスにおける外部アクセスを統制するポリシー群を複数適用 | 予防 |

| Secure AI detective policy set | Security Health Analytics | CMEK形式で暗号化が行われていた場合に検出するポリシーを複数適用 | 発見 |

secure_ai_extended

実はaipp_private_previewと全く同じ内容です・・・。住み分けは不明ですが、aipp_private_previewが後発で今後統合されるかより生成AI、AIエージェントに特化したポリシー追加を予定しているのかもしれません。エッセンシャルのポリシーに組織ポリシーの内容が追加されています。

| ポリシーセット | 種類 | 内容 | 統制方法 |

|---|---|---|---|

| Secure AI preventative policy set | 組織ポリシー | VertexAIサービスにおける外部アクセスを統制するポリシー群を複数適用 | 予防 |

| Secure AI detective policy set | Security Health Analytics | CMEK形式で暗号化が行われていた場合に検出するポリシーを複数適用 | 発見 |

まとめ

Google Cloudのセキュリティポスチャー管理(SPM)とは予防的統制である組織ポリシーと発見的統制であるSCCから成る機能でした。そのため、組織ポリシーやSCC、3rdパーティーのCNAPP製品を普段から利用している方からすると少し冗長には思えます。

一方で、普段からこれらを扱っていない方や特定のコンプライアンス基準やワークロード特性に合わせて必要なセキュリティ対策をピンポイントで行える機能ではあります。よりセキュアにするためにもポスチャーテンプレートの設定を確認するのは有用です。

まだ登録されている組織ポリシーもSCCも少ないですが、機能拡張に期待したいところです。また、GCSやVPCのようにサービス特化のポスチャーもあります。より強固な構成にしたい場合、これらを適用するのもありです。

Discussion