ZeroTier × Samba でLinuxとWindowsのファイル共有を快適化した話

面倒くさがりなわたしが、現場監督の方々のIT負担を軽減するために導入したのがこのZeroTier×Sambaの組み合わせでした。使い慣れたWindowsのエクスプローラーから、複雑なファイル操作なしで、必要なデータにアクセスできる環境を目指した取り組みを共有します。

「会社でも、自宅でも、現場でも。別PCにWindowsのエクスプローラーから直接アクセスしたい。」

この記事の対象読者

- UbuntuやUbuntuベースのLinuxを利用している方

- WindowsとLinux(別PCのWindows)間で簡単にファイルをやり取りしたい方

- VPNのようなセキュア環境を簡単に実現したい方

- Proxmoxなど仮想環境を利用中の方(Proxmoxの利用は必須ではありません)

準備物と必要環境

この環境を構築するために必要なものは以下の通りです:

| 準備物 | 説明 |

|---|---|

| Ubuntuサーバー(またはデスクトップ) | Ubuntu 24.04 LTS以降推奨 |

| Windowsクライアント | Windows 11(ProでもHomeでも可能) |

| インターネット接続 | ZeroTierのネットワーク作成とクライアント接続のため |

| 管理者権限 | 両マシンでの設定に必要(sudoやAdministrator権限) |

| ZeroTierアカウント | 無料プランで十分(https://www.zerotier.com) |

注意: ZeroTierを使用するため、インターネット接続が必須です。完全オフライン環境での構築はできません。

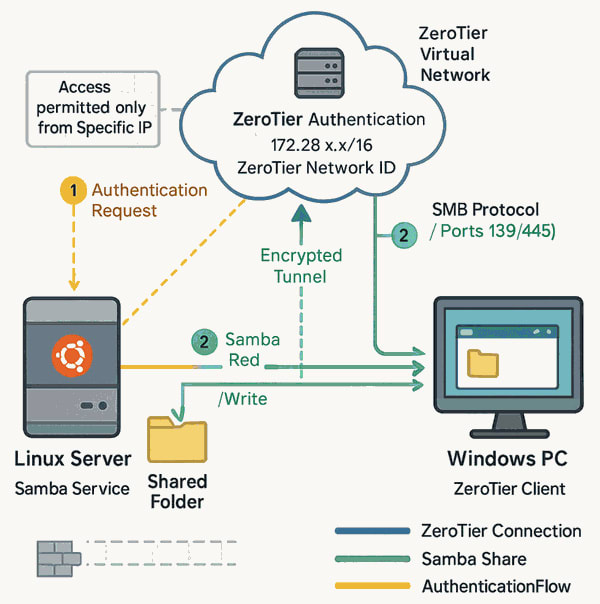

なぜZeroTierとSambaを使うのか?

建設業では、図面や3Dデータといった大容量ファイルを現場監督と事務所間で共有する必要がありますが、複雑なVPN設定やクラウドサービスの操作は大きな負担です。

「どうすれば現場の監督が普段使い慣れたWindowsのエクスプローラーだけで必要なファイルにアクセスできるか」という課題から、ZeroTierとSambaの組み合わせに行き着きました。

社内では、ICT施工や3D点群データ処理といった重たい情報処理を各自のノートPCではなく、高性能なワークステーション(Proxmox上のUbuntu系VM)で集約して処理しています。そのため、ITスキルに関わらず、誰もが離れた場所からでも会社内の共有フォルダに安全かつ簡単にアクセスする必要がありました。

- 普段使っているWindowsのエクスプローラーから直感的にアクセスしたい

- USBやクラウド経由のファイル共有の手間を省きたい

- VPNのような安全な仮想ネットワーク環境を構築したい

- とにかく簡単に共有フォルダを扱えるようにしたい

使用技術の概要

1. ZeroTierとは

ZeroTierは、インターネット越しに離れた場所のPC同士を、まるで同じLAN内にいるかのように接続できる仮想ネットワークツールです。特別なルーター設定やポート開放が不要で、通信も暗号化され安全です。

🔰 詳しく:ZeroTierの動作原理と特徴

ZeroTierの仕組み:

-

P2P(ピアツーピア)接続:

- ZeroTierは可能な限り直接通信(P2P)を確立します

- これにより、インターネット上の別々の場所にあるパソコン同士が、まるで同じローカルネットワークにいるかのように通信できます

-

NAT(ネットワークアドレス変換)トラバーサル:

- 一般的なルーターやファイアウォールの制限を自動的に回避します

- 通常、この問題によって直接接続が難しいケースでも、ZeroTierなら特別な設定なしに接続できます

-

中央管理とリレーサーバー:

- 直接接続ができない場合でも、ZeroTierのリレーサーバーを経由して通信ができます

- 接続情報はZeroTierの管理サーバーで一元管理されますが、実際のデータは基本的に直接やり取りされます

-

仮想LAN構築:

- ZeroTierは各デバイスに仮想ネットワークインターフェース(

ztXXXXXXXという名前)を作成 - そこにIPアドレスを割り当て、物理的に離れた場所にあるデバイス同士が同じLANにいるように見えます

- ZeroTierは各デバイスに仮想ネットワークインターフェース(

ZeroTierネットワークIDとは:

- ネットワークIDは、あなたが作成した仮想ネットワークを一意に識別する16桁の英数字(例:

a09acf0233b5c6e1) - このIDを知っているデバイスのみが、そのネットワークへの参加をリクエストできます

- ネットワーク管理者(あなた)がリクエストを承認すると、そのデバイスは同じ仮想LANの一部となり、他のメンバーと直接通信できます

つまり、物理的にどこにいても、同じネットワークIDを持つデバイス同士が安全に直接通信できる「プライベートな仮想LAN」を構築できるのです。

詳しくは 公式サイト を参照してください。

2. Sambaとは

Sambaは、WindowsとLinux間でファイルやプリンタを共有するためのソフトウェアです。Windowsのファイル共有機能と互換性があり、エクスプローラーから直接Linuxのフォルダをネットワークドライブとして利用できます。

構築の全体像と難易度

全体の構築時間は約20〜40分程度です。各ステップの目安時間と難易度は以下の通りです:

| ステップ | 作業内容 | 難易度 | 注意点 |

|---|---|---|---|

| 1 | ZeroTierのセットアップ | ★☆☆ | アカウント作成と管理画面での承認が必要 |

| 2 | Sambaのインストールと設定 | ★★☆ | 設定ファイルの編集で構文に注意 |

| 3 | ファイアウォール設定 | ★☆☆ | アドレス範囲の指定に注意 |

| 4 | Windowsからの接続 | ★☆☆ | ユーザー名とパスワードの入力が必要 |

| 5 | トラブルシューティング | ★★★ | 問題発生時のみ |

🔰 詳しく:技術用語の基礎知識

この記事で使われる主な技術用語:

-

VPN(Virtual Private Network): インターネット上に仮想的なプライベートネットワークを構築する技術。ZeroTierはVPNの一種ですが、従来のVPNより簡単に設定できます。

-

Samba: Windows向けのファイル共有プロトコル(SMB/CIFS)を実装したLinux用ソフトウェア。

-

SGID(Set Group ID): Linuxのファイルシステム権限の一つで、そのディレクトリに作成されるファイルが自動的に親ディレクトリのグループ所有権を継承する設定。

-

SMB(Server Message Block): Windowsで使われるファイル共有プロトコル。Sambaはこのプロトコルを実装しています。

-

NATトラバーサル: NAT(ネットワークアドレス変換)を使っている環境でも、外部との直接通信を可能にする技術。ZeroTierはこの技術を利用しています。

構築手順の流れ

- ZeroTierのセットアップ

- Sambaのインストールと設定

- ファイアウォール設定

- Windowsからの接続確認

- トラブルシューティング

1. ZeroTierのセットアップ

Sambaの設定に入る前に、まずZeroTierをインストールして設定する必要があります。ZeroTierは仮想プライベートネットワークを作成し、離れた場所のコンピュータ同士を同じLAN内にあるかのように接続します。

1-1. ZeroTierのインストール(Ubuntu/Debian系)

# curlをインストール(なければ)

sudo apt install curl

# ZeroTierをインストール

curl -s https://install.zerotier.com | sudo bash

1-2. ZeroTierネットワークの作成

- ZeroTier公式サイトでアカウントを作成

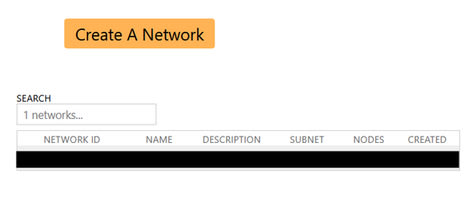

- ログイン後、「Create A Network」をクリックして新しいネットワークを作成

- 作成されたネットワークIDをメモ(16桁の英数字)

図1.1: ZeroTier管理画面 - 「Create A Network」ボタン

図1.2: ZeroTier管理画面 - 作成後の画面

🔰 詳しく:ZeroTier管理画面の操作手順

ZeroTier管理画面の詳細操作手順

-

ネットワーク作成と基本設定:

- ログイン後の画面で「Create A Network」ボタン(青いボタン)をクリック

- 新しいネットワークが作成され、設定画面に移動します

- ネットワーク名を変更するには、画面上部の「no name」と表示されている部分をクリックし、任意の名前を入力

- Access Control: 「Private」に設定されていることを確認(デフォルト)

- IPv4 Auto-Assign: 通常はONにしておくと便利(デフォルトでON)

-

メンバー管理(最も重要な部分):

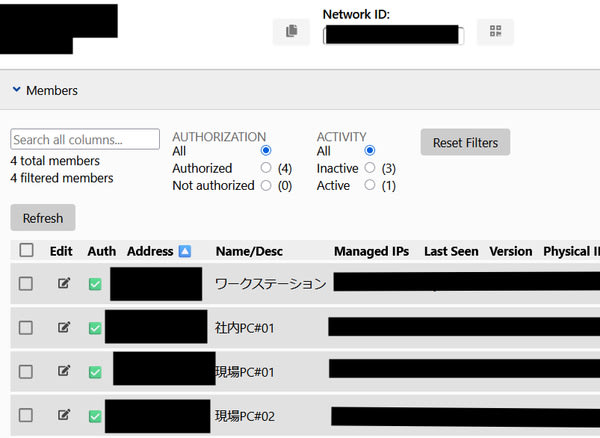

- 左メニューの「Members」をクリックするとメンバーリストが表示

- デバイスが接続するとリストに表示されますが、初期状態では「Auth?」列のチェックボックスがOFF

- 「Auth?」列のチェックボックスをクリックしてONにすると、デバイスがネットワークに参加できます

-

デバイス名の変更方法:

- メンバーリストのデバイス名をわかりやすく変更するには

- 変更したいデバイスの行にある「Name」列をクリック

- 任意の名前(例:「Living Room PC」「My Laptop」など)を入力

- Enterキーを押すか、別の場所をクリックして保存

-

ネットワークIDの確認方法:

- ネットワーク設定画面の上部付近に「Network ID: XXXXXXXXXX」と表示

- このIDをコピーして、ZeroTierクライアントでネットワークに参加する際に使用

図2: ZeroTierの管理画面 - ネットワークID表示とメンバー承認画面

重要: デバイスの「Auth?」チェックボックスをONにすることを忘れないでください。これが最も一般的なエラーの原因となります。

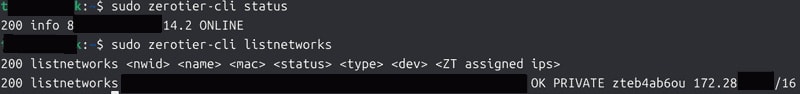

1-3. Linux側のZeroTier設定

# ネットワークに参加(YOUR_NETWORK_ID は上記で作成したID)

sudo zerotier-cli join YOUR_NETWORK_ID

# ZeroTierのステータス確認

sudo zerotier-cli status

# インターフェース名とIPアドレスの確認

ip link | grep zt

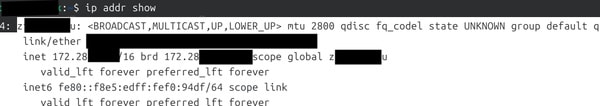

ip addr show ztxxxxx # ztxxxxx は表示されたインターフェース名

図3: Linux上でのZeroTierインターフェース確認(ip addr show コマンド実行結果)

詳しく:Linuxでのコマンド解説

各コマンドの説明:

-

sudo zerotier-cli join YOUR_NETWORK_ID-

YOUR_NETWORK_ID: ZeroTier管理画面で作成したネットワークIDに置き換えてください - このコマンドにより、デバイスはZeroTierネットワークへの参加をリクエストします

- 管理画面での承認が必要です

-

-

sudo zerotier-cli status- ZeroTierの動作状態を確認するコマンド

- 出力には、ノードID、ステータス、接続状態などの情報が含まれます

-

ip link | grep zt-

ip link: システム上のすべてのネットワークインターフェースを表示 -

grep zt: 出力から「zt」を含む行(ZeroTierインターフェース)のみを抽出 - 出力例:

8: ztab7sjf94: <BROADCAST,MULTICAST,UP,LOWER_UP>...

-

-

ip addr show ztxxxxx- 特定のZeroTierインターフェースの詳細情報(IPアドレスなど)を表示

-

ztxxxxxは実際のインターフェース名(例: ztab7sjf94)に置き換えてください

ZeroTierインターフェース名について:

-

ztxxxxxxxx(例:zt5j9k2b5a)はZeroTierが自動生成する仮想ネットワークインターフェース名 - 「zt」という接頭辞はZeroTierの略で、その後の英数字はネットワークを一意に識別

- 環境ごとに異なり、同じPCでも再インストールすると変わります

- この仮想インターフェースがインターネット経由で他のデバイスと通信します

ZeroTier IP アドレスの確認:

-

ip addr showコマンドの出力でinet 172.xx.xx.xx/24のような表示がZeroTierネットワーク上のIPアドレス - このIPアドレスはWindowsからSambaサーバーにアクセスする際に使用します

1-4. Windows側のZeroTierセットアップ

- ZeroTier公式サイトからMicrosoft Windowsの「MSI Installer」をクリックしてインストーラーをダウンロード

- インストーラーを実行(管理者権限が必要)

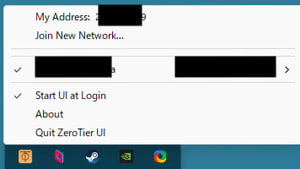

- タスクトレイのZeroTierアイコンを右クリックし「Join Network...」を選択

- 上記でメモしたネットワークIDを入力して「Join」をクリック

- ZeroTierの管理画面で、このWindowsマシンも「Auth」にチェックを入れて承認

図4: Windows上でのZeroTier設定 - タスクトレイアイコンとネットワーク参加画面

🔰 詳しく:Windows側での詳細な操作手順

Windows側でのZeroTier設定の詳細手順:

-

インストール:

- ダウンロードしたインストーラー(.msi)をダブルクリック

- 「このアプリがデバイスに変更を加えることを許可しますか?」に「はい」を選択

- インストールウィザードに従って進む(通常はデフォルト設定でOK)

- インストール完了後、自動的にZeroTierサービスが起動

-

ネットワークへの参加:

- タスクトレイ(右下の時計の近く)にZeroTierのアイコンが表示される

- アイコンを右クリックし、メニューから「Join Network...」を選択

- ダイアログが表示されるので、メモしたネットワークID(16桁の英数字)を入力

- 「Join」ボタンをクリック

-

IPアドレスの確認方法:

- タスクトレイのZeroTierアイコンを右クリック

- 「Show Networks」を選択

- 参加しているネットワークの情報が表示される

- 「Managed IPs」欄に表示されているアドレス(例: 172.xx.xx.xx/24)が割り当てられたIPアドレス

-

接続テスト:

- コマンドプロンプトを開き、Linux側のZeroTier IPアドレスに対して ping を実行

ping 172.xx.xx.xx- 応答があれば、基本的なネットワーク接続は確立しています

よくある問題と解決策:

- 「Network access denied」エラー: ZeroTier管理画面で当該デバイスの「Auth?」チェックボックスがONになっていることを確認

- 「Unable to connect to network」: インターネット接続を確認。プロキシ環境では設定が必要な場合あり

- IPアドレスが表示されない: 管理画面で「IPv4 Auto-Assign」がONになっているか確認

ZeroTierセットアップのポイント

- ZeroTierで最も重要なのは「管理画面での承認」です。デバイスを参加させるだけでなく、管理画面でそのデバイスを承認(Auth?チェックボックス)する必要があります。

- ネットワークIDは16桁の英数字で、これをWindows・Linuxの両方で使用します。

- セットアップ後は両方のマシン間で

pingによるテストを行い、基本的な接続が確立されていることを確認しましょう。 - 動作しない場合は、インストール手順を再確認し、特にサービスの起動状態を確認してください。

これでZeroTier仮想LANの環境構築は完了です。次にSambaの設定に進みます。

2. Sambaのインストールと設定

ZeroTierの設定が完了したら、次にSambaをインストールして設定します。

2-1. Sambaのインストール

# Sambaをインストール

sudo apt update

sudo apt install samba

# インストール確認

smbd --version

2-2. 共有ディレクトリの作成

共有ディレクトリの作成には主に2つの方法があります。セキュリティとアクセス制御の観点から最適な方法を選択してください。

A. ホームディレクトリ内に共有フォルダを作成(シンプルな方法)

# ホームディレクトリ内に共有フォルダを作成

mkdir -p ~/share_home

# 必要に応じて権限を設定

chmod 755 ~/share_home

B. 専用の共有ディレクトリを作成(セキュリティ強化)

# 専用の共有フォルダを作成(セキュリティ向上)

sudo mkdir -p /srv/samba/shared

sudo chown $USER:$USER /srv/samba/shared

sudo chmod 770 /srv/samba/shared

🔰 詳しく:共有ディレクトリの選択について

共有ディレクトリの選択と背景:

-

ホームディレクトリ内の共有フォルダ(~/share_home):

- メリット: 設定が簡単で、自分のホームディレクトリなので権限管理がシンプル

- デメリット: ホームディレクトリは個人の設定ファイルや機密情報が近くにあるため、設定ミスによる情報漏洩リスクがやや高い

- 向いている用途: 個人利用や小規模なファイル共有、一時的な共有

-

専用の共有ディレクトリ(/srv/samba/shared):

- メリット: ホームディレクトリから分離されており、アクセス制御が明確。複数ユーザーでの運用に適している

- デメリット: 初期設定にroot権限が必要で、少し手順が増える

- 向いている用途: 長期的な運用、複数ユーザーでの共有、重要なファイル共有

セキュリティの観点から:

専用ディレクトリを使用すると、誤ってホームディレクトリ全体を公開してしまうリスクが減少します。特に複数のユーザーがいる環境や、エンタープライズ環境では、/srv/ディレクトリなどに専用の共有スペースを確保することが推奨されます。

アクセス制御の強化:

さらに細かいアクセス制御が必要な場合は、ACL(Access Control List)を使用することも検討できます:

sudo apt install acl

sudo setfacl -R -m u:username:rwx /srv/samba/shared

これにより、特定のユーザーやグループに対して、より細かなアクセス権限を設定できます。

以降の説明では、どちらの方法を選んでも適用できるよう、共有ディレクトリのパスを適宜読み替えてください。

2-3. Sambaユーザーの作成

このコマンドは、現在Linuxにログインしているユーザー(環境変数 $USER が示すユーザー)に対応するSambaユーザーを作成し、そのパスワードを設定します。

# Sambaユーザーを作成(パスワードを設定)

sudo smbpasswd -a $USER

🔰 詳しく:Sambaユーザーについての解説

Sambaユーザーとは:

Sambaは独自のユーザーデータベースを持っており、LinuxユーザーとSambaユーザーを別々に管理しています。そのため、既存のLinuxユーザーがSambaを利用するには、そのユーザーをSambaユーザーとして登録する必要があります。

コマンドの説明:

-

sudo smbpasswd -a $USER-

smbpasswd: Sambaのパスワード管理コマンド -

-a: ユーザーを追加するオプション -

$USER: 現在ログイン中のユーザー名の環境変数(自分自身のユーザー名)

-

重要なポイント:

- このコマンドを実行すると、Sambaパスワードの入力を求められます

- セキュリティのため、LinuxのログインパスワードとSambaパスワードは別にすることもできます

- ただし、覚えやすさを考慮すると、同じパスワードを設定するのが一般的です

- パスワードは画面に表示されないので、正確に入力してください

複数ユーザーの場合:

追加のユーザーがある場合は、以下のように指定したユーザー名で登録します:

sudo smbpasswd -a ユーザー名

よくあるエラー:

-

Failed to add entry for user ユーザー名: 指定したユーザーがLinuxに存在しない - 解決策: まずLinuxユーザーを作成してから(

sudo useradd ユーザー名)Sambaユーザーとして登録する

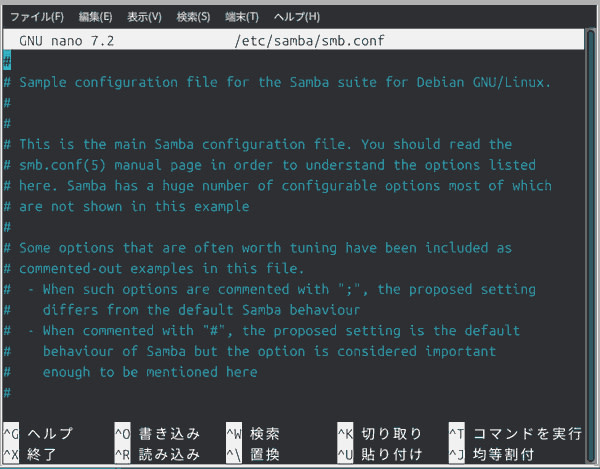

2-4. Samba設定ファイルの編集

# 設定ファイルのバックアップを作成

sudo cp /etc/samba/smb.conf /etc/samba/smb.conf.bak

# 設定ファイルを編集

sudo nano /etc/samba/smb.conf

設定ファイルの末尾に以下を追加します([share_home] は共有名の一例です。任意の名前に変更可能です):

[share_home]

path = /home/YOUR_USERNAME/share_home

browseable = yes

read only = no

guest ok = no

valid users = YOUR_USERNAME

create mask = 0644

directory mask = 0755

YOUR_USERNAMEを自分のユーザー名に置き換えてください。

注意: 前のステップ「2-2. 共有ディレクトリの作成」でB案(/srv/samba/shared など)を選択した場合は、上記の path = の値を実際に作成したディレクトリパスに変更してください。

図5: Samba設定ファイル(smb.conf)の編集画面

🔰 詳しく:Samba設定ファイルのパラメータ解説

Samba設定パラメータの詳細解説:

-

[share_home]- 共有名。この名前がWindowsの「ネットワークドライブ」で表示される名前になります

- 任意の名前に変更可能(スペースなしの英数字が推奨)

-

path = /home/YOUR_USERNAME/share_home- 共有するディレクトリのパス

-

YOUR_USERNAMEは実際のLinuxユーザー名に置き換える必要があります

-

browseable = yes- ネットワークブラウズで表示されるかどうか

-

yes: Windowsのネットワーク一覧に表示される -

no: 直接パスを指定しないと接続できない

-

read only = no- 書き込み権限の設定

-

no: 読み書き可能(書き込みを許可) -

yes: 読み取り専用

-

guest ok = no- ゲストアクセス(認証なしでのアクセス)の許可

-

no: ユーザー認証が必要(セキュリティ向上) -

yes: 誰でもアクセス可能(セキュリティリスク)

-

valid users = YOUR_USERNAME- アクセスを許可するSambaユーザーのリスト

- カンマ区切りで複数ユーザーを指定可能(例:

user1,user2,user3)

-

create mask = 0644- 新規作成されるファイルに付与される権限

-

0644: 所有者は読み書き可能、グループと他ユーザーは読み取り専用 - 8進数表記で、4=読み取り、2=書き込み、1=実行の合計値

-

directory mask = 0755- 新規作成されるディレクトリに付与される権限

-

0755: 所有者は全権限、グループと他ユーザーは読み取りと実行 - ディレクトリの場合、「実行」権限はそのディレクトリに入る権限を意味します

その他の便利なオプション:

-

comment = 共有の説明- 共有の説明文(Windowsのプロパティで表示される)

-

force user = ユーザー名- すべてのアクセスを指定したユーザーとして扱う

-

force group = グループ名- すべてのアクセスを指定したグループとして扱う

-

follow symlinks = yes- シンボリックリンクをたどるかどうか

設定値はセキュリティとアクセシビリティのバランスを考慮して調整してください。

2-5. Samba設定の反映

# 設定ファイルの構文チェック

testparm

# Sambaサービスを再起動

sudo systemctl restart smbd nmbd

Sambaセットアップのポイント

- 権限設定に注意しましょう。共有フォルダの権限が適切でないと、アクセスできない問題が発生します。

- Sambaユーザー登録を忘れないでください。Linuxユーザーが存在していても、Sambaユーザーとして登録が必要です。

- **設定ファイル(smb.conf)**の構文に誤りがないか、必ず

testparmコマンドで確認してください。 -

セキュリティを考慮した設定を心がけましょう。特に

guest ok = noなどの設定はセキュリティ向上に重要です。 - 共有名は覚えやすいもので、パスを分かりやすく設定すると良いでしょう。スペースやハイフンは避けるのが無難です。

次はファイアウォール設定を行い、ZeroTierネットワークからのみSambaへのアクセスを許可します。

3. ファイアウォール設定

セキュリティを確保しながらSambaが機能するよう、ファイアウォールの設定を行います。

# Sambaポートを開放(ZeroTierネットワークからのみ)

sudo ufw allow from 172.28.0.0/16 to any port 139,445 proto tcp

⚠️ 重要: 上記の 172.28.0.0/16 はZeroTierのデフォルトIP範囲の例です。必ずご自身のZeroTier管理画面(Managed Routesセクション)で確認した実際のIPアドレス範囲を使用してください。 間違った範囲を指定すると、意図しないアクセスを許可したり、接続できなくなったりする可能性があります。

🔰 詳しく:ファイアウォール設定の解説

ファイアウォール設定の詳細解説:

-

sudo ufw allow from 172.28.0.0/16 to any port 139,445 proto tcp-

sudo ufw: Ubuntuのファイアウォール管理コマンド -

allow: 通信を許可 -

from 172.28.0.0/16: 送信元IPアドレス範囲の指定(ZeroTierネットワーク) -

to any: 送信先を制限しない -

port 139,445: 許可するポート(Sambaが使用するポート) -

proto tcp: プロトコルをTCPに指定

-

重要なセキュリティポイント:

from 172.28.0.0/16 の部分が重要です。この設定によりZeroTierネットワーク内(172.28.0.0/16)からの接続のみを許可し、インターネット上の不明なIPからの接続を拒否します。これによりセキュリティが大幅に向上します。

CIDR表記について:

172.28.0.0/16 はCIDR(Classless Inter-Domain Routing)形式と呼ばれるIPアドレス範囲の指定方法です:

-

/16は「ネットワーク部のビット数」を表し、IPアドレスの最初の16ビットがネットワーク部 - この場合、172.28.0.0 から 172.28.255.255 までの範囲(65,536個のIPアドレス)を表します

ZeroTierネットワークのIPアドレス範囲:

実際のZeroTierネットワークのアドレス範囲は、ZeroTierの管理画面で確認できます:

- ZeroTierの管理画面(my.zerotier.com)にログイン

- ネットワークをクリック

- 「Managed Routes」セクションでアドレス範囲を確認

例では 172.28.0.0/16 を使用していますが、必ず実際の範囲に合わせて変更してください。

ポイント: ファイアウォール設定では必ずZeroTier IPアドレス範囲のみを許可してください。ここでの設定が不適切だと、インターネット全体からSambaポートが閲覧可能になる危険性があります。

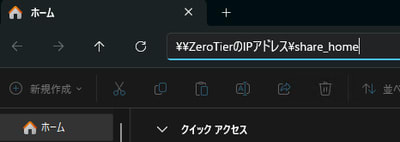

4. Windowsからの接続確認

エクスプローラーのアドレスバーに \\ZeroTierのIPアドレス\share_home と入力します。ここで「ZeroTierのIPアドレス」は、Linux側で ip addr show ztXXXXXX コマンドで確認したIPアドレスです。また、share_home は前のステップで smb.conf に設定した共有名(例では share_home)に置き換えてください。

図6: Windowsエクスプローラーからの接続 - アドレスバーにZeroTier IPアドレスを入力

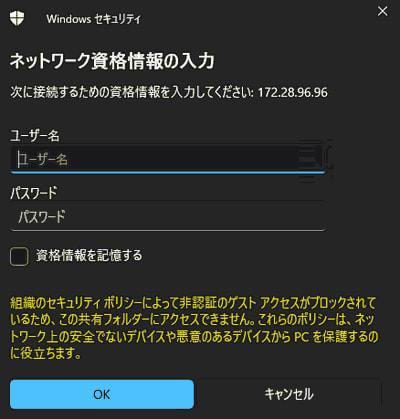

認証ダイアログが表示されたら:

- ユーザー名:作成したSambaユーザー名(Linuxのユーザー名)

- パスワード:

smbpasswdコマンドで設定したパスワード

図7: Windows認証ダイアログ - Sambaユーザー名とパスワードの入力画面

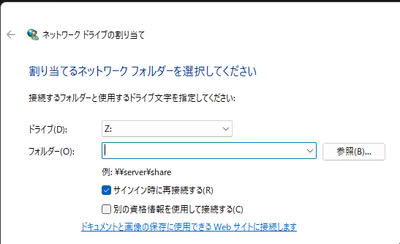

ネットワークドライブとして登録するには:

- エクスプローラーで「PC」を開きます

- リボンメニューから「ネットワークドライブの割り当て」をクリック

- ドライブ文字を選択

- フォルダには

\\ZeroTierのIPアドレス\share_homeを入力 - 「サインイン時に再接続する」にチェックを入れる

- 「完了」をクリック

図8.1: リボンメニュー,「ネットワークドライブの割り当て」

図8.2: ネットワークドライブの割り当て設定

図8.3: ネットワークドライブ割り当て完了後の表示

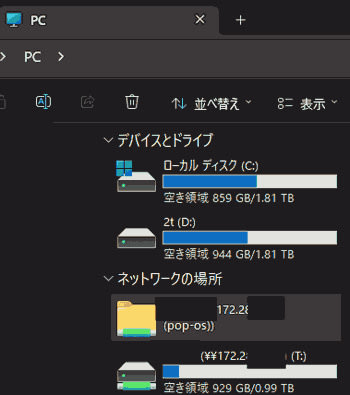

実際の動作イメージ

設定が完了すると、以下のようにWindowsのエクスプローラーからLinuxの共有フォルダに直接アクセスできるようになります:

-

「PC」フォルダ内の表示例

エクスプローラーの「PC」フォルダを開くと、ネットワークドライブとして「Z: (\172.28.x.x\share_home)」のように表示されます。ローカルドライブと同様に扱えます。 -

ファイル操作の例

共有フォルダ内のファイルは、ドラッグ&ドロップでコピー、移動が可能です。右クリックメニューからの操作もサポートされ、新規フォルダ作成や名前変更などの操作もWindowsネイティブの感覚で行えます。 -

オフィスファイルの直接編集

WordやExcelなどのファイルもネットワークドライブ上で直接開き、編集、保存が可能です。 -

Linux側の変更即時反映

Linux側でファイルを追加/変更した場合も、Windows側のエクスプローラーに即時反映されます(F5キーでの更新が必要な場合もあります)。

ポイント: セットアップが完了すると、あたかも同じLAN内にある共有フォルダかのように、ストレスなくファイル操作ができます。ZeroTierの認証により、インターネット経由でも安全に接続できるのが利点です。

ここからは応用的な設定例です。基本的なZeroTierとSambaによる接続設定のみを知りたい場合は、「5. トラブルシューティング」まで読み飛ばして構いません。

実践シナリオ別ガイド

異なる環境や要件に応じた設定例を紹介します。実際の運用に役立つよう、具体的なシナリオごとに最適な設定を解説します。

シナリオ1:複数ユーザーでの共有フォルダ

ユーザーグループで共有フォルダを使用するケースです。

# 共有グループの作成

sudo groupadd sharegroup

# ユーザーをグループに追加

sudo usermod -aG sharegroup $USER

sudo usermod -aG sharegroup other_user1

sudo usermod -aG sharegroup other_user2

# 共有ディレクトリの作成とグループ権限設定

mkdir -p /home/shared

sudo chown $USER:sharegroup /home/shared

sudo chmod 2770 /home/shared

# Samba設定 - /etc/samba/smb.conf に追加

[shared]

path = /home/shared

browseable = yes

read only = no

guest ok = no

valid users = @sharegroup

force group = sharegroup

create mask = 0660

directory mask = 0770

force create mode = 0660

force directory mode = 0770

🔰 詳しく:グループ共有の設定解説

グループ共有の詳細設定解説:

-

グループ作成とユーザー追加:

-

sudo groupadd sharegroup: 「sharegroup」という名前の新しいグループを作成 -

sudo usermod -aG sharegroup ユーザー名: 指定ユーザーをグループに追加 -

-aオプションは「追加」を意味し、既存のグループ所属を維持したまま新しいグループに追加

-

-

ディレクトリ権限の設定:

-

sudo chown $USER:sharegroup /home/shared: 所有者を現在のユーザー、グループをsharegroupに設定 -

sudo chmod 2770 /home/shared: 権限を設定-

2: SGID(Set Group ID)ビットを設定。このディレクトリ内に作成されるファイルは自動的にsharegroupグループに所属 -

7: 所有者の権限(rwx = 読み書き実行) -

7: グループの権限(rwx = 読み書き実行) -

0: その他ユーザーの権限(--- = アクセス不可)

-

-

-

Samba設定の特別なパラメータ:

-

valid users = @sharegroup:@記号はグループを表し、sharegroupに所属するすべてのユーザーにアクセスを許可 -

force group = sharegroup: すべてのファイル操作をsharegroupグループとして実行 -

force create mode = 0660: ファイル作成時に強制的に適用する権限(所有者とグループは読み書き可、他は不可) -

force directory mode = 0770: ディレクトリ作成時に強制的に適用する権限(所有者とグループは完全アクセス可、他は不可)

-

SGID(Set Group ID)ビットの重要性:

SGID(chmod コマンドの「2」)は、ディレクトリ内に作成されるファイルやサブディレクトリが、自動的に親ディレクトリと同じグループ所有権を継承する特別な権限です。これにより、異なるユーザーが作成したファイルでも同じグループに所属するため、グループメンバー間での共同作業が容易になります。

シナリオ2:読み取り専用の公開フォルダ

ドキュメントや参照ファイルを共有する読み取り専用フォルダの設定です。

# 公開ディレクトリの作成

mkdir -p ~/public_docs

chmod 755 ~/public_docs

# Samba設定 - /etc/samba/smb.conf に追加

[public_docs]

path = /home/YOUR_USERNAME/public_docs

browseable = yes

read only = yes

guest ok = yes

create mask = 0644

directory mask = 0755

🔰 詳しく:読み取り専用設定の解説

読み取り専用共有の詳細解説:

-

ディレクトリ権限:

-

chmod 755 ~/public_docs:-

7(所有者): 読み取り(4)+書き込み(2)+実行(1)=7 -

5(グループ): 読み取り(4)+実行(1)=5 -

5(その他): 読み取り(4)+実行(1)=5

-

- 実行権限(1)はディレクトリ内を閲覧できる権限を意味します

-

-

主要な設定パラメータ:

-

read only = yes: 全ユーザーに対して書き込みを禁止し、読み取りのみを許可 -

guest ok = yes: ユーザー認証なしでアクセスを許可(匿名アクセス可能)- 注意: これはセキュリティリスクとなる可能性があります。ZeroTier内のみでアクセス可能なため比較的安全ですが、機密情報には不適切です

-

-

セキュリティの考慮点:

-

guest ok = yes設定は便利ですが、認証なしでアクセスできるため、公開しても問題ないコンテンツだけを格納すべきです - より高いセキュリティが必要な場合は

guest ok = noに設定し、valid usersパラメータで特定ユーザーのみにアクセスを制限するか、read listパラメータで読み取り権限を持つユーザーを指定します

-

-

より安全な代替設定:

[restricted_docs] path = /home/docs browseable = yes read only = yes guest ok = no valid users = user1,user2,user3この設定では、指定されたユーザーのみがアクセスでき、すべて読み取り専用となります

シナリオ3:Linux上での自動マウント設定

ZeroTier接続したLinuxマシン同士で、起動時に自動的にSamba共有をマウントする設定です。

# マウントポイント作成

sudo mkdir -p /mnt/remote_share

# 認証ファイル作成

echo -e "username=YOUR_USERNAME\npassword=YOUR_PASSWORD" | sudo tee /etc/samba/creds

sudo chmod 600 /etc/samba/creds

# fstabに追記

echo "//172.28.x.x/share_home /mnt/remote_share cifs credentials=/etc/samba/creds,iocharset=utf8,vers=3.0,nofail 0 0" | sudo tee -a /etc/fstab

# マウントテスト

sudo mount -a

🔰 詳しく:fstab設定の詳細解説

fstab設定の詳細解説:

-

マウントポイントの作成:

-

sudo mkdir -p /mnt/remote_share: リモートの共有ディレクトリをマウントするためのディレクトリを作成 -

/mntディレクトリは一般的に一時的なマウントに使用されます

-

-

認証ファイルの作成と保護:

-

echo -e "username=YOUR_USERNAME\npassword=YOUR_PASSWORD" | sudo tee /etc/samba/creds:- SMB接続用のユーザー名とパスワードを保存するファイルを作成

- 実際のユーザー名とパスワードに置き換える必要があります

-

sudo chmod 600 /etc/samba/creds:- 権限を「所有者のみ読み書き可能」に制限

- これはパスワードを含むファイルの重要なセキュリティ対策です

-

-

/etc/fstab への追記:

//172.28.x.x/share_home /mnt/remote_share cifs credentials=/etc/samba/creds,iocharset=utf8,vers=3.0,nofail 0 0-

//172.28.x.x/share_home: リモートのSamba共有(IPアドレスと共有名)。share_homeの部分はsmb.confで設定した実際の共有名に置き換えてください。 -

/mnt/remote_share: ローカルのマウントポイント -

cifs: ファイルシステムタイプ(Common Internet File System、SMB/Sambaプロトコル) -

credentials=/etc/samba/creds: 認証情報ファイルのパス -

iocharset=utf8: 文字エンコーディングをUTF-8に設定 -

vers=3.0: SMBプロトコルのバージョンを3.0に指定 -

nofail: マウントに失敗してもブート処理を続行 - 最後の

0 0: バックアップとファイルシステムチェックの設定(通常は0 0)

-

-

マウントテスト:

-

sudo mount -a: fstabに記述されたすべてのファイルシステムをマウント - このコマンドで問題なくマウントできれば、再起動後も自動的にマウントされます

-

⚠️ セキュリティ上の重要な考慮点:

- 認証情報ファイル(

/etc/samba/creds)には平文でパスワードが含まれるため、権限設定(chmod 600)が非常に重要です。 - より高いセキュリティが必要な場合は、個人ユーザーのホームディレクトリに認証ファイルを置き、そのユーザーのみがアクセスできるようにする方法もあります。例えば、以下のように設定します:

- 認証ファイルパス:

/home/YOUR_USERNAME/.smbcreds(ファイル名をドット始まりにして隠しファイルにするのが一般的です) - ファイル作成コマンド:

echo -e "username=YOUR_USERNAME\npassword=YOUR_PASSWORD" > ~/.smbcreds - 権限設定:

chmod 600 ~/.smbcreds - fstabのオプション:

credentials=/home/YOUR_USERNAME/.smbcreds -

注意: fstabに記述するリモート共有のIPアドレス(例:

//172.28.x.x/share_home)も、必ずご自身のZeroTierネットワークで実際に使用されているサーバーのIPアドレスに置き換えてください。

- 認証ファイルパス:

- 共有環境では、認証情報ファイルの存在場所と内容を厳重に管理してください。

トラブルシューティング:

- マウントに失敗する場合は

dmesg | tailコマンドでエラーメッセージを確認 - 古いバージョンのSMBプロトコルを使用するには

vers=オプションを変更(例:vers=2.0)

シナリオ4:WindowsとWindows間のファイル共有

ZeroTierは、LinuxとWindowsの組み合わせだけでなく、Windows同士の接続にも非常に有効です。特に異なるネットワーク(自宅と会社など)にあるWindows PC間でのファイル共有を簡単にします。

Windows同士の共有設定

- 両方のWindows PCにZeroTierをインストールし、同じネットワークIDに参加させる

- 共有したいフォルダを右クリックして「プロパティ」→「共有」タブを開く

- 「詳細な共有」をクリックし、「このフォルダを共有する」にチェックを入れる

- 「アクセス許可」ボタンで適切な権限を設定

- 共有名をメモしておく

- 確認: Windows Defender ファイアウォールで「ファイルとプリンターの共有」がプライベートネットワークに対して許可されていることを確認してください(通常、共有設定時に自動で有効になります)。

接続方法

接続先PCのZeroTier IPアドレスを確認し、次のいずれかの方法で接続します:

エクスプローラーのアドレスバーに「\\ZeroTierのIPアドレス\共有名」と入力

または

Windowsスタートメニュー → ファイル名を指定して実行 → 「\\ZeroTierのIPアドレス\共有名」と入力

Windows同士の利点

- 従来のVPNよりも設定が簡単で、ルーター設定が不要

- 会社のネットワークセキュリティポリシーに影響を与えず、安全に接続可能

- 一般的なファイアウォールを通過できるため、ホテルや公共Wi-Fiなどからも接続できる

- ファイル共有だけでなく、リモートデスクトップ接続なども可能になる

- Windows同士なので、ドメイン認証などの高度な機能も利用可能

通常のWindows共有とほぼ同じ操作で、インターネット越しのファイル共有が実現できます。Linuxサーバーを立てなくても、Windows PCどうしで直接共有できるため、簡易的な設定で快適なファイル共有環境が構築できます。

実践シナリオのポイント

- 用途に合わせた設定が重要です。セキュリティとアクセシビリティのバランスを考慮しましょう。

- グループ共有は複数ユーザーでの協業に適しています。SGID(Set Group ID)ビットの設定が鍵です。

-

読み取り専用共有はドキュメント配布などに適しています。

read only = yesとguest okの設定を検討しましょう。 - 自動マウント設定はLinuxマシン間での連携に有効です。認証情報ファイルの権限設定(600)を忘れないようにしましょう。

- Windows同士の共有はZeroTierだけで完結し、追加のソフトウェア設定が最小限で済みます。

- 本番環境ではテスト運用を行ってから本格導入することをお勧めします。

5. トラブルシューティング

ZeroTierとSambaの組み合わせで発生しやすい問題と解決方法を紹介します。

図10: ZeroTierとSambaの連携による安全なファイル共有の仕組み

ZeroTier関連の問題

接続できない場合

- ZeroTier管理画面で対象デバイスの「Auth」にチェックが入っているか確認

- ファイアウォールでZeroTierが通信できるようになっているか確認

# ZeroTier接続状態の確認

sudo zerotier-cli status

sudo zerotier-cli listnetworks

図9: ZeroTier接続の例 - 状態表示

🔰 詳しく:ZeroTier接続トラブルの詳細解説

ZeroTier接続問題の詳細解析手順:

-

接続状態の確認:

-

sudo zerotier-cli status: 現在のZeroTierノードの状態を表示- 出力例:

200 info xxxxxxxx 1.10.2 ONLINE - 「ONLINE」になっていることを確認

- 出力例:

-

sudo zerotier-cli listnetworks: 参加しているネットワークの状態を表示- 出力例:

xxxxxxxx name OK PRIVATE ip.ip.ip.ip/24 - 「OK」になっていること、IPアドレスが表示されていることを確認

- 出力例:

-

-

よくある接続問題:

-

「REQUESTING_CONFIGURATION」状態:

- 原因: ネットワーク管理者(自分)がまだデバイスを承認していない

- 解決: ZeroTier管理画面でデバイスの「Auth」チェックボックスをONにする

-

「ACCESS_DENIED」状態:

- 原因: ネットワークへのアクセスが拒否されている

- 解決: 管理画面での承認状態を確認、またはネットワークIDが正しいか確認

-

「NO_ROUTE」や「ERROR」状態:

- 原因: ネットワーク接続の問題、ファイアウォール制限など

- 解決: インターネット接続を確認、または以下のファイアウォール設定を確認

-

「REQUESTING_CONFIGURATION」状態:

-

ファイアウォール設定の確認:

- ZeroTierはポート9993/UDPを使用します

# UFWでZeroTierポートを開放 sudo ufw allow 9993/udp # 現在のUFWルールを確認 sudo ufw status -

ZeroTierサービスの再起動:

# サービスの再起動 sudo systemctl restart zerotier-one # サービスの状態確認 sudo systemctl status zerotier-one -

ログの確認:

# ZeroTierのログを確認 sudo journalctl -u zerotier-one --no-pager | tail -n 50 -

ネットワークの再参加:

# ネットワークから離脱して再参加 sudo zerotier-cli leave NETWORK_ID sudo zerotier-cli join NETWORK_ID -

P2Pルートのテスト:

-

sudo zerotier-cli peers: 接続されているピアを表示 -

sudo zerotier-cli trace REMOTE_NODE_ID: 特定のノードへの経路をトレース

-

これらの手順で多くのZeroTier接続問題を解決できます。

IPアドレスが割り当てられない

- ZeroTier管理画面で「IPv4 Auto-Assign」がONになっているか確認

- DHCP範囲が適切に設定されているか確認

Samba関連の問題

Sambaが起動しない

# Sambaサービスの状態確認

sudo systemctl status smbd

# エラーがある場合はログを確認

sudo journalctl -u smbd --no-pager | tail -n 50

# 設定ファイルの構文確認

testparm

🔰 詳しく:Sambaサービス問題の解決手順

Sambaサービス問題のトラブルシューティング:

-

サービス状態の詳細確認:

-

sudo systemctl status smbd: Sambaサービスの状態を詳細表示- 「active (running)」になっているか確認

- エラーメッセージがあれば確認

-

-

エラーログの詳細分析:

-

sudo journalctl -u smbd --no-pager | tail -n 50: 最近のログを表示 - 一般的なエラーとその意味:

- 「Unable to open configuration file」: 設定ファイルが存在しないか、破損している

- 「Can't find include file」: include指定されたファイルが見つからない

- 「Error loading services」: サービス(共有)定義でエラーがある

- 「bind failed on port 445」: ポート445が他のプロセスで使用中

-

-

詳細な設定ファイル確認:

-

testparm -v: すべての設定パラメータを表示して構文チェック -

sudo testparm -s: 整形された設定を出力(コメントなし)

-

-

ポート使用状況の確認:

# ポート445の使用状況を確認 sudo netstat -tulpn | grep 445 # または sudo ss -tulpn | grep 445 -

Sambaサービスの再起動と詳細な再起動方法:

# 完全な再起動手順 sudo systemctl stop smbd nmbd sudo systemctl start smbd nmbd # 起動後の詳細確認 sudo systemctl status smbd nmbd -

設定ファイルの修復:

# バックアップから復元 sudo cp /etc/samba/smb.conf.bak /etc/samba/smb.conf # または、最小限の設定ファイルを作成 echo -e "[global]\n workgroup = WORKGROUP\n server string = Samba Server\n log file = /var/log/samba/log.%m\n max log size = 50\n security = user\n passdb backend = tdbsam" | sudo tee /etc/samba/smb.conf -

Sambaユーザー確認:

# Sambaユーザーリストの確認 sudo pdbedit -L # ユーザーが存在しない場合は再作成 sudo smbpasswd -a $USER

これらの手順で多くのSamba起動問題を解決できます。

Windowsから接続できない

- ping で接続できるか確認:

ping 172.28.x.x - ファイアウォール設定を確認

- Sambaユーザーとパスワードが正しいか確認

# Samba接続テスト(Linux側から)

smbclient //127.0.0.1/share_home -U $USER

🔰 詳しく:Windows接続問題の詳細解決手順

Windows接続問題の詳細トラブルシューティング:

-

ネットワーク接続の詳細確認:

-

Windows側から接続確認:

ping 172.28.x.x tracert 172.28.x.x -

Linux側から確認:

# 自分自身へのSamba接続テスト smbclient //127.0.0.1/share_home -U $USER # Sambaポートが開いているか確認 sudo netstat -tulpn | grep -E "139|445"

-

Windows側から接続確認:

-

具体的なファイアウォール設定確認:

# UFW状態確認 sudo ufw status verbose # 必要なルールの再設定 sudo ufw allow from 172.28.0.0/16 to any port 139,445 proto tcp # 一時的にファイアウォールを無効化してテスト(問題特定用) sudo ufw disable # テスト後、必ず再有効化 sudo ufw enable -

Sambaユーザー認証情報の確認と再設定:

# Sambaユーザーリスト確認 sudo pdbedit -L # 既存ユーザーのパスワード変更 sudo smbpasswd $USER -

詳細なSamba診断:

# 共有リストの表示 smbclient -L localhost -U $USER # Sambaステータスの詳細表示 sudo smbstatus -

Windows側の詳細な対応:

-

NetBIOSとSMBプロトコル確認:

- コントロールパネル > プログラム > Windowsの機能の有効化/無効化

- 「SMB 1.0/CIFS File Sharing Support」にチェックが入っているか確認

-

資格情報マネージャの確認と修正:

- コントロールパネル > ユーザーアカウント > 資格情報マネージャ

- Windows資格情報を確認

- 対象のSambaサーバーの資格情報があれば削除して再度接続試行

-

-

SMBバージョンの互換性問題:

- 古いWindowsの場合、SMBv1が必要なことがあります(セキュリティリスクあり)

- Sambaの設定を変更:

# /etc/samba/smb.conf の [global] セクションに追加 min protocol = SMB2 client min protocol = SMB2 client max protocol = SMB3

-

名前解決問題の対応:

- IPアドレスでは接続できるがホスト名では接続できない場合:

- Windowsの「hosts」ファイルに追加(C:\Windows\System32\drivers\etc\hosts):

172.28.x.x sambaserver - その後

\\sambaserver\share_homeで接続可能

- Windowsの「hosts」ファイルに追加(C:\Windows\System32\drivers\etc\hosts):

- IPアドレスでは接続できるがホスト名では接続できない場合:

これらの詳細手順で、ほとんどのWindows-Samba接続問題を解決できます。

パーミッション(権限)の問題

- ディレクトリのオーナーとグループ設定を確認

- ディレクトリのパーミッション設定を確認

# 共有ディレクトリの権限確認

ls -la ~/share_home

# 権限変更(例:755 - 所有者は読み書き実行、他は読み込みと実行のみ)

chmod 755 ~/share_home

トラブルシューティングのポイント

- 問題を切り分けることが重要です。まずは接続(ping)→認証→権限の順に切り分けましょう。

-

ログを確認することで多くの問題の原因が明らかになります。

journalctlや/var/log/samba/内のログファイルをチェックしましょう。 - 一時的に制限を緩めることで問題の原因を特定できることがあります。ただし、テスト後は必ず元の安全な設定に戻してください。

- 設定ファイルのバックアップを取ってから変更を行うことで、安全に設定を試行錯誤できます。

- 複雑な問題に直面した場合は、インターネット接続状態、Sambaサービスの状態、ファイアウォール設定を再確認してください。

6. 運用上の注意点

バックアップと復元

ZeroTier × Sambaで構築した環境を効率的に運用するには、以下のバックアップ戦略を検討しましょう:

# 重要な設定ファイルのバックアップ

sudo cp /etc/samba/smb.conf /etc/samba/smb.conf.bak.$(date +%Y%m%d)

# 共有フォルダのバックアップ(例:rsync使用)

rsync -avz --progress ~/share_home/ /backup/share_home/

# バックアップの自動化(cronに追加)

echo "0 2 * * * rsync -avz --progress /home/$USER/share_home/ /backup/share_home/" | crontab -

🔰 詳しく:バックアップ戦略の詳細

効果的なバックアップ戦略の詳細:

-

設定ファイルの定期的なバックアップ:

- 設定変更前には必ずバックアップを作成する習慣をつける

- 日付付きのバックアップファイルを作成することで、複数の設定履歴を保持

-

データのバックアップ方法:

- rsync: 差分バックアップでスペースと時間を節約

-

バックアップ先の考慮:

- 外部ストレージ(例:USBハードディスク)

- 別のサーバー(可能であればオフサイト)

- クラウドストレージ

-

自動バックアップのスケジューリング:

- crontabを使った定期バックアップの設定

- バックアップログの確認と監視の仕組み

# 例:バックアップをログに記録 0 2 * * * rsync -avz /home/$USER/share_home/ /backup/share_home/ >> /var/log/backup.log 2>&1 -

バックアップのテスト:

- 定期的にバックアップからの復元テストを実施

- ファイルの整合性チェック

# バックアップの整合性確認 diff -r ~/share_home /backup/share_home

バックアップは「3-2-1原則」(3つのコピー、2種類の異なるメディア、1つはオフサイト)を意識すると安全です。

セキュリティの強化

ZeroTier × Sambaを安全に運用するためのセキュリティ強化策:

# ファイアウォールの強化

sudo ufw default deny incoming

sudo ufw default allow outgoing

sudo ufw allow from 172.28.0.0/16 to any port 139,445 proto tcp

sudo ufw allow 9993/udp

sudo ufw enable

# 認証情報ファイルのパーミッション確認

sudo chmod 600 /etc/samba/creds

sudo chown root:root /etc/samba/creds

# Sambaのセキュリティログ設定(/etc/samba/smb.conf [global]セクションに追加)

log level = 2

log file = /var/log/samba/%m.log

max log size = 50

まとめ

ZeroTierとSambaを組み合わせることで、VPNのようなセキュア環境を簡単に実現し、WindowsとLinux間で直感的なファイル共有が可能になります。手順をひとつずつ進めることで、設定もスムーズに完了します。

構築のキーポイント

-

ZeroTierセットアップ

- ネットワーク作成と管理画面での承認が最も重要

- Linux・Windowsの両方のマシンで接続確認を行う

-

Samba設定

- 共有フォルダの権限設定に注意

- Sambaユーザー登録を必ず行う

- 設定ファイルの構文に誤りがないこと

-

セキュリティ

- ファイアウォールでZeroTierネットワークからのみアクセス可能に制限

- 認証情報ファイルやディレクトリの権限を適切に設定

-

運用

- 定期的なバックアップ

- セキュリティアップデートの適用

- トラブル発生時は段階的に切り分けて対応

様々なシナリオに対応できるように設定をカスタマイズすることで、自分の環境に最適なファイル共有環境を構築できます。

問題が発生した場合は、本記事のトラブルシューティングセクションを参考に解決を試みてください。より複雑な問題や特殊な環境については、公式ドキュメントや専門的なフォーラムを参照することをお勧めします。

技術導入の本当の成功は「専門知識のない人でも使いこなせること」にあると感じています。たとえITに不慣れでも抵抗感なく使える仕組みを構築できたことが、わたしにとって最大の成果です。

長々と書きましたが、案外簡単に導入できると思います。みなさんの職場でも、専門知識の壁を低くする技術活用のヒントになれば幸いです。

Discussion