セキュリティグループのインバウンドルールを設定せず、EC2にアクセスする方法 (Windows Server)

1. はじめに

ITアーキテクトを務めています松本と申します。

初めてAWSに触れる人が、最初に学習するサービスはEC2ではないでしょうか?

企業内でAWSのSandbox環境でEC2を立ち上げたら、セキュリティグループのインバウンドルールをフルオープンにしてしまっていて、注意を受けことがある人もいるかもしれません。AWSのネットワークの設定をよく分からずに実行すると、トラブルになることもあります。

AWSのネットワークは、最初は少し難しく感じるかもしれませんが、一度理解するとAWSの世界が一気に広がります。本記事では、初めてAWSに触る人向けに安全にEC2にアクセスする方法を通じて、AWSのネットワーク(VPC、サブネット、ルートテーブル)の設定方法をご紹介します。

2. 構築したAWSアーキテクチャ

今回構築したAWSアーキテクチャは以下の通りになります。

AWSにはEC2(Windows Server)にアクセスする方法がいくつかありますが、私がよく使う機能はSSM(Systems Manager)のフリートマネージャーです。セキュリティグループのインバウンドルールを開けることなく、EC2にアクセスする方法ですので、安全にEC2にアクセスできます。

このアーキテクチャを順番に作成していきます。

3. AWSリソースの作成

AWSマネジメントコンソールを利用して、実際にAWSリソースを作成していきましょう。

マネジメントコンソールへのログイン方法は複数あります。企業で利用している場合、ログイン方法はAWSアカウントの管理者から指示があると思いますので、ここでは割愛します。

① VPCの作成

最初にVPCを作成します。VPCはAWS上に仮想のプライベートネットワークを作成するサービスです。

EC2はVPC上に作成されます。VPCを作成しただけでは課金は発生しません。

①-1. VPCの画面を開く

マネジメントコンソールの上部にあるテキストボックスに「vpc」と入力します。

検索結果に「VPC」があるので、そちらをクリックします。

①-2. 「VPCを作成」ボタンを押下する

「VPCを作成」ボタンが表示されるので、そちらをクリックします。

①-3. VPCの設定を行う

VPCを作成する画面で、以下のように入力します。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| 作成するリソース | VPCのみ | 「VPCのみ」と「VPCなど」という項目があります。「VPCのみ」では文字通りVPCしか作成しません。「VPCなど」では、VPCと共にサブネットやNATゲートウェイの作成を行います。今回は各サービスを1つ1つ作っていきたいので、「VPCのみ」を選択します。 |

| 名前タグ | test-vpc | VPCにつける名前です。任意の名前をつけて良いです。 |

| IPv4 CIDR ブロック | 10.0.0.0/16 | VPCのCIDRです。CIDRとはIPアドレスの範囲を表しています。例えば「10.0.0.0/16」なら、10.0.0.0から10.0.255.255を表しております。この範囲からEC2などのVPC内に作成するAWSリソースのIPアドレスが払い出されます(正確には、この後作成するサブネットの範囲内になります)。 |

| IPv6 CIDR ブロック | IPv6 CIDR ブロックなし | 現状普及しているIPアドレスには、IPv4とIPv6という2種類のバージョンがあります。今回の手順ではIPv6は必要ないのでIPv4のみ設定します |

| テナンシー | デフォルト | VPC内に立てるEC2のハードウェアを共有するか専有するかを決めます。「デフォルト」にするとEC2を立てるときに共有と専有を選択できます。「専有」にするとEC2を立てるときに選択できず専有になります。 |

| タグ | Name: test-vpc | 名前タグに入力した文字列がそのまま「Name」タグとして入力されています。特に修正する必要はありません。VPCに限らず、タグは様々なAWSリソースでも設定可能です。タグはAWSリソースに対して、何かしらの情報を付加したいときに利用します。例えば、どの環境のリソースなのかを識別するために「Env」タグを作成して、その値を「dev」のように指定できます。 |

その後、「VPCを作成」ボタンを押下するとVPCが作成されます。

この一連の手順で、アベイラビリティゾーン(以下、AZ)を指定していないことに注目してください。

つまり、VPCはAZに依存することがないサービスであることがわかります。

ただし、後述するようにVPC上に構築するサービスは必ずサブネットを指定する必要があります。

サブネットはAZを指定して作成するので、VPC内に構築するAWSリソースは全て起動するAZが指定されることになります。

(閑話)デフォルト セキュリティグループとメイン ルートテーブルの自動作成

② セキュリティグループの作成

VPC内で起動するAWSリソースには、全てセキュリティグループをアタッチする必要があります。

EC2にアタッチするセキュリティグループを先に作成しておきましょう。

セキュリティグループは無料で利用できます。

②-1. VPCの画面を開く

VPC作成時と同様にマネジメントコンソールの上部にあるテキストボックスに「vpc」と入力します。

検索結果に「VPC」があるので、そちらをクリックします。

②-2. 「セキュリティクループを作成」ボタンを押下する

サイドメニューから「セキュリティグループ」をクリックします。

「セキュリティグループを作成」ボタンが表示されるので、そちらをクリックします。

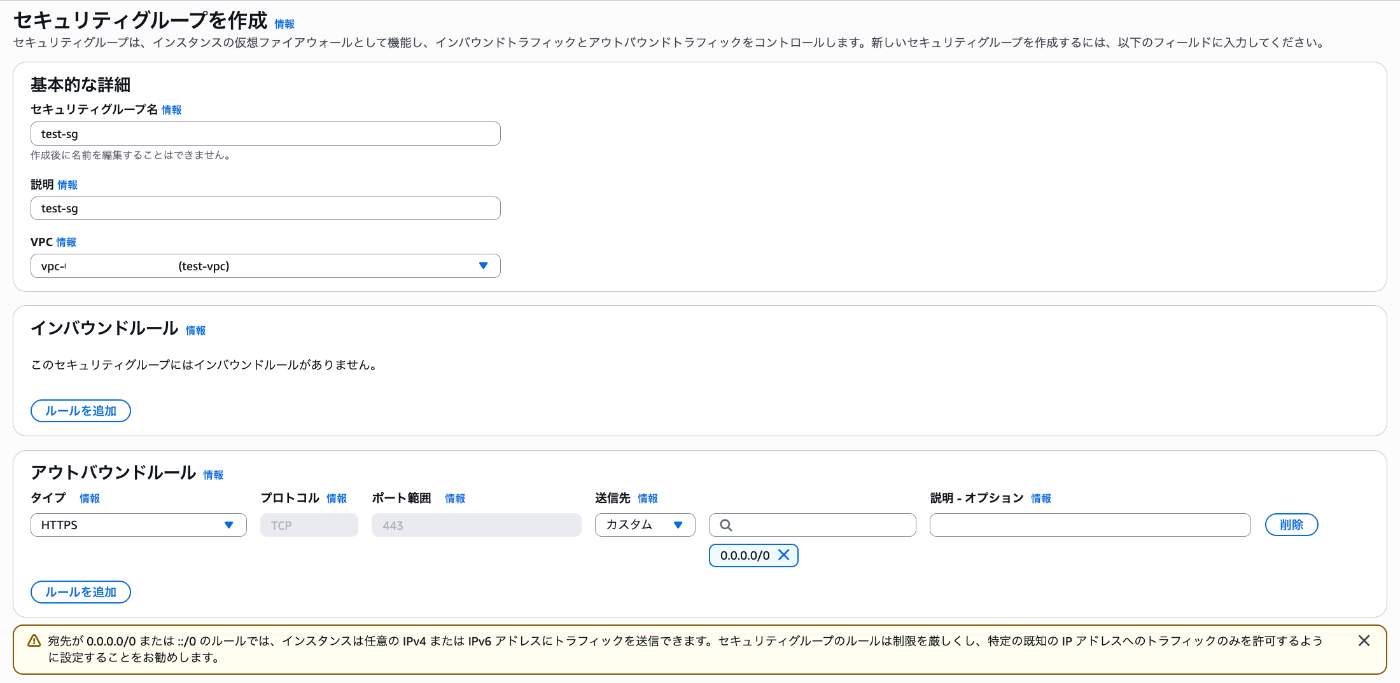

②-3. セキュリティクループの設定を行う

セキュリティグループを作成する画面で、以下のように入力します。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| セキュリティグループ名 | test-sg | セキュリティグループの名前です。識別しやすい名前をつけてください。同一VPCで重複したセキュリティグループ名をつけることはできません。VPCの「名前タグ」とは異なり、セキュリティグループ名はタグではありません。AWSサービスとしての設定項目の1つと認識してください。 |

| 説明 | test-sg | どのような用途のセキュリティグループなのかを記載します。こちらもタグではありません。また、説明は必須項目となっています。 |

| インバウンドルール | (ルールなし) | フリートマネージャーを用いてEC2にアクセスする用途では、インバウンドルールを開ける必要はありません。これにより「インターネットから」に限らず、一切のアクセスを受け付けないようにできます。後述しますが、フリートマネージャーはインターネットへのアウトバウンド通信を開けるだけで利用可能です。 |

| アウトバウンドルール タイプ | HTTPS | フリートマネージャーを利用するにはアウトバウンドのHTTPSを許可しておく必要があります。これはEC2のWindows ServerにプレインストールされているSSMエージェントがAWSと通信するために必要となっています。 |

| アウトバウンドルール プロトコル | TCP | 「タイプ」を「HTTPS」とすると、「TCP」に固定されます。 |

| アウトバウンドルール ポート範囲 | すべて | 「タイプ」を「HTTPS」とすると、「443」に固定されます。 |

| アウトバウンドルール 送信先 | カスタム 0.0.0.0/0 | 「EC2から」送信される通信を全て許可します。ただし、この設定は最小権限の原則を守ってはいないです。厳密には宛先であるSSMのIPアドレス範囲に制限すべきですが、今回はSandbox環境であり企業ポリシーとして認められているという前提で進めます。仮に認められていない場合は、VPCエンドポイント利用を検討した方が良いです。SSMのIPアドレス範囲は完全に固定されているわけではないので、都度運用が必要となるからです。VPCエンドポイントを利用すると有料ではありますが、IPアドレス変更があったとしても都度運用は必要ありません。 |

| アウトバウンドルール 説明 | (空欄) | 何のために許可しているのかの説明を記載します。今回はSandbox環境なので空欄にします。 |

これらを入力後に「セキュリティグループを作成」ボタンを押下すると、セキュリティグループが作成されます。

VPCを作成した直後(≒サブネットを作成する前)に作成できることができる点に注目してください。

つまり、セキュリティグループはVPCに紐づいているAWSリソースということがわかります。

よって、セキュリティグループを作成すると同一VPC内のどのサブネットでも利用可能です。

③ インターネットゲートウェイの作成

VPCはデフォルトの状態では「インターネットからの」、および「インターネットへの」接続はできません。インターネットと相互通信するためには、インターネットとVPCの出入り口にあたるインターネットゲートウェイが必要になります。インターネットゲートウェイも無料で利用できます。

今回の構成ではインターネットゲートウェイを経由してEC2がSSMにアクセスします。

③-1. VPCの画面を開く

VPC作成時と同様にマネジメントコンソールの上部にあるテキストボックスに「vpc」と入力します。

検索結果に「VPC」があるので、そちらをクリックします。

③-2. 「インターネットゲートウェイの作成」ボタンを押下する

サイドメニューから「インターネットゲートウェイ」をクリックします。

「インターネットゲートウェイの作成」ボタンが表示されるので、そちらをクリックします。

③-3. インターネットゲートウェイの設定を行う

インターネットゲートウェイを作成する画面で、以下のように入力します。

ここではまだどのVPCに紐づけるのかを選択できません。インターネットゲートウェイを作成した後に、VPCにアタッチします。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| 名前タグ | test-igw | インターネットゲートウェイの名前タグです。 |

③-4. インターネットゲートウェイをVPCにアタッチする

次に作成したインターネットゲートウェイを、VPCにアタッチします。

「VPCへアタッチ」ボタンが表示されているので、それをクリックします。

遷移先の画面で「test-vpc」を選択して、「インターネットゲートウェイのアタッチ」ボタンを押下します。これでアタッチが完了します。

ここまででVPCがインターネットへの出入り口を持つことができました。

ここからネットワーク設計の中心となるサブネットとルーティングテーブルの作成に移ります。

④ サブネットの作成

EC2はVPC内で起動するサービスですが、正確にはVPC内部のサブネット上で起動されます。サブネットはVPCで指定したCIDRをさらに区切り、ルーティングやアクセス制御の要件に応じて、EC2などのAWSリソースのネットワークを制御するために利用します。例えば、以下のような使い方をします。

- インターネットからアクセスできるEC2だけを配置するサブネット

- オンプレスにアクセスできるようにルーティングされたサブネット

- 特定のIPアドレスからしかアクセスしてはいけないAWSリソース(例えば、RDSなど)を当該サブネットに配置して、セキュリティグループの設定に関わらず制限する

ルーティングの制御には「ルートテーブル」、アクセス制御にはNACL(Network Access Control List)を利用します。NACLはデフォルトの設定で全ての通信を許可しています。今回はNACLの設定は行わないので説明は割愛します。

④-1. VPCの画面を開く

VPC作成時と同様にマネジメントコンソールの上部にあるテキストボックスに「vpc」と入力します。

検索結果に「VPC」があるので、そちらをクリックします。

④-2. 「サブネットの作成」ボタンを押下する

サイドメニューから「サブネット」をクリックします。

「サブネットの作成」ボタンが表示されるので、そちらをクリックします。

④-3. サブネットの設定を行う

サブネットを作成する画面で、以下のように入力します。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| VPC ID | (test-vpcのvpc id) | どのVPC上にサブネットを作成するのかを選択します。 |

| サブネット名 | test-subnet | サブネットの名前タグです。 |

| アベイラビリティーゾーン | (ap-northeast-1a) | サブネットを構築するAZを選択します。「apne1-az1」、「apne1-az4」というような表記もされているかと思います。こちらはAZ IDと呼ばれるIDで、AWSアカウントを跨いだとしても物理的に同じ建物群を表しています。実はAWSアカウントによって「ap-northeast-1a」がどのAZ IDに紐づいているのかが異なります。これは多くの人が「a」のAZを選びやすいためリソースの使用量が偏ってしまう恐れがあるからです。東京リージョンには「ap-northeast-1c」と「ap-northeast-1d」がありますが私も「a」を選択しがちになっています。 |

| IPv4 VPC CIDR ブロック | 10.0.0.0/16 | VPCのCIDRを選択します。実はVPCには複数のCIDRを割り当てることが可能です。VPCに割り当てたCIDRのうちどれを利用するのかを選択します。今回はCIDRは1つしかないので、「10.0.0.0/16」を選択します。 |

| IPv4 サブネット CIDR ブロック | 10.0.0.0/24 | サブネットに割り当てるCIDRです。VPCのCIDRの範囲内で設定できます。VPCと全く同じCIDRを割り当てることもできます。ただ、そうなるとVPC内にサブネットを追加することができなくなります(例外がありますがここでは割愛します)。サブネットのCIDRを作成後に変更することはできないので、実際の案件ではかなり気を使って設計しなければなりません。 |

| タグ | Name: test-subnet | 名前タグに入力した文字列がそのまま「Name」タグとして入力されています。特に修正する必要はありません。 |

入力後、「サブネットを作成」ボタンを押下するとサブネットが作成されます。

サブネットは作成した直後ではインターネットへのルーティングが通っておらず、EC2はインターネットを経由しての通信ができません。次は、インターネットゲートウェイにルーティングされるように、ルートテーブルを作成します。

⑤ ルートテーブルの作成

ルートテーブルはサブネット上のAWSリソースに対するルーティングを設定できます。

ルートテーブルでは、EC2から発信されたリクエストが次にどこに到達するのかを、宛先IPアドレスとターゲット(実際にそのリクエストを受け取るリソース)で制御できます。

作成したサブネットはメイン ルートテーブルに紐づいています。デフォルトの状態だとメイン ルートテーブルはインターネットへルーティングされておりません。そこでインターネットと相互通信できるルートテーブルを作成し、サブネットにアタッチしましょう。

⑤-1. VPCの画面を開く

VPC作成時と同様にマネジメントコンソールの上部にあるテキストボックスに「vpc」と入力します。

検索結果に「VPC」があるので、そちらをクリックします。

⑤-2. 「ルートテーブルを作成」ボタンを押下する

サイドメニューから「ルートテーブル」をクリックします。

「ルートテーブルを作成」ボタンが表示されるので、そちらをクリックします。

⑤-3. ルートテーブルの設定を行う

ルートテーブルを作成する画面で、以下のように入力します。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| 名前 | test-rtb | ルートテーブルの名前タグです。 |

| VPC | (test-vpcのvpc id) | どのVPC上にルートテーブルを作成するのかを選択します。 |

ここではルートテーブルの作成を行なっただけで、サブネットに紐づけていません。

ここからサブネットに紐づけます。

⑤-4. ルートテーブルをサブネットに紐づける

「サブネットの関連付け」タブを開いて、サブネットの関連付けを編集ボタンをクリックします。

その後、先ほど作成したサブネットが表示されるのでチェックを入れて、関連付けを保存ボタンを押下します。これで作成したルートテーブルとサブネットが紐づきました。サブネットには1つのルートテーブルしか紐づけられないので、メイン ルートテーブルとの関連付けは解除されます。

逆に1つのルートテーブルは複数のサブネットに紐づけられるため、全く同じルーティングであれば1つのルートテーブルで事足ります。

⑤-5. ルートテーブルのデフォルトルートをインターネットゲートウェイに向ける

次に「ルート」タブを開いて、ルートを編集ボタンをクリックします。

「ルートを追加」ボタンを押下して、1行追加します。

追加した行に以下のように入力します。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| 送信先 | 0.0.0.0/0 | 「0.0.0.0/0」はデフォルトルートと呼ばれています。デフォルトルートは他のルーティングのルールを満たさなかった時に利用されるルートになります。現在のルートテーブル設定では送信先「10.0.0.0/16」に対して、ターゲット「local」が指定されています。「10.0.0.0/16」はVPCのCIDRと一致しています。よって、これは「VPCのCIDR内のIPアドレスに対してのリクエストを送信する時はVPC内で解決して」という意味になります。他のルールがないため、VPCのCIDR外のIPアドレスに対するリクエストでは、デフォルトルートが利用されることになります。 |

| ターゲット | (test-igwのid) | ターゲットは「送信先」に当てはまるリクエストをどこに送信するのかを決めることができます。デフォルトルートをインターネットの出入り口であるインターネットゲートウェイにしているので、VPCのCIDR外のリクエストは、全てインターネットゲートウェイに流れるようになっています。 |

変更したら「変更を保存」ボタンをクリックします。ここまででネットワークの設定が完了しました。

⑥ IAMロールの作成

SSM フリートマネージャーを利用するには、EC2からSSMへのアクセスを許可しなければなりません。

アクセスを許可するためにはEC2にIAMロールをアタッチして、そのIAMロールにSSMのアクセスを許可するIAMポリシーを与える必要があります。

⑥-1. IAMの画面を開く

マネジメントコンソールの上部にあるテキストボックスに「iam」と入力します。

検索結果に「IAM」があるので、そちらをクリックします。

⑥-2. 「ロールを作成」ボタンを押下する

サイドメニューから「ロール」をクリックします。

「ロールを作成」ボタンが表示されるので、そちらをクリックします。

⑥-3. IAMロールの設定を行う

IAMロールを作成する画面で、以下のように入力します。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| 信頼されたエンティティタイプ | AWSのサービス | この項目では「このIAMロールを利用できるのは誰ですか?」を設定します。AWSサービスに付与するIAMロールを作成する場合には「AWSのサービス」を選択します。 |

| サービスまたはユースケース | EC2 | 「信頼されたエンティティタイプ」をさらに絞るために設定します。「AWSのサービスというのはわかったから、具体的にはどのサービスが利用するIAMロールなの?」を指定します。EC2にIAMロールを付与するため、「EC2」を選択します。 |

| ユースケース | EC2 | ユースケースを選択します。ユースケースに応じて、自動でIAMポリシーがアタッチされます。今回の場合は「EC2 Role for AWS Systems Manager」のユースケースが最も適していますが、IAMポリシーのアタッチを手動で行いたいので、ただの「EC2」を選択します。 |

入力が完了したら「次へ」をクリックします。

⑥-4. IAMポリシーを選択する

許可ポリシーの検索テキストボックスに「core」と入力します。

「AmazonSSMManagedInstanceCore」が表示されるので、それを選択し「次へ」をクリックします。

「AmazonSSMManagedInstanceCore」では、SSMを利用する際に必要となる権限をIAMロールに付与できます。ただし、完全なる最小権限ではないので、必要に応じて独自のIAMポリシーを作成してください。

選択が完了したら「次へ」をクリックします。

⑥-5. IAMロールを作成する

ロール名の欄に「test-ssm」と入力し、「ロールを作成」ボタンを押下します。

これでIAMロールの作成ができました。

次はリモートデスクトップにアクセスするためにキーペアを発行します。

キーペアはリモートデスクトップにとってのパスワードのようなものです。

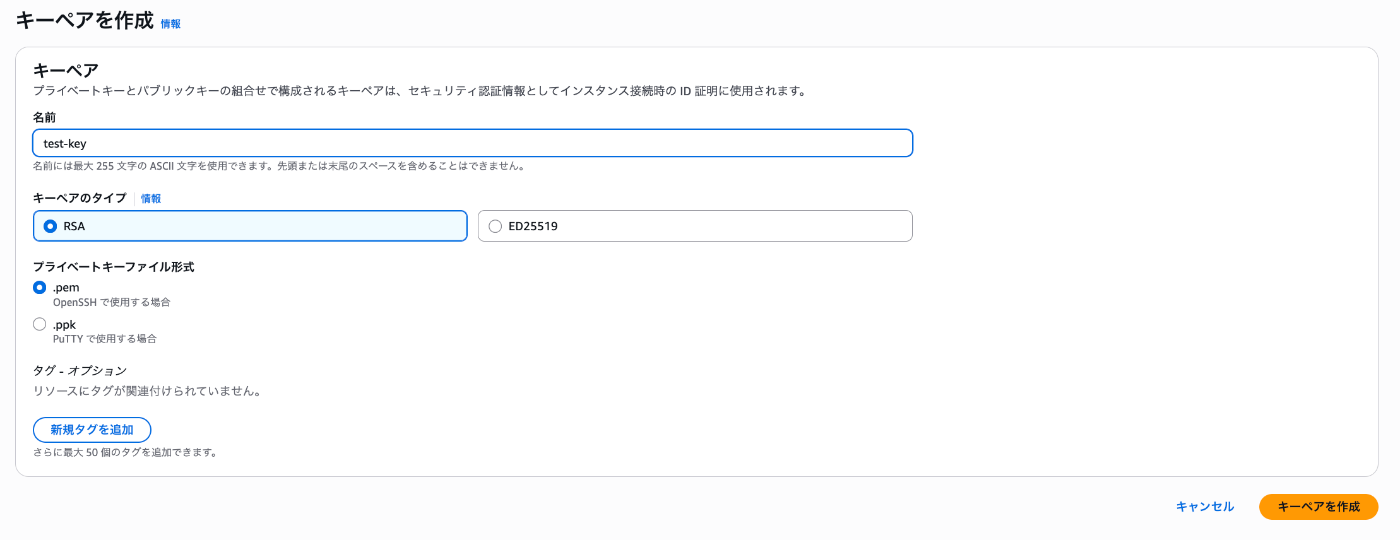

⑦ キーペアの作成

フリートマネージャーを利用して、ブラウザでリモートデスクトップでアクセスするにはEC2にキーペアを設定する必要があります。キーペアを利用して、リモートデスクトップのアクセスに必要なパスワードを取得します。EC2の作成に先んじて、キーペアを作成しておきましょう。

⑦-1. EC2の画面を開く

マネジメントコンソールの上部にあるテキストボックスに「ec2」と入力します。

検索結果に「EC2」があるので、そちらをクリックします。

⑦-2. 「キーペアを作成」ボタンを押下する

サイドメニューから「キーペア」をクリックします。

「キーペアを作成」ボタンが表示されるので、そちらをクリックします。

⑦-3. キーペアの設定を行う

以下の設定でキーペアを作成します。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| 名前 | test-key | キーペアの名前です。 |

| キーペアのタイプ | RSA | キーペアで利用される暗号化方式です。EC2のWindows ServerではRSAしか対応してないので、RSAを選択します。 |

| プライベートキーファイル形式 | .pem | フリートマネージャーでリモートデスクトップでアクセスする時に利用します。リモートデスクトップでアクセスする時に、このファイルを直接アップロードするか、ファイルの中身をコピー&ペーストします。 |

キーペアを作成ボタンを押下するとキーペアのファイルをダウンロードが始まります。

ここまでで、EC2を立ち上げるために必要な設定が揃いました。

⑧ EC2の作成

いよいよ、EC2を作成に移ります。ここからはAWSへの課金が発生します。

EC2の起動、インターネットへのアウトバウンド通信などに料金がかかりますので、

必ず不要なAWSリソースは停止や削除を行なってください。

⑧-1. EC2の画面を開く

マネジメントコンソールの上部にあるテキストボックスに「ec2」と入力します。

検索結果に「EC2」があるので、そちらをクリックします。

⑧-2. 「インスタンスを起動」ボタンを押下する

サイドメニューから「インスタンス」をクリックします。

「インスタンスを起動」ボタンが表示されるので、そちらをクリックします。

⑧-3. EC2の設定を行う

EC2の設定項目は非常に多岐に渡るので、一度に全てを理解することは難しいです。

まずは今回作成したVPC、サブネット、セキュリティグループ、IAMロールを紐づけて作成してみましょう。これらの要素はEC2の基本ですので、ここを理解することから初めてみましょう。

名前とタグ

| 項目名 | 設定値 | 説明 |

|---|---|---|

| 名前 | test-ec2 | EC2の名前タグです。 |

アプリケーションおよび OS イメージ (Amazon マシンイメージ)

| 項目名 | 設定値 | 説明 |

|---|---|---|

| AMI | ami-0910ccfe3edc72362 | AMIはEC2のマシンイメージです。Amazon LinuxやWindows Serverなどを選択できます。クイックスタートタブから「Windows」を選択すると、このAMIが選択できます |

インスタンスタイプ

| 項目名 | 設定値 | 説明 |

|---|---|---|

| インスタンスタイプ | t3.micro | EC2のスペックを選択できます。今回は検証用なので小さなインスタンスタイプを選択しています。 |

キーペア (ログイン)

| 項目名 | 設定値 | 説明 |

|---|---|---|

| キーペア名 | test-key | EC2に設定するキーペアです。ダウンロードしたキーペアファイルでログインできるように、今回作成したキーペアを設定します。 |

ネットワーク設定

ネットワーク設定では注意が必要です。「ネットワーク設定」カードに「編集」ボタンがあり、

こちらをクリックしないとVPC、サブネット、パブリックIPの自動割り当てを変更することはできないです。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| VPC | (test-vpcのvpc id) | EC2を立ち上げるVPCです。 |

| サブネット | (test-subnetのsubnet id) | EC2を立ち上げるサブネットです。選択できるサブネットは1つだけです。AZにまたがって1台のEC2インスタンスを立てることはできないです。 |

| パブリックIPの自動割り当て | 有効 | パブリックIPの自動割り当てを有効化すると、EC2を立ち上げた時にパブリックIPが付与されます。無効化を選択している時はパブリックIPが付与されず、プライベートIPだけになります。 |

| ファイアウォール (セキュリティグループ) | 既存のセキュリティグループを選択する | 事前に準備したセキュリティグループを利用するので、こちらを選択します。 |

| 共通のセキュリティグループ | test-sg | 事前に作成したセキュリティグループを選択します。 |

なお、「高度なネットワーク設定」の中は変更しないでください。

こちらはENI(Elastic Network Interface)の設定であり、比較的扱いが難しいです。

AWS初学者は、まずは本記事の内容をきちんと理解するところから始めましょう。

ENIを理解できると一気にAWSネットワークの世界が広がります。次のステップでは、ぜひENIの学習も進めてみてください。

ストレージを設定

今回は変更しなくても大丈夫です。

ここではEC2のSSDの容量を設定できます。

高度な詳細

変更するのは以下の項目だけです。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| IAM インスタンスプロフィール | test-ssm | 日本語では「IAM インスタンスプロファイル」と呼ばれることが多いです。詳細は割愛しますが、IAMロールとほぼ同義と認識していただいて大丈夫です。 |

ここまで設定が完了したら、「インスタンスを起動」ボタンをクリックしましょう。

これでEC2が起動します。ここからは課金が発生するのでご注意ください。

⑨ EC2へのアクセス

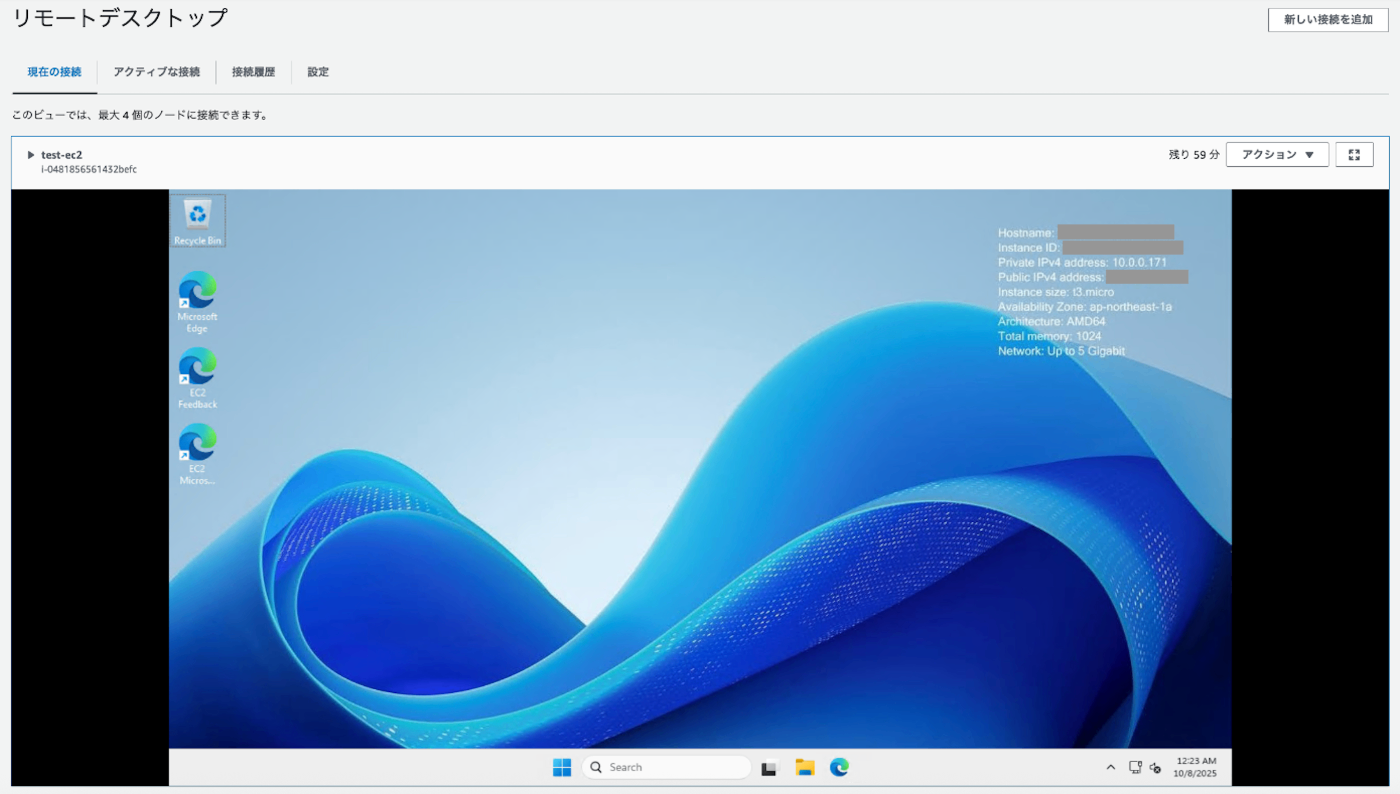

ここまでの設定が完了しているとフリートマネージャーを利用して、ブラウザ上でリモートデスクトップ接続ができるようになります。

⑨-1. EC2の画面を開く

マネジメントコンソールの上部にあるテキストボックスに「ec2」と入力します。

検索結果に「EC2」があるので、そちらをクリックします。

⑨-2. EC2インスタンスの一覧を表示する

サイドメニューから「インスタンス」をクリックします。

EC2インスタンスの一覧が表示されます。

⑨-3. 「接続」ボタンを押下する

作成したEC2のチェックボックスにチェックを入れて、「接続」ボタンを押下します。

⑨-4. Fleet Manager Remote Desktopに移動する

RDPクライアントのタブを開きます。「Fleet Manager を使用して接続する」を選択し、「Fleet Manager Remote Desktop」のボタンを押下します。

EC2が起動した直後だと、「Fleet Manager を使用して接続する」が非活性になっていることがあります。5分程度待つと活性化されます。もし活性化されていない場合、これまでの設定のどこかに誤りがありますので、設定内容を見直してみてください。

⑨-4. リモートデスクトップで接続する

以下のように設定を入力します。

| 項目名 | 設定値 | 説明 |

|---|---|---|

| 認証タイプ | キーペア | キーペアを利用して認証します。 |

| 管理者アカウント名 | Administrator | デフォルトの設定です。今回はそのまま利用します。 |

| キーペアの内容 | キーペアの内容を貼り付ける | キーペア作成でダウンロードした「test-key.pem」をテキストエディタなどで、テキストとして開いてください。その中身全てをマネジメントコンソールに表示されているテキストボックスにコピー&ペーストします。キーペアのファイルをそのままアップロードすることでも同様のことができますが、企業によってはファイルアップロードできるWebサイトが決まっていることもあるので注意してください。 |

入力が完了したら、「接続」ボタンをクリックします。

無事にブラウザ上でリモートデスクトップのアクセスができました。全画面表示もできます。

4. まとめ

今回はAWSの初学者向けにインターネットからのアクセスを許可せずにアクセスする方法をご紹介しました。ただ、実際の現場では、EC2に直接パブリックIPを付与していることは少ないかと思います。

次回は、NatGatewayを利用してEC2にパブリックIPを付与することなく、EC2にアクセスしてみましょう。

Discussion