2025年版 - ゼロトラスト導入ガイド

1.はじめに

2025年には、ゼロトラストが企業のデフォルトのセキュリティモデルになる - Zscaler

デジタルトランスフォーメーションの加速とリモートワークの普及により、従来の境界型セキュリティモデルは時代遅れとなりつつあります。2024年にはランサムウェアによる国内の組織に対する攻撃が顕著になりましたが、内部脅威による情報漏洩も引き続き深刻化しています。

本記事の目的は、以下の内容となります。

(1)ゼロトラストの理解

(2)既存セキュリティへの適用手順の理解

また、OTやICS領域のゼロトラストの包括的な適用については、CSAジャパンの「重要インフラのゼロトラスト・ガイダンス」を参照してください。

2.ゼロトラストとは何か

ゼロトラストは「何も信頼せず、すべてを検証する」という基本原則に基づくセキュリティの考え方です。内部ネットワークであっても外部からのアクセスであっても、デフォルトでは信頼せず、常に認証と認可を要求します。

「ゼロトラストとは、暗黙の信頼を、アイデンティティとコンテキストに基づいて継続的に評価される明示的なリスクと信頼レベルに置き換えるセキュリティ・パラダイムである。」 - Gartner

ゼロトラストは単一の技術やプロダクトではなく、複数のテクノロジーと方法論を組み合わせた包括的なアプローチ及び概念です。

3.従来のセキュリティモデルとの違い

境界型セキュリティモデル

- 内部と外部の明確な境界を設定

- 内部ネットワークは信頼できるという仮定

- ファイアウォールによる境界防御

ゼロトラストモデル

- 内部も外部も区別なく信頼しない

- すべてのリソースアクセスに認証と認可が必要

- 継続的な監視と検証によるコンテキストベースのアクセス制御

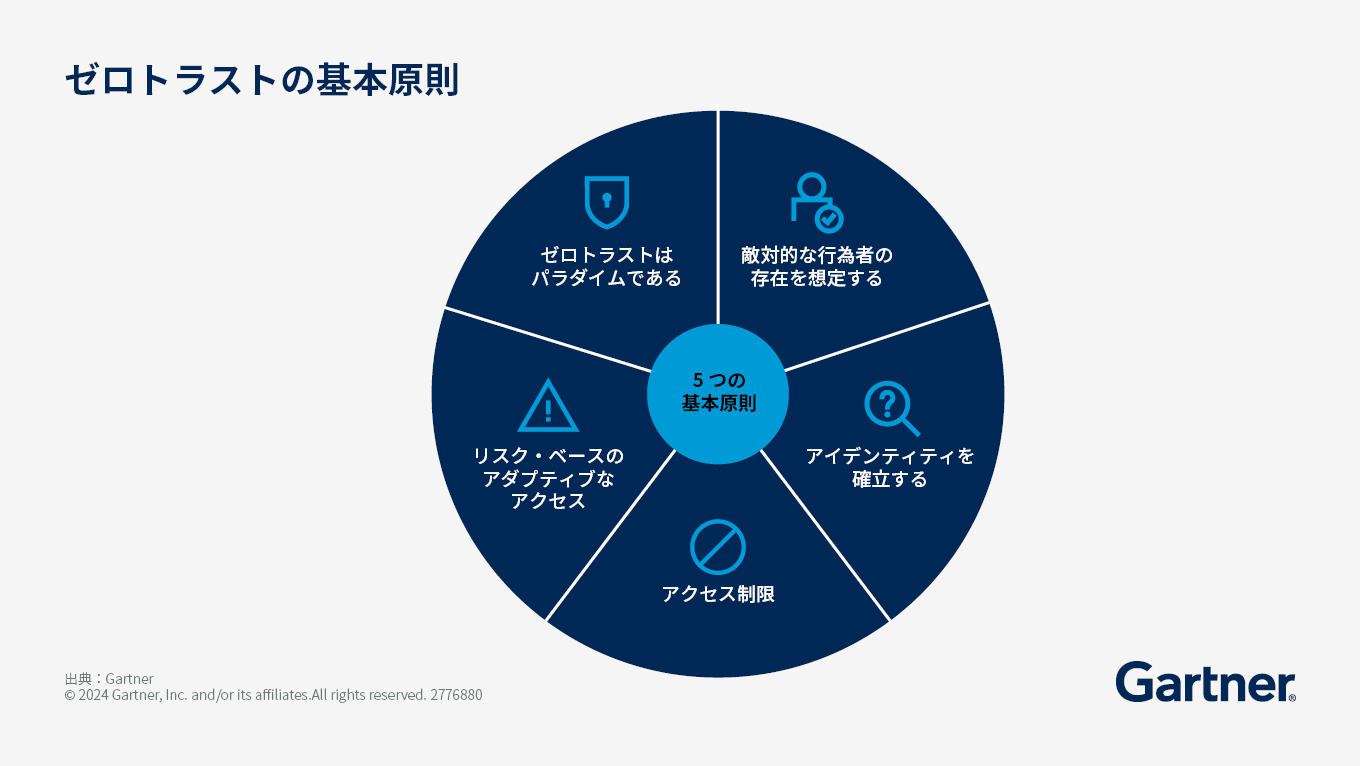

4.ゼロトラストの基本原則

(1)ゼロトラストはパラダイムである:アイデンティティとコンテキストに基づいて、暗黙の信頼を、継続的に評価されるリスクと信頼レベルに置き換える。

(2)敵対的な行為者の存在を想定する:サイバーセキュリティ・プログラムは、悪意のある行為者がシステムを侵害している、または侵害する可能性があることを想定して計画実行するべきである

(3)アイデンティティを確立する:リソースへのアクセスは、ユーザーおよび/またはデバイスのアイデンティティによってのみ決定される。

(4)アクセス制限:ユーザーまたはシステムは、必要な機能を実行する必要性に基づいてのみリソースにアクセスできるべきである。 リソースの価値に関連するコンテキストに基づいてアクセスを拡張する。

(5)リスク・ベースのアダプティブなアクセス:コンテキストから導き出されるリスクに基づいて、ほぼリアルタイムでアクセスを調整する。

5.ゼロトラストの構成要素

5-1.ID管理とアクセス制御

- 多要素認証(MFA)

- シングルサインオン(SSO)

- 特権アクセス管理(PAM)

- コンテキストベース認証

- IDガバナンス

5-2.ネットワークセキュリティ

- マイクロセグメンテーション

- ソフトウェア定義境界(SDP)

- SASE(SD-WAN、SWG、CASB、ZTNA、FWaaSの統合)

- DNS保護

- 暗号化通信

5-3.デバイスセキュリティ

- エンドポイント検出と対応(EDR)

- モバイルデバイス管理(MDM)

- デバイスヘルスチェック

- ASM(パッチ管理、ポスチャーアセスメント)

5-4.データセキュリティ

- データ分類(ラベリング)

- データ損失防止(DLP)

- 暗号化(保存時・転送時)

- アクセス制御

5-5.可視性と分析

- SIEM(ログ集約と相関分析)

- ユーザー・エンティティ行動分析(UEBA)

- ネットワークトラフィック分析

- セキュリティオーケストレーション自動化対応(SOAR)

6.導入のメリット

セキュリティの強化

- サイバー攻撃の検出と防止の改善

- 内部脅威からの保護

- インシデント対応時間の短縮

ビジネスの俊敏性

- リモートワークの安全なサポート

- クラウドサービスの安全な活用

- BYODポリシーの実現

コンプライアンス対応

- データ保護規制への対応(GDPR、CCPA、個人情報保護法など)

- 業界標準の遵守(PCI DSS、HIPAAなど)

- 監査プロセスの簡素化

7.ゼロトラストへの移行ステップ

7-1.現状評価と戦略策定(2-3ヶ月)

■目標

- 資産の棚卸し(ユーザー、デバイス、アプリケーション、データ)

- セキュリティギャップの特定

- ビジネス要件の理解

- ロードマップの作成

- 経営層の支持獲得

■アプローチ

- クラウド資産発見ツールを使用してシャドーITを特定

- セキュリティ評価フレームワーク(NIST CSF)を活用したギャップ分析

- 各部門と協力して重要資産とリスク許容度を定義

7-2.アイデンティティ基盤の構築(3-6ヶ月)

■目標

- ID管理システムの実装/強化

- 多要素認証の導入

- シングルサインオンの実装

- 特権アクセス管理の強化

■アプローチ

- クラウドベースのIDaaS(Entra ID、Okta)の導入

- 段階的なMFA適用(重要システムから開始)

- パスワードポリシーの強化(使い回さない)

- パスワードレス認証(生体認証、証明書)の検討

7-3.デバイス管理とエンドポイントセキュリティ(3-4ヶ月)

■目標

- エンドポイント管理ソリューションの導入

- デバイス登録・認証プロセスの確立

- エンドポイント保護の実装

- BYODポリシーの策定

■アプローチ

- MDM/UEMソリューション(Microsoft Intune、VMware Workspace ONE)の実装

- デバイス健全性チェックの自動化

- EDRソリューション(Microsoft Defender for Endpoint、CrowdStrike、SentinelOne)の導入

- エンドポイント暗号化の適用

7-4.ネットワークセグメンテーション(6-12ヶ月)

■目標

- ネットワーク可視性の向上

- トラフィックフローの理解と分析

- マイクロセグメンテーションの実装

- ソフトウェア定義境界の構築

■アプローチ

- ネットワークトラフィック分析ツールの導入

- アプリケーションの依存関係マッピング

- ZTNAソリューション(Zscalerなど)の導入

- 段階的なセグメント実装(重要システムから)

7-5.データ保護の強化(4-6ヶ月)

■目標

- データ分類システムの実装

- 暗号化ポリシーの確立

- データ損失防止(DLP)の導入

- アクセス権限の見直し

■アプローチ

- DLPソリューション(Microsoft Purviewなど)の導入

- 自動データ分類ツールの導入

- クラウドアクセスセキュリティブローカー(CASB)の実装

- 重要データの暗号化(保存時および転送時)

- データアクセスポリシーの最小権限原則への調整

7-6.監視と分析の強化(3-5ヶ月)

■目標

- SIEMの導入/強化

- 異常検知機能の実装

- セキュリティイベントの自動対応

- ログ収集と分析の最適化

■アプローチ

- クラウドベースSIEMソリューション(Microsoft Sentinel、Splunk Cloud)の導入

- UEBAエンジンを活用した異常行動の検出

- SOARプラットフォームによるインシデント対応の自動化

- ダッシュボードとレポートの構築

7-7.継続的な改善

■目標

- 定期的なセキュリティ評価

- 新しいセキュリティ技術の評価

- ポリシーとプロセスの更新

- セキュリティ意識向上トレーニング

■アプローチ

- 四半期ごとのセキュリティポスチャ評価

- 年次侵入テストと脆弱性評価

- 月次セキュリティ指標レビュー

- 定期的な従業員のセキュリティ意識向上トレーニング

8.導入時の課題と対策

ユーザーエクスペリエンスの低下

課題:追加の認証ステップによる作業効率の低下

対策

- リスクベース認証の実装(低リスク状況では認証要件を緩和)

- シングルサインオンの活用

- パスワードレス認証の導入

- ユーザーへの十分な教育と説明

レガシーシステムとの統合

課題:古いシステムはゼロトラスト原則に対応していない場合が多い

対策

- プロキシや仲介レイヤーの使用

- 段階的なアプローチ(ハイブリッドモデル)

- レガシーシステムの隔離と特別な監視

- 計画的なシステム更新・置換

コストと複雑性

課題:実装コストが高く、複雑な統合が必要

対策

- 段階的な導入アプローチ

- クラウドベースのサービス活用によるコスト分散

- ROI(投資収益率)分析による価値の証明

- 統合プラットフォームの選択による複雑性の軽減

組織文化の変革

課題:「すべてを信頼しない」という考え方への抵抗

対策

- 経営層の支持と推進

- セキュリティ意識向上プログラム

- 段階的な変革と成功事例の共有

- ユーザーフィードバックの収集と対応

9.今後の展望

AIとの統合

- ふるまい分析の高度化

- 自動リスク評価の精度向上

- インテリジェント認証

クラウドネイティブゼロトラスト

- サービスメッシュの活用

- クラウドワークロード保護

- API中心のセキュリティ

ID中心のアプローチの進化

- デバイスIDとユーザーIDの融合

- コンテキスト情報の拡大

- 分散型ID(DID)の活用

ゼロトラストオペレーションセンター

- セキュリティ運用の統合

- 自動化とオーケストレーションの高度化

- プロアクティブな脅威ハンティング

10.まとめ

ゼロトラストは、現代のデジタル環境に対応する包括的なセキュリティアプローチです。「信頼せず、常に検証する」という原則に基づき、ID、デバイス、ネットワーク、データの各レイヤーでセキュリティを強化します。導入には課題もありますが、段階的なアプローチと適切な計画により、組織はサイバーセキュリティ態勢を大幅に改善できます。

また、テクノロジーの進化と脅威環境の変化に合わせて、継続的に評価、改善していくことが重要です。

11.おまけ

参考文献

- Zscaler - ゼロトラストとSASE: 2025年の5つの予測

- Gartner - ゼロトラストとは何か?

- NIST SP800-207 - Zero Trust Architecture

- Forrester Research - A Practical Guide To A Zero Trust Implementation

- Gartner - Market Guide for Zero Trust Network Access

- CyberScoop - Zero Trust Summit 2025

Discussion